Erstellen und Bereitstellen von Geräten für IoT Edge für Linux unter Windows im großen Stil mithilfe von X.509-Zertifikaten

Gilt für:![]() IoT Edge 1.4

IoT Edge 1.4

Wichtig

Azure IoT Edge 1.5 LTS und IoT Edge 1.4 sind unterstützte Releases. IoT Edge 1.4 LTS erreicht das Dienstende am 12. November 2024. Wenn Sie ein früheres Release verwenden, finden Sie weitere Informationen unter Aktualisieren von IoT Edge.

Dieser Artikel enthält vollständige Anleitungen für die automatische Bereitstellung von einem oder mehreren Geräten für IoT Edge für Linux unter Windows mithilfe von X.509-Zertifikaten. Sie können Azure loT Edge-Geräte mit dem Azure loT Hub-Device Provisioning Service (DPS) automatisch bereitstellen. Wenn Sie mit dem Prozess der automatischen Bereitstellung nicht vertraut sind, lesen Sie die Übersicht zur Bereitstellung, bevor Sie den Vorgang fortsetzen.

Aufgaben:

- Generieren Sie Zertifikate und Schlüssel.

- Erstellen Sie entweder eine individuelle Registrierung für ein einzelnes Gerät oder eine Gruppenregistrierung für eine Gruppe von Geräten.

- Stellen Sie einen virtuellen Linux-Computer mit installierter IoT Edge-Runtime bereit, und verbinden Sie ihn mit dem IoT Hub.

Die Verwendung von X.509-Zertifikaten als Nachweismechanismus ist eine exzellente Möglichkeit, die Produktion zu skalieren und die Gerätebereitstellung zu vereinfachen. X.509-Zertifikate werden normalerweise in einer Zertifikatvertrauenskette angeordnet. Beginnend mit einem selbst signierten oder vertrauenswürdigen Stammzertifikat signiert jedes Zertifikat in der Kette das nächstniedrigere Zertifikat. Mit diesem Muster wird eine delegierte Vertrauenskette vom Stammzertifikat über jedes Zwischenzertifikat bis zum endgültigen Zertifikat für nachgeschaltete Geräte erstellt, das auf einem Gerät installiert ist.

Voraussetzungen

Cloudressourcen

- Ein aktiver IoT-Hub

- Eine Instanz des IoT Hub Device Provisioning Service (Gerätebereitstellungsdienst) in Azure, die mit Ihrem IoT-Hub verknüpft ist

- Wenn Sie über keine Instanz des Device Provisioning Service verfügen, können Sie die Anweisungen in den Abschnitten Erstellen eines neuen IoT Hub Device Provisioning Service und Verknüpfen des IoT-Hubs und Ihres Gerätebereitstellungsdiensts der Schnellstartanleitung zum IoT Hub Device Provisioning Service befolgen.

- Nachdem Sie den Device Provisioning-Dienst gestartet haben, kopieren Sie den Wert ID-Bereich von der Seite „Übersicht“. Sie können diesen Wert verwenden, wenn Sie IoT Edge-Runtime konfigurieren.

Geräteanforderungen

Ein Windows-Gerät mit den folgenden Mindestanforderungen:

Systemanforderungen

- Windows 101/11 (Pro, Enterprise, IoT Enterprise)

- Windows Server 20191/2022

1 Windows 10 und Windows Server 2019 ab Build 17763 mit Installation aller aktuellen kumulativen Updates.

Hardwareanforderungen

- Mindestens erforderlicher freier Arbeitsspeicher: 1 GB

- Mindestens erforderlicher freier Speicherplatz: 10 GB

Virtualisierungsunterstützung

- Aktivieren Sie unter Windows 10 Hyper-V. Weitere Informationen finden Sie unter Installieren von Hyper-V unter Windows 10.

- Installieren Sie unter Windows Server die Hyper-V-Rolle, und erstellen Sie einen standardmäßigen Netzwerkswitch. Weitere Informationen finden Sie unter Geschachtelte Virtualisierung für Azure IoT Edge für Linux unter Windows.

- Konfigurieren Sie auf einer VM die geschachtelte Virtualisierung. Weitere Informationen finden Sie unter Geschachtelte Virtualisierung.

Netzwerkunterstützung

- Windows Server umfasst keinen Standardswitch. Bevor Sie EFLOW auf einem Windows Server-Gerät bereitstellen können, müssen Sie einen virtuellen Switch erstellen. Weitere Informationen finden Sie unter Erstellen eines virtuellen Switches.

- Windows Desktop-Versionen umfassen einen Standardswitch, der für die EFLOW-Installation verwendet werden kann. Bei Bedarf können Sie einen benutzerdefinierten virtuellen Switch erstellen.

Tipp

Wenn Sie GPU-beschleunigte Linux-Module in Ihrer Azure IoT Edge für Linux unter Windows-Bereitstellung verwenden möchten, gibt es mehrere Konfigurationsoptionen zu berücksichtigen.

Abhängig von Ihrer GPU-Architektur müssen Sie die richtigen Treiber installieren, und Sie benötigen möglicherweise Zugriff auf einen Windows-Insider-Build. Informationen zum Ermitteln Ihrer Konfigurationsanforderungen und zum Erfüllen dieser Voraussetzungen finden Sie unter GPU-Beschleunigung für Azure IoT Edge für Linux unter Windows.

Nehmen Sie sich jetzt die Zeit, die Voraussetzungen für die GPU-Beschleunigung zu erfüllen. Sie müssen den Installationsvorgang neu starten, wenn Sie sich während der Installation für die Verwendung der GPU-Beschleunigung entscheiden.

Entwicklertools

Bereiten Sie Ihr Zielgerät für die Installation von Azure IoT Edge für Linux unter Windows und die Bereitstellung des virtuellen Linux-Computers vor:

Legen Sie die Ausführungsrichtlinie auf dem Zielgerät auf

AllSignedfest. Sie können die aktuelle Ausführungsrichtlinie in einer PowerShell-Eingabeaufforderung mit erhöhten Rechten mit dem folgenden Befehl überprüfen:Get-ExecutionPolicy -ListWenn die Ausführungsrichtlinie von

local machinenichtAllSignedist, können Sie die Ausführungsrichtlinie wie folgt festlegen:Set-ExecutionPolicy -ExecutionPolicy AllSigned -Force

Weitere Informationen zum PowerShell-Modul „Azure IoT Edge für Linux unter Windows“ finden Sie in der PowerShell-Funktionsreferenz.

Generieren von Geräteidentitätszertifikaten

Das Geräteidentitätszertifikat ist ein nachgeschaltetes Zertifikat, das über eine Zertifikatvertrauenskette mit dem obersten X.509-Zertifikat der Zertifizierungsstelle (Certificate Authority, CA) verbunden ist. Für das Geräteidentitätszertifikat muss der allgemeine Name (Common Name, CN) auf die Geräte-ID festgelegt sein, die das Gerät in Ihrem IoT-Hub haben soll.

Geräteidentitätszertifikate werden nur für die Bereitstellung des IoT Edge Geräts und die Authentifizierung des Geräts bei Azure IoT Hub verwendet. Im Gegensatz zu den Zertifizierungsstellenzertifikaten, die das IoT Edge-Gerät Modulen oder nachgeschalteten Geräten zur Überprüfung präsentiert, sind sie keine Signaturzertifikate. Weitere Informationen finden Sie unter Details zur Verwendung von Azure IoT Edge-Zertifikaten.

Nachdem Sie das Geräteidentitätszertifikat erstellt haben, sollten Sie zwei Dateien haben: eine CER- oder PEM-Datei, die den öffentlichen Teil des Zertifikats enthält, und eine CER- oder PEM-Datei mit dem privaten Schlüssel des Zertifikats. Wenn Sie die Gruppenregistrierung in DPS verwenden möchten, benötigen Sie in derselben Zertifikatvertrauenskette außerdem den öffentlichen Teil eines Zwischenzertifikats oder eines Stammzertifikats der Zertifizierungsstelle.

Zum Einrichten der automatischen Bereitstellung mit X.509 benötigen Sie die folgenden Dateien:

- Das Geräteidentitätszertifikat und das zugehörige private Schlüsselzertifikat. Das Geräteidentitätszertifikat wird auf DPS hochgeladen, wenn Sie eine individuelle Registrierung erstellen. Der private Schlüssel wird an die IoT Edge-Runtime übermittelt.

- Ein vollständiges Kettenzertifikat, das mindestens die Geräteidentität und die Zwischenzertifikate enthalten sollte. Das vollständige Kettenzertifikat wird an die IoT Edge-Runtime übermittelt.

- Ein Zwischenzertifikat oder ein Zertifikat der Stammzertifizierungsstelle aus der Zertifikatvertrauenskette. Dieses Zertifikat wird auf DPS hochgeladen, wenn Sie eine Gruppenregistrierung erstellen.

Hinweis

Zurzeit verhindert eine Einschränkung in libiothsm die Verwendung von Zertifikaten, die am oder nach dem 1. Januar 2038 ablaufen.

Verwenden von Testzertifikaten (optional)

Wenn Sie über keine Zertifizierungsstelle zum Erstellen neuer Identitätszertifikate verfügen und dieses Szenario testen möchten, enthält das Git-Repository für Azure IoT Edge Skripts, mit denen Sie Testzertifikate generieren können. Diese Zertifikate sind nur für Entwicklungstests konzipiert und dürfen in der Produktionsumgebung nicht verwendet werden.

Führen Sie zum Erstellen von Testzertifikaten die Schritte in Erstellen von Demozertifikaten zum Testen der Features von IoT Edge-Geräten aus. Führen Sie die beiden erforderlichen Abschnitte zum Einrichten der Skripts für die Zertifikatgenerierung und Erstellen eines Stammzertifikats der Zertifizierungsstelle aus. Führen Sie danach die Schritte zum Erstellen eines Geräteidentitätszertifikats aus. Wenn Sie sie abgeschlossen haben, sollten Sie über die folgende Zertifikatskette und das folgende Schlüsselpaar verfügen:

<WRKDIR>\certs\iot-edge-device-identity-<name>-full-chain.cert.pem<WRKDIR>\private\iot-edge-device-identity-<name>.key.pem

Sie benötigen diese beiden Zertifikate auf dem IoT Edge-Gerät. Wenn Sie die individuelle Registrierung in DPS verwenden möchten, laden Sie die Datei „.cert.pem“ hoch. Wenn Sie die Gruppenregistrierung in DPS verwenden möchten, benötigen Sie in derselben Zertifikatvertrauenskette zum Hochladen außerdem ein Zwischenzertifikat oder ein Stammzertifikat der Zertifizierungsstelle. Wenn Sie Demozertifikate verwenden, verwenden Sie das Zertifikat für die Gruppenregistrierung, <WRKDIR>\certs\azure-iot-test-only.root.ca.cert.pem.

Erstellen einer DPS-Registrierung

Verwenden Sie Ihre generierten Zertifikate und Schlüssel, um in DPS eine Registrierung für ein oder mehrere IoT Edge-Geräte zu erstellen.

Wenn Sie ein einzelnes IoT Edge-Gerät bereitstellen möchten, erstellen Sie eine individuelle Registrierung. Wenn Sie mehrere Geräte bereitstellen müssen, führen Sie die Schritte zum Erstellen einer DPS-Gruppenregistrierung aus.

Wenn Sie eine Registrierung im DPS erstellen, haben Sie die Möglichkeit zum Angeben von Anfänglicher Status von Gerätezwilling. Im Gerätezwilling können Sie Tags zum Gruppieren von Geräten nach jeder beliebigen Metrik, z.B. Region, Umgebung, Speicherort oder Geräte, festlegen, die Sie in Ihrer Projektmappe benötigen. Diese Tags werden zum Erstellen von automatischen Bereitstellungen verwendet.

Weitere Informationen zu Registrierungen im Device Provisioning Service finden Sie unter Verwalten von Geräteregistrierungen.

Erstellen einer individuellen DPS-Registrierung

Individuelle Registrierungen verwenden den öffentlichen Teil des Identitätszertifikats eines Geräts und gleichen es mit dem Zertifikat auf dem Gerät ab.

Tipp

Die Schritte in diesem Artikel gelten für das Azure-Portal. Sie können individuelle Registrierungen aber auch mithilfe der Azure CLI erstellen. Weitere Informationen finden Sie unter az iot dps-Registrierung. Verwenden Sie als Teil des CLI-Befehls das Flag edge-enabled (Edge-fähig), um anzugeben, dass die Registrierung für ein IoT Edge-Gerät gilt.

Navigieren Sie im Azure-Portal zu Ihrer Instanz des IoT Hub Device Provisioning Service.

Klicken Sie in Einstellungen auf Registrierungen verwalten.

Klicken Sie auf Individuelle Registrierung hinzufügen, und führen Sie dann die folgenden Schritte aus, um die Registrierung zu konfigurieren:

Mechanismus: Wählen Sie X.509 aus.

Primäre Zertifikatsdatei .pem oder .cer: Laden Sie die öffentliche Datei aus dem Geräteidentitätszertifikat hoch. Wenn Sie die Skripts zum Generieren eines Testzertifikats verwendet haben, wählen Sie die folgende Datei aus:

<WRKDIR>\certs\iot-edge-device-identity-<name>.cert.pemIoT Hub Device ID: Geben Sie bei Bedarf eine ID für Ihr Gerät an. Sie können mithilfe von Geräte-IDs ein einzelnes Gerät als Ziel für die Modulbereitstellung festlegen. Wenn Sie keine Geräte-ID angeben, wird der allgemeine Name (Common Name, CN) im X.509-Zertifikat verwendet.

IoT Edge-Gerät: Wählen Sie True aus, um zu deklarieren, dass die Registrierung für ein IoT Edge-Gerät gilt.

Wählen Sie die IoT-Hubs aus, denen dieses Gerät zugewiesen werden kann: Wählen Sie den verknüpften IoT-Hub aus, mit dem Sie Ihr Gerät verbinden möchten. Sie können mehrere Hubs auswählen, und das Gerät wird dann je nach gewählter Zuteilungsrichtlinie einem dieser Hubs zugewiesen.

Initial Device Twin State: Fügen Sie einen Tagwert hinzu, der dem Gerätezwilling hinzugefügt werden soll, wenn Sie möchten. Mithilfe von Tags können Sie Gruppen von Geräten als Ziel für die automatische Bereitstellung festlegen. Zum Beispiel:

{ "tags": { "environment": "test" }, "properties": { "desired": {} } }

Wählen Sie Speichern.

Unter Registrierungen verwalten wird die Registrierungs-ID für die Registrierung angezeigt, die Sie gerade erstellt haben. Notieren Sie sich diese ID, da sie bei der Bereitstellung Ihres Geräts verwendet werden kann.

Nachdem nun eine Registrierung für dieses Gerät vorhanden ist, kann die IoT Edge-Runtime das Gerät während der Installation automatisch bereitstellen.

Installieren von IoT Edge

Stellen Sie Azure IoT Edge für Linux unter Windows auf Ihrem Zielgerät bereit.

Hinweis

Das folgende PowerShell-Verfahren beschreibt, wie Sie IoT Edge für Linux unter Windows auf dem lokalen Gerät bereitstellen. Für die Bereitstellung auf einem Remotezielgerät mithilfe von PowerShell können Sie über Remote PowerShell eine Verbindung mit einem Remotegerät herstellen und diese Befehle remote auf dem Gerät ausführen.

Führen Sie in einer erweiterten PowerShell-Sitzung je nach Architektur Ihres Zielgeräts einen der folgenden Befehle aus, um IoT Edge für Linux unter Windows herunterzuladen.

X64/AMD64

$msiPath = $([io.Path]::Combine($env:TEMP, 'AzureIoTEdge.msi')) $ProgressPreference = 'SilentlyContinue' Invoke-WebRequest "https://aka.ms/AzEFLOWMSI_1_4_LTS_X64" -OutFile $msiPathARM64

$msiPath = $([io.Path]::Combine($env:TEMP, 'AzureIoTEdge.msi')) $ProgressPreference = 'SilentlyContinue' Invoke-WebRequest "https://aka.ms/AzEFLOWMSI_1_4_LTS_ARM64" -OutFile $msiPath

Installieren Sie IoT Edge für Linux unter Windows auf Ihrem Gerät.

Start-Process -Wait msiexec -ArgumentList "/i","$([io.Path]::Combine($env:TEMP, 'AzureIoTEdge.msi'))","/qn"Sie können benutzerdefinierte Installations- und VHDX-Verzeichnisse für IoT Edge für Linux unter Windows angeben, indem Sie dem Installationsbefehl die Parameter

INSTALLDIR="<FULLY_QUALIFIED_PATH>"undVHDXDIR="<FULLY_QUALIFIED_PATH>"hinzufügen. Wenn Sie beispielsweise den Ordner D:\EFLOW für die Installation und D:\EFLOW-VHDX für das VHDX-Verzeichnis verwenden möchten, können Sie dazu das folgende PowerShell-Cmdlet verwenden.Start-Process -Wait msiexec -ArgumentList "/i","$([io.Path]::Combine($env:TEMP, 'AzureIoTEdge.msi'))","/qn","INSTALLDIR=D:\EFLOW", "VHDXDIR=D:\EFLOW-VHDX"Legen Sie die Ausführungsrichtlinie auf dem Zielgerät auf

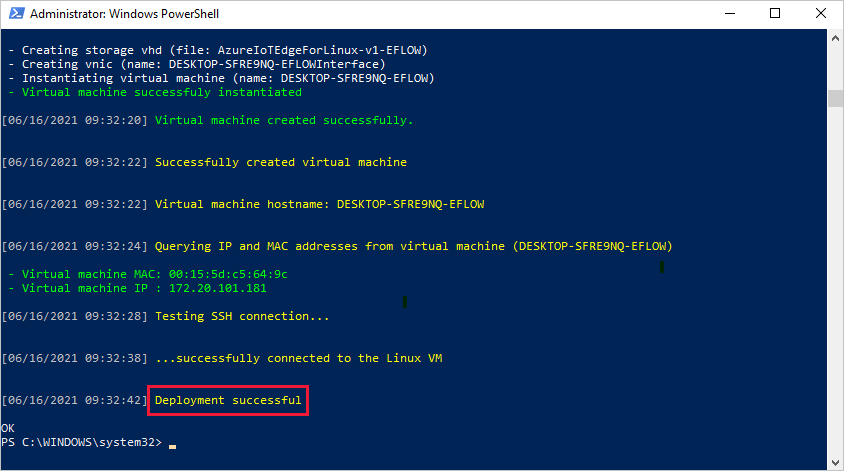

AllSignedfest, wenn dies noch nicht so eingestellt ist. In den PowerShell-Voraussetzungen finden Sie die Befehle, mit denen Sie die aktuelle Ausführungsrichtlinie überprüfen und aufAllSignedfestlegen können.Erstellen Sie die Bereitstellung von IoT Edge für Linux unter Windows. Die Bereitstellung erstellt Ihren virtuellen Linux-Computer und installiert die IoT Edge Runtime automatisch.

Deploy-EflowTipp

Standardmäßig erstellt der Befehl

Deploy-EflowIhren Linux-VM mit 1 GB RAM, 16 vCPU-Kern und 16 GB Speicherplatz. Die Ressourcen, die Ihr VM benötigt, sind jedoch stark von den Workloads abhängig, die Sie bereitstellen. Wenn Ihr VM nicht über genügend Arbeitsspeicher verfügt, um Ihre Workloads zu unterstützen, kann er nicht gestartet werden.Sie können die verfügbaren Ressourcen des VM mithilfe der optionalen Parameter des Befehls

Deploy-Eflowanpassen. Dies ist erforderlich, um EFLOW auf einem Gerät mit den Mindesthardwareanforderungen bereitzustellen.Mit dem folgenden Befehl beispielsweise wird eine VM mit 1 vCPU-Kern, 1 GB RAM (angegeben in MB) und 2 GB Speicherplatz erstellt:

Deploy-Eflow -cpuCount 1 -memoryInMB 1024 -vmDataSize 2Informationen zu allen verfügbaren optionalen Parametern finden Sie unter PowerShell-Funktionen für IoT Edge für Linux unter Windows.

Warnung

Standardmäßig hat der virtuelle EFLOW-Linux-Computer keine DNS-Konfiguration. Bei Bereitstellungen mit dem DHCP wird versucht, die vom DHCP-Server weitergegebene DNS-Konfiguration abzurufen. Überprüfen Sie Ihre DNS-Konfiguration, um die Internetkonnektivität sicherzustellen. Weitere Informationen finden Sie unter AzEFLOW-DNS.

Sie können Ihrer Bereitstellung eine GPU zuweisen, um GPU-beschleunigte Linux-Module zu aktivieren. Um Zugriff auf diese Features zu erhalten, müssen Sie die erforderlichen Komponenten installieren, die unter GPU-Beschleunigung für Azure IoT Edge für Linux unter Windows aufgeführt werden.

Wenn Sie GPU-Passthrough verwenden möchten, müssen Sie Ihrem Befehl

Deploy-Eflowdie Parameter gpuName, gpuPassthroughType und gpuCount hinzufügen. Informationen zu allen verfügbaren optionalen Parametern finden Sie unter PowerShell-Funktionen für IoT Edge für Linux unter Windows.Warnung

Das Aktivieren von Hardwaregeräte-Passthrough kann zu einem erhöhten Sicherheitsrisiko führen. Microsoft empfiehlt zur Risikominderung die Installation eines Gerätetreibers, den Sie vom Anbieter Ihrer GPU erhalten. Weitere Informationen finden Sie unter Bereitstellen von Grafikgeräten mit Discrete Device Assignment.

Geben Sie „Y“ ein, um den Lizenzbedingungen zuzustimmen.

Durch die Eingabe von „O“ oder „R“ können Sie Optionale Diagnosedaten bei Bedarf ein- oder ausschalten.

Sobald die Bereitstellung abgeschlossen ist, meldet das PowerShell-Fenster Bereitstellung erfolgreich.

Nach einer erfolgreichen Bereitstellung können Sie Ihr Gerät bereitstellen.

Bereitstellen des Geräts mit seiner Cloud-Identität

Konfigurieren Sie Ihr Gerät mit den Informationen, die es zum Herstellen einer Verbindung mit dem Gerätebereitstellungsdienst und IoT Hub verwendet, sobald die Runtime auf Ihrem Gerät installiert ist.

Halten Sie die folgenden Informationen bereit:

- Den DPS-Wert ID-Bereich. Sie können diesen Wert im Azure-Portal von der Übersichtsseite für Ihre DPS-Instanz abrufen.

- Die Kettendatei für das Geräteidentitätszertifikat auf dem Gerät.

- Die Schlüsseldatei für die Geräteidentität auf dem Gerät.

Führen Sie den folgenden Befehl in einer PowerShell-Sitzung mit erhöhten Rechten aus, bei der die Platzhalterwerte mit Ihren eigenen Werten aktualisiert wurden:

Provision-EflowVm -provisioningType DpsX509 -scopeId PASTE_YOUR_ID_SCOPE_HERE -registrationId PASTE_YOUR_REGISTRATION_ID_HERE -identityCertPath PASTE_ABSOLUTE_PATH_TO_IDENTITY_CERTIFICATE_HERE -identityPrivateKey PASTE_ABSOLUTE_PATH_TO_IDENTITY_PRIVATE_KEY_HERE

Bestätigen einer erfolgreichen Installation

Vergewissern Sie sich, dass IoT Edge für Linux unter Windows erfolgreich auf Ihrem IoT Edge-Gerät installiert und konfiguriert wurde.

Sie können überprüfen, ob die individuelle Registrierung, die Sie im Gerätebereitstellungsdienst erstellt haben, verwendet wurde. Navigieren Sie im Azure-Portal zu Ihrer Instanz für den Gerätebereitstellungsdienst. Öffnen Sie die Registrierungsdetails für die von Ihnen erstellte individuelle Registrierung. Beachten Sie, dass der Status der Registrierung Zugewiesen lautet und die Geräte-ID aufgeführt ist.

Melden Sie sich mithilfe des folgenden Befehls in Ihrer PowerShell-Sitzung bei Ihrem virtuellen IoT Edge für Linux-Computer unter Windows an:

Connect-EflowVmHinweis

Das einzige Konto, das zum Herstellen eines SSH mit dem virtuellen Computer zulässig ist, ist der Benutzer, der es erstellt.

Sobald Sie angemeldet sind, können Sie die Liste der laufenden IoT Edge-Module mithilfe des folgenden Linux-Befehls überprüfen:

sudo iotedge listWenn Sie eine Problembehandlung für den IoT Edge-Dienst durchführen müssen, verwenden Sie die folgenden Linux-Befehle.

Sollte eine Problembehandlung für den Dienst erforderlich sein, rufen Sie die Dienstprotokolle ab.

sudo iotedge system logsVerwenden Sie das Tool

check, um die Konfiguration und den Verbindungsstatus des Geräts zu überprüfen.sudo iotedge check

Hinweis

Auf einem neu bereitgestellten Gerät wird möglicherweise ein Fehler im Zusammenhang mit dem IoT Edge-Hub angezeigt:

× Produktionsbereitschaft: Das Speicherverzeichnis des Edge-Hubs wird im Hostdateisystem beibehalten – Fehler.

Der aktuelle Zustand des edgeHub-Containers konnte nicht überprüft werden.

Dieser Fehler wird auf einem neu bereitgestellten Gerät erwartet, da das IoT Edge-Hubmodul nicht ausgeführt wird. Um den Fehler zu beheben, legen Sie in IoT Hub die Module für das Gerät fest, und erstellen Sie eine Bereitstellung. Durch das Erstellen einer Bereitstellung für das Gerät werden die Module auf dem Gerät gestartet, einschließlich des IoT Edge-Hubmoduls.

Wenn Sie ein neues IoT Edge-Gerät erstellen, wird der Statuscode 417 -- The device's deployment configuration is not set im Azure-Portal angezeigt. Dieser Status ist normal und bedeutet, dass das Gerät bereit ist, eine Modulbereitstellung zu empfangen.

Deinstallieren von IoT Edge für Linux unter Windows

Wenn Sie die Installation von Azure IoT Edge für Linux unter Windows von Ihrem Gerät entfernen möchten, verwenden Sie die folgenden Befehle:

- Öffnen Sie die Einstellungen unter Windows.

- Wählen Sie „Programme hinzufügen oder entfernen“ aus.

- Wählen Sie die App Azure IoT Edge aus.

- Wählen Sie „Deinstallieren“ aus.

Nächste Schritte

Der Registrierungsprozess des Device Provisioning Service ermöglicht es Ihnen, die Geräte-ID und die Tags von Gerätezwillingen beim Bereitstellen des neuen Geräts festzulegen. Sie können diese Werte verwenden, um einzelne Geräte oder Gruppen von Geräten über die automatische Geräteverwaltung als Ziel festzulegen. Weitere Informationen finden Sie unter Bedarfsgerechtes Bereitstellen und Überwachen von IoT Edge-Modulen mithilfe des Azure-Portals oder Verwenden der Azure CLI.

Sie können außerdem:

- Sie können nun mit dem Artikel zum Bereitstellen von IoT Edge-Modulen fortfahren, um zu erfahren, wie Sie Module auf Ihrem Gerät bereitstellen.

- Erfahren Sie, wie Sie Zertifikate auf Ihrem IoT Edge für Linux auf einem virtuellen Windows-Computer verwalten und Dateien vom Host-Betriebssystem auf Ihren virtuellen Linux-Computer übertragen.

- Erfahren Sie, wie Sie Ihre IoT Edge-Geräte für die Kommunikation über einen Proxy-Server konfigurieren.