Verbinden eines Lab-Plans mit einem virtuellen Netzwerk mit erweiterten Netzwerken

Wichtig

Azure Lab Services wird am 28. Juni 2027 eingestellt. Weitere Informationen finden Sie im Einstellungsleitfaden.

In diesem Artikel wird beschrieben, wie Sie einen Lab-Plan mit einem virtuellen Netzwerk mit erweiterten Azure Lab Services-Netzwerken verbinden. Mit erweiterten Netzwerken haben Sie mehr Kontrolle über die virtuelle Netzwerkkonfiguration Ihrer Labs. Um beispielsweise eine Verbindung mit lokalen Ressourcen wie Lizenzierungsservern herzustellen oder benutzerdefinierte Routen (USER-Defined Routes, UDRs) zu verwenden. Erfahren Sie mehr über die unterstützten Netzwerkszenarien und Topologien für erweiterte Netzwerke.

Erweiterte Netzwerke für Lab-Pläne ersetzen Azure Lab Services Peering virtueller Netzwerke, das mit Lab-Konten verwendet wird.

Führen Sie die folgenden Schritte aus, um erweiterte Netzwerke für Ihren Lab-Plan zu konfigurieren:

- Delegieren Sie das Subnetz des virtuellen Netzwerks an einen Lab-Plan für Azure Lab Services. Delegierung ermöglicht Azure Lab Services das Erstellen der Lab-Vorlage und der virtuellen Lab-Computer im virtuellen Netzwerk.

- Konfigurieren Sie die Netzwerksicherheitsgruppe, um eingehenden RDP- oder SSH-Datenverkehr an den virtuellen Computer und virtuelle Lab-Computer der Lab-Vorlage zuzulassen.

- Erstellen Sie einen Lab-Plan mit erweiterten Netzwerken, um ihn dem virtuellen Netzwerk-Subnetz zuzuordnen.

- (Optional) Konfigurieren Sie Ihr virtuelles Netzwerk.

Erweiterte Netzwerke können nur beim Erstellen eines Lab-Plans aktiviert werden. Erweiterte Netzwerke sind keine Einstellung, die später aktualisiert werden kann.

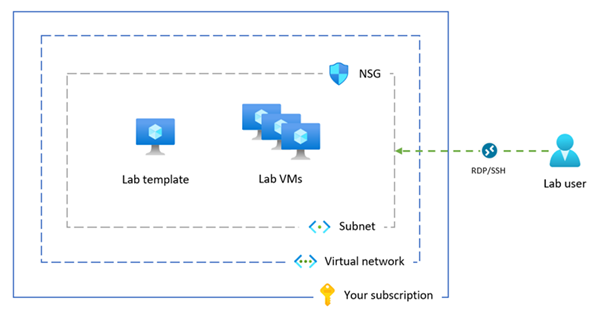

Das folgende Diagramm zeigt eine Übersicht über die erweiterte Netzwerkkonfiguration von Azure Lab Services. Der Lab-Vorlage und den virtuellen Lab-Computern wird eine IP-Adresse in Ihrem Subnetz zugewiesen, und die Netzwerksicherheitsgruppe ermöglicht Lab-Benutzern die Verbindung mit den Lab-VMs mithilfe von RDP oder SSH.

Hinweis

Wenn Ihre Organisation eine Inhaltsfilterung durchführen muss, etwa um den Children‘s Internet Protection Act (CIPA) einzuhalten, müssen Sie Drittanbietersoftware verwenden. Weitere Informationen finden Sie in den Anleitungen zur Inhaltsfilterung in den unterstützten Netzwerkszenarien.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

- Ihr Azure-Konto verfügt über die Rolle Network Contributor oder über eine übergeordnete Rolle für die virtuellen Netzwerke.

- Ein virtuelles Azure-Netzwerk und -Subnetz in derselben Azure-Region, in der Sie den Lab-Plan erstellen. Erfahren Sie, wie Sie ein virtuelles Netzwerk und ein Subnetz erstellen.

- Das Subnetz verfügt über genügend kostenlose IP-Adressen für die Vorlagen-VMs und Labor-VMs für alle Labs (jedes Lab verwendet 512 IP-Adressen) im Lab-Plan.

1. Delegieren des Subnetz des virtuellen Netzwerks

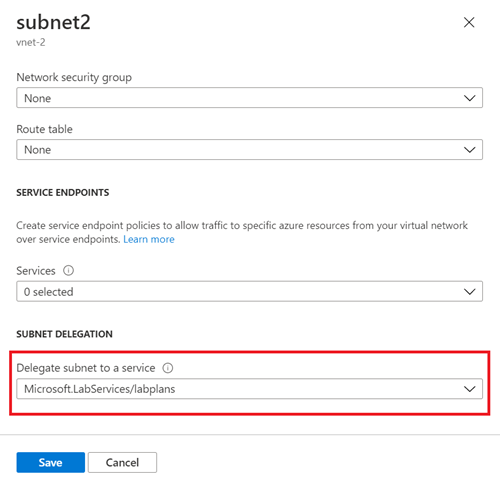

Um Ihr virtuelles Netzwerk-Subnetz für erweiterte Netzwerke in Azure Lab Services zu verwenden, müssen Sie das Subnetz an einen Lab-Plan für Azure Lab Services delegieren. Die Subnetzdelegierung erteilt Azure Lab Services explizite Berechtigungen zum Erstellen dienstspezifischer Ressourcen, z. B. virtueller Lab-Computer, im Subnetz.

Sie können jeweils nur einen Lab-Plan für die Verwendung mit einem Subnetz delegieren.

Führen Sie die folgenden Schritte aus, um Ihr Subnetz für die Verwendung mit einem Lab-Plan zu delegieren:

Melden Sie sich beim Azure-Portal an.

Wechseln Sie zu Ihrem virtuellen Netzwerk und wählen Sie Subnetze aus.

Wählen Sie ein dediziertes Subnetz aus, das Sie an Azure Lab Services delegieren möchten.

Wichtig

Das Subnetz, das Sie für Azure Lab Services verwenden, sollte nicht bereits für ein VNET-Gateway oder Azure Bastion verwendet werden.

Wählen Sie in Subnetz an einen Dienst delegieren Microsoft.LabServices/labplans aus und klicken Sie dann auf Speichern.

Vergewissern Sie sich, dass Microsoft.LabServices/labplans in der Spalte Delegiert an für Ihr Subnetz angezeigt wird.

2. Konfigurieren einer Netzwerksicherheitsgruppe

Wenn Sie Ihren Lab-Plan mit einem virtuellen Netzwerk verbinden, müssen Sie eine Netzwerksicherheitsgruppe (Network Security Group, NSG) konfigurieren, um eingehenden RDP/SSH-Datenverkehr vom Computer des Benutzers mit dem virtuellen Vorlagencomputer und den virtuellen Lab-Computern zuzulassen. Eine NSG enthält Regeln zur Zugriffssteuerung, die den Datenverkehr auf Grundlage der Richtung des Datenverkehrs, des Protokolls, der Quelladresse und des Quellports, und der Zieladresse und des Zielports zulässt oder verweigert.

Die Regeln für eine NSG können jederzeit geändert werden, und die Änderungen werden auf alle zugeordneten Instanzen angewendet. Es kann bis zu zehn Minuten dauern, bis die NSG-Änderungen wirksam werden.

Wichtig

Wenn Sie keine Netzwerksicherheitsgruppe konfigurieren, können Sie nicht über RDP oder SSH auf die Lab-Vorlagen-VM und Lab-VMs zugreifen.

Die Konfiguration der Netzwerksicherheitsgruppe für erweiterte Netzwerke besteht aus zwei Schritten:

- Erstellen einer Netzwerksicherheitsgruppe, die RDP/SSH-Datenverkehr zulässt

- Ordnen Sie die Netzwerksicherheitsgruppe dem Subnetz des virtuellen Netzwerks zu

Sie können eine Netzwerksicherheitsgruppe (NSG) verwenden, um in Ihrem virtuellen Netzwerk eingehenden Datenverkehr für virtuelle Computer, Rolleninstanzen, Netzwerkkarten (NICs) oder Subnetze zu steuern. Eine NSG enthält Regeln zur Zugriffssteuerung, die den Datenverkehr auf Grundlage der Richtung des Datenverkehrs, des Protokolls, der Quelladresse und des Quellports, und der Zieladresse und des Zielports zulässt oder verweigert. Die Regeln für eine NSG können jederzeit geändert werden, und die Änderungen werden auf alle zugeordneten Instanzen angewendet.

Weitere Informationen zu NSGs finden Sie unter Was ist eine NSG.

Sie können eine Netzwerksicherheitsgruppe (NSG) verwenden, um in Ihrem virtuellen Netzwerk eingehenden Datenverkehr für virtuelle Computer, Rolleninstanzen, Netzwerkkarten (NICs) oder Subnetze zu steuern. Eine NSG enthält Regeln zur Zugriffssteuerung, die den Datenverkehr auf Grundlage der Richtung des Datenverkehrs, des Protokolls, der Quelladresse und des Quellports, und der Zieladresse und des Zielports zulässt oder verweigert. Die Regeln für eine NSG können jederzeit geändert werden, und die Änderungen werden auf alle zugeordneten Instanzen angewendet.

Weitere Informationen zu NSGs finden Sie unter Was ist eine NSG.

Erstellen einer Netzwerksicherheitsgruppe zum Zulassen von Datenverkehr

Führen Sie die folgenden Schritte aus, um einen NSG zu erstellen und eingehenden RDP- oder SSH-Datenverkehr zuzulassen:

Wenn Sie noch keine Netzwerksicherheitsgruppe haben, führen Sie die folgenden Schritte aus, um eine Netzwerksicherheitsgruppe (Network Security Group, NSG) zu erstellen.

Stellen Sie sicher, dass Sie die Netzwerksicherheitsgruppe in derselben Azure-Region wie das virtuelle Netzwerk und den Lab-Plan erstellen.

Erstellen Sie eine Sicherheitsregel für eingehenden Datenverkehr, die RDP- und SSH-Datenverkehr zulässt.

Navigieren Sie im Azure-Portal zu Ihrer Netzwerksicherheitsgruppe.

Wählen Sie Eingangssicherheitsregeln und dann + Hinzufügen aus.

Geben Sie die Details für die neue eingehende Sicherheitsregel ein:

Einstellung Wert Quelle Wählen Sie Alle aus. Quellportbereiche Geben Sie * ein. Ziel Wählen Sie IP-Adressen aus. Ziel-IP-Adressen/CIDR-Bereiche Wählen Sie den Bereich Ihres virtuellen Netzwerkssubnetzs aus. Dienst Wählen Sie Benutzerdefiniert aus. Zielportbereiche Geben Sie 22, 3389 ein. Port 22 ist für das Secure Shell-Protokoll (SSH). Port 3389 ist für das Remotedesktopprotokoll (RDP). Protokoll Wählen Sie Alle aus. Aktion Wählen Sie Zulassen aus. Priorität Geben Sie 1000 ein. Die Priorität muss höher sein als die anderen Ablehnungsregeln für RDP oder SSH. Name Geben Sie AllowRdpSshForLabs ein. Wählen Sie Hinzufügen aus, um die eingehende Sicherheitsregel zum NSG hinzuzufügen.

Zuordnen des Subnetzes zur Netzwerksicherheitsgruppe

Ordnen Sie als Nächstes die NSG dem Subnetz des virtuellen Netzwerks zu, um die Datenverkehrsregeln auf den virtuellen Netzwerkdatenverkehr anzuwenden.

Navigieren Sie zu Ihrer Netzwerksicherheitsgruppe, und wählen Sie Subnetze aus.

Wählen Sie in der obersten Menüleiste + Zuordnen aus.

Wählen Sie im Feld Virtuelles Netzwerk Ihr virtuelles Netzwerk aus.

Wählen Sie unter Subnetz Ihr VNet-Subnetz aus.

Wählen Sie OK aus, um das VNet-Subnetz der Netzwerksicherheitsgruppe zuzuordnen.

3. Erstellen eines Lab-Plans mithilfe von erweiterten Netzwerkfunktionen

Nachdem Sie nun die Subnetz- und Netzwerksicherheitsgruppe konfiguriert haben, können Sie den Lab-Plan mit erweiterten Netzwerken erstellen. Wenn Sie eine neue Übung im Lab-Plan erstellen, erstellt Azure Lab Services die Lab-Vorlage und virtuellen Lab-Computer im Subnetz des virtuellen Netzwerks.

Wichtig

Sie müssen erweiterte Netzwerke konfigurieren, wenn Sie einen Lab-Plan erstellen. Sie können erweiterte Netzwerke zu einem späteren Zeitpunkt nicht aktivieren.

So erstellen Sie einen Lab-Plan mit erweiterten Netzwerken im Azure-Portal:

Melden Sie sich beim Azure-Portal an.

Wählen Sie Erstellen einer Ressource in der oberen linken Ecke des Azure-Portals aus und suchen Sie nach Lab-Plan.

Geben Sie auf der Seite Erstellen eines Lab-Plans auf der Registerkarte Grundlagen die erforderlichen Informationen ein.

Weitere Informationen finden Sie unter Erstellen eines Lab-Plans mit Azure Lab Services.

Wählen Sie auf der Registerkarte Netzwerk Erweitertes Netzwerk aktivieren, um das virtuelle Netzwerksubnetz zu konfigurieren.

Wählen Sie im Feld Virtuelles Netzwerk Ihr virtuelles Netzwerk aus. Wählen Sie unter Subnetz Ihr VNet-Subnetz aus.

Wenn Ihr virtuelles Netzwerk nicht in der Liste angezeigt wird, überprüfen Sie, ob sich der Lab-Plan in derselben Azure-Region wie das virtuelle Netzwerk befindet, dass Sie das Subnetz an Azure Lab Services delegiert haben und dass Ihr Azure-Konto über die erforderlichen Berechtigungen verfügt.

Wählen Sie Überprüfen und Erstellen aus, um den Lab-Plan mit erweiterten Netzwerken zu erstellen.

Lab-Benutzer und Lab-Manager können jetzt mithilfe von RDP oder SSH eine Verbindung mit ihren virtuellen Lab-Computern oder virtuellen Computern für Lab-Vorlagen herstellen.

Wenn Sie eine neue Übung erstellen, werden alle virtuellen Computer im virtuellen Netzwerk erstellt und eine IP-Adresse innerhalb des Subnetzbereichs zugewiesen.

4. (Optional) Aktualisieren der Netzwerkkonfigurationseinstellungen

Es wird empfohlen, die Standardkonfigurationseinstellungen für das virtuelle Netzwerk und Subnetz zu verwenden, wenn Sie erweiterte Netzwerke in Azure Lab Services verwenden.

Für bestimmte Netzwerkszenarien müssen Sie möglicherweise die Netzwerkkonfiguration aktualisieren. Erfahren Sie mehr über die unterstützte Netzwerkarchitekturen und Topologien in Azure Lab Services und die entsprechende Netzwerkkonfiguration.

Sie können die Einstellungen des virtuellen Netzwerks ändern, nachdem Sie den Lab-Plan mit erweiterten Netzwerken erstellt haben. Wenn Sie jedoch die DNS-Einstellungen im virtuellen Netzwerk ändern, müssen Sie alle ausgeführten virtuellen Lab-Computer neu starten. Wenn die Lab-VMs beendet werden, erhalten sie beim Start automatisch die aktualisierten DNS-Einstellungen.

Achtung

Die folgenden Netzwerkkonfigurationsänderungen werden nach der Konfiguration erweiterter Netzwerke nicht unterstützt:

- Löschen Sie das virtuelle Netzwerk oder Subnetz, das dem Lab-Plan zugeordnet ist. Dies führt dazu, dass die Labs nicht mehr funktionieren.

- Ändern Sie den Subnetzadressbereich, wenn virtuelle Computer erstellt werden (Virtuelle Vorlagen-VM oder Lab-VMs).

- Ändern Sie die DNS-Bezeichnung für die öffentliche IP-Adresse. Dies bewirkt, dass die Schaltfläche Verbinden für Lab-VMs nicht mehr funktioniert.

- Ändern Sie die Front-End-IP-Konfiguration im Azure-Lastenausgleichsmodul. Dies bewirkt, dass die Schaltfläche Verbinden für Lab-VMs nicht mehr funktioniert.

- Ändern Sie den FQDN für die öffentliche IP-Adresse.

- Verwenden Sie eine Routentabelle mit einer Standardroute für das Subnetz (erzwungenes Tunneln). Dies führt dazu, dass Benutzer die Verbindung mit ihrem Lab verlieren.

- Die Verwendung von Azure Firewall oder Azure Bastion wird nicht unterstützt.