Herstellen einer privaten Verbindung mit einer Datenquelle

In diesem Leitfaden erfahren Sie, wie Sie Ihre Azure Managed Grafana-Instanz über einen verwalteten privaten Endpunkt mit einer Datenquelle verbinden. Die verwalteten privaten Endpunkte von Azure Managed Grafana werden in einem verwalteten virtuellen Netzwerk erstellt werden, das vom Azure Managed Grafana-Dienst verwendet wird. Sie richten private Verbindungen aus diesem Netzwerk mit Ihren Azure-Datenquellen ein. Azure Managed Grafana richtet diese privaten Endpunkte in Ihrem Auftrag ein und verwaltet sie. Sie können verwaltete private Endpunkte aus Ihrer Azure Managed Grafana-Instanz erstellen, um auf andere verwaltete Azure-Dienste (z. B. Azure Monitor im Private Link-Bereich oder Azure Monitor-Arbeitsbereich) und Ihre eigenen selbst gehosteten Datenquellen zuzugreifen (z. B. durch Verbinden mit Ihrer selbst gehosteten Prometheus-Instanz hinter Private Link).

Wenn Sie verwaltete private Endpunkte verwenden, wird der Datenverkehr zwischen Azure Managed Grafana und den Datenquellen ausschließlich über das Microsoft-Backbone-Netzwerk geleitet, ohne das Internet zu durchlaufen. Verwaltete private Endpunkte dienen als Schutz vor Datenexfiltration. Ein verwalteter privater Endpunkt verwendet eine private IP-Adresse aus Ihrem verwalteten virtuellen Netzwerk, um Ihren Azure Managed Grafana-Arbeitsbereich effektiv in dieses Netzwerk zu integrieren. Jeder verwaltete private Endpunkt wird nur einer bestimmten Ressource in Azure zugeordnet, nicht dem gesamten Dienst. Kunden und Kundinnen können die Konnektivität ausschließlich auf Ressourcen beschränken, die von ihren Organisationen genehmigt wurden.

Wenn Sie einen verwalteten privaten Endpunkt in Ihrem Azure Managed Grafana-Arbeitsbereich erstellen, wird eine Verbindung mit einem privaten Endpunkt mit dem Status „Ausstehend“ erstellt. Ein Genehmigungsworkflow wird gestartet. Der Besitzer oder die Besitzerin der Private Link-Ressource ist für die Genehmigung oder Ablehnung der Verbindung verantwortlich. Wenn der Besitzer die Verbindung genehmigt, wird der private Link eingerichtet. Andernfalls wird die private Verbindung nicht eingerichtet. Azure Managed Grafana zeigt den aktuellen Verbindungsstatus an. Nur ein verwalteter privater Endpunkt mit dem Status „Genehmigt“ kann dazu verwendet werden, Datenverkehr an die Private Link-Ressource zu senden, die mit dem verwalteten privaten Endpunkt verbunden ist.

Verwaltete private Endpunkte sind zwar kostenlos, es fallen jedoch möglicherweise Gebühren für die Nutzung von privaten Verbindungen mit einer Datenquelle an. Weitere Informationen finden Sie in den Preisdetails Ihrer Datenquelle.

Hinweis

Verwaltete private Endpunkte sind derzeit nur für Azure Global verfügbar.

Hinweis

Wenn Sie eine private Datenquelle in einem AKS-Cluster ausführen und der Dienst externalTrafficPolicy auf „lokal“ festgelegt ist, muss der Azure Private Link-Dienst ein anderes Subnetz als das Subnetz des Pods verwenden. Wenn dasselbe Subnetz erforderlich ist, sollte der Dienst Cluster externalTrafficPolicyverwenden. Siehe Cloudanbieter Azure.

Unterstützte Datenquellen

Verwaltete private Endpunkte funktionieren mit Azure-Diensten, die eine private Verbindung unterstützen. Damit können Sie Ihren Azure Managed Grafana-Arbeitsbereich mit den folgenden Azure-Datenspeichern privat verbinden:

- Azure Cosmos DB für Mongo DB (Nur für Anforderungseinheit (Request Unit, RU)-Architektur)

- Azure Cosmos DB for PostgreSQL

- Azure-Daten-Explorer

- Private Link-Bereich von Azure Monitor (z. B. Log Analytics-Arbeitsbereich)

- Azure Monitor-Arbeitsbereich für einen verwalteten Dienst für Prometheus

- Azure SQL Managed Instance

- Azure SQL Server

- Private Link-Dienste

- Azure Databricks

- Azure Database for PostgreSQL – flexible Server (Nur für Server in Netzwerken mit öffentlichem Zugriff)

Voraussetzungen

Damit Sie die Schritte in diesem Artikel ausführen können, benötigen Sie Folgendes:

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

- Eine vorhandene Azure Managed Grafana-Instanz auf der Standardebene. Wenn Sie noch keine haben, erstellen Sie eine neue Instanz.

Erstellen eines verwalteten privaten Endpunkts für einen Azure Monitor-Arbeitsbereich

Sie können einen verwalteten privaten Endpunkt in Ihrem Azure Managed Grafana-Arbeitsbereich erstellen, um mithilfe eine private Verbindung mit einer unterstützten Datenquelle herzustellen.

Navigieren Sie im Azure-Portal zu Ihrem Grafana-Arbeitsbereich, und wählen Sie dann Netzwerk aus.

Wählen Sie Verwalteter privater Endpunkt und dann Erstellen aus.

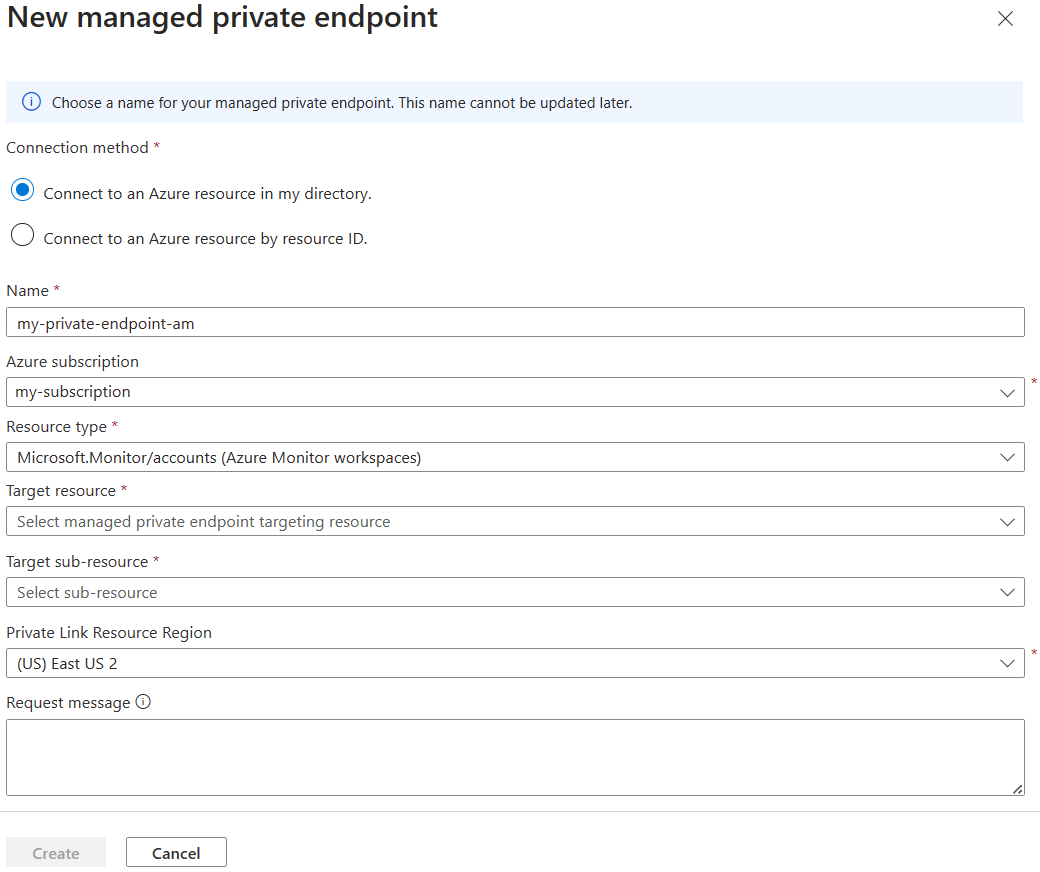

Füllen Sie im Bereich Neuer verwalteter privater Endpunkt die erforderlichen Informationen für die Ressource aus, mit der eine Verbindung hergestellt werden soll.

Wählen Sie einen Azure-Ressourcentyp aus (z. B. Microsoft.Monitor/accounts für den verwalteten Azure Monitor-Dienst für Prometheus).

Wählen Sie Erstellen aus, um die Ressource für den verwalteten privaten Endpunkt zu erstellen.

Wenden Sie sich an den Besitzer oder die Besitzerin des Azure Monitor-Zielarbeitsbereichs, um die Verbindungsanforderung genehmigen zu lassen.

Hinweis

Nachdem die Verbindung mit dem neuen privaten Endpunkt genehmigt wurde, fließt der gesamte Netzwerkdatenverkehr zwischen Ihrem Azure Managed Grafana-Arbeitsbereich und der ausgewählten Datenquelle ausschließlich über das Azure-Backbone-Netzwerk.

Erstellen eines verwalteten privaten Endpunkts für den Azure Private Link-Dienst

Wenn Sie über eine interne Datenquelle in Ihrem virtuellen Netzwerk verfügen, z. B. einen InfluxDB-Server, der auf einer Azure-VM gehostet wird, oder einen Loki-Server, der in Ihrem AKS-Cluster gehostet wird, können Sie Ihre Azure Managed Grafana-Instanz damit verbinden. Sie müssen zunächst Zugriff über eine private Verbindung auf diese Ressource mithilfe des Azure Private Link-Diensts hinzufügen. Die genauen Schritte zum Einrichten einer privaten Verbindung hängen vom Typ der Azure-Ressource ab. Lesen Sie die Dokumentation Ihres Hostingdiensts. In diesem Artikel wird beispielsweise beschrieben, wie Sie einen Private Link-Dienst in Azure Kubernetes Service erstellen, indem Sie ein Kubernetes-Dienstobjekt angeben.

Nachdem Sie den Private Link-Dienst eingerichtet haben, können Sie einen verwalteten privaten Endpunkt in Ihrem Grafana-Arbeitsbereich erstellen, der eine Verbindung mit der neuen privaten Verbindung herstellt.

Navigieren Sie im Azure-Portal zu Ihrer Grafana-Ressource, und wählen Sie dann Netzwerk aus.

Wählen Sie Verwalteter privater Endpunkt und dann Erstellen aus.

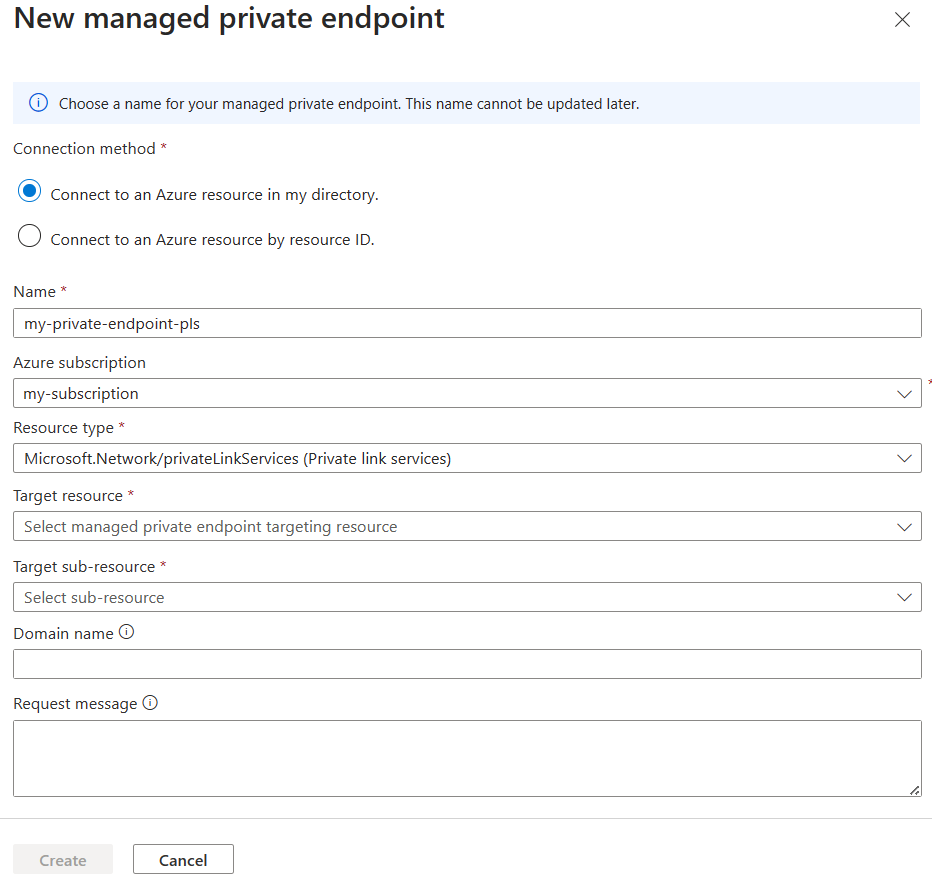

Füllen Sie im Bereich Neuer verwalteter privater Endpunkt die erforderlichen Informationen für die Ressource aus, mit der eine Verbindung hergestellt werden soll.

Tipp

Das Feld Domänenname ist optional. Wenn Sie einen Domänennamen angeben, stellt Azure Managed Grafana sicher, dass dieser Domänenname in die private IP-Adresse des verwalteten privaten Endpunkts innerhalb des vom Grafana-Dienst verwalteten Netzwerks aufgelöst wird. Sie können diesen Domänennamen in der URL-Konfiguration Ihrer Grafana-Datenquelle anstelle der privaten IP-Adresse verwenden. Sie müssen den Domänennamen verwenden, wenn Sie TLS oder die Servernamensanzeige (Server Name Indication, SNI) für Ihren selbst gehosteten Datenspeicher aktiviert haben.

Wählen Sie Erstellen aus, um die Ressource für den verwalteten privaten Endpunkt zu erstellen.

Wenden Sie sich an den Besitzer oder die Besitzerin des Private Link-Diensts, um die Verbindungsanforderung genehmigen zu lassen.

Nachdem die Verbindungsanforderung genehmigt wurde, wählen Sie Aktualisieren aus, um sich zu vergewissern, dass der Verbindungsstatus Genehmigt lautet und die private IP-Adresse angezeigt wird.

Hinweis

Der Aktualisierungsschritt kann nicht übersprungen werden, da die Aktualisierung eine Netzwerksynchronisierung durch Azure Managed Grafana auslöst. Nachdem die Verbindung über den neuen verwalteten privaten Endpunkt genehmigt wurde, fließt der gesamte Netzwerkdatenverkehr zwischen Ihrem Azure Managed Grafana-Arbeitsbereich und der ausgewählten Datenquelle ausschließlich über das Azure-Backbone-Netzwerk.

Nächste Schritte

In dieser Schrittanleitung haben Sie erfahren, wie Sie privaten Zugriff zwischen einem Azure Managed Grafana-Arbeitsbereich und einer Datenquelle konfigurieren. Informationen zum Einrichten des privaten Zugriffs Ihrer Benutzer und Benutzerinnen auf einen Azure Managed Grafana-Arbeitsbereich finden Sie unter Einrichten des privaten Zugriffs.