Tutorial: Integrieren eines NAT-Gateways mit Azure Firewall in ein Hub-and-Spoke-Netzwerk für ausgehende Konnektivität

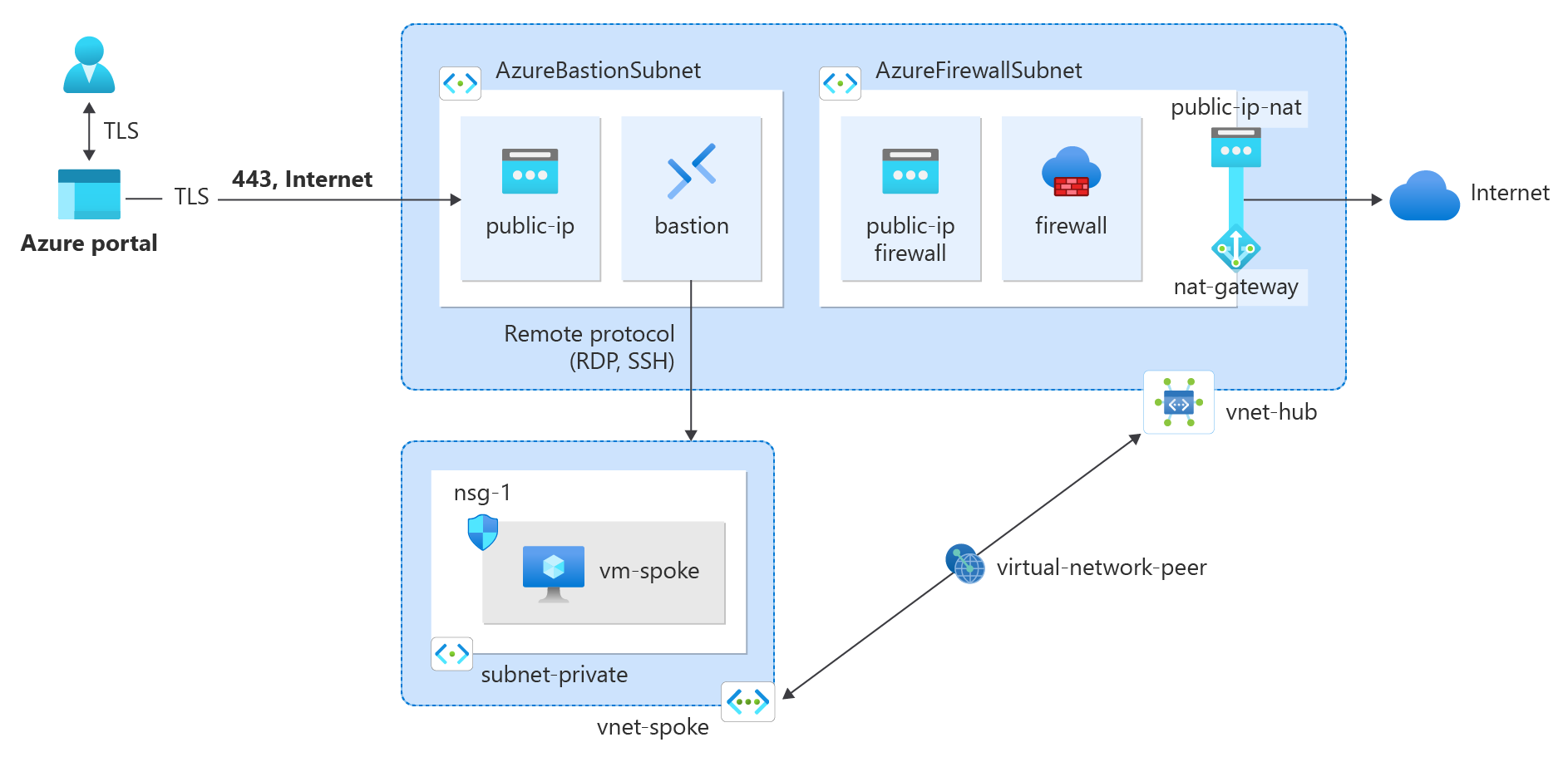

In diesem Tutorial erfahren Sie, wie Sie ein NAT-Gateway mit einer Azure Firewall-Instanz in ein Hub-and-Spoke-Netzwerk integrieren.

Azure Firewall bietet 2.496 SNAT-Ports pro öffentlicher IP-Adresse, die pro VM-Skalierungsgruppeninstanz des Back-Ends konfiguriert sind (mindestens zwei Instanzen). Sie können der Azure Firewall-Instanz bis zu 250 öffentliche IP-Adressen zuordnen. Abhängig von Ihren Architekturanforderungen und Datenverkehrsmustern benötigen Sie möglicherweise mehr SNAT-Ports, als Azure Firewall bereitstellen kann. Möglicherweise benötigen Sie auch weniger öffentliche IP-Adressen und gleichzeitig eine größere Anzahl von SNAT-Ports. Eine bessere Methode für ausgehende Konnektivität ist die Verwendung eines NAT-Gateways. Ein NAT-Gateway bietet 64.512 SNAT-Ports pro öffentlicher IP-Adresse und kann mit bis zu 16 öffentlichen IP-Adressen verwendet werden.

Ein Nat-Gateway kann in Azure Firewall integriert werden, indem das Nat-Gateway direkt im Azure Firewall-Subnetz konfiguriert wird, um eine skalierbarere Methode für ausgehende Konnektivität bereitzustellen. Für Produktionsbereitstellungen wird ein Hub-and-Spoke-Netzwerk empfohlen, bei dem sich die Firewall in einem eigenen virtuellen Netzwerk befindet. Die Workloadserver sind virtuelle Netzwerke mit Peering in derselben Region wie das virtuelle Hubnetzwerk, in dem sich die Firewall befindet. In diesem Architekturmodell kann das NAT-Gateway ausgehende Konnektivität vom virtuellen Hubnetzwerk für alle virtuellen Spoke-Netzwerke mit Peering bereitstellen.

Hinweis

Azure NAT Gateway wird derzeit in Netzwerkarchitekturen mit geschützten virtuellen Hubs (vWAN) nicht unterstützt. Sie müssen wie in diesem Tutorial beschrieben eine Hub-VNet-Architektur bereitstellen. Weitere Informationen zu Azure Firewall-Architekturoptionen finden Sie unter Welche Optionen bietet die Azure Firewall Manager-Architektur?.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen eines virtuellen Hubnetzwerks und Bereitstellen von Azure Firewall und Azure Bastion während der Bereitstellung

- Erstellen eines NAT-Gateways und Zuordnen des Gateways zum Firewallsubnetz im virtuellen Hubnetzwerk

- Erstellen eines virtuellen Spoke-Netzwerks

- Erstellen eines Peerings in virtuellen Netzwerken

- Erstellen einer Routingtabelle für das virtuelle Spoke-Netzwerk

- Erstellen einer Firewallrichtlinie für das virtuelle Hubnetzwerk

- Erstellen einer VM zum Testen der ausgehenden Konnektivität über das NAT-Gateway

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

Erstellen des virtuellen Hub-Netzwerks

Das virtuelle Hubnetzwerk enthält das Firewallsubnetz, das der Azure Firewall und dem NAT-Gateway zugeordnet ist. Verwenden Sie das folgende Beispiel, um das virtuelle Hubnetzwerk zu erstellen.

Melden Sie sich beim Azure-Portal an.

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtuelles Netzwerk ein. Wählen Sie in den Suchergebnissen Virtuelle Netzwerke aus.

Wählen Sie + Erstellen aus.

Geben Sie unter Virtuelles Netzwerk erstellen auf der Registerkarte Grundlagen die folgenden Informationen an, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie Neu erstellen.

Geben Sie test-rg ein.

Wählen Sie OK aus.Instanzendetails Name Geben Sie vnet-hub ein. Region Wählen Sie USA, Süden-Mitte aus. Wählen Sie Weiter aus, um zur Registerkarte Sicherheit zu gelangen.

Wählen Sie auf der Registerkarte Sicherheit im Abschnitt Azure Bastion die Option Azure Bastion aktivieren aus.

Azure Bastion verwendet Ihren Browser, um mithilfe ihrer privaten IP-Adressen eine Verbindung mit VMs in Ihrem virtuellen Netzwerk über Secure Shell (SSH) oder das Remotedesktopprotokoll (RDP) herzustellen. Die VMs benötigen keine öffentlichen IP-Adressen, keine Clientsoftware und keine spezielle Konfiguration. Weitere Informationen zu Azure Bastion finden Sie unter Azure Bastion.

Hinweis

Die Stundenpreise gelten ab dem Zeitpunkt der Bereitstellung von Bastion, unabhängig von der Nutzung ausgehender Daten. Weitere Informationen dazu finden Sie unter Preise und SKUs. Wenn Sie Bastion als Teil eines Tutorials oder Tests bereitstellen, empfehlen wir Ihnen, diese Ressource zu löschen, nachdem Sie diese verwendet haben.

Geben Sie in Azure Bastion die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Azure Bastion-Hostname Geben Sie bastion ein. Öffentliche Azure Bastion-IP-Adresse Wählen Sie Öffentliche IP-Adresse erstellen aus.

Geben Sie public-ip-bastion als Namen ein.

Wählen Sie OK aus.Wählen Sie im Abschnitt Azure Firewall der Registerkarte Sicherheit die Option Azure Firewall aktivieren aus.

Azure Firewall ist ein verwalteter, cloudbasierter Netzwerksicherheitsdienst, der Ihre Azure Virtual Network-Ressourcen schützt. Es ist eine vollständig zustandsbehaftete Firewall-as-a-Service mit integrierter Hochverfügbarkeit und uneingeschränkter Cloudskalierbarkeit. Weitere Informationen zu Azure Firewall finden Sie unter Azure Firewall.

Geben Sie in Azure Firewall die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Name der Azure Firewall-Instanz Geben Sie Firewall ein. Tarif Wählen Sie Standard aus. Policy Wählen Sie Neu erstellen aus.

Geben Sie firewall-policy als Namen ein.

Wählen Sie OK aus.Öffentliche IP-Adresse von Azure Firewall Wählen Sie Öffentliche IP-Adresse erstellen aus.

Geben Sie public-ip-firewall als Namen ein.

Wählen Sie OK aus.Wählen Sie Weiter aus, um zur Registerkarte IP-Adressen zu gelangen.

Klicken Sie auf Überprüfen + erstellen.

Klicken Sie auf Erstellen.

Es dauert einige Minuten, bis der Bastionhost und die Firewall bereitgestellt werden. Wenn das virtuelle Netzwerk im Rahmen der Bereitstellung erstellt wird, können Sie mit den nächsten Schritten fortfahren.

Erstellen des NAT-Gateways

Der gesamte ausgehende Internetdatenverkehr durchläuft das NAT-Gateway in das Internet. Verwenden Sie das folgende Beispiel, um ein NAT-Gateway für das Hub-and-Spoke-Netzwerk zu erstellen und es dem AzureFirewallSubnet zuzuordnen.

Geben Sie am oberen Rand des Portals den Suchbegriff NAT-Gateway in das Suchfeld ein. Wählen Sie in den Suchergebnissen NAT-Gateways aus.

Wählen Sie + Erstellen aus.

Geben Sie unter Gateway für die Netzwerkadressübersetzung (NAT) erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Name des NAT-Gateways Geben Sie nat-gateway ein. Region Wählen Sie USA, Süden-Mitte aus. Verfügbarkeitszone Wählen Sie eine Zone oder Keine Zone aus. TCP-Leerlauftimeout (Minuten) Übernehmen Sie den Standardwert 4. Weitere Informationen zu Verfügbarkeitszonen finden Sie unter NAT-Gateway und Verfügbarkeitszonen.

Wählen Sie Weiter: Ausgehende IP-Adresse aus.

Wählen Sie unter Ausgehende IP-Adresse unter Öffentliche IP-Adressen die Option Neue öffentliche IP-Adresse erstellen aus.

Geben Sie public-ip-nat für Name ein.

Klicken Sie auf OK.

Wählen Sie Weiter: Subnetz aus.

Wählen Sie unter Virtuelles Netzwerk die Option vnet-hub aus.

Wählen Sie unter Subnetzname die Option AzureFirewallSubnet aus.

Klicken Sie auf Überprüfen + erstellen.

Klicken Sie auf Erstellen.

Erstellen eines virtuellen Spoke-Netzwerks

Das virtuelle Spoke-Netzwerk enthält die Test-VM, die zum Testen des Routings des Internetdatenverkehrs an das NAT-Gateway verwendet wird. Verwenden Sie das folgende Beispiel, um das Spoke-Netzwerk zu erstellen.

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtuelles Netzwerk ein. Wählen Sie in den Suchergebnissen Virtuelle Netzwerke aus.

Wählen Sie + Erstellen aus.

Geben Sie unter Virtuelles Netzwerk erstellen auf der Registerkarte Grundlagen die folgenden Informationen an, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Name Geben Sie vnet-spoke ein. Region Wählen Sie USA, Süden-Mitte aus. Wählen Sie Weiter aus, um zur Registerkarte Sicherheit zu gelangen.

Wählen Sie Weiter aus, um zur Registerkarte IP-Adressen zu gelangen.

Wählen Sie auf der Registerkarte IP-Adressen im IPv4-Adressraum die Option Adressraum löschen aus, um den automatisch mit Daten aufgefüllten Adressraum zu löschen.

Wählen Sie + IPv4-Adressraum hinzufügen aus.

Geben Sie unter IPv4-Adressraum den Adressraum 10.1.0.0 ein. Übernehmen Sie bei der Maskenauswahl den Standardwert /16 (65.536 Adressen).

Wählen Sie + Subnetz hinzufügen aus.

Geben Sie unter Subnetz hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Subnetzzweck Übernehmen Sie den Standardwert Default. Name Geben Sie subnet-private ein. IPv4 IPv4-Adressbereich Übernehmen Sie den Standardwert 10.1.0.0/16. Startadresse Übernehmen Sie den Standardwert: 10.1.0.0. Size Übernehmen Sie den Standardwert /24 (256 Adressen). Klicken Sie auf Hinzufügen.

Klicken Sie auf Überprüfen + erstellen.

Klicken Sie auf Erstellen.

Erstellen von Peering zwischen Hub und Spoke

Peering virtueller Netzwerke wird verwendet, um den Hub mit dem Spoke und den Spoke mit dem Hub zu verbinden. Verwenden Sie das folgende Beispiel, um bidirektionales Netzwerkpeering zwischen dem Hub und dem Spoke zu erstellen.

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtuelles Netzwerk ein. Wählen Sie in den Suchergebnissen Virtuelle Netzwerke aus.

Wählen Sie vnet-hub aus.

Wählen Sie unter Einstellungen die Option Peerings aus.

Klicken Sie auf + Hinzufügen.

Geben Sie unter Peering hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Zusammenfassung zu virtuellen Remotenetzwerken Name des Peeringlinks Geben Sie vnet-spoke-to-vnet-hub ein. Bereitstellungsmodell für das virtuelle Netzwerk Übernehmen Sie den Standardwert Ressourcen-Manager. Subscription Wählen Sie Ihr Abonnement aus. Virtuelles Netzwerk Wählen Sie vnet-spoke (test-rg) aus. Einstellungen für das Peering virtueller Remotenetzwerke Zulassen des Zugriffs von „vnet-spoke“ auf „vnet-hub“ Übernehmen Sie die Standardeinstellung Ausgewählt. Zulassen des Empfangs des von „vnet-hub“ weitergeleiteten Datenverkehrs durch „vnet-spoke“ Aktivieren Sie das Kontrollkästchen. Gateway oder Routenserver in „vnet-spoke“ erlauben, Datenverkehr an „vnet-hub“ weiterzuleiten Übernehmen Sie die Standardeinstellung Nicht ausgewählt. Zulassen, dass „vnet-spoke“ den Remote-Gateway oder Routenserver von „vnet-hub“ verwendet Übernehmen Sie die Standardeinstellung Nicht ausgewählt. Lokales virtuelles Netzwerk: Zusammenfassung Name des Peeringlinks Geben Sie vnet-hub-to-vnet-spoke ein. Einstellungen für das Peering lokaler virtueller Netzwerke Zulassen des Zugriffs von „vnet-hub“ auf „vnet-spoke-2“ Übernehmen Sie die Standardeinstellung Ausgewählt. Zulassen des Empfangs des von „vnet-spoke“ weitergeleiteten Datenverkehrs durch „vnet-hub“ Aktivieren Sie das Kontrollkästchen. Gateway oder Routenserver in „vnet-hub“ erlauben, Datenverkehr an „vnet-spoke“ weiterzuleiten Übernehmen Sie die Standardeinstellung Nicht ausgewählt. Zulassen, dass „vnet-hub“ den Remote-Gateway oder Routenserver von „vnet-spoke“ verwendet Übernehmen Sie die Standardeinstellung Nicht ausgewählt. Klicken Sie auf Hinzufügen.

Wählen Sie Aktualisieren aus, und überprüfen Sie, ob der Peeringstatus den Zustand Verbunden aufweist.

Erstellen einer Netzwerkroutingtabelle

Eine Routingtabelle erzwingt, dass der gesamte Datenverkehr, der das virtuelle Spoke-Netzwerk verlässt, in das virtuelle Hubnetzwerk geleitet wird. Die Routingtabelle wird mit der privaten IP-Adresse der Azure Firewall als virtuelles Gerät konfiguriert.

Abrufen der privaten IP-Adresse der Firewall

Die private IP-Adresse der Firewall wird für die Routingtabelle benötigt, die weiter unten in diesem Artikel erstellt wird. Verwenden Sie das folgende Beispiel, um die private IP-Adresse der Firewall abzurufen.

Geben Sie in das Suchfeld am oberen Rand des Portals Firewall ein. Wählen Sie in den Suchergebnissen Firewalls aus.

Wählen Sie Firewall aus.

Beachten Sie in der Übersicht von firewall die IP-Adresse im Feld Private IP-Adresse der Firewall. In diesem Beispiel lautet die IP-Adresse 10.0.1.68.

Erstellen einer Routingtabelle

Erstellen Sie eine Routingtabelle, damit der gesamte Datenverkehr zwischen Spokes und der ausgehende Internetdatenverkehr über die Firewall im virtuellen Hubnetzwerk erzwungen wird.

Geben Sie oben im Portal im Suchfeld den Begriff Routingtabelle ein. Wählen Sie in den Suchergebnissen den Eintrag Routingtabellen aus.

Wählen Sie + Erstellen aus.

Geben Sie in Routingtabelle erstellen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Region Wählen Sie USA, Süden-Mitte aus. Name Geben Sie route-table-spoke ein. Gatewayrouten verteilen Wählen Sie Nein aus. Klicken Sie auf Überprüfen + erstellen.

Klicken Sie auf Erstellen.

Geben Sie oben im Portal im Suchfeld den Begriff Routingtabelle ein. Wählen Sie in den Suchergebnissen den Eintrag Routingtabellen aus.

Wählen Sie route-table-spoke aus.

Wählen Sie unter Einstellungen die Option Routen aus.

Wählen Sie unter Routen die Option + Hinzufügen aus.

Geben Sie unter Route hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Routenname Geben Sie route-to-hub ein. Zieltyp Wählen Sie IP-Adressen aus. Ziel-IP-Adressen/CIDR-Bereiche Geben Sie 0.0.0.0/0 ein. Typ des nächsten Hops Wählen Sie Virtuelles Gerät aus. Adresse des nächsten Hops Geben Sie 10.0.1.68 ein. Klicken Sie auf Hinzufügen.

Wählen Sie unter Einstellungen die Option Subnetze aus.

Wählen Sie + Zuordnen aus.

Geben Sie unter Subnetz zuordnen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Virtuelles Netzwerk Wählen Sie vnet-spoke (test-rg) aus. Subnet Wählen Sie subnet-private aus. Klicken Sie auf OK.

Konfigurieren der Firewall

Datenverkehr vom Spoke über den Hub muss über eine Firewallrichtlinie und eine Netzwerkregel zugelassen werden. Verwenden Sie das folgende Beispiel, um die Firewallrichtlinie und die Netzwerkregel zu erstellen.

Konfigurieren einer Netzwerkregel

Geben Sie in das Suchfeld am oberen Rand des Portals Firewall ein. Wählen Sie in den Suchergebnissen Firewallrichtlinien aus.

Wählen Sie firewall-policy aus.

Erweitern Sie Einstellungen, und wählen Sie dann Netzwerkregeln aus.

Wählen Sie + Regelsammlung hinzufügen aus.

Geben Sie unter Regelsammlung hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Name Geben Sie spoke-to-internet ein. Regelsammlungstyp Wählen Sie Netzwerk aus. Priorität Geben Sie 100 ein. Regelsammlungsakrion Wählen Sie Zulassen aus. Regelsammlungsgruppe Wählen Sie DefaultNetworkRuleCollectionGroup aus. Regeln Name Geben Sie allow-web ein. Quellentyp IP Address (IP-Adresse): `Source` Geben Sie 10.1.0.0/24 ein. Protocol Wählen Sie TCP aus. Zielports Geben Sie 80,443 ein. Zieltyp Wählen Sie IP-Adresse aus. Destination Geben Sie * ein. Wählen Sie Hinzufügen.

Erstellen eines virtuellen Testcomputers

Eine Ubuntu-VM wird verwendet, um den ausgehenden Internetdatenverkehr über das NAT-Gateway zu testen. Verwenden Sie das folgende Beispiel, um einen virtuellen Ubuntu-Computer zu erstellen.

Mit dem folgenden Verfahren wird im virtuellen Netzwerk eine Test-VM mit dem Namen vm-spoke erstellt.

Suchen Sie im Portal nach Virtuelle Computer, und klicken Sie darauf.

Wählen Sie unter VM die Option + Erstellen und dann Azure-VM aus.

Geben Sie unter Virtuellen Computer erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Name des virtuellen Computers Geben Sie vm-spoke ein. Region Wählen Sie USA, Süden-Mitte aus. Verfügbarkeitsoptionen Wählen Sie die Option Keine Infrastrukturredundanz erforderlich aus. Sicherheitstyp Übernehmen Sie den Standardwert Standard. Abbildung Wählen Sie Ubuntu Server 24.04 LTS – x64 Gen2 aus. VM-Architektur Übernehmen Sie den Standardwert x64. Size Wählen Sie eine Größe aus. Administratorkonto Authentifizierungsart Wählen Sie Kennwort aus. Username Geben Sie azureuser ein. Kennwort Geben Sie ein Kennwort ein. Kennwort bestätigen Geben Sie das Kennwort erneut ein. Regeln für eingehende Ports Öffentliche Eingangsports Wählen Sie Keine. Wählen Sie am oberen Seitenrand die Registerkarte Netzwerk aus, oder wählen Sie Weiter:Datenträger und anschließend Weiter:Netzwerk aus.

Geben Sie auf der Registerkarte Netzwerk die folgenden Informationen ein, bzw. wählen Sie sie aus:

Einstellung Wert Netzwerkschnittstelle Virtuelles Netzwerk Wählen Sie vnet-spoke aus. Subnet Wählen Sie subnet-private (10.1.0.0/24) aus. Öffentliche IP-Adresse Wählen Sie Keine aus. NIC-Netzwerksicherheitsgruppe Wählen Sie Erweitertaus. Konfigurieren von Netzwerksicherheitsgruppen Wählen Sie Neu erstellen.

Geben Sie nsg-1 für Name ein.

Behalten Sie für den Rest die Standards bei, und wählen Sie OK aus.Behalten Sie für die restlichen Einstellungen die Standards bei, und wählen Sie dann Überprüfen + erstellen aus.

Überprüfen Sie die Einstellungen, und wählen Sie Erstellen aus.

Warten Sie, bis der virtuelle Computer die Bereitstellung fertiggestellt hat, bevor Sie mit den nächsten Schritten fortfahren.

Hinweis

VMs in einem virtuellen Netzwerk mit einem Bastionhost benötigen keine öffentlichen IP-Adressen. Bastion stellt die öffentliche IP-Adresse bereit und die VMs verwenden private IP-Adressen für die Kommunikation innerhalb des Netzwerks. Sie können die öffentlichen IP-Adressen von allen VMs in von Bastion gehosteten virtuellen Netzwerken entfernen. Weitere Informationen finden Sie unter Trennen einer öffentlichen IP-Adresse von einer Azure-VM.

Testen des NAT-Gateways

Sie stellen eine Verbindung mit den virtuellen Ubuntu-Computern her, die Sie in den vorherigen Schritten erstellt haben, um zu überprüfen, ob der ausgehende Internetdatenverkehr das NAT-Gateway verlässt.

Abrufen der öffentlichen IP-Adresse des NAT-Gateways

Rufen Sie die öffentliche IP-Adresse des NAT-Gateways ab, um die Schritte weiter unten in diesem Artikel zu überprüfen.

Geben Sie am oberen Rand des Portals den Suchbegriff Öffentliche IP-Adresse in das Suchfeld ein. Wählen Sie in den Suchergebnissen Öffentliche IP-Adressen aus.

Wählen Sie public-ip-nat aus.

Notieren Sie sich den Wert unter IP-Adresse. Das in diesem Artikel verwendete Beispiel lautet 203.0.113.0.25.

Testen des NAT-Gateways vom Spoke

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtueller Computer ein. Wählen Sie in den Suchergebnissen Virtuelle Computer aus.

Wählen Sie vm-spoke aus.

Wählen Sie in Übersicht die Option Verbinden und dann Über Bastion verbinden aus.

Geben Sie den Benutzernamen und das Kennwort ein, die Sie bei der VM-Erstellung verwendet haben. Wählen Sie Verbinden.

Geben Sie an der Bash-Eingabeaufforderung den folgenden Befehl ein:

curl ifconfig.meÜberprüfen Sie, ob die vom Befehl zurückgegebene IP-Adresse mit der öffentlichen IP-Adresse des NAT-Gateways übereinstimmt.

azureuser@vm-1:~$ curl ifconfig.me 203.0.113.0.25Schließen Sie die Bastion-Verbindung mit vm-spoke.

Wenn Sie mit der Verwendung der von Ihnen erstellten Ressourcen fertig sind, können Sie die Ressourcengruppe und alle zugehörigen Ressourcen löschen.

Suchen Sie im Azure-Portal nach Ressourcengruppen, und wählen Sie die entsprechende Option aus.

Wählen Sie auf der Seite Ressourcengruppen die Ressourcengruppe test-rg aus.

Wählen Sie auf der Seite test-rg die Option Ressourcengruppe löschen aus.

Geben Sie test-rg unter Ressourcengruppennamen eingeben, um die Löschung zu bestätigen und wählen Sie dann Löschen aus.

Nächste Schritte

Im nächsten Artikel erfahren Sie, wie Sie ein NAT-Gateway in eine Azure Load Balancer-Instanz integrieren: