Ändern der lokalen Zugriffskonfiguration an einem Standort

Sie können Microsoft Entra ID oder einen lokalen Benutzernamen und Kennwort nutzen, um den Zugriff auf die verteilte Ablaufverfolgung und Packet Core-Dashboards zu authentifizieren. Darüber hinaus können Sie ein selbstsigniertes Zertifikat verwenden oder eigene Zertifikate bereitstellen, um den Zugriff auf Ihre lokalen Diagnosetools zu bestätigen.

Um die Sicherheit in Ihrer Bereitstellung zu verbessern, empfehlen wir die Einrichtung der Microsoft Entra-Authentifizierung über lokale Benutzernamen und Kennwörter sowie das Bereitstellen eines Zertifikats, das von einer global bekannten und vertrauenswürdigen Zertifizierungsstelle (ZS) signiert ist.

In dieser Schrittanleitung erfahren Sie, wie Sie das Azure-Portal verwenden, um die Authentifizierungsmethode und das Zertifikat zu ändern, die zum Sichern des Zugriffs auf die lokalen Überwachungstools eines Standorts verwendet werden.

Tipp

Wenn Sie stattdessen die für HTTPS-Zertifikate konfigurierte Benutzeridentität ändern möchten, erstellen Sie eine neue, oder bearbeiten Sie eine vorhandene benutzerseitig zugewiesene Identität mithilfe der Informationen, die in Sammeln lokaler Überwachungswerte gesammelt wurden.

Voraussetzungen

- Unter Auswählen der Authentifizierungsmethode für lokale Überwachungstools und Sammeln lokaler Überwachungswerte finden Sie Informationen zum Erfassen der erforderlichen Werte und zum Sicherzustellen, dass sie das richtige Format aufweisen.

- Wenn Sie ein benutzerdefiniertes HTTPS-Zertifikat für den Zugriff auf Ihre lokalen Überwachungstools hinzufügen oder aktualisieren möchten, benötigen Sie ein Zertifikat, das von einer global bekannten und vertrauenswürdigen ZS signiert wurde und in einem Azure Key Vault gespeichert ist. Ihr Zertifikat muss einen privaten Schlüssel vom Typ RSA oder EC verwenden, um sicherzustellen, dass er exportierbar ist (weitere Informationen finden Sie unter Exportierbarer oder nicht exportierbarer Schlüssel).

- Wenn Sie Ihre Authentifizierungsmethode für die lokale Überwachung aktualisieren möchten, stellen Sie sicher, dass Ihr lokaler Computer über zentralen kubectl-Zugriff auf den Azure Arc-fähigen Kubernetes-Cluster verfügt. Dies erfordert eine kubeconfig-Kerndatei. Informationen dazu, wie Sie diese erhalten, finden Sie unter Kernnamespacezugriff.

- Stellen Sie sicher, dass Sie sich mit einem Konto mit Zugriff auf das aktive Abonnement, das Sie zum Erstellen Ihres privaten mobilen Netzwerks verwendet haben, beim Azure-Portal anmelden können. Dieses Konto muss im Abonnementbereich über die integrierte Rolle „Mitwirkender“ oder „Besitzer“ verfügen.

Anzeigen der Konfiguration für den lokalen Zugriff

In diesem Schritt navigieren Sie zur Ressource Paketkern-Steuerungsebene, die Ihre Paketkerninstanz darstellt.

Melden Sie sich beim Azure-Portal an.

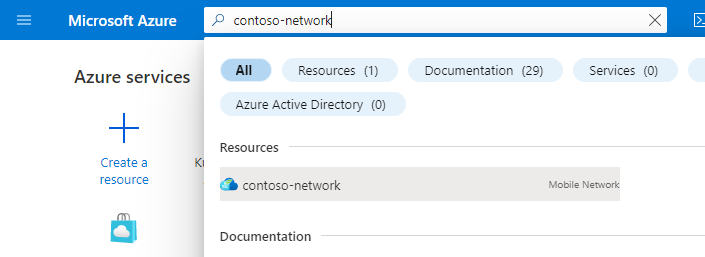

Suchen Sie nach der Mobilfunknetz-Ressource, die das private Mobilfunknetz repräsentiert, und wählen Sie diese aus.

Wählen Sie im Ressourcenmenü Standorte aus.

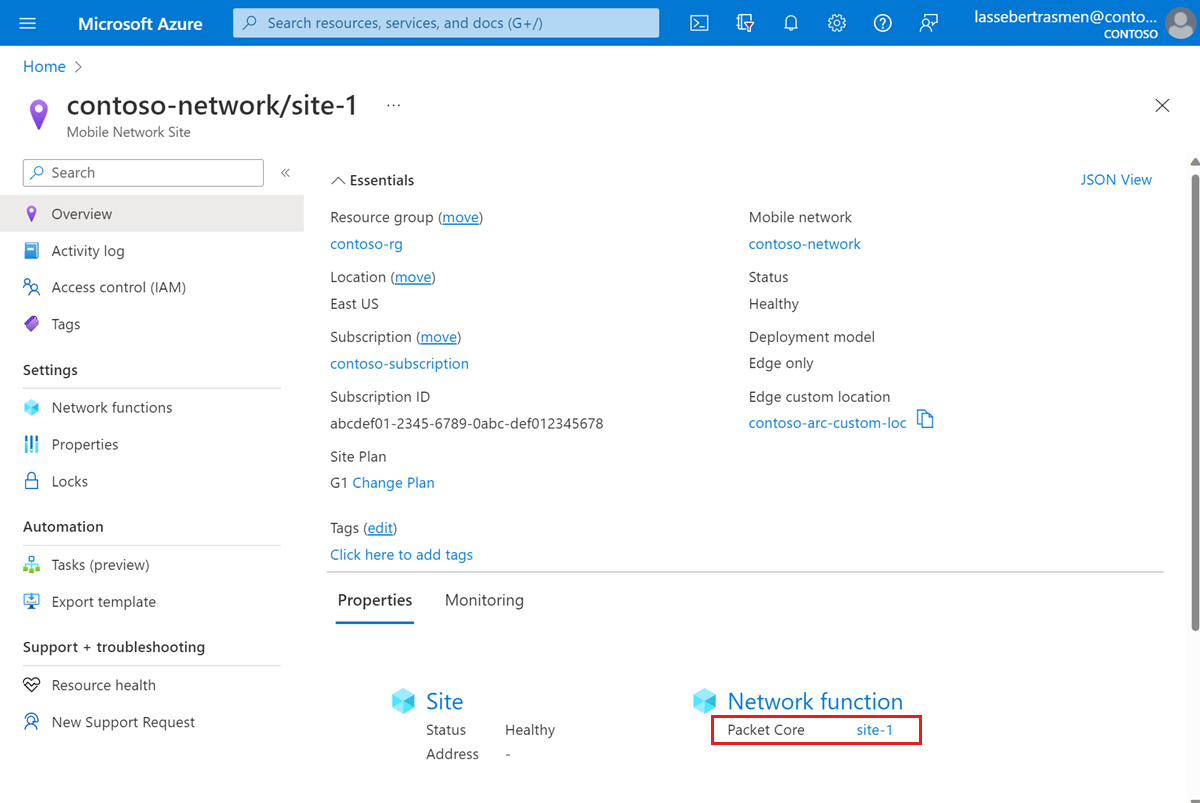

Wählen Sie die Website aus, die die Paketkerninstanz enthält, die Sie aktualisieren möchten.

Wählen Sie unter der Überschrift Netzwerkfunktion den Namen der Ressource Paketkern-Steuerungsebene aus, der neben Paketkern angezeigt wird.

Überprüfen Sie die Felder unter der Überschrift Lokaler Zugriff, um die aktuelle Konfiguration und den Status des lokalen Zugriffs anzuzeigen.

Ändern der Konfiguration für den lokalen Zugriff

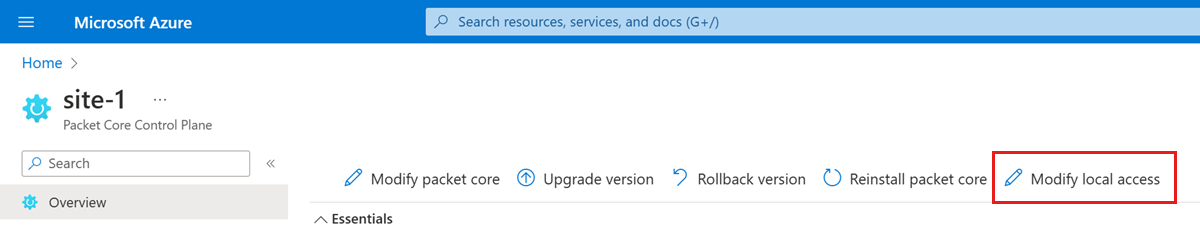

Wählen Sie Lokalen Zugriff ändern aus.

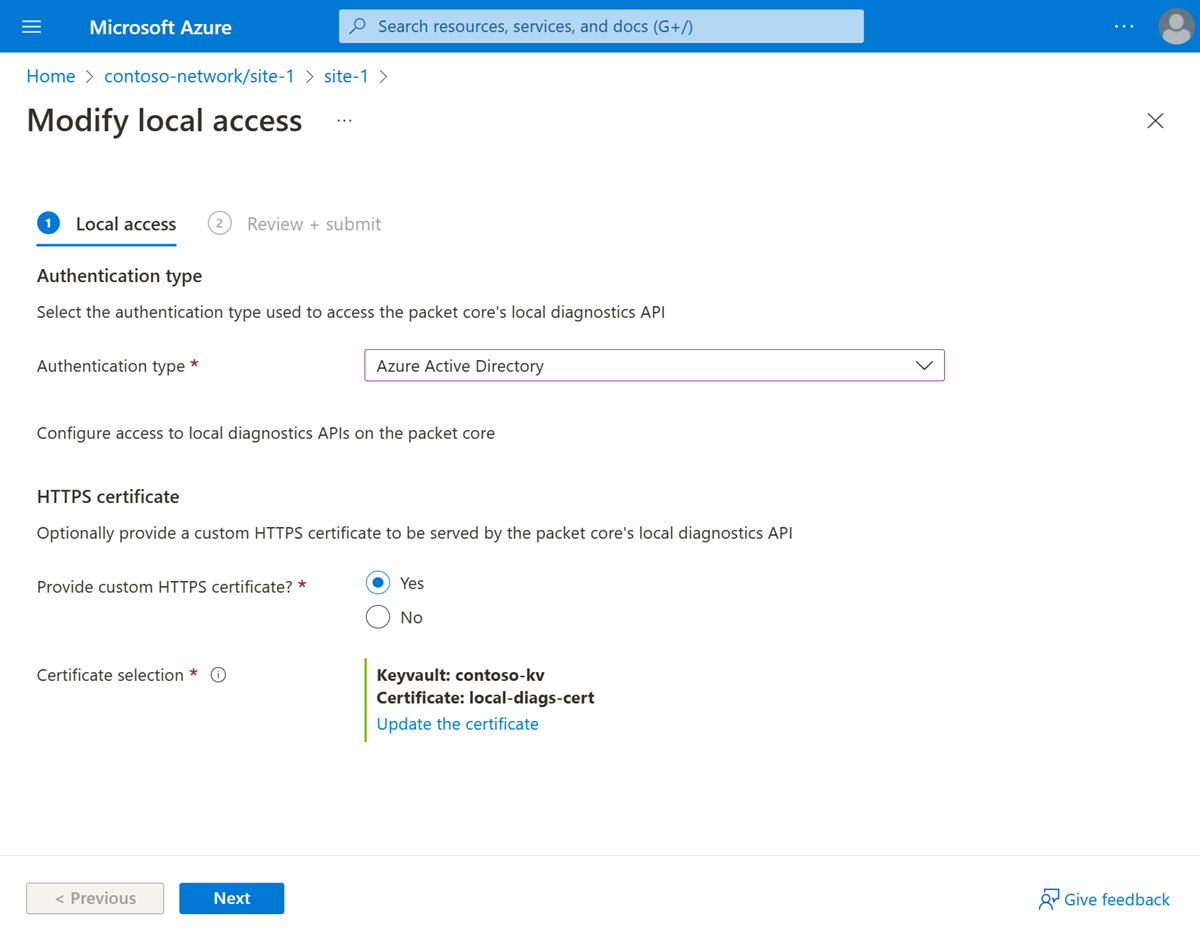

Wählen Sie unter Authentifizierungstyp die zu verwendende Authentifizierungsmethode aus.

Wählen Sie unter HTTPS-Zertifikat aus, ob Sie ein benutzerdefiniertes HTTPS-Zertifikat für den Zugriff auf Ihre lokalen Überwachungstools bereitstellen möchten.

Wenn Sie Ja für Benutzerdefiniertes HTTPS-Zertifikat bereitstellen? ausgewählt haben, verwenden Sie die Informationen, die Sie in Sammeln lokaler Überwachungswerte gesammelt haben, um ein Zertifikat auszuwählen.

Wählen Sie Weiter aus.

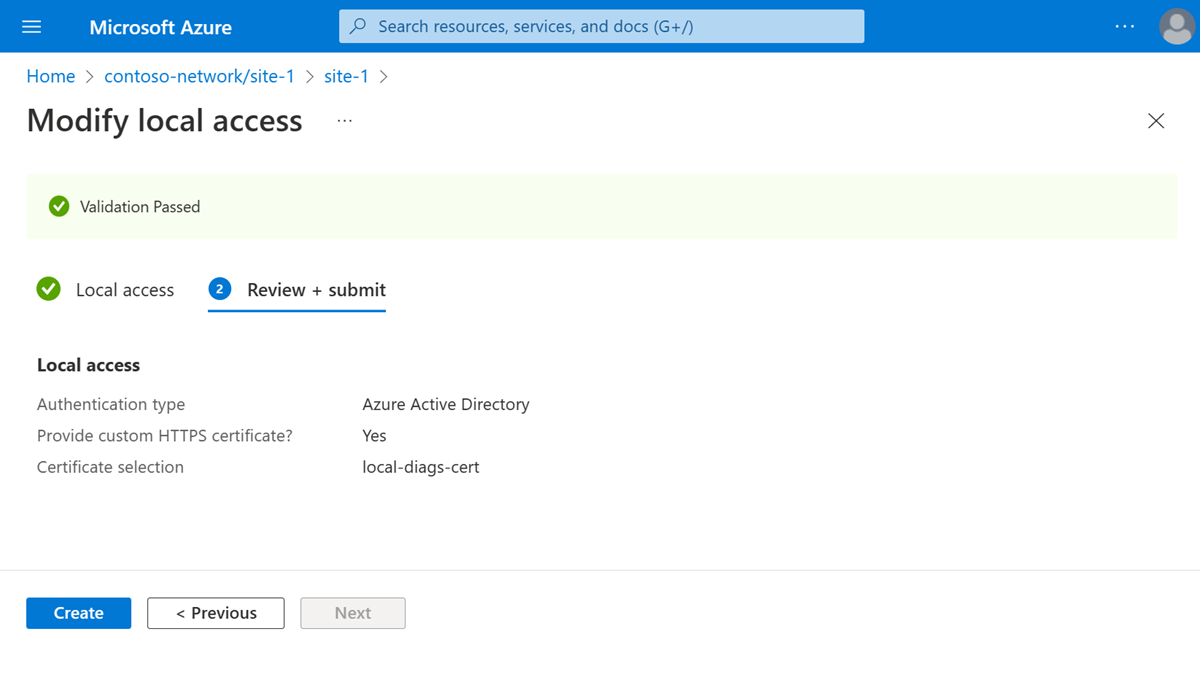

Die von Ihnen eingegebenen Konfigurationswerte werden daraufhin von Azure überprüft. Es sollte eine Meldung mit dem Hinweis angezeigt werden, dass die Überprüfung Ihrer Werte erfolgreich war.

Klicken Sie auf Erstellen.

Azure stellt jetzt die Paketkerninstanz mit der neuen Konfiguration bereit. Wenn diese Bereitstellung abgeschlossen ist, wird im Azure-Portal ein Bestätigungsbildschirm angezeigt.

Wählen Sie Zu Ressource wechseln aus. Überprüfen Sie, ob die Felder unter Lokaler Zugriff die aktualisierten Authentifizierungs- und Zertifikatinformationen enthalten.

Wenn Sie ein benutzerdefiniertes HTTPS-Zertifikat hinzugefügt oder aktualisiert haben, folgen Sie Zugreifen auf die grafische Webbenutzeroberfläche für die verteilte Ablaufverfolgung und Verwenden des Packet Core-Dashboards, um zu überprüfen, ob Ihr Browser der Verbindung mit Ihren lokalen Überwachungstools vertraut. Beachten Sie dabei Folgendes:

- Es kann bis zu vier Stunden dauern, bis die Änderungen im Key Vault mit dem Edgestandort synchronisiert werden.

- Sie müssen möglicherweise den Browsercache löschen, damit die Änderungen angezeigt werden.

Konfigurieren der Zugriffsauthentifizierung für lokale Überwachung

Führen Sie diesen Schritt aus, wenn Sie den Authentifizierungstyp für den Zugriff auf die lokale Überwachung geändert haben.

Wenn Sie von lokalen Benutzernamen und Kennwörtern zu Microsoft Entra ID gewechselt haben, führen Sie die Schritte in Aktivieren von Microsoft Entra ID für lokale Überwachungstools aus.

Wenn Sie von Microsoft Entra ID zu lokalen Benutzernamen und Kennwörtern gewechselt haben:

Melden Sie sich bei Azure Cloud Shell an, und wählen Sie PowerShell aus. Wenn Sie zum ersten Mal über Azure Cloud Shell auf Ihren Cluster zugreifen, folgen Sie Zugreifen auf Ihren Cluster, um den kubectl-Zugriff zu konfigurieren.

Löschen Sie die geheimen Kubernetes-Objekte:

kubectl delete secrets sas-auth-secrets grafana-auth-secrets --kubeconfig=<core kubeconfig> -n coreStarten Sie die Pods für die verteilte Ablaufverfolgung und Paketkerndashboards neu.

Rufen Sie den Namen Ihres Paketkerndashboard-Pods ab:

kubectl get pods -n core --kubeconfig=<core kubeconfig> | grep "grafana"Kopieren Sie die Ausgabe des vorherigen Schritts, und ersetzen Sie sie im folgenden Befehl, um Ihre Pods neu zu starten.

kubectl delete pod sas-core-search-0 <packet core dashboards pod> -n core --kubeconfig=<core kubeconfig>

Folgen Sie Zugreifen auf die grafische Webbenutzeroberfläche für die verteilte Ablaufverfolgung und Verwenden des Packet Core-Dashboards, um zu überprüfen, ob Sie mithilfe von lokalen Benutzernamen und Kennwörtern auf Ihre lokalen Überwachungstools zugreifen können.