Wichtig

Die Integration von Azure-Rollenzuweisungen mit Privileged Identity Management befindet sich derzeit in der Vorschauphase.

Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten rechtliche Bedingungen. Sie gelten für diejenigen Azure-Features, die sich in der Beta- oder Vorschauversion befinden oder aber anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

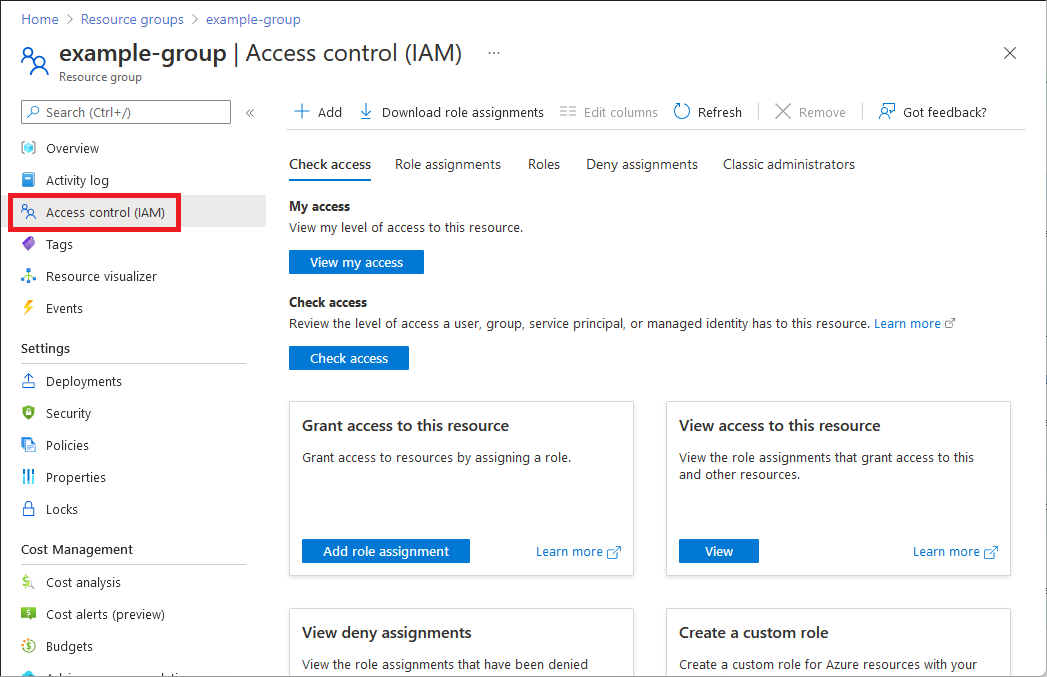

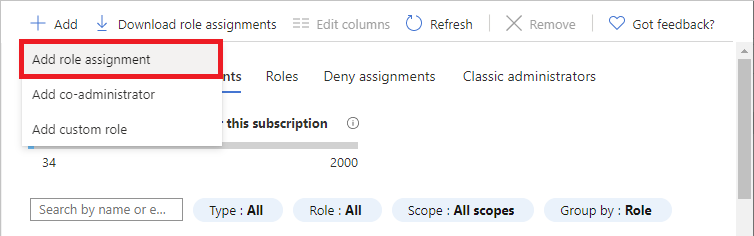

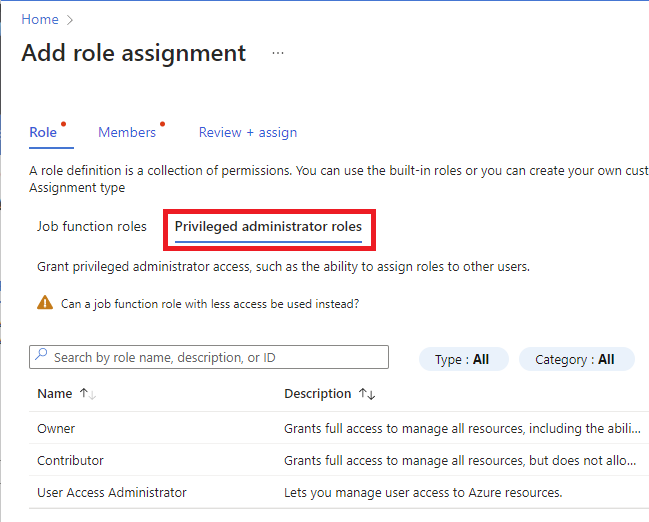

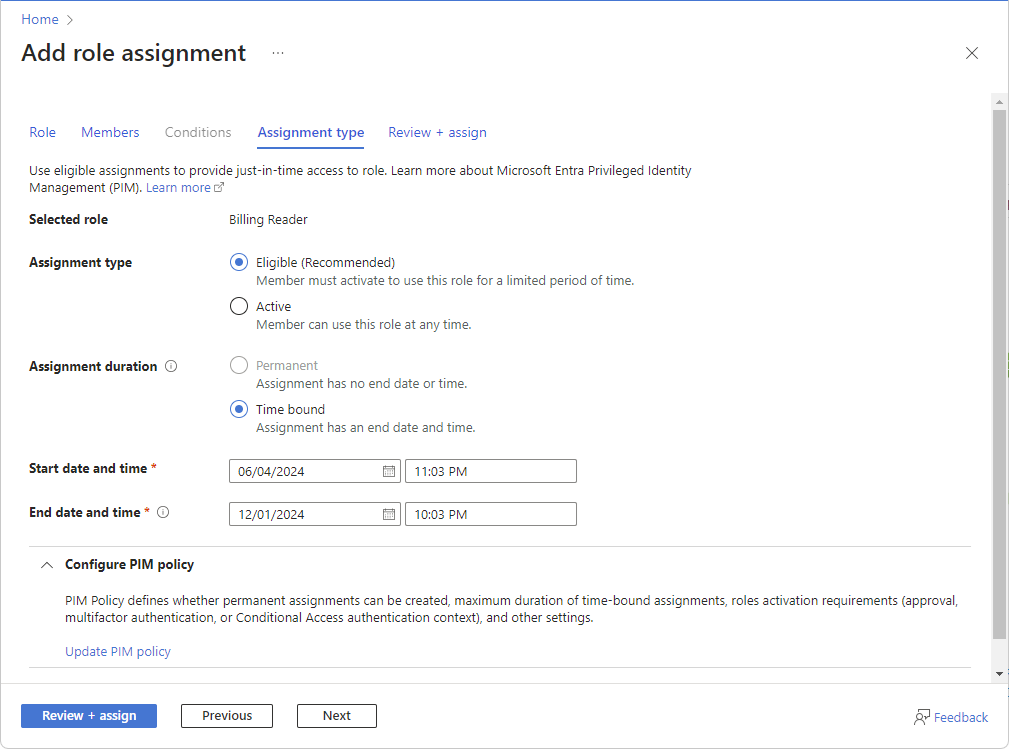

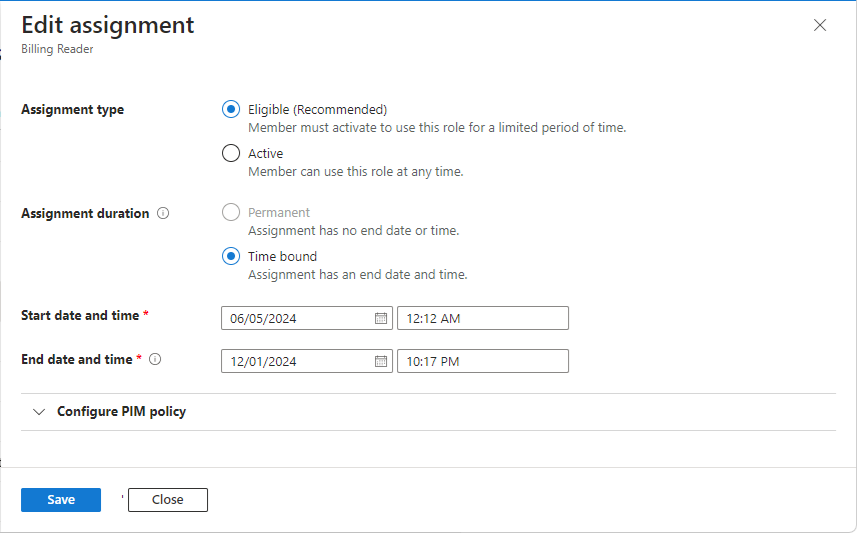

Wenn Sie über eine der Lizenzen Microsoft Entra ID P2 oder Microsoft Entra ID Governance verfügen, wird eine Registerkarte Zuweisungstyp für die Bereiche Verwaltungsgruppe, Abonnement und Ressourcengruppe angezeigt. Verwenden Sie berechtigte Zuweisungen, um Just-In-Time-Zugriff auf eine Rolle bereitzustellen. Diese Funktion wird in Phasen bereitgestellt und ist daher möglicherweise noch nicht in Ihrem Mandanten verfügbar oder sieht auf Ihrer Benutzeroberfläche anders aus. Weitere Informationen finden Sie unter Integration mit Privileged Identity Management (Vorschau).

Wenn Sie die PIM-Funktion nicht verwenden möchten, wählen Sie den Zuordnungstyp Aktiv und die Zuweisungsdauer Dauerhaft aus. Diese Einstellungen erstellen eine Rollenzuweisung, bei der der Prinzipal immer über die Berechtigungen in der Rolle verfügt.