Hinzufügen von Entitäten zur Threat Intelligence in Microsoft Sentinel

Während einer Untersuchung untersuchen Sie Entitäten und ihren Kontext als wichtigen Teil des Verständnisses des Umfangs und der Art eines Vorfalls. Wenn Sie eine Entität als böswilligen Domänennamen, URL, Datei oder IP-Adresse im Vorfall entdecken, sollte sie als Indikator für Kompromittierung (IOC) in Ihrer Threat Intelligence bezeichnet und nachverfolgt werden.

Sie könnten z. B. eine IP-Adresse entdecken, die Portüberprüfungen in Ihrem Netzwerk durchführt oder als Befehls- und Steuerknoten fungiert und Übertragungen von einer großen Anzahl von Knoten in Ihrem Netzwerk sendet und/oder empfängt.

Mit Microsoft Sentinel können Sie diese Arten von Entitäten direkt in der Vorfalluntersuchung kennzeichnen und Threat Intelligence hinzufügen. Sie können die hinzugefügten Indikatoren in den Protokollen und in Threat Intelligence anzeigen und in Ihrem gesamten Microsoft Sentinel-Arbeitsbereich verwenden.

Hinzufügen einer Entität zu Ihrer Threat Intelligence

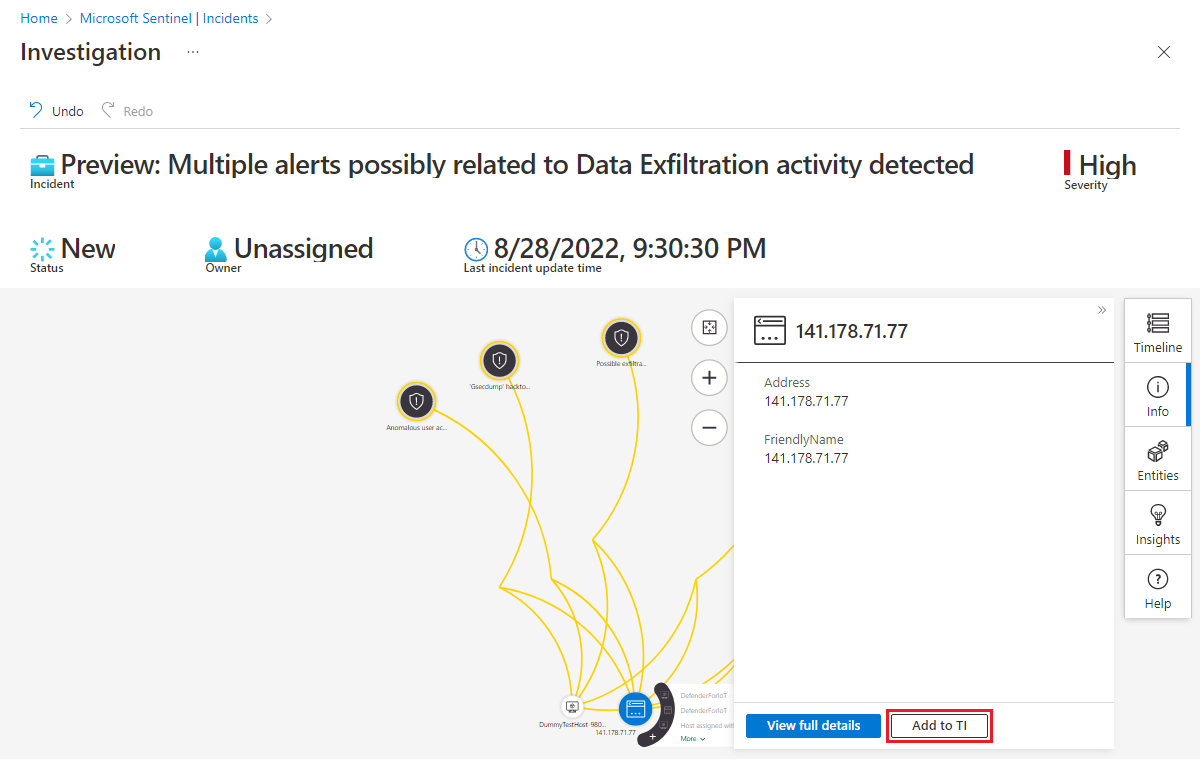

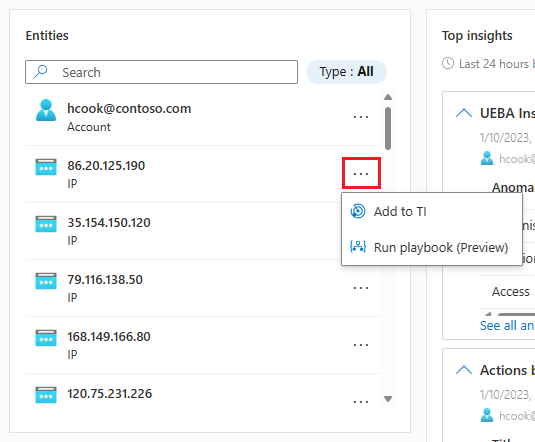

Sie haben zwei Möglichkeiten, Threat Intelligence Entitäten hinzuzufügen: über die Seite Incidentdetails und das Untersuchungsdiagramm.

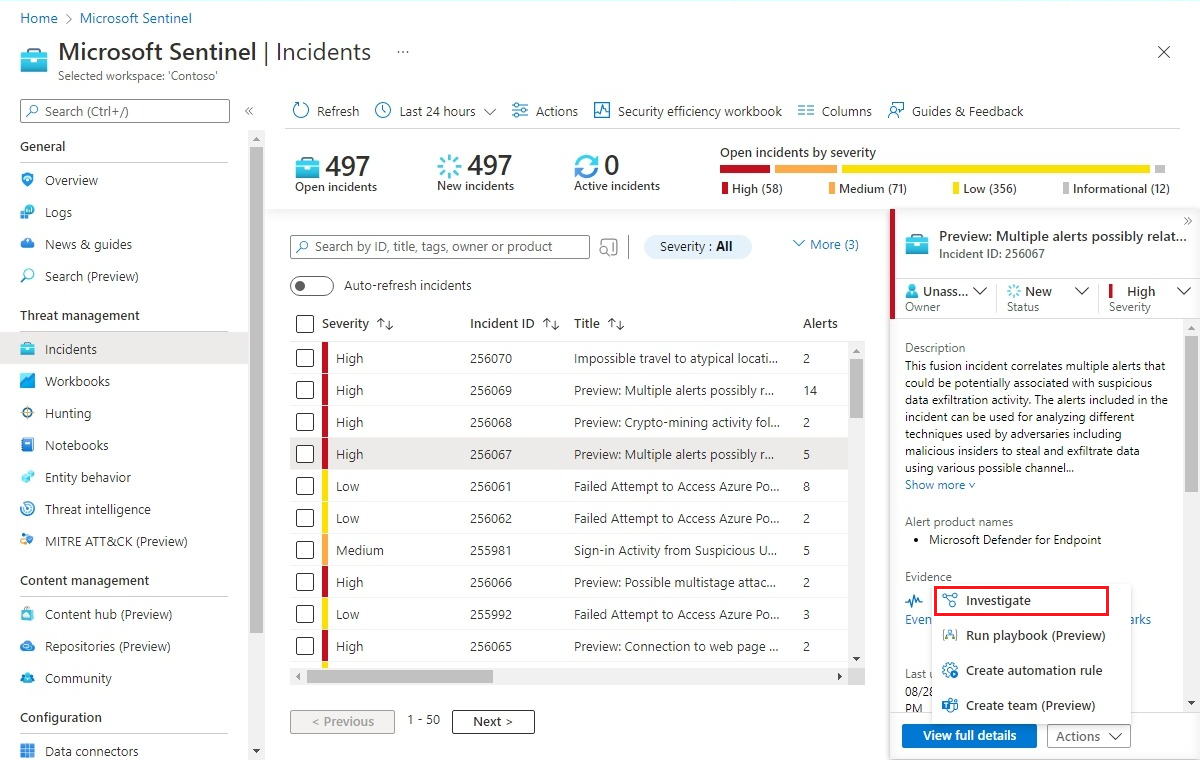

Wählen Sie im Microsoft Sentinel-Menü im Abschnitt Bedrohungsmanagement die Option Incidents aus.

Wählen Sie einen Vorfall aus, der untersucht werden soll. Wählen Sie im Bereich mit Incidentdetails die Option Vollständige Details anzeigen aus, um die Seite Incidentdetails zu öffnen.

Suchen Sie im Bereich Entitäten die Entität, die Sie als Bedrohungsindikator hinzufügen möchten. (Sie können die Liste filtern oder eine Suchzeichenfolge eingeben, um sie zu finden.)

Wählen Sie die drei Punkte rechts neben der Entität aus, und wählen Sie im Popupmenü Zu TI hinzufügen aus.

Fügen Sie nur die folgenden Arten von Entitäten als Bedrohungsindikatoren hinzu:

- Domänenname

- IP-Adresse (IPv4 und IPv6)

- URL

- Datei (Hash)

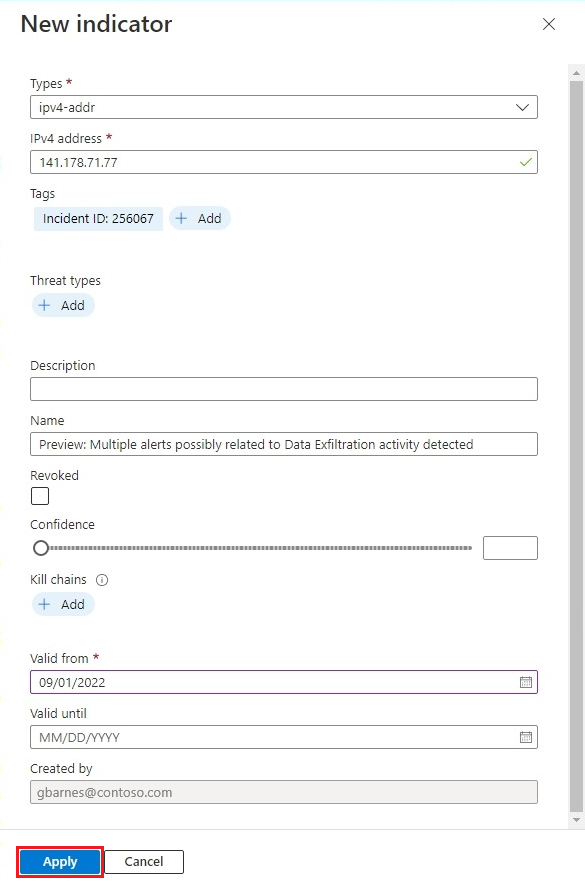

Unabhängig davon, welche der beiden Schnittstellen Sie auswählen, gelangen Sie zu diesem Punkt.

Der Seitenbereich Neuer Indikator wird geöffnet. Die folgenden Felder werden automatisch ausgefüllt:

Typen

- Der Typ des Indikators, der durch die hinzugefügte Entität repräsentiert wird.

- Dropdownliste mit möglichen Werten:

ipv4-addr,ipv6-addr,URL,fileunddomain-name

- Dropdownliste mit möglichen Werten:

- Erforderlich. Wird automatisch basierend auf dem Entitätstyp ausgefüllt.

- Der Typ des Indikators, der durch die hinzugefügte Entität repräsentiert wird.

Wert

- Der Name dieses Felds ändert sich dynamisch entsprechend dem gewählten Indikatortyp.

- Der Wert des Indikators selbst.

- Erforderlich. Wird automatisch durch den Entitätswert ausgefüllt.

Tags

- Freitexttags können Sie dem Indikator hinzufügen.

- Optional. Wird automatisch durch die Incident-ID ausgefüllt. Sie können andere hinzufügen.

Name

- Der Name des Indikators. Dieser Name wird in Ihrer Liste der Indikatoren angezeigt.

- Optional. Wird automatisch durch den Incidentnamen ausgefüllt.

Erstellt von

- Ersteller des Indikators.

- Optional. Wird automatisch ausgefüllt durch den Benutzer, der sich bei Microsoft Sentinel angemeldet hat

Füllen Sie die übrigen Felder entsprechend aus.

Bedrohungstypen

- Der Bedrohungstyp, der durch den Indikator dargestellt wird.

- Optional. Freitext

Beschreibung

- Die Beschreibung des Indikators.

- Optional. Freitext

Widerrufen

- Widerrufener Status des Indikators. Aktivieren Sie das Kontrollkästchen, um den Indikator zu widerrufen. Deaktivieren Sie das Kontrollkästchen, um ihn zu aktivieren.

- Optional. Boolesch.

Zuverlässigkeit

- Score für die Konfidenz hinsichtlich der Richtigkeit der Daten, in Prozent.

- Optional. Ganze Zahl, 1–100.

Kill Chains

- Phasen in der Lockheed Martin Cyber Kill Chain, denen der Indikator entspricht.

- Optional. Freitext

Gültig ab

- Der Zeitpunkt, ab dem dieser Indikator als gültig betrachtet wird.

- Erforderlich. Datum/Uhrzeit

Gültig bis

- Der Zeitpunkt, ab dem dieser Indikator nicht mehr als gültig angesehen werden sollte.

- Optional. Datum/Uhrzeit

Wenn Sie alle Felder zu Ihrer Zufriedenheit ausgefüllt haben, wählen Sie Übernehmen aus. In der oberen rechten Ecke wird eine Meldung mit der Bestätigung angezeigt, dass der Indikator erstellt wurde.

Die Entität wird als Bedrohungsindikator in Ihrem Arbeitsbereich hinzugefügt. Sie finden sie in der Liste der Indikatoren auf der Seite „Threat Intelligence“. Sie finden sie außerdem in der Tabelle „ThreatIntelligenceIndicators“ unter „Protokolle“.

Zugehöriger Inhalt

In diesem Artikel haben Sie erfahren, wie Sie Entitäten zu Ihren Bedrohungsindikatorlisten hinzufügen können. Weitere Informationen finden Sie in den folgenden Artikeln: