Aktivieren von SAP-Erkennungen und -Bedrohungsschutz

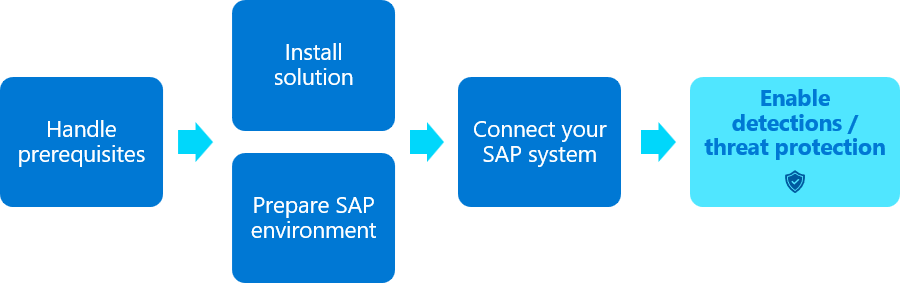

Beim Bereitstellen eines Microsoft Sentinel-Datensammler und der Lösung für SAP erhalten Sie die Möglichkeit, SAP-Systeme auf verdächtige Aktivitäten zu überwachen und Bedrohungen zu identifizieren. Es sind hierbei zusätzliche Konfigurationsschritte erforderlich, um die Lösung für Ihre SAP-Bereitstellung zu optimieren. Dieser Artikel enthält bewährte Methoden für die ersten Schritte mit den Sicherheitsinhalten, die mit der Microsoft Sentinel-Lösung für SAP-Anwendungen bereitgestellt werden. Gleichzeitig handelt es sich dabei um den letzten Schritt bei der Bereitstellung der SAP-Integration.

Die Inhalte in diesem Artikel sind insbesondere für Ihr Sicherheitsteam relevant.

Wichtig

Einige Komponenten der Microsoft Sentinel-Lösung für SAP-Anwendungen befinden sich derzeit in der Vorschau. In den zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen finden Sie weitere rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden oder anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Voraussetzungen

Bevor Sie die in diesem Artikel beschriebenen Einstellungen konfigurieren, müssen Sie eine Microsoft Sentinel-SAP-Lösung installiert und einen Datenconnector konfiguriert haben.

Weitere Informationen finden Sie unter Bereitstellen der Microsoft Sentinel-Lösung für SAP-Anwendungen aus dem Inhaltshub und Bereitstellen der Microsoft Sentinel-Lösung für SAP-Anwendungen.

Erstes Aktivieren der Analyseregeln

Standardmäßig werden alle Regeln in der Microsoft Sentinel-Lösung für SAP-Anwendungen in Form von Warnungsregelvorlagen bereitgestellt. Es wird empfohlen, einen schrittweisen Ansatz zu wählen, bei dem Sie die Vorlagen jeweils nur zum Erstellen weniger Regeln verwenden, sodass Zeit zur Optimierung der einzelnen Szenarien bleibt.

Es wird empfohlen, mit den folgenden Analyseregeln zu beginnen, die als einfacher zu testen betrachtet werden:

- Ändern der sensiblen privilegierten Benutzer

- Angemeldeter vertraulicher privilegierter Benutzer

- Vertraulicher privilegierter Benutzer nimmt eine Änderung bei anderem Benutzer vor

- Vertrauliche Benutzer – Kennwortänderung und Anmeldung

- Ändern der Clientkonfiguration

- Testen des Funktionsmoduls

Weitere Informationen finden Sie unter Integrierte Analyseregeln und Bedrohungserkennung in Microsoft Sentinel.

Konfigurieren von Watchlists

Konfigurieren Sie Ihre Microsoft Sentinel-Lösung für SAP, indem Sie kundenspezifischer Informationen in den folgenden Watchlists bereitstellen:

| Name der Watchlist | Konfigurationsdetails |

|---|---|

| SAP – Systeme | Die SAP – Systeme-Watchlist definiert, welche SAP-Systeme in der überwachten Umgebung vorhanden sind. Geben Sie für jedes System Folgendes an: – Die SID – Ob es sich um ein Produktionssystem oder um eine Dev/Test-Umgebung handelt. Das Definieren in Ihrer Watchlist hat keine Auswirkungen auf die Abrechnung, sondern nur auf Ihre Analyseregel. Sie können für das Testen beispielsweise ein Testsystem als Produktionssystem verwenden. – Eine aussagekräftige Beschreibung Konfigurierte Daten werden von manchen Analyseregeln verwendet, die möglicherweise unterschiedlich reagieren, wenn relevante Ereignisse in einem Entwicklungs oder einem Produktionssystem auftreten. |

| SAP – Netzwerke | Die SAP – Networks-Watchlist umfasst alle Netzwerke, die von der Organisation verwendet werden. Sie wird in erster Linie verwendet, um festzustellen, ob Benutzeranmeldungen aus bekannten Segmenten des Netzwerks stammen, oder sich der Ursprung der Benutzeranmeldung unerwartet ändert. Es gibt eine Reihe von Ansätzen zur Dokumentation der Netzwerktopologie. Sie können eine großen Adressbereich definieren, z. B. 172.16.0.0/16, und ihn Unternehmensnetzwerk nennen. Dies ist für die Nachverfolgung von Anmeldungen außerhalb dieses Bereichs ausreichend. Ein stärker segmentierter Ansatz sorgt jedoch für eine bessere Sichtbarkeit potenziell atypischer Aktivitäten. Sie könnten beispielsweise die folgenden beiden Segmente und ihre geografischen Standorte: – 192.168.10.0/23: Europa, Western – 10.15.0.0/16: Australien In solchen Fällen kann Microsoft Sentinel eine Anmeldung von 192.168.10.15 im ersten Segment von einer Anmeldung von 10.15.2.1 im zweiten Segment unterscheiden. Microsoft Sentinel warnt Sie, wenn ein solches Verhalten als atypisch identifiziert wird. |

| SAP – Sensible Funktionsmodule SAP – Sensible Tabellen SAP – Sensible ABAP-Programme SAP – Sensible Transaktionen |

Die Watchlists für vertrauliche Inhalte identifizieren vertrauliche Aktionen oder Daten, die von Benutzern ausgeführt werden können bzw. auf die sie Zugriff haben. Auch wenn mehrere gut bekannte Vorgänge, Tabellen und Autorisierungen in den Watchlists vorkonfiguriert wurde; wird empfohlen, sich mit Ihrem SAP BASIS-Team zu beraten, um Vorgänge, Transaktionen, Autorisierungen und Tabellen in Ihrer SAP-Umgebung zu identifizieren, die als vertraulich betrachtet werden, und die Listen nach Bedarf zu aktualisieren. |

| SAP – Sensible Profile SAP – Sensible Rollen SAP – Privilegierte-Benutzer SAP – Kritisches Autorisierungen |

Die Microsoft Sentinel-Lösung für SAP-Anwendungen verwendet Benutzerdaten, die aus Benutzerdaten-Watchlists von SAP-Systemen gesammelt werden, um festzustellen, welche Benutzer, Profile und Rollen als vertraulich betrachtet werden sollten. Auch wenn standardmäßig Beispieldaten in den Watchlists enthalten sind, wird empfohlen, dass Sie sich mit Ihrem SAP BASIS-Team beraten, um die vertraulichen Benutzer, Rollen und Profile in Ihrer Organisation zu identifizieren und die Listen nach Bedarf zu aktualisieren. |

Nach der anfänglichen Bereitstellung der Lösung kann es einige Zeit dauern, bis die Watchlists mit Daten gefüllt werden. Wenn Sie eine Watchlist zum Bearbeiten öffnen und feststellen, dass sie leer ist, warten Sie einige Minuten, und versuchen Sie es dann noch einmal.

Weitere Informationen finden Sie unter Verfügbare Watchlists.

Verwenden einer Arbeitsmappe zum Überprüfen der Compliance Ihrer SAP-Sicherheitskontrollen

Die Microsoft Sentinel-Lösung für SAP-Anwendungen umfasst die Arbeitsmappe SAP – Sicherheitsüberwachungskontrollen, mit der Sie die Compliance für Ihre SAP-Sicherheitskontrollen überprüfen können. Die Arbeitsmappe bietet eine umfassende Ansicht der Sicherheitssteuerelemente, die vorhanden sind, sowie den Compliancestatus der einzelnen Steuerelemente.

Weitere Informationen finden Sie unter Überprüfen der Compliance Ihrer SAP-Sicherheitskontrollen mit der Arbeitsmappe „SAP – Sicherheitsüberwachungskontrollen“ (Vorschau).

Nächster Schritt

Es gibt noch viel mehr Inhalte für SAP mit Microsoft Sentinel zu entdecken. Dazu zählen Funktionen, Playbooks, Arbeitsmappen und vieles mehr. In diesem Artikel werden einige nützliche Ausgangspunkte aufgezeigt, und Sie sollten damit fortfahren, weitere Inhalte zu implementieren, um Ihre SAP-Sicherheitsüberwachung optimal zu nutzen.

Weitere Informationen finden Sie unter:

- Microsoft Sentinel-Lösung für SAP-Anwendungen – Funktionsreferenz

- Microsoft Sentinel-Lösung für SAP-Anwendungen: Referenz zu Sicherheitsinhalten

Zugehöriger Inhalt

Weitere Informationen finden Sie unter: