Überwachen von Zero Trust (TIC 3.0)-Sicherheitsarchitekturen mit Microsoft Sentinel

Zero Trust ist eine Sicherheitsstrategie für den Entwurf und die Implementierung der folgenden Sicherheitsprinzipien:

| Explizit verifizieren | Verwenden des Zugriffs mit den geringsten Rechten | Von einer Sicherheitsverletzung ausgehen |

|---|---|---|

| Ziehen Sie zur Authentifizierung und Autorisierung immer alle verfügbaren Datenpunkte heran. | Beschränken Sie den Benutzerzugriff mit Just-In-Time- und Just-Enough-Access (JIT/JEA), risikobasierten adaptiven Richtlinien und Datenschutz. | Minimieren Sie Auswirkungsgrad und Segmentzugriff. Überprüfen Sie die End-to-End-Verschlüsselung, und verwenden Sie Analysen, um für Transparenz zu sorgen, die Bedrohungserkennung voranzutreiben und die Abwehr zu verbessern. |

In diesem Artikel wird beschrieben, wie Sie die Microsoft Sentinel Zero Trust (TIC 3.0)-Lösung verwenden, die Governance- und Complianceteams dabei unterstützt, Zero Trust-Anforderungen gemäß der Initiative TRUSTED INTERNET CONNECTIONS (TIC) 3.0 zu überwachen und darauf zu reagieren.

Microsoft Sentinel-Lösungen sind Gruppen gebündelter Inhalte, die für einen bestimmten Satz von Daten vorkonfiguriert sind. Die Zero Trust (TIC 3.0)- Lösung umfasst eine Arbeitsmappe, Analyseregeln und ein Playbook, um eine automatisierte Visualisierung von Zero Trust-Prinzipien verknüpft mit dem Trusted Internet Connections-Framework zu bieten, und unterstützt Organisationen bei der Überwachung von Konfigurationen im Zeitverlauf.

Hinweis

Erhalten Sie einen umfassenden Überblick über den Zero Trust-Status Ihrer Organisation mit der Zero Trust-Initiative in Microsoft Exposure Management. Weitere Informationen finden Sie unter Schnelles Modernisieren Ihres Sicherheitsstatus für Zero Trust | Microsoft Learn.

Die Zero Trust-Lösung und das TIC 3.0-Framework

Zero Trust und TIC 3.0 sind nicht dasselbe, behandeln aber viele gemeinsame Themen und bieten zusammen ein gemeinsames Szenario. Die Microsoft Sentinel-Lösung für Zero Trust (TIC 3.0) bietet detaillierte Verknüpfungen zwischen Microsoft Sentinel und dem Zero Trust-Modell mit dem TIC 3.0-Framework. Diese Verknüpfungen helfen Benutzern dabei, die Überschneidungen zwischen den beiden Komponenten besser zu verstehen.

Die Microsoft Sentinel-Lösung für Zero Trust (TIC 3.0) enthält zwar Informationen zu bewährten Methoden, von Microsoft wird jedoch keine Konformität garantiert oder impliziert. Alle Anforderungen, Validierungen und Kontrollen für eine vertrauenswürdige Internetverbindung (Trusted Internet Connection, TIC) werden von der Cybersecurity & Infrastructure Security Agency geregelt.

Die Lösung Zero Trust (TIC 3.0) bietet Transparenz und Situationsbewusstsein für Kontrollanforderungen, die mit Microsoft-Technologien in überwiegend cloudbasierten Umgebungen bereitgestellt werden. Die Kundenerfahrung variiert je nach Benutzer, und in einigen Bereichen sind möglicherweise zusätzliche Konfigurationen und Abfrageänderungen für den Betrieb erforderlich.

Empfehlungen implizieren keine Abdeckung der jeweiligen Kontrollen, da sie häufig eine von mehreren Vorgehensweisen für die Erfüllung von Anforderungen darstellen, die für jede Kundin und jeden Kunden individuell sind. Empfehlungen sollten als Ausgangspunkt für die Planung einer vollständigen oder teilweisen Abdeckung der jeweiligen Kontrollanforderungen betrachtet werden.

Die Microsoft Sentinel-Lösung für Zero Trust (TIC 3.0) ist für folgende Benutzer und Anwendungsfälle hilfreich:

- Experten für Sicherheitsgovernance, Risiken und Compliance für die Bewertung des Compliancestatus und die entsprechende Berichterstellung

- Entwickler und Architekten, die Workloads mit Zero Trust und TIC 3.0 entwerfen

- Sicherheitsanalysten für die Erstellung von Warnungen und Automatisierungen

- Managed Security Service Providers (MSSPs) für Beratungsdienste

- Sicherheitsmanager, die Anforderungen überprüfen, Berichte analysieren und Funktionen auswerten müssen

Voraussetzungen

Stellen Sie vor der Installation der Lösung Zero Trust (TIC 3.0) sicher, dass folgende Voraussetzungen erfüllt sind:

Onboarding von Microsoft-Diensten: Stellen Sie sicher, dass In Ihrem Azure-Abonnement sowohl Microsoft Sentinel als auch Microsoft Defender for Cloud aktiviert ist.

Anforderungen für Microsoft Defender for Cloud: Gehen Sie in Microsoft Defender for Cloud wie folgt vor:

Fügen Sie Ihrem Dashboard die erforderlichen gesetzlichen Standards hinzu. Achten Sie darauf, dass Sie Ihrem Microsoft Defender for Cloud-Dashboard sowohl den Microsoft Cloud Security Benchmark als auch Bewertungen vom Typ NIST SP 800-53 R5 hinzufügen. Weitere Informationen finden Sie in der Dokumentation zu Microsoft Defender for Cloud unter Hinzufügen eines gesetzlichen Standards in Ihrem Dashboard.

Exportieren Sie fortlaufend Daten von Microsoft Defender for Cloud in Ihren Log Analytics-Arbeitsbereich. Weitere Informationen finden Sie unter Fortlaufender Export von Microsoft Defender für Cloud-Daten.

Erforderliche Benutzerberechtigungen: Um die Lösung Zero Trust (TIC 3.0) installieren zu können, benötigen Sie Zugriff auf Ihren Microsoft Sentinel-Arbeitsbereich mit Berechtigungen vom Typ Sicherheitsleseberechtigter.

Die Zero Trust (TIC 3.0)-Lösung wird auch durch Integrationen mit anderen Microsoft-Diensten erweitert, z. B.:

- Microsoft Defender XDR

- Microsoft Information Protection

- Microsoft Entra ID

- Microsoft Defender für Cloud

- Microsoft Defender für den Endpunkt

- Microsoft Defender for Identity

- Microsoft Defender für Cloud-Apps

- Microsoft Defender für Office 365

Installieren der Lösung „Zero Trust (TIC 3.0)“

So stellen Sie die Lösung Zero Trust (TIC 3.0) über das Azure-Portal bereit

Wählen Sie in Microsoft Sentinel die Option Inhaltshub aus, und suchen Sie nach der Lösung Zero Trust (TIC 3.0).

Wählen Sie rechts unten Details anzeigen und anschließend Erstellen aus. Wählen Sie das Abonnement, die Ressourcengruppe und den Arbeitsbereich aus, in dem Sie die Lösung installieren möchten, und überprüfen Sie dann die zugehörigen Sicherheitsinhalte, die bereitgestellt werden.

Wenn Sie fertig sind, wählen Sie Überprüfen und erstellen aus, um die Lösung zu installieren.

Weitere Informationen finden Sie unter Entdecken und Bereitstellen von vorkonfigurierten Microsoft Sentinel-Lösungen aus dem Inhaltshub (öffentliche Vorschau).

Exemplarisches Verwendungsszenario

In den folgenden Abschnitten wird gezeigt, wie ein SecOps-Analyst die mit der Zero Trust (TIC 3.0)-Lösung bereitgestellten Ressourcen nutzen kann, um Anforderungen zu überprüfen, Abfragen zu untersuchen, Benachrichtigungen zu konfigurieren und Automatisierungen zu implementieren.

Verwenden Sie nach dem Installieren der Lösung Zero Trust (TIC 3.0) die Arbeitsmappe, die Analyseregeln und das Playbook, die in Ihrem Microsoft Sentinel-Arbeitsbereich bereitgestellt wurden, um Zero Trust in Ihrem Netzwerk zu verwalten.

Visualisieren von Zero Trust-Daten

Navigieren Sie in Microsoft Sentinel zu Arbeitsmappen>Zero Trust (TIC 3.0), und wählen Sie Gespeicherte Arbeitsmappe anzeigen aus.

Wählen Sie auf der Arbeitsmappenseite Zero Trust (TIC 3.0) die TIC 3.0-Funktionen aus, die Sie anzeigen möchten. Wählen Sie in diesem Beispiel Angriffserkennung aus.

Tipp

Verwenden Sie den Umschalter Guide am oberen Seitenrand, um Bereiche mit Empfehlungen und Tipps ein- oder auszublenden. Vergewissern Sie sich, dass in den Optionen für Abonnement, Arbeitsbereich und Zeitbereich die richtigen Details ausgewählt sind, damit Sie die gewünschten Daten anzeigen können.

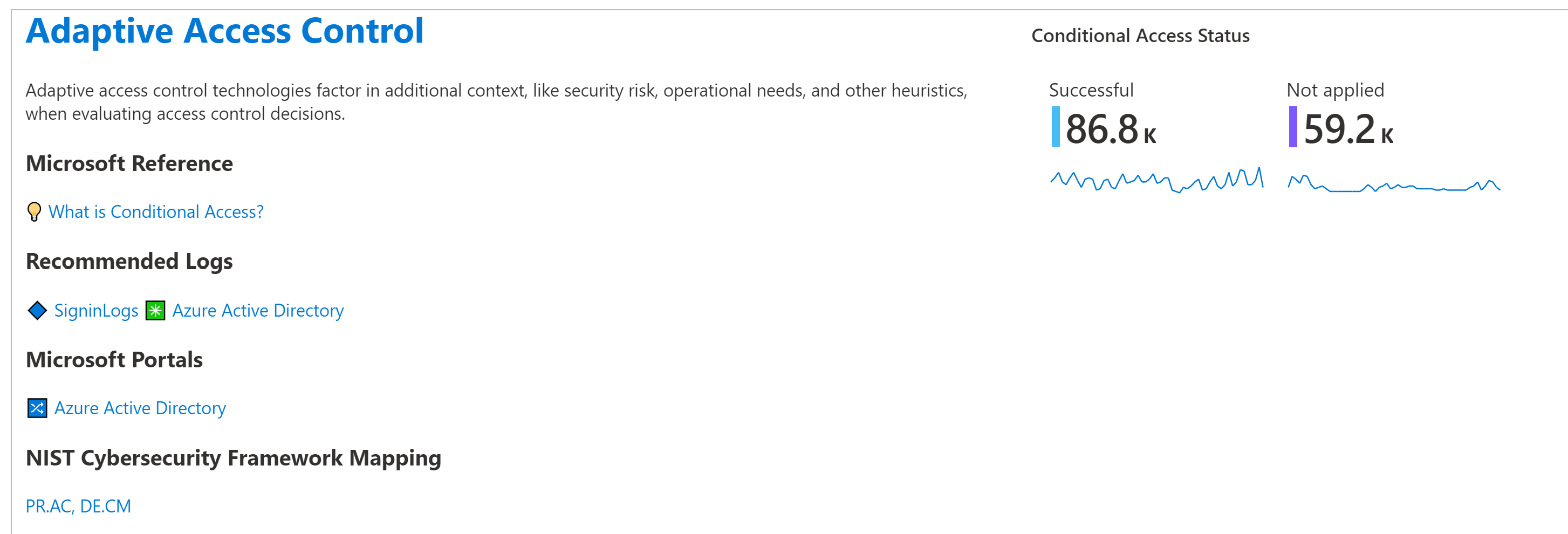

Wählen Sie die Steuerelementkarten aus, die angezeigt werden sollen. Wählen Sie für dieses Verfahren adaptive Zugriffssteuerungaus, und scrollen Sie dann mit dem Bildlauf, um die angezeigte Karte anzuzeigen.

Tipp

Verwenden Sie links oben den Umschalter Leitfäden, um Bereiche mit Empfehlungen und Tipps ein- oder auszublenden. Diese können beispielsweise hilfreich sein, wenn Sie zum ersten Mal auf die Arbeitsmappe zugreifen, sind aber möglicherweise unnötig, wenn Sie die relevanten Konzepte verstanden haben.

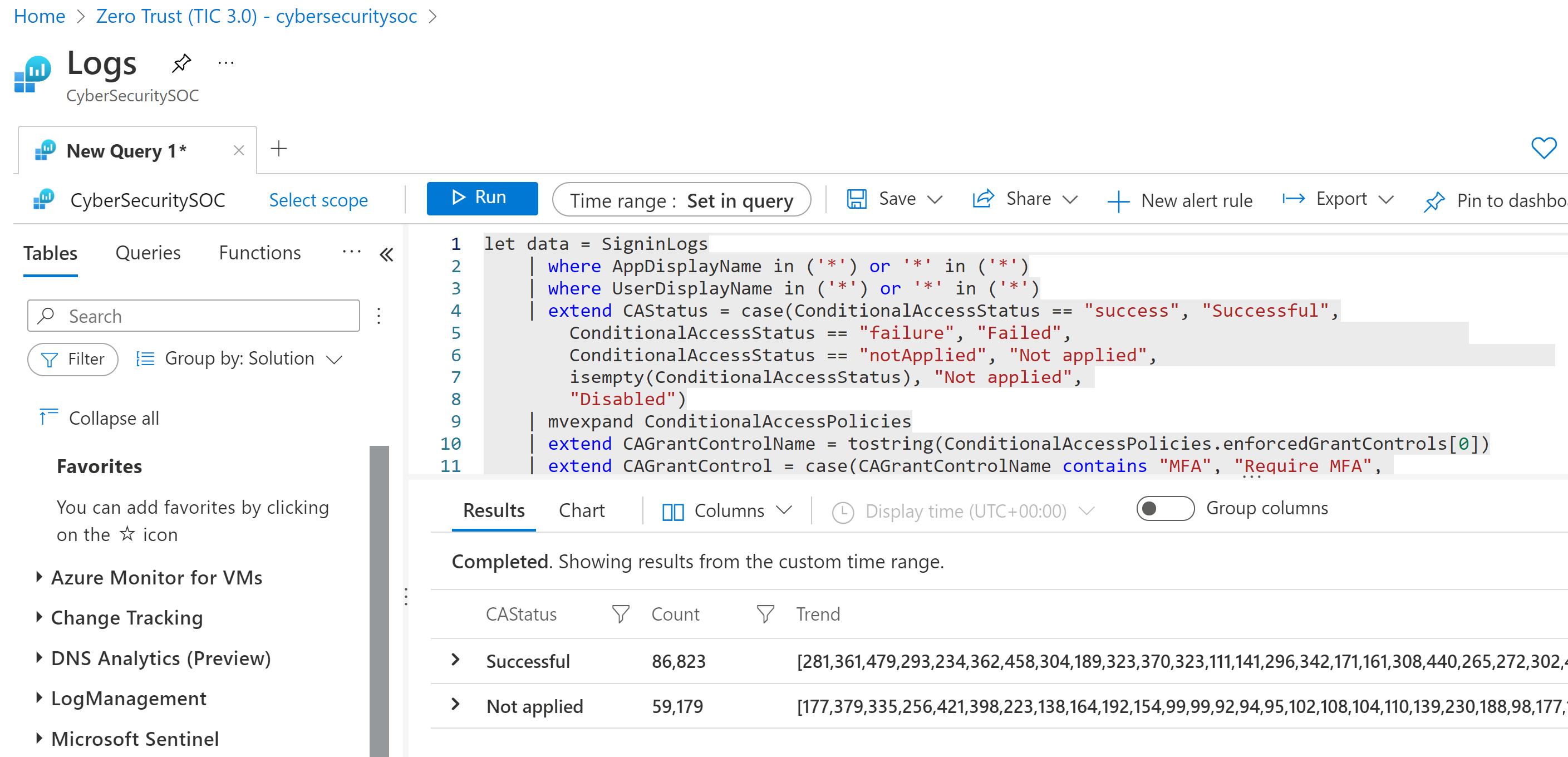

Untersuchen Sie Abfragen. Wählen Sie z. B. oben rechts auf der Karte adaptive Zugriffssteuerung das Drei-Punkte-Menü Optionen aus, und wählen Sie dann Öffnen der letzten Ausführungsabfrage in der Protokollansicht aus.

Die Abfrage wird auf der Microsoft Sentinel-Seite Protokolle geöffnet:

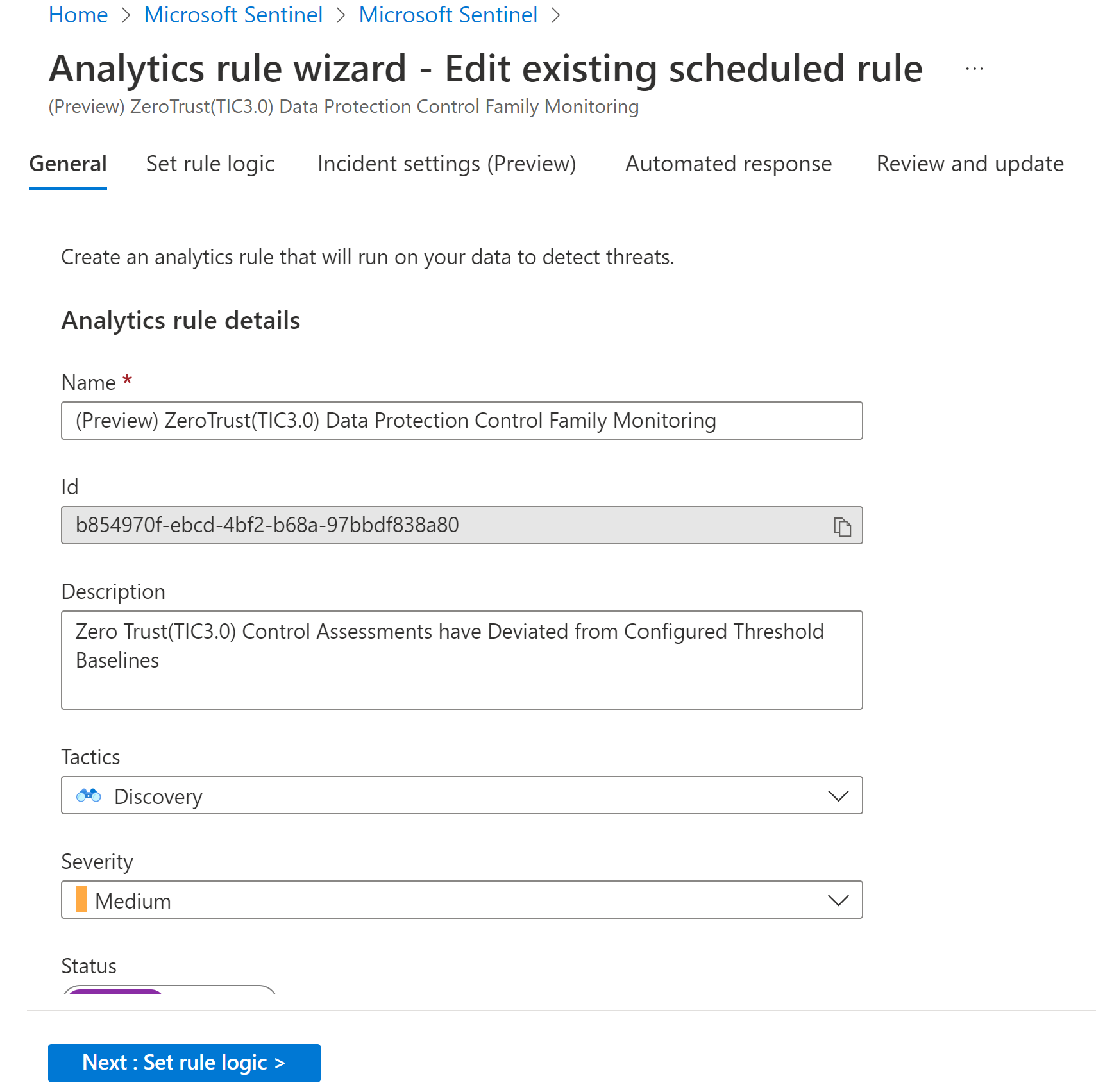

Konfigurieren Zero Trust-bezogener Warnungen

Navigieren Sie in Microsoft Sentinel zum Bereich Analysen. Suchen Sie nach TIC3.0, um Analyseregeln anzuzeigen, die standardmäßig mit der Lösung Zero Trust (TIC 3.0) bereitgestellt werden.

Die Lösung Zero Trust (TIC 3.0) installiert standardmäßig eine Reihe von Analyseregeln, die für die Überwachung des Status von „Zero Trust (TIC 3.0)“ nach Kontrollfamilie konfiguriert sind, und Sie können Schwellenwerte für die Benachrichtigung von Complianceteams bei Statusänderungen festlegen.

Wenn beispielsweise der Resilienzstatus Ihrer Workload in einer Woche unter einen angegebenen Prozentsatz fällt, generiert Microsoft Sentinel eine Warnung mit dem entsprechenden Richtlinienstatus (Erfolgreich/Fehler), den identifizierten Ressourcen und dem Zeitpunkt der letzten Auswertung sowie mit Deep-Links zu Microsoft Defender for Cloud für Korrekturaktionen.

Aktualisieren Sie die Regeln nach Bedarf, oder konfigurieren Sie eine neue Regel:

Weitere Informationen finden Sie unter Erstellen benutzerdefinierter Analyseregeln zum Erkennen von Bedrohungen.

Reagieren mit SOAR

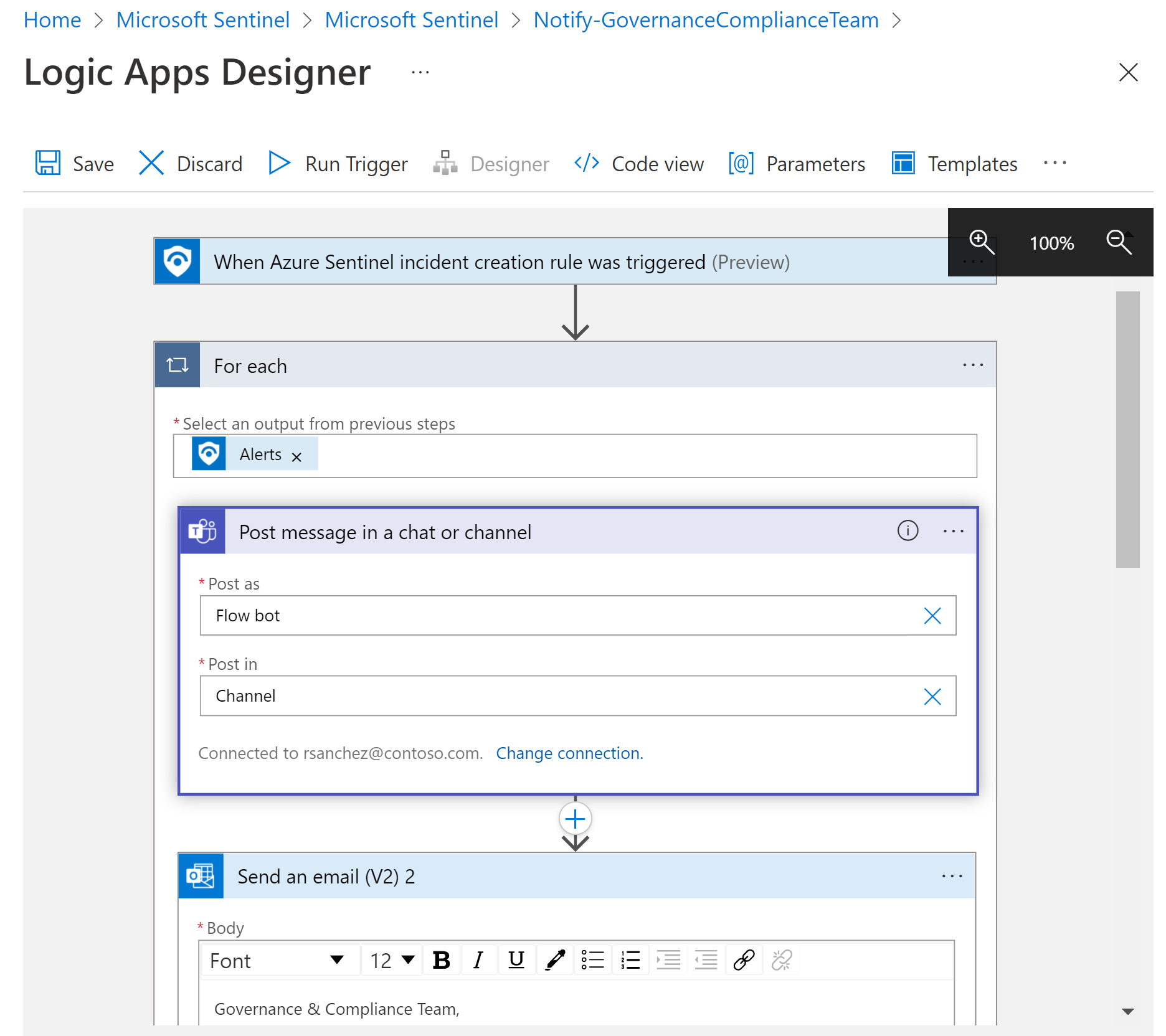

Navigieren Sie in Microsoft Sentinel unter Automatisierung>Aktive Playbooks zum Playbook Notify-GovernanceComplianceTeam.

Verwenden Sie dieses Playbook, um CMMC-Warnungen automatisch zu überwachen und das für Governance und Compliance zuständige Team sowohl per E-Mail als auch über Microsoft Teams-Nachrichten über relevante Details zu informieren. Ändern Sie das Playbook nach Bedarf:

Weitere Informationen finden Sie unter Verwendung von Auslösern und Aktionen in Microsoft Sentinel-Playbooks.

Häufig gestellte Fragen

Werden benutzerdefinierte Ansichten und Berichte unterstützt?

Ja. Sie können Ihre Arbeitsmappe Zero Trust (TIC 3.0) anpassen, um Daten nach Abonnement, Arbeitsbereich, Zeit, Kontrollfamilie oder Reifegradparametern anzuzeigen. Außerdem können Sie Ihre Arbeitsmappe exportieren und drucken.

Weitere Informationen finden Sie unter Visualisieren und Überwachen Ihrer Daten mithilfe von Azure Monitor-Arbeitsmappen.

Sind zusätzliche Produkte erforderlich?

Sowohl Microsoft Sentinel als auch Microsoft Defender for Cloud ist erforderlich.

Abgesehen von diesen Diensten basiert jede Kontrollkarte auf Daten von mehreren Diensten – abhängig von den Arten von Daten und Visualisierungen, die auf der Karte angezeigt werden. Über 25 Microsoft-Dienste bieten eine Anreicherung für die Lösung Zero Trust (TIC 3.0).

Was kann ich mit Bereichen ohne Daten tun?

Bereiche ohne Daten bieten einen Ausgangspunkt für die Erfüllung von Zero Trust- und TIC 3.0-Kontrollanforderungen – einschließlich Empfehlungen zur Behandlung der jeweiligen Kontrollen.

Werden mehrere Abonnements, Clouds und Mandanten unterstützt?

Ja. Sie können Arbeitsmappenparameter, Azure Lighthouse und Azure Arc verwenden, um die Lösung Zero Trust (TIC 3.0) für alle Ihre Abonnements, Clouds und Mandanten zu nutzen.

Weitere Informationen finden Sie unter Visualisieren und Überwachen Ihrer Daten mithilfe von Azure Monitor-Arbeitsmappen sowie unter Verwalten mehrerer Mandanten in Microsoft Sentinel als MSSP.

Wird Partnerintegration unterstützt?

Ja. Sowohl Arbeitsmappen als auch Analyseregeln können für Integrationen mit Partnerdiensten angepasst werden.

Weitere Informationen finden Sie unter Visualisieren und Überwachen Ihrer Daten mithilfe von Azure Monitor-Arbeitsmappen sowie unter Anzeigen benutzerdefinierter Ereignisdetails in Microsoft Sentinel-Warnungen.

Ist die Lösung in Government-Regionen verfügbar?

Ja. Die Lösung Zero Trust (TIC 3.0) befindet sich in der Public Preview-Phase und kann in kommerziellen Regionen sowie in Government-Regionen bereitgestellt werden. Weitere Informationen finden Sie unter Verfügbarkeit von Cloudfeatures für kommerzielle und US Government-Kunden.

Welche Berechtigungen sind erforderlich, um diesen Inhalt zu verwenden?

Benutzer vom Typ Microsoft Sentinel-Mitwirkender können Arbeitsmappen, Analyseregeln und andere Microsoft Sentinel-Ressourcen erstellen und bearbeiten.

Benutzer vom Typ Microsoft Sentinel-Leser können Daten, Incidents, Arbeitsmappen und andere Microsoft Sentinel-Ressourcen anzeigen.

Weitere Informationen hierzu finden Sie unter Berechtigungen in Microsoft Sentinel.

Nächste Schritte

Weitere Informationen finden Sie unter

- Azure Sentinel

- Visualisieren und Überwachen Ihrer Daten mithilfe von Azure Monitor-Arbeitsmappen

- Sicherheit mit Zero Trust proaktiv umsetzen

- Zero Trust-Bereitstellungscenter

Videos:

- Demo: Microsoft Sentinel-Lösung für Zero Trust (TIC 3.0)

- Microsoft Sentinel: Demo für die Arbeitsmappe „Zero Trust (TIC 3.0)“

Blogs:

- Ankündigung der Microsoft Sentinel-Lösung für Zero Trust (TIC 3.0)

- Erstellen und Überwachen von Workloads vom Typ „Zero Trust (TIC 3.0)“ für Informationssysteme auf Bundesebene mit Microsoft Sentinel

- Zero Trust: Sieben Einführungsstrategien von Führungskräften im Sicherheitsbereich

- Implementieren von Zero Trust mit Microsoft Azure: Identitäts- und Zugriffsverwaltung (sechsteilige Reihe)