Auswählen der Autorisierung des Zugriffs auf Blobdaten im Azure-Portal

Wenn Sie über das Azure-Portal auf Blobdaten zugreifen, richtet das Portal tatsächlich Anforderungen an Azure Storage. Eine Anforderung an Azure Storage kann entweder mit Ihrem Microsoft Entra-Konto oder Zugriffsschlüssel für das Speicherkonto autorisiert werden. Das Portal zeigt an, welche Methode Sie verwenden, und ermöglicht Ihnen, zwischen den beiden zu wechseln, sofern Sie über die entsprechenden Berechtigungen verfügen.

Sie können auch angeben, wie ein einzelner Blob-Uploadvorgang im Azure-Portal autorisiert werden soll. Das Portal verwendet standardmäßig die Methode, die Sie zum Autorisieren von Blobuploadvorgängen verwenden. Sie haben jedoch die Möglichkeit, diese Einstellung beim Hochladen eines Blobs zu ändern.

Für den Zugriff auf Blobdaten benötigte Berechtigungen

Je nachdem, wie Sie den Zugriff auf Blobdaten im Azure-Portal autorisieren möchten, benötigen Sie spezielle Berechtigungen. Meist werden diese Berechtigungen über die rollenbasierte Zugriffssteuerung (Azure RBAC) bereitgestellt. Weitere Informationen zu Azure RBAC finden Sie unter Was ist die rollenbasierte Zugriffssteuerung in Azure (Azure Role-Based Access Control, Azure RBAC)?.

Verwenden des Kontozugriffsschlüssels

Für den Zugriff auf Blobdaten mit dem Kontozugriffsschlüssel muss Ihnen eine Azure-Rolle zugewiesen sein, die die Azure RBAC-Aktion Microsoft.Storage/storageAccounts/listkeys/action einschließt. Bei dieser Azure-Rolle kann es sich um eine integrierte oder benutzerdefinierte Rolle handeln. Es folgen Beispiele für integrierte Rollen, die Microsoft.Storage/storageAccounts/listkeys/action unterstützen, nach dem Ausmaß ihrer Berechtigungen von niedrig bis hoch sortiert:

- Die Rolle Lese- und Datenzugriff

- Die Rolle Speicherkontomitwirkender

- Die Azure Resource Manager-Rolle Mitwirkender

- Die Azure Resource Manager-Rolle Besitzer

Wenn Sie versuchen, im Azure-Portal auf Blobdaten zuzugreifen, prüft das Portal zunächst, ob Ihnen eine Rolle mit Microsoft.Storage/storageAccounts/listkeys/action zugewiesen ist. Wenn Ihnen eine Rolle mit dieser Aktion zugewiesen wurde, verwendet das Portal den Kontoschlüssel für den Zugriff auf Blobdaten. Wenn Ihnen keine Rolle mit dieser Aktion zugewiesen wurde, wird im Portal versucht, über Ihr Microsoft Entra-Konto auf die Daten zuzugreifen.

Wichtig

Wenn ein Speicherkonto mit ReadOnly in Azure Resource Manager gesperrt ist, ist der Vorgang Schlüssel auflisten für dieses Speicherkonto nicht zulässig. Schlüssel auflisten ist ein POST-Vorgang, und alle POST-Vorgänge werden verhindert, wenn die Sperre ReadOnly für das Konto festgelegt wurde. Wenn das Konto mit ReadOnly gesperrt ist, müssen Benutzer aus diesem Grund Microsoft Entra-Anmeldeinformationen verwenden, um auf Blob-Daten im Portal zuzugreifen. Weitere Informationen zum Zugreifen auf Blob-Daten im Portal mit Microsoft Entra ID finden Sie unter Verwenden Ihres Microsoft Entra-Kontos.

Hinweis

Die zu „Administrator für klassisches Abonnement“ gehörigen Rollen „Dienstadministrator“ und „Co-Administrator“ schließen die Entsprechung der Azure Resource Manager-Rolle Besitzer ein. Die Rolle Besitzer schließt alle Aktionen einschließlich Microsoft.Storage/storageAccounts/listkeys/action ein, sodass ein Benutzer mit einer dieser Administratorrollen auch mit dem Kontoschlüssel auf Blobdaten zugreifen kann. Weitere Informationen finden Sie unter Azure-Rollen, Microsoft Entra-Rollen und Administratorrollen für klassische Abonnements.

Verwenden Ihres Microsoft Entra-Kontos

Für den Zugriff auf Blob-Daten im Azure-Portal über Ihr Microsoft Entra-Konto müssen die beiden folgenden Voraussetzungen für Sie erfüllt sein:

- Ihnen wurde entweder eine integrierte oder benutzerdefinierte Rolle zugewiesen, die den Zugriff auf Blobdaten ermöglicht.

- Ihnen wurde mindestens die Azure Resource Manager-Rolle Leser bis zur Ebene des Speicherkontos oder höher zugewiesen. Die Rolle Leser erteilt die am stärksten eingeschränkten Berechtigungen. Eine andere Azure Resource Manager-Rolle, die den Zugriff auf Ressourcen zur Verwaltung von Speicherkonten gewährt, ist jedoch ebenfalls akzeptabel.

Die Azure Resource Manager-Rolle Leser ermöglicht es Benutzern, Ressourcen im Speicherkonto anzuzeigen, ohne sie zu ändern. Sie bietet keine Leseberechtigungen für Daten in Azure Storage, sondern nur für Ressourcen zur Kontoverwaltung. Die Rolle Leser ist erforderlich, damit Benutzer im Azure-Portal zu Blobcontainern navigieren können.

Informationen zu den integrierten Rollen, die den Zugriff auf Blob-Daten unterstützen, finden Sie unter Autorisieren des Zugriffs auf Blob-Daten mithilfe von Microsoft Entra ID.

Benutzerdefinierte Rollen können verschiedene Kombinationen der von den integrierten Rollen gebotenen Berechtigungen unterstützen. Weitere Informationen zum Erstellen benutzerdefinierter Azure-Rollen finden Sie unter Benutzerdefinierte Azure-Rollen und Grundlegendes zu Rollendefinitionen für Azure-Ressourcen.

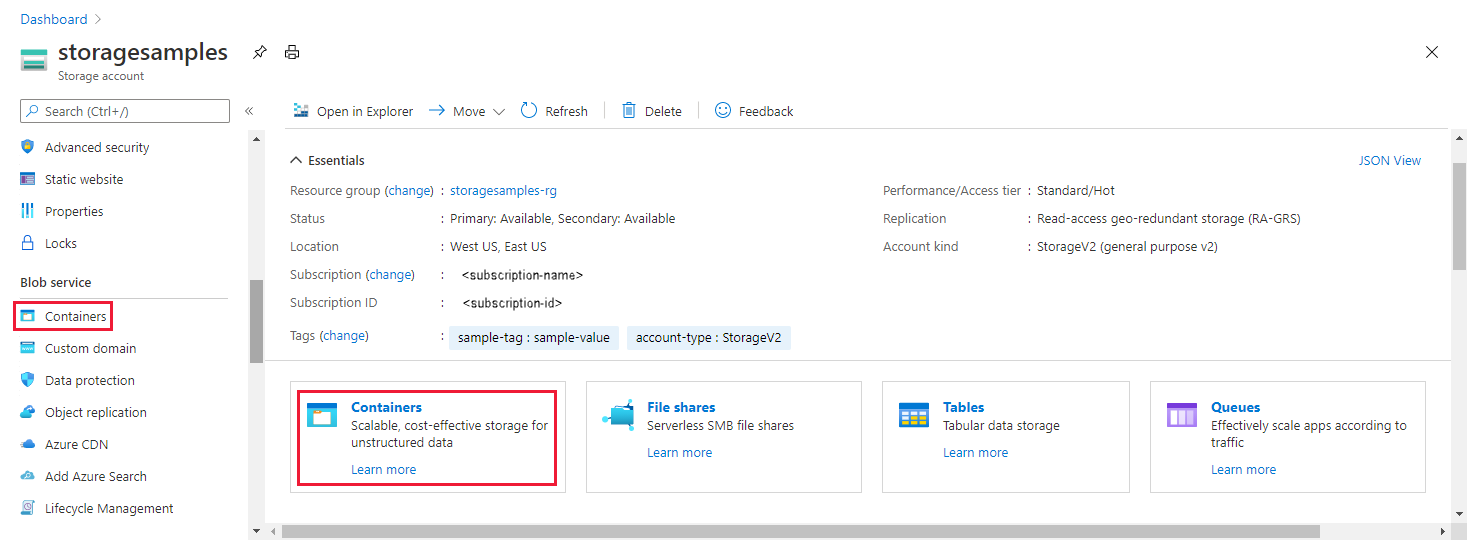

Navigieren zu Blobs im Azure-Portal

Um Blobdaten im Portal anzuzeigen, navigieren Sie zur Übersicht Ihres Speicherkontos und klicken auf die Links zu Blobs. Alternativ können Sie im Menü zum Abschnitt Container navigieren.

Bestimmen der aktuellen Authentifizierungsmethode

Wenn Sie zu einem Container navigieren, wird im Azure-Portal angezeigt, ob Sie zur Authentifizierung derzeit den Kontozugriffsschlüssel oder Ihr Microsoft Entra-Konto verwenden.

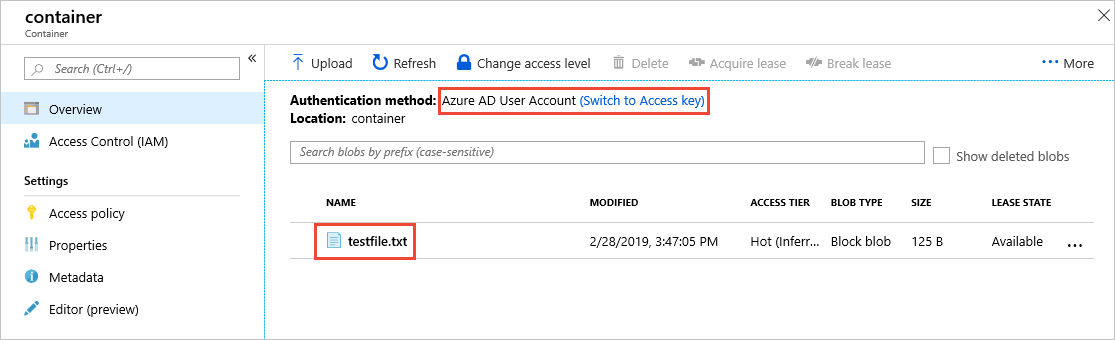

Authentifizieren mit dem Kontozugriffsschlüssel

Wenn Sie sich mit dem Kontozugriffsschlüssel authentifizieren, wird im Portal Zugriffsschlüssel als Authentifizierungsmethode angegeben:

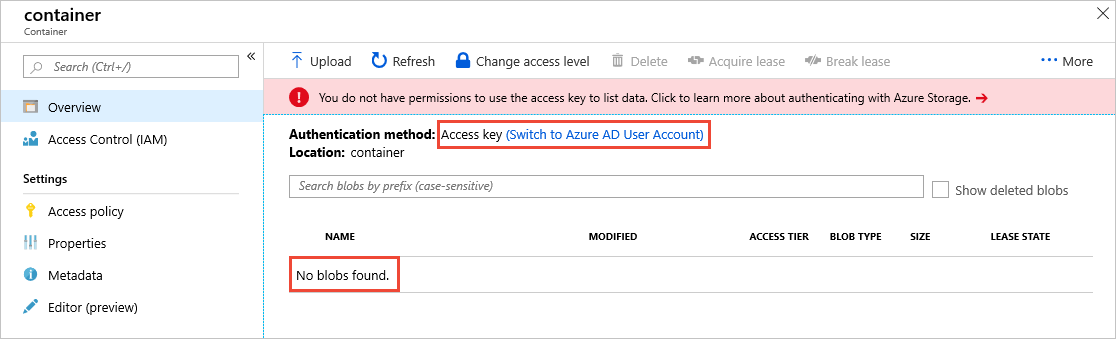

Um zur Verwendung des Microsoft Entra-Kontos zu wechseln, klicken Sie auf den in der Abbildung hervorgehobenen Link. Wenn Sie über die Ihnen zugewiesenen Azure-Rollen die entsprechenden Berechtigungen haben, können Sie fortfahren. Wenn Ihnen jedoch die benötigten Berechtigungen fehlen, erhalten Sie eine Fehlermeldung wie die folgende:

Beachten Sie, dass in der Liste keine Blobs enthalten sind, wenn Ihrem Microsoft Entra-Konto die Anzeigeberechtigung fehlt. Klicken Sie auf den Link Zum Zugriffsschlüssel wechseln, um erneut den Zugriffsschlüssel für die Authentifizierung zu nutzen.

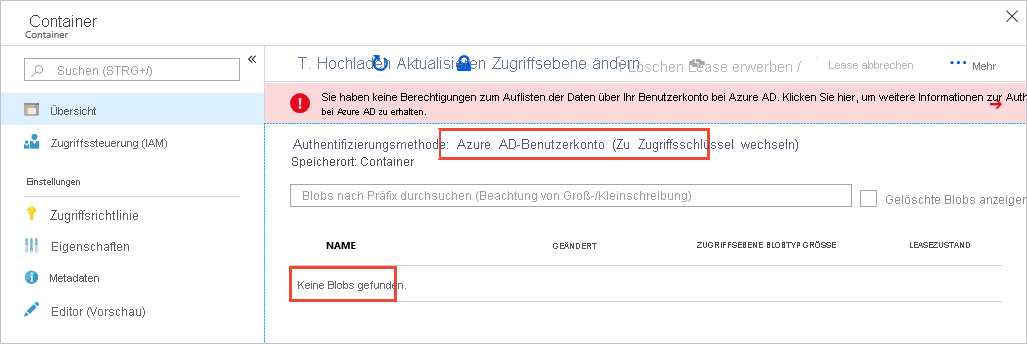

Authentifizieren mit Ihrem Microsoft Entra-Konto

Wenn Sie sich mit Ihrem Microsoft Entra-Konto authentifizieren, wird im Portal Microsoft Entra-Benutzerkonto als Authentifizierungsmethode angegeben:

Um zur Verwendung des Kontozugriffsschlüssels zu wechseln, klicken Sie auf den in der Abbildung hervorgehobenen Link. Wenn Sie Zugriff auf den Kontoschlüssel haben, können Sie fortfahren. Wenn Sie keinen Zugriff auf den Kontoschlüssel haben, erhalten Sie eine Fehlermeldung wie die folgende:

Beachten Sie, dass in der Liste keine Blobs enthalten sind, wenn Sie keinen Zugriff auf die Kontoschlüssel haben. Klicken Sie auf den Link Zum Microsoft Entra-Benutzerkonto wechseln, um erneut das Microsoft Entra-Konto für die Authentifizierung zu nutzen.

Angeben, wie ein Blob-Uploadvorgang autorisiert werden soll

Wenn Sie ein Blob aus dem Azure-Portal hochladen, können Sie angeben, ob Sie diesen Vorgang mit dem Kontozugriffsschlüssel oder mit Ihren Microsoft Entra-Anmeldeinformationen authentifizieren und autorisieren möchten. Das Portal verwendet wie unter Bestimmen der aktuellen Authentifizierungsmethode beschrieben standardmäßig die aktuelle Authentifizierungsmethode.

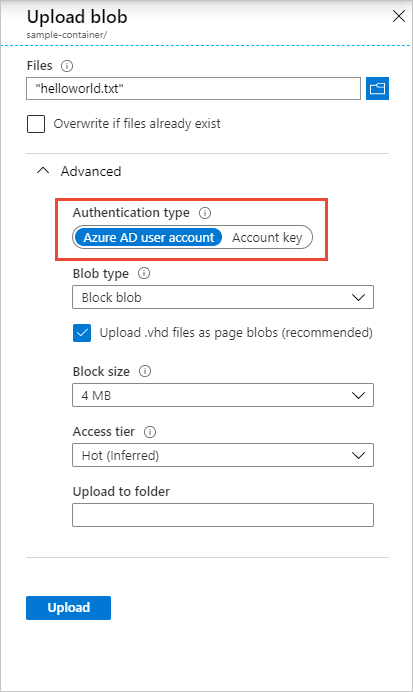

So geben Sie an, wie ein Blob-Uploadvorgang autorisiert werden soll

Navigieren Sie im Azure-Portal zu dem Container, in den Sie ein Blob hochladen möchten.

Wählen Sie die Schaltfläche Hochladen.

Erweitern Sie den Abschnitt Erweitert, um die erweiterten Eigenschaften für das Blob anzuzeigen.

Geben Sie im Feld Authentifizierungstyp an, ob Sie den Uploadvorgang mithilfe Ihres Microsoft Entra-Kontos oder mit dem Kontozugriffsschlüssel autorisieren möchten, wie in der folgenden Abbildung dargestellt:

Standardmäßige Microsoft Entra-Autorisierung im Azure-Portal

Wenn Sie ein neues Speicherkonto erstellen, können Sie angeben, dass im Azure-Portal standardmäßig die Autorisierung mit Microsoft Entra ID verwendet wird, wenn ein Benutzer zu Blobdaten navigiert. Sie können diese Einstellung auch für ein vorhandenes Speicherkonto konfigurieren. Diese Einstellung gibt lediglich die Standardautorisierungsmethode an. Beachten Sie daher, dass ein Benutzer diese Einstellung außer Kraft setzen und festlegen kann, dass der Zugriff auf Daten mit dem Kontoschlüssel autorisiert werden soll.

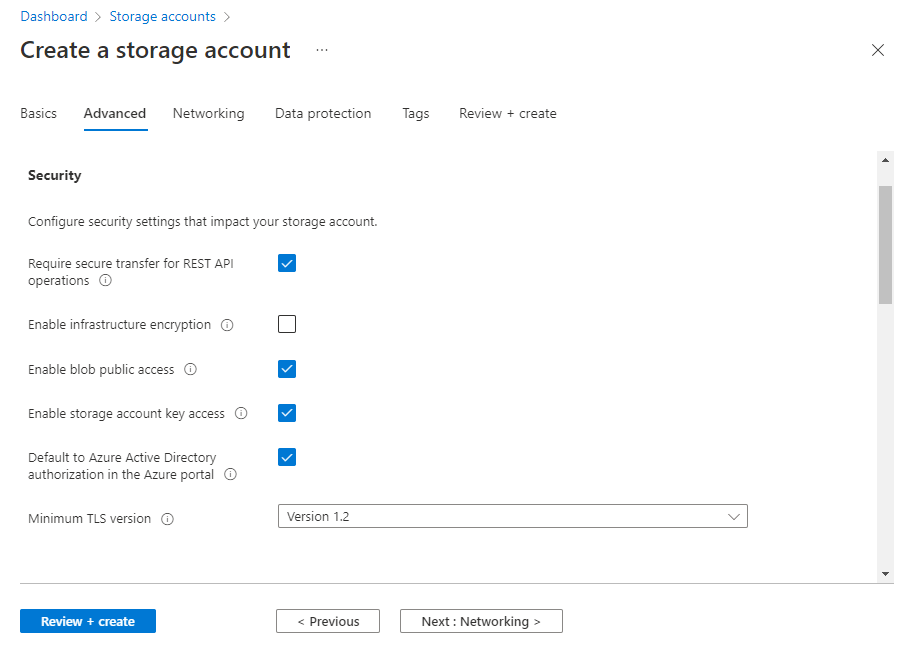

Führen Sie die folgenden Schritte aus, um anzugeben, dass im Portal standardmäßig die Microsoft Entra-Autorisierung für den Datenzugriff verwendet wird, wenn Sie ein Speicherkonto erstellen:

Befolgen Sie zum Erstellen eines neuen Speicherkontos die Anweisungen zum Erstellen eines Speicherkontos.

Aktivieren Sie auf der Registerkarte Erweitert im Abschnitt Sicherheit das Kontrollkästchen neben Standardmäßig Microsoft Entra-Autorisierung im Azure-Portal.

Wählen Sie die Schaltfläche Überprüfen + erstellen aus, um die Überprüfung durchzuführen und das Konto zu erstellen.

Führen Sie die folgenden Schritte aus, um diese Einstellung für ein vorhandenes Speicherkonto zu aktualisieren:

Navigieren Sie zur Kontoübersicht im Azure-Portal.

Klicken Sie unter Einstellungen auf Konfiguration.

Legen Sie Standardmäßig Microsoft Entra-Autorisierung im Azure-Portal auf Aktiviert fest.

Die Eigenschaft defaultToOAuthAuthentication eines Speicherkontos ist standardmäßig nicht festgelegt und gibt erst dann einen Wert zurück, wenn Sie sie explizit festgelegt haben.