Erstellen eines Kontos, das kundenseitig verwaltete Schlüssel für Tabellen und Warteschlangen unterstützt

Azure Storage verschlüsselt alle Daten in einem ruhenden Speicherkonto. Standardmäßig verwenden Queue Storage und Table Storage einen Schlüssel, der dem Dienst zugeordnet ist und von Microsoft verwaltet wird. Sie können auch kundenseitig verwaltete Schlüssel verwenden, um Warteschlangen- oder Tabellendaten zu verschlüsseln. Wenn Sie kundenseitig verwaltete Schlüssel bei Warteschlangen und Tabellen verwenden möchten, müssen Sie zuerst ein Speicherkonto erstellen, das einen dem Konto (und nicht dem Dienst) zugeordneten Verschlüsselungsschlüssel verwendet. Nachdem Sie ein Speicherkonto erstellt haben, das den Kontoverschlüsselungsschlüssel für Warteschlangen- und Tabellendaten verwendet, können Sie kundenseitig verwaltete Schlüssel für dieses Konto konfigurieren.

In diesem Artikel wird beschrieben, wie Sie ein Speicherkonto erstellen, das einen dem Konto zugeordneten Schlüssel verwendet. Wenn das Konto zum ersten Mal erstellt wird, verwendet Microsoft den Kontoschlüssel zum Verschlüsseln der Daten im Konto und verwaltet diesen Schlüssel auch. Anschließend können Sie kundenseitig verwaltete Schlüssel für das Konto konfigurieren, um diese Vorteile zu nutzen – einschließlich der Möglichkeit, Ihre eigenen Schlüssel bereitzustellen, die Schlüsselversion zu aktualisieren, die Schlüssel zu rotieren und Zugriffssteuerungen zu widerrufen.

Erstellen eines Kontos, das den Kontoverschlüsselungsschlüssel verwendet

Zum Zeitpunkt der Erstellung des Speicherkontos müssen Sie ein neues Speicherkonto konfigurieren, um den Kontoverschlüsselungsschlüssel für Warteschlangen und Tabellen verwenden zu können. Der Gültigkeitsbereich des Verschlüsselungsschlüssels kann nicht mehr geändert werden, nachdem das Konto erstellt wurde.

Das Speicherkonto muss vom Typ „Allgemein v2 (GPv2)“ sein. Sie können das Speicherkonto erstellen und für die Verwendung des Kontoverschlüsselungsschlüssels konfigurieren, indem Sie das Azure-Portal, PowerShell, die Azure CLI oder eine Azure Resource Manager-Vorlage verwenden.

Weitere Informationen zum Erstellen eines Speicherkontos finden Sie unter Speicherkonto erstellen.

Hinweis

Nur Queue Storage und Table Storage können optional so konfiguriert werden, dass Daten beim Erstellen des Speicherkontos mit dem Kontoverschlüsselungsschlüssel verschlüsselt werden. Blob Storage und Azure Files verwenden immer den Kontoverschlüsselungsschlüssel zum Verschlüsseln von Daten.

Führen Sie die folgenden Schritte im Azure-Portal aus, um ein Speicherkonto zu erstellen, das auf dem Kontoverschlüsselungsschlüssel basiert:

Wählen Sie im Menü des linken Portals Speicherkonten aus, um eine Liste Ihrer Speicherkonten anzuzeigen.

Klicken Sie auf der Seite Speicherkonten auf Neu.

Füllen Sie die Felder auf der Registerkarte Grundlagen aus.

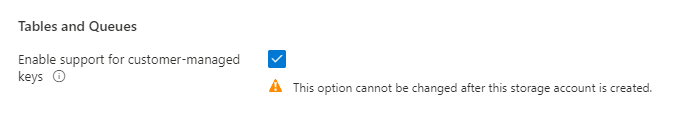

Navigieren Sie auf der Registerkarte „Erweitert“ zum Abschnitt Tabellen und Warteschlangen, und wählen Sie Unterstützung für kundenseitig verwaltete Schlüssel aktivieren aus.

Nachdem Sie ein Konto erstellt haben, das den Kontoverschlüsselungsschlüssel verwendet, können Sie kundenseitig verwaltete Schlüssel konfigurieren, die in Azure Key Vault oder in Key Vault Managed Hardware Security Model (HSM) gespeichert werden. Informationen zum Speichern von kundenseitig verwalteten Schlüsseln in einem Schlüsseltresor finden Sie unter Konfigurieren der Verschlüsselung mit kundenseitig verwalteten Schlüsseln, die in Azure Key Vault gespeichert sind. Informationen zum Speichern von kundenseitig verwalteten Schlüsseln in einem verwalteten HSM finden Sie unter Konfigurieren der Verschlüsselung mit kundenseitig verwalteten Schlüsseln, die in Azure Key Vault Managed HSM (Vorschau) gespeichert sind.

Überprüfen des Kontoverschlüsselungsschlüssels

Nachdem Sie das Konto erstellt haben, können Sie mithilfe des Azure-Portals, von PowerShell oder der Azure CLI überprüfen, ob das Speicherkonto einen dem Konto zugeordneten Verschlüsselungsschlüssel verwendet.

Um im Azure-Portal zu überprüfen, ob ein Dienst in einem Speicherkonto einen dem Konto zugeordneten Verschlüsselungsschlüssel verwendet, führen Sie die folgenden Schritte aus:

Navigieren Sie im Azure-Portal zu Ihrem neuen Speicherkonto.

Wählen Sie im Abschnitt Sicherheit + Netzwerkbetrieb die Option Verschlüsselung aus.

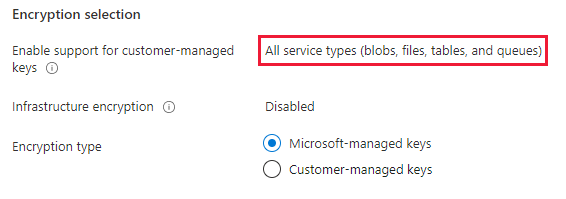

Wenn das Speicherkonto für die Verwendung des Kontoverschlüsselungsschlüssels erstellt wurde, sehen Sie auf der Registerkarte Verschlüsselung, dass kundenseitig verwaltete Schlüssel für alle vier Azure Storage-Dienste aktiviert werden können: Blob, File, Table und Queue.

Nachdem Sie sichergestellt haben, dass das Speicherkonto einen dem Konto zugeordneten Verschlüsselungsschlüssel verwendet, können Sie kundenseitig verwaltete Schlüssel für das Konto aktivieren. Alle vier Azure Storage-Dienste —Blob, Datei, Tabelle und Warteschlange— verwenden dann den kundenseitig verwalteten Schlüssel für die Verschlüsselung.

Preise und Abrechnung

Für ein Speicherkonto, das erstellt wird, um einen Verschlüsselungsschlüssel zu verwenden, der dem Konto zugeordnet ist, werden die Tabellenspeicherkapazität und Transaktionen mit einer anderen Rate in Rechnung gestellt als bei einem Konto, das den dienstbezogenen Standardschlüssel verwendet. Weitere Informationen finden Sie unter Preise für Azure Table Storage.

Nächste Schritte

- Azure Storage encryption for data at rest (Azure Storage-Verschlüsselung für ruhende Daten)

- Kundenseitig verwaltete Schlüssel für die Azure Storage-Verschlüsselung

- Konfigurieren der Verschlüsselung mit kundenseitig verwalteten Schlüsseln, die in Azure Key Vault gespeichert sind

- Konfigurieren der Verschlüsselung mit kundenseitig verwalteten Schlüsseln, die in Azure Key Vault Managed HSM (Vorschau) gespeichert sind