Übersicht über die Optionen der identitätsbasierten Authentifizierung mit Azure Files für den SMB-Zugriff

In diesem Artikel erfahren Sie, wie Azure-Dateifreigaben Domänendienste lokal oder in Azure nutzen können, um den identitätsbasierten Zugriff auf Azure-Dateifreigaben über Server Message Block (SMB) zu unterstützen. Durch das Aktivieren des identitätsbasierten Zugriffs für Ihre Azure-Dateifreigaben können Sie vorhandene Dateiserver durch Azure-Dateifreigaben ersetzen, ohne den vorhandenen Verzeichnisdienst zu ersetzen, und so den nahtlosen Benutzerzugriff auf Freigaben aufrechterhalten.

Glossar

Es ist hilfreich, einige wichtige Begriffe im Zusammenhang mit der identitätsbasierten Authentifizierung für Azure-Dateifreigaben zu verstehen:

Kerberos-Authentifizierung

Kerberos ist ein Authentifizierungsprotokoll, das zum Überprüfen der Identität eines Benutzers oder Hosts verwendet wird. Weitere Informationen zu Kerberos finden Sie unter Kerberos-Authentifizierung: Übersicht.

Server Message Block-Protokoll (SMB)

SMB ist ein Netzwerkprotokoll zur Dateifreigabe nach Industriestandard. Weitere Informationen zu SMB finden Sie unter Microsoft SMB-Protokoll und CIFS-Protokoll (Übersicht).

Microsoft Entra ID

Microsoft Entra ID (ehemals Azure AD) ist der mehrinstanzenfähige cloudbasierte Verzeichnis- und Identitätsverwaltungsdienst von Microsoft. Microsoft Entra ID kombiniert grundlegende Verwaltungsdienste, Zugriffsverwaltung für Anwendungen und Identitätsgovernance in einer einzigen Lösung.

Microsoft Entra Domain Services

Microsoft Entra ID Domain Services stellen verwaltete Domänendienste bereit, z.B. Domänenbeitritt, Gruppenrichtlinie, LDAP und Kerberos/NTLM-Authentifizierung. Diese Dienste sind vollständig kompatibel mit Active Directory Domain Services. Weitere Informationen finden Sie unter Microsoft Entra Domain Services.

Lokale Active Directory Domain Services (AD DS)

Durch die Integration von lokalen Active Directory Domain Services (AD DS) und Azure Files werden Methoden zum Speichern von Verzeichnisdaten bereitgestellt und die Daten Netzwerkbenutzern und Administratoren zur Verfügung gestellt. Sicherheit ist in AD DS über die Anmeldeauthentifizierung und die Zugriffssteuerung für Objekte im Verzeichnis integriert. Mit einer einzigen Netzwerkanmeldung können Administratoren Verzeichnisdaten und die Organisation im gesamten Netzwerk verwalten, und autorisierte Netzwerkbenutzer können überall im Netzwerk auf Ressourcen zugreifen. Active Directory Domain Services (AD DS) wird häufig von Unternehmen in lokalen Umgebungen oder auf in der Cloud gehosteten VMs eingesetzt, und AD DS-Anmeldeinformationen werden für die Zugriffssteuerung verwendet. Weitere Informationen finden Sie unter Active Directory Domain Services – Übersicht.

Rollenbasierte Zugriffssteuerung von Azure (Azure RBAC)

Azure RBAC ermöglicht eine differenzierte Zugriffsverwaltung für Azure. Mit Azure RBAC können Sie den Zugriff auf Ressourcen verwalten, indem Sie Benutzern die Mindestberechtigungen zum Ausführen ihrer Aufgaben erteilen. Weitere Informationen finden Sie unter Was ist die rollenbasierte Zugriffssteuerung in Azure?

Hybrididentitäten

Hybridbenutzeridentitäten sind Identitäten in AD DS, die mit Microsoft Entra ID synchronisiert werden, entweder mithilfe der lokalen Microsoft Entra Connect-Synchronisierungsanwendung oder der Microsoft Entra Connect-Cloudsynchronisierung, einem einfachen Agent, der über das Microsoft Entra Admin Center installiert werden kann.

Unterstützte Authentifizierungsszenarien

Azure Files unterstützt die identitätsbasierte Authentifizierung über SMB mithilfe der folgenden Methoden. Pro Speicherkonto kann nur eine dieser Methoden verwendet werden.

- Lokale AD DS-Authentifizierung: In lokale AD DS oder Microsoft Entra Domain Services eingebundene Windows-Computer können mit lokalen Active Directory-Anmeldeinformationen, die über SMB mit Microsoft Entra ID synchronisiert worden sind, auf Azure-Dateifreigaben zugreifen. Ihr Client muss über eine uneingeschränkte Netzwerkverbindung mit Ihrer AD DS-Instanz verfügen. Wenn Sie AD DS bereits lokal oder auf einer VM in Azure eingerichtet haben und Ihre Geräte in die AD-Domäne eingebunden sind, sollten Sie AD DS zur Authentifizierung für Azure-Dateifreigaben nutzen.

- Microsoft Entra Domain Services-Authentifizierung: Cloudbasierte, in Microsoft Entra Domain Services eingebundene Windows-VMs können auf Azure-Dateifreigaben mit Microsoft Entra-Anmeldeinformationen zugreifen. In dieser Lösung führt Microsoft Entra ID eine herkömmliche Windows Server AD-Domäne im Namen des Kunden aus, die ein untergeordnetes Element des Microsoft Entra-Mandanten des Kunden ist.

- Microsoft Entra Kerberos für Hybrididentitäten: Die Verwendung von Microsoft Entra ID für die Authentifizierung hybrider Benutzeridentitäten ermöglicht es Microsoft Entra-Benutzern, mithilfe der Kerberos-Authentifizierung auf Azure-Dateifreigaben zuzugreifen. Dies bedeutet, dass Ihre Endbenutzer*innen über das Internet auf Azure-Dateifreigaben zugreifen können, ohne dass eine Netzwerkverbindung mit den Domänencontrollern von VMs erforderlich ist, die in Microsoft Entra Hybrid und Microsoft Entra eingebunden sind. Reine Cloudidentitäten werden zurzeit nicht unterstützt.

- AD Kerberos-Authentifizierung für Linux-Clients: Linux-Clients können die Kerberos-Authentifizierung über SMB für Azure Files mithilfe von lokalem AD DS oder Microsoft Entra Domain Services verwenden.

Beschränkungen

- Keine der Authentifizierungsmethoden unterstützt das Zuweisen von Berechtigungen auf Freigabeebene zu Computerkonten mithilfe von Azure RBAC, weil Computerkonten nicht mit einer Identität in Microsoft Entra ID synchronisiert werden können. Wenn Sie einem Computerkonto den Zugriff auf Azure-Dateifreigaben mithilfe der identitätsbasierten Authentifizierung erlauben möchten, verwenden Sie eine Standardberechtigung auf Freigabeebene, oder verwenden Sie stattdessen ggf. ein Dienstanmeldekonto.

- Bei NFS-(Network File System-)Freigaben wird die identitätsbasierte Authentifizierung nicht unterstützt.

Gängige Anwendungsfälle

Die identitätsbasierte Authentifizierung mit Azure Files kann in einer Vielzahl von Szenarien nützlich sein:

Ersatz für lokale Dateiserver

Das als veraltet Markieren und Ersetzen weit verteilter lokaler Dateiserver ist ein häufiges Problem, auf das jedes Unternehmen bei der IT-Modernisierung stößt. Hier sind Azure-Dateifreigaben mit der Authentifizierung mit lokalen AD DS am besten geeignet, sofern Sie die Daten zu Azure Files migrieren können. Eine komplette Migration ermöglicht es Ihnen, die Vorteile der Hochverfügbarkeit und Skalierbarkeit zu nutzen und gleichzeitig clientseitige Änderungen zu minimieren. Diese Option bietet eine nahtlose Migration für Endbenutzer, sodass sie weiterhin mit denselben Anmeldeinformationen über ihre vorhandenen, in die Domäne eingebundenen Computer auf ihre Daten zugreifen können.

Lift & Shift von Anwendungen in Azure

Wenn Sie Anwendungen per Lift & Shift in die Cloud verlagern, soll das Authentifizierungsmodell für Ihre Daten beibehalten werden. Da wir die identitätsbasierte Zugriffssteuerung auf Azure-Dateifreigaben ausweiten, entfällt die Notwendigkeit, Ihre Anwendung auf moderne Authentifizierungsmethoden umzustellen und die Cloudeinführung zu beschleunigen. Azure-Dateifreigaben bieten die Möglichkeit, Microsoft Entra Domain Services oder lokale AD DS für die Authentifizierung zu integrieren. Wenn Sie vorhaben, vollumfänglich cloudnativ zu werden, und minimalen Aufwand für die Verwaltung von Cloudinfrastrukturen betreiben möchten, ist Microsoft Entra Domain Services als vollständig verwalteter Domänendienst möglicherweise besser geeignet. Wenn Sie vollständige Kompatibilität mit den AD DS-Funktionen benötigen, sollten Sie in Erwägung ziehen, Ihre AD DS-Umgebung durch das Selbsthosting von Domänencontrollern auf VMs in die Cloud zu erweitern. In beiden Fällen bieten wir Ihnen die Flexibilität, die Domänendienste entsprechend Ihren Geschäftsanforderungen auszuwählen.

Sicherung und Notfallwiederherstellung

Wenn Sie Ihren primären Dateispeicher lokal betreiben, können Azure-Dateifreigaben einen idealen Speicher für die Sicherung oder Notfallwiederherstellung darstellen, um die Geschäftskontinuität zu verbessern. Sie können Azure-Dateifreigaben auch nutzen, um Ihre Daten von vorhandenen Dateiservern zu sichern und gleichzeitig Windows-DACLs (Discretionary Access Control Lists, freigegebene Zugriffssteuerungslisten) beizubehalten. Für Notfallwiederherstellungsszenarien können Sie eine Authentifizierungsoption konfigurieren, um bei einem Failover die ordnungsgemäße Durchsetzung der Zugriffssteuerung zu unterstützen.

Vorteile der identitätsbasierten Authentifizierung

Die identitätsbasierte Authentifizierung für Azure Files bietet mehrere Vorteile gegenüber der Authentifizierung mit einem gemeinsam verwendeten Schlüssel:

Erweitern der herkömmlichen identitätsbasierten Dateifreigabe in die Cloud

Wenn Sie Ihre Anwendung per Lift & Shift in die Cloud migrieren und dabei herkömmliche Dateiserver durch Azure-Dateifreigaben ersetzen möchten, sollten Sie Ihre Anwendung mit Anmeldeinformationen für lokale AD DS oder Microsoft Entra Domain Services für den Zugriff auf Dateidaten authentifizieren. Azure Files unterstützt Anmeldeinformationen für lokale AD DS-Instanzen oder für Microsoft Entra Domain Services, um den Zugriff auf Azure-Dateifreigaben über SMB zu ermöglichen – entweder über eine lokale AD DS-Instanz oder über in eine Microsoft Entra Domain Services-Domäne eingebundene VMs.Erzwingen einer differenzierten Zugriffssteuerung auf Azure-Dateifreigaben

Sie können einer bestimmten Identität Berechtigungen auf der Freigabe-, Verzeichnis- oder Dateiebene zuweisen. Nehmen wir beispielsweise an, dass Sie über mehrere Teams verfügen, die eine einzelne Azure-Dateifreigabe für die Projektzusammenarbeit verwenden. Sie können allen Teams Zugriff auf nicht vertrauliche Verzeichnisse gewähren und den Zugriff auf Verzeichnisse, die vertrauliche finanzielle Daten enthalten, auf Ihr Finanzteam beschränken.Sichern von Windows-ACLs (auch als NTFS-Berechtigungen bezeichnet) zusammen mit Ihren Daten

Sie können Azure-Dateifreigaben verwenden, um Ihre vorhandenen lokalen Dateifreigaben zu sichern. Azure Files behält Ihre ACLs zusammen mit Ihren Daten bei, wenn Sie eine Dateifreigabe auf Azure-Dateifreigaben über SMB sichern.

Funktionsweise

Azure-Dateifreigaben nutzen das Kerberos-Protokoll für die Authentifizierung mit einer AD-Quelle. Wenn eine Identität, die mit einem Benutzer oder mit einer auf einem Client ausgeführten Anwendung verknüpft ist, versucht, auf Daten in Azure-Dateifreigaben zuzugreifen, wird die Anforderung zur Authentifizierung der Identität an die AD-Quelle gesendet. Wenn die Authentifizierung erfolgreich ist, wird ein Kerberos-Token zurückgegeben. Der Client sendet eine Anforderung mit dem Kerberos-Token, und dieses Token wird von den Azure-Dateifreigaben zur Autorisierung der Anforderung verwendet. Azure-Dateifreigaben empfangen nur das Kerberos-Token, nicht die Anmeldeinformationen des Benutzers für den Zugriff.

Sie können die identitätsbasierte Authentifizierung für Ihre neuen und vorhandenen Speicherkonten mithilfe einer von drei AD-Quellen aktivieren: AD DS, Microsoft Entra Domain Services oder Microsoft Entra Kerberos (nur Hybrididentitäten). Nur eine AD-Quelle kann für die Authentifizierung des Dateizugriffs im Speicherkonto verwendet werden. Dies betrifft dann alle Dateifreigaben im Konto. Bevor Sie die identitätsbasierte Authentifizierung für Ihr Speicherkonto aktivieren können, müssen Sie zunächst Ihre Domänenumgebung einrichten.

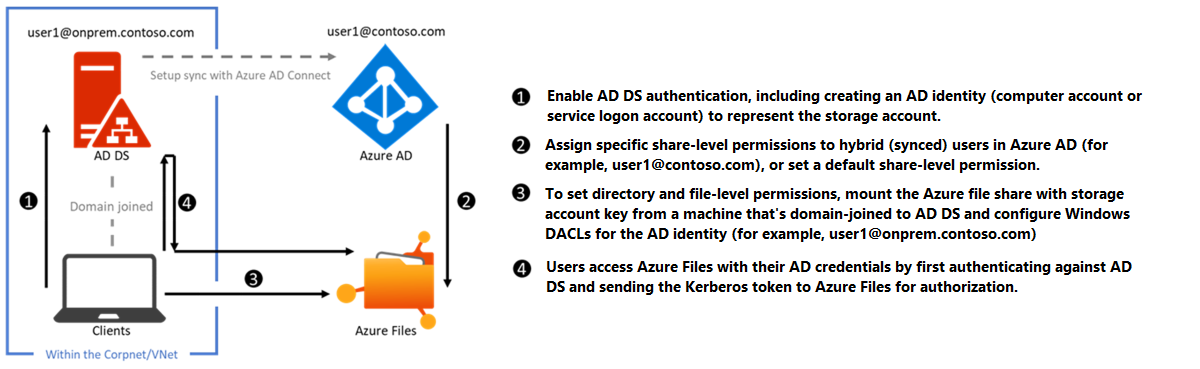

AD DS

Für die lokale AD DS-Authentifizierung müssen Sie Ihre AD-Domänencontroller einrichten und Ihre Computer oder VMs in die Domäne einbinden. Sie können Ihre Domänencontroller auf Azure-VMs oder lokal hosten. In jedem Fall müssen Ihre in die Domäne eingebundenen Clients über eine uneingeschränkte Netzwerkkonnektivität mit Ihrem Domänencontroller verfügen, d. h. sie müssen sich im Unternehmensnetzwerk oder im virtuellen Netzwerk (VNet) Ihres Domänendiensts befinden.

Das folgende Diagramm stellt die lokale AD DS-Authentifizierung für Azure-Dateifreigaben über SMB dar. Der lokale AD DS muss mit Microsoft Entra ID mithilfe von Microsoft Entra Connect Sync- oder Microsoft Entra Connect-Cloudsynchronisierung synchronisiert werden. Nur hybride Benutzeridentitäten, die sowohl in lokalen AD DS- als auch Microsoft Entra ID vorhanden sind, können für den Zugriff auf Azure-Dateien authentifiziert und autorisiert werden. Das liegt daran, dass die Berechtigung auf Freigabeebene mit der in Microsoft Entra ID dargestellten Identität konfiguriert ist, die Berechtigung auf Verzeichnis-/Dateiebene jedoch mit der Identität in AD DS erzwungen wird. Stellen Sie sicher, dass Sie die Berechtigungen mit demselben Hybridbenutzer ordnungsgemäß konfigurieren.

Wenn Sie erfahren möchten, wie Sie die AD DS-Authentifizierung aktivieren, lesen Sie zunächst Übersicht – lokale Active Directory Domain Services-Authentifizierung über SMB für Azure-Dateifreigaben und dann Aktivieren der AD DS-Authentifizierung für Azure-Dateifreigaben.

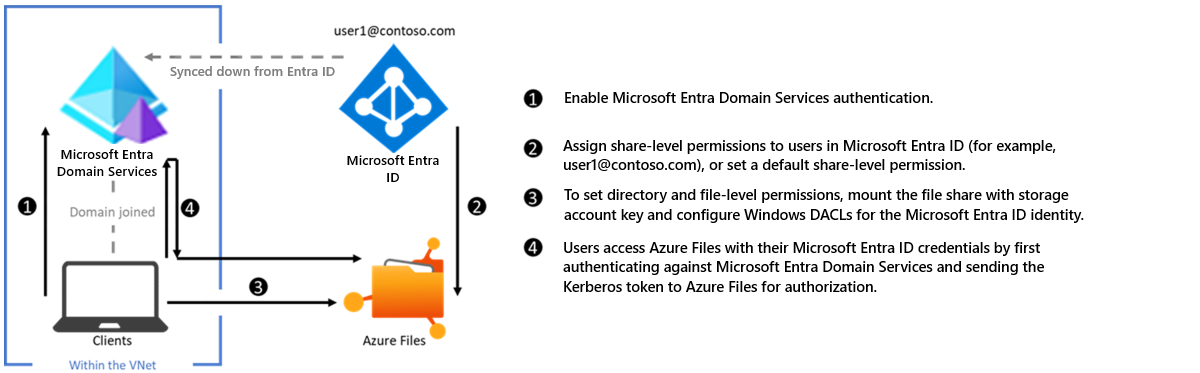

Microsoft Entra Domain Services

Bei der Microsoft Entra Domain Services-Authentifizierung sollten Sie Microsoft Entra Domain Services aktivieren und die VMs, über die auf Dateidaten zugegriffen werden soll, in die Domäne einbinden. Ihre in die Domäne eingebundene VM muss sich im selben virtuellen Netzwerk (VNET) wie Microsoft Entra Domain Services befinden.

Das folgende Diagramm stellt den Workflow für die Microsoft Entra Domain Services-Authentifizierung für Azure-Dateifreigaben über SMB dar. Der Workflow folgt einem ähnlichen Muster wie die lokale AD DS-Authentifizierung, es gibt jedoch zwei wesentliche Unterschiede:

Sie müssen die Identität in den Microsoft Entra Domain Services nicht erstellen, um das Speicherkonto darzustellen. Dies wird vom Aktivierungsprozess im Hintergrund vorgenommen.

Alle Benutzer, die in Microsoft Entra ID vorhanden sind, können authentifiziert und autorisiert werden. Bei den Benutzern kann es sich um reine Cloudbenutzer oder um hybride Benutzer handeln. Die Synchronisierung von Microsoft Entra ID zu Microsoft Entra Domain Services wird von der Plattform verwaltet, ohne dass eine Benutzerkonfiguration erforderlich ist. Der Client muss jedoch mit der gehosteten Domäne von Microsoft Entra Domain Services verbunden sein. Er darf nicht mit Microsoft Entra verbunden oder dort registriert sein. Nicht-Azure-Clients (d. h. Benutzer-Laptops, Arbeitsstationen, VMs in anderen Clouds usw.), die in die von Microsoft Entra Domain Services gehostete Domäne eingebunden werden, werden von Microsoft Entra Domain Services nicht unterstützt. Es ist jedoch möglich, eine Dateifreigabe von einem nicht in die Domäne eingebundenen Client bereitzustellen, indem explizite Anmeldeinformationen wie DOMÄNENNAME\Benutzername oder der vollqualifizierte Domänennamen (username@FQDN) angegeben werden.

Informationen zum Aktivieren der Microsoft Entra Domain Services-Authentifizierung finden Sie unter Aktivieren der Microsoft Entra Domain Services-Authentifizierung in Azure Files.

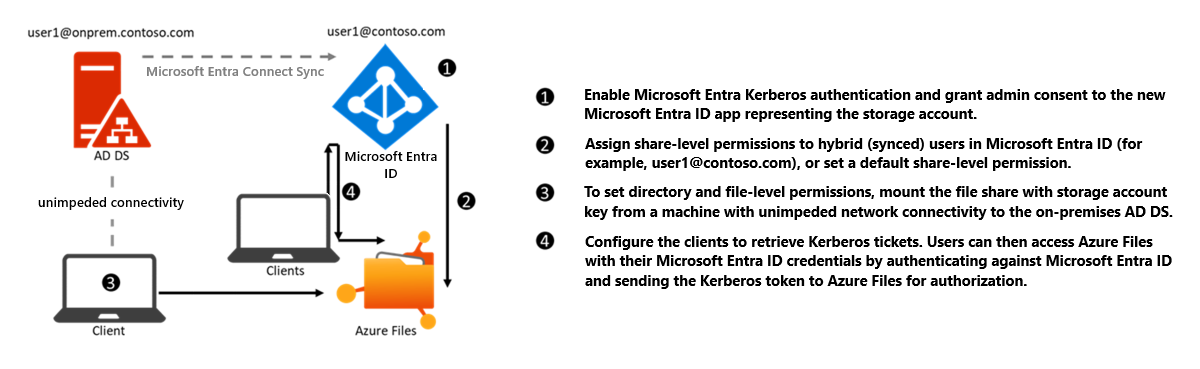

Microsoft Entra Kerberos für Hybrididentitäten

Das Aktivieren und Konfigurieren von Microsoft Entra ID zur Authentifizierung hybrider Benutzeridentitäten ermöglicht es Microsoft Entra-Benutzern mithilfe der Kerberos-Authentifizierung auf Azure-Dateifreigaben zuzugreifen. Diese Konfiguration verwendet Microsoft Entra ID, um die erforderlichen Kerberos-Tickets für den Zugriff auf die Dateifreigabe mit dem branchenüblichen SMB-Protokoll auszugeben. Dies bedeutet, dass Ihre Endbenutzer*innen über das Internet auf Azure-Dateifreigaben zugreifen können, ohne dass eine Netzwerkverbindung mit den Domänencontrollern von VMs erforderlich ist, die in Microsoft Entra Hybrid und Microsoft Entra eingebunden sind. Für die Konfiguration von Berechtigungen auf Verzeichnis- und Dateiebene für Benutzer und Gruppen ist jedoch eine uneingeschränkte Netzwerkkonnektivität mit dem lokalen Domänencontroller erforderlich.

Wichtig

Die Microsoft Entra Kerberos-Authentifizierung unterstützt nur hybride Benutzeridentitäten. Reine Cloudidentitäten werden nicht unterstützt. Eine herkömmliche AD DS-Bereitstellung ist erforderlich, und sie muss mit Microsoft Entra ID mithilfe der Microsoft Entra Connect Sync- oder Microsoft Entra Connect-Cloudsynchronisierung synchronisiert werden. Clients müssen mit Microsoft Entra oder Microsoft Entra Hybrid verbunden sein. Microsoft Entra Kerberos wird für Clients, die mit Microsoft Entra Domain Services verbunden sind, nicht unterstützt oder nur mit AD verbunden.

Informationen zum Aktivieren der Microsoft Entra Kerberos-Authentifizierung für hybride Identitäten finden Sie unter Aktivieren von Microsoft Entra Directory Kerberos-Authentifizierung für hybride Identitäten in Azure Files.

Sie können dieses Feature auch verwenden, um FSLogix-Profile auf Azure-Dateifreigaben für in Microsoft Entra eingebundene VMs zu speichern. Weitere Informationen finden Sie unter Erstellen eines Profilcontainers mit Azure Files und Microsoft Entra ID.

Zugriffssteuerung

Azure Files erzwingt die Autorisierung für den Benutzerzugriff sowohl auf der Freigabeebene als auch der Verzeichnis-/Dateiebene. Die Berechtigungszuweisung auf Freigabeebene kann für Microsoft Entra-Benutzer oder -Gruppen erfolgen, die über Azure RBAC verwaltet werden. Bei Azure RBAC müssen die für den Dateizugriff verwendeten Anmeldeinformationen verfügbar sein oder mit Microsoft Entra ID synchronisiert werden. Sie können Benutzern oder Gruppen in Microsoft Entra ID integrierte Azure-Rollen wie Leser für Speicherdateidaten-SMB-Freigabe zuweisen, um Zugriff auf eine Azure-Dateifreigabe zu gewähren.

Auf der Verzeichnis-/Dateiebene unterstützt Azure Files wie jeder andere Windows-Dateiserver die Beibehaltung, Vererbung und Erzwingung von Windows-Zugriffssteuerungslisten (Access Control List, ACL). Sie können Windows-ACLs beim Kopieren von Daten über SMB zwischen Ihrer vorhandenen Dateifreigabe und Ihren Azure-Dateifreigaben beibehalten. Mit Azure-Dateifreigaben können Sie ACLs zusammen mit Ihren Daten sichern, ganz gleich, ob Sie die Autorisierung erzwingen möchten.

Konfigurieren von Freigabeberechtigungen für Azure Files

Nachdem Sie eine AD-Quelle für Ihr Speicherkonto aktiviert haben, müssen Sie für den Zugriff auf die Dateifreigabe eine der folgenden Aktionen ausführen:

- Festlegen einer Standardberechtigung auf Freigabeebene, die für alle authentifizierten Benutzer und Gruppen gilt

- Zuweisen von integrierten Azure RBAC-Rollen zu Benutzern und Gruppen oder

- Konfigurieren Sie benutzerdefinierte Rollen für Microsoft Entra-Identitäten und weisen Sie Zugriffsrechte für Dateifreigaben in Ihrem Speicherkonto zu.

Mit der zugewiesenen Berechtigung auf Freigabeebene kann die gewährte Identität ausschließlich auf die Freigabe zugreifen, aber nicht auf andere Elemente – auch nicht auf das Stammverzeichnis. Sie müssen dennoch separat Berechtigungen auf Verzeichnis- und Dateiebene konfigurieren.

Konfigurieren von Berechtigungen auf Verzeichnis- oder Dateiebene für Azure Files

Azure-Dateifreigaben erzwingen standardmäßige Windows-Zugriffssteuerungslisten sowohl auf der Verzeichnis- als auch der Dateiebene (einschließlich des Stammverzeichnisses). Die Konfiguration von Berechtigungen auf Verzeichnis- oder Dateiebene wird über SMB und REST unterstützt. Binden Sie die gewünschte Dateifreigabe von Ihrer VM aus ein, und konfigurieren Sie Berechtigungen mit dem Datei-Explorer unter Windows mit Windows-icacls oder mit dem Befehl Set-ACL.

Verwenden des Speicherkontoschlüssels für Superuserberechtigungen

Ein Benutzer, der den Speicherkontoschlüssel besitzt, kann mit Superuserberechtigungen auf Azure-Dateifreigaben zugreifen. Superuserberechtigungen umgehen alle Einschränkungen der Zugriffssteuerung.

Wichtig

Die empfohlene bewährte Sicherheitsmaßnahme besteht darin, Ihre Speicherkontoschlüssel nicht weiterzugeben und nach Möglichkeit die identitätsbasierte Authentifizierung zu nutzen.

Beibehalten von Verzeichnis- und Datei-Zugriffssteuerungslisten beim Importieren von Daten in Azure-Dateifreigaben

Azure Files unterstützt das Beibehalten von Verzeichnis- oder Datei-Zugriffssteuerungslisten beim Kopieren von Daten in Azure-Dateifreigaben. Sie können Zugriffssteuerungslisten für ein Verzeichnis oder eine Datei mit der Azure-Dateisynchronisierung oder gängigen Dateiverschiebungs-Toolsets in Azure-Dateifreigaben kopieren. Beispielsweise können Sie robocopy mit dem Flag /copy:s verwenden, um sowohl die Daten als auch die Zugriffssteuerungslisten in eine Azure-Dateifreigabe zu kopieren. Zugriffssteuerungslisten werden standardmäßig beibehalten. Sie müssen die identitätsbasierte Authentifizierung für Ihr Speicherkonto daher nicht aktivieren, um Zugriffssteuerungslisten beizubehalten.

Preise

Für das Aktivieren der identitätsbasierten Authentifizierung über SMB in Ihrem Speicherkonto fällt keine zusätzliche Servicegebühr an. Weitere Informationen zu den Preisen finden Sie unter Azure Files – Preise und Microsoft Entra Domain Services – Preise.

Nächste Schritte

Weitere Informationen zu Azure Files und zur identitätsbasierten Authentifizierung über SMB finden Sie in diesen Ressourcen:

- Übersicht – lokale Active Directory Domain Services-Authentifizierung über SMB für Azure-Dateifreigaben

- Aktivieren der Microsoft Entra Domain Services-Authentifizierung in Azure Files

- Aktivieren der Kerberos-Authentifizierung von Microsoft Entra für Hybrididentitäten in Azure Files

- Aktivieren der AD Kerberos-Authentifizierung für Linux-Clients

- Häufig gestellte Fragen