Konfigurieren von NAT für Azure VPN Gateway

In diesem Artikel wird beschrieben, wie Sie NAT (Network Address Translation, Netzwerkadressenübersetzung) für Azure VPN Gateway über das Azure-Portal konfigurieren.

Informationen zur NAT

NAT definiert den Mechanismus, mit dem eine IP-Adresse in eine andere IP-Adresse in einem IP-Paket übersetzt wird. Sie wird häufig verwendet, um Netzwerke mit überlappenden IP-Adressbereichen zu verbinden. NAT-Regeln oder -Richtlinien auf den Gatewaygeräten, die die Netzwerke verbinden, geben die Adresszuordnungen für die Adressübersetzung in den Netzwerken an.

Weitere Informationen zur NAT-Unterstützung für Azure VPN Gateway finden Sie unter Informationen zu NAT und Azure VPN Gateway.

Wichtig

- Die Netzwerkadressenübersetzung wird für die folgenden SKUs unterstützt: VpnGw2~5, VpnGw2AZ~5AZ.

Erste Schritte

Die einzelnen Teile dieses Artikels unterstützen Sie beim Erstellen eines grundlegenden Bausteins zum Konfigurieren der NAT in Ihrer Netzwerkverbindung. Wenn Sie alle drei Teile abgeschlossen haben, erstellen Sie die Topologie wie in Diagramm 1 gezeigt.

Diagramm 1

Voraussetzungen

Stellen Sie sicher, dass Sie über ein Azure-Abonnement verfügen. Wenn Sie noch kein Azure-Abonnement besitzen, können Sie Ihre MSDN-Abonnentenvorteile aktivieren oder sich für ein kostenloses Konto registrieren.

Teil 1: Erstellen von VNet und Gateways

In diesem Abschnitt erstellen Sie ein virtuelles Netzwerk, ein VPN-Gateway und die Ressourcen für das lokale Netzwerkgateway, die den in Diagramm 1 gezeigten Ressourcen entsprechen. Sie können zum Erstellen dieser Ressourcen die Schritte im Artikel Tutorial: Erstellen einer Site-to-Site-Verbindung im Azure-Portal verwenden. Durchlaufen Sie die folgenden Abschnitte des Artikels, erstellen Sie jedoch keine Verbindungen.

Wichtig

Erstellen Sie keine Verbindungen. Wenn Sie versuchen, Verbindungsressourcen zu erstellen, schlägt der Vorgang fehl, da die IP-Adressräume für das VNet, Branch1 und Branch2 identisch sind. Sie erstellen Verbindungsressourcen weiter unten in diesem Artikel.

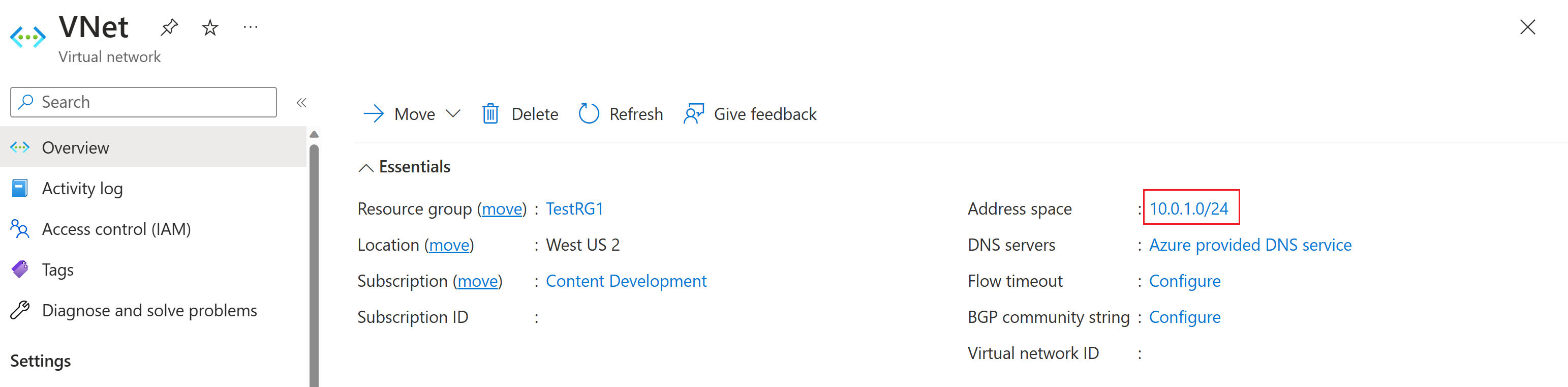

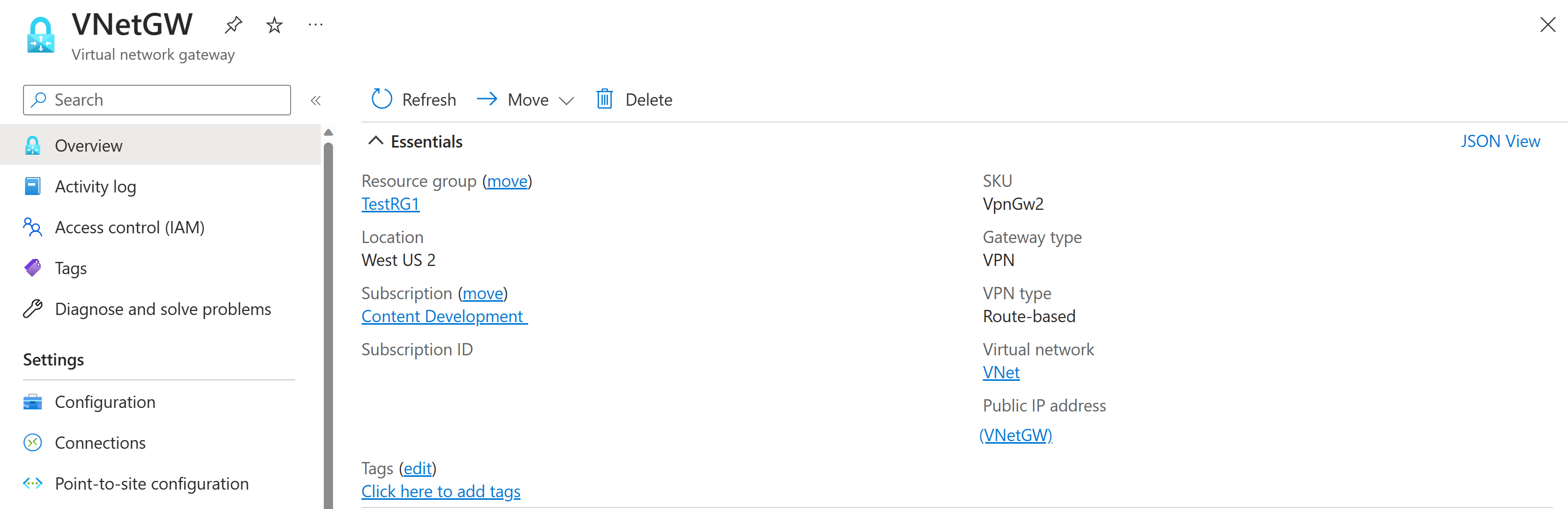

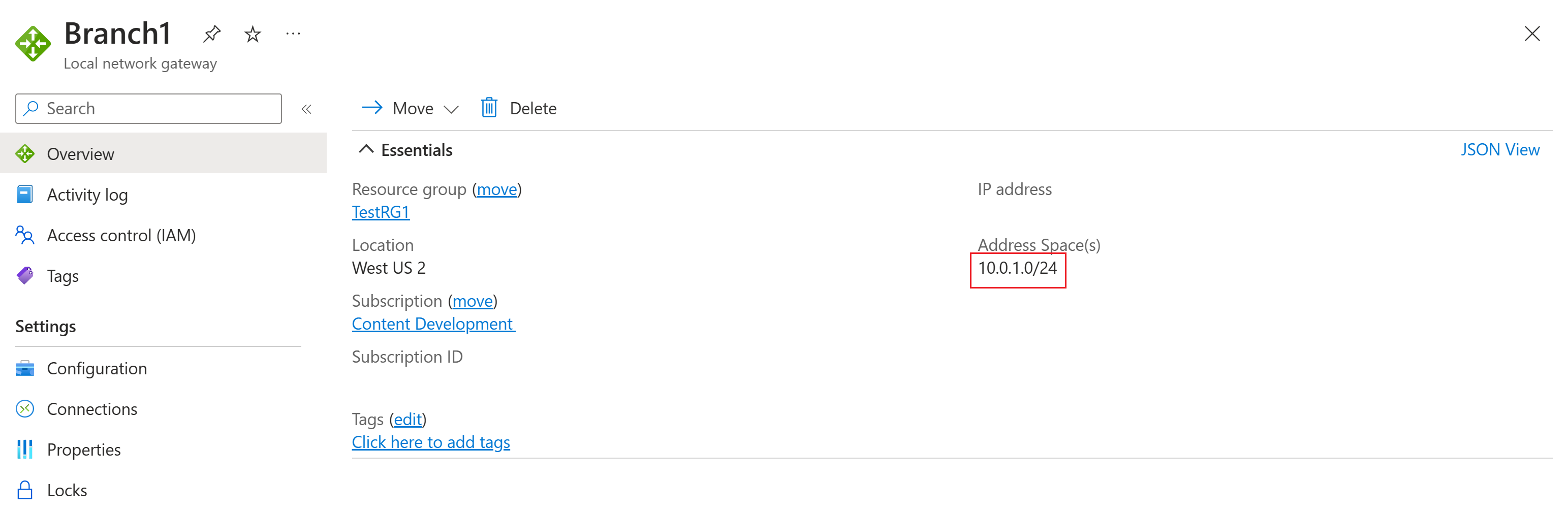

Die folgenden Screenshots enthalten Beispiele für die zu erstellenden Ressourcen.

Teil 2: Erstellen von NAT-Regeln

Vor dem Erstellen von Verbindungen müssen Sie NAT-Regeln für das VPN-Gateway erstellen und speichern. In der folgenden Tabelle sind die erforderlichen NAT-Regeln aufgeführt. Die Topologie finden Sie in Diagramm 1.

Tabelle der NAT-Regeln

| Name | type | Modus | Intern | Extern | Verbindung |

|---|---|---|---|---|---|

| VNet | Statisch | EgressSNAT | 10.0.1.0/24 | 192.168.1.0/24 | Beide Verbindungen |

| Branch1 | Statisch | IngressSNAT | 10.0.1.0/24 | 192.168.2.0/24 | Branch1-Verbindung |

| Branch2 | Statisch | IngressSNAT | 10.0.1.0/24 | 192.168.3.0/24 | Branch2-Verbindung |

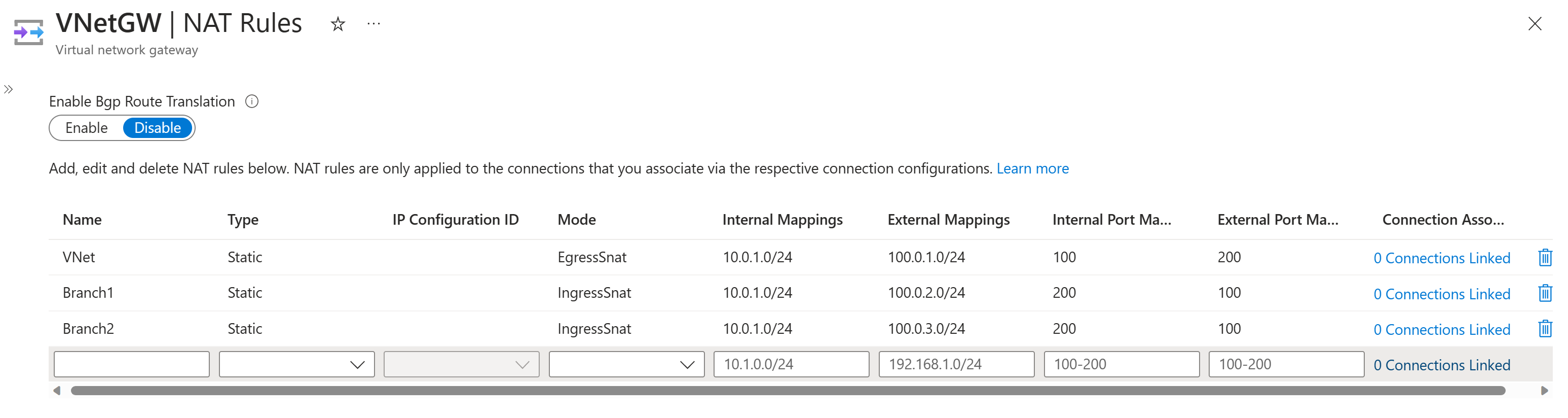

Führen Sie die folgenden Schritte aus, um alle NAT-Regeln für das VPN-Gateway zu erstellen: Wenn Sie BGP verwenden, wählen Sie Aktivieren für die Einstellung „BGP-Routenübersetzung aktivieren“ aus.

Navigieren Sie im Azure-Portal zur Ressourcenseite Gateway für virtuelle Netzwerke, und wählen Sie im linken Bereich NAT-Regeln aus.

Geben Sie anhand der Tabelle der NAT-Regeln die entsprechenden Werte ein. Wenn Sie BGP verwenden, wählen Sie Aktivieren für die Einstellung BGP-Routenübersetzung aktivieren aus.

Klicken Sie auf Speichern, um die NAT-Regeln für die VPN-Gatewayressource zu speichern. Dieser Vorgang kann bis zu zehn Minuten dauern.

Teil 3: Erstellen von Verbindungen und Verknüpfen von NAT-Regeln

In diesem Abschnitt erstellen Sie die Verbindungen und ordnen die NAT-Regeln im gleichen Schritt zu. Wenn Sie zuerst die Verbindungsobjekte erstellen, ohne die NAT-Regeln gleichzeitig zu verknüpfen, schlägt der Vorgang fehl, da die IP-Adressräume für das VNet, Branch1 und Branch2 identisch sind.

Die Verbindungen und die NAT-Regeln werden in der Beispieltopologie im Diagramm 1 angegeben.

Wechseln Sie zum VPN-Gateway.

Wählen Sie auf der Seite Verbindungen die Option +Hinzufügen aus, um die Seite Verbindung hinzufügen zu öffnen.

Geben Sie auf der Seite Verbindung hinzufügen die Werte für die Verbindung „VNet-Branch1“ ein. Geben Sie auch die zugehörigen NAT-Regeln an, wie im folgenden Screenshot gezeigt. Wählen Sie für „Eingangs-NAT-Regeln“ die Option „Branch1“ aus. Wählen Sie für „Ausgangs-NAT-Regeln“ die Option „VNet“ aus. Wenn Sie BGP verwenden, können Sie BGP aktivieren auswählen.

Klicken Sie auf OK, um die Verbindung zu erstellen.

Wiederholen Sie die Schritte zum Erstellen der Verbindung „VNet-Branch2“. Wählen Sie für „Eingangs-NAT-Regeln“ die Option „Branch2“ aus. Wählen Sie für „Ausgangs-NAT-Regeln“ die Option „VNet“ aus.

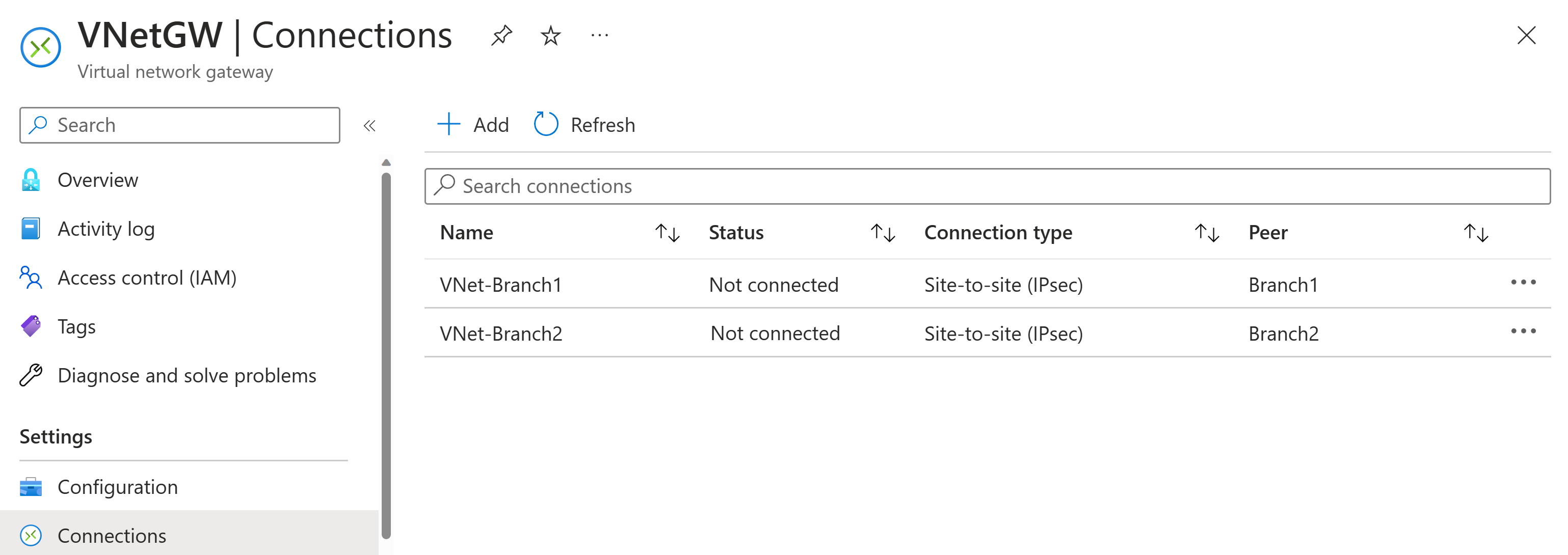

Nach dem Konfigurieren beider Verbindungen sollte Ihre Konfiguration wie im folgenden Screenshot aussehen. Sobald die Verbindung hergestellt wurde, ändert sich der Status in Verbunden.

Wenn Sie die Konfiguration abgeschlossen haben, sehen die NAT-Regeln ähnlich dem folgenden Screenshot aus. Sie verfügen dann über eine Topologie, die der Topologie in Diagramm 1 entspricht. Beachten Sie, dass in der Tabelle jetzt die Verbindungen dargestellt sind, die mit den einzelnen NAT-Regeln verknüpft sind.

Wenn Sie die BGP-Routenübersetzung für Ihre Verbindungen aktivieren möchten, wählen Sie Aktivieren aus, und klicken Sie dann auf Speichern.

NAT-Einschränkungen

Wichtig

Es gibt einige Einschränkungen für das NAT-Feature.

- Die Netzwerkadressenübersetzung wird für die folgenden SKUs unterstützt: VpnGw2~5, VpnGw2AZ~5AZ.

- Die Netzwerkadressenübersetzung wird nur für standortübergreifende IPsec-/IKE-Verbindungen unterstützt. VNet-zu-VNet-Verbindungen oder P2S-Verbindungen werden nicht unterstützt.

- NAT-Regeln werden für Verbindungen, für die Use Policy Based Traffic Selectors (Richtlinienbasierte Datenverkehrsselektoren verwenden) aktiviert ist, nicht unterstützt.

- Die maximale unterstützte Subnetzgröße für dynamische NAT ist /26.

- Portzuordnungen können nur mit statischen NAT-Typen konfiguriert werden. Dynamische NAT-Szenarien gelten nicht für Portzuordnungen.

- Für Portzuordnungen werden derzeit keine Bereiche akzeptiert. Es muss ein einzelner Port eingegeben werden.

- Portzuordnungen können sowohl für TCP- als auch UDP-Protokolle verwendet werden.

Nächste Schritte

Sobald die Verbindung hergestellt ist, können Sie Ihren virtuellen Netzwerken virtuelle Computer hinzufügen. Für diese Schritte finden Sie Informationen unter Erstellen eines virtuellen Computers .