Konfigurieren des P2S-VPN-Gateways für die Microsoft Entra ID-Authentifizierung: manuell registrierte App

In diesem Artikel erfahren Sie, wie Sie ein P2S-VPN-Gateway (Point-to-Site) für die Microsoft Entra ID-Authentifizierung konfigurieren und den Azure VPN-Client manuell registrieren. Dieser Konfigurationstyp wird nur für Verbindungen mit dem OpenVPN-Protokoll unterstützt.

Sie können diese Art von P2S-VPN-Gatewaykonfiguration auch anhand der Schritte für die neue bei Microsoft registrierte VPN-Client-App erstellen. Mit der neueren Version werden die Schritte zum Registrieren von Azure VPN Client bei Ihrem Microsoft Entra-Mandanten umgangen. Sie unterstützt auch mehr Clientbetriebssysteme. Möglicherweise werden jedoch bestimmte Zielgruppenwerte noch nicht unterstützt. Weitere Informationen zu Point-to-Site-Protokollen und zur Authentifizierung finden Sie unter Informationen zum VPN Gateway-Point-to-Site-VPN.

Voraussetzungen

Die Schritte in diesem Artikel erfordern einen Microsoft Entra-Mandanten. Wenn Sie über keinen Microsoft Entra-Mandanten verfügen, können Sie mithilfe der Schritte im Artikel Erstellen eines neuen Mandanten einen neuen Mandanten erstellen. Beachten Sie die folgenden Felder, wenn Sie Ihr Verzeichnis erstellen:

- Organisationsname

- Name der Anfangsdomäne

Wenn Sie bereits über ein P2S-Gateway verfügen, helfen Ihnen die Schritte in diesem Artikel beim Konfigurieren des Gateways für die Microsoft Entra ID-Authentifizierung. Sie können auch ein neues VPN-Gateway erstellen. Der Link zum Erstellen eines neuen Gateways ist in diesem Artikel enthalten.

Hinweis

Die Microsoft Entra ID-Authentifizierung wird lediglich für Verbindungen mit dem OpenVPN®-Protokoll unterstützt und erfordert Azure VPN Client.

Erstellen von Microsoft Entra-Mandantenbenutzer:innen

Erstellen Sie zwei Konten im neu erstellten Microsoft Entra-Mandanten. Informationen zu den Schritten finden Sie unter Hinzufügen oder Löschen eines neuen Benutzers.

- Cloudanwendungsadministrator

- Benutzerkonto

Die Rolle „Cloudanwendungsadministrator“ wird verwendet, um der Azure VPN-App-Registrierung zuzustimmen. Das Benutzerkonto kann zum Testen der OpenVPN-Authentifizierung verwendet werden.

Weisen Sie einem der Konten die Rolle Cloudanwendungsadministrator zu. Informationen zu den Schritten finden Sie unter Zuweisen von Administratorrollen und anderen Rollen zu Benutzer*innen mithilfe von Microsoft Entra.

Autorisieren der Azure VPN-Anwendung

Melden Sie sich beim Azure-Portal als Benutzer an, dem die Rolle Cloudanwendungsadministrator zugewiesen ist.

Erteilen Sie als Nächstes die Administratoreinwilligung für Ihre Organisation. Dies ermöglicht der Azure-VPN-Anwendung die Anmeldung und das Lesen von Benutzerprofilen. Kopieren Sie die URL für den jeweiligen Bereitstellungsspeicherort und fügen Sie sie in die Adressleiste Ihres Browsers ein:

Öffentlich

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Deutschland

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure von 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentHinweis

Wenn Sie zur Bereitstellung der Einwilligung das Konto eines Cloudanwendungsadministrators verwenden, das nicht nativ zum Microsoft Entra-Mandanten gehört, ersetzen Sie „common“ durch die Microsoft Entra-Mandanten-ID in der URL. Möglicherweise müssen Sie „common“ auch in bestimmten anderen Fällen durch Ihre Verzeichnis-ID ersetzen. Unterstützung beim Suchen Ihrer Mandanten-ID finden Sie unter Ermitteln Ihrer Microsoft Entra-Mandanten-ID.

Wählen Sie das Konto aus, das über die Rolle Cloudanwendungsadministrator verfügt, wenn Sie dazu aufgefordert werden.

Wählen Sie auf der Seite Angeforderte BerechtigungenAkzeptieren aus.

Navigieren Sie zu Microsoft Entra ID. Klicken Sie im linken Bereich auf Unternehmensanwendungen. Azure VPN wird aufgelistet.

Konfigurieren des VPN-Gateways

Wichtig

Das Azure-Portal durchläuft gerade einen Aktualisierungsprozess, bei dem die Felder für Azure Active Directory auf Entra umgestellt werden. Wenn auf Microsoft Entra ID verwiesen wird und diese Werte noch nicht im Portal angezeigt werden, können Sie Azure Active Directory-Werte auswählen.

Suchen Sie die Mandanten-ID des Verzeichnisses, das Sie für die Authentifizierung verwenden möchten. Sie wird im Abschnitt „Eigenschaften“ der Active Directory-Seite aufgeführt. Unterstützung beim Suchen Ihrer Mandanten-ID finden Sie unter Ermitteln Ihrer Microsoft Entra-Mandanten-ID.

Wenn Sie noch keine funktionsfähige Point-to-Site-Umgebung haben, folgen Sie der Anweisung zu deren Erstellung. Informationen zum Erstellen und Konfigurieren eines Point-to-Site-VPN-Gateways finden Sie unter Erstellen eines Point-to-Site-VPN. Beim Erstellen eines VPN-Gateways wird die Basic-SKU für OpenVPN nicht unterstützt.

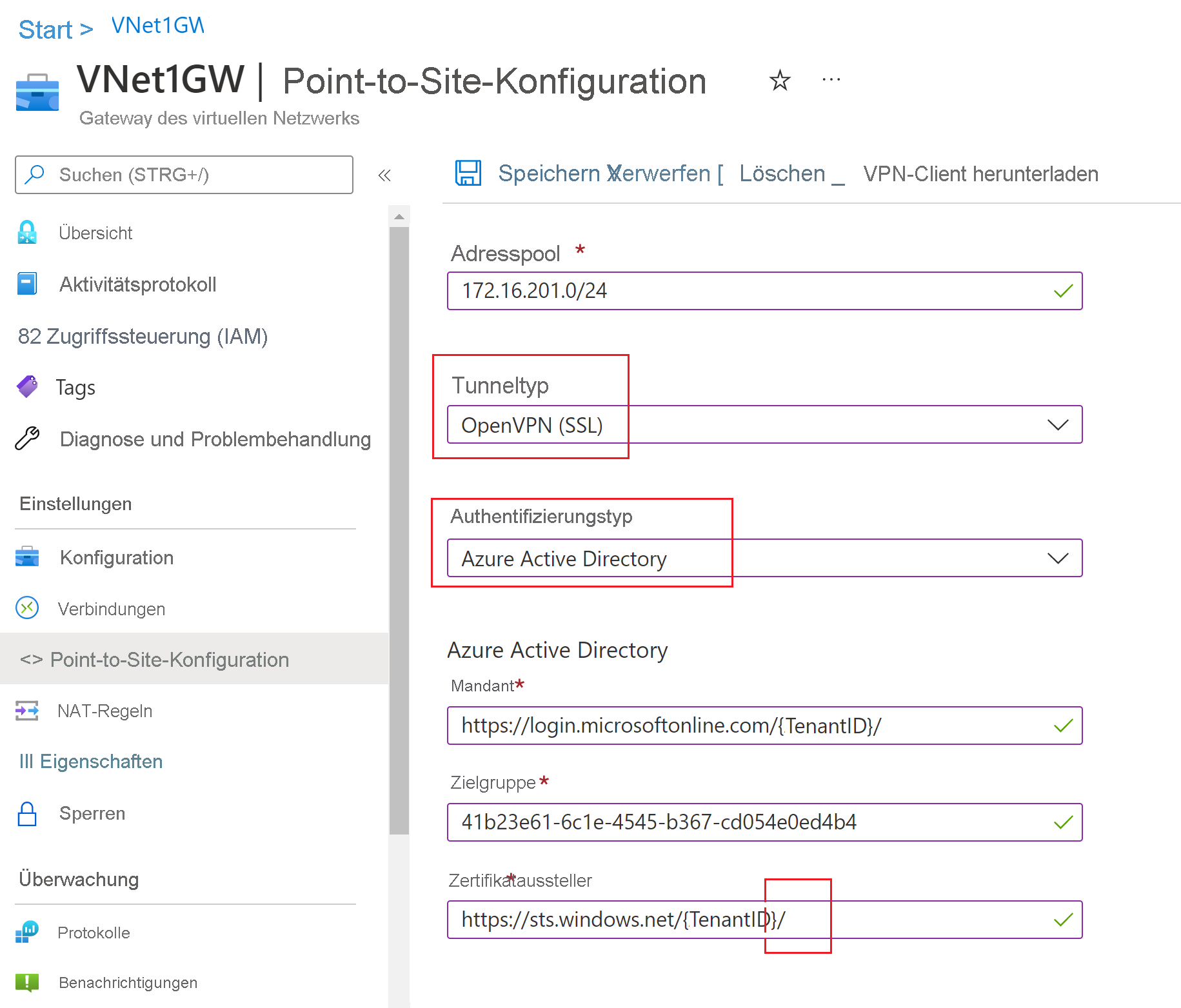

Navigieren Sie zum Gateway des virtuellen Netzwerks. Klicken Sie im linken Bereich auf Point-to-Site-Konfiguration.

Konfigurieren Sie die folgenden Werte:

- Adresspool: Clientadresspool

- Tunneltyp: OpenVPN (SSL)

- Authentifizierungstyp: Microsoft Entra ID

Verwenden Sie für Werte von Microsoft Entra ID die folgenden Richtlinien für die Werte von Mandant, Zielgruppe und Aussteller. Ersetzen Sie {TenantID} durch Ihre Mandanten-ID, und achten Sie darauf, dass Sie {} aus den Beispielen entfernen, wenn Sie diesen Wert ersetzen.

Mandant: Mandanten-ID für den Microsoft Entra-Mandanten. Geben Sie die Mandanten-ID ein, die Ihrer Konfiguration entspricht. Stellen Sie sicher, dass die Mandanten-URL keinen umgekehrten Schrägstrich (

\) am Ende aufweist. Der Schrägstrich ist zulässig.- Öffentliches Azure AD:

https://login.microsoftonline.com/{TenantID} - Azure Government AD:

https://login.microsoftonline.us/{TenantID} - Azure Deutschland AD:

https://login-us.microsoftonline.de/{TenantID} - China 21Vianet AD:

https://login.chinacloudapi.cn/{TenantID}

- Öffentliches Azure AD:

Zielgruppe: Die Anwendungs-ID der Unternehmens-App „Azure VPN“ von Microsoft Entra

- Öffentliches Azure:

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure Government:

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure Deutschland:

538ee9e6-310a-468d-afef-ea97365856a9 - Microsoft Azure, betrieben von 21Vianet:

49f817b6-84ae-4cc0-928c-73f27289b3aa

- Öffentliches Azure:

Aussteller: URL des Sicherheitstokendiensts. Fügen Sie einen nachgestellten Schrägstrich am Ende des Werts für Aussteller ein. Andernfalls könnte die Verbindung fehlschlagen. Beispiel:

https://sts.windows.net/{TenantID}/

Nachdem Sie die Konfiguration von Einstellungen abgeschlossen haben, klicken Sie oben auf der Seite auf Speichern.

Herunterladen des Profilkonfigurationspakets für Azure VPN Client

In diesem Abschnitt generieren Sie das Profilkonfigurationspaket für Azure VPN Client und laden es herunter. Dieses Paket enthält die Einstellungen, mit denen Sie das Azure VPN Client-Profil auf Clientcomputern konfigurieren können.

Klicken Sie oben auf der Seite Point-to-Site-Konfiguration auf VPN-Client herunterladen. Es dauert einige Minuten, bis das Clientkonfigurationspaket generiert wird.

In Ihrem Browser wird ein Hinweis angezeigt, dass eine Clientkonfigurationsdatei im ZIP-Format verfügbar ist. Sie hat denselben Namen wie Ihr Gateway.

Extrahieren Sie die heruntergeladene ZIP-Datei.

Navigieren Sie zum entzippten Ordner „AzureVPN“.

Notieren Sie sich den Speicherort der Datei „azurevpnconfig.xml“. Die Datei „azurevpnconfig.xml“ enthält die Einstellung für die VPN-Verbindung. Sie können diese Datei auch per e-Mail oder anderweitig an alle Benutzer verteilen, die eine Verbindung herstellen müssen. Der oder die Benutzer:in benötigt gültige Microsoft Entra ID-Anmeldeinformationen, um erfolgreich eine Verbindung herstellen zu können.

Nächste Schritte

- Um eine Verbindung mit Ihrem virtuellen Netzwerk herzustellen, müssen Sie den Azure VPN-Client auf Ihren Clientcomputern konfigurieren. Weitere Informationen finden Sie unter Konfigurieren eines VPN-Clients für P2S-VPN-Verbindungen: Windows oder Konfigurieren eines VPN-Clients für P2S-VPN-Verbindungen: macOS.

- Häufig gestellte Fragen finden Sie im Abschnitt Point-to-Site unter Häufig gestellte Fragen zum VPN-Gateway.