Kontoverwaltung in Microsoft 365

Microsoft hat stark in Systeme und Kontrollen investiert, die die meisten Microsoft 365-Vorgänge automatisieren und gleichzeitig den direkten Zugriff auf Server und Kundendaten durch Servicemitarbeiter absichtlich einschränken. Der Dienst wird von Menschen verwaltet, und die Software betreibt den Dienst. Diese Struktur ermöglicht Es Microsoft, Microsoft 365 im großen Stil zu verwalten und die Risiken interner und externer Bedrohungen zu minimieren. Microsoft nähert sich der Zugriffssteuerung mit der Annahme, dass jeder eine potenzielle Bedrohung für Microsoft 365-Dienste und Kundendaten darstellt. Aus diesem Grund legt das Prinzip Zero Standing Access (ZSA) die Grundlage für die gesamte Zugriffssteuerungsstruktur, die von Microsoft 365 verwendet wird.

Standardmäßig haben Microsoft-Mitarbeiter keinen ständigen privilegierten Zugriff auf Microsoft 365-Umgebungen oder Kundendaten für eine organization. Nur durch ein robustes System von Überprüfungen und Genehmigungen können Mitarbeiter des Serviceteams privilegierten Zugriff mit einer begrenzten Aktion und einem begrenzten Zeitbereich erhalten. Mit diesem System kann Microsoft das Potenzial von Microsoft 365-Servicemitarbeitern und -Angreifern erheblich reduzieren, nicht autorisierten Zugriff zu erlangen oder böswillige oder versehentliche Schäden für Microsoft-Dienste und -Kunden zu verursachen.

Kontotypen

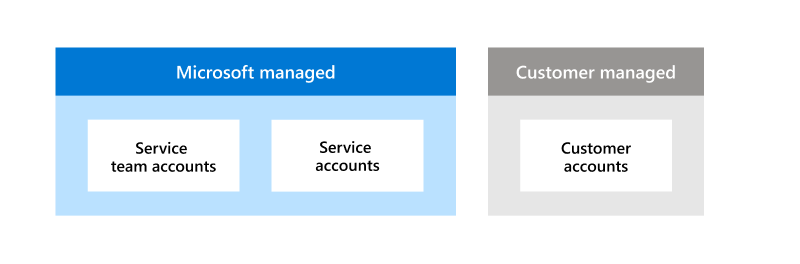

Microsoft 365 erfüllt alle Organisationsaufgaben und Geschäftsfunktionen mithilfe von drei Kategorien von Konten: Dienstteamkonten, Dienstkonten und Kundenkonten. Die Verwaltung dieser Konten ist eine gemeinsame Verantwortung von Microsoft und Kunden. Microsoft verwaltet sowohl Serviceteam- als auch Dienstkonten, die für den Betrieb und die Unterstützung von Microsoft-Produkten und -Diensten verwendet werden. Kundenkonten werden vom Kunden verwaltet und ermöglichen es ihm, den Kontozugriff an seine internen Zugriffssteuerungsanforderungen anzupassen. Microsoft-Unternehmenskonten werden in diesem Modell als Kundenkonten betrachtet und von Microsoft verwaltet.

Von Microsoft verwaltete Konten

Dienstteamkonten werden von Mitarbeitern des Microsoft 365-Dienstteams verwendet, die Microsoft 365-Dienste entwickeln und verwalten. Diese Konten haben keinen ständigen privilegierten Zugriff auf Microsoft 365-Dienste, sondern können verwendet werden, um temporären und eingeschränkten privilegierten Zugriff anzufordern, um eine bestimmte Auftragsfunktion auszuführen. Nicht jedes Dienstteamkonto kann die gleichen Aktionen ausführen, die Aufgabentrennung wird mithilfe der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) erzwungen. Rollen stellen sicher, dass Die Mitglieder des Dienstteams und deren Konten nur den minimalen Zugriff haben, der für bestimmte Aufgaben erforderlich ist. Darüber hinaus können Dienstteamkonten nicht mehreren Rollen angehören, in denen sie als genehmigende Person für ihre eigenen Aktionen fungieren können.

Dienstkonten werden von Microsoft 365-Diensten verwendet, um sich bei der Kommunikation mit anderen Diensten über automatisierte Prozesse zu authentifizieren. So wie Serviceteam-Konten nur den Minimalzugriff erhalten, der für die Erfüllung der Aufgaben des jeweiligen Personals erforderlich ist, erhalten Dienstkonten nur den minimalen Zugriff, der für ihren beabsichtigten Zweck erforderlich ist. Darüber hinaus gibt es mehrere Arten von Dienstkonten, die auf eine bestimmte Anforderung ausgelegt sind. Ein Microsoft 365-Dienst kann über mehrere Dienstkonten verfügen, die jeweils über eine andere Rolle verfügen.

Von Kunden verwaltete Konten

Kundenkonten werden für den Zugriff auf den Microsoft 365-Dienst verwendet und sind die einzigen Konten, für die jeder Kunde verantwortlich ist. Es ist die Aufgabe des Kunden, die Konten in seinem organization zu erstellen und zu verwalten, um eine sichere Umgebung zu gewährleisten. Die Verwaltung von Kundenkonten erfolgt über Microsoft Entra ID oder im Verbund mit lokales Active Directory (AD). Jeder Kunde hat einen eindeutigen Satz von Zugriffssteuerungsanforderungen, die er erfüllen muss, und Kundenkonten gewähren jedem Kunden die Möglichkeit, seine individuellen Anforderungen zu erfüllen. Kundenkonten können nicht auf Daten außerhalb ihrer kundenseitig organization zugreifen.

Kontoverwaltung des Dienstteams

Microsoft 365 verwaltet Dienstteamkonten während des gesamten Lebenszyklus mithilfe eines Kontoverwaltungssystems namens Identity Management (IDM). IDM verwendet eine Kombination aus automatisierten Überprüfungsprozessen und verwaltungstechnischer Genehmigung, um die Sicherheitsanforderungen im Zusammenhang mit dem Dienstteamkontozugriff zu erzwingen.

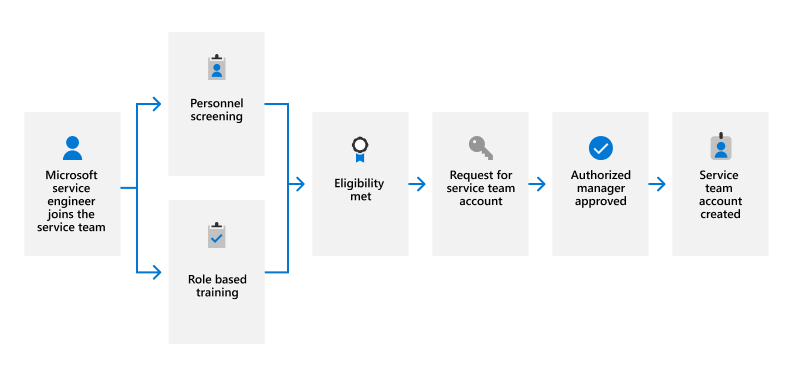

Mitglieder des Dienstteams erhalten nicht automatisch ein Dienstteamkonto, sie müssen zunächst die Berechtigungsanforderungen erfüllen und die Genehmigung eines autorisierten Managers einholen. Um für ein Dienstteamkonto berechtigt zu sein, müssen die Mitarbeiter des Serviceteams mindestens zuerst die Personalprüfung vor der Beschäftigung, eine Cloud-Hintergrundüberprüfung durchlaufen und alle standardmäßigen und erforderlichen rollenbasierten Schulungen absolvieren. Je nach Szenario können zusätzliche Berechtigungsanforderungen erforderlich sein. Sobald alle Berechtigungsanforderungen erfüllt sind, kann eine Anforderung für ein Serviceteamkonto gestellt werden und muss von einem autorisierten Manager genehmigt werden.

IDM ist auch für die Nachverfolgung der regelmäßigen erneuten Überprüfung und Schulung verantwortlich, die zum Verwalten eines Dienstteamkontos erforderlich sind. Die Microsoft Cloud-Hintergrundüberprüfung muss alle zwei Jahre abgeschlossen werden, und alle Schulungsmaterialien müssen jährlich überprüft werden. Wenn eine dieser Anforderungen bis zum Ablaufdatum nicht erfüllt ist, wird ihre Berechtigung widerrufen, und das Dienstteamkonto wird automatisch deaktiviert.

Darüber hinaus wird die Berechtigung für Serviceteamkonten automatisch durch Personalübertragung und Kündigung aktualisiert. Änderungen im Personalinformationssystem (Human Resources Information System, HRIS) führen dazu, dass IDM Maßnahmen ergreift, die je nach Situation variieren. Mitarbeiter, die zu einem anderen Serviceteam wechseln, haben ein Ablaufdatum für ihre Berechtigungen festgelegt, und eine Anforderung zur Aufrechterhaltung der Berechtigungen muss vom Mitglied des Serviceteams eingereicht und von ihrem neuen Vorgesetzten genehmigt werden. Für gekündigte Mitarbeiter werden automatisch alle Berechtigungen widerrufen, und ihr Dienstteamkonto wird am letzten Tag deaktiviert. Bei unfreiwilligen Kündigungen kann ein dringender Antrag auf Kontosperrung gestellt werden.

Standardmäßig verfügen Dienstteamkonten über eingeschränkten Lesezugriff auf allgemeine Systemmetadaten, die für die regelmäßige Problembehandlung verwendet werden. Darüber hinaus können Baseline-Dienstteamkonten keinen privilegierten Zugriff auf Microsoft 365- oder Kundendaten anfordern. Es muss eine weitere Anforderung gestellt werden, damit das Dienstteamkonto einer Rolle hinzugefügt wird, die es dem Dienstteammitglied ermöglicht, erhöhte Berechtigungen zum Ausführen bestimmter Aufgaben und Vorgänge anzufordern.