Filtern und Abfragen von Defender for Cloud Apps Aktivitäten

Dieser Artikel enthält Beschreibungen und Anweisungen für Defender for Cloud Apps Aktivitätsfilter und -abfragen.

Aktivitätsfilter

Im Folgenden finden Sie eine Liste der Aktivitätsfilter, die angewendet werden können. Die meisten Filter unterstützen mehrere Werte sowie NICHT , um Ihnen ein leistungsfähiges Tool für die Richtlinienerstellung zur Verfügung zu stellen.

Aktivitäts-ID: Suchen Sie nur nach bestimmten Aktivitäten anhand ihrer ID. Dieser Filter ist nützlich, wenn Sie Microsoft Defender for Cloud Apps mit Ihrem SIEM-Agent verbinden und Warnungen mithilfe von Defender for Cloud Apps weiter untersuchen möchten.

Aktivitätsobjekte: Suchen Sie nach den Objekten, für die die Aktivität ausgeführt wurde. Dieser Filter gilt für Dateien, Ordner, Benutzer oder App-Objekte.

Aktivitätsobjekt-ID: Die ID des Objekts (Datei-, Ordner-, Benutzer- oder App-ID).

Element: Ermöglicht ihnen die Suche nach dem Namen oder der ID eines beliebigen Aktivitätsobjekts (z. B. Benutzernamen, Dateien, Parameter, Websites). Für den Filter Element des Aktivitätsobjekts können Sie auswählen, ob nach Elementen gefiltert werden soll, die mit dem bestimmten Element enthalten, gleich oder beginnt.

Hinweis

Der Item-Filter des Activity-Objekts von Activity-Policy unterstützt nur den Equals-Operator .

Aktionstyp: Suchen Sie nach einer spezifischeren Aktion, die in einer App ausgeführt wird.

Aktivitätstyp: Suchen Sie nach der App-Aktivität.

Hinweis

Apps werden dem Filter nur hinzugefügt, wenn für diese App Aktivitäten vorhanden sind.

Administrative Aktivität: Suchen Sie nur nach administrativen Aktivitäten.

Hinweis

Defender for Cloud Apps können verwaltungstechnische Aktivitäten von Google Cloud Platform (GCP) nicht als administrative Aktivitäten kennzeichnen.

Warnungs-ID: Suche nach Warnungs-ID.

App: Suchen Sie nur nach Aktivitäten innerhalb bestimmter Apps.

Angewendete Aktion: Suche nach angewendeter Governanceaktion: Blockiert, Proxy umgehen, Entschlüsselt, Verschlüsselt, Verschlüsselung fehlgeschlagen, Keine Aktion.

Date : Das Datum, an dem die Aktivität aufgetreten ist. Filter unterstützt Vorher-/Nachher-Datumsangaben und einen Datumsbereich.

Gerätetag: Suchen Sie nach Intune konformen, Microsoft Entra hybrid eingebundenen oder gültigen Clientzertifikats.

Gerätetyp: Suchen Sie nur nach Aktivitäten, die mit einem bestimmten Gerätetyp durchgeführt wurden. Suchen Sie beispielsweise alle Aktivitäten von mobilen Geräten, PCs oder Tablets aus.

Dateien und Ordner: Suchen Sie nach Dateien und Ordnern, für die die Aktivität ausgeführt wurde.

- Datei-ID: Ermöglicht Ihnen die Suche nach der Datei-ID, für die die Aktivität ausgeführt wurde.

- Name: Filtert den Namen von Dateien oder Ordnern. Sie können auswählen, ob der Name mit Ihrem Suchwert endet, gleich ist oder mit dem Suchwert beginnt .

- Bestimmte Dateien oder Ordner: Sie können bestimmte Dateien oder Ordner ein- oder ausschließen. Sie können die Liste nach App, Besitzer oder Teildateinamefiltern, wenn Sie Dateien oder Ordner auswählen.

IP-Adresse: Die unformatierte IP-Adresse, -Kategorie oder -Tag, über die die Aktivität ausgeführt wurde.

- Unformatierte IP-Adresse: Ermöglicht ihnen die Suche nach Aktivitäten, die für oder von unformatierten IP-Adressen ausgeführt wurden. Die unformatierten IP-Adressen können einer bestimmten Sequenz entsprechen, nicht gleich, mit beginnen oder nicht mit einer bestimmten Sequenz beginnen.

- IP-Kategorie: Die Kategorie der IP-Adresse, von der aus die Aktivität ausgeführt wurde, z. B. alle Aktivitäten aus dem administrativen IP-Adressbereich. Die Kategorien müssen so konfiguriert werden, dass sie die relevanten IP-Adressen enthalten. Einige IP-Adressen können standardmäßig kategorisiert werden. Beispielsweise gibt es IP-Adressen, die von Microsoft Threat Intelligence-Quellen als riskant eingestuft werden. Informationen zum Konfigurieren der IP-Kategorien finden Sie unter Organisieren der Daten nach Ihren Anforderungen.

- IP-Tag: Das Tag der IP-Adresse, von der aus die Aktivität ausgeführt wurde, z. B. alle Aktivitäten von anonymen Proxy-IP-Adressen. Defender for Cloud Apps erstellt eine Reihe integrierter IP-Tags, die nicht konfigurierbar sind. Darüber hinaus können Sie Ihre IP-Tags konfigurieren. Weitere Informationen zum Konfigurieren Ihrer IP-Tags finden Sie unter Organisieren der Daten nach Ihren Anforderungen.

Die integrierten IP-Tags umfassen Folgendes:

- Microsoft-Apps (14 davon)

- Anonymer Proxy

- Botnet (Sie sehen, dass die Aktivität von einem Botnet mit einem Link ausgeführt wurde, um mehr über das spezifische Botnet zu erfahren)

- Ip-Adresse der Darknet-Überprüfung

- Malware C&C Server

- Remote Connectivity Analyzer

- Satellitenanbieter

- Intelligenter Proxy und Zugriffsproxy (absichtlich weggelassen)

- Tor-Exitknoten

- Zscaler

Identitätswechselaktivität: Suchen Sie nur nach Aktivitäten, die im Namen eines anderen Benutzers ausgeführt wurden.

Instanz: Die App instance, in der die Aktivität ausgeführt wurde oder nicht.

Standort: Das Land/die Region, von dem/der die Aktivität ausgeführt wurde.

Übereinstimmende Richtlinie: Suchen Sie nach Aktivitäten, die mit einer bestimmten Richtlinie übereinstimmen, die im Portal festgelegt wurde.

Registrierter ISP: Der ISP, von dem die Aktivität ausgeführt wurde.

Quelle: Suchen Sie nach der Quelle, aus der die Aktivität erkannt wurde. Die Quelle kann eine der folgenden Sein:

- App-Connector: Protokolle, die direkt vom API-Connector der App stammen.

- App-Connectoranalyse: Defender for Cloud Apps Anreicherungen basierend auf Informationen, die vom API-Connector gescannt wurden.

Benutzer: Der Benutzer, der die Aktivität ausgeführt hat, die nach Domäne, Gruppe, Name oder organization gefiltert werden kann. Um Aktivitäten ohne bestimmten Benutzer zu filtern, können Sie den Operator "is not set" verwenden.

- Benutzerdomäne: Suchen Sie nach einer bestimmten Benutzerdomäne.

- Benutzer organization : Die Organisationseinheit des Benutzers, der die Aktivität ausgeführt hat, z. B. alle Aktivitäten, die von EMEA_marketing Benutzern ausgeführt werden. Dies ist nur für verbundene Google Workspace-Instanzen relevant, die Organisationseinheiten verwenden.

- Benutzergruppe: Bestimmte Benutzergruppen, die Sie aus verbundenen Apps importieren können, z. B. Microsoft 365-Administratoren.

- Benutzername: Suchen Sie nach einem bestimmten Benutzernamen. Um eine Liste der Benutzer in einer bestimmten Benutzergruppe anzuzeigen, wählen Sie in der Schublade Aktivität den Namen der Benutzergruppe aus. Wenn Sie auf klicken, gelangen Sie zur Seite Konten, auf der alle Benutzer in der Gruppe aufgelistet sind. Von dort aus können Sie einen Drilldown in die Details der Konten bestimmter Benutzer in der Gruppe ausführen.

- Die Filter Benutzergruppe und Benutzername können weiter gefiltert werden, indem Sie den Filter Als verwenden und die Rolle des Benutzers auswählen. Dies kann eine der folgenden Sein:

- Nur Aktivitätsobjekt: Dies bedeutet, dass der ausgewählte Benutzer oder die ausgewählte Benutzergruppe die betreffende Aktivität nicht ausgeführt hat. sie waren das Objekt der Aktivität.

- Nur Akteur: Dies bedeutet, dass der Benutzer oder die Benutzergruppe die Aktivität ausgeführt hat.

- Beliebige Rolle: Das bedeutet, dass der Benutzer oder die Benutzergruppe an der Aktivität beteiligt war, entweder als die Person, die die Aktivität ausgeführt hat, oder als Objekt der Aktivität.

Benutzer-Agent: Der Benutzer-Agent von mit der Aktivität wurde ausgeführt.

Benutzer-Agent-Tag: Integriertes Benutzer-Agent-Tag, z. B. alle Aktivitäten von veralteten Betriebssystemen oder veralteten Browsern.

Aktivitätsabfragen

Um die Untersuchung noch einfacher zu gestalten, können Sie jetzt benutzerdefinierte Abfragen erstellen und zur späteren Verwendung speichern.

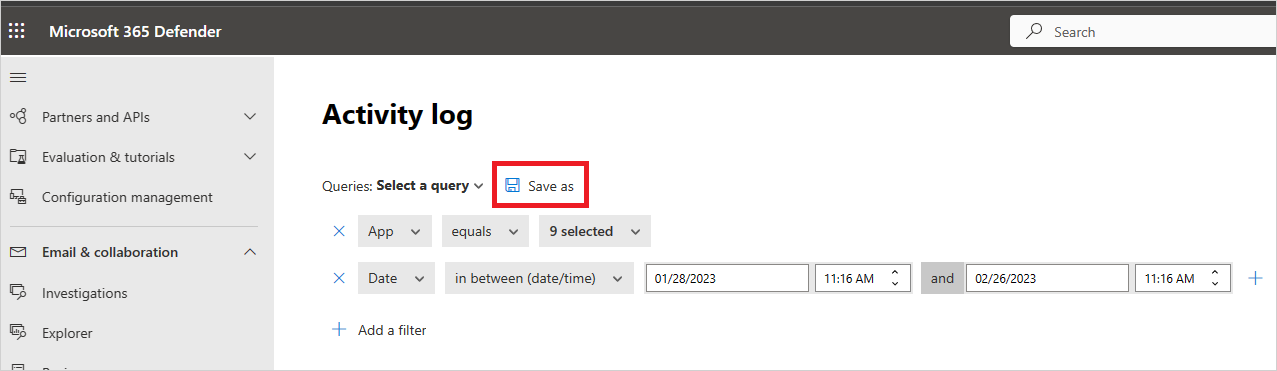

Verwenden Sie auf der Seite Aktivitätsprotokoll die oben beschriebenen Filter, um bei Bedarf einen Drilldown in Ihre Apps auszuführen.

Nachdem Sie die Abfrage erstellt haben, wählen Sie die Schaltfläche Speichern unter aus.

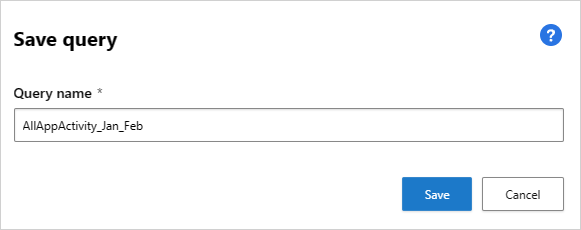

Geben Sie ihrer Abfrage im Popupfenster Abfrage speichern einen Namen.

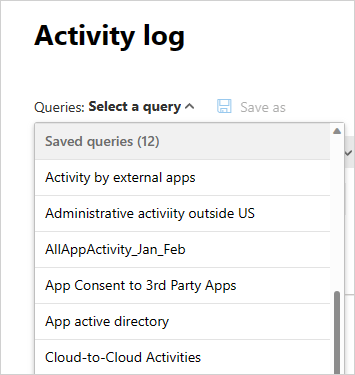

Wenn Sie diese Abfrage in Zukunft erneut verwenden möchten, scrollen Sie unter Abfragen nach unten zu Gespeicherte Abfragen , und wählen Sie Ihre Abfrage aus.

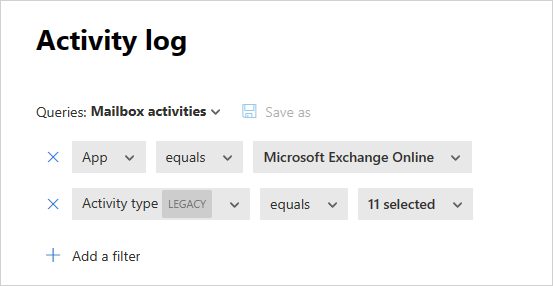

Defender for Cloud Apps stellt Ihnen auch vorgeschlagene Abfragen zur Verfügung. Vorgeschlagene Abfragen bieten Ihnen empfohlene Untersuchungsmöglichkeiten, die Ihre Aktivitäten filtern. Sie können diese Abfragen bearbeiten und als benutzerdefinierte Abfragen speichern. Im Folgenden sind optionale vorgeschlagene Abfragen aufgeführt:

Admin Aktivitäten: Filtert alle Ihre Aktivitäten, um nur die Aktivitäten anzuzeigen, an denen Administratoren beteiligt sind.

Downloadaktivitäten: Filtert alle Ihre Aktivitäten, um nur die Aktivitäten anzuzeigen, die Heruntergeladene Aktivitäten waren, einschließlich des Herunterladens einer Benutzerliste als .csv Datei, des Herunterladens freigegebener Inhalte und des Herunterladens eines Ordners.

Fehlgeschlagene Anmeldung: Filtert alle Ihre Aktivitäten, um nur fehlerhafte Anmeldungen und fehlgeschlagene Anmeldungen über einmaliges Anmelden anzuzeigen.

Datei- und Ordneraktivitäten: Filtert alle Ihre Aktivitäten, um nur diejenigen anzuzeigen, die Dateien und Ordner betreffen. Der Filter umfasst das Hochladen, Herunterladen und Zugreifen auf Ordner sowie das Erstellen, Löschen, Hochladen, Herunterladen, Quarantänen und Den Zugriff auf Dateien sowie das Übertragen von Inhalten.

Identitätswechselaktivitäten: Filtert alle Ihre Aktivitäten, um nur Identitätswechselaktivitäten anzuzeigen.

Kennwortänderungen und Zurücksetzungsanforderungen: Filtert alle Ihre Aktivitäten, um nur die Aktivitäten anzuzeigen, die das Zurücksetzen des Kennworts, das Ändern des Kennworts und das Erzwingen eines Benutzers zum Ändern des Kennworts bei der nächsten Anmeldung umfassen.

Freigabeaktivitäten: Filtert alle Ihre Aktivitäten, um nur die Aktivitäten anzuzeigen, die die Freigabe von Ordnern und Dateien umfassen, einschließlich des Erstellens eines Unternehmenslinks, des Erstellens eines anonymen Links und des Gewährens von Lese-/Schreibberechtigungen.

Erfolgreiche Anmeldung: Filtert alle Ihre Aktivitäten, um nur die Aktivitäten anzuzeigen, die erfolgreiche Anmeldungen beinhalten, einschließlich Einer Aktion zum Annehmen der Identität, Identitätswechsel, Einmalige Anmeldungen und Anmeldungen von einem neuen Gerät.

Darüber hinaus können Sie die vorgeschlagenen Abfragen als Ausgangspunkt für eine neue Abfrage verwenden. Wählen Sie zunächst eine der vorgeschlagenen Abfragen aus. Nehmen Sie dann nach Bedarf Änderungen vor, und wählen Sie schließlich Speichern unter aus, um eine neue gespeicherte Abfrage zu erstellen.

Abfragen von Aktivitäten vor sechs Monaten

Um Aktivitäten zu untersuchen, die älter als 30 Tage sind, können Sie zum Aktivitätsprotokoll navigieren und in der oberen rechten Ecke des Bildschirms Untersuchen von 6 Monaten auswählen:

Von dort aus können Sie die Filter wie gewohnt mit dem Aktivitätsprotokoll definieren, mit den folgenden Unterschieden:

Der Datumsfilter ist obligatorisch und auf einen Zeitraum von einer Woche beschränkt. Dies bedeutet, dass Sie zwar Aktivitäten von bis zu sechs Monaten abfragen können, dies jedoch nur für jeweils eine Woche möglich ist.

Abfragen von mehr als 30 Tagen werden nur für die folgenden Felder unterstützt:

- Aktivitäts-ID

- Aktivitätstyp

- Aktionstyp

- Anwendung

- IP-Adresse

- Standort

- Benutzername

Zum Beispiel:

Exportieren von Aktivitäten sechs Monate zurück (Vorschau)

Sie können alle Aktivitäten von bis zu sechs Monaten exportieren, indem Sie in der oberen linken Ecke auf die Schaltfläche Exportieren klicken.

Beim Exportieren von Daten können Sie einen Datumsbereich von bis zu sechs Monaten auswählen und private Aktivitäten ausschließen.

Die exportierte Datei ist auf 100.000 Datensätze beschränkt und weist das CSV-Format auf.

Auf die Ergebnisdatei kann unter exportierte Berichte zugegriffen werden. Benutzer können im Microsoft 365 Defender-Portal zu Berichte –> Cloud-Apps navigieren, um die status des Exportprozesses anzuzeigen und auf vergangene Exporte zuzugreifen.

Berichte, die private Aktivitäten enthalten, werden auf der Berichtsseite mit einem Augensymbol gekennzeichnet.

![]()