Erstellen von Richtlinien zum Steuern von OAuth-Apps

Zusätzlich zur bereits vorhandenen Untersuchung von OAuth-Apps, die mit Ihrer Umgebung verbunden sind, können Sie auch Berechtigungsrichtlinien festlegen, damit Sie automatisierte Benachrichtigungen erhalten, wenn eine OAuth-App bestimmte Kriterien erfüllt. So können Sie beispielsweise automatisch benachrichtigt werden, wenn Apps vorhanden sind, für die eine hohe Berechtigungsstufe erforderlich ist und die von mehr als 50 Benutzern autorisiert wurden.

Mithilfe von Richtlinien für OAuth-Apps können Sie untersuchen, welche Berechtigungen die einzelnen Apps angefordert haben und welche Benutzer diese für Microsoft 365, Google Workspace und Salesforce autorisiert haben. Sie können diese Berechtigungen auch als „Genehmigt“ oder „Gesperrt“ markieren. Wenn Sie sie als gesperrt markieren, deaktivieren Sie die entsprechende Unternehmensanwendung.

Neben einer Reihe integrierter Funktionen zur Erkennung anomalen App-Verhaltens und zur Generierung von Warnungen auf der Grundlage von Algorithmen des maschinellen Lernens ermöglichen Ihnen die Richtlinien in der App-Governance Folgendes:

- Festlegen von Bedingungen, unter denen App-Governance Sie vor dem Verhalten von Apps warnt, um automatisch oder manuell Abhilfe zu schaffen.

- Implementieren der App-Compliance-Richtlinien für Ihr Unternehmen.

Hinweis

Wenn Sie die App-Governance für Ihre Organisation aktiviert haben, können Sie auch Bedingungen für App-Governance-Warnungen angeben und App-Compliancerichtlinien für Ihre Organisation implementieren. Weitere Informationen finden Sie unter Erstellen von App-Richtlinien in App-Governance.

Erstellen einer Richtlinie für eine OAuth-App

Es gibt zwei Möglichkeiten, eine neue Richtlinie für eine OAuth-App zu erstellen. Entweder über Untersuchen oder über Steuern.

So erstellen Sie eine Richtlinie für eine OAuth-App:

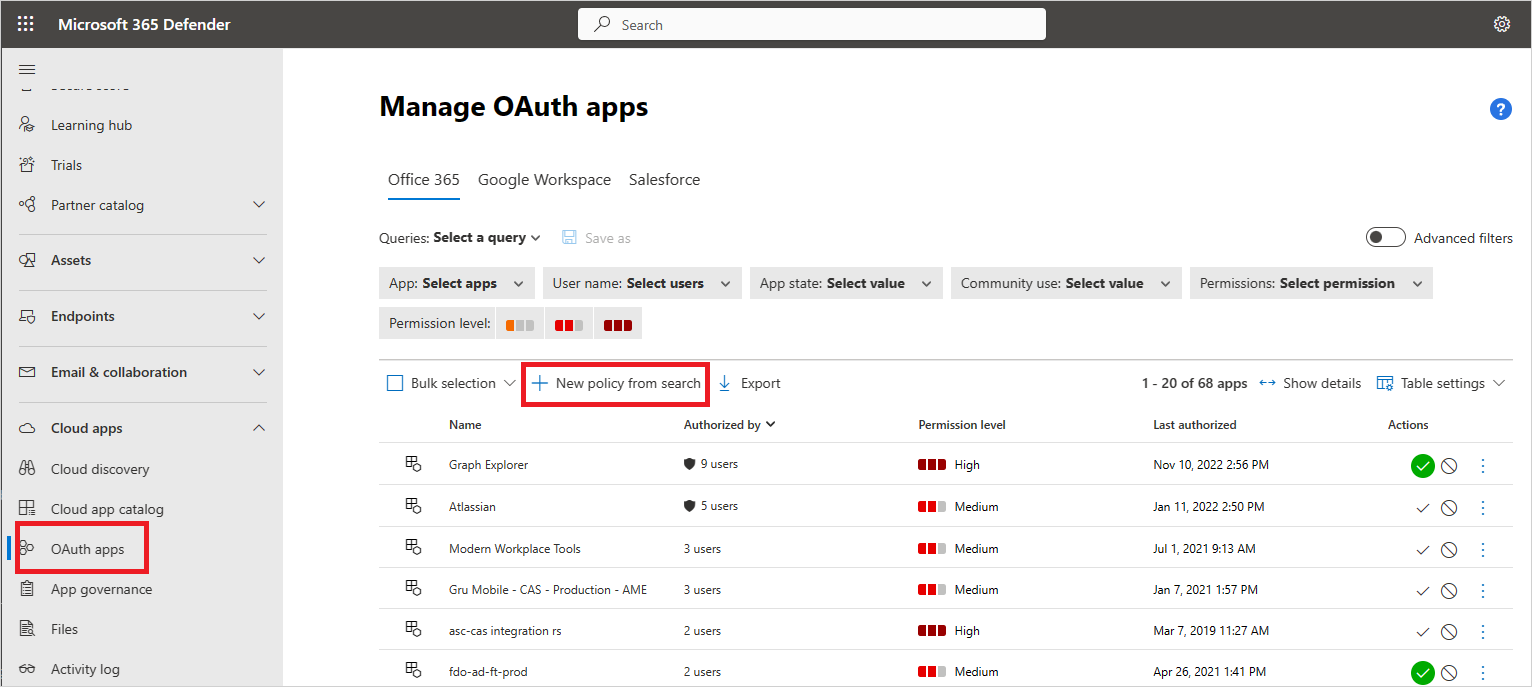

Wählen Sie im Microsoft Defender-Portal unter Cloud-Apps die Option OAuth-Apps.

Wenn Sie Previewfunktionen und App-Governance aktiviert haben, wählen Sie stattdessen die Seite App-Governance aus.

Filtern Sie die Apps nach Ihren Anforderungen. Sie können beispielsweise alle Apps anzeigen, die die Berechtigung Kalender in Ihrem Postfach ändern erfordern.

Sie können den Filter Verwendung in Community verwenden, um Informationen dazu abzurufen, ob der App die Berechtigung häufig, unüblich oder selten gewährt wird. Dieser Filter kann hilfreich sein, wenn Sie über eine App verfügen, die selten ist und eine Berechtigung mit hohem Schweregrad oder Berechtigungen von vielen Benutzern anfordert.

Klicken Sie auf die Schaltfläche Neue Richtlinie aus Suche.

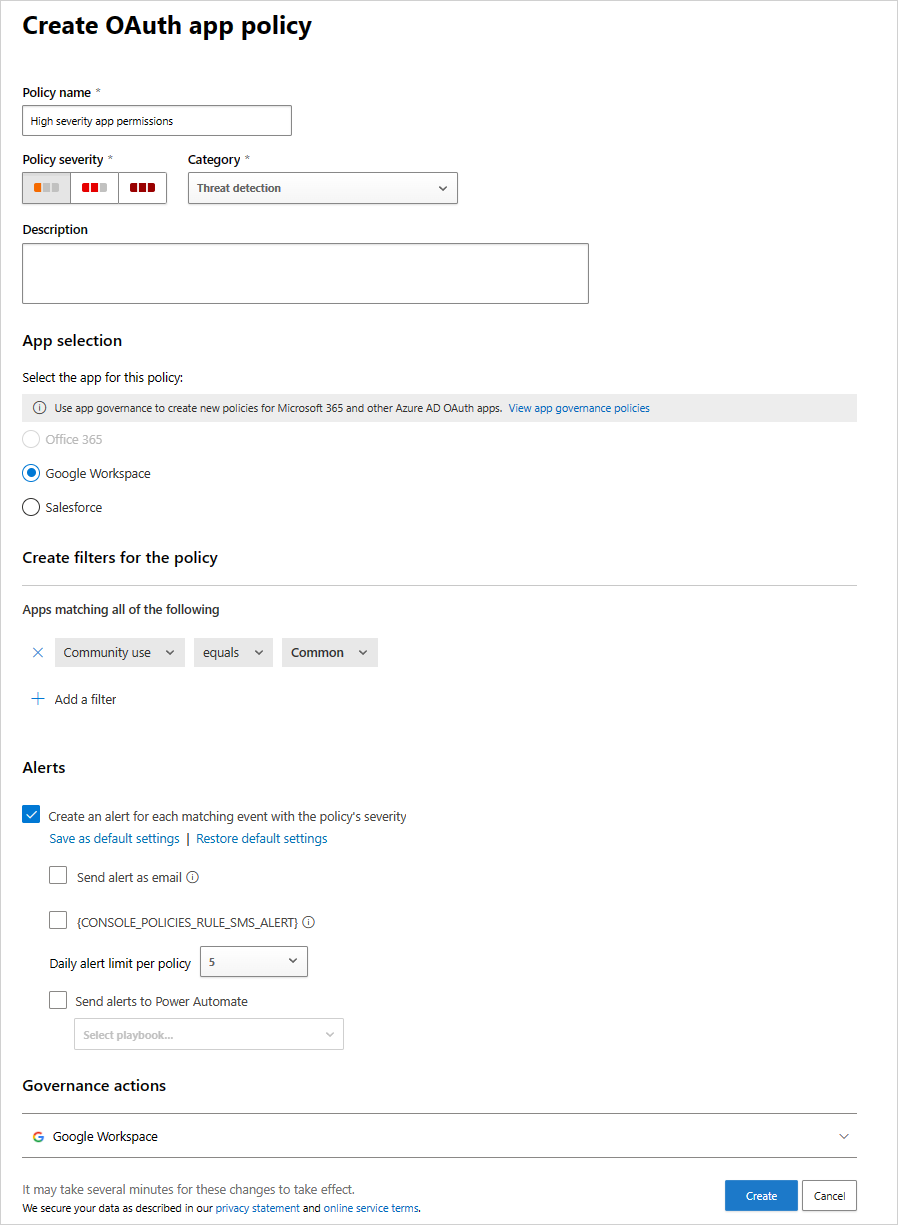

Sie können die Richtlinie basierend auf den Gruppenmitgliedschaften der Benutzer festlegen, die die Apps autorisiert haben. Ein*e Administrator*in kann beispielsweise eine Richtlinie definieren, mit der ungewöhnliche Apps nur dann gesperrt werden, wenn für diese Apps umfangreiche Berechtigungen erforderlich sind und die Benutzer*innen, die die Berechtigungen autorisiert haben, Mitglieder der Administratorengruppe sind.

Alternativ können Sie die Richtlinie auch im Microsoft Defender-Portal erstellen, indem Sie zuCloud Apps-<>Richtlinien ->Richtlinienverwaltung gehen. Wählen Sie Richtlinie erstellen und anschließend OAuth-App-Richtlinie aus.

Hinweis

OAuth-Apps-Richtlinien lösen Warnungen nur für Richtlinien aus, die von Benutzern im Mandanten autorisiert wurden.

Richtlinien zur OAuth-App Anomalieerkennung

Zusätzlich zu OAuth-App-Richtlinien, die Sie erstellen können, gibt es die folgenden sofort einsatzbereiten Anomalieerkennungsrichtlinien, die Metadaten von OAuth-Apps profilieren, um potenziell böswillige zu identifizieren:

| Richtlinienname | Richtlinienbeschreibung |

|---|---|

| Irreführender OAuth-App-Name | Überprüft OAuth-Apps, die mit Ihrer Umgebung verbunden sind, und löst eine Warnung aus, wenn eine App mit einem irreführenden Namen erkannt wird. Irreführende Namen, z. B. Fremdbuchstaben, die lateinischen Buchstaben ähneln, könnten auf einen Versuch hinweisen, eine schädliche App als bekannte und vertrauenswürdige App zu verschleiern. |

| Irreführender Herausgebername für eine OAuth-App | Überprüft OAuth-Apps, die mit Ihrer Umgebung verbunden sind, und löst eine Warnung aus, wenn eine App mit einem irreführenden Herausgebernamen erkannt wird. Irreführende Herausgebernamen, z. B. Fremdbuchstaben, die lateinischen Buchstaben ähneln, könnten auf einen Versuch hinweisen, eine schädliche App als App zu verschleiern, die von einem bekannten und vertrauenswürdigen Herausgeber stammt. |

| Einwilligung zu schädlicher OAuth-App | Überprüft OAuth-Apps, die mit Ihrer Umgebung verbunden sind, und löst eine Warnung aus, wenn eine potenziell schädliche App autorisiert wird. Schädliche OAuth-Apps können als Teil einer Phishingkampagne verwendet werden, um Benutzer zu kompromittieren. Diese Erkennung verwendet Microsoft-Sicherheitsforschungs- und Bedrohungserkennungskompetenz, um schädliche Apps zu identifizieren. |

| Verdächtige Datei-Downloadaktivitäten der OAuth-App | Weitere Informationen finden Sie unter Richtlinien zur Anomalieerkennung |

Hinweis

- Anomalieerkennungsrichtlinien sind nur für OAuth-Apps verfügbar, die in Ihrer Microsoft Entra ID autorisiert sind.

- Der Schweregrad der Anomalieerkennungsrichtlinien für OAuth-Apps kann nicht geändert werden.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.