Cloudschutz und Beispielübermittlung bei Microsoft Defender Antivirus

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender Antivirus

Plattformen

Windows

macOS

Linux

Windows Server

Microsoft Defender Antivirus verwendet viele intelligente Mechanismen zum Erkennen von Schadsoftware. Eine der leistungsstärksten Funktionen ist die Möglichkeit, die Leistungsfähigkeit der Cloud anzuwenden, um Schadsoftware zu erkennen und schnelle Analysen durchzuführen. Cloudschutz und automatische Beispielübermittlung arbeiten mit Microsoft Defender Antivirus zusammen, um sich vor neuen und neuen Bedrohungen zu schützen.

Wenn eine verdächtige oder schädliche Datei erkannt wird, wird ein Beispiel zur Analyse an den Clouddienst gesendet, während Microsoft Defender Antivirus die Datei blockiert. Sobald eine Entscheidung getroffen wird, die schnell erfolgt, wird die Datei entweder freigegeben oder von Microsoft Defender Antivirus blockiert.

Dieser Artikel bietet eine Übersicht über den Cloudschutz und die automatische Beispielübermittlung bei Microsoft Defender Antivirus. Weitere Informationen zum Cloudschutz finden Sie unter Cloudschutz und Microsoft Defender Antivirus.

Zusammenarbeit zwischen Cloudschutz und Beispielübermittlung

Um zu verstehen, wie der Cloudschutz zusammen mit der Beispielübermittlung funktioniert, kann es hilfreich sein zu verstehen, wie Defender für Endpunkt vor Bedrohungen schützt. Der Microsoft Intelligent Security Graph überwacht Bedrohungsdaten aus einem riesigen Netzwerk von Sensoren. Microsoft schichtt cloudbasierte Machine Learning-Modelle, die Dateien basierend auf Signalen vom Client und dem riesigen Netzwerk von Sensoren und Daten im Intelligent Security Graph bewerten können. Dieser Ansatz bietet Defender für Endpunkt die Möglichkeit, viele noch nie zuvor gesehene Bedrohungen zu blockieren.

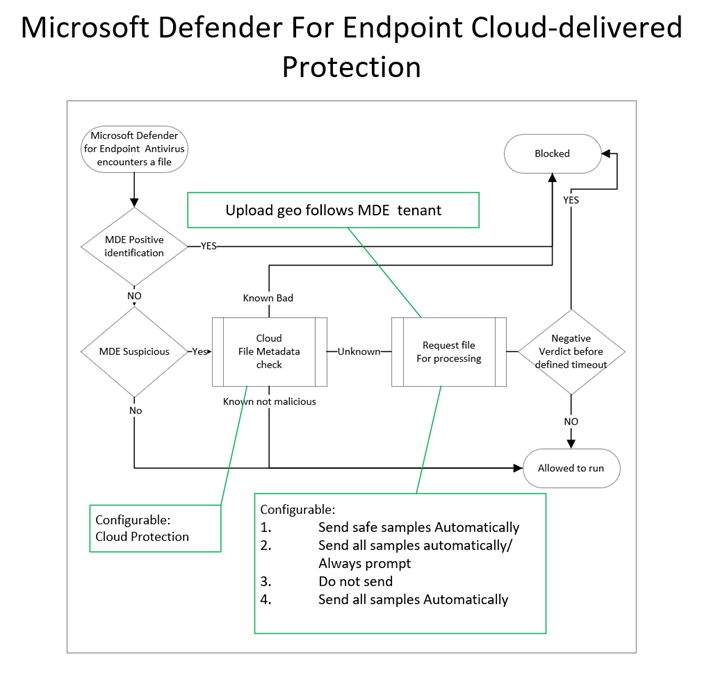

Die folgende Abbildung zeigt den Ablauf des Cloudschutzes und der Beispielübermittlung mit Microsoft Defender Antivirus:

Microsoft Defender Antivirus und Cloudschutz blockieren die meisten neuen, noch nie zuvor gesehenen Bedrohungen automatisch auf den ersten Blick, indem die folgenden Methoden verwendet werden:

Einfache clientbasierte Machine Learning-Modelle, die neue und unbekannte Schadsoftware blockieren.

Lokale Verhaltensanalyse, Dies verhindert dateibasierte und dateilose Angriffe.

Hochpräzisions-Antivirensoftware, die häufige Schadsoftware durch generische und heuristische Techniken erkennt.

Erweiterter cloudbasierter Schutz wird für Fälle bereitgestellt, in denen Microsoft Defender Antivirus, das auf dem Endpunkt ausgeführt wird, mehr Intelligenz benötigt, um die Absicht einer verdächtigen Datei zu überprüfen.

Falls Microsoft Defender Antivirus keine eindeutige Bestimmung treffen kann, werden Dateimetadaten an den Cloudschutzdienst gesendet. Häufig innerhalb von Millisekunden kann der Cloudschutzdienst anhand der Metadaten ermitteln, ob die Datei böswillig ist oder nicht.

- Die Cloudabfrage von Dateimetadaten kann das Ergebnis des Verhaltens, der Markierung des Webs oder anderer Merkmale sein, bei denen kein eindeutiges Urteil bestimmt wird.

- Eine kleine Metadatennutzlast wird gesendet, mit dem Ziel, ein Urteil über Schadsoftware oder keine Bedrohung zu erreichen. Die Metadaten enthalten keine personenbezogenen Informationen (Personally Identifiable Information, PII). Informationen wie Dateinamen werden gehasht.

- Kann synchron oder asynchron sein. Bei synchronen Versionen wird die Datei erst geöffnet, wenn die Cloud ein Urteil rendert. Bei asynchroner Ausführung wird die Datei geöffnet, während der Cloudschutz die Analyse durchführt.

- Metadaten können PE-Attribute, statische Dateiattribute, dynamische und kontextbezogene Attribute und mehr enthalten (siehe Beispiele für Metadaten, die an den Cloudschutzdienst gesendet werden).

Wenn der Microsoft Defender Antivirus-Cloudschutz nach der Untersuchung der Metadaten kein abschließendes Urteil erzielen kann, kann es ein Beispiel der Datei zur weiteren Überprüfung anfordern. Diese Anforderung berücksichtigt die Einstellungskonfiguration für die Beispielübermittlung:

Sichere Beispiele automatisch senden

- Sichere Stichproben sind Stichproben, die normalerweise keine PERSONENBEZOGENen Daten wie .bat, .scr, .dll, .exe enthalten.

- Wenn die Datei wahrscheinlich personenbezogene Informationen enthält, erhält der Benutzer eine Anforderung zum Zulassen der Dateibeispielübermittlung.

- Diese Option ist die Standardoption unter Windows, macOS und Linux.

Immer eingabeaufforderung

- Wenn konfiguriert, wird der Benutzer vor der Dateiübermittlung immer zur Zustimmung aufgefordert.

- Diese Einstellung ist im macOS- und Linux-Cloudschutz nicht verfügbar.

Automatisches Senden aller Beispiele

- Falls konfiguriert, werden alle Beispiele automatisch gesendet.

- Wenn Sie möchten, dass die Beispielübermittlung In Word-Dokumentation eingebettete Makros enthält, müssen Sie "Alle Beispiele automatisch senden" auswählen.

- Diese Einstellung ist unter macOS-Cloudschutz nicht verfügbar.

Nicht senden

- Verhindert "Beim ersten Sehen blockieren" basierend auf der Dateibeispielanalyse

- "Nicht senden" entspricht der Einstellung "Deaktiviert" in der macOS-Richtlinie und der Einstellung "Keine" in der Linux-Richtlinie.

- Metadaten werden für Erkennungen gesendet, auch wenn die Beispielübermittlung deaktiviert ist.

Nachdem Dateien an den Cloudschutz übermittelt wurden, können die übermittelten Dateien gescannt, detoniert und mithilfe von Machine Learning-Modellen für die Big Data-Analyse verarbeitet werden, um zu einem Urteil zu gelangen. Das Deaktivieren des von der Cloud bereitgestellten Schutzes beschränkt die Analyse nur auf das, was der Client über lokale Machine Learning-Modelle und ähnliche Funktionen bereitstellen kann.

Wichtig

Block at First Sight (BAFS) bietet Detonation und Analyse, um zu bestimmen, ob eine Datei oder ein Prozess sicher ist. BAFS kann das Öffnen einer Datei vorübergehend verzögern, bis ein Urteil erreicht ist. Wenn Sie die Beispielübermittlung deaktivieren, ist AUCH BAFS deaktiviert, und die Dateianalyse ist nur auf Metadaten beschränkt. Es wird empfohlen, die Beispielübermittlung und BAFS aktiviert zu lassen. Weitere Informationen finden Sie unter Was ist "beim ersten Sehen blockieren"?

Cloudschutzebenen

Cloudschutz ist standardmäßig bei Microsoft Defender Antivirus aktiviert. Es wird empfohlen, den Cloudschutz aktiviert zu lassen, obwohl Sie die Schutzebene für Ihre Organisation konfigurieren können. Weitere Informationen finden Sie unter Angeben der in der Cloud bereitgestellten Schutzebene für Microsoft Defender Antivirus.

Einstellungen für die Beispielübermittlung

Zusätzlich zum Konfigurieren Ihrer Cloudschutzebene können Sie die Einstellungen für die Beispielübermittlung konfigurieren. Sie können aus mehreren Optionen wählen:

- Sichere Beispiele automatisch senden (Standardverhalten)

- Automatisches Senden aller Beispiele

- Keine Beispiele senden

Tipp

Die Verwendung der Send all samples automatically Option sorgt für eine bessere Sicherheit, da Phishingangriffe für eine hohe Anzahl von Erstzugriffsangriffen verwendet werden.

Informationen zu Konfigurationsoptionen mit Intune, Configuration Manager, Gruppenrichtlinien oder PowerShell finden Sie unter Aktivieren des Cloudschutzes bei Microsoft Defender Antivirus.

Beispiele für Metadaten, die an den Cloudschutzdienst gesendet werden

In der folgenden Tabelle sind Beispiele für Metadaten aufgeführt, die zur Analyse durch cloud protection gesendet werden:

| Typ | Attribut |

|---|---|

| Computerattribute | OS version Processor Security settings |

| Dynamische und kontextbezogene Attribute |

Prozess und Installation ProcessName ParentProcess TriggeringSignature TriggeringFile Download IP and url HashedFullPath Vpath RealPath Parent/child relationships Verhalten Connection IPs System changes API calls Process injection Locale Locale setting Geographical location |

| Statische Dateiattribute |

Partielle und vollständige Hashes ClusterHash Crc16 Ctph ExtendedKcrcs ImpHash Kcrc3n Lshash LsHashs PartialCrc1 PartialCrc2 PartialCrc3 Sha1 Sha256 Dateieigenschaften FileName FileSize Signiererinformationen AuthentiCodeHash Issuer IssuerHash Publisher Signer SignerHash |

Beispiele werden als Kundendaten behandelt.

Für den Fall, dass Sie sich fragen, was mit Beispielübermittlungen geschieht, behandelt Defender für Endpunkt alle Dateibeispiele als Kundendaten. Microsoft berücksichtigt sowohl die geografischen Als auch die Datenaufbewahrungsoptionen, die Ihre Organisation beim Onboarding in Defender für Endpunkt ausgewählt hat.

Darüber hinaus hat Defender für Endpunkt mehrere Konformitätszertifizierungen erhalten, die die kontinuierliche Einhaltung eines komplexen Satzes von Compliance-Kontrollen demonstrieren:

- ISO 27001

- ISO 27018

- SOC I, II, III

- PCI

Weitere Informationen finden Sie in den folgenden Ressourcen:

- Azure-Complianceangebote

- Vertrauensstellungsportal (STP)

- Microsoft Defender für Endpunkt Datenspeicherung und Datenschutz

Andere Dateibeispielübermittlungsszenarien

Es gibt zwei weitere Szenarien, in denen Defender für Endpunkt möglicherweise ein Dateibeispiel anfordere, das nicht mit dem Cloudschutz bei Microsoft Defender Antivirus zusammenhängt. Diese Szenarien werden in der folgenden Tabelle beschrieben:

| Szenario | Beschreibung |

|---|---|

| Manuelle Dateibeispielsammlung im Microsoft Defender-Portal | Beim Onboarding von Geräten in Defender für Endpunkt können Sie Einstellungen für die Endpunkterkennung und -reaktion (EDR) konfigurieren. Beispielsweise gibt es eine Einstellung zum Aktivieren von Beispielsammlungen vom Gerät, die leicht mit den in diesem Artikel beschriebenen Einstellungen für die Beispielübermittlung verwechselt werden kann. Die EDR-Einstellung steuert die Dateibeispielsammlung von Geräten, wenn sie über das Microsoft Defender-Portal angefordert wird, und unterliegt den bereits eingerichteten Rollen und Berechtigungen. Diese Einstellung kann die Dateisammlung über den Endpunkt für Features wie die umfassende Analyse im Microsoft Defender-Portal zulassen oder blockieren. Wenn diese Einstellung nicht konfiguriert ist, wird standardmäßig die Beispielsammlung aktiviert. Weitere Informationen zu Den Konfigurationseinstellungen von Defender für Endpunkt finden Sie unter Onboardingtools und -methoden für Windows 10-Geräte in Defender für Endpunkt. |

| Automatisierte Analyse von Untersuchungs- und Reaktionsinhalten | Wenn automatisierte Untersuchungen auf Geräten ausgeführt werden (wenn sie so konfiguriert sind, dass sie automatisch als Reaktion auf eine Warnung oder manuell ausgeführt werden), können Dateien, die als verdächtig identifiziert werden, von den Endpunkten zur weiteren Überprüfung gesammelt werden. Bei Bedarf kann die Dateiinhaltsanalysefunktion für automatisierte Untersuchungen im Microsoft Defender-Portal deaktiviert werden. Die Dateinamen können auch geändert werden, um Erweiterungen für andere Dateitypen hinzuzufügen oder zu entfernen, die während einer automatisierten Untersuchung automatisch übermittelt werden. Weitere Informationen finden Sie unter Verwalten von Automatisierungsdateiuploads. |

Tipp

Wenn Sie nach Informationen zu Antivirensoftware für andere Plattformen suchen, lesen Sie:

- Festlegen von Einstellungen für Microsoft Defender für Endpunkt unter macOS

- Microsoft Defender für Endpunkt für Mac

- macOS Antivirus-Richtlinieneinstellungen für Microsoft Defender Antivirus für Intune

- Festlegen von Einstellungen für Microsoft Defender für Endpunkt unter Linux

- Microsoft Defender für Endpunkt unter Linux

- Konfigurieren von Defender für Endpunkt unter Android-Features

- Konfigurieren von Microsoft Defender für Endpunkt unter iOS-Features

Siehe auch

Übersicht über den Schutz der nächsten Generation

Konfigurieren sie die Wartung für Microsoft Defender Antivirus-Erkennungen.

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.