Bereitstellen von Microsoft Defender for Endpoint unter Linux mit Puppet

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

In diesem Artikel wird beschrieben, wie Sie Defender für Endpunkt unter Linux mithilfe von Puppet bereitstellen. Eine erfolgreiche Bereitstellung erfordert den Abschluss aller folgenden Aufgaben:

- Herunterladen des Onboardingpakets

- Erstellen eines Puppet-Manifests

- Bereitstellung

- Überprüfen des onboarding-status

Wichtig

Dieser Artikel enthält Informationen zu Drittanbietertools. Dies wird bereitgestellt, um Integrationsszenarien abzuschließen. Microsoft bietet jedoch keine Unterstützung bei der Problembehandlung für Drittanbietertools.

Wenden Sie sich an den Drittanbieter, um Support zu erhalten.

Voraussetzungen und Systemanforderungen

Eine Beschreibung der Voraussetzungen und Systemanforderungen für die aktuelle Softwareversion finden Sie auf der Seite Standard Defender für Endpunkt unter Linux.

Darüber hinaus müssen Sie für die Puppet-Bereitstellung mit Puppet-Verwaltungsaufgaben vertraut sein, Puppet konfiguriert haben und wissen, wie Pakete bereitgestellt werden. Puppet hat viele Möglichkeiten, die gleiche Aufgabe auszuführen. Diese Anweisungen setzen voraus, dass unterstützte Puppet-Module verfügbar sind, z. B. apt , um das Paket bereitzustellen. Ihr organization verwendet möglicherweise einen anderen Workflow. Ausführliche Informationen finden Sie in der Puppet-Dokumentation .

Herunterladen des Onboardingpakets

Laden Sie das Onboardingpaket aus Microsoft Defender Portal herunter.

Warnung

Das Erneute Packen des Defender für Endpunkt-Installationspakets wird nicht unterstützt. Dies kann sich negativ auf die Integrität des Produkts auswirken und zu negativen Ergebnissen führen, einschließlich, aber nicht beschränkt auf das Auslösen von Manipulationswarnungen und nicht angewendeten Updates.

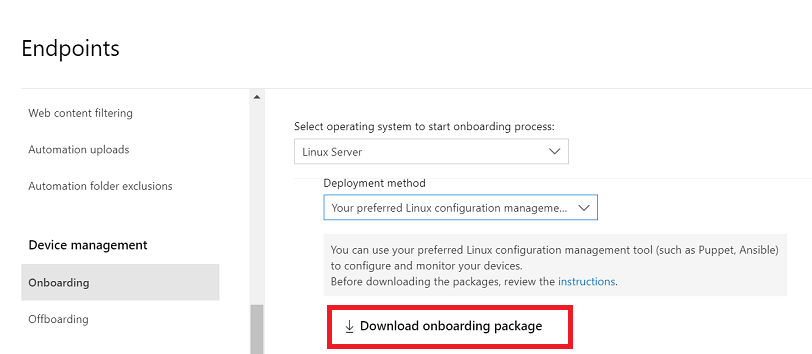

Wechseln Sie Microsoft Defender Portal zu Einstellungen>Endpunkte>Geräteverwaltung>Onboarding.

Wählen Sie im ersten Dropdownmenü Linux Server als Betriebssystem aus. Wählen Sie im zweiten Dropdownmenü Ihr bevorzugtes Linux-Konfigurationsverwaltungstool als Bereitstellungsmethode aus.

Wählen Sie "Onboardingpaket herunterladen" aus. Speichern Sie die Datei als

WindowsDefenderATPOnboardingPackage.zip.Vergewissern Sie sich an einer Eingabeaufforderung, dass Sie über die Datei verfügen.

ls -ltotal 8 -rw-r--r-- 1 test staff 4984 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipExtrahieren Sie den Inhalt des Archivs.

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json

Erstellen eines Puppet-Manifests

Sie müssen ein Puppet-Manifest erstellen, um Defender für Endpunkt unter Linux auf Geräten bereitzustellen, die von einem Puppet-Server verwaltet werden. In diesem Beispiel werden die Module und yumrepo verwendet, die apt in puppetlabs verfügbar sind, und es wird davon ausgegangen, dass die Module auf Ihrem Puppet-Server installiert wurden.

Erstellen Sie die Ordner

install_mdatp/filesundinstall_mdatp/manifestsunter dem Ordner module Ihrer Puppet-Installation. Dieser Ordner befindet sich in der Regel auf/etc/puppetlabs/code/environments/production/modulesIhrem Puppet-Server.Kopieren Sie die

mdatp_onboard.jsonzuvor erstellte Datei in deninstall_mdatp/filesOrdner.Erstellen Sie eine

init.ppDatei, die die Bereitstellungsanweisungen enthält:pwd/etc/puppetlabs/code/environments/production/modulestree install_mdatpinstall_mdatp ├── files │ └── mdatp_onboard.json └── manifests └── init.pp

Inhalt von install_mdatp/manifests/init.pp

Defender für Endpunkt unter Linux kann über einen der folgenden Kanäle bereitgestellt werden:

-

insiders-fast, bezeichnet als

[channel] -

insiders-slow, bezeichnet als

[channel] -

prod, angegeben als

[channel]mit dem Versionsnamen (siehe Linux-Softwarerepository für Microsoft-Produkte)

Jeder Kanal entspricht einem Linux-Softwarerepository.

Die Wahl des Kanals bestimmt den Typ und die Häufigkeit der Updates, die Ihrem Gerät angeboten werden. Geräte in Insider-fast sind die ersten, die Updates und neue Features erhalten, später von Insidern langsam und schließlich von Prod.

Um eine Vorschau neuer Features anzuzeigen und frühzeitig Feedback zu geben, wird empfohlen, einige Geräte in Ihrem Unternehmen so zu konfigurieren, dass sie entweder insiders-fast oder insiders-slow verwenden.

Warnung

Wenn Sie den Kanal nach der Erstinstallation wechseln, muss das Produkt neu installiert werden. Um den Produktkanal zu wechseln: Deinstallieren Sie das vorhandene Paket, konfigurieren Sie Ihr Gerät neu, um den neuen Kanal zu verwenden, und führen Sie die Schritte in diesem Dokument aus, um das Paket vom neuen Speicherort aus zu installieren.

Notieren Sie sich Ihre Distribution und Version, und identifizieren Sie den nächstgelegenen Eintrag unter https://packages.microsoft.com/config/[distro]/.

Ersetzen Sie in den folgenden Befehlen [Distribution] und [Version] durch die Informationen, die Sie identifiziert haben:

Hinweis

Ersetzen Sie im Fall von RedHat, Oracle Linux, Amazon Linux 2 und CentOS 8 [Distribution] durch "rhel".

# Puppet manifest to install Microsoft Defender for Endpoint on Linux.

# @param channel The release channel based on your environment, insider-fast or prod.

# @param distro The Linux distribution in lowercase. In case of RedHat, Oracle Linux, Amazon Linux 2, and CentOS 8, the distro variable should be 'rhel'.

# @param version The Linux distribution release number, e.g. 7.4.

class install_mdatp (

$channel = 'insiders-fast',

$distro = undef,

$version = undef

) {

case $facts['os']['family'] {

'Debian' : {

$release = $channel ? {

'prod' => $facts['os']['distro']['codename'],

default => $channel

}

apt::source { 'microsoftpackages' :

location => "https://packages.microsoft.com/${distro}/${version}/prod",

release => $release,

repos => 'main',

key => {

'id' => 'BC528686B50D79E339D3721CEB3E94ADBE1229CF',

'server' => 'keyserver.ubuntu.com',

},

}

}

'RedHat' : {

yumrepo { 'microsoftpackages' :

baseurl => "https://packages.microsoft.com/${distro}/${version}/${channel}",

descr => "packages-microsoft-com-prod-${channel}",

enabled => 1,

gpgcheck => 1,

gpgkey => 'https://packages.microsoft.com/keys/microsoft.asc',

}

}

default : { fail("${facts['os']['family']} is currently not supported.") }

}

case $facts['os']['family'] {

/(Debian|RedHat)/: {

file { ['/etc/opt', '/etc/opt/microsoft', '/etc/opt/microsoft/mdatp']:

ensure => directory,

owner => root,

group => root,

mode => '0755',

}

file { '/etc/opt/microsoft/mdatp/mdatp_onboard.json':

source => 'puppet:///modules/install_mdatp/mdatp_onboard.json',

owner => root,

group => root,

mode => '0600',

require => File['/etc/opt/microsoft/mdatp'],

}

package { 'mdatp':

ensure => 'installed',

require => File['/etc/opt/microsoft/mdatp/mdatp_onboard.json'],

}

}

default : { fail("${facts['os']['family']} is currently not supported.") }

}

}

Bereitstellung)

Fügen Sie das obige Manifest in Ihre site.pp Datei ein:

cat /etc/puppetlabs/code/environments/production/manifests/site.pp

node "default" {

include install_mdatp

}

Registrierte Agent-Geräte rufen den Puppet Server in regelmäßigen Abständen ab und installieren neue Konfigurationsprofile und Richtlinien, sobald sie erkannt werden.

Überwachen der Puppet-Bereitstellung

Auf dem Agent-Gerät können Sie auch die Onboarding-status überprüfen, indem Sie Folgendes ausführen:

mdatp health

...

licensed : true

org_id : "[your organization identifier]"

...

lizenziert: Dies bestätigt, dass das Gerät an Ihre organization gebunden ist.

orgId: Dies ist Ihr Defender für Endpunkt organization-Bezeichner.

Überprüfen des onboarding-status

Sie können überprüfen, ob geräte ordnungsgemäß integriert wurden, indem Sie ein Skript erstellen. Das folgende Skript überprüft beispielsweise registrierte Geräte für das Onboarding status:

mdatp health --field healthy

Der obige Befehl gibt aus 1 , wenn das Produkt integriert ist und wie erwartet funktioniert.

Wichtig

Wenn das Produkt zum ersten Mal gestartet wird, lädt es die neuesten Antischadsoftwaredefinitionen herunter. Je nach Internetverbindung kann dies einige Minuten dauern. Während dieser Zeit gibt der obige Befehl den Wert zurück 0.

Wenn das Produkt nicht fehlerfrei ist, weist der Exitcode (der überprüft echo $?werden kann) auf das Problem hin:

-

1, wenn das Gerät noch nicht integriert ist. -

3, wenn die Verbindung mit dem Daemon nicht hergestellt werden kann.

Protokollieren von Installationsproblemen

Weitere Informationen zum Suchen des automatisch generierten Protokolls, das beim Auftreten eines Fehlers vom Installationsprogramm erstellt wird, finden Sie unter Protokollinstallationsprobleme.

Betriebssystemupgrades

Wenn Sie Ihr Betriebssystem auf eine neue Hauptversion aktualisieren, müssen Sie zunächst Defender für Endpunkt unter Linux deinstallieren, das Upgrade installieren und schließlich Defender für Endpunkt unter Linux auf Ihrem Gerät neu konfigurieren.

Deinstallation

Erstellen Sie ein Modul remove_mdatp ähnlich wie mit install_mdatp dem folgenden Inhalt in der init.pp Datei:

class remove_mdatp {

package { 'mdatp':

ensure => 'purged',

}

}

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.