Verwalten des Manipulationsschutzes für Ihre Organisation mit Microsoft Intune

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender Antivirus

- Microsoft Defender für Unternehmen

- Microsoft 365 Business Premium

Plattformen

- Windows

Manipulationsschutz trägt dazu bei, dass bestimmte Sicherheitseinstellungen wie Viren- und Bedrohungsschutz deaktiviert oder geändert werden. Wenn Sie Teil des Sicherheitsteams Ihrer Organisation sind und Microsoft Intune verwenden, können Sie den Manipulationsschutz für Ihre Organisation im Intune Admin Center verwalten. Alternativ können Sie Configuration Manager verwenden. Mit Intune oder Configuration Manager haben Sie folgende Möglichkeiten:

- Aktivieren (oder deaktivieren) Sie den Manipulationsschutz für einige oder alle Geräte.

- Schützen Sie Microsoft Defender Antivirus-Ausschlüsse vor Manipulation ( bestimmte Anforderungen müssen erfüllt sein).

Wichtig

Wenn Sie Microsoft Intune zum Verwalten von Defender für Endpunkt-Einstellungen verwenden, stellen Sie sicher, dass Sie DisableLocalAdminMerge auf Geräten auf true festlegen.

Wenn der Manipulationsschutz aktiviert ist, können manipulationsgeschützte Einstellungen nicht geändert werden. Beachten Sie, dass Änderungen an manipulationsgeschützten Einstellungen möglicherweise erfolgreich sind, aber tatsächlich durch manipulationsgeschützten Schutz blockiert werden, um zu vermeiden, dass verwaltungsrelevante Funktionen wie Intune (und Configuration Manager) nicht geändert werden. Abhängig von Ihrem jeweiligen Szenario stehen Ihnen mehrere Optionen zur Verfügung:

Wenn Sie Änderungen an einem Gerät vornehmen müssen und diese Änderungen durch den Manipulationsschutz blockiert werden, empfiehlt es sich, den Problembehandlungsmodus zu verwenden, um den Manipulationsschutz auf dem Gerät vorübergehend zu deaktivieren. Beachten Sie, dass alle Änderungen, die an manipulationsgeschützten Einstellungen vorgenommen wurden, nach Dem Beenden des Problembehandlungsmodus in den konfigurierten Zustand zurückgesetzt werden.

Sie können Intune oder Configuration Manager verwenden, um Geräte vom Manipulationsschutz auszuschließen.

Wenn Sie den Manipulationsschutz über Intune verwalten, können Sie manipulationsgeschützte Antivirenausschlüsse ändern.

Anforderungen für die Verwaltung des Manipulationsschutzes in Intune

| Anforderung | Details |

|---|---|

| Rollen und Berechtigungen | Sie müssen über geeignete Berechtigungen verfügen, die über Rollen zugewiesen werden, z. B. Sicherheitsadministrator. Weitere Informationen finden Sie unter Microsoft Entra-Rollen mit Intune-Zugriff. |

| Geräteverwaltung | Ihre Organisation verwendet Intune zum Verwalten von Geräten. |

| Intune-Lizenzen | Intune-Lizenzen sind erforderlich. Weitere Informationen finden Sie unter Microsoft Intune-Lizenzierung. |

| Betriebssystem | Auf Windows-Geräten muss Windows 10 Version 1709 oder höher oder Windows 11 ausgeführt werden. (Weitere Informationen zu Releases finden Sie unter Windows-Releaseinformationen.) Für Mac finden Sie weitere Informationen unter Schützen von macOS-Sicherheitseinstellungen mit Manipulationsschutz. |

| Security Intelligence | Sie müssen Die Windows-Sicherheit mit Security Intelligence verwenden, die auf version 1.287.60.0 (oder höher) aktualisiert wurde. |

| Antischadsoftwareplattform | Geräte müssen eine Antischadsoftwareplattformversion 4.18.1906.3 (oder höher) und eine Antischadsoftware-Engine-Version 1.1.15500.X (oder höher) verwenden. Weitere Informationen finden Sie unter Verwalten von Microsoft Defender Antivirus-Updates und Anwenden von Baselines. |

| Microsoft Entra-ID | Ihre Intune- und Defender für Endpunkt-Mandanten müssen dieselbe Microsoft Entra-Infrastruktur gemeinsam nutzen. |

| Defender für Endpunkt | Ihre Geräte müssen in Defender für Endpunkt integriert werden. |

Hinweis

Wenn Geräte nicht in Microsoft Defender für Endpunkt registriert sind, wird der Manipulationsschutz als Nicht anwendbar angezeigt, bis der Onboardingprozess abgeschlossen ist. Der Manipulationsschutz kann verhindern, dass Änderungen an den Sicherheitseinstellungen vorgenommen werden. Wenn ein Fehlercode mit der Ereignis-ID 5013 angezeigt wird, lesen Sie Überprüfen von Ereignisprotokollen und Fehlercodes, um Probleme mit Microsoft Defender Antivirus zu beheben.

Aktivieren (oder Deaktivieren) des Manipulationsschutzes in Microsoft Intune

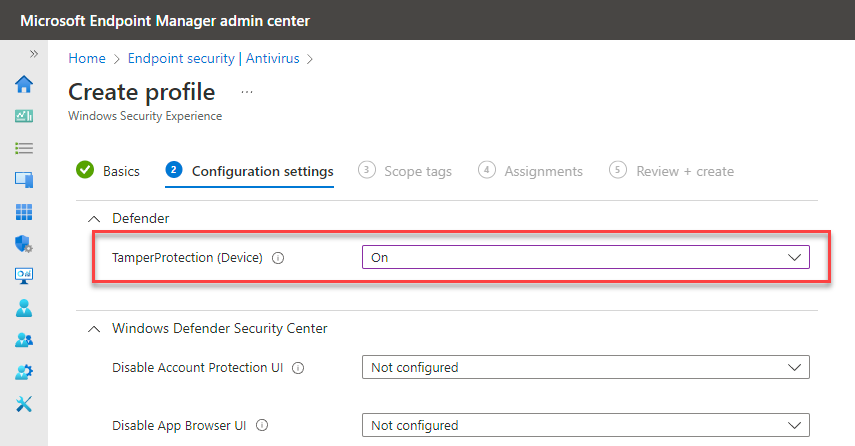

Wechseln Sie im Intune Admin Center zu Endpunktsicherheit>Antivirus, und wählen Sie dann + Richtlinie erstellen aus.

- Wählen Sie in der Liste Plattformdie Option Windows 10, Windows 11 und Windows Server aus.

- Wählen Sie in der Liste Profil die Option Windows-Sicherheit aus.

Erstellen Sie ein Profil, das die folgende Einstellung enthält:

- TamperProtection (Gerät): Ein

Schließen Sie die Auswahl von Optionen und Einstellungen für Ihre Richtlinie ab.

Stellen Sie die Richtlinie auf Geräten bereit.

Manipulationsschutz für Antivirenausschlüsse

Wenn in Ihrer Organisation Ausschlüsse für Microsoft Defender Antivirus definiert sind, schützt der Manipulationsschutz diese Ausschlüsse, sofern alle folgenden Bedingungen erfüllt sind:

| Bedingung | Kriterien |

|---|---|

| Microsoft Defender-Plattform | Auf Geräten wird die Microsoft Defender-Plattform 4.18.2211.5 oder höher ausgeführt. Weitere Informationen finden Sie unter Monatliche Plattform- und Engine-Versionen. |

DisableLocalAdminMerge Einstellung |

Diese Einstellung wird auch als Verhindern des Zusammenführens lokaler Listen bezeichnet.

DisableLocalAdminMerge muss aktiviert sein, damit auf einem Gerät konfigurierte Einstellungen nicht mit Organisationsrichtlinien zusammengeführt werden, z. B. Einstellungen in Intune. Weitere Informationen finden Sie unter DisableLocalAdminMerge. |

| Geräteverwaltung | Geräte werden entweder nur in Intune oder nur mit Configuration Manager verwaltet. Sense muss aktiviert sein. |

| Antivirusausschlüsse | Microsoft Defender Antivirus-Ausschlüsse werden in Microsoft Intune oder Configuration Manager verwaltet. Weitere Informationen finden Sie unter Einstellungen für die Microsoft Defender Antivirus-Richtlinie in Microsoft Intune für Windows-Geräte. Die Funktionalität zum Schutz von Microsoft Defender Antivirus-Ausschlüssen ist auf Geräten aktiviert. Weitere Informationen finden Sie unter Ermitteln, ob Antivirenausschlüsse auf einem Windows-Gerät manipulationssicher sind. |

Hinweis

Wenn Configuration Manager beispielsweise ausschließlich zum Verwalten von Ausschlüssen verwendet wird und die erforderlichen Bedingungen erfüllt sind, sind Ausschlüsse aus Configuration Manager manipulationssicher. In diesem Fall ist es nicht erforderlich, Antivirenausschlüsse mithilfe von Microsoft Intune zu pushen.

Ausführlichere Informationen zu Microsoft Defender Antivirus-Ausschlüssen finden Sie unter Ausschlüsse für Microsoft Defender für Endpunkt und Microsoft Defender Antivirus.

Ermitteln, ob Antivirenausschlüsse auf einem Windows-Gerät manipulationssicher sind

Sie können einen Registrierungsschlüssel verwenden, um zu bestimmen, ob die Funktionalität zum Schutz von Microsoft Defender Antivirus-Ausschlüssen aktiviert ist. Im folgenden Verfahren wird beschrieben, wie der Manipulationsschutzstatus angezeigt, aber nicht geändert wird.

Öffnen Sie auf einem Windows-Gerät den Registrierungs-Editor. (Schreibgeschützter Modus ist in Ordnung. Sie bearbeiten den Registrierungsschlüssel nicht.)

Überprüfen Sie die folgenden Registrierungsschlüsselwerte, um zu bestätigen, dass das Gerät nur von Intune oder nur von Configuration Manager verwaltet wird, wenn Sense aktiviert ist:

-

ManagedDefenderProductType(befindet sich beiComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows DefenderoderHKLM\SOFTWARE\Microsoft\Windows Defender) -

EnrollmentStatus(befindet sich beiComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SenseCModerHKLM\SOFTWARE\Microsoft\SenseCM)

In der folgenden Tabelle wird zusammengefasst, was die Registrierungsschlüsselwerte bedeuten:

ManagedDefenderProductType-WertEnrollmentStatus-WertBedeutung des Werts 6(beliebiger Wert) Das Gerät wird nur von Intune verwaltet.

(Erfüllt die Anforderung, dass Ausschlüsse manipulationssicher sind.)74Das Gerät wird von Configuration Manager verwaltet.

(Erfüllt die Anforderung, dass Ausschlüsse manipulationssicher sind.)Ein anderer Wert als 6oder7(beliebiger Wert) Das Gerät wird nicht nur von Intune oder nur Configuration Manager verwaltet.

(Ausschlüsse sind nicht manipulationssicher.)-

Überprüfen Sie den

TPExclusionsRegistrierungsschlüssel (unterComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\FeaturesoderHKLM\SOFTWARE\Microsoft\Windows Defender\Features), um zu bestätigen, dass der Manipulationsschutz bereitgestellt wurde und dass Ausschlüsse manipulationssicher sind.TPExclusionsBedeutung des Werts 1Die erforderlichen Bedingungen sind erfüllt, und die neue Funktion zum Schutz von Ausschlüssen ist auf dem Gerät aktiviert.

(Ausschlüsse sind manipulationssicher.)0Der Manipulationsschutz schützt derzeit keine Ausschlüsse auf dem Gerät.

(Wenn alle Anforderungen erfüllt sind und dieser Zustand falsch erscheint, wenden Sie sich an den Support.)

Achtung

Ändern Sie den Wert der Registrierungsschlüssel nicht. Verwenden Sie das vorangehende Verfahren nur für Informationen. Das Ändern von Schlüsseln hat keine Auswirkung darauf, ob der Manipulationsschutz für Ausschlüsse gilt.

Siehe auch

- Häufig gestellte Fragen (FAQs) zum Manipulationsschutz

- Defender für Endpunkt auf Nicht-Windows-Geräten

- Behandeln von Problemen mit dem Manipulationsschutz

- Verwalten von Microsoft Defender für Endpunkt auf Geräten mit Microsoft Intune

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.