Ergreifen von Reaktionen auf einem Gerät

Gilt für:

Wichtig

Einige Informationen in diesem Artikel beziehen sich auf ein vorab veröffentlichtes Produkt, das vor der kommerziellen Veröffentlichung möglicherweise erheblich geändert wird. Microsoft übernimmt in Bezug auf die hier bereitgestellten Informationen keine Gewährleistung, weder ausdrücklich noch konkludent.

Reagieren Sie schnell auf erkannte Angriffe, indem Sie Geräte isolieren oder ein Untersuchungspaket sammeln. Nachdem Sie Maßnahmen für Geräte ergriffen haben, können Sie die Aktivitätsdetails im Info-Center überprüfen.

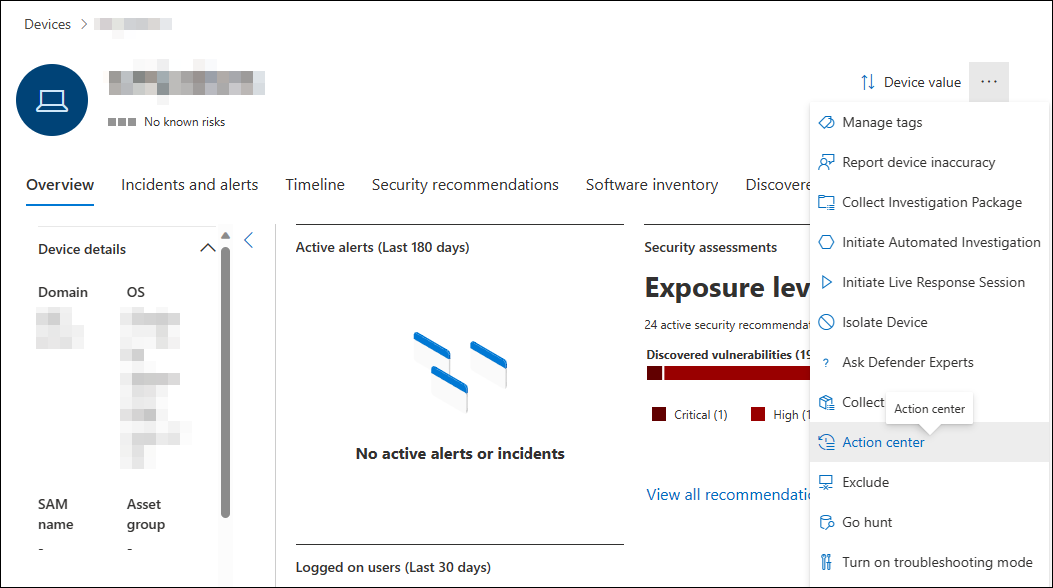

Antwortaktionen werden am oberen Rand einer bestimmten Geräteseite ausgeführt und umfassen Folgendes:

- Verwalten von Kategorien

- Initiieren einer automatisierten Untersuchung

- Initiieren einer Liveantwortsitzung

- Untersuchungspakets erfassen

- Antivirusscan ausführen

- App-Ausführung einschränken

- Gerät isolieren

- Gerät enthalten

- Wenden Sie sich an einen Bedrohungsexperten

- Info-Center

Wichtig

Defender für Endpunkt Plan 1 umfasst nur die folgenden manuellen Antwortaktionen:

- Antivirusscan ausführen

- Gerät isolieren

- Beenden und Isolieren einer Datei

- Sie fügen einen Indikator hinzu, um eine Datei zu blockieren oder zuzulassen.

Microsoft Defender for Business enthält derzeit nicht die Aktion "Eine Datei beenden und unter Quarantäne stellen".

Ihr Abonnement muss Defender für Endpunkt Plan 2 enthalten, damit alle in diesem Artikel beschriebenen Antwortaktionen ausgeführt werden können.

Geräteseiten finden Sie in einer der folgenden Ansichten:

- Benachrichtigungswarteschlange – Wählen Sie den Gerätenamen neben dem Gerätesymbol aus der Benachrichtigungswarteschlange aus.

- Geräteliste : Wählen Sie die Überschrift des Gerätenamens aus der Geräteliste aus.

- Suchfeld – Wählen Sie im Dropdownmenü "Gerät" aus und geben Sie den Gerätenamen ein.

Wichtig

Informationen zur Verfügbarkeit und Unterstützung für jede Antwortaktion finden Sie in den unterstützten/minimalen Betriebssystemanforderungen, die unter den einzelnen Features zu finden sind.

Verwalten von Kategorien

Hinzufügen oder Verwalten von Tags, um eine logische Gruppenzugehörigkeit zu erstellen. Gerätekategorien unterstützen die ordnungsgemäße Zuordnung des Netzwerks, sodass Sie verschiedene Kategorien anfügen können, um den Kontext zu erfassen und die dynamische Listenerstellung als Teil eines Vorfalls zu ermöglichen.

Weitere Informationen zur Gerätemarkierung finden Sie unter Erstellen und Verwalten von Gerätetags.

Initiieren einer automatisierten Untersuchung

Sie können bei Bedarf eine neue allgemeine automatisierte Untersuchung auf dem Gerät starten. Während eine Untersuchung ausgeführt wird, wird jede andere Warnung, die vom Gerät generiert wird, einer laufenden automatisierten Untersuchung hinzugefügt, bis diese Untersuchung abgeschlossen ist. Wenn die gleiche Bedrohung auch auf anderen Geräten erkannt wird, werden diese Geräte der Untersuchung hinzugefügt.

Weitere Informationen zu automatisierten Untersuchungen finden Sie unter Übersicht über automatisierte Untersuchungen.

Initiieren einer Liveantwortsitzung

Die Liveantwort ist eine Funktion, mit der Sie über eine Remoteshellverbindung sofort auf ein Gerät zugreifen können. Dies gibt Ihnen die Möglichkeit, eingehende Untersuchungen durchzuführen und sofortige Reaktionsaktionen zu ergreifen, um identifizierte Bedrohungen in Echtzeit sofort einzudämmen.

Live Response wurde entwickelt, um Untersuchungen zu verbessern, indem Sie forensische Daten sammeln, Skripts ausführen, verdächtige Entitäten zur Analyse senden, Bedrohungen beseitigen und proaktiv nach neuen Bedrohungen suchen können.

Weitere Informationen zur Liveantwort finden Sie unter Untersuchen von Entitäten auf Geräten mithilfe von Liveantworten.

Erfassen eines Untersuchungspakets von Geräten

Im Rahmen des Untersuchungs- oder Antwortprozesses können Sie ein Untersuchungspaket von einem Gerät sammeln. Durch das Sammeln des Untersuchungspakets können Sie den aktuellen Zustand des Geräts identifizieren und die vom Angreifer verwendeten Tools und Techniken besser verstehen.

So laden Sie das Paket (ZIP-Datei) herunter und untersuchen die Ereignisse, die auf einem Gerät aufgetreten sind:

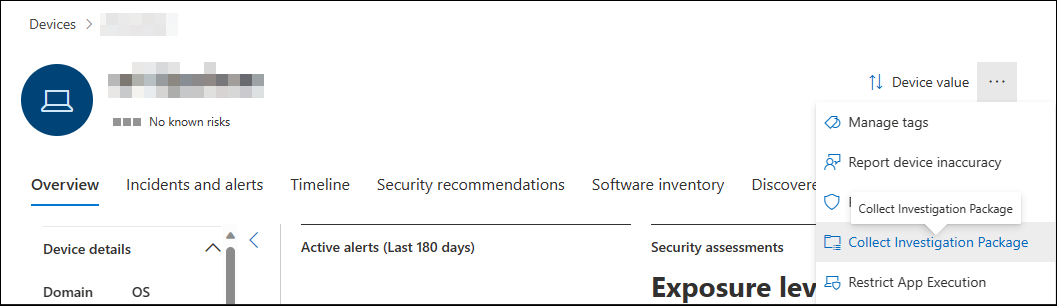

Wählen Sie untersuchungspaket sammeln aus der Zeile der Antwortaktionen oben auf der Geräteseite aus.

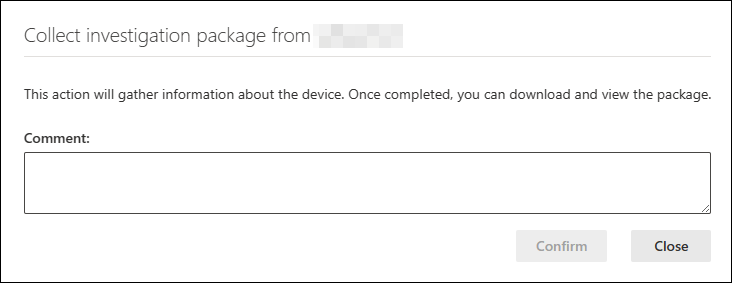

Geben Sie im Textfeld an, warum Sie diese Aktion ausführen möchten. Wählen Sie Bestätigen aus.

Die ZIP-Datei wird heruntergeladen.

Alternative Schritte:

Wählen Sie auf der Geräteseite im Abschnitt "Antwortaktionen" die Option Untersuchungspaket sammeln aus.

Fügen Sie Kommentare hinzu, und wählen Sie Bestätigen aus.

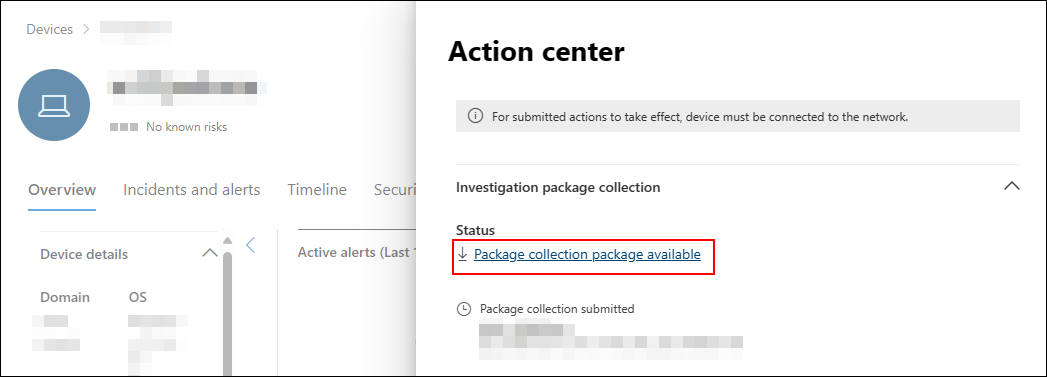

Wählen Sie auf der Geräteseite im Abschnitt "Antwortaktionen" die Option Info-Center aus.

Klicken Sie auf paketsammlungspaket verfügbar , um das Sammlungspaket herunterzuladen.

Für Windows-Geräte enthält das Paket die folgenden Ordner:

Ordner Beschreibung Autoruns Enthält einen Satz von Dateien, die jeweils den Inhalt der Registrierung eines bekannten automatischen Starteinstiegspunkts (ASEP) darstellen, um die Persistenz des Angreifers auf dem Gerät zu identifizieren. ANMERKUNG: Wenn der Registrierungsschlüssel nicht gefunden wird, enthält die Datei die folgende Meldung: "FEHLER: Das System konnte den angegebenen Registrierungsschlüssel oder Wert nicht finden."Installierte Programme Diese .CSV Datei enthält die Liste der installierten Programme, die ihnen helfen können, zu identifizieren, was derzeit auf dem Gerät installiert ist. Weitere Informationen finden Sie unter Win32_Product-Klasse. Netzwerkverbindungen Dieser Ordner enthält eine Reihe von Datenpunkten im Zusammenhang mit den Konnektivitätsinformationen, die bei der Identifizierung der Konnektivität mit verdächtigen URLs, der Befehls- und Steuerungsinfrastruktur (C&C) des Angreifers, lateralen Verschiebungen oder Remoteverbindungen helfen können. - ActiveNetConnections.txt: Zeigt Protokollstatistiken und aktuelle TCP/IP-Netzwerkverbindungen an. Bietet die Möglichkeit, nach verdächtigen Verbindungen zu suchen, die von einem Prozess hergestellt werden.

- Arp.txt: Zeigt die aktuellen ARP-Cachetabellen (Address Resolution Protocol) für alle Schnittstellen an. ARP-Cache kann andere Hosts in einem Netzwerk aufdecken, die kompromittiert wurden, oder verdächtige Systeme im Netzwerk, die möglicherweise zum Ausführen eines internen Angriffs verwendet wurden.

- DnsCache.txt: Zeigt den Inhalt des DNS-Clientkonfliktlösercaches an, der sowohl Einträge enthält, die vorab aus der lokalen Hostdatei geladen wurden, als auch alle kürzlich abgerufenen Ressourceneinträge für vom Computer aufgelöste Namensabfragen. Dies kann bei der Identifizierung verdächtiger Verbindungen helfen.

- IpConfig.txt: Zeigt die vollständige TCP/IP-Konfiguration für alle Adapter an. Adapter können physische Schnittstellen darstellen, z. B. installierte Netzwerkadapter oder logische Schnittstellen, z. B. DFÜ-Verbindungen.

- FirewallExecutionLog.txt und pfirewall.log

ANMERKUNG: Die pfirewall.log-Datei muss in %windir%\system32\logfiles\firewall\pfirewall.log vorhanden sein, sodass sie in das Untersuchungspaket eingeschlossen wird. Weitere Informationen zum Erstellen der Firewallprotokolldatei finden Sie unter Konfigurieren der Windows Defender-Firewall mit erweitertem Sicherheitsprotokoll.Vorabrufdateien Windows Prefetch-Dateien wurden entwickelt, um den Anwendungsstartprozess zu beschleunigen. Es kann verwendet werden, um alle Zuletzt im System verwendeten Dateien nachzuverfolgen und Nachverfolgungen für Anwendungen zu finden, die möglicherweise gelöscht wurden, aber weiterhin in der Liste der Vorabrufdateien gefunden werden können. - Prefetch-Ordner: Enthält eine Kopie der Vorabrufdateien aus

%SystemRoot%\Prefetch. HINWEIS: Es wird empfohlen, einen Vorabrufdatei-Viewer herunterzuladen, um die Vorabrufdateien anzuzeigen. - PrefetchFilesList.txt: Enthält die Liste aller kopierten Dateien, die zum Nachverfolgen von Kopierfehlern im Vorabrufordner verwendet werden können.

Prozesse Enthält eine .CSV Datei, die die ausgeführten Prozesse auflistet, und bietet die Möglichkeit, aktuelle Prozesse zu identifizieren, die auf dem Gerät ausgeführt werden. Dies kann bei der Identifizierung eines verdächtigen Prozesses und seines Zustands hilfreich sein. Geplante Vorgänge Enthält eine .CSV Datei, die die geplanten Aufgaben auflistet, die verwendet werden kann, um Routinen zu identifizieren, die automatisch auf einem ausgewählten Gerät ausgeführt werden, um nach verdächtigem Code zu suchen, der für die automatische Ausführung festgelegt wurde. Sicherheitsereignisprotokoll Enthält das Sicherheitsereignisprotokoll, das Datensätze der Anmelde- oder Abmeldeaktivität oder andere sicherheitsbezogene Ereignisse enthält, die von der Überwachungsrichtlinie des Systems angegeben werden. ANMERKUNG: Öffnen Sie die Ereignisprotokolldatei mithilfe der Ereignisanzeige.Dienste Enthält eine .CSV-Datei, die Dienste und deren Zustände auflistet. SMB-Sitzungen (Windows Server Message Block) Listen gemeinsamen Zugriff auf Dateien, Drucker und serielle Ports sowie verschiedene Kommunikationen zwischen Knoten in einem Netzwerk. Dies kann dabei helfen, Datenexfiltration oder laterale Verschiebungen zu identifizieren. Enthält Dateien für SMBInboundSessions und SMBOutboundSession.

ANMERKUNG: Wenn keine Sitzungen (eingehend oder ausgehend) vorhanden sind, erhalten Sie eine Textdatei, die Ihnen mitteilt, dass keine SMB-Sitzungen gefunden wurden.Systeminformationen Enthält eine SystemInformation.txt-Datei, die Systeminformationen wie Betriebssystemversion und Netzwerkkarten auflistet. Temporäre Verzeichnisse Enthält eine Gruppe von Textdateien, die die Dateien in %Temp% für jeden Benutzer im System auflistet. Dies kann helfen, verdächtige Dateien nachzuverfolgen, die ein Angreifer möglicherweise auf dem System abgelegt hat.

ANMERKUNG: Wenn die Datei die folgende Meldung enthält: "Das System kann den angegebenen Pfad nicht finden", bedeutet dies, dass kein temporäres Verzeichnis für diesen Benutzer vorhanden ist. Dies kann daran zurückzuführen sein, dass sich der Benutzer nicht beim System angemeldet hat.Benutzer und Gruppen Stellt eine Liste von Dateien bereit, die jeweils eine Gruppe und ihre Mitglieder darstellen. WdSupportLogs Stellt die MpCmdRunLog.txt und MPSupportFiles.cab bereit. ANMERKUNG: Dieser Ordner wird nur unter Windows 10, Version 1709 oder höher, erstellt, wobei das Updaterollup vom Februar 2020 oder eine neuere Version installiert ist:CollectionSummaryReport.xls Diese Datei ist eine Zusammenfassung der Untersuchungspaketsammlung. Sie enthält die Liste der Datenpunkte, den Befehl zum Extrahieren der Daten, die Ausführung status und den Fehlercode, wenn ein Fehler auftritt. Mithilfe dieses Berichts können Sie nachverfolgen, ob das Paket alle erwarteten Daten enthält, und ermitteln, ob Fehler aufgetreten sind. Die Sammlungspakete für macOS- und Linux-Geräte enthalten Folgendes:

Objekt macOS Linux Anwendungen Eine Liste aller installierten Anwendungen Nicht zutreffend Datenträgervolume - Menge des freien Speicherplatzes

- Liste aller bereitgestellten Datenträgervolumes

- Liste aller Partitionen

- Menge des freien Speicherplatzes

- Liste aller bereitgestellten Datenträgervolumes

- Liste aller Partitionen

File Eine Liste aller geöffneten Dateien mit den entsprechenden Prozessen, die diese Dateien verwenden Eine Liste aller geöffneten Dateien mit den entsprechenden Prozessen, die diese Dateien verwenden Verlauf Shellverlauf Nicht zutreffend Kernelmodule Alle geladenen Module Nicht zutreffend Netzwerkverbindungen - Aktive Verbindungen

- Aktive Lauschverbindungen

- ARP-Tabelle

- Firewallregeln

- Schnittstellenkonfiguration

- Proxyeinstellungen

- VPN-Einstellungen

- Aktive Verbindungen

- Aktive Lauschverbindungen

- ARP-Tabelle

- Firewallregeln

- IP-Liste

- Proxyeinstellungen

Prozesse Eine Liste aller ausgeführten Prozesse Eine Liste aller ausgeführten Prozesse Dienste und geplante Aufgaben - Zertifikate

- Konfigurationsprofile

- Hardwareinformationen

- CPU-Details

- Hardwareinformationen

- Betriebssysteminformationen

Systemsicherheitsinformationen - EFI-Integritätsinformationen (Extensible Firmware Interface)

- Firewall status

- Informationen zum Malware Removal Tool (MRT)

- SIP-status (System Integrity Protection)

Nicht zutreffend Benutzer und Gruppen - Anmeldeverlauf

- Sudoers

- Anmeldeverlauf

- Sudoers

Ausführen Microsoft Defender Antivirus-Überprüfung auf Geräten

Im Rahmen des Untersuchungs- oder Antwortprozesses können Sie remote eine Antivirenüberprüfung initiieren, um Schadsoftware zu identifizieren und zu beheben, die möglicherweise auf einem kompromittierten Gerät vorhanden ist.

Wichtig

- Diese Aktion wird für macOS und Linux für Clientversion 101.98.84 und höher unterstützt. Sie können auch die Liveantwort verwenden, um die Aktion auszuführen. Weitere Informationen zur Liveantwort finden Sie unter Untersuchen von Entitäten auf Geräten mithilfe von Liveantworten.

- Eine Microsoft Defender Antivirus-Überprüfung kann zusammen mit anderen Antivirenlösungen ausgeführt werden, unabhängig davon, ob Microsoft Defender Antivirus die aktive Antivirenlösung ist oder nicht. Microsoft Defender Antivirus kann sich im passiven Modus befinden. Weitere Informationen finden Sie unter Microsoft Defender Antivirus-Kompatibilität.

Wenn Sie Antivirenscan ausführen ausgewählt haben, wählen Sie den Scantyp aus, den Sie ausführen möchten (schnell oder vollständig), und fügen Sie einen Kommentar hinzu, bevor Sie die Überprüfung bestätigen.

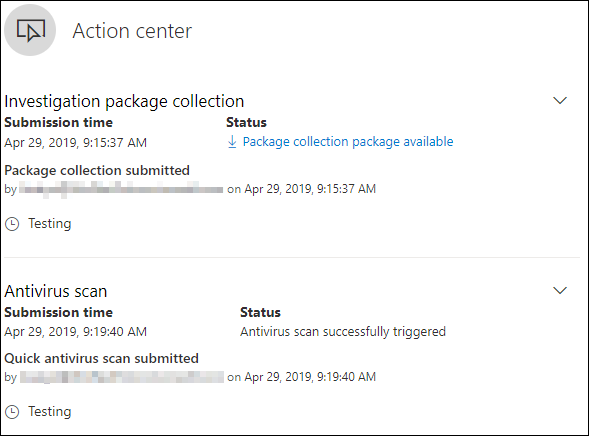

Das Info-Center zeigt die Scaninformationen an, und das Gerät Zeitleiste enthält ein neues Ereignis, das angibt, dass eine Scanaktion auf dem Gerät gesendet wurde. Microsoft Defender Antivirus-Warnungen spiegeln alle Erkennungen wider, die während der Überprüfung angezeigt wurden.

Hinweis

Beim Auslösen einer Überprüfung mithilfe der Defender für Endpunkt-Antwortaktion gilt Microsoft Defender Antiviruswert "ScanAvgCPULoadFactor" weiterhin und schränkt die CPU-Auswirkungen der Überprüfung ein. Wenn ScanAvgCPULoadFactor nicht konfiguriert ist, ist der Standardwert ein Grenzwert von 50 % der maximalen CPU-Auslastung während einer Überprüfung. Weitere Informationen finden Sie unter configure-advanced-scan-types-microsoft-defender-antivirus.

App-Ausführung einschränken

Zusätzlich zur Eindämmung eines Angriffs, indem Sie schädliche Prozesse beenden, können Sie auch ein Gerät sperren und verhindern, dass nachfolgende Versuche potenziell schädlicher Programme ausgeführt werden.

Wichtig

- Diese Aktion ist für Geräte mit Windows 10, Version 1709 oder höher, Windows 11 und Windows Server 2019 oder höher verfügbar.

- Dieses Feature ist verfügbar, wenn Ihr organization Microsoft Defender Antivirus verwendet.

- Diese Aktion muss die Codeintegritätsrichtlinienformate und Signaturanforderungen der Windows Defender-Anwendungssteuerung erfüllen. Weitere Informationen finden Sie unter Formate und Signierung von Codeintegritätsrichtlinien.

Um die Ausführung einer Anwendung einzuschränken, wird eine Codeintegritätsrichtlinie angewendet, die die Ausführung von Dateien nur zulässt, wenn sie von einem von Microsoft ausgestellten Zertifikat signiert sind. Diese Einschränkungsmethode kann dazu beitragen, einen Angreifer daran zu hindern, kompromittierte Geräte zu kontrollieren und weitere schädliche Aktivitäten auszuführen.

Hinweis

Sie können die Einschränkung der Ausführung von Anwendungen jederzeit rückgängig machen. Die Schaltfläche auf der Geräteseite ändert sich in App-Einschränkungen entfernen, und Sie führen dann die gleichen Schritte wie die Einschränkung der App-Ausführung aus.

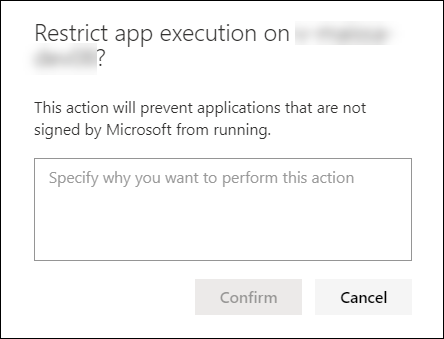

Nachdem Sie auf der Geräteseite Die App-Ausführung einschränken ausgewählt haben, geben Sie einen Kommentar ein, und wählen Sie Bestätigen aus. Das Info-Center zeigt die Scaninformationen an, und das Gerät Zeitleiste enthält ein neues Ereignis.

Benachrichtigung über den Gerätebenutzer

Wenn eine App eingeschränkt ist, wird die folgende Benachrichtigung angezeigt, um den Benutzer darüber zu informieren, dass die Ausführung einer App eingeschränkt ist:

Hinweis

Die Benachrichtigung ist auf Windows Server 2016 und Windows Server 2012 R2 nicht verfügbar.

Isolieren von Geräten aus dem Netzwerk

Abhängig von der Schwere des Angriffs und der Empfindlichkeit des Geräts können Sie das Gerät vom Netzwerk isolieren. Diese Aktion kann dazu beitragen, dass der Angreifer das kompromittierte Gerät kontrolliert und weitere Aktivitäten wie Datenexfiltration und Lateral Movement ausführt.

Wichtig

- Das Isolieren von Geräten aus dem Netzwerk wird für macOS für Clientversion 101.98.84 und höher unterstützt. Sie können auch die Liveantwort verwenden, um die Aktion auszuführen. Weitere Informationen zur Liveantwort finden Sie unter Untersuchen von Entitäten auf Geräten mithilfe von Liveantworten.

- Die vollständige Isolation ist für Geräte mit Windows 11, Windows 10 Version 1703 oder höher, Windows Server 2022, Windows Server 2019, Windows Server 2016 und Windows Server 2012 R2 verfügbar.

- Sie können die Geräteisolationsfunktion für alle unterstützten Microsoft Defender for Endpoint unter Linux verwenden, die unter Systemanforderungen aufgeführt sind. Stellen Sie sicher, dass die folgenden Voraussetzungen aktiviert sind: iptables, ip6tables und Linux-Kernel mit CONFIG_NETFILTER, CONFID_IP_NF_IPTABLES und CONFIG_IP_NF_MATCH_OWNER.

- Die selektive Isolation ist für Geräte mit Windows 10 Version 1709 oder höher und Windows 11 verfügbar.

- Beim Isolieren eines Geräts sind nur bestimmte Prozesse und Ziele zulässig. Daher können Geräte, die sich hinter einem vollständigen VPN-Tunnel befinden, den Microsoft Defender for Endpoint Clouddienst nicht erreichen, nachdem das Gerät isoliert wurde. Es wird empfohlen, ein Split-Tunneling-VPN für Microsoft Defender for Endpoint und Microsoft Defender cloudbasierten Schutzdatenverkehr von Antivirus zu verwenden.

- Das Feature unterstützt VPN-Verbindungen.

- Sie müssen mindestens über eine der folgenden Rollenberechtigungen verfügen: "Aktive Wartungsaktionen". Weitere Informationen finden Sie unter Erstellen und Verwalten von Rollen.

- Sie müssen basierend auf den Gerätegruppeneinstellungen Zugriff auf das Gerät haben. Weitere Informationen finden Sie unter Erstellen und Verwalten von Gerätegruppen.

- Der Ausschluss für macOS- und Linux-Isolation wird nicht unterstützt.

- Ein isoliertes Gerät wird aus der Isolation entfernt, wenn ein Administrator dem isolierten Gerät eine neue iptable-Regel hinzufügt oder ändert.

- Das Isolieren eines Servers, der auf Microsoft Hyper-V ausgeführt wird, blockiert den Netzwerkdatenverkehr zu allen untergeordneten virtuellen Computern des Servers.

Dieses Feature zur Geräteisolation trennt das kompromittierte Gerät vom Netzwerk und behält gleichzeitig die Konnektivität mit dem Defender für Endpunkt-Dienst bei, der das Gerät weiterhin überwacht.

Ab Windows 10 Version 1709 haben Sie mehr Kontrolle über die Netzwerkisolationsstufe. Sie können auch outlook-, Microsoft Teams- und Skype for Business-Konnektivität (auch als "selektive Isolation" bezeichnet) aktivieren.

Hinweis

Sie können das Gerät jederzeit wieder mit dem Netzwerk verbinden. Die Schaltfläche auf der Geräteseite ändert sich in Release from isolation (Aus Isolation freigeben), und Dann führen Sie die gleichen Schritte wie das Isolieren des Geräts aus.

Nachdem Sie auf der Geräteseite die Option Gerät isolieren ausgewählt haben, geben Sie einen Kommentar ein, und wählen Sie Bestätigen aus. Das Info-Center zeigt die Scaninformationen an, und das Gerät Zeitleiste enthält ein neues Ereignis.

Hinweis

Das Gerät bleibt auch dann mit dem Defender für Endpunkt-Dienst verbunden, wenn es vom Netzwerk isoliert ist. Wenn Sie sich entschieden haben, Outlook und Skype for Business Kommunikation zu aktivieren, können Sie mit dem Benutzer kommunizieren, während das Gerät isoliert ist. Die selektive Isolation funktioniert nur in den klassischen Versionen von Outlook und Microsoft Teams.

Erzwungenes Freigeben des Geräts aus der Isolation

Die Geräteisolationsfunktion ist ein unschätzbares Tool zum Schutz von Geräten vor externen Bedrohungen. Es gibt jedoch Fälle, in denen isolierte Geräte nicht mehr reagieren.

Es gibt ein herunterladbares Skript für diese Instanzen, das Sie ausführen können, um Geräte zwangslos aus der Isolation freizugeben. Das Skript ist über einen Link auf der Benutzeroberfläche verfügbar.

Hinweis

- Administratoren und Verwalten von Sicherheitseinstellungen in Security Center-Berechtigungen können Geräte zwangslos aus der Isolation befreien.

- Das Skript ist nur für das jeweilige Gerät gültig.

- Das Skript läuft in drei Tagen ab.

So lassen Sie das Gerät zwangslos aus der Isolation:

- Wählen Sie auf der Geräteseite skript herunterladen aus, um ein Gerät aus der Isolation im Aktionsmenü zu erzwingen .

- Wählen Sie auf der rechten Seite des Assistenten Skript herunterladen aus.

Mindestanforderungen

Die Mindestanforderungen für das Feature "Gerät zwangslos aus der Isolation freigeben" sind:

- Nur Windows. Die folgenden Versionen werden unterstützt:

- Windows 10 21H2 und 22H2 mit KB-KB5023773.

- Windows 11 Version 21H2, alle Editionen mit KB5023774.

- Windows 11 Version 22H2, alle Editionen mit KB5023778.

Benachrichtigung über den Gerätebenutzer

Wenn ein Gerät isoliert wird, wird die folgende Benachrichtigung angezeigt, um den Benutzer darüber zu informieren, dass das Gerät vom Netzwerk isoliert wird:

Hinweis

Die Benachrichtigung ist auf Nicht-Windows-Plattformen nicht verfügbar.

Geräte aus dem Netzwerk einschließen

Wenn Sie ein nicht verwaltetes Gerät identifiziert haben, das kompromittiert oder potenziell kompromittiert ist, sollten Sie dieses Gerät aus dem Netzwerk enthalten, um zu verhindern, dass sich der potenzielle Angriff seitlich über das Netzwerk bewegt. Wenn Sie ein Gerät enthalten, blockiert jedes Microsoft Defender for Endpoint integriertes Gerät die eingehende und ausgehende Kommunikation mit diesem Gerät. Diese Aktion kann dazu beitragen, zu verhindern, dass benachbarte Geräte kompromittiert werden, während der Sicherheitsbetriebsanalyst die Bedrohung auf dem kompromittierten Gerät sucht, identifiziert und beseitigt.

Hinweis

Das Blockieren der eingehenden und ausgehenden Kommunikation mit einem eigenständigen Gerät wird auf integrierten Microsoft Defender for Endpoint Windows 10- und Windows Server 2019+-Geräten unterstützt.

Sobald Geräte enthalten sind, empfehlen wir, die Bedrohung auf den enthaltenen Geräten so bald wie möglich zu untersuchen und zu beheben. Nach der Wartung sollten Sie die Geräte aus der Eindämmung entfernen.

So wird's: Ein Gerät enthalten

Wechseln Sie zur Seite Gerätebestand , und wählen Sie das gerät aus.

Wählen Sie im Menü "Aktionen" im Geräte-Flyout die Option Gerät enthalten aus.

Geben Sie im Popup "Gerät enthalten" einen Kommentar ein, und wählen Sie Bestätigen aus.

Wichtig

Wenn Sie eine große Anzahl von Geräten enthalten, kann dies zu Leistungsproblemen auf geräten führen, die in Defender für Endpunkt integriert sind. Um Probleme zu vermeiden, empfiehlt Microsoft, bis zu 100 Geräte zu einem bestimmten Zeitpunkt zu verwenden.

Enthalten eines Geräts von der Geräteseite

Ein Gerät kann auch auf der Geräteseite enthalten sein, indem Sie in der Aktionsleiste Auf Gerät enthalten klicken:

Hinweis

Es kann bis zu 5 Minuten dauern, bis die Details zu einem neu enthaltenen Gerät Microsoft Defender for Endpoint integrierten Geräte erreichen.

Wichtig

- Wenn ein eigenständiges Gerät seine IP-Adresse ändert, erkennen alle integrierten Microsoft Defender for Endpoint Geräte dies und blockieren die Kommunikation mit der neuen IP-Adresse. Die ursprüngliche IP-Adresse wird nicht mehr blockiert (Es kann bis zu 5 Minuten dauern, bis diese Änderungen angezeigt werden).

- In Fällen, in denen die IP-Adresse des enthaltenen Geräts von einem anderen Gerät im Netzwerk verwendet wird, wird beim Enthalten des Geräts eine Warnung mit einem Link zur erweiterten Suche (mit einer vorab aufgefüllten Abfrage) angezeigt. Dies bietet Sichtbarkeit für die anderen Geräte, die die gleiche IP-Adresse verwenden, damit Sie eine bewusste Entscheidung treffen können, wenn Sie mit dem Enthalten des Geräts fortfahren möchten.

- In Fällen, in denen das enthaltene Gerät ein Netzwerkgerät ist, wird eine Warnung mit einer Meldung angezeigt, dass dies zu Netzwerkkonnektivitätsproblemen führen kann (z. B. mit einem Router, der als Standardgateway fungiert). An diesem Punkt können Sie auswählen, ob das Gerät enthalten sein soll oder nicht.

Wenn das Verhalten nach dem Einbinden eines Geräts nicht wie erwartet ist, überprüfen Sie, ob der BFE-Dienst (Base Filtering Engine) auf den integrierten Defender für Endpunkt-Geräten aktiviert ist.

Beenden des Enthaltens eines Geräts

Sie können den Inhalt eines Geräts jederzeit beenden.

Wählen Sie das Gerät aus der Geräteinventur aus, oder öffnen Sie die Geräteseite.

Wählen Sie im Aktionsmenü Release from containment (Aus Einschluss freigeben ) aus. Durch diese Aktion wird die Verbindung dieses Geräts mit dem Netzwerk wiederhergestellt.

Benutzer aus dem Netzwerk enthalten

Wenn eine Identität in Ihrem Netzwerk möglicherweise kompromittiert wird, müssen Sie verhindern, dass diese Identität auf das Netzwerk und verschiedene Endpunkte zugreifen kann. Defender für Endpunkt kann eine Identität "enthalten", sie für den Zugriff blockieren und Dabei helfen, Angriffe zu verhindern, insbesondere Ransomware. Wenn eine Identität enthalten ist, blockiert jedes unterstützte Microsoft Defender for Endpoint integriertes Gerät eingehenden Datenverkehr in bestimmten Protokollen im Zusammenhang mit Angriffen (Netzwerkanmeldungen, RPC, SMB, RDP), beendet laufende Remotesitzungen und meldet vorhandene RDP-Verbindungen ab (Beendigung der Sitzung selbst einschließlich aller zugehörigen Prozesse), während legitimer Datenverkehr ermöglicht wird. Diese Aktion kann erheblich dazu beitragen, die Auswirkungen eines Angriffs zu reduzieren. Wenn eine Identität enthalten ist, haben Sicherheitsbetriebsanalysten zusätzliche Zeit, um die Bedrohung für die kompromittierte Identität zu finden, zu identifizieren und zu beheben.

Hinweis

Das Blockieren der eingehenden Kommunikation mit einem "eigenständigen" Benutzer wird auf integrierten Microsoft Defender for Endpoint Windows 10 und 11 Geräten (Sense-Version 8740 und höher), Windows Server 2019+ Und Windows Server 2012R2 und 2016 mit dem modernen Agent unterstützt.

Wichtig

Sobald eine Benutzeraktion Einschluss auf einem Domänencontroller erzwungen wird, wird ein GPO-Update für die Standarddomänencontrollerrichtlinie gestartet. Eine Änderung eines Gruppenrichtlinienobjekts startet eine Synchronisierung auf den Domänencontrollern in Ihrer Umgebung. Dies ist ein erwartetes Verhalten, und wenn Sie Ihre Umgebung auf AD-GPO-Änderungen überwachen, werden Sie möglicherweise über solche Änderungen benachrichtigt. Durch das Rückgängigmachen der Aktion Benutzer enthalten werden die GPO-Änderungen in den vorherigen Zustand zurückgesetzt, wodurch dann eine weitere AD-GPO-Synchronisierung in Ihrer Umgebung gestartet wird. Erfahren Sie mehr über das Zusammenführen von Sicherheitsrichtlinien auf Domänencontrollern.

Wie man einen Benutzer einbezieht

Derzeit sind enthaltende Benutzer nur automatisch verfügbar, indem automatische Angriffsunterbrechungen verwendet werden. Wenn Microsoft erkennt, dass ein Benutzer kompromittiert ist, wird automatisch die Richtlinie "Benutzer enthalten" festgelegt.

Anzeigen der Benutzeraktionen "contain"

Nachdem ein Benutzer enthalten ist, können Sie die Aktion in dieser Verlaufsansicht des Info-Centers anzeigen. Hier können Sie sehen, wann die Aktion aufgetreten ist und welche Benutzer in Ihrer organization enthalten waren:

Darüber hinaus wird dieser Benutzer, nachdem eine Identität als "enthalten" betrachtet wird, von Defender für Endpunkt blockiert und kann keine böswillige Lateralverschiebung oder Remoteverschlüsselung auf oder auf einem unterstützten integrierten Defender für Endpunkt-Gerät durchführen. Diese Blöcke werden als Warnungen angezeigt, damit Sie die Geräte, auf die der kompromittierte Benutzer zugriff hat, und potenzielle Angriffstechniken schnell erkennen können:

Rückgängigmachen von Benutzeraktionen

Sie können die Blöcke und Kapselung für einen Benutzer jederzeit freigeben:

- Wählen Sie im Info-Center die Aktion Benutzer enthalten aus. Wählen Sie im Seitenbereich Rückgängig aus.

- Wählen Sie den Benutzer aus dem Benutzerbestand, dem seitenseitigen Bereich der Incidentseite oder dem Warnungsseitenbereich aus, und wählen Sie Rückgängig aus.

Durch diese Aktion wird die Verbindung dieses Benutzers mit dem Netzwerk wiederhergestellt.

Untersuchungsfunktionen mit "Benutzer enthalten"

Nachdem ein Benutzer enthalten ist, können Sie die potenzielle Bedrohung untersuchen, indem Sie die blockierten Aktionen des kompromittierten Benutzers anzeigen. In der Ansicht Device Zeitleiste können Sie Informationen zu bestimmten Ereignissen, einschließlich Protokoll- und Schnittstellengranularität, sowie die zugehörige MITRE-Technik anzeigen.

Darüber hinaus können Sie die Untersuchung mithilfe der erweiterten Suche erweitern. Suchen Sie in der Tabelle "DeviceEvents" nach einem beliebigen "Aktionstyp", der mit "Contain" beginnt. Anschließend können Sie alle verschiedenen einzelnen Blockierungsereignisse in Bezug auf "Benutzer enthalten" in Ihrem Mandanten anzeigen, tiefer in den Kontext der einzelnen Blöcke eintauchen und die verschiedenen Entitäten und Techniken extrahieren, die diesen Ereignissen zugeordnet sind.

Wenden Sie sich an einen Bedrohungsexperten

Sie können sich an einen Microsoft-Bedrohungsexperten wenden, um weitere Einblicke in ein potenziell gefährdetes oder bereits kompromittiertes Gerät zu erhalten. Microsoft-Bedrohungsexperten können direkt aus dem Microsoft Defender XDR für eine rechtzeitige und genaue Reaktion verwendet werden. Experten liefern Nicht nur Erkenntnisse zu einem potenziell kompromittierten Gerät, sondern auch, um komplexe Bedrohungen, gezielte Angriffsbenachrichtigungen, die Sie erhalten, besser zu verstehen, oder wenn Sie weitere Informationen zu den Warnungen oder einen Threat Intelligence-Kontext benötigen, den Sie in Ihrem Portal sehen Dashboard.

Weitere Informationen finden Sie unter Konfigurieren und Verwalten von Endpunktangriffsbenachrichtigungen .

Überprüfen von Aktivitätsdetails im Aktionscenter

Das Info-Center enthält Informationen zu Aktionen, die auf einem Gerät oder einer Datei ausgeführt wurden. Sie können die folgenden Details anzeigen:

- Sammlung von Untersuchungspaketen

- Antivirenüberprüfung

- App-Einschränkung

- Geräteisolation

Alle anderen zugehörigen Details werden ebenfalls angezeigt, z. B. Datum/Uhrzeit der Übermittlung, Übermitteln des Benutzers und ob die Aktion erfolgreich war oder fehlgeschlagen ist.

Siehe auch

- Ergreifen von Reaktionen auf eine Datei

- Manuelle Reaktionsaktionen in Microsoft Defender for Endpoint Plan 1

- Ungenauigkeit melden

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.