Schutz vor Spoofing in EOP

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender XDR für Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Informationen dazu, wer sich registrieren und testen kann, finden Sie unter Try Microsoft Defender for Office 365.

In Microsoft 365-Organisationen mit Postfächern in Exchange Online oder eigenständigen Exchange Online Protection (EOP)-Organisationen ohne Exchange Online-Postfächer enthält EOP Funktionen zum Schutz Ihrer Organisation vor gefälschten Absendern.

Wenn es um den Schutz der Benutzer geht, nimmt Microsoft die Bedrohung durch Phishing ernst. Spoofing ist eine gängige Technik, die von Angreifern verwendet wird. Diese gefälschten („Spoofing“-)Nachrichten scheinen von einer anderen Quelle als der tatsächlichen Quelle zu stammen. Diese Technik wird häufig in Phishingkampagnen verwendet, die darauf ausgelegt sind, Benutzeranmeldeinformationen zu erhalten. Die Anti-Spoofing-Technologie in EOP untersucht speziell die Fälschung des From-Headers im Nachrichtentext, da dieser Headerwert der Absender der Nachricht ist, der in E-Mail-Clients angezeigt wird. Wenn EOP mit hoher Wahrscheinlichkeit zu dem Ergebis kommt, dass der „Von“-Header gefälscht ist, wird die Nachricht als Spoof identifiziert.

Die folgenden Anti-Spoofing-Technologien stehen in EOP zur Verfügung:

E-Mail-Authentifizierung: ein wesentlicher Bestandteil aller Anti-Spoofing-Anstrengungen ist die Verwendung von E-Mail-Authentifizierung (auch als E-Mail-Überprüfung bezeichnet) durch SPF-, DKIM- und DMARC-Einträge in DNS. Sie können diese Einträge für Ihre Domänen so konfigurieren, dass Ziel-E-Mail-Systeme die Gültigkeit von Nachrichten überprüfen können, die von Absendern in Ihren Domänen stammen. Bei eingehenden Nachrichten erfordert Microsoft 365 eine E-Mail-Authentifizierung für Absenderdomänen. Weitere Informationen finden Sie unter E-Mail-Authentifizierung in Microsoft 365.

EOP analysiert und blockiert Nachrichten basierend auf der Kombination von Standard-E-Mail-Authentifizierungsmethoden und Absenderreputationstechniken.

Erkenntnisse zur Spoofintelligenz: Überprüfen Sie die in den letzten sieben Tagen erkannten gefälschten Nachrichten von Absendern in internen und externen Domänen. Weitere Informationen finden Sie unter Spoofintelligenz-Erkenntnisse in EOP.

Zulassen oder Blockieren von gefälschten Absendern in der Mandanten-Zulassungs-/Sperrliste: Wenn Sie die Bewertung in der Spoofintelligenz-Erkenntnis überschreiben, wird der gefälschte Absender zu einem manuellen Zulassungs- oder Sperreintrag, der nur auf der Registerkarte Spoofed senders auf der Seite Mandanten zulassen/blockieren Listen unter https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItemangezeigt wird. Sie können auch zugelassene oder blockierte Einträge für Spoofingabsender erstellen, bevor diese von der Spoofintelligenz erkannt werden. Weitere Informationen finden Sie unter Spoofed senders in the Tenant Allow/Block List.For more information, see Spoofed senders in the Tenant Allow/Block List.

Antiphishingrichtlinien: In EOP und Microsoft Defender für Office 365 enthalten Antiphishingrichtlinien die folgenden Antispoofingeinstellungen:

- Aktivieren oder Deaktivieren der Spoofintelligenz.

- Aktivieren oder Deaktivieren der Indikatoren für nicht authentifizierte Absender in Outlook.

- Angeben der Aktion für blockierte Spoofingsbsender.

Weitere Informationen finden Sie unter Spoofeinstellungen in Antiphishingrichtlinien.

Antiphishingrichtlinien in Defender for Office 365 zusätzlichen Schutz enthalten, einschließlich des Identitätswechselschutzes. Weitere Informationen finden Sie unter Exklusive Einstellungen in Antiphishingrichtlinien in Microsoft Defender für Office 365.

Bericht „Erkannte Fälschungen““ Weitere Informationen finden Sie unter Bericht „Erkannte Fälschungen“.

Defender for Office 365 Organisationen können auch Echtzeiterkennungen (Plan 1) oder Threat Explorer (Plan 2) verwenden, um Informationen zu Phishingversuchen anzuzeigen. Weitere Informationen finden Sie unter Microsoft 365 Untersuchung von und Antwort auf Bedrohungen.

Tipp

Es ist wichtig zu verstehen, dass ein Fehler bei der zusammengesetzten Authentifizierung nicht direkt dazu führt, dass eine Nachricht blockiert wird. Unser System verwendet eine ganzheitliche Bewertungsstrategie, die den allgemeinen verdächtigen Charakter einer Nachricht zusammen mit zusammengesetzten Authentifizierungsergebnissen berücksichtigt. Diese Methode wurde entwickelt, um das Risiko zu verringern, dass legitime E-Mails aus Domänen, die möglicherweise nicht streng an die E-Mail-Authentifizierungsprotokolle ausgerichtet sind, fälschlicherweise blockiert werden. Dieser ausgewogene Ansatz hilft dabei, wirklich schädliche E-Mails von Nachrichtensendern zu unterscheiden, die einfach nicht den standardbasierten E-Mail-Authentifizierungsmethoden entsprechen.

Verwenden von Spoofing bei Phishingangriffen

Gefälschte Absender in Nachrichten haben die folgenden negativen Auswirkungen auf Benutzer:

Täuschung: Nachrichten von gefälschten Absendern können den Empfänger dazu verleiten, einen Link auszuwählen und seine Anmeldeinformationen aufzugeben, Schadsoftware herunterzuladen oder auf eine Nachricht mit vertraulichen Inhalten zu antworten (bekannt als Geschäftliche E-Mail-Kompromittierung oder BEC).

Die folgende Nachricht ist ein Beispiel für Phishing, das den gefälschten Absender msoutlook94@service.outlook.com verwendet:

Diese Nachricht kam nicht von service.outlook.com, aber der Angreifer hat das Von-Kopfzeilenfeld gefälscht, damit es so wirkt, als ob dies der Fall wäre. Der Absender hat versucht, den Empfänger dazu zu verleiten, den Link "Kennwort ändern" auszuwählen und seine Anmeldeinformationen anzugeben.

Die folgende Nachricht ist ein Beispiel für BEC, welche die gefälsche E-Mail-Domäne contoso.com verwendet:

Die Nachricht wirkt legitim, doch der Absender ist gefälscht.

Verwirrung: Selbst Benutzer, die mit Phishing bekannt sind, haben möglicherweise Schwierigkeiten, die Unterschiede zwischen echten Nachrichten und Nachrichten von gefälschten Absendern zu erkennen.

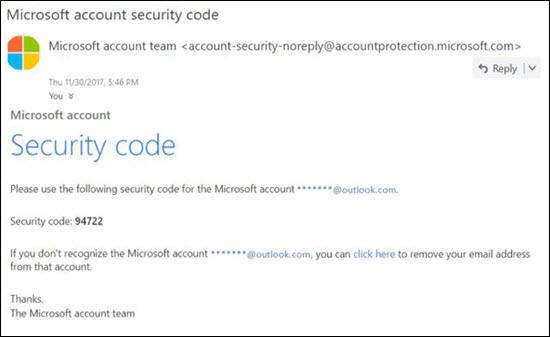

Die folgende Nachricht ist ein Beispiel einer echten Nachricht zur Kennwortrücksetzung vom Microsoft Security-Konto:

Die Nachricht stammt tatsächlich von Microsoft, jedoch sind Benutzer inzwischen darauf konditioniert, misstrauisch zu sein. Da es schwierig ist, zwischen einer echten Nachricht zur Kennwortzurücksetzung und einer gefälschten zu unterscheiden, könnten Benutzer diese Nachricht ignorieren, sie als Spam melden oder sie unnötigerweise als Phishing-Versuch an Microsoft melden.

Verschiedene Typen von Spoofing

Microsoft unterscheidet zwischen zwei verschiedenen Arten von gefälschten Absendern in Nachrichten:

Organisationsinternes Spoofing: wird auch als Self-to-Self-Spoofing bezeichnet. Zum Beispiel:

Absender und Empfänger befinden sich in derselben Domäne:

Von: chris@contoso.com

An: michelle@contoso.comAbsender und Empfänger befinden sich in Subdomänen derselben Domäne:

Von: laura@marketing.fabrikam.com

An: julia@engineering.fabrikam.comDer Absender und der Empfänger befinden sich in unterschiedlichen Domänen, die derselben Organisation angehören (dies bedeutet, dass beide Domänen als akzeptierte Domänen in derselben Organisation konfiguriert sind):

Von: absender @ microsoft.com

An: empfänger @ bing.comIn den E-Mail-Adressen werden Leerzeichen verwendet, um die Sammlung durch Spambots zu verhindern.

Nachrichten, bei denen die zusammengesetzte Authentifizierung aufgrund von organisationsinternem Spoofing fehlschlägt, enhalten die folgenden Werte im Header:

Authentication-Results: ... compauth=fail reason=6xxX-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.11reason=6xxzeigt organisationsinternes Spoofing an.SFTYist die Sicherheitsstufe der Nachricht.9gibt Phishing an,.11gibt organisationsinternes Spoofing an.

Domänenübergreifendes Spoofing: die Absender- und Empfängerdomäne sind unterschiedlich und es gibt keine Beziehung zueinander (auch als externe Domänen bezeichnet). Zum Beispiel:

Von: chris@contoso.com

An: michelle@tailspintoys.comNachrichten, bei denen die zusammengesetzte Authentifizierung aufgrund von domänenübergreifendem Spoofing fehlschlägt, enhalten die folgenden Werte im Header:

Authentication-Results: ... compauth=fail reason=000/001X-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.22reason=000gibt an, dass die explizite E-Mail-Authentifizierung der Nachricht fehlerhaft war. Der Wertreason=001gibt an, dass die implizite E-Mail-Authentifizierung für die Nachricht fehlgeschlagen ist.SFTYist die Sicherheitsstufe der Nachricht.9steht für Phishing und.22für domänenübergreifendes Spoofing.

Weitere Informationen zu Authentication-Results und

compauthWerten finden Sie unter Authentifizierungsergebnisse Nachrichtenheaderfelder.

Probleme mit dem Antispoofingschutz

Mailinglisten (auch als Diskussionslisten bezeichnet) weisen aufgrund der Art und Weise, wie sie Nachrichten weiterleiten und ändern, Probleme mit dem Schutz vor Spoofing auf.

Gabriela Laureano (glaureano@contoso.com) ist beispielsweise an Vogelbeobachtung interessiert, tritt der Mailingliste birdwatchers@fabrikam.combei und sendet die folgende Nachricht an die Liste:

Von: "Gabriela Laureano" <glaureano@contoso.com>

To: Birdwatcher's Discussion List <birdwatchers@fabrikam.com>

Betreff: Großartiger Blick auf Eichelhäher am Mount Rainier diese WocheJemand Interesse an diesem Ausblick von dieser Woche am Mount Rainier?

Der Diskussionslisten-Server empfängt die Nachricht, ändert deren Inhalt und sendet sie an die Mitglieder der Liste. Die wiedergegebene Nachricht hat die gleiche From-Adresse (glaureano@contoso.com), aber der Betreffzeile wird ein Tag hinzugefügt, und am Ende der Nachricht wird eine Fußzeile hinzugefügt. Diese Art von Änderung ist in Diskussionslisten üblich und kann zu falsch-positiven Ergebnissen der Spoofing-Prüfung führen.

Von: "Gabriela Laureano" <glaureano@contoso.com>

To: Birdwatcher's Discussion List <birdwatchers@fabrikam.com>

Betreff: [BIRDWATCHERS] Großartiger Blick auf Eichelhäher am Mount Rainier diese WocheJemand Interesse an diesem Ausblick von dieser Woche am Mount Rainier?

Diese Nachricht wurde an die Diskussionsgruppe Vögelbeobachtung gesendet. Sie können sich jederzeit wieder abmelden.

Um Nachrichten aus Diskussionslisten dabei zu helfen, die Anti-Spoofing-Prüfungen zu bestehen, führen Sie die folgenden Schritte aus, je nachdem, ob Sie die Diskussionsliste kontrollieren:

Ihre organization besitzt die Adressenliste:

- Lesen Sie die häufig gestellten Fragen unter DMARC.org: I operate a mailing list and I want to interoperate with DMARC, what should I do?.

- Lesen Sie die Anweisungen in diesem Blogbeitrag: A tip for mailing list operators to interoperate with DMARC to avoid failures.

- Erwägen Sie die Installation von Updates auf Ihrem Mailinglistenserver, um ARC zu unterstützen. Weitere Informationen finden Sie unter http://arc-spec.org.

Ihre organization besitzt nicht die Adressenliste:

- Bitten Sie den Betreuer der Diskussionsliste, die E-Mail-Authentifizierung für die Domäne zu konfigurieren, aus der die Diskussionsliste weitergeleitet wird. Die Besitzer handeln wahrscheinlicher, wenn sie von ausreichenden Mitgliedern aufgefordert werden, die E-Mail-Authentifizierung einzurichten. Microsoft arbeitet zwar auch mit Domänenbesitzern zusammen, um die erforderlichen Datensätze zu veröffentlichen, es hilft jedoch, wenn einzelne Benutzer sie zusätzlich dazu auffordern.

- Erstellen Sie Posteingangsregeln in Ihrem E-Mail-Client, um Nachrichten in den Posteingang zu verschieben.

- Verwenden Sie die Zulassungs-/Sperrliste für Mandanten, um einen Zulassungseintrag für die Adressenliste zu erstellen, um ihn als legitim zu behandeln. Weitere Informationen finden Sie unter Erstellen von Zulassungseinträgen für gefälschte Absender.

Falls alles andere fehlschlägt, können Sie die Nachricht als falsch-positiv an Microsoft melden. Weitere Informationen finden Sie unter Melden von Nachrichten und Dateien an Microsoft.

Überlegungen zum Schutz vor Spoofing

Falls Sie ein Administrator sind, der aktuell Nachrichten an Microsoft 365 sendet, müssen Sie sicherstellen, dass Ihre E-Mails ordnungsgemäß authentifiziert werden. Andernfalls werden sie möglicherweise als Spam oder Phishingversuch gekennzeichnet. Weitere Informationen finden Sie unter So vermeiden Sie E-Mail-Authentifizierungsfehler beim Senden von E-Mails an Microsoft 365.

Absender in den Listen sicherer Absender einzelner Benutzer (oder Administratoren) umgehen Teile des Filterstapels, einschließlich Spoofschutz. Weitere Informationen finden Sie unter Outlook Safe Senders (Sichere Absender in Outlook).

Wenn möglich, sollten Administratoren die Verwendung von Listen zulässiger Absender oder zulässiger Domänen in Antispamrichtlinien vermeiden. Diese Absender umgehen den Großteil des Filterstapels (Phishing- und Schadsoftwarenachrichten mit hoher Zuverlässigkeit werden immer unter Quarantäne gesetzt). Weitere Informationen finden Sie unter Use allowed sender lists or allowed domain lists (Verwendung von Listen zulässiger Absender oder zulässiger Domänen).