Microsoft Defender for Endpoint im Microsoft Defender-Portal

Microsoft Defender for Endpoint ist Teil des Microsoft Defender-Portals und bietet eine einheitliche Benutzeroberfläche für Sicherheitsteams, um Vorfälle und Warnungen zu verwalten, nach Bedrohungen zu suchen und Untersuchungen und Antworten zu automatisieren. Das Microsoft Defender-Portal (https://security.microsoft.com) kombiniert Sicherheitsfunktionen, die Ressourcen schützen und Bedrohungen erkennen, untersuchen und darauf reagieren.

Endpunkte wie Laptops, Smartphones, Tablets, Router und Firewalls sind die Einstiegspunkte in Ihr Netzwerk. Microsoft Defender for Endpoint hilft Ihnen, diese Endpunkte zu schützen, indem sie Einblick in die Aktivitäten in Ihrem Netzwerk bietet und erweiterte Bedrohungen erkennt und darauf reagiert.

In diesem Leitfaden erfahren Sie, was Sie beim Ausführen von Microsoft Defender for Endpoint im Microsoft Defender-Portal erwarten können.

Klare Ideen vor dem Loslegen

Um Microsoft Defender for Endpoint im Microsoft Defender-Portal verwenden zu können, benötigen Sie eine Microsoft Defender for Endpoint-Lizenz. Weitere Informationen finden Sie unter Microsoft Defender for Endpoint Lizenzierung.

Vergewissern Sie sich darüber hinaus, dass Sie über die Anforderungen an Hardware und Software, Browser, Netzwerkkonnektivität und Kompatibilität mit Microsoft Defender Antivirus verfügen. Weitere Informationen finden Sie unter Microsoft Defender for Endpoint Mindestanforderungen.

Außerdem müssen Sie über die erforderlichen Berechtigungen für den Zugriff auf das Microsoft Defender-Portal verfügen. Weitere Informationen finden Sie unter Verwenden von grundlegenden Berechtigungen für den Zugriff auf das Portal.

Das erwartet Sie

Untersuchung und Antwort

Die Untersuchungs- und Reaktionsfunktionen im Microsoft Defender-Portal helfen Ihnen, Incidents und Warnungen zu untersuchen und darauf zu reagieren. Incidents sind Gruppen von Warnungen, die miteinander in Zusammenhang stehen.

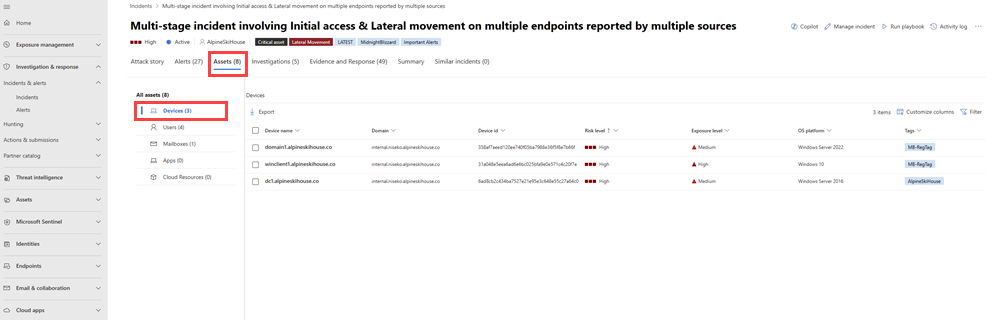

Vorfälle und Warnungen

Geräte, die an Incidents beteiligt sind, werden in der Angriffsseite eines Incidents, in einem Incidentdiagramm und auf der Registerkarte "Ressourcen " angezeigt. Sie können die Details des Incidents anzeigen, einschließlich der beteiligten Geräte, der Warnungen, die den Vorfall ausgelöst haben, und die ausgeführten Aktionen. Sie können Aktionen auf den Incident anwenden, z. B. Das Isolieren von Geräten, das Sammeln von Untersuchungspaketen und vieles mehr.

Einzelne Warnungen werden auf der Seite Warnungen angezeigt. Sie können die Details der Warnung anzeigen, einschließlich der beteiligten Geräte, des Incidents, zu dem die Warnung gehört, und die ausgeführten Aktionen. Sie können auch Aktionen auf die Warnung auf der Warnungsseite anwenden.

Suche

Suchen Sie proaktiv mithilfe von erweiterten Suchabfragen über Ihre Endpunkte, Office 365-Postfächer und mehr hinweg nach Bedrohungen, Schadsoftware und schädlichen Aktivitäten. Diese leistungsstarken Abfragen können verwendet werden, um Bedrohungsindikatoren und Entitäten für bekannte und potenzielle Bedrohungen zu finden und zu überprüfen.

Benutzerdefinierte Erkennungsregeln können aus erweiterten Huntingabfragen erstellt werden, um Ihnen bei der proaktiven watch für Ereignisse zu helfen, die auf Sicherheitsverletzungen und falsch konfigurierte Geräte hindeuten können.

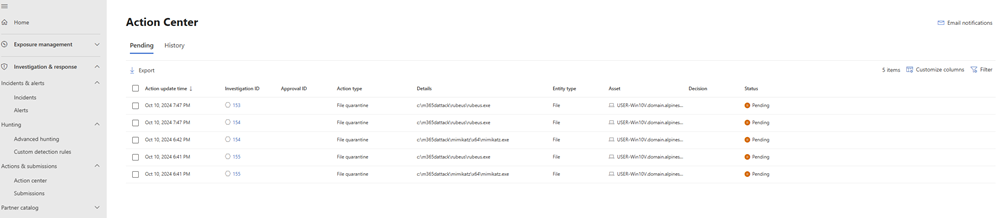

Info-Center und Übermittlungen

Im Info-Center werden die Untersuchungen angezeigt, die von automatisierten Untersuchungs- und Reaktionsfunktionen erstellt wurden. Diese automatisierte Selbstreparatur im Microsoft Defender-Portal kann Sicherheitsteams helfen, indem sie automatisch auf bestimmte Ereignisse reagiert. Sie können aktionen, die auf Geräte angewendet werden, die status der Aktionen anzeigen und die automatisierten Aktionen genehmigen oder ablehnen. Navigieren Sie zur Seite Info-Center unter Untersuchung & Antwortaktionen > & Übermittlungen > Info-Center.

Sie können Dateien, E-Mail-Anlagen und URLs zur Analyse im Übermittlungsportal an Microsoft Defender übermitteln. Sie können auch die status der Übermittlungen und die Ergebnisse der Analyse anzeigen. Navigieren Sie unter Untersuchung & Antwortaktionen > & Übermittlungen Übermittlungen zur Seite Submssionen>.

Threat Intelligence

Auf der Threat Intelligence-Seite können Sie neue Bedrohungen, neue Angriffstechniken, weit verbreitete Schadsoftware und Informationen zu Bedrohungsakteuren und Kampagnen anzeigen. Greifen Sie auf die bedrohungsanalyse Dashboard zu, um die neuesten Threat Intelligence und Erkenntnisse anzuzeigen. Sie können auch lesen und verstehen, wie Sie sich vor bestimmten Bedrohungen schützen können, indem Sie den Analystenbericht verwenden.

Navigieren Sie unter Threat Intelligence > Threat Analytics zur Seite Bedrohungsanalyse.

Geräteübersicht

Die Seite Ressourcengeräte > enthält den Gerätebestand, auf dem alle Geräte in Ihrer organization aufgelistet sind, auf denen Warnungen generiert wurden. Sie können die Details der Geräte anzeigen, einschließlich DER IP-Adresse, der Wichtigkeitsstufe, der Gerätekategorie und des Gerätetyps.

Microsoft Defender für die Verwaltung von Sicherheitsrisiken und Endpunktkonfigurationen

Microsoft Defender Vulnerability Management Dashboard finden Sie unter Verwaltung von Sicherheitsrisiken für Endpunkte>. Defender for Vulnerability Management unterstützt Sie dabei, Sicherheitsrisiken in Ihrem Netzwerk zu erkennen, zu priorisieren und zu beheben. Erfahren Sie mehr über Die Voraussetzungen und Berechtigungen und das Onboarding von Geräten in Defender Vulnerability Management.

Die Gerätekonfiguration Dashboard finden Sie im Dashboard für die Endpunktkonfigurationsverwaltung >>. Sie können Gerätesicherheit, Onboarding über Microsoft Intune und Microsoft Defender for Endpoint, Webschutzabdeckung und Angriffsflächenverwaltung auf einen Blick anzeigen.

Sicherheitsadministratoren können Endpunktsicherheitsrichtlinien für Geräte in Ihrem organization unter Endpunktkonfigurationsverwaltung > Endpunktsicherheitsrichtlinien >bereitstellen. Erfahren Sie mehr über Endpunktsicherheitsrichtlinien.

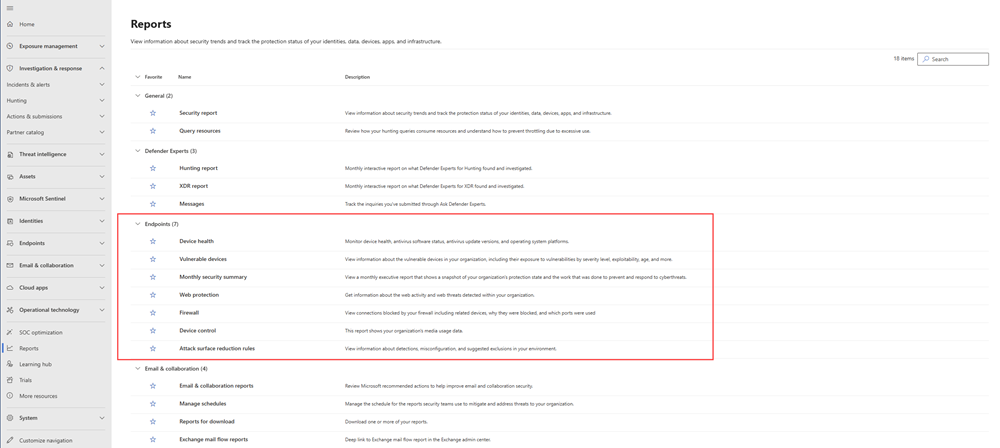

Berichte

Auf der Seite Berichte können Sie die Geräteintegrität, anfällige Geräte, monatliche Sicherheitszusammenfassung, Webschutz, Firewall, Gerätesteuerung und Angriffsfläche reduzieren.

Allgemeine Einstellungen

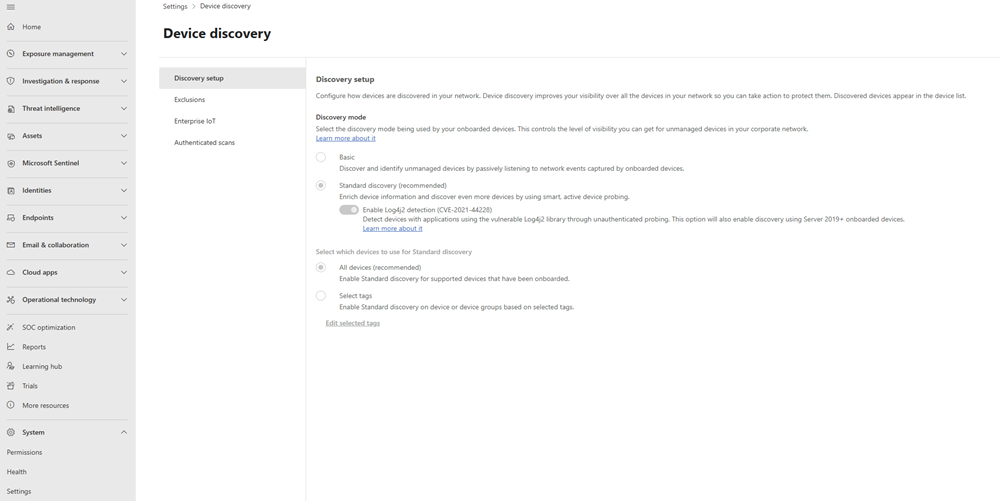

Geräteermittlung

Auf der Seite Einstellungen > Geräteermittlung können Sie Einstellungen für die Geräteermittlung konfigurieren, einschließlich ermittlungsmethode, Ausschlüsse, Aktivieren von Enterprise IOT (zugriffsabhängig) und authentifizierte Scanzeitpläne konfigurieren. Weitere Informationen finden Sie unter Geräteermittlung.

Endpunkteinstellungen

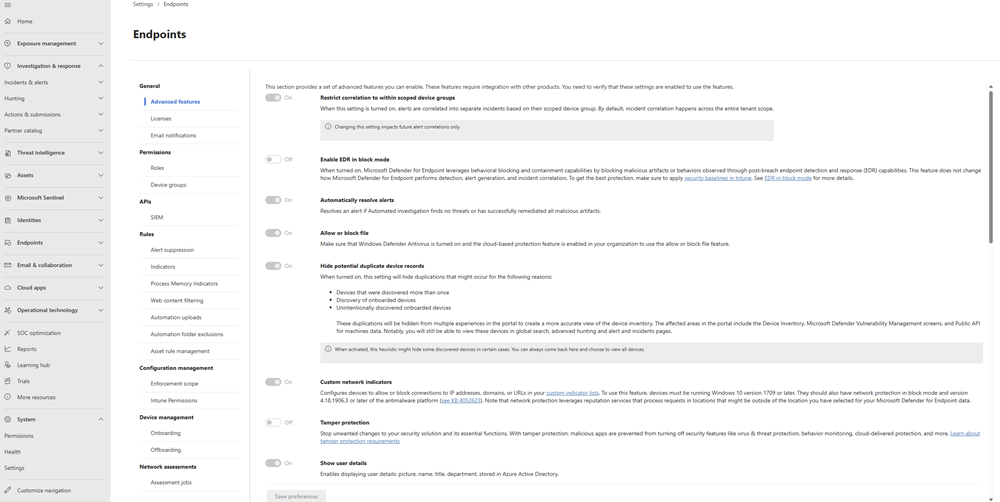

Navigieren Sie zur Seite Einstellungen > Endpunkte, um Einstellungen für Microsoft Defender for Endpoint zu konfigurieren, einschließlich erweiterter Features, E-Mail-Benachrichtigungen, Berechtigungen und mehr.

E-Mail-Benachrichtigungen

Sie können Regeln für bestimmte Geräte, Warnungsschweregrade und Sicherheitsrisiken erstellen, um E-Mail-Benachrichtigungen an bestimmte Benutzer oder Gruppen zu senden. Weitere Informationen finden Sie in den folgenden Informationen:

- Konfigurieren von E-Mail-Benachrichtigungen für Warnungen

- Konfigurieren von E-Mail-Benachrichtigungen für Sicherheitsrisiken

Berechtigungen und Rollen

Um Rollen, Berechtigungen und Gerätegruppen für Endpunkte zu verwalten, navigieren Sie unter Einstellungen > Endpunkte zu Berechtigungen. Sie können rollen erstellen und definieren und Berechtigungen unter Rollen zuweisen und Geräte in Gruppen unter Gerätegruppen erstellen und organisieren.

Alternativ können Sie auf der Seite Systemberechtigungen > zu Endpunktrollen & Gruppen navigieren.

APIs und MSSPs

Die Microsoft Defender XDR-Warnungs-API ist die offizielle API, mit der Kunden mit Warnungen in allen Defender XDR Produkten mithilfe einer einzigen Integration arbeiten können. Weitere Informationen finden Sie unter Migrieren von der MDE SIEM-API zur Microsoft Defender XDR-Warnungs-API.

Um einen Verwalteten Sicherheitsdienstanbieter (Managed Security Service Provider, MSSP) für den Zugriff auf den Empfang von Warnungen zu autorisieren, müssen Sie die Anwendungs- und Mandanten-IDs des MSSP angeben. Weitere Informationen finden Sie unter MSSP-Integration.

Regeln

Sie können Regeln und Richtlinien erstellen, um Indikatoren zu verwalten, Webinhalte zu filtern, Automatisierungsuploads und Automatisierungsordnerausschlüsse zu verwalten und vieles mehr. Um diese Regeln zu erstellen, navigieren Sie unter Einstellungen > Endpunkte zu Regeln. Weitere Informationen zum Verwalten dieser Regeln finden Sie unter den folgenden Links:

- Indikatoren verwalten

- Verwalten von Automatisierungsuploads

- Verwalten von automatischen Ordnerausschlüssen

- Filtern von Webinhalten

Verwaltung von Sicherheitseinstellungen

Unter Einstellungen > Endpunkte > Konfigurationsverwaltung > Erzwingungsbereich können Sie zulassen, dass Microsoft Intune Sicherheitseinstellungen von Microsoft Defender for Endpoint erzwungen werden. Weitere Informationen finden Sie unter Verwenden von Microsoft Intune zum Konfigurieren und Verwalten von Microsoft Defender Antivirus.

Geräteverwaltung

Sie können Geräte integrieren oder offboarden und einen Geräteerkennungstest auf der Seite Einstellungen > Endpunkte > Geräteverwaltung ausführen. Informationen zu den Schritten zum Onboarding von Geräten finden Sie unter Onboarding in Microsoft Defender for Endpoint. Informationen zum Offboarden von Geräten finden Sie unter Offboarden von Geräten.

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.