Gemeinsame Lösungen für die mandantenfähige Benutzerverwaltung

Dieser Artikel ist der vierte in einer Reihe von Artikeln, die Anleitungen zur Konfiguration und Bereitstellung von Benutzerlebenszyklusverwaltung in mandantenfähigen Microsoft Entra-Umgebungen enthalten. In den folgenden Artikeln der Reihe finden Sie weitere Informationen wie beschrieben.

- Die Einführung in die mandantenfähige Benutzerverwaltung ist die erste in dieser Serie.

- Szenarien für die mandantenfähige Benutzerverwaltung beschreibt drei Szenarien, für die Sie die Funktionen der mandantenfähigen Benutzerverwaltung nutzen können: Vom Endbenutzer initiiert, per Skript gesteuert und automatisiert.

- Gemeinsame Überlegungen für die mandantenübergreifende Benutzerverwaltung bieten eine Anleitung für diese Überlegungen: Mandantenübergreifende Synchronisierung, Verzeichnisobjekt, Microsoft Entra Conditional Access, zusätzliche Zugriffskontrolle und Office 365.

Diese Anleitung hilft Ihnen, eine konsistente Benutzerlebenszyklusverwaltung zu erreichen. Die Lebenszyklusverwaltung umfasst das mandantenübergreifende Bereitstellen, Verwalten und Aufheben der Bereitstellung von Benutzer*innen mithilfe der verfügbaren Azure-Tools, einschließlich Microsoft Entra B2B Collaboration (B2B) und die mandantenübergreifende Synchronisierung.

Von Microsoft wird nach Möglichkeit ein einzelner Mandant empfohlen. Wenn ein einzelner Mandant für Ihr Szenario nicht funktioniert, verweisen Sie auf die folgenden Lösungen, die Microsoft-Kunden für diese Herausforderungen erfolgreich implementiert haben:

- Automatische mandantenübergreifende Lebenszyklusverwaltung für Benutzer und Ressourcenzuordnung

- Freigeben von lokalen Apps über Mandanten hinweg

Automatische mandantenübergreifende Lebenszyklusverwaltung für Benutzer und Ressourcenzuordnung

Ein Kunde fusioniert mit einem Konkurrenten, mit dem er zuvor enge Geschäftsbeziehungen hatte. Die Organisationen möchten ihre Unternehmensidentitäten beibehalten.

Aktueller Status

Derzeit synchronisieren die Organisationen die Benutzer der jeweils anderen Organisation als E-Mail-Kontaktobjekte, sodass sie in den Verzeichnissen der jeweils anderen Organisation angezeigt werden. Für jeden Ressourcenmandanten sind E-Mail-Kontaktobjekte für alle Benutzer im anderen Mandanten aktiviert. Es ist kein mandantenübergreifender Zugriff auf Anwendungen möglich.

Ziele

Der Kunde hat die folgenden Ziele.

- Jeder Benutzer wird in der globalen Adressliste (GAL) jeder Organisation angezeigt.

- Änderungen am Lebenszyklus des Benutzerkontos im Stammmandanten werden automatisch in der GAL des Ressourcenmandanten widergespiegelt.

- Änderungen von Attributen in Hauptmandanten (z. B. Abteilung, Name, Simple Mail Transfer Protocol (SMTP)-Adresse) werden automatisch in der GAL des Ressourcenmandanten und dem Haupt-GAL berücksichtigt.

- Benutzer können auf Anwendungen und Ressourcen im Ressourcenmandanten zugreifen.

- Benutzer können Self-Service-Zugriffsanforderungen an Ressourcen stellen.

Lösungsarchitektur

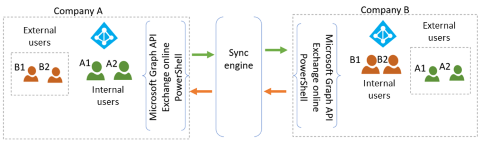

Die Organisationen verwenden eine Punkt-zu-Punkt-Architektur mit einem Synchronisierungsmodul wie Microsoft Identity Manager (MIM). Das folgende Diagramm veranschaulicht ein Beispiel für eine Punkt-zu-Punkt-Architektur für diese Lösung.

Jeder Mandantenadministrator führt folgende Schritte aus, um die Benutzerobjekte zu erstellen.

- Sicherstellen, dass die Benutzerdatenbank auf dem neuesten Stand ist.

- Bereitstellen und Konfigurieren von MIM

- Adressieren vorhandener Kontaktobjekte.

- Erstellen von Objekten externer Mitgliederbenutzer für die internen Mitgliederbenutzer des anderen Mandanten.

- Synchronisieren von Benutzerobjektattributen.

- Zugriffspakete mit Berechtigungsverwaltung bereitstellen und konfigurieren.

- Ressourcen, die freigegeben werden sollen.

- Ablauf- und Zugriffsüberprüfungsrichtlinien.

Freigeben von lokalen Apps über Mandanten hinweg

Ein Kunde mit mehreren Peerorganisationen muss lokale Anwendungen von einem der Mandanten freigeben.

Aktueller Status

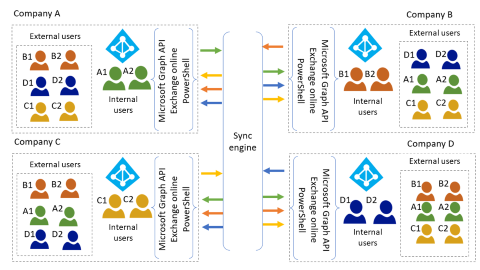

Peerorganisationen synchronisieren externe Benutzer in einer Meshtopologie, wodurch die Ressourcenzuordnung für Cloudanwendungen mandantenübergreifend ermöglicht wird. Der Kunde bietet folgende Funktionen an.

- Teilen Sie Anwendungen in Microsoft Entra ID.

- Automatisierte Lebenszyklusverwaltung für Benutzer im Ressourcenmandanten auf dem Basismandanten (d. h. Hinzufügen, Ändern und Löschen).

Das folgende Diagramm veranschaulicht dieses Szenario, in dem nur interne Benutzer in Unternehmen A auf die lokalen Apps von Unternehmen A zugreifen.

Ziele

Zusammen mit der aktuellen Funktionalität möchten sie Folgendes bieten.

- Den externen Benutzern Zugriff auf die lokalen Ressourcen von Unternehmen A gewähren.

- Apps mit SAML-Authentifizierung (Security Assertion Markup Language).

- Apps mit integrierter Windows-Authentifizierung und Kerberos.

Lösungsarchitektur

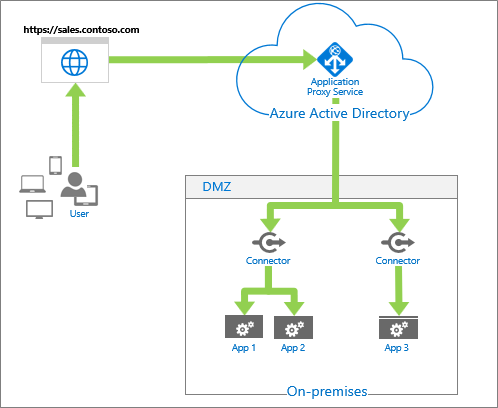

Unternehmen A bietet einmaliges Anmelden (SSO) zu lokalen Anwendungen für seine eigenen internen Benutzer mit Azure Application Proxy, wie im folgenden Diagramm dargestellt.

Diagrammtitel: Architekturlösung für den Azure-Anwendungsproxy. Links oben befindet sich ein Feld mit der Bezeichnung „https://sales.constoso.com“, das einen Globus enthält, um eine Website darzustellen. Darunter stellt eine Gruppe von Symbolen den Benutzer dar. Der Benutzer und die Website sind durch einen Pfeil vom Benutzer zur Website miteinander verbunden. Die Wolkenform mit der Bezeichnung „Microsoft Entra ID“ oben rechts enthält das Symbol „Anwendungsproxydienst“. Ein Pfeil verbindet die Website mit der Wolkenform. Das Feld „DMZ“ unten rechts trägt den Untertitel „On-premises“ (Lokal). Ein Pfeil verbindet die Wolkenform mit dem Feld „DMZ“ und teilt sich in zwei, um auf die Symbole „Connector“ zu zeigen. Unterhalb des Symbols „Connector“ auf der linken Seite zeigt ein Pfeil nach unten und teilt sich in zwei, um auf die Symbole „App 1“ und „App 2“ zu zeigen. Unterhalb des Symbols „Connector“ auf der rechten Seite zeigt ein Pfeil nach unten auf das Symbol „App 3“.

Administratoren in Mandant A führen die folgenden Schritte aus, um ihren externen Benutzern den Zugriff auf dieselben lokalen Anwendungen zu ermöglichen.

- Zugriff auf SAML-Apps konfigurieren.

- Zugriff auf andere Anwendungen gewähren.

- Lokale Benutzer über MIM oder PowerShell erstellen.

In den folgenden Artikeln finden Sie weitere Informationen zur B2B-Zusammenarbeit.

- Der Artikel Gewähren des Zugriffs auf lokale Ressourcen für B2B-Benutzer in Microsoft Entra ID beschreibt, wie Sie B2B-Benutzern Zugriff auf lokale Apps gewähren können.

- Der Artikel Microsoft Entra B2B-Zusammenarbeit für Hybridorganisationen beschreibt, wie Sie Ihren externen Partnern Zugriff auf Apps und Ressourcen in Ihrer Organisation gewähren können.

Nächste Schritte

- Einführung in die mandantenfähige Benutzerverwaltung ist der erste in einer Reihe von Artikeln, die Anleitungen für die Konfiguration und Bereitstellung der Benutzerlebenszyklusverwaltung in mandantenfähigen Microsoft Entra-Umgebungen enthalten.

- Szenarien für die mandantenfähige Benutzerverwaltung beschreibt drei Szenarien, für die Sie die Funktionen der mandantenfähigen Benutzerverwaltung nutzen können: Vom Endbenutzer initiiert, per Skript gesteuert und automatisiert.

- Gemeinsame Überlegungen für die mandantenübergreifende Benutzerverwaltung bieten eine Anleitung für diese Überlegungen: Mandantenübergreifende Synchronisierung, Verzeichnisobjekt, Microsoft Entra Conditional Access, zusätzliche Zugriffskontrolle und Office 365.