Grundlegendes und Verwalten der Eigenschaften von B2B-Gastbenutzern

Gilt für: Mitarbeitermandanten

Mitarbeitermandanten  Externe Mandanten (weitere Informationen)

Externe Mandanten (weitere Informationen)

B2B Collaboration ist eine Funktion von Microsoft Entra External ID, die Ihnen die Zusammenarbeit mit Benutzer*innen und Partner*innen außerhalb Ihrer Organisation ermöglicht. Mit B2B-Kollaboration werden externe Benutzer*innen eingeladen, sich mit ihren eigenen Anmeldeinformationen bei Ihrem Microsoft Entra-Mitarbeitermandanten anzumelden. Dieser B2B-Zusammenarbeitsbenutzer kann dann auf die Apps und Ressourcen zugreifen, die Sie für ihn freigeben möchten. Ein Benutzerobjekt wird für den B2B-Zusammenarbeitsbenutzer im gleichen Verzeichnis wie für Ihre Mitarbeiter erstellt. Benutzerobjekte für die B2B-Zusammenarbeit verfügen standardmäßig über eingeschränkte Berechtigungen in Ihrem Verzeichnis und können wie Mitarbeiter verwaltet, Gruppen hinzugefügt werden usw. In diesem Artikel werden die Eigenschaften dieses Benutzerobjekts und Möglichkeiten zu seiner Verwaltung erläutert.

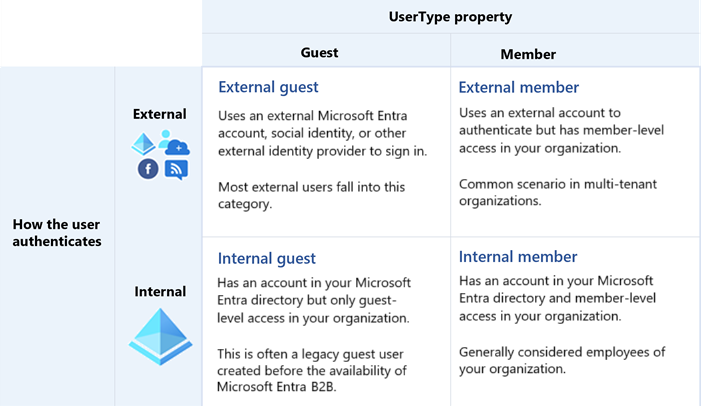

In der folgenden Tabelle werden B2B-Zusammenarbeitsbenutzer basierend auf deren Authentifizierung (intern oder extern) und deren Beziehung zu Ihrer Organisation (Gast oder Mitglied) beschrieben.

- Externer Gast: Die meisten Benutzer, die allgemein als externe Benutzer oder Gäste betrachtet werden, gehören zu dieser Kategorie. Diese B2B Collaboration-Benutzer*innen haben ein Konto in einer externen Microsoft Entra-Organisation oder bei einem externen Identitätsanbieter (z. B. einem als Identitätsanbieter fungierenden sozialen Netzwerk) und verfügen in der Ressourcenorganisation über Berechtigungen auf Gastebene. Für das in der Ressource „Microsoft Entra-Verzeichnis“ erstellte Benutzerobjekt ist „UserType“ auf„Guest“ festgelegt.

- Externes Mitglied: Diese B2B Collaboration-Benutzer*innen haben ein Konto in einer externen Microsoft Entra-Organisation oder bei einem externen Identitätsanbieter (z. B. einem als Identitätsanbieter fungierenden sozialen Netzwerk) und verfügen in Ihrer Organisation über Zugriff auf Mitgliedsebene auf Ressourcen. Dieses Szenario gibt es häufig in mehrere Mandanten umfassenden Organisationen, bei denen Benutzer und Benutzerinnen als Teil der größeren Organisation betrachtet werden und Zugriff auf Mitgliedsebene benötigen, um auf Ressourcen in den anderen Mandanten der Organisation zugreifen zu können. Für das in der Ressource „Microsoft Entra-Verzeichnis“ erstellte Benutzerobjekt ist „UserType“ auf„Member“ festgelegt.

- Interner Gast: Bevor Microsoft Entra B2B Collaboration verfügbar war, wurden für die Zusammenarbeit mit Verteilern, Lieferanten, Anbietern usw. interne Anmeldeinformationen eingerichtet, und sie wurden als „Gäste“ bezeichnet, indem das Benutzerobjekt „UserType“ auf „Guest“ festgelegt wurde. Wenn Sie interne Gastbenutzer wie diese haben, können Sie sie stattdessen zur Nutzung der B2B-Zusammenarbeit einladen, damit sie ihre eigenen Anmeldeinformationen verwenden können. Dann kann deren externer Identitätsanbieter die Authentifizierung und ihren Kontolebenszyklus verwalten.

- Internes Mitglied: Diese Benutzer gelten im Allgemeinen als Mitarbeiter Ihrer Organisation. Benutzer*innen authentifizieren sich intern über die Microsoft Entra ID-Instanz, und das Benutzerobjekt wird im Microsoft Entra ID-Ressourcenverzeichnis mit „UserType=Member“ erstellt.

Für den von Ihnen ausgewählten Benutzertyp gelten die folgenden Einschränkungen für Apps oder Dienste (die jedoch nicht darauf beschränkt sind):

| App oder Dienst | Begrenzungen |

|---|---|

| Power BI | - Die Unterstützung für UserType-Member in Power BI befindet sich derzeit in der Vorschauphase. Weitere Informationen finden Sie unter Verteilen von Power BI-Inhalten an externe Gastbenutzer mit Microsoft Entra B2B. |

| Azure Virtual Desktop | - Die Benutzertypen „Externes Mitglied“ und „Externer Gast“ werden in Azure Virtual Desktop nicht unterstützt. |

Wichtig

Die Funktion Einmalkennung per E-Mail ist jetzt standardmäßig bei allen neuen Mandanten und allen bestehenden Mandanten aktiviert, die sie nicht explizit deaktiviert haben. Wenn diese Funktion deaktiviert ist, fordert die alternative Authentifizierungsmethode eingeladene Personen auf, ein Microsoft-Konto zu erstellen.

Einlösen der Einladung

Als Nächstes befassen wir uns damit, wie Microsoft Entra B2B Collaboration-Benutzer*innen in Microsoft Entra External ID aussehen.

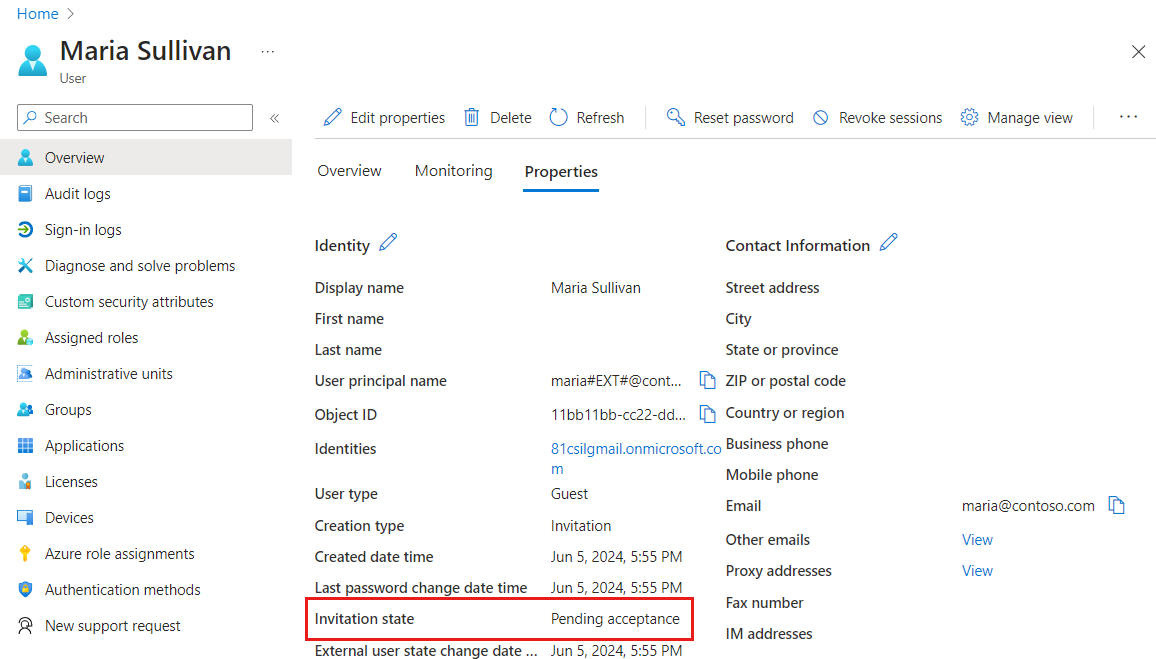

Vor dem Einlösen der Einladung

Bei Konten für B2B-Zusammenarbeitsbenutzer werden Gastbenutzer unter Verwendung ihrer eigenen Anmeldeinformationen zur Zusammenarbeit eingeladen. Beim ursprünglichen Senden der Einladung an Gastbenutzer*innen wird ein Konto in Ihrem Mandanten erstellt. Diesem Konto sind keine Anmeldeinformationen zugeordnet, da die Authentifizierung durch den Identitätsanbieter des Gastbenutzers erfolgt. Die Eigenschaft Identitäten für das Gastbenutzerkonto in Ihrem Verzeichnis wird auf die Organisationsdomäne des Hosts festgelegt, bis der Gast seine Einladung einlöst. Der Benutzer, der die Einladung sendet, wird als Standardwert für das Attribut Sponsor dem Gastbenutzerkonto hinzugefügt. Im Admin Center zeigt das Profil des eingeladenen Benutzers den Status "Einladung ausstehend " an. Die Abfrage für externalUserState unter Verwendung von Microsoft Graph API gibt Pending Acceptance zurück.

Nach dem Einlösen der Einladung

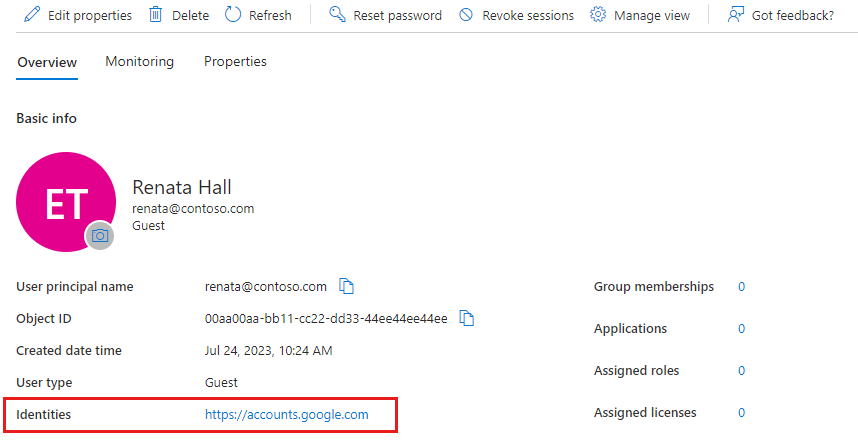

Nachdem der B2B Collaboration-Benutzer bzw. die -Benutzerin die Einladung angenommen hat, wird die Eigenschaft Identitäten basierend auf dem Identitätsanbieter des Benutzers/der Benutzerin aktualisiert.

Wenn der B2B-Zusammenarbeitsbenutzer ein Microsoft-Konto oder die Anmeldeinformationen eines anderen externen Identitätsanbieters verwendet, gibt Identitäten den Identitätsanbieter an, z. B. Microsoft-Konto, google.com oder facebook.com.

Wenn die B2B Collaboration-Benutzer*innen Anmeldeinformationen aus einer anderen Microsoft Entra-Organisation verwenden, wird für Identitäten der Wert ExternalAzureAD angezeigt.

Für externe Benutzer und Benutzerinnen, die interne Anmeldeinformationen verwenden, wird die Eigenschaft Identitäten auf die Organisationsdomäne des Hosts festgelegt. Der Wert der Eigenschaft Verzeichnissynchronisierung lautet Ja, wenn sich das Konto im lokalen Active Directory der Organisation befindet und mit Microsoft Entra ID synchronisiert wird. Wenn das Konto ein rein cloudbasiertes Microsoft Entra ID-Konto ist, lautet der Wert Nein. Die Informationen zur Verzeichnissynchronisierung sind auch über die Eigenschaft

onPremisesSyncEnabledin Microsoft Graph verfügbar.

Wichtige Eigenschaften der Microsoft Entra B2B Collaboration-Benutzer*innen

Benutzerprinzipalname

Der UPN für ein B2B Collaboration-Benutzerobjekt (d. h. die Gastbenutzenden) enthält die E-Mail des Gastbenutzenden, gefolgt von #EXT#, gefolgt von tenantname.onmicrosoft.com. Wenn zum Beispiel der Benutzende john@contoso.com als externer Benutzender im Verzeichnis fabrikam hinzugefügt wird, lautet sein UPN john_contoso.com#EXT#@fabrikam.onmicrosoft.com.

Benutzertyp

Diese Eigenschaft gibt die Beziehung des Benutzers zum Hostmandanten an. Diese Eigenschaft kann zwei Werte aufweisen:

Mitglied: Dieser Wert weist auf einen Mitarbeiter der Hostorganisation und einen Benutzer auf der Gehaltsliste der Organisation hin. Für diesen Benutzer sollte beispielsweise Zugriff auf rein interne Websites möglich sein. Dieser Benutzer wird nicht als externer Projektmitarbeiter betrachtet.

Gast: Dieser Wert gibt einen Benutzer an, der im Unternehmen nicht als „intern“ gilt, z. B. einen externen Projektmitarbeiter, Partner oder Kunden. Diese Benutzer und Benutzerinnen sind z. B. nicht für den Empfang interner Memos vom CEO oder von Unternehmensvorteilen vorgesehen.

Hinweis

Die Eigenschaft „UserType“ steht in keinem Zusammenhang damit, wie sich der Benutzer anmeldet, welche Verzeichnisrolle er hat usw. Die Eigenschaft gibt einfach nur die Beziehung des Benutzers zur Hostorganisation an und ermöglicht der Organisation, Richtlinien basierend auf dieser Eigenschaft zu erzwingen.

Identities

Diese Eigenschaft gibt den primären Identitätsanbieter des Benutzers/der Benutzerin an. Benutzer und Benutzerinnen können mehrere Identitätsanbieter haben, die angezeigt werden können, indem der Link neben Identitäten im Benutzerprofil ausgewählt oder die identities-Eigenschaft über die Microsoft Graph-API abgefragt wird.

Hinweis

„Identitäten“ und „UserType“ sind unabhängige Eigenschaften. Ein Wert für „Identitäten“ schließt keinen bestimmten Wert für „UserType“ ein.

| Eigenschaftswert der Identitäten | Anmeldestatus |

|---|---|

| ExternalAzureAD | Diese Benutzer*innen befinden sich in einer externen Organisation und authentifizieren sich mit einem Microsoft Entra-Konto, das zur anderen Organisation gehört. |

| Microsoft-Konto | Dieser Benutzer befindet sich in einem Microsoft-Konto und authentifiziert sich mit einem Microsoft-Konto. |

| {Hostdomäne} | Diese Benutzer*innen authentifizieren sich mit einem Microsoft Entra-Konto, das zu dieser Organisation gehört. |

| google.com | Diese*r Benutzer*in verfügt über ein Gmail-Konto und hat sich mithilfe von Self-Service bei der anderen Organisation angemeldet. |

| facebook.com | Diese*r Benutzer*in verfügt über ein Facebook-Konto und hat sich mithilfe von Self-Service bei der anderen Organisation angemeldet. |

| Diese Benutzer*innen haben sich mit dem Feature für Einmal-Passcodes (One-Time Passcode, OTP) per E-Mail von Microsoft Entra External ID registriert. | |

| {Aussteller-URI} | Diese Benutzer und Benutzerinnen befinden sich in einer externen Organisation, die als Identitätsanbieter nicht Microsoft Entra ID, sondern einen SAML/WS-Fed-basierten Identitätsanbieter (Security Assertion Markup Language) verwendet. Der Aussteller-URI wird angezeigt, wenn auf das Feld „Identitäten“ geklickt wird. |

Die Telefonische Anmeldung wird für externe Benutzer nicht unterstützt. B2B-Konten können den phone-Wert nicht als Identitätsanbieter verwenden.

Verzeichnis synchronisiert

Die Eigenschaft Verzeichnis synchronisiert gibt an, ob der Benutzer mit lokalem Active Directory synchronisiert und lokal authentifiziert wird. Der Wert dieser Eigenschaft lautet Ja, wenn sich das Konto im lokalen Active Directory der Organisation befindet und mit Microsoft Entra ID synchronisiert wird. Wenn das Konto ein rein cloudbasiertes Microsoft Entra ID-Konto ist, lautet der Wert Nein. In Microsoft Graph entspricht die Eigenschaft „Verzeichnis synchronisiert“ dem Wert onPremisesSyncEnabled.

Können Microsoft Entra B2B-Benutzer*innen als Mitglieder statt als Gäste hinzugefügt werden?

Üblicherweise sind die Begriffe „Microsoft Entra B2B-Benutzer“ und „Gastbenutzer“ synonym. Deshalb werden Microsoft Entra B2B Collaboration-Benutzer*innen standardmäßig als Benutzer*innen hinzugefügt, bei denen UserType auf Guest festgelegt ist. In einigen Fällen ist eine Partnerorganisation jedoch Teil einer größeren Organisation, zu der auch die Hostorganisation gehört. Hierbei betrachtet die Hostorganisation die Benutzer der Partnerorganisation eher als Mitglieder, nicht als Gäste. Verwenden Sie die Microsoft Entra B2B-Einladungs-Manager-APIs, um Benutzer*innen aus der Partnerorganisation als Mitglied zur Hostorganisation einzuladen oder hinzuzufügen.

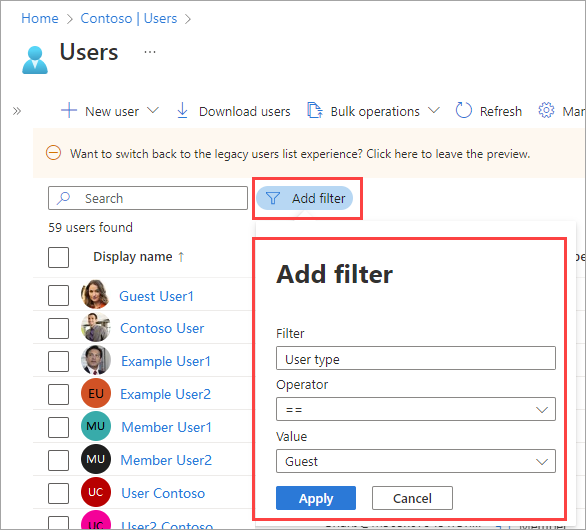

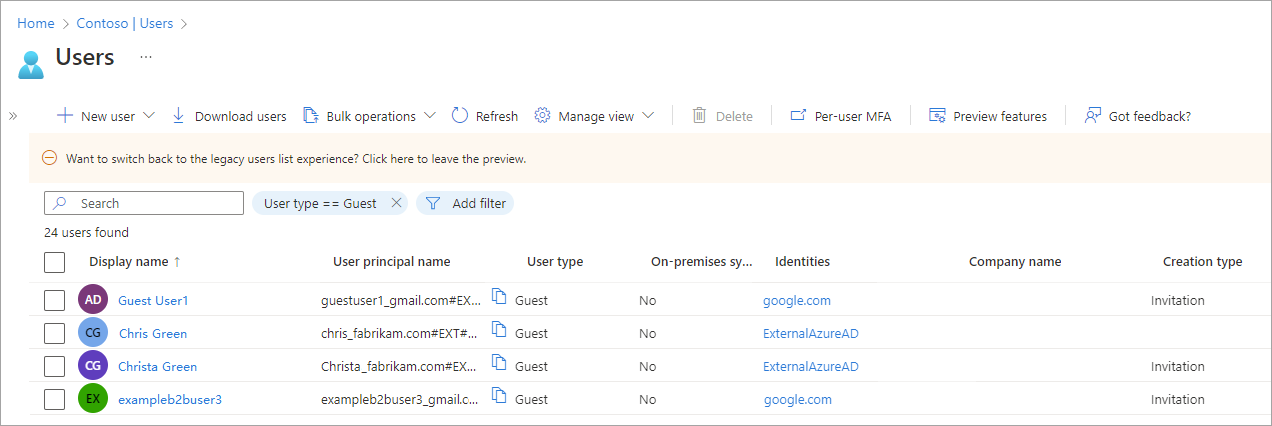

Filtern nach Gastbenutzern im Verzeichnis

In der Liste Benutzer können Sie Filter hinzufügen verwenden, um nur die Gastbenutzer in Ihrem Verzeichnis anzuzeigen.

Konvertieren des Benutzertyps

Sie können den Wert für „Benutzertyp“ von „Mitglied“ in „Gast“ und umgekehrt konvertieren, indem Sie das Profil des Benutzers im Microsoft Entra Admin Center bearbeiten oder PowerShell verwenden. Die Eigenschaft „UserType“ gibt jedoch die Beziehung eines Benutzers zu der Organisation an. Daher sollten Sie diese Eigenschaft nur ändern, wenn sich die Beziehung des Benutzers zur Organisation ändert. Wenn sich die Beziehung des Benutzers ändert, muss dann der Benutzerprinzipalname (UPN) geändert werden? Soll der Benutzer weiterhin Zugriff auf die gleichen Ressourcen haben? Muss ein Postfach zugewiesen werden?

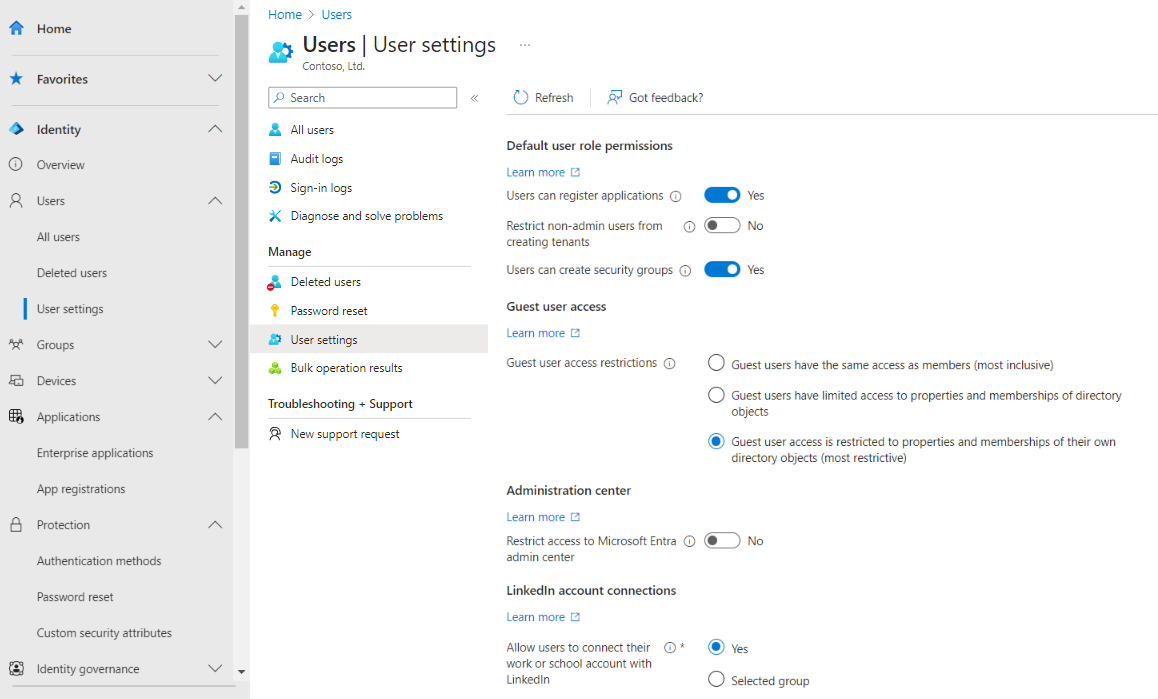

Berechtigungen für Gastbenutzer

Gastbenutzer besitzen standardmäßige eingeschränkte Verzeichnisberechtigungen. Sie können ihr eigenes Profil verwalten, ihr eigenes Kennwort ändern und einige Informationen zu anderen Benutzern, Gruppen und Apps abrufen. Sie können jedoch nicht alle Verzeichnisinformationen lesen.

B2B-Gastbenutzer werden in freigegebenen Microsoft Teams-Kanälen nicht unterstützt. Informationen über den Zugriff auf freigegebene Kanäle finden Sie unter Direkte B2B-Verbindung.

Es gibt eine Vielzahl von Situationen, in denen Sie Ihren Gastbenutzern höhere Berechtigungen einräumen möchten. Sie können Gastbenutzer beliebigen Rollen hinzufügen und sogar die standardmäßigen Einschränkungen für Gastbenutzer im Verzeichnis aufheben, um diesen die gleichen Berechtigungen zu gewähren wie Mitgliedern. Sie können die standardmäßigen Einschränkungen aufheben, sodass Gastbenutzer im Unternehmensverzeichnis die gleichen Berechtigungen erhalten wie Mitgliedsbenutzer. Weitere Informationen finden Sie im Artikel zum Einschränken von Gastzugriffsberechtigungen in Microsoft Entra External ID.

Kann ich Gastbenutzer in der globalen Adressliste von Exchange sichtbar machen?

Ja. Gastobjekte sind in der globalen Adressliste Ihrer Organisation standardmäßig nicht sichtbar. Sie können jedoch Microsoft Graph PowerShell verwenden, um diese sichtbar zu machen. Weitere Informationen finden Sie im Artikel Verhindern, dass Gäste einer bestimmten Microsoft 365-Gruppe oder einem Microsoft Teams-Team hinzugefügt werden unter „Hinzufügen von Gästen zur globalen Adressliste“.

Kann ich die E-Mail-Adresse eines Gastbenutzers aktualisieren?

Wenn ein Gastbenutzer Ihre Einladung annimmt und danach seine E-Mail-Adresse ändert, wird die neue Adresse nicht automatisch im Gastbenutzerobjekt in Ihrem Verzeichnis synchronisiert. Die E-Mail-Eigenschaft wird über die Microsoft Graph-API erstellt. Sie können die Maileigenschaft über die Microsoft Graph-API, das Admin Center von Exchange oder Exchange Online-PowerShell aktualisieren. Die Änderung wird im Microsoft Entra-Gastbenutzerobjekt widergespiegelt.