Planen der Bereitstellung von Microsoft Entra-Zugriffsüberprüfungen

Zugriffsüberprüfungen von Microsoft Entra unterstützen Ihre Organisation dabei, einen besseren Schutz des Enterprise zu erreichen, indem der Lebenszyklus des Ressourcenzugriffs verwaltet wird. Zugriffsüberprüfungen bieten folgende Möglichkeiten:

Planen regelmäßiger Überprüfungen oder Durchführen von Ad-hoc-Überprüfungen, um zu entdecken, wer Zugriff auf bestimmte Ressourcen wie Anwendungen und Gruppen hat.

Nachverfolgen von Überprüfungen, um Erkenntnisse zu gewinnen, sowie aus Gründen der Compliance oder der Einhaltung von Richtlinien

Delegieren von Überprüfungen an bestimmte Administratoren, Geschäftsinhaber oder Benutzer, die eine Notwendigkeit des fortwährenden Zugriffs selbst nachweisen können

Verwenden der Erkenntnisse, um effizient zu ermitteln, ob Benutzer weiterhin Zugriff haben sollen

Automatisieren der Überprüfungsergebnisse, z. B. Entfernen des Benutzerzugriffs auf Ressourcen

Zugriffsüberprüfungen sind eine Microsoft Entra ID Governance-Funktionalität. Die weiteren Funktionen sind Berechtigungsverwaltung, Privileged Identity Management (PIM), Lebenszyklus-Workflows, Bereitstellung und Nutzungsbedingungen. Zusammen unterstützen sie Sie bei der Beantwortung dieser vier Fragen:

- Welche Benutzer sollen Zugriff auf welche Ressourcen haben?

- Wozu nutzen diese Benutzer den Zugriff?

- Gibt es eine effektive organisatorische Kontrolle zum Verwalten des Zugriffs?

- Können Prüfer feststellen, ob die Kontrollen funktionieren?

Die Planung der Bereitstellung von Zugriffsüberprüfungen ist von entscheidender Bedeutung, um sicherzustellen, dass Sie die gewünschte Governancestrategie für Benutzer in Ihrer Organisation erfolgreich umsetzen.

Hauptvorteile

Die Aktivierung von Zugriffsüberprüfungen bietet die folgenden Hauptvorteile:

- Zusammenarbeit steuern: Mit Zugriffsüberprüfungen können Sie den Zugriff auf alle Ressourcen verwalten, die Ihre Benutzer benötigen. Wenn Benutzer Dateien freigeben und zusammenarbeiten, können Sie sicher sein, dass nur autorisierte Benutzer Zugriff auf die Informationen haben.

- Risikoverwaltung: Mit Zugriffsüberprüfungen können Sie den Zugriff auf Daten und Anwendungen überprüfen und so das Risiko von Datenlecks und Datenaustritt verringern. Sie erhalten die Möglichkeit, den Zugriff externer Partner auf Unternehmensressourcen regelmäßig zu überprüfen.

- Compliance- und Governancevorgaben umsetzen: Mit Zugriffsüberprüfungen können Sie den Lebenszyklus des Zugriffs auf Gruppen, Apps und Websites steuern und erneut bestätigen. Sie können Überprüfungen von in Ihrer Organisation verwendeten compliance- oder risikokritischen Anwendungen kontrollieren und nachverfolgen.

- Kostenreduzierung: Zugriffsüberprüfungen werden in der Cloud erstellt und funktionieren nativ mit Cloudressourcen wie Gruppen, Anwendungen und Zugriffspaketen. Die Verwendung von Zugriffsüberprüfungen ist kostengünstiger als das Entwickeln eigener Tools oder ein anderweitiges Upgrade Ihres lokalen Toolsets.

Schulungsressourcen

In den folgenden Videos erfahren Sie mehr über Zugriffsüberprüfungen:

- Was sind Zugriffsüberprüfungen in Microsoft Entra ID?

- Erstellen von Zugriffsüberprüfungen in Microsoft Entra ID

- So erstellen Sie automatische Zugriffsüberprüfungen für alle Gastbenutzer mit Zugriff auf Microsoft 365-Gruppen in Microsoft Entra ID

- Aktivieren von Zugriffsüberprüfungen in Microsoft Entra ID

- Überprüfen des Zugriffs mit „Mein Zugriff“

Lizenzen

Dieses Feature erfordert Microsoft Entra ID Governance- oder Microsoft Entra Suite-Abonnements für die Benutzer Ihrer Organisation. Einige Funktionen innerhalb dieses Features können mit einem Microsoft Entra ID P2-Abonnement ausgeführt werden. Weitere Informationen und Details finden Sie in den Artikeln zu den einzelnen Funktionen. Die richtige Lizenz für Ihre Anforderungen finden Sie unter Microsoft Entra ID Governance-Lizenzierungsgrundlagen.

Hinweis

Zum Erstellen einer Überprüfung inaktiver Benutzer*innen und mit Empfehlungen für die Benutzer-zu-Gruppe-Zugehörigkeit ist eine Microsoft Entra ID-Governance-Lizenz erforderlich.

Planen des Bereitstellungsprojekts für Zugriffsüberprüfungen

Berücksichtigen Sie die Anforderungen Ihrer Organisation, um die Strategie für die Bereitstellung von Zugriffsüberprüfungen in Ihrer Umgebung festzulegen.

Einbeziehen der richtigen Beteiligten

Fehler in Technologieprojekten sind in der Regel auf nicht erfüllte Erwartungen auf den Gebieten Auswirkungen, Ergebnisse und Zuständigkeiten zurückzuführen. Um diese Fallstricke zu vermeiden, stellen Sie sicher, dass Sie die richtigen Beteiligten hinzuziehen und dass die Projektrollen klar sind.

An Zugriffsüberprüfungen können Mitglieder der folgenden Teams aus Ihrer Organisation beteiligt sein:

Die IT-Administration verwaltet Ihre IT-Infrastruktur, Cloudinvestitionen und SaaS-Apps (Software as a Service). Dieses Team hat folgende Aufgaben:

- Überprüfen des privilegierten Zugriffs auf Infrastruktur und Apps, einschließlich Microsoft 365 und Microsoft Entra ID.

- Planen und Ausführen von Zugriffsüberprüfungen für Gruppen, die zum Verwalten von Ausnahmelisten oder IT-Pilotprojekten verwendet werden, um Zugriffslisten auf dem aktuellen Stand zu halten.

- Sicherstellen, dass der programmgesteuerte (skriptbasierte) Zugriff auf Ressourcen über Dienstprinzipale geregelt ist und überprüft wird.

- Automatisieren Sie Prozesse wie das Onboarding und Offboarding von Benutzern, Zugriffsanforderungen und Zugriffszertifizierungen.

Sicherheitsteams stellen sicher, dass der Plan die Sicherheitsanforderungen Ihrer Organisation erfüllt und Zero Trust durchsetzt. Dieses Team hat folgende Aufgaben:

- Reduziert Risiken und stärkt die Sicherheit

- Erzwingt den Zugriff mit den geringsten Rechten auf Ressourcen und Anwendungen

- Verwendet Tools, um eine zentrale autoritative Quelle dafür zu sehen, wer Zugriff auf was hat und wie lange.

Entwicklungsteams erstellen und verwalten Anwendungen für Ihre Organisation. Dieses Team hat folgende Aufgaben:

- Steuern, wer auf Komponenten in SaaS, PaaS (Platform-as-a-Service) und IaaS-Ressourcen (Infrastructure-as-a-Service), aus denen die entwickelten Lösungen bestehen, zugreifen und diese verwalten kann

- Verwalten von Gruppen, die auf Anwendungen und Tools für die interne Anwendungsentwicklung zugreifen können

- Benötigen privilegierte Identitäten, die Zugriff auf Produktionssoftware oder Lösungen haben, die für Ihre Kunden gehostet werden

Geschäftseinheiten verwalten Projekte und eigenen Anwendungen. Dieses Team hat folgende Aufgaben:

- Überprüfen und Genehmigen bzw. Verweigern des Zugriffs von internen und externen Benutzern auf Gruppen und Anwendungen

- Planen und Durchführen von Überprüfungen, um den Fortbestand des Zugriffs von Mitarbeitern und externen Identitäten wie Geschäftspartnern zu bestätigen

- Erfordern, dass Ihre Mitarbeiter Zugriff auf die Apps haben, die für ihre Arbeit erforderlich sind.

- Erlaubt Abteilungen, den Zugriff für ihre Benutzer zu verwalten.

Die Unternehmensgovernance stellt sicher, dass die Organisation die internen Richtlinien und Vorschriften einhält. Dieses Team hat folgende Aufgaben:

- Fordert neue Zugriffsüberprüfungen an oder plant sie

- Bewerten der Prozesse und Verfahren zum Überprüfen des Zugriffs, einschließlich Dokumentation und Aufzeichnung aus Gründen der Compliance

- Überprüfen der Ergebnisse früherer Überprüfungen für die wichtigsten Ressourcen

- Überprüft, ob die richtigen Steuerelemente vorhanden sind, um obligatorische Sicherheits- und Datenschutzrichtlinien zu erfüllen.

- Erfordert wiederholbare Zugriffsprozesse, die einfach zu überwachen und zu melden sind.

Hinweis

Bei Überprüfungen, die manuell ausgewertet werden müssen, planen sie geeignete Prüfer und Überprüfungszyklen ein, die ihren Richtlinien und den Anforderungen an die Compliance entsprechen. Wenn Überprüfungszyklen zu häufig sind oder zu wenig Prüfer verfügbar sind, kann dies zu Qualitätseinbußen führen, und es haben möglicherweise zu viele oder zu wenige Personen Zugriff. Wir empfehlen, klare Verantwortlichkeiten für die verschiedenen Beteiligten und Abteilungen festzulegen, die an den Zugriffsüberprüfungen beteiligt sind. Alle teilnehmenden Teams und Einzelpersonen sollten ihre jeweiligen Rollen und Pflichten verstehen, um das Prinzip der geringsten Rechte zu wahren.

Planen der Benachrichtigungen

Kommunikation ist ein entscheidender Faktor für den Erfolg jedes Geschäftsprozesses. Kommunizieren Sie Benutzern, wie und wann sich ihre Benutzererfahrung ändert. Teilen Sie Ihren Benutzern mit, wie sie Unterstützung erhalten, wenn Probleme auftreten.

Kommunizieren von Änderungen bei der Zuständigkeit

Zugriffsüberprüfungen unterstützen die Übertragung der Zuständigkeit für die Überprüfung und Maßnahmen bezüglich des fortwährenden Zugriffs auf Geschäftsinhaber. Die Entbindung der IT-Abteilung von Zugriffsentscheidungen führt zu präziseren Zugriffsentscheidungen. Diese Umstellung stellt eine kulturelle Veränderung bei der Verantwortlichkeit und Zuständigkeit des Ressourcenbesitzers dar. Kommunizieren Sie eine solche Änderung proaktiv, und stellen Sie sicher, dass die Ressourcenbesitzer geschult werden und die Erkenntnisse umsetzen können, um gute Entscheidungen zu treffen.

Die IT-Abteilung ist bestrebt, die Kontrolle über alle Zugriffsentscheidungen für die Infrastruktur und die Zuweisung privilegierter Rollen zu behalten.

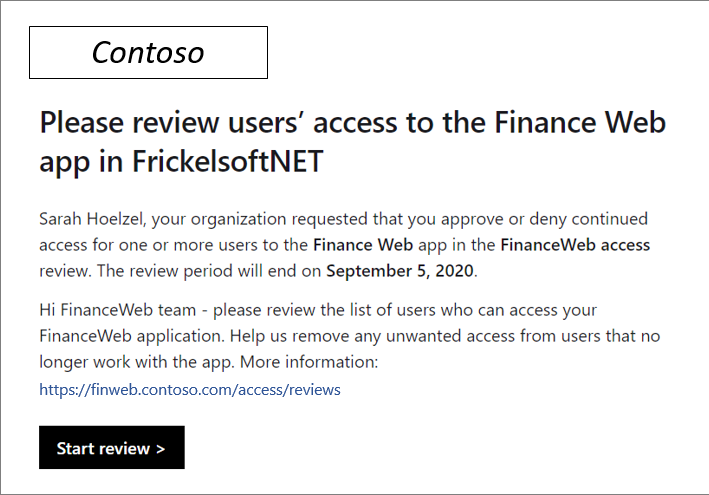

Anpassen der E-Mail-Kommunikation

Wenn Sie eine Überprüfung planen, schlagen Sie Benutzer vor, die diese Überprüfung durchführen sollen. Diese Prüfer erhalten dann eine E-Mail-Benachrichtigung zu neuen Überprüfungen, die ihnen zugewiesen sind, und Erinnerungen, bevor eine ihnen zugewiesene Überprüfung abläuft.

Die an Prüfer gesendete E-Mail kann so angepasst werden, dass sie eine kurze Nachricht enthalten, mit der sie aufgefordert werden, die Überprüfung zu bearbeiten. Verwenden Sie den zusätzlichen Text für Folgendes:

Eine persönliche Mitteilung an Prüfer, damit sie erkennen, dass die Nachricht von der Compliance- oder IT-Abteilung stammt

Schließen Sie einen Verweis auf interne Informationen darüber ein, was die Erwartungen an die Überprüfung sind sowie zusätzliche Referenz- oder Schulungsmaterialien.

Wenn Sie die Option Überprüfung starten auswählen, werden Prüfer für Zugriffsüberprüfungen für Gruppen und Anwendungen an das Mein Zugriff-Portal weitergeleitet. Im Portal finden sie eine Übersicht über alle Benutzer, die Zugriff auf die zu überprüfende Ressource haben, sowie Systemempfehlungen, die auf Informationen zur letzten Anmeldung und zum letzten Zugriff beruhen.

Planen eines Pilotprojekts

Kunden wird empfohlen, Zugriffsüberprüfungen zunächst in einem Pilotversuch mit einer kleinen Gruppe und für nicht kritische Ressourcen durchzuführen. Mithilfe von Pilotversuchen können Sie Prozesse und Kommunikation nach Bedarf anpassen. Dadurch können Sie die Fähigkeit von Benutzern und Prüfern erhöhen, Sicherheits- und Complianceanforderungen zu erfüllen.

Empfehlungen für den Pilotversuch:

- Beginnen Sie mit Überprüfungen, bei denen die Ergebnisse nicht automatisch angewendet werden und Sie die Konsequenzen steuern können.

- Stellen Sie sicher, dass alle Benutzer über gültige E-Mail-Adressen verfügen, die in Microsoft Entra ID aufgeführt sind. Vergewissern Sie sich, dass sie E-Mails mit Anweisungen erhalten, um die entsprechende Maßnahme zu ergreifen.

- Dokumentieren Sie alle Zugriffsberechtigungen, die im Rahmen des Pilotversuchs entfernt wurden, falls Sie sie schnell wiederherstellen müssen.

- Prüfen Sie Überwachungsprotokolle, um sicherzustellen, dass alle Ereignisse ordnungsgemäß überwacht werden.

Weitere Informationen finden Sie unter Bewährte Methoden für einen Pilotversuch.

Einführung in Zugriffsüberprüfungen

In diesem Abschnitt werden die Konzepte der Zugriffsüberprüfung erläutert, die Ihnen vor dem Planen der Überprüfungen vertraut sein sollten.

Welche Ressourcentypen können überprüft werden?

Sobald Sie die Ressourcen Ihrer Organisation in Microsoft Entra ID integriert haben (z. B. Benutzer, Anwendungen und Gruppen), können sie verwaltet und überprüft werden.

Typische Ziele für die Überprüfung:

- Anwendungen, die für das einmalige Anmelden in Microsoft Entra ID integriert sind (z. B. SaaS, Branchenanwendungen).

- Die Gruppenmitgliedschaft wird mit Microsoft Entra ID synchronisiert oder in Microsoft Entra ID oder Microsoft 365 erstellt, einschließlich Microsoft Teams.

- Zugriffspaket zum Gruppieren von Ressourcen (beispielsweise Gruppen, Apps und Websites) in einem Paket für die Zugriffsverwaltung.

- Microsoft Entra-Rollen und Azure-Ressourcenrollen nach Definition in PIM.

Wer erstellt und verwaltet Zugriffsüberprüfungen?

Die zum Erstellen, Verwalten oder Lesen einer Zugriffsüberprüfung erforderliche Verwaltungsrolle hängt vom Typ der Ressource ab, deren Mitgliedschaft überprüft werden soll. In der folgenden Tabelle sind die für jeden Ressourcentyp erforderlichen Rollen aufgeführt:

| Ressourcentyp | Zugriffsüberprüfungen erstellen und verwalten (Ersteller) | Lesen der Ergebnisse von Zugriffsüberprüfungen |

|---|---|---|

| Gruppe oder Anwendung | Globaler Administrator Benutzeradministrator Identity Governance-Administrator Administrator für privilegierte Rollen (führt nur Überprüfungen von Microsoft Entra-Gruppen durch, die Rollen zugewiesen werden können) Gruppenbesitzer (bei Aktivierung durch einen Administrator) |

Globaler Administrator Globaler Leser Benutzeradministrator Identity Governance-Administrator Administrator für privilegierte Rollen Sicherheitsleseberechtigter Gruppenbesitzer (bei Aktivierung durch einen Administrator) |

| Microsoft Entra-Rollen | Globaler Administrator Administrator für privilegierte Rollen |

Globaler Administrator Globaler Leser Benutzeradministrator Administrator für privilegierte Rollen

Sicherheitsleseberechtigter |

| Azure-Ressourcenrollen | Benutzerzugriffsadministrator (für die Ressource) Ressourcenbesitzer Benutzerdefinierte Rollen mit Microsoft.Authorization/*-Berechtigung. |

Benutzerzugriffsadministrator (für die Ressource) Ressourcenbesitzer Leser (für die Ressource) Benutzerdefinierte Rollen mit Microsoft.Authorization/*/Leseberechtigungen. |

| Zugriffspaket | Globaler Administrator Identity Governance-Administrator Katalogbesitzer (für das Zugriffspaket) Zugriffspaket-Manager (für das Zugriffspaket) |

Globaler Administrator Globaler Leser Benutzeradministrator Identity Governance-Administrator Katalogbesitzer (für das Zugriffspaket) Zugriffspaket-Manager (für das Zugriffspaket) Sicherheitsleseberechtigter |

Weitere Informationen finden Sie unter Berechtigungen der Administratorrolle in Microsoft Entra ID.

Wer überprüft den Zugriff auf die Ressource?

Der Ersteller der Zugriffsüberprüfung legt zum Zeitpunkt der Erstellung fest, wer die Überprüfung durchführt. Diese Einstellung kann nicht mehr geändert werden, nachdem die Überprüfung gestartet wurde. Prüfer werden gestellt durch:

- Ressourcenbesitzer, die Geschäftsinhaber der Ressource sind

- Einzeln vom Administrator für Zugriffsüberprüfungen ausgewählte Delegaten

- Benutzer, die eine Notwendigkeit des Fortbestands Ihres Zugriffs selbst nachweisen

- Manager überprüfen den Zugriff ihrer direkten Berichte auf die Ressource.

Hinweis

Wenn Sie Ressourcenbesitzer oder Manager auswählen, legen Administratoren Fallbackprüfer fest, die kontaktiert werden, wenn der primäre Kontakt nicht verfügbar ist.

Beim Erstellen einer Zugriffsüberprüfung können Administratoren einen oder mehrere Prüfer auswählen. Alle Prüfer können eine Überprüfung starten und ausführen, wobei sie Benutzer für den fortwährenden Zugriff auf eine Ressource auswählen oder entfernen.

Komponenten einer Zugriffsüberprüfung

Vor der Implementierung Ihrer Zugriffsüberprüfungen planen Sie die für Ihre Organisation relevanten Überprüfungstypen. Hierzu müssen Sie Geschäftsentscheidungen darüber treffen, was Sie überprüfen möchten und welche Maßnahmen auf Grundlage dieser Überprüfungen durchgeführt werden sollen.

Zum Erstellen einer Zugriffsüberprüfungsrichtlinie benötigen Sie die folgenden Informationen:

Welche Ressourcen müssen überprüft werden?

Wessen Zugriff soll überprüft werden?

Wie oft soll die Überprüfung durchgeführt werden?

Wer führt die Überprüfung durch?

- Wie werden sie von der Überprüfung in Kenntnis gesetzt?

- Welche Fristen sollen für Überprüfung gelten?

Welche automatischen Aktionen sollten auf Grundlage der Überprüfung erzwungen werden?

- Was geschieht, wenn der Prüfer nicht rechtzeitig reagiert?

Welche manuellen Aktionen werden in Folge der Überprüfung ausgeführt?

Welche Mitteilungen sollten auf Grundlage der ergriffenen Maßnahmen gesendet werden?

Beispiel für einen Zugriffsüberprüfungsplan

| Komponente | Wert |

|---|---|

| Zu überprüfende Ressourcen | Zugriff auf Microsoft Dynamics |

| Häufigkeit der Überprüfung | Monatlich. |

| Wer führt die Überprüfung durch? | Programmmanager der Dynamics-Unternehmensgruppe |

| Benachrichtigung | Zu Beginn einer Überprüfung wird eine E-Mail an den Alias Dynamics-Pms gesendet. Schreiben Sie eine benutzerdefinierte Nachricht mit einer Handlungsaufforderung an die Prüfer. |

| Zeitachse | 48 Stunden ab Zeitpunkt der Benachrichtigung |

| Automatische Aktionen | Entfernen des Zugriffs aller Konten, die sich seit 90 Tagen nicht interaktiv angemeldet haben, indem Benutzer aus der Sicherheitsgruppe „dynamics-access“ entfernt werden. Aktionen ausführen, wenn die Überprüfung nicht fristgerecht erfolgt |

| Manuelle Aktionen | Prüfer können Entfernungen bei Bedarf genehmigen, bevor die automatisierte Aktion ausgeführt wird. |

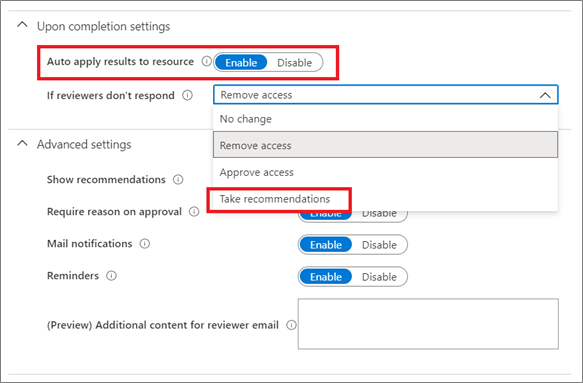

Automatisieren von Aktionen auf Grundlage von Zugriffsüberprüfungen

Sie können den Zugriff automatisch entfernen lassen, indem Sie die Option Ergebnisse automatisch auf Ressource anwenden auf Aktivieren festlegen.

Nachdem die Überprüfung abgeschlossen und beendet wurde, werden Benutzer, die vom Prüfer nicht genehmigt wurden, automatisch aus der Ressource entfernt – oder sie werden beibehalten und haben weiterhin Zugriff. Dies kann bedeuten, dass deren Gruppenmitgliedschaft aufgehoben wird, oder dass deren Anwendungszuweisung oder deren Recht zum Heraufstufen auf eine privilegierte Rolle aufgehoben wird.

Annehmen der Empfehlungen

Empfehlungen werden den Prüfern auf der Benutzeroberfläche für Prüfer angezeigt, und nennen den Zeitpunkt der letzten Anmeldung einer Person beim Mandanten oder des letzten Zugriffs auf eine Anwendung. Anhand dieser Informationen können Prüfer die richtige Entscheidung bezüglich des Zugriffs treffen. Wenn Sie Empfehlungen annehmen auswählen, werden die Empfehlungen aus der Zugriffsüberprüfung umgesetzt. Am Ende einer Zugriffsüberprüfung wendet das System diese Empfehlungen automatisch auf Benutzer an, für die die Prüfer nicht geantwortet haben.

Empfehlungen basieren auf den Kriterien in der Zugriffsüberprüfung. Wenn Sie z. B. die Überprüfung so konfigurieren, dass der Zugriff nach 90 Tagen ohne interaktive Anmeldung entfernt wird, lautet die Empfehlung, alle Benutzer zu entfernen, die diese Kriterien erfüllen. Microsoft arbeitet kontinuierlich an der Verbesserung der Empfehlungen.

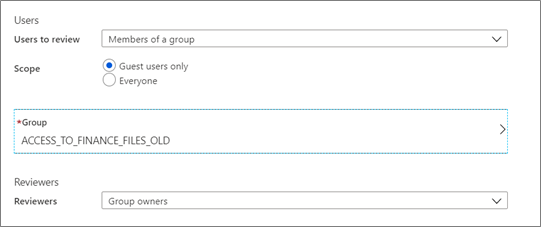

Überprüfen des Gastbenutzerzugriffs

Mithilfe von Zugriffsüberprüfungen können Sie die Identitäten von Kooperationspartnern aus externen Organisationen überprüfen und bereinigen. Die Konfiguration einer Überprüfung aller einzelnen Partner kann die Anforderungen der Compliance erfüllen.

Externen Identitäten kann Zugriff auf Unternehmensressourcen gewährt werden. Dabei kann es sich um die Folgenden handeln:

- Hinzufügen zu einer Gruppe

- Einladen zu Teams

- Zuweisen zu einer Unternehmensanwendung oder einem Zugriffspaket

- Zuweisen einer privilegierten Rolle in Microsoft Entra ID oder in einem Azure-Abonnement.

Weitere Informationen finden Sie in diesem Beispielskript. Das Skript zeigt, wo externe Identitäten, die zum Mandanten eingeladen wurden, verwendet werden. Sie können die Gruppenmitgliedschaft, die Rollen- und Anwendungszuweisungen externer Benutzer in Microsoft Entra ID ablesen. Das Skript zeigt keine Zuweisungen außerhalb von Microsoft Entra ID an, z. B. direkt zugewiesene Rechte für SharePoint-Ressourcen, wenn keine Gruppen verwendet werden.

Wenn Sie eine Zugriffsüberprüfung für Gruppen oder Anwendungen erstellen, können Sie festlegen, dass sich der Prüfer auf alle Benutzer oder nur auf Gastbenutzer konzentrieren soll. Wenn nur Gastbenutzer ausgewählt werden, wird den Prüfern eine gefilterte Liste externer Identitäten aus Microsoft Entra B2B (Business to Business) zugewiesen, die Zugriff auf die Ressource haben.

Wichtig

Diese Liste schließt keine externen Mitglieder mit dem userTypeMitglied ein. Diese Liste enthält auch keine Benutzer, die außerhalb Microsoft Entra B2B-Zusammenarbeit eingeladen wurden. Ein Beispiel sind Benutzer, die direkt über SharePoint Zugriff auf freigegebene Inhalte haben.

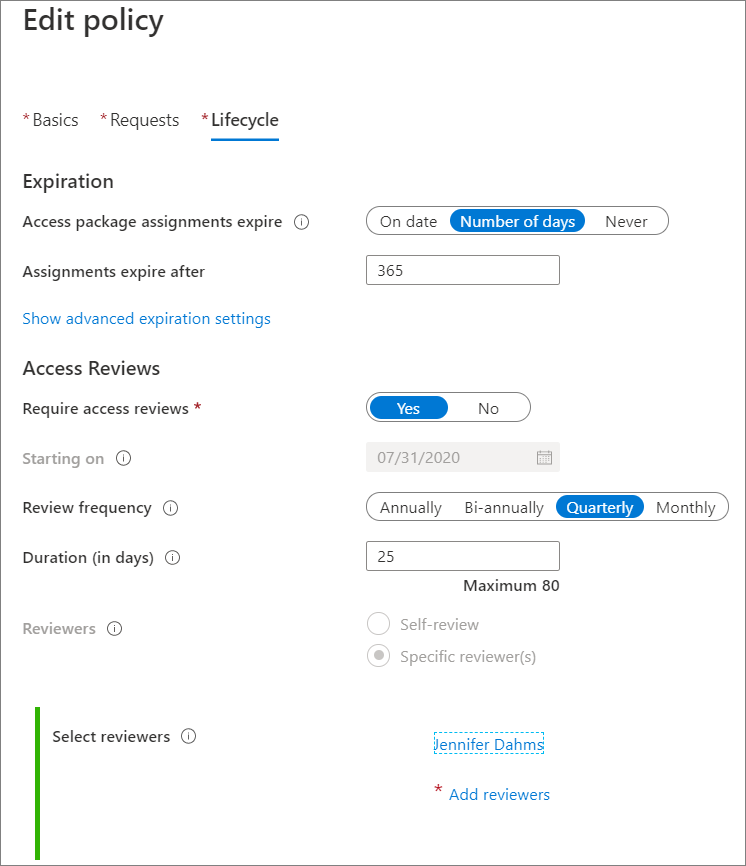

Planen von Zugriffsüberprüfungen für Zugriffspakete

Zugriffspakete können Ihre Governance- und Zugriffsüberprüfungsstrategie erheblich vereinfachen. Ein Zugriffspaket ist ein Bündel aller Ressourcen mit den Zugriffsrechten, die ein Benutzer benötigt, um an einem Projekt zu arbeiten oder seine Aufgaben auszuführen. Beispielsweise können Sie ein Zugriffspaket erstellen, das alle Anwendungen enthält, die Entwickler in Ihrer Organisation benötigen, oder alle Anwendungen, auf die externe Benutzer Zugriff haben sollen. Ein Administrator oder delegierter Zugriffspaket-Manager fasst die Ressourcen (Gruppen oder Apps) sowie die Rollen, die die Benutzer für diese Ressourcen benötigen, in Gruppen zusammen.

Beim Erstellen eines Zugriffspakets können Sie eine oder mehrere Zugriffspaketrichtlinien erstellen, die definieren, unter welchen Bedingungen die Benutzer ein Zugriffspaket anfordern können, wie der Genehmigungsprozess aussieht und wie oft eine Person den Zugriff erneut anfordern muss oder wie oft ihr Zugriff überprüft werden muss. Zugriffsüberprüfungen werden beim Erstellen oder Bearbeiten dieser Zugriffspaketrichtlinien konfiguriert.

Öffnen Sie die Registerkarte Lebenszyklus, und scrollen Sie nach unten zu „Zugriffsüberprüfungen“.

Planen von Zugriffsüberprüfungen für Gruppen

Neben Zugriffspaketen stellt das Überprüfen der Gruppenmitgliedschaft die effektivste Methode zum Steuern des Zugriffs dar. Weisen Sie den Zugriff auf Ressourcen über Sicherheitsgruppen oder Microsoft 365 Gruppen zu. Fügen Sie diesen Gruppen Benutzer hinzu, um Zugriff zu erhalten.

Einer einzelnen Gruppe kann der Zugriff auf alle entsprechenden Ressourcen gewährt werden. Sie können der Gruppe Zugriff auf einzelne Ressourcen oder ein Zugriffspaket zuweisen, in dem Anwendungen und andere Ressourcen gruppiert sind. Mit dieser Methode können Sie den Zugriff auf die Gruppe statt den eines einzelnen Benutzers auf jede einzelne Anwendung überprüfen.

Die Gruppenmitgliedschaft kann von folgenden Benutzern überprüft werden:

- Administratoren.

- Gruppenbesitzer

- Ausgewählte Benutzer, an die die Überprüfungsfunktion beim Erstellen der Überprüfung delegiert wurde

- Mitglieder der Gruppe, die eine Bestätigung für sich selbst durchführen

- Manager, die den Zugriff ihrer direkt Unterstellten überprüfen

Gruppenbesitz

Gruppenbesitzer überprüfen die Mitgliedschaft, da sie am besten qualifiziert sind, um zu wissen, wer Zugriff benötigt. Der Besitz von Gruppen unterscheidet sich je nach Gruppentyp:

Gruppen, die in Microsoft 365 und Microsoft Entra iD erstellt werden, verfügen über mindestens einen klar definierten Besitzer. In den meisten Fällen sind diese Besitzer ideal als Prüfer für ihre eigenen Gruppen geeignet, da Sie wissen, wer Zugriff haben sollte.

Beispielsweise verwendet Microsoft Teams Microsoft 365-Gruppen als zugrunde liegendes Autorisierungsmodell, um Benutzern den Zugriff auf Ressourcen zu gewähren, die sich in SharePoint, Exchange, OneNote oder anderen Microsoft 365-Diensten befinden. Der Ersteller des Teams wird automatisch Besitzer und sollte für die Überprüfung der Mitgliedschaft in dieser Gruppe verantwortlich sein.

Für Gruppen, die manuell im Microsoft Entra Admin Center oder mit einem Skript in Microsoft Graph erstellt werden, sind möglicherweise keine Besitzer definiert. Definieren Sie diese entweder über das Microsoft Entra Admin Center im Abschnitt Besitzer der Gruppe oder über Microsoft Graph.

Gruppen, die von lokalem Active Directory synchronisiert werden, können in Microsoft Entra ID nicht über einen Besitzer verfügen. Wenn Sie eine Zugriffsüberprüfung für diese erstellen, wählen Sie Personen aus, die Entscheidungen zur Mitgliedschaft am besten treffen können.

Hinweis

Definieren Sie Geschäftsrichtlinien, die die Erstellung von Gruppen regeln, um den Gruppenbesitz und die Zuständigkeit für die regelmäßige Überprüfung der Mitgliedschaft eindeutig festzulegen.

Überprüfen der Mitgliedschaft von Ausschlussgruppen in Richtlinien für bedingten Zugriff

Weitere Informationen zum Überprüfen der Mitgliedschaft in ausgeschlossenen Gruppen finden Sie unter Verwenden von Zugriffsüberprüfungen in Microsoft Entra, um Benutzende zu verwalten, die von Richtlinien für bedingten Zugriff ausgeschlossen sind.

Überprüfen Sie die Gruppenmitgliedschaften von Gastbenutzern

Unter Verwalten des Gastzugriffs mit Microsoft Entra-Zugriffsüberprüfungen erfahren Sie, wie Sie den Zugriff von Gastbenutzern auf Gruppenmitgliedschaften überprüfen.

Überprüfen des Zugriffs auf lokale Gruppen

Zugriffsüberprüfungen können die Mitgliedschaft von Gruppen, die Sie von der lokalen AD mit Microsoft Entra Connect synchronisieren, nicht ändern. Diese Einschränkung liegt daran, dass die Autoritätsquelle für eine Gruppe, die in AD stammt, lokal AD ist. Verwenden Sie Gruppenrückschreiben in der Microsoft Entra-Cloudsynchronisierung, um den Zugriff auf gruppenbasierte AD-Apps zu steuern.

Bis Sie mit Gruppenrückschreiben zu Microsoft Entra-Gruppen migriert wurden, können Sie weiterhin Zugriffsüberprüfungen verwenden, um regelmäßige Überprüfungen vorhandener lokaler Gruppen zu planen und aufrechtzuerhalten. In diesem Fall werden Administratoren nach Abschluss jeder Überprüfung maßnahmen in der lokalen Gruppe ergreifen. Bei dieser Strategie erfolgen alle Überprüfungen ausschließlich mit Zugriffsüberprüfungen.

Sie können die Ergebnisse einer Zugriffsüberprüfung für lokale Gruppen verwenden und auf eine der folgenden Weisen weiterverarbeiten:

- Herunterladen des CSV-Berichts aus der Zugriffsüberprüfung und manuelles Ausführen von Aktionen

- Verwenden von Microsoft Graph zum programmgesteuerten Abrufen der Ergebnisse von Entscheidungen abgeschlossener Zugriffsüberprüfungen.

Wenn Sie z. B. die Ergebnisse für eine durch Windows Server AD verwaltete Gruppe abrufen möchten, verwenden Sie dieses PowerShell-Beispielskript. Das Skript umreißt die erforderlichen Microsoft Graph-Aufrufe und exportiert die PowerShell-Befehle von Windows Server AD, um die Änderungen auszuführen.

Planen von Zugriffsüberprüfungen für Anwendungen

Wenn Sie alle Personen überprüfen, die einer Anwendung zugewiesen sind, überprüfen Sie die Benutzenden, einschließlich Mitarbeitende und externe Identitäten, die sich mit ihrer Microsoft Entra-Identität bei dieser Anwendung authentifizieren können. Überprüfen Sie eine Anwendung, wenn Sie wissen möchten, wer Zugriff auf eine bestimmte Anwendung statt auf ein Zugriffspaket oder eine Gruppe hat.

Planen Sie in den folgenden Szenarien Überprüfungen für Anwendungen:

- Benutzern wird der direkte Zugriff auf die Anwendung gewährt (unabhängig von einer Gruppe oder einem Zugriffspaket).

- Die Anwendung macht kritische oder vertrauliche Informationen verfügbar.

- Die Anwendung verfügt über bestimmte Complianceanforderungen, die nachgewiesen werden müssen.

- Sie vermuten einen nicht zulässigen Zugriff.

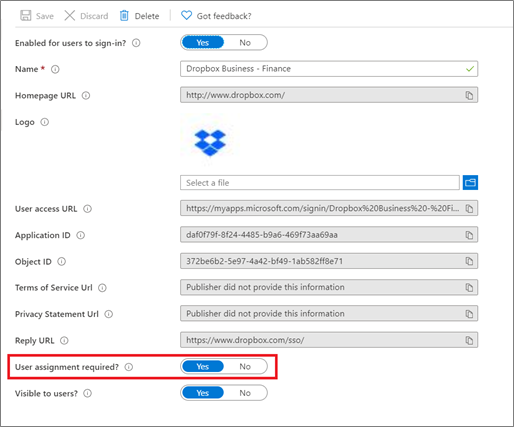

Bevor Sie Zugriffsüberprüfungen für eine Anwendung erstellen, muss die Anwendung in Die Microsoft Entra-ID als Anwendung in Ihrem Mandanten integriert werden, mit Benutzern, die den App-Rollen zugewiesen sind, und die Option Benutzerzuweisung erforderlich, wenn die Anwendung auf Ja festgelegt ist. Wenn diese Einstellung auf Nein festgelegt ist, können alle Benutzer in Ihrem Verzeichnis, einschließlich externer Identitäten, auf die Anwendung zugreifen, und Sie können den Zugriff auf die Anwendung nicht überprüfen.

Anschließend weisen Sie die Benutzer und Gruppen zu, deren Zugriff Sie überprüfen möchten.

Erfahren Sie mehr darüber, wie Sie eine Zugriffsüberprüfung des Benutzerzugriffs auf eine Anwendung vorbereiten.

Prüfer für eine Anwendung

Zugriffsüberprüfungen können für die Mitglieder einer Gruppe oder für Benutzer erfolgen, die einer Anwendung zugewiesen wurden. Anwendungen in Microsoft Entra ID verfügen nicht unbedingt über einen Besitzer. Aus diesem Grund ist die Option zum Auswählen des Anwendungsbesitzers als Prüfer nicht verfügbar. Sie können eine Überprüfung weiter einschränken, sodass anstelle sämtlicher Zugriffe nur Gastbenutzer überprüft werden, die der Anwendung zugewiesen sind.

Planen der Überprüfung von Microsoft Entra ID und Azure-Ressourcenrollen

Privileged Identity Management vereinfacht für Unternehmen die Verwaltung des privilegierten Zugriffs auf Ressourcen in Microsoft Entra ID. Mit PIM wird die Liste der privilegierten Rollen in Microsoft Entra ID und Azure-Ressourcen kleiner. Außerdem wird die Gesamtsicherheit des Verzeichnisses erhöht.

Anhand von Zugriffsüberprüfungen können Prüfer feststellen, ob Benutzer eine Rolle weiterhin benötigen. Ebenso wie Zugriffsüberprüfungen für Zugriffspakete sind die Überprüfungen für Microsoft Entra-Rollen und Azure-Ressourcen in die PIM-Administratoroberfläche integriert.

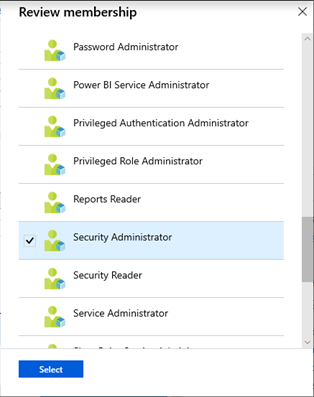

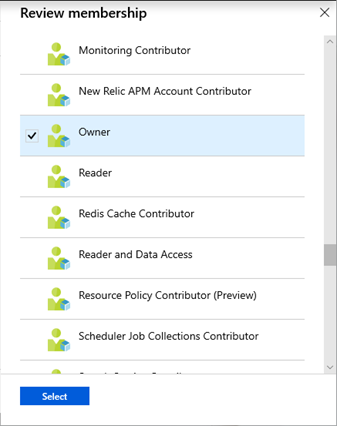

Folgende Rollenzuweisungen sollten Sie regelmäßig überprüfen:

- Globaler Administrator

- Benutzeradministrator

- Privilegierter Authentifizierungsadministrator

- Administrator für den bedingten Zugriff

- Sicherheitsadministrator

- Alle Rollen für Microsoft 365 und die Dynamics-Dienstverwaltung

Zu den überprüften Rollen gehören permanente und wählbare Zuweisungen.

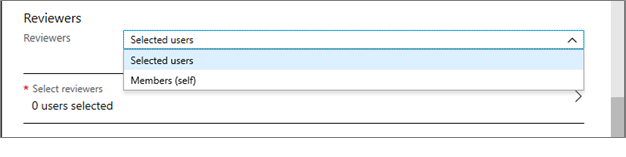

Wählen Sie im Abschnitt Prüfer mindestens eine Person für die Überprüfung aller Benutzer aus. Alternativ können Sie Manager*innen auswählen, damit Manager*innen den Zugang der von ihnen verwalteten Personen überprüfen können, oder Mitglieder (selbst), damit die Mitglieder ihren eigenen Zugang überprüfen können.

Bereitstellen von Zugriffsüberprüfungen

Nachdem Sie eine Strategie und einen Plan zum Überprüfen des Zugriffs auf Ressourcen, die in Microsoft Entra ID integriert sind, ausgearbeitet haben, können Sie Überprüfungen mithilfe der unten aufgeführten Ressourcen bereitstellen und verwalten.

Überprüfen von Zugriffspaketen

Um das Risiko eines veralteten Zugriffs zu verringern, können Administratoren regelmäßige Überprüfungen der Benutzer aktivieren, die über aktive Zuweisungen zu einem Zugriffspaket verfügen. Befolgen Sie die Anweisungen in den Artikeln, die in der Tabelle aufgeführt sind.

| Anleitungen | BESCHREIBUNG |

|---|---|

| Erstellen von Zugriffsüberprüfungen | Aktivieren Sie Zugriffspaketüberprüfungen. |

| Durchführen von Zugriffsüberprüfungen | Führen Sie Zugriffsüberprüfungen für andere Benutzer aus, die einem Zugriffspaket zugewiesen sind. |

| Selbstüberprüfung zugewiesener Zugriffspakete | Führen Sie eine Selbstüberprüfung zugewiesener Zugriffspakete durch. |

Hinweis

Benutzer, die eine Selbstüberprüfung ausführen und angeben, dass sie keinen Zugriff mehr benötigen, werden nicht sofort aus dem Zugriffspaket entfernt. Sie werden aus dem Zugriffspaket entfernt, wenn die Überprüfung abgeschlossen ist, oder wenn ein Administrator die Überprüfung beendet.

Überprüfen von Gruppen und Apps

Die Notwendigkeit des Zugriffs von Mitarbeitern und Gästen auf Gruppen und Anwendungen ändert sich wahrscheinlich mit der Zeit. Zur Senkung der Risiken im Zusammenhang mit veralteten Zugriffszuweisungen können Administratoren Zugriffsüberprüfungen für Gruppenmitglieder oder Anwendungszugriff erstellen. Befolgen Sie die Anweisungen in den Artikeln, die in der Tabelle aufgeführt sind.

| Anleitungen | BESCHREIBUNG |

|---|---|

| Erstellen von Zugriffsüberprüfungen | Erstellen Sie eine oder mehrere Zugriffsüberprüfungen für Gruppenmitglieder oder Anwendungszugriff. |

| Durchführen von Zugriffsüberprüfungen | Führen Sie eine Zugriffsüberprüfung für Mitglieder einer Gruppe oder Benutzer mit Zugriff auf eine Anwendung aus. |

| Selbstüberprüfung des Zugriffs | Mitgliedern gestatten, ihren eigenen Zugriff auf eine Gruppe oder Anwendung zu überprüfen |

| Abschließen einer Zugriffsüberprüfung | Öffnen einer Zugriffsüberprüfung und Anwendung der Ergebnisse |

| Ausführen von Aktionen für lokale Gruppen | Verwenden eines PowerShell-Beispielskript, um die Ergebnisse von Zugriffsüberprüfungen für lokale Gruppen umzusetzen |

Überprüfen der Microsoft Entra-Rollen

Überprüfen Sie den Zugriff von privilegierten Microsoft Entra-Rollen in regelmäßigen Abständen, um das mit veralteten Rollenzuweisungen verbundene Risiko zu verringern.

Befolgen Sie die Anweisungen in den Artikeln, die in der Tabelle aufgeführt sind.

| Anleitungen | BESCHREIBUNG |

|---|---|

| Erstellen von Zugriffsüberprüfungen | Erstellen Sie Zugriffsüberprüfungen für privilegierte Microsoft Entra-Rollen in PIM. |

| Selbstüberprüfung des Zugriffs | Wenn Sie einer Administratorrolle zugewiesen sind, genehmigen oder verweigern Sie den Zugriff Ihrer Rolle. |

| Abschließen einer Zugriffsüberprüfung | Öffnen einer Zugriffsüberprüfung und Anwendung der Ergebnisse |

Überprüfen von Azure-Ressourcenrollen

Überprüfen Sie den Zugriff von privilegierten Azure-Ressourcenrollen in regelmäßigen Abständen, um das mit veralteten Rollenzuweisungen verbundene Risiko zu verringern.

Befolgen Sie die Anweisungen in den Artikeln, die in der Tabelle aufgeführt sind.

| Anleitungen | BESCHREIBUNG |

|---|---|

| Erstellen von Zugriffsüberprüfungen | Erstellen Sie Zugriffsüberprüfungen für privilegierte Azure-Ressourcenrollen in PIM. |

| Selbstüberprüfung des Zugriffs | Wenn Sie einer Administratorrolle zugewiesen sind, genehmigen oder verweigern Sie den Zugriff Ihrer Rolle. |

| Abschließen einer Zugriffsüberprüfung | Öffnen einer Zugriffsüberprüfung und Anwendung der Ergebnisse |

Verwenden der Zugriffsüberprüfungs-API

Weitere Informationen zur Verwendung und Verwaltung von überprüfbaren Ressourcen finden Sie unter Microsoft Graph-API-Methoden und Autorisierungsüberprüfungen für Rollen- und Anwendungsberechtigungen. Die Zugriffsüberprüfungsmethoden in der Microsoft Graph-API stehen im Anwendungs- und Benutzerkontext zur Verfügung. Beim Ausführen von Skripts im Anwendungskontext muss dem Konto, das zum Ausführen der API verwendet wird (d. h. dem Dienstprinzipal), die Berechtigung „AccessReview.Read.All“ erteilt werden, um Informationen über Zugriffsüberprüfungen abfragen zu können.

Gängige Aufgaben bei Zugriffsüberprüfungen, die mit der Microsoft Graph-API für Zugriffsüberprüfungen automatisiert werden können:

- Erstellen und Starten einer Zugriffsüberprüfung

- Manuelles Beenden einer Zugriffsüberprüfung vor dem planmäßigen Ende

- Auflisten der Zugriffsüberprüfungen mit dem jeweiligen Status

- Sehen Sie sich den Verlauf einer Überprüfungsreihe und die Entscheidungen und Aktionen zu den einzelnen Prüfungen an.

- Sammeln von Entscheidungen aus einer Zugriffsüberprüfung

- Sammeln Sie Entscheidungen aus abgeschlossenen Überprüfungen, bei denen der Prüfer eine andere Entscheidung getroffen hat, als vom System empfohlen wurde.

Wenn Sie neue Microsoft Graph-API-Abfragen für die Automatisierung erstellen, verwenden Sie Graph Explorer, um Ihre Microsoft Graph-Abfragen zu erstellen und zu untersuchen, bevor Sie sie in Skripts und Code anwenden. Dieser Schritt kann dabei helfen, die Abfrage schnell zu überarbeiten, sodass Sie genau die gewünschten Ergebnisse erhalten, ohne den Code des Skripts ändern zu müssen.

Überwachen von Zugriffsüberprüfungen

Zugriffsüberprüfungsaktivitäten werden aufgezeichnet und stehen in den Überwachungsprotokollen von Microsoft Entra zur Verfügung. Sie können die Überwachungsdaten nach Kategorie, Aktivitätstyp und Datumsbereich filtern. Dies ist eine Beispielabfrage:

| Category | Richtlinie |

|---|---|

| Aktivitätstyp | Zugriffsüberprüfung erstellen |

| Zugriffsüberprüfung aktualisieren | |

| Zugriffsüberprüfung beendet | |

| Zugriffsüberprüfung löschen | |

| Entscheidung genehmigen | |

| Entscheidung ablehnen | |

| Entscheidung zurücksetzen | |

| Entscheidung anwenden | |

| Datumsbereich | Sieben Tage |

Wenn Sie erweiterte Abfragen und Analysen von Zugriffsüberprüfungen durchführen und Änderungen und den Abschluss von Überprüfungen nachverfolgen möchten, sollten Sie Ihre Microsoft Entra-Überwachungsprotokolle in Azure Log Analytics oder Azure Event Hub exportieren. Wenn Überwachungsprotokolle in Log Analytics gespeichert werden, können Sie die leistungsfähige Analysesprache verwenden und eigene Dashboards erstellen.

Nächste Schritte

Erfahren Sie mehr über die folgenden verwandten Technologien: