Problembehandlung bei der Berechtigungsverwaltung

In diesem Artikel werden einige Punkte beschrieben, die Sie überprüfen sollten, um Probleme mit der Berechtigungsverwaltung zu beheben.

Verwaltung

Wenn Sie beim Konfigurieren der Berechtigungsverwaltung eine Meldung vom Typ „Zugriff verweigert“ erhalten und die Rolle „Globaler Administrator“ innehaben, stellen Sie sicher, dass Ihr Verzeichnis über eine Microsoft Entra ID-P2-Lizenz oder eine Microsoft Entra ID-Governance-Lizenz (oder eine EMS E5-Lizenz) verfügt. Wenn Sie vor Kurzem ein abgelaufenes Microsoft Entra ID-P2- oder Microsoft Entra ID Governance-Abonnement erneuert haben, kann es 8 Stunden dauern, bis diese Lizenzverlängerung sichtbar ist.

Wenn die Microsoft Entra ID-P2- oder Microsoft Entra ID-Governance-Lizenz Ihres Mandanten abgelaufen ist, können Sie keine neuen Zugriffsanforderungen mehr verarbeiten oder Zugriffsüberprüfungen durchführen.

Wenn Sie beim Erstellen oder Anzeigen von Zugriffspaketen eine Meldung vom Typ „Zugriff verweigert“ erhalten und Sie Mitglied der Gruppe „Katalogersteller“ sind, müssen Sie vor dem Erstellen Ihres ersten Zugriffspakets einen Katalog erstellen.

Ressourcen

Rollen für Anwendungen werden von der Anwendung selbst definiert und in Microsoft Entra ID verwaltet. Wenn eine Anwendung keine Ressourcenrollen umfasst, ordnet die Berechtigungsverwaltung die Benutzer einer Rolle mit Standardzugriff zu.

Im Microsoft Entra Admin Center werden möglicherweise auch Dienstprinzipale für Dienste angezeigt, die nicht als Anwendungen ausgewählt werden können. Exchange Online und SharePoint Online sind beispielsweise keine Anwendungen, die über Ressourcenrollen im Verzeichnis verfügen, sondern Dienste. Daher können sie nicht in ein Zugriffspaket einbezogen werden. Verwenden Sie stattdessen die gruppenbasierte Lizenzierung, um geeignete Lizenzen für Benutzer einzurichten, die Zugriff auf diese Dienste benötigen.

Anwendungen, die nur Benutzer mit persönlichem Microsoft-Konto für die Authentifizierung und keine Unternehmenskonten in Ihrem Verzeichnis unterstützen, verfügen nicht über Anwendungsrollen und können keinen Zugriffspaketkatalogen hinzugefügt werden.

Damit eine Gruppe als Ressource in einem Zugriffspaket dienen kann, muss sie in Microsoft Entra ID bearbeitet werden können. Gruppen, die aus einer lokalen Active Directory-Instanz stammen, können nicht als Ressourcen zugewiesen werden, da ihre Besitzer- oder Mitgliedsattribute in Microsoft Entra ID nicht geändert werden können. Gruppen, die ursprünglich als Verteilergruppen in Exchange Online vorliegen, können in Microsoft Entra ID ebenfalls nicht geändert werden.

SharePoint Online-Dokumentbibliotheken und einzelne Dokumente können nicht als Ressourcen hinzugefügt werden. Erstellen Sie stattdessen eine Microsoft Entra-Sicherheitsgruppe, fügen Sie diese Gruppe und eine Standortrolle zum Zugriffspaket hinzu, und verwenden Sie die Gruppe in SharePoint Online, um den Zugriff auf die Dokumentbibliothek oder das Dokument zu steuern.

Wenn bereits Benutzer einer Ressource zugewiesen wurden, die Sie mit einem Zugriffspaket verwalten möchten, stellen Sie sicher, dass die Benutzer dem Zugriffspaket mit einer entsprechenden Richtlinie zugewiesen sind. Möglicherweise möchten Sie beispielsweise eine Gruppe in ein Zugriffspaket einschließen, das bereits Benutzer in der Gruppe enthält. Wenn diese Benutzer in der Gruppe weiterhin Zugriff benötigen, müssen sie über eine entsprechende Richtlinie für die Zugriffspakete verfügen, damit sie ihren Zugriff auf die Gruppe nicht verlieren. Sie können das Zugriffspaket zuweisen, indem Sie entweder die Benutzer bitten, das Zugriffspaket mit der entsprechenden Ressource anzufordern, oder die Benutzer direkt dem Zugriffspaket zuweisen. Weitere Informationen finden Sie unter Ändern der Anforderungs- und Genehmigungseinstellungen für ein Zugriffspaket.

Wenn Sie ein Teammitglied entfernen, wird es auch aus der Microsoft 365-Gruppe entfernt. Das Entfernen aus der Chatfunktion des Teams kann etwas länger dauern. Weitere Informationen finden Sie unter Gruppenmitgliedschaft.

Zugriffspakete

- Wenn Sie versuchen, ein Zugriffspaket oder eine Zugriffsrichtlinie zu löschen, wird unter Umständen eine Fehlermeldung mit dem Hinweis angezeigt, dass aktive Zuweisungen vorhanden sind. In diesem Fall sollten Sie überprüfen, ob kürzlich gelöschte Benutzer noch über Zuweisungen verfügen, wenn keine Benutzer mit Zuweisungen angezeigt werden. Das Benutzerkonto kann während eines Zeitfensters von 30 Tagen nach der Löschung eines Benutzers wiederhergestellt werden.

Externe Benutzer

Wenn ein externer Benutzer Zugriff auf ein Zugriffspaket anfordern möchte, müssen Sie sicherstellen, dass der Benutzer den Link zum Portal „Mein Zugriff“ für das Zugriffspaket verwendet. Weitere Informationen finden Sie unter Teilen des Links zum Anfordern eines Zugriffspakets. Wenn ein externer Benutzer lediglich zu myaccess.microsoft.com navigiert und nicht den vollständigen Link zum Portal „Mein Zugriff“ verwendet, werden nur die verfügbaren Zugriffspakete seiner eigenen Organisation angezeigt und nicht diejenigen Ihrer Organisation.

Wenn ein externer Benutzer nicht in der Lage ist, den Zugriff auf ein Zugriffspaket anzufordern oder auf Ressourcen zuzugreifen, überprüfen Sie Ihre Einstellungen für externe Benutzer.

Wenn ein neuer externer Benutzer, der sich vorher noch nicht bei Ihrem Verzeichnis angemeldet hat, ein Zugriffspaket einschließlich einer SharePoint Online-Website erhält, wird das Zugriffspaket erst als vollständig übermittelt angezeigt, nachdem das Benutzerkonto in SharePoint Online bereitgestellt wurde. Weitere Informationen zu Freigabeeinstellungen finden Sie unter Überprüfen der SharePoint Online-Einstellungen für externe Freigaben.

Requests

Wenn ein Benutzer Zugriff auf ein Zugriffspaket anfordern möchte, müssen Sie sicherstellen, dass der Benutzer den Link zum Portal „Mein Zugriff“ für das Zugriffspaket verwendet. Weitere Informationen finden Sie unter Teilen des Links zum Anfordern eines Zugriffspakets.

Wenn Sie das Portal „Mein Zugriff“ mit einem Browser öffnen, der sich im privaten Modus oder im Inkognitomodus befindet, kann dies zu einem Konflikt mit dem Anmeldeverhalten führen. Es wird davon abgeraten, den privaten oder den Inkognito-Modus für Ihren Browser zu verwenden, wenn Sie das Portal „Mein Zugriff“ besuchen.

Wenn sich ein Benutzer, der noch nicht in Ihrem Verzeichnis enthalten ist, beim Portal „Mein Zugriff“ anmeldet, um ein Zugriffspaket anzufordern, müssen Sie sicherstellen, dass er sich mit seinem Organisationskonto authentifiziert. Bei dem Organisationskonto kann es sich um ein Konto im Ressourcenverzeichnis oder um ein Konto in einem Verzeichnis handeln, das in einer der Richtlinien des Zugriffspakets enthalten ist. Wenn es sich bei dem Konto des Benutzers nicht um ein Organisationskonto handelt oder das Verzeichnis, bei dem sie sich authentifizieren, nicht in der Richtlinie enthalten ist, wird dem Benutzer das Zugriffspaket nicht angezeigt. Weitere Informationen finden Sie unter Anfordern des Zugriffs auf ein Zugriffspaket.

Wenn die Benutzeranmeldung beim Ressourcenverzeichnis blockiert wird, kann der Benutzer keinen Zugriff im Portal „Mein Zugriff“ anfordern. Bevor der Benutzer den Zugriff anfordern kann, müssen Sie die Anmeldeblockierung aus dem Profil des Benutzers entfernen. Um die Anmeldeblockierung zu entfernen, wählen Sie im Microsoft Entra Admin Center Identität, Benutzer, dann den/die Benutzer*in und dann Profil aus. Bearbeiten Sie den Abschnitt Einstellungen, und ändern Sie Anmeldung blockieren in Nein. Weitere Informationen finden Sie unter Hinzufügen oder Aktualisieren von Benutzerprofilinformationen mit Microsoft Entra ID. Sie können auch überprüfen, ob der Benutzer aufgrund einer Microsoft Entra ID Protection-Risikoerkennung blockiert wurde.

Wenn ein Benutzer sowohl Anforderer als auch Genehmiger ist, wird ihm im Portal „Mein Zugriff“ auf der Seite Genehmigungen die Anforderung für ein Zugriffspaket nicht angezeigt. Dieses Verhalten ist beabsichtigt: Ein Benutzer kann seine eigene Anforderung nicht genehmigen. Stellen Sie sicher, dass für das angeforderte Zugriffspaket zusätzliche genehmigende Personen in der Richtlinie konfiguriert sind. Weitere Informationen finden Sie unter Ändern der Anforderungs- und Genehmigungseinstellungen für ein Zugriffspaket.

Anzeigen der Fehler bei der Übermittlung einer Anforderung

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Tipp

Zu anderen geringstprivilegierten Rollen, die diese Aufgabe ausführen können, gehören „Katalogbesitzer“, „Zugriffspaket-Manager“ und „Zugriffspaketzuweisungs-Manager“.

Navigieren Sie zu Identitätsgovernance>Berechtigungsverwaltung>Zugriffspaket.

Wählen Sie Anforderungen aus.

Wählen Sie die Anforderung aus, die angezeigt werden soll.

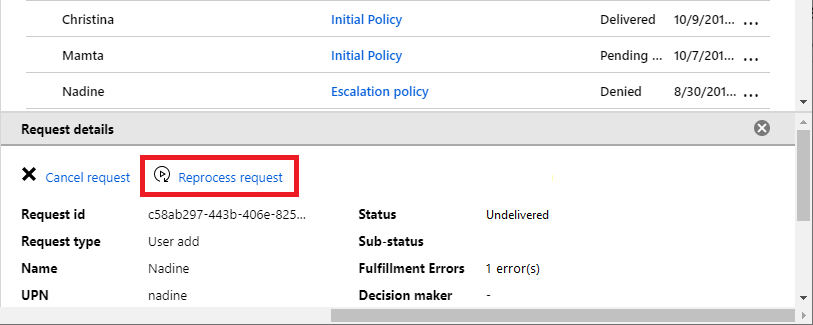

Sind bei der Übermittlung der Anforderung Fehler aufgetreten, lautet der Status der Anforderung Nicht übermittelt oder Teilweise übermittelt.

Sind Übermittlungsfehler aufgetreten, wird deren Anzahl im Detailbereich der Anforderung angezeigt.

Wählen Sie die Anzahl aus, um alle Fehler bei der Übermittlung der Anforderung anzuzeigen.

Erneutes Verarbeiten einer Anforderung

Wenn nach dem Auslösen einer Anforderung zum erneuten Verarbeiten eines Zugriffspakets ein Fehler auftritt, müssen Sie warten, bis die Anforderung vom System erneut verarbeitet wurde. Das System versucht über mehrere Stunden mehrmals, eine erneute Verarbeitung durchzuführen, daher können Sie während dieser Zeit keine erneute Verarbeitung erzwingen.

Die erneute Verarbeitung ist nur für Anforderungen mit dem Status Übermittlungsfehler oder Teilweise übermittelt und einem Abschlussdatum möglich, das weniger eine Woche zurückliegt. Andernfalls ist die Schaltfläche Erneut verarbeiten deaktiviert.

Wenn der Fehler während dieses Versuchsintervalls behoben wird, ändert sich der Anforderungsstatus in Wird übermittelt. Die Anforderung wird ohne weitere Aktionen des Benutzers erneut verarbeitet.

Wenn der Fehler während des Versuchsintervalls nicht korrigiert wurde, kann der Anforderungsstatus Übermittlungsfehler oder Teilweise geliefert lauten. Sie können dann die Schaltfläche Erneut verarbeiten verwenden. Sie haben sieben Tage Zeit, die Anforderung erneut zu verarbeiten.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Tipp

Zu anderen geringstprivilegierten Rollen, die diese Aufgabe ausführen können, gehören „Katalogbesitzer“, „Zugriffspaket-Manager“ und „Zugriffspaketzuweisungs-Manager“.

Wechseln Sie zu Identitätsgovernance>Berechtigungsverwaltung>Zugriffspakete, um ein Zugriffspaket zu öffnen.

Wählen Sie Anforderungen aus.

Wählen Sie die Anforderung aus, die Sie erneut verarbeiten möchten.

Wählen Sie im Detailbereich der Anforderung Anforderung erneut verarbeiten aus.

Abbrechen einer ausstehenden Anforderung

Es können nur ausstehende Anforderungen abgebrochen werden, die noch nicht übermittelt wurden oder bei deren Übermittlung ein Fehler aufgetreten ist. Andernfalls ist die Schaltfläche Abbrechen abgeblendet.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Tipp

Zu anderen geringstprivilegierten Rollen, die diese Aufgabe ausführen können, gehören „Katalogbesitzer“, „Zugriffspaket-Manager“ und „Zugriffspaketzuweisungs-Manager“.

Wechseln Sie zu Identitätsgovernance>Berechtigungsverwaltung>Zugriffspakete, um ein Zugriffspaket zu öffnen.

Wählen Sie Anforderungen aus.

Wählen Sie die Anforderung aus, die Sie abbrechen möchten.

Wählen Sie im Detailbereich der Anforderung Anforderung abbrechen aus.

Automatische Zuordnungsrichtlinien

- Jede automatische Zuweisungsrichtlinie kann höchstens 15.000 Benutzer im Gültigkeitsbereich ihrer Regel enthalten. Anderen Benutzern im Gültigkeitsbereich der Regel wird möglicherweise kein Zugriff zugewiesen.

Mehrere Richtlinien

Die Berechtigungsverwaltung folgt den Best Practices der geringsten Rechte. Wenn ein Benutzer Zugriff auf ein Zugriffspaket mit mehreren gültigen Richtlinien anfordert, sorgt die Logik der Berechtigungsverwaltung dafür, dass strengere oder spezifischere Richtlinien gegenüber generischen Richtlinien priorisiert werden. Wenn eine Richtlinie generisch ist, zeigt die Berechtigungsverwaltung die Richtlinie dem Anforderer möglicherweise nicht an oder wählt automatisch eine strengere Richtlinie aus.

Betrachten Sie ein Beispiel mit einem Zugriffspaket mit zwei Richtlinien für interne Mitarbeiter*innen, bei dem beide Richtlinien für den Anforderer gelten. Die erste Richtlinie gilt für bestimmte Benutzer, zu denen auch der Anforderer gehört. Die zweite Richtlinie gilt für alle Benutzer*innen im Verzeichnis. In diesem Szenario wird automatisch die erste Richtlinie für den Anforderer ausgewählt, weil sie strenger ist. Dem Anforderer wird nicht die Möglichkeit gegeben, die zweite Richtlinie auszuwählen.

Wenn mehrere Richtlinien gelten, basiert die automatische Auswahl einer Richtlinie oder die Richtlinienanzeige für den Anforderer auf der folgenden Prioritätslogik:

Richtlinienpriorität `Scope` P1 Bestimmte Benutzer und Gruppen in Ihrem Verzeichnis ODER bestimmte verbundene Organisationen P2 Alle Mitglieder in Ihrem Verzeichnis (Gastbenutzer ausgeschlossen) P3 Alle Benutzer in Ihrem Verzeichnis (Gastbenutzer eingeschlossen) ODER bestimmte verbundene Organisationen P4 Alle konfigurierten verbundenen Organisationen ODER alle Benutzer (alle verbundenen Organisationen und neue externe Benutzer) Fällt eine Richtlinie in eine Kategorie mit höherer Priorität, werden die Kategorien mit niedrigerer Priorität ignoriert. Ein Beispiel dafür, wie dem Anforderer mehrere Richtlinien mit gleicher Priorität angezeigt werden, finden Sie unter Auswählen einer Richtlinie.