Schützen von Workloadidentitäten

Microsoft Entra ID Protection kann Arbeitsauslastungsidentitäten erkennen, untersuchen und beheben, um Anwendungen und Dienstprinzipale zusätzlich zu Benutzeridentitäten zu schützen.

Eine Workload-Identität ist eine Identität, die einer Anwendung den Zugriff auf Ressourcen ermöglicht, manchmal im Kontext eines Benutzers. Diese Workloadidentitäten unterscheiden sich in folgenden Punkten von herkömmlichen Benutzerkonten:

- Die Multi-Faktor-Authentifizierung kann nicht durchgeführt werden.

- Sie verfügen oft über keinen formalen Lebenszyklusprozess.

- Sie müssen ihre Anmeldeinformationen oder Geheimnisse irgendwo speichern.

Diese Unterschiede erschweren die Verwaltung von Workloadidentitäten und stellen ein höheres Gefährdungsrisiko dar.

Wichtig

Vollständige Risikodetails und risikobasierte Zugriffskontrollen sind für Workload Identities Premium-Kunden verfügbar; Kunden ohne Workload Identities Premium-Lizenzen erhalten jedoch weiterhin alle Erkennungen mit eingeschränkten Berichtsdetails.

Hinweis

ID Protection erkennt Risiken für Apps mit Einzelmandanten, Drittanbieter-SaaS und mehreren Mandanten. Verwaltete Identitäten sich derzeit nicht abgedeckt.

Voraussetzungen

Um die Berichte über „Workloadidentitätsrisiko“ einschließlich des neuen Blatts Riskante Workloadidentitäten und der Registerkarte Workloadidentitätserkennungen auf dem Blatt Risikoerkennungen nutzen zu können, müssen Sie über Folgendes verfügen.

- Eine der folgenden Administratorrollen:

- Sicherheitsadministrator

- Sicherheitsoperator

- Sicherheitslesebenutzer, denen die Rolle „Administrator für bedingten Zugriff“ zugewiesen wurde, können Richtlinien erstellen, die das Risiko als Bedingung verwenden.

Um Maßnahmen für riskante Workloadidentitäten zu ergreifen, empfehlen wir das Einrichten risikobasierter Richtlinien für bedingten Zugriff, was die Lizenzierung von Workload Identities Premium erfordert: Sie können eine Testversion anzeigen, eine Testversion starten und Lizenzen auf dem Blatt Workload-Identitäten erwerben.

Erkennungen von Workloadidentitätsrisiken

Wir erkennen Risiken für Workloadidentitäten über das Anmeldeverhalten und Offlineindikatoren für eine Gefährdung.

| Erkennungsname | Erkennungstyp | Beschreibung |

|---|---|---|

| Threat Intelligence von Microsoft Entra | Offline | Diese Risikoerkennung weist auf bestimmte Aktivitäten hin, die mit bekannten Angriffsmustern übereinstimmen, die auf internen und externen Threat Intelligence-Quellen von Microsoft basieren. |

| Verdächtige Anmeldungen | Offline | Diese Risikoerkennung weist auf Anmeldeeigenschaften oder Muster hin, die für diesen Dienstprinzipal ungewöhnlich sind. Die Erkennung lernt das Basisplan-Anmeldeverhalten für Workloadidentitäten in Ihrem Mandanten. Diese Erkennung dauert zwischen 2 und 60 Tagen und wird dann aufgerufen, wenn eine oder mehrere der folgenden unbekannten Eigenschaften bei einer späteren Anmeldung auftreten: IP-Adresse/ASN, Zielressource, Benutzer-Agent, Änderung beim IP-Hosting/Nichthosting, IP-Land, Anmeldeinformationstyp. Aufgrund der programmgesteuerten Natur von Workloadidentitätsanmeldungen geben wir einen Zeitstempel für die verdächtige Aktivität an, anstatt ein bestimmtes Anmeldeereignis mit einem Flag zu versehen. Anmeldungen, die nach einer autorisierten Konfigurationsänderung initiiert werden, könnten diese Erkennung auslösen. |

| Vom Administrator bestätigte Kompromittierung des Dienstprinzipals | Offline | Diese Erkennung weist darauf hin, dass ein Administrator auf der Benutzeroberfläche für riskante Workloadidentitäten oder mithilfe der riskyServicePrincipals-API die Option „Kompromittierung bestätigen“ ausgewählt hat. Überprüfen Sie den Risikoverlauf des Kontos (auf der Benutzeroberfläche oder über die API), um zu überprüfen, welcher Administrator diese Kontogefährdung bestätigt hat. |

| Kompromittierte Anmeldeinformationen | Offline | Diese Risikoerkennung gibt an, dass die gültigen Anmeldeinformationen des Kontos kompromittiert wurden. Dieser Verlust kann auftreten, wenn jemand die Anmeldeinformationen im Artefakt des öffentlichen Codes auf GitHub überprüft oder wenn die Anmeldeinformationen durch eine Datenverletzung kompromittiert werden. Wenn der Microsoft-Dienst für kompromittierte Anmeldeinformationen von GitHub, aus dem Dark Web, aus Inhaltswebsites oder aus anderen Quellen Anmeldeinformationen erhält, werden diese mit den aktuellen gültigen Anmeldeinformationen in Microsoft Entra ID abgeglichen, um gültige Übereinstimmungen zu finden. |

| Bösartige Anwendung | Offline | Diese Erkennung kombiniert Warnungen von ID Protection und Microsoft Defender for Cloud Apps, um anzugeben, wenn Microsoft eine Anwendung wegen Verstoßes gegen unsere Vertragsbedingungen deaktiviert. Wir empfehlen, eine Untersuchung der Anwendung durchführen zu lassen. Hinweis: Diese Anwendungen werden DisabledDueToViolationOfServicesAgreement in der disabledByMicrosoftStatus-Eigenschaft der zugehörigen Anwendungs- und Dienstprinzipal-Ressourcentypen in Microsoft Graph angezeigt. Um zu verhindern, dass die Objekte in Zukunft in Ihrer Organisation erneut instanziiert werden, können Sie diese nicht löschen. |

| Verdächtige Anwendung | Offline | Diese Erkennung gibt an, dass ID Protection oder Microsoft Defender for Cloud Apps eine Anwendung identifiziert haben, die möglicherweise gegen unsere Vertragsbedingungen verstößt, sie aber nicht deaktiviert haben. Wir empfehlen, eine Untersuchung der Anwendung durchführen zu lassen. |

| Anomale Aktivität des Dienstprinzipals | Offline | Bei dieser Risikoerkennung wird das normale Verhalten von administrativen Dienstprinzipalen in Microsoft Entra ID zugrunde gelegt, und es werden anomale Verhaltensmuster wie verdächtige Änderungen am Verzeichnis erkannt. Die Erkennung wird für den Dienstprinzipal, der die Änderung vornimmt, oder für das Objekt ausgelöst, das geändert wurde. |

| Verdächtiger API-Datenverkehr | Offline | Diese Risikoerkennung wird gemeldet, wenn ungewöhnlicher Graph-Datenverkehr oder eine ungewöhnliche Verzeichnisenumeration eines Dienstprinzipals erkannt wird. Die Erkennung von verdächtigem API-Datenverkehr kann auf eine ungewöhnliche Aufklärung oder Datenexfiltration durch einen Dienstprinzipal hinweisen. |

Erkennen riskanter Workloadidentitäten

Organisationen können Workloadidentitäten, die als riskant gekennzeichnet wurden, an einem von zwei Orten finden:

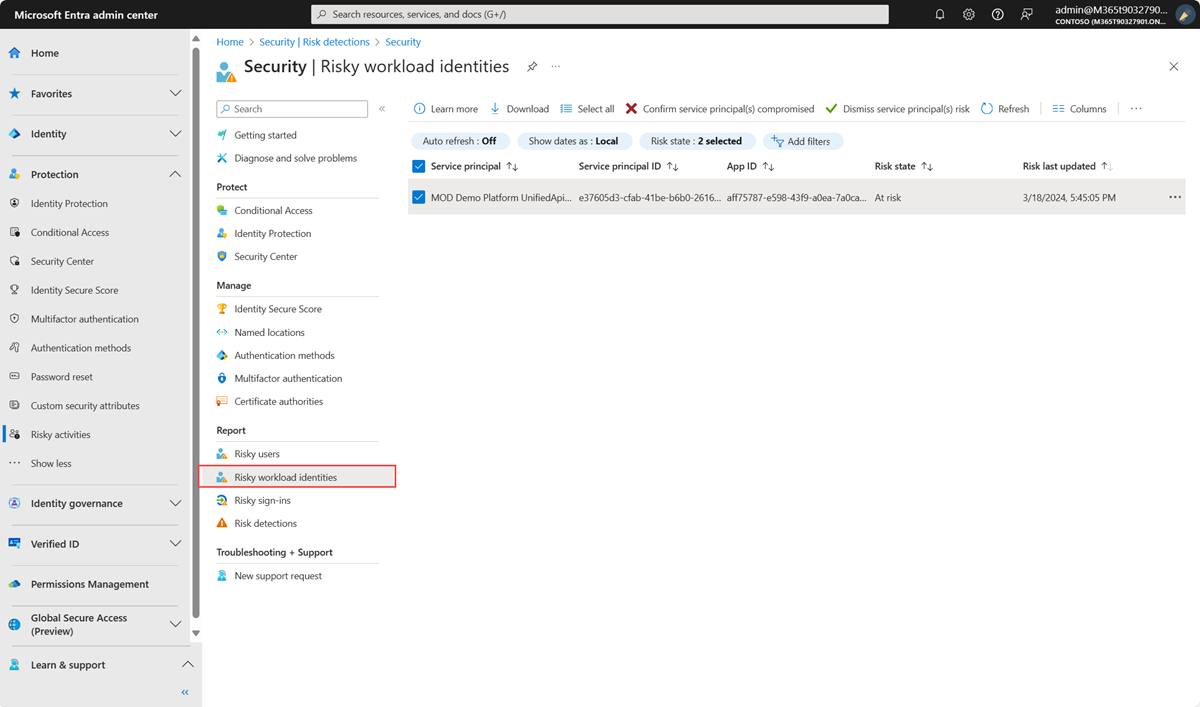

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Sicherheitsleseberechtigter an.

- Browsen Sie zuSchutz>Identitätsschutz>Riskante Workloadidentitäten.

Microsoft Graph-APIs

Sie können riskante Workloadidentitäten auch mithilfe der Microsoft Graph-API abfragen. Es gibt zwei neue Sammlungen in den ID Protection-APIs.

riskyServicePrincipalsservicePrincipalRiskDetections

Exportieren von Risikodaten

Organisationen können Daten exportieren, indem sie Diagnoseeinstellungen in Microsoft Entra ID konfigurieren, um Risikodaten an einen Log Analytics-Arbeitsbereich zu senden, in einem Speicherkonto zu archivieren, an einen Event Hub zu streamen oder an eine SIEM-Lösung zu senden.

Erzwingen von Zugriffssteuerungen mit risikobasiertem bedingten Zugriff

Mithilfe des bedingten Zugriffs für Workloadidentitäten können Sie den Zugriff für ausgewählte Konten blockieren, wenn ID Protection diese als „gefährdet“ markiert. Die Richtlinie kann auf Dienstprinzipale mit nur einem Mandanten angewendet werden, die in Ihrem Mandanten registriert sind. SaaS von Drittanbietern, mehrinstanzenfähige Apps und verwaltete Identitäten können nicht verwendet werden.

Die fortlaufende Zugriffsevaluierung für Workloadidentitäten ein leistungsstarkes Tool, mit dem Sie Ihre Richtlinien für bedingten Zugriff und alle erkannten Risikosignale sofort erzwingen und so die Sicherheit und Resilienz Ihrer Workloadidentitäten verbessern können. CAE-fähige Workloadidentitäten von Drittanbietern, die auf CAE-fähige Erstanbieterressourcen zugreifen, sind mit Langlebigen Token (LLTs) für 24 Stunden ausgestattet, die kontinuierlichen Sicherheitsüberprüfungen unterliegen. Informationen zum Konfigurieren von Workloadidentitätsclients für CAE und zum aktuellen Featurebereich finden Sie in der Dokumentation zur CAE für Workloadidentitäten.

Untersuchen riskanter Workloadidentitäten

ID Protection stellt Organisationen zwei Berichte zur Verfügung, mit denen sie das Workloadidentitätsrisiko untersuchen können. Bei diesen Berichten handelt es sich um riskante Workloadidentitäten und Risikoerkennungen für Workloadidentitäten. Alle Berichte ermöglichen das Herunterladen von Ereignissen im CSV-Format für die weitere Analyse.

Einige der wichtigsten Fragen, die Sie während Ihrer Untersuchung beantworten müssen, sind:

- Zeigen Konten verdächtige Anmeldeaktivitäten an?

- Wurden nicht autorisierte Änderungen an den Anmeldeinformationen vorgenommen?

- Wurden verdächtige Konfigurationsänderungen an Konten vorgenommen?

- Hat das Konto nicht autorisierte Anwendungsrollen erhalten?

Der Microsoft Entra Security Operations-Leitfaden für Anwendungen enthält ausführliche Anleitungen zu den oben genannten Untersuchungsbereichen.

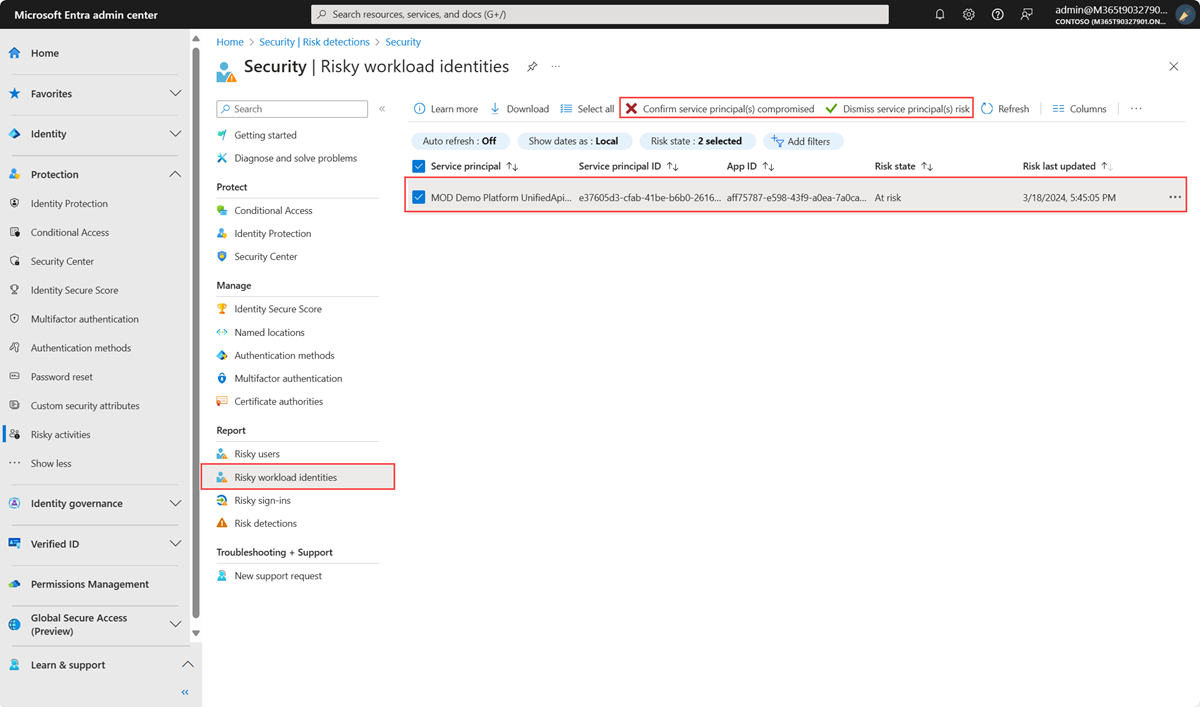

Nachdem Sie ermittelt haben, ob die Workloadidentität kompromittiert wurde, verwerfen Sie das Risiko für das Konto, oder bestätigen Sie im Bericht „Riskante Workloadidentitäten“, dass das Konto kompromittiert wurde. Sie können auch „Dienstprinzipal deaktivieren“ auswählen, wenn Sie weitere Anmeldungen für das Konto blockieren möchten.

Korrigieren riskanter Workloadidentitäten

- Inventuranmeldeinformationen, die der riskanten Workloadidentität zugewiesen sind, unabhängig davon, ob es sich um den Dienstprinzipal- oder Anwendungsobjekte handelt.

- Fügen Sie neue Anmeldeinformationen hinzu. Microsoft empfiehlt die Verwendung von x509-Zertifikaten.

- Entfernen Sie die kompromittierten Anmeldeinformationen. Wenn Sie der Meinung sind, dass das Konto gefährdet ist, wird empfohlen, alle vorhandenen Anmeldeinformationen zu entfernen.

- Korrigieren Sie alle Azure KeyVault-Geheimnisse, auf die der Dienstprinzipal Zugriff hat, indem Sie sie rotieren.

Das Microsoft Entra-Toolkit ist ein PowerShell-Modul, mit dem Sie einige dieser Aktionen ausführen können.