Arbeitsmappe: Auswirkungsanalyse risikobasierter Zugriffsrichtlinien

Es wird allen Personen empfohlen, risikobasierte Richtlinien für bedingten Zugriff zu aktivieren. Diese Bereitstellung erfordert Zeit, Change Management und manchmal eine sorgfältige Prüfung durch Führungskräfte, um unerwünschte Auswirkungen zu verstehen. Wir bieten Administratoren die Möglichkeit, Antworten auf diese Szenarios zu geben, um risikobasierte Richtlinien einzuführen, damit ihre Umgebung schnell geschützt werden kann.

Anstatt risikobasierte Richtlinien für bedingten Zugriff im Modus „Nur melden“ zu erstellen und einige Wochen/Monate auf Ergebnisse zu warten, können Sie die Auswirkungsanalyse von risikobasierten Zugriffsrichtlinien-Arbeitsmappe verwenden, sodass Sie basierend auf Anmeldeprotokollen die Auswirkungen sofort anzeigen können.

Beschreibung

Die Arbeitsmappe hilft Ihnen, Ihre Umgebung zu verstehen, bevor Sie Richtlinien aktivieren, die eine mehrstufige Authentifizierung erfordern oder ihre Benutzer daran hindern könnten, sich anzumelden oder eine sichere Kennwortänderung durchzuführen. Sie bietet eine Aufschlüsselung der Anmeldungen in einem Datumsbereich Ihrer Wahl und umfasst unter anderem Folgendes:

- Eine Zusammenfassung der empfohlenen risikobasierten Zugriffsrichtlinien. Dazu zählen folgende Übersichten:

- Szenarien mit Benutzerrisiko

- Szenarien mit Anmelderisiko und vertrauenswürdigen Netzwerken

- Auswirkungsinformationen, einschließlich Details zu individuellen Benutzern:

- Szenarien mit Benutzerrisiko, unter anderem:

- Hochrisikobenutzer werden nicht durch eine risikobasierte Zugriffsrichtlinie blockiert.

- Hochrisikobenutzer werden durch eine risikobasierte Zugriffsrichtlinie nicht aufgefordert, ihr Kennwort zu ändern.

- Benutzer, die ihr Kennwort aufgrund einer risikobasierten Zugriffsrichtlinie geändert haben.

- Risikobenutzer, die sich aufgrund einer risikobasierten Zugriffsrichtlinie nicht erfolgreich anmelden.

- Benutzer, die das Risiko durch die lokale Kennwortzurücksetzung beseitigt haben.

- Benutzer, die das Risiko durch die cloudbasierte Kennwortzurücksetzung beseitigt haben.

- Szenarien mit der Anmelderisiko-Richtlinie, unter anderem:

- Hochrisikoanmeldungen werden durch eine risikobasierte Zugriffsrichtlinie nicht blockiert.

- Anmeldungen mit hohem Risiko werden nicht automatisch durch den Einsatz der Multi-Faktor-Authentifizierung im Rahmen einer risikobasierten Zugriffsrichtlinie beseitigt.

- Risikoanmeldungen, die aufgrund einer risikobasierten Zugriffsrichtlinie nicht erfolgreich waren.

- Risikoanmeldungen, die durch die Multi-Faktor-Authentifizierung beseitigt wurden.

- Netzwerkdetails wie wichtige IP-Adressen, die nicht als vertrauenswürdiges Netzwerk aufgeführt sind.

- Szenarien mit Benutzerrisiko, unter anderem:

Wenn risikobasierte Richtlinien für bedingten Zugriff aktiviert sind, können Administratoren diese Informationen verwenden, um festzustellen, welche Benutzer über einen bestimmten Zeitraum betroffen sein könnten.

So greifen Sie auf die Arbeitsmappe zu

Diese Arbeitsmappe setzt nicht voraus, dass Sie Richtlinien für bedingten Zugriff einrichten, auch nicht im Modus „Nur melden“. Die einzige Voraussetzung ist, dass Ihre Anmeldeprotokolle an einen Log Analytics-Arbeitsbereich gesendet werden. Weitere Informationen dazu, wie Sie diese Voraussetzung erfüllen, finden Sie im Artikel Verwenden von Microsoft Entra-Arbeitsmappen. Sie können direkt im Blatt "Identitätsschutz" auf die Arbeitsmappe zugreifen oder zu Arbeitsmappen für eine bearbeitbare Version wechseln:

Im Blatt "Identitätsschutz":

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Berichtleseberechtigter an.

- Navigieren Sie zu Protection>Identity Protection>Impact Analysis Report.

In Arbeitsmappen:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Berichtleseberechtigter an.

- Browsen Sie zu Identität>Überwachung & Integrität>Workbooks.

- Wählen Sie unter Identitätsschutz die Arbeitsmappe Auswirkungsanalyse risikobasierter Zugriffsrichtlinien aus.

Navigieren in der Arbeitsmappe

Wenn Sie sich in der Arbeitsmappe befinden, sehen Sie einige Parameter in der rechten oberen Ecke. Sie können festlegen, aus welchem Arbeitsbereich die Arbeitsmappe aufgefüllt wird, und die Anleitung ein- oder ausblenden.

Bei allen Arbeitsmappen können Sie die Abfragen mit der Kusto Query Language (KQL) anzeigen oder bearbeiten, die Visuals unterstützen. Wenn Sie Änderungen vornehmen, können Sie immer zur ursprünglichen Vorlage zurückkehren.

Zusammenfassung

Der erste Abschnitt ist eine Zusammenfassung und zeigt die aggregierte Anzahl der Benutzer oder Sitzungen an, die während des ausgewählten Zeitraums betroffen waren. Wenn Sie weiter nach unten scrollen, finden Sie die zugehörigen Details.

Die wichtigsten Szenarios in der Zusammenfassung sind die Szenarios 1 und 2 für Hochrisikobenutzer- und Hochrisikoanmeldeszenarios. Diese zeigen Hochrisikobenutzer oder -anmeldungen an, die nicht blockiert, zur Kennwortänderung aufgefordert oder die Risiken von der MFA gemindert wurden. Dies bedeutet, dass Hochrisikobenutzer sich möglicherweise noch in Ihrer Umgebung befinden.

Sie können dann nach unten scrollen und die Details zu diesen Benutzern genau ansehen. Alle Zusammenfassungskomponenten enthalten entsprechende Details.

Szenarien mit Benutzerrisiko

Die Benutzerrisikoszenarios 3 und 4 helfen Ihnen, wenn Sie bereits einige risikobasierte Zugriffsrichtlinien aktiviert haben. Sie zeigen Benutzer an, die ihr Kennwort geändert haben, sowie Hochrisikobenutzer, die aufgrund Ihrer risikobasierten Zugriffsrichtlinien am Anmelden gehindert wurden. Wenn immer noch Hochrisikobenutzer in den Benutzerrisikoszenarios 1 und 2 angezeigt werden, die nicht blockiert oder nicht zur Kennwortänderung aufgefordert wurden, obwohl sie sich alle in den Buckets befinden sollten, gibt es möglicherweise Lücken in Ihren Richtlinien.

Anmelderisikoszenarios

Als Nächstes betrachten Sie die Anmelderisikoszenarios 3 und 4. Wenn Sie die MFA verwenden, gibt es hier wahrscheinlich Aktivitäten, obwohl Sie keine risikobasierten Zugriffsrichtlinien aktiviert haben. Anmelderisiken werden automatisch gemindert, wenn die MFA erfolgreich ausgeführt wird. In Szenario 4 werden die Hochrisikoanmeldungen untersucht, die aufgrund risikobasierter Zugriffsrichtlinien nicht erfolgreich waren. Wenn Sie Richtlinien aktiviert haben, aber weiterhin Anmeldungen sehen, die blockiert oder mit der MFA gemindert sein sollten, bestehen möglicherweise Lücken in Ihren Richtlinien. In diesem Fall wird empfohlen, Ihre Richtlinien zu überprüfen und den Detailabschnitt dieser Arbeitsmappe zu verwenden, um Lücken zu untersuchen.

Die Szenarios 5 und 6 für Benutzerrisiken zeigen, dass eine Risikominderung stattfindet. In diesem Abschnitt erfahren Sie, wie viele Benutzer ihr Kennwort mit der lokalen oder der Self-Service-Kennwortzurücksetzung (SSPR) ändern. Wenn diese Zahlen für Ihre Umgebung nicht sinnvoll sind und Sie zum Beispiel nicht davon ausgegangen sind, dass die SSPR aktiviert war, verwenden Sie die Details zum Untersuchen.

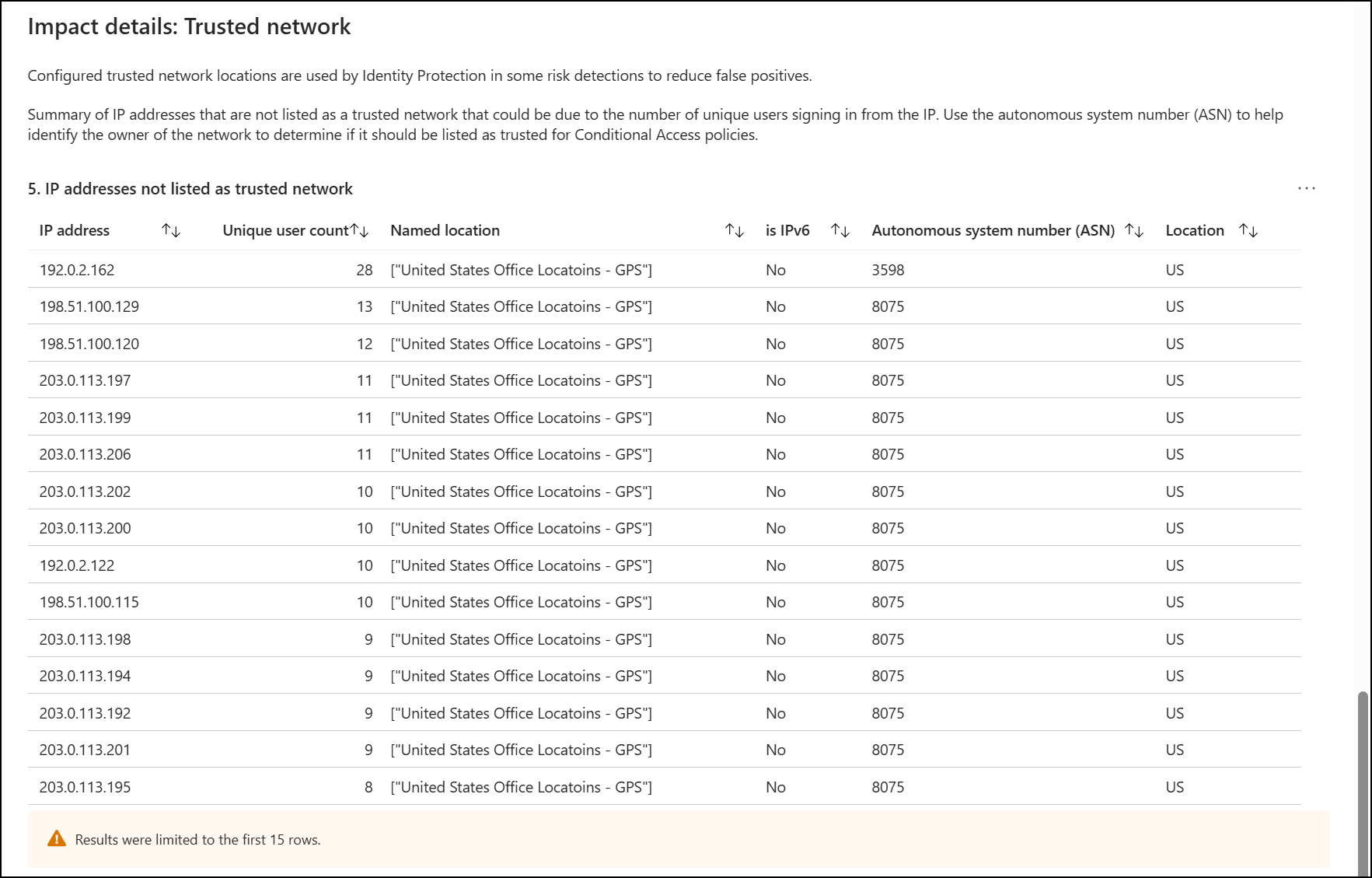

In Anmeldeszenario 5, zeigt Nicht vertrauenswürdige IP-Adressen die IP-Adressen aller Anmeldungen im ausgewählten Zeitraum an sowie auch die, die nicht als vertrauenswürdig eingestuft werden.

Szenarios mit Verbundanmelderisiko-Richtlinien

Für Kunden mit mehreren Identitätsanbietern ist der nächste Abschnitt hilfreich, um festzustellen, ob riskante Sitzungen an diese externen Anbieter für MFA oder andere Arten von Risikominderungen umgeleitet werden. In diesem Abschnitt erfahren Sie, wo Minderungen vorgenommen werden und ob dies wie erwartet geschieht. Damit diese Daten aufgefüllt werden, muss „federatedIdpMfaBehavior“ in Ihrer Verbundumgebung festgelegt werden, sodass die MFA von einem Verbundidentitätsanbieter erzwungen wird.

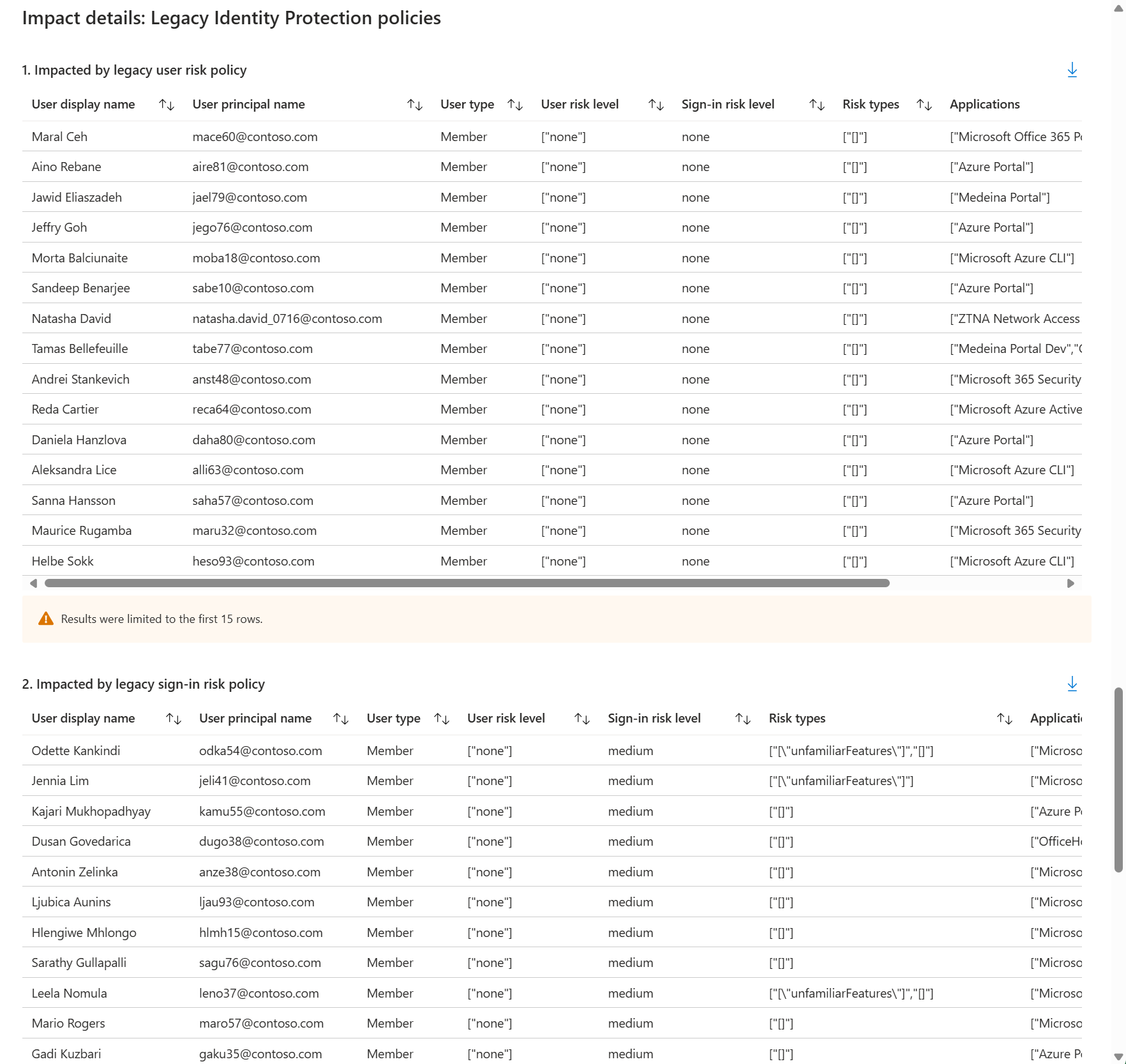

Legacy-Richtlinien für den Identitätsschutz

Im nächsten Abschnitt wird nachverfolgt, wie viele Legacy-Benutzer- und Anmelderichtlinien sich noch in Ihrer Umgebung befinden und bis Oktober 2026 migriert werden müssen. Es ist wichtig, diesen Zeitablauf zu kennen und so schnell wie möglich mit der Migration von Richtlinien zum Portal für bedingten Zugriff zu beginnen. Sie sollten ausreichend Zeit haben, die neuen Richtlinien zu testen, alle nicht benötigten oder duplizierten zu entfernen und sicherzustellen, dass keine Lücken in der Abdeckung bestehen. Weitere Informationen zum Migrieren von Legacy-Richtlinien finden Sie unter diesem Link: „Migrieren von Risikorichtlinien“.

Details zu vertrauenswürdigen Netzwerken

Dieser Abschnitt enthält eine detaillierte Liste der IP-Adressen, die nicht als vertrauenswürdig eingestuft werden. Woher kommen diese IPs, und wem gehören sie? Sollten sie als vertrauenswürdig betrachtet werden? Diese Übung kann ein teamübergreifender Aufgabe für Sie und Ihre Netzwerkadministratoren sein. Dabei handelt es sich um einen Vorteil, da eine genaue Liste vertrauenswürdiger IPs dazu beiträgt, falsch positive Risikoerkennungen zu vermindern. Wenn eine IP-Adresse für Ihre Umgebung problematisch aussieht, sollten Sie diese untersuchen.

Häufig gestellte Fragen:

Was geschieht, wenn ich für die Multi-Faktor-Authentifizierung nicht Microsoft Entra verwende?

Wenn Sie nicht die Multi-Faktor-Authentifizierung mit Microsoft Entra verwenden, werden Anmelderisiken in Ihrer Umgebung eventuell weiterhin gemindert, solange Sie einen nicht von Microsoft stammenden MFA-Anbieter verwenden. Externe Authentifizierungsmethoden ermöglichen es, Risiken bei Verwendung eines anderen MFA-Anbieters als Microsoft zu mindern.

Was geschieht in einer Hybridumgebung?

Benutzerrisiko kann mithilfe einer sicheren Kennwortänderung gemindert werden, wenn die Self-Service-Kennwortzurücksetzung mit Kennwortrückschreiben aktiviert ist. Wenn nur die Kennworthashsynchronisierung aktiviert ist, sollten Sie die lokale Kennwortzurücksetzung zum Mindern von Benutzerrisiken aktivieren.

Ich habe gerade eine Hochrisikowarnung erhalten, aber sie wird in diesem Bericht nicht angezeigt.

Wenn der Benutzer ein Hochrisikobenutzer ist, aber noch nicht angemeldet ist, wird er nicht in diesem Bericht angezeigt. Der Bericht verwendet Anmeldeprotokolle nur, um diese Daten aufzufüllen. Wenn es nicht angemeldete Hochrisikobenutzer gibt, werden sie in diesem Bericht nicht gezählt.