Authentifizierungsmethoden in Microsoft Entra ID – Microsoft Authenticator-App

Microsoft Authenticator bietet ein weiteres Sicherheitsniveau für Ihr Microsoft Entra-Geschäfts-, Schul- oder Unikonto oder Ihr Microsoft-Konto. Es ist für Android und iOS verfügbar. Mit der Microsoft Authenticator-App können sich Benutzer während der Anmeldung auf kennwortlose Weise authentifizieren. Sie können sie auch als Überprüfungsoption bei Self-Service-Kennwortzurücksetzungsereignissen (SSPR) oder mehrstufigen Authentifizierungsereignissen (Multifactor Authentication, MFA) verwenden.

Microsoft Authenticator unterstützt passkey, kennwortlose Anmeldung und MFA mithilfe von Benachrichtigungen und Überprüfungscodes.

- Benutzer können sich mit einem Passkey in der Authenticator-App anmelden und die Phishing-beständige Authentifizierung mit ihrer biometrischen Anmelde- oder Geräte-PIN abschließen.

- Benutzer können Authenticator-Benachrichtigungen einrichten und sich mit Authenticator anstelle ihres Benutzernamens und Kennworts anmelden.

- Benutzer können eine MFA-Anforderung auf ihrem mobilen Gerät erhalten und den Anmeldeversuch von ihrem Telefon genehmigen oder verweigern.

- Sie können auch einen OATH-Überprüfungscode in der Authenticator-App verwenden und in eine Anmeldeschnittstelle eingeben.

Weitere Informationen finden Sie unter Enable passwordless sign-in with the Microsoft Authenticator.

Hinweis

Wenn Benutzer SSPR aktivieren, haben sie keine Möglichkeit, die mobile App zu registrieren. Stattdessen können sie die mobile App auf https://aka.ms/mfasetup oder im Rahmen der kombinierten Registrierung von Sicherheitsinformationen auf https://aka.ms/setupsecurityinfo registrieren. Die Authenticator-App wird auf Betaversionen von iOS und Android möglicherweise nicht unterstützt. Außerdem unterstützt die Authenticator-App auf Android ab dem 20. Oktober 2023 keine älteren Versionen des Android-Unternehmensportals mehr. Android-Benutzer mit Unternehmensportalversionen unter 2111 (5.0.5333.0) können sich nicht erneut registrieren oder neue Instanzen von Authenticator registrieren, bis sie ihre Unternehmensportalanwendung auf eine neuere Version aktualisieren.

Passkey-Anmeldung (Vorschau)

Authenticator ist eine kostenlose Passkey-Lösung, mit der Benutzer und Benutzerinnen kennwortlose phishing-resistente Authentifizierungen auf ihren eigenen Smartphones ausführen können. Einige wichtige Vorteile der Verwendung von Passkeys in der Authenticator-App:

- Passkeys können einfach im großen Stil bereitgestellt werden. Passkeys stehen auf dem Telefon des Benutzers oder der Benutzerin sowohl für MDM-Szenarien (Mobile Device Management, Verwaltung mobiler Geräte) als auch für BYOD-Szenarien (Bring Your Own Device) zur Verfügung.

- Passkeys in Authenticator sind kostenlos und begleiten die Benutzer und Benutzerinnen überall hin.

- Passkeys in Authenticator sind gerätegebunden. Dadurch wird sichergestellt, dass der Passkey das Gerät, auf dem er erstellt wurde, nicht verlässt.

- Die Benutzer und Benutzerinnen bleiben mit den neuesten Passkey-Innovationen, die auf offenen WebAuthn-Standards basieren, auf dem Laufenden.

- Unternehmen können andere Funktionen über Authentifizierungsflüsse wie FIPS 140-Compliance (Federal Information Processing Standards) abgleichen.

Gerätegebundener Passkey

Um sicherzustellen, dass sie das Gerät, auf dem sie erstellt wurden, nie verlassen, sind Passkeys in der Authenticator-App sind gerätegebunden. Auf einem iOS-Gerät verwendet Authenticator die Secure Enclave, um den Passkey zu erstellen. Unter Android erstellen wir den Passkey im Secure Element auf Geräten, die es unterstützen, oder greifen auf die Trusted Execution Environment (TEE) zurück.

Funktionsweise des Passkey-Nachweises mit Authenticator

Wenn der Nachweis in der FIDO2-Richtlinie (Passkey) aktiviert ist, versucht Microsoft Entra-ID, die Legitimität des Sicherheitsschlüsselmodells oder des Passkeyanbieters zu überprüfen, bei dem der Schlüssel erstellt wird. Wenn ein Benutzer einen Passkey in Authenticator registriert, überprüft die Bescheinigung, dass die legitime Microsoft Authenticator-App den Passkey mithilfe von Apple- und Google-Diensten erstellt hat. Hier sind Details zur Funktionsweise des Nachweises für jede Plattform:

iOS: Der Authenticator-Nachweis verwendet den iOS-App-Nachweisdienst , um die Legitimität der Authenticator-App sicherzustellen, bevor sie den Kennungsschlüssel registriert.

Android:

- Für den Play Integrity-Nachweis verwendet der Authenticator-Nachweis die Play Integrity-API , um die Legitimität der Authenticator-App sicherzustellen, bevor sie den Kennungsschlüssel registriert.

- Für den Schlüsselnachweis verwendet der Authenticator-Nachweis den Schlüsselnachweis von Android , um zu überprüfen, ob der registrierte Schlüssel hardwaregesichert ist.

Hinweis

Für iOS und Android basiert der Authenticator-Nachweis auf Apple- und Google-Dienste, um die Echtheit der Authenticator-App zu überprüfen. Die hohe Dienstnutzung kann zu einem Fehler bei der Passkeyregistrierung führen, und Benutzer müssen es möglicherweise erneut versuchen. Wenn Apple- und Google-Dienste nicht mehr verfügbar sind, blockiert der Authenticator-Nachweis die Registrierung, die einen Nachweis erfordert, bis Dienste wiederhergestellt werden. Informationen zum Überwachen des Status des Google Play Integrity-Diensts finden Sie im Google Play-Status-Dashboard. Informationen zum Überwachen des Status des iOS-App-Nachweisdiensts finden Sie unter "Systemstatus".

Weitere Informationen zum Konfigurieren des Nachweises finden Sie unter Aktivieren von Passkeys in Microsoft Authenticator für Microsoft Entra ID.

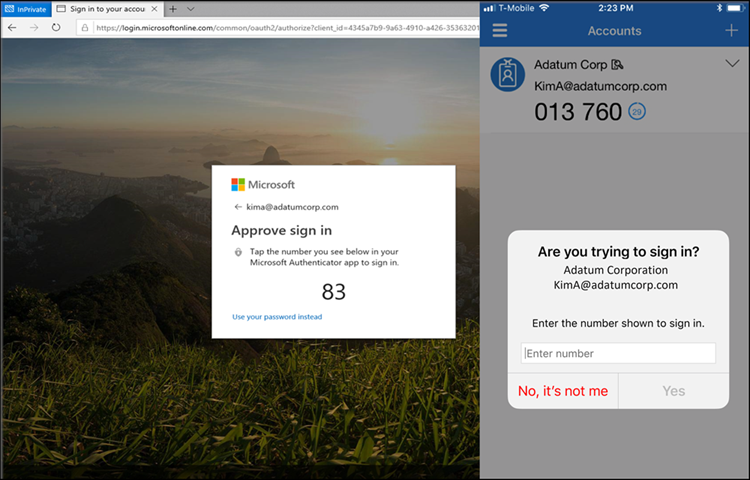

Kennwortlose Anmeldung über Benachrichtigungen

Wenn Benutzer oder Benutzerinnen, die Anmeldung per Smartphone über die Authenticator-App aktiviert haben, wird nach der Eingabe des Benutzernamens keine Aufforderung zur Eingabe eines Kennworts angezeigt, sondern eine Meldung, in der sie dazu aufgefordert werden, in der App eine Zahl einzugeben. Nach der Auswahl der richtigen Nummer ist der Anmeldevorgang abgeschlossen.

Diese Authentifizierungsmethode bietet ein hohes Maß an Sicherheit. Zudem muss der Benutzer bei der Anmeldung kein Kennwort mehr eingeben.

Informationen zu den ersten Schritten mit der Anmeldung ohne Kennwort finden Sie unter Aktivieren der kennwortlosen Anmeldung mit Microsoft Authenticator.

MFA über Benachrichtigungen über mobile App

Die Microsoft Authenticator-App kann dazu beitragen, nicht autorisierten Zugriff auf Konten zu verhindern und betrügerische Transaktionen zu stoppen, indem sie eine Benachrichtigung an Ihr Smartphone oder Tablet sendet. Benutzer sehen die Benachrichtigung und wählen Bestätigen aus, wenn der Vorgang rechtmäßig ist. Andernfalls können sie Verweigern auswählen.

Hinweis

Ab August 2023 werden bei anomalen Anmeldungen ähnlich wie Anmeldungen von unbekannten Standorten aus keine Benachrichtigungen mehr generiert. Um eine anomale Anmeldung zu genehmigen, können Benutzer*innen Microsoft Authenticator oder Authenticator Lite in einer relevanten Begleit-App wie Outlook öffnen. Anschließend können sie zur Aktualisierung entweder nach unten ziehen oder auf Aktualisieren tippen und dann die Anforderung genehmigen.

In China funktioniert die Methode Benachrichtigung durch mobile App auf Android-Geräten nicht, weil die Google Play-Dienste (einschließlich der Pushbenachrichtigungen) in dieser Region gesperrt sind. iOS-Benachrichtigungen funktionieren jedoch. Daher sollten Benutzer*innen von Android-Geräten alternative Authentifizierungsmethoden zur Verfügung gestellt werden.

Prüfcode über die mobile App

Die Microsoft Authenticator-App kann als Softwaretoken zum Generieren eines OATH-Prüfcodes verwendet werden. Nachdem Sie Benutzernamen und Kennwort eingegeben haben, geben Sie im Anmeldebildschirm den in der Authenticator-App generierten Code ein. Der Überprüfungscode kann als zweite Authentifizierungsmethode eingegeben werden.

Hinweis

Von Authenticator generierte OATH-Prüfcodes werden für die zertifikatbasierte Authentifizierung nicht unterstützt.

Benutzer und Benutzerinnen können eine Kombination von bis zu fünf OATH-Hardware-Token oder Authenticator-Anwendungen, wie z. B. die Authenticator-App, für die jederzeitige Verwendung konfigurieren.

FIPS 140-konform für Microsoft Entra-Authentifizierung

Im Einklang mit den In NIST Special Publication 800-63B beschriebenen Richtlinien sind Authentifikatoren erforderlich, die von US-Behörden verwendet werden, um FIPS 140 validierte Kryptografie zu verwenden. Diese Richtlinie hilft US-Regierungsbehörden, die Anforderungen von Executive Order (EO) 14028 zu erfüllen. Überdies hilft diese Richtlinie anderen regulierten Branchen wie Organisationen im Gesundheitswesen, die mit elektronischen Rezepten für kontrollierte Substanzen (Electronic Prescriptions for Controlled Substances, EPCS) arbeiten, die für sie geltenden gesetzlichen Anforderungen zu erfüllen.

Der FIPS 140 ist ein Standard für US-Bundesbehörden, der Mindestsicherheitsanforderungen für kryptografische Module in IT-Produkten und -Systemen definiert. Das Cryptographic Module Validation Program (CMVP) verwaltet Tests gemäß FIPS 140-Standard.

Microsoft Authenticator für iOS

Ab Version 6.6.8 verwendet Microsoft Authenticator for iOS das native Apple CoreCrypto-Modul für FIPS-validierte Kryptografie auf Apple iOS FIPS 140-kompatiblen Geräten. Alle Microsoft Entra-Authentifizierungen unter Verwendung von phishingresistenten gerätegebundenen Hauptschlüsseln, Push-Multi-Faktor-Authentifizierungen (MFA), kennwortloser Telefonanmeldung (PSI) und zeitbasierten Einmal-Passcodes (TOTP) nutzen die FIPS-Kryptografie.

Weitere Informationen zu den verwendeten FIPS 140-validierten kryptografischen Modulen und kompatiblen iOS-Geräten finden Sie unter Apple iOS-Sicherheitszertifizierungen.

Microsoft Authenticator für Android

Ab Version 6.2409.6094 unter Microsoft Authenticator für Android gelten alle Authentifizierungen in der Microsoft Entra-ID, einschließlich Passkeys, als FIPS-kompatibel. Authenticator verwendet das kryptografische Modul wolfSSL Inc., um FIPS 140, Security Level 1 Compliance auf Android-Geräten zu erreichen. Weitere Informationen zur Zertifizierung finden Sie unter Kryptografiemodul-Validierungsprogramm.

Bestimmen des Microsoft Authenticator-Registrierungstyps in den Sicherheitsinformationen

Benutzer können auf Sicherheitsinformationen zugreifen (siehe die URLs im nächsten Abschnitt) oder indem Sie Sicherheitsinformationen aus MyAccount auswählen, um weitere Microsoft Authenticator-Registrierungen zu verwalten und hinzuzufügen. Bestimmte Symbole werden verwendet, um zu unterscheiden, ob es sich bei der Microsoft Authenticator-Registrierung um eine kennwortlose Telefonanmeldung oder um MFA handelt.

| Authentificator-Registrierungstyp | Symbol |

|---|---|

| Microsoft Authenticator: kennwortlose Anmeldung per Telefon | |

| Microsoft Authenticator (Benachrichtigung/Code) |

SecurityInfo-Links

| Cloud | URL für Sicherheitsinformationen |

|---|---|

| Azure commercial (includes Government Community Cloud (GCC)) | https://aka.ms/MySecurityInfo |

| Azure für US Government (umfasst GCC High und DoD) | https://aka.ms/MySecurityInfo-us |

Updates für Authenticator

Microsoft aktualisiert Authenticator kontinuierlich, um ein hohes Sicherheitsniveau zu gewährleisten. Um die bestmögliche Benutzererfahrung für Ihre Benutzer und Benutzerinnen sicherzustellen, empfehlen wir, dass sie ihre Authenticator-App kontinuierlich aktualisieren. Bei kritischen Sicherheitsupdates funktionieren App-Versionen, die nicht auf dem neuesten Stand sind, möglicherweise nicht, und benutzer können daran hindern, ihre Authentifizierung abzuschließen. Wenn ein Benutzer eine nicht unterstützte Version der App verwendet, wird er aufgefordert, auf die neueste Version zu aktualisieren, bevor er sich anmeldet.

Microsoft bezieht auch in regelmäßigen Abständen ältere Versionen der Authenticator-App ein, um eine hohe Sicherheitsleiste für Ihre Organisation beizubehalten. Wenn das Gerät eines Benutzers keine modernen Versionen von Microsoft Authenticator unterstützt, kann er sich nicht mit der App anmelden. Wir empfehlen diesen Benutzern, sich mit einem OATH-Überprüfungscode in Microsoft Authenticator anzumelden, um MFA abzuschließen.

Nächste Schritte

Informationen zu den ersten Schritten mit Passkeys finden Sie unter Aktivieren von Schlüsseln in Microsoft Authenticator für Microsoft Entra ID.

Weitere Informationen zur Anmeldung ohne Kennwort finden Sie unter Aktivieren der kennwortlosen Anmeldung mit Microsoft Authenticator.

Lernen Sie mehr über die Konfiguration der Authentifizierungsmethoden mithilfe der Microsoft Graph REST-API.