Unterstützung der FIDO2-Authentifizierung mit Microsoft Entra ID

Microsoft Entra ID ermöglicht die Verwendung von Passkeys für die kennwortlose Authentifizierung. In diesem Artikel wird erläutert, welche nativen Anwendungen, Webbrowser und Betriebssysteme die kennwortlose Authentifizierung mithilfe von Passkeys bei Microsoft Entra ID unterstützen.

Hinweis

Microsoft Entra ID unterstützt derzeit gerätegebundene Passkeys, die in FIDO2-Sicherheitsschlüsseln und in Microsoft Authenticator gespeichert werden. Microsoft verpflichtet sich, die Kundschaft sowie Benutzer und Benutzerinnen durch Passkeys zu schützen. Wir investieren sowohl in synchronisierte als auch gerätegebundene Passkeys für Geschäftskonten.

Native Anwendungsunterstützung

In den folgenden Abschnitten wird die Unterstützung von Anwendungen von Microsoft und Drittanbietern behandelt. Die Passkey-Authentifizierung (FIDO2) mit einem Drittanbieter-Identitätsanbieter (IDP) wird derzeit in Anwendungen von Drittanbietern mit Authentifizierungsbroker oder Microsoft-Anwendungen unter macOS, iOS oder Android nicht unterstützt.

Native Anwendungsunterstützung mit Authentifizierungsbroker (Vorschau)

Microsoft-Anwendungen bieten native Unterstützung für die FIDO2-Authentifizierung in der Vorschau für alle Benutzer, die einen Authentifizierungsbroker für ihr Betriebssystem installiert haben. FIDO2-Authentifizierung wird auch in der Vorschau für Anwendungen von Drittanbietern mit dem Authentifizierungsbroker unterstützt.

In den folgenden Tabellen ist aufgeführt, welche Authentifizierungsbroker für verschiedene Betriebssysteme unterstützt werden.

| OS | Authentifizierungsbroker | Unterstützt FIDO2 |

|---|---|---|

| iOS | Microsoft Authenticator | ✅ |

| macOS | Microsoft Intune-Unternehmensportal1 | ✅ |

| Android2 | Authentifikator, Unternehmensportal oder Link zu Windows App | ✅ |

1 Unter macOS ist das Microsoft Enterprise Single Sign On (SSO)-Plug-In erforderlich, um das Unternehmensportal als Authentifizierungsbroker zu aktivieren. Geräte, auf denen macOS ausgeführt wird, müssen die SSO-Plug-In-Anforderungen erfüllen, einschließlich der MDM-Registrierung. Stellen Sie für die FIDO2-Authentifizierung sicher, dass Sie die neueste Version nativer Anwendungen ausführen.

2Native Anwendungsunterstützung für FIDO2-Sicherheitsschlüssel unter Android, Version 13 und niedriger, befindet sich in der Entwicklung.

Wenn Benutzer einen Authentifizierungsbroker installiert haben, können sie sich mit einem Sicherheitsschlüssel anmelden, wenn sie auf eine Anwendung wie Outlook zugreifen. Sie werden zur Anmeldung mit FIDO2 umgeleitet und nach erfolgreicher Authentifizierung als angemeldeter Benutzer zurück zu Outlook geleitet.

Microsoft-Anwendungsunterstützung ohne Authentifizierungsbroker (Vorschau)

In der folgenden Tabelle ist die Microsoft-Anwendungsunterstützung für Passkey (FIDO2) ohne Authentifizierungsbroker aufgeführt.

| Application | macOS | iOS | Android |

|---|---|---|---|

| Remotedesktop | ✅ | ✅ | ❌ |

| Windows App | ✅ | ✅ | ❌ |

Unterstützung von Drittanbieteranwendungen ohne Authentifizierungsbroker

Wenn Benutzer oder Benutzerinnen noch keinen Authentifizierungsbroker installiert haben, können sie sich weiterhin mit einem Sicherheitscode anmelden, wenn sie auf MSAL-fähige Anwendungen zugreifen. Weitere Informationen zu den Anforderungen für MSAL-fähige Anwendungen finden Sie unter Unterstützen der kennwortlosen Authentifizierung mit FIDO2-Schlüsseln in von Ihnen entwickelten Apps.

Webbrowserunterstützung

In dieser Tabelle wird der Browser-Support für die Authentifizierung mit Microsoft Entra ID und Microsoft-Konten mit FIDO2 veranschaulicht. Consumer erstellen Microsoft-Konten für Dienste wie Xbox, Skype oder Outlook.com.

| OS | Chrome | Edge | Firefox | Safari |

|---|---|---|---|---|

| Windows | ✅ | ✅ | ✅ | – |

| macOS | ✅ | ✅ | ✅ | ✅ |

| ChromeOS | ✅ | – | – | – |

| Linux | ✅ | ❌ | ❌ | – |

| iOS | ✅ | ✅ | ✅ | ✅ |

| Android | ✅ | ✅1 | ❌ | N/V |

1Unterstützung für Passkeys in Authenticator mit Edge auf Android-Geräten wird in Kürze verfügbar sein.

Webbrowserunterstützung für jede Plattform

Aus den folgenden Tabellen geht hervor, welcher Datentransport für die einzelnen Plattformen unterstützt wird. Zu den unterstützten Gerätetypen gehören USB, Near-Field Communication (NFC) und Bluetooth Low Energy (BLE).

Windows

| Browser | USB | NFC | BLE |

|---|---|---|---|

| Microsoft Edge | ✅ | ✅ | ✅ |

| Chrome | ✅ | ✅ | ✅ |

| Firefox | ✅ | ✅ | ✅ |

Mindestversion des Browsers

Nachfolgend sind die Mindestanforderungen für die Browserversion unter Windows aufgeführt.

| Browser | Mindestversion |

|---|---|

| Chrome | 76 |

| Edge | Windows 10 Version 19031 |

| Firefox | 66 |

1Alle Versionen des neuen Chromium-basierten Microsoft Edge unterstützen FIDO2. Unterstützung für Microsoft Edge-Legacy wurde in 1903 hinzugefügt.

macOS

| Browser | USB | NFC1 | BLE1 |

|---|---|---|---|

| Edge | ✅ | – | – |

| Chrome | ✅ | – | – |

| Firefox2 | ✅ | – | – |

| Safari2,3 | ✅ | – | – |

1NFC- und BLE-Sicherheitsschlüssel werden unter macOS von Apple nicht unterstützt.

2Die Registrierung eines neuen Sicherheitsschlüssels funktioniert in diesen macOS-Browsern nicht, weil keine Aufforderung zum Einrichten von biometrischen Daten oder einer PIN erfolgt.

3Siehe Anmelden, wenn mehr als drei Passkeys registriert sind.

ChromeOS

| Browser1 | USB | NFC | BLE |

|---|---|---|---|

| Chrome | ✅ | ❌ | ❌ |

1Die Registrierung von Sicherheitsschlüsseln wird unter ChromeOS oder in Chrome-Browsern nicht unterstützt.

Linux

| Browser | USB | NFC | BLE |

|---|---|---|---|

| Microsoft Edge | ❌ | ❌ | ❌ |

| Chrome | ✅ | ❌ | ❌ |

| Firefox | ❌ | ❌ | ❌ |

iOS

| Browser1,3 | Lightning | NFC | BLE2 |

|---|---|---|---|

| Edge | ✅ | ✅ | – |

| Chrome | ✅ | ✅ | – |

| Firefox | ✅ | ✅ | – |

| Safari | ✅ | ✅ | – |

1Die Registrierung eines neuen Sicherheitsschlüssels funktioniert in iOS-Browsern nicht, weil keine Aufforderung zum Einrichten von biometrischen Daten oder einer PIN erfolgt.

2BLE-Sicherheitsschlüssel werden unter iOS von Apple nicht unterstützt.

3Siehe Anmelden, wenn mehr als drei Passkeys registriert sind.

Android

| Browser1 | USB | NFC | BLE2 |

|---|---|---|---|

| Microsoft Edge | ✅ | ❌ | ❌ |

| Chrome | ✅ | ❌ | ❌ |

| Firefox | ❌ | ❌ | ❌ |

1 Die Sicherheitsschlüsselregistrierung bei Microsoft Entra D wird unter Android noch nicht unterstützt.

2 BLE-Sicherheitsschlüssel werden von Google unter Android nicht unterstützt.

Bekannte Probleme

Anmelden, wenn mehr als drei Passkeys registriert sind

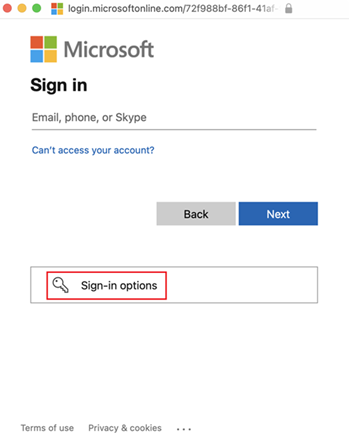

Wenn Sie mehr als drei Passkeys registriert haben, funktioniert die Anmeldung mit einem Passkey möglicherweise nicht. Wenn Sie über mehr als drei Passkeys verfügen, klicken Sie als Problemumgehung auf Anmeldeoptionen, und melden Sie sich an, ohne einen Benutzernamen einzugeben.

PowerShell-Unterstützung

Microsoft Graph PowerShell unterstützt FIDO2. Einige PowerShell-Module, die Internet Explorer statt Edge verwenden, können keine FIDO2-Authentifizierung ausführen. Zum Beispiel zeigen PowerShell-Module für SharePoint Online oder Teams oder jegliche PowerShell-Skripte, die Administratoranmeldeinformationen erfordern, keine Eingabeaufforderung für FIDO2 an.

Als Workaround können die meisten Anbieter Zertifikate zu den FIDO2-Sicherheitsschlüsseln hinzufügen. Die zertifikatsbasierte Authentifizierung (CBA) funktioniert bei allen Browsern. Wenn Sie CBA für diese Administratorkonten aktivieren können, können Sie in der Zwischenzeit CBA anstelle von FIDO2 vorgeben.

Nächste Schritte

Aktivieren der kennwortlosen Anmeldung mit Sicherheitsschlüsseln