Integrieren Sie Ihre VPN-Infrastruktur mithilfe der Netzwerkrichtlinienserver-Erweiterung für Azure in die Microsoft Entra-Multi-Faktor-Authentifizierung.

Mithilfe der Netzwerkrichtlinienserver-Erweiterung (Network Policy Server, NPS) für Azure können Organisationen die RADIUS-Clientauthentifizierung (Remote Authentication Dial-in User Service) durch cloudbasierte Microsoft Entra-Multi-Faktor-Authentifizierung schützen, die eine zweistufige Verifizierung bietet.

Dieser Artikel enthält Anweisungen zum Integrieren der NPS-Infrastruktur in MFA mithilfe der NPS-Erweiterung für Azure. Dieser Vorgang ermöglicht eine sichere zweistufige Überprüfung für Benutzer, die versuchen, über ein VPN eine Verbindung mit Ihrem Netzwerk herzustellen.

Hinweis

Obwohl die NPS MFA-Erweiterung zeitbasierte Einmalkennwörter (TOTP) unterstützt, tun dies bestimmte VPN-Clients wie Windows VPN nicht. Stellen Sie sicher, dass die VPN-Clients, die Sie verwenden, TOTP als Authentifizierungsmethode unterstützen, bevor Sie sie in der NPS-Erweiterung aktivieren.

Die Netzwerkrichtlinien- und Zugriffsdienste bieten Organisationen folgende Möglichkeiten:

Zuweisen eines zentralen Orts für die Verwaltung und Steuerung von Netzwerkanforderungen, um Folgendes anzugeben:

Wer kann eine Verbindung herstellen

Zu welchen Tageszeiten sind Verbindungen zulässig

Dauer der Verbindungen

Sicherheitsstufe, die Clients für die Verbindungsherstellung verwenden müssen

Anstatt Richtlinien in jedem VPN oder auf jedem Remotedesktopgateway-Server anzugeben, kann dies erfolgen, nachdem diese einem zentralen Ort zugewiesen wurden. Das RADIUS-Protokoll wird verwendet, um die zentralisierte Authentifizierung, Autorisierung und Ressourcenerfassung (Authentication, Authorization, Accounting – AAA) bereitzustellen.

Richten Sie Netzwerkzugriffsschutz-Clientintegritätsrichtlinien (Network Access Protection, NAP) ein, die bestimmen, ob Geräten uneingeschränkter oder eingeschränkter Zugriff auf Netzwerkressourcen gewährt wird, und erzwingen Sie deren Durchsetzung.

Möglichkeit zum Erzwingen der Authentifizierung und Autorisierung für den Zugriff auf 802.1X-fähige Funkzugriffspunkte und Ethernet-Switches Weitere Informationen finden Sie unter Netzwerkrichtlinienserver (NPS).

Um die Sicherheit zu erhöhen und ein hohes Maß an Konformität zu bieten, können Organisationen NPS in die Microsoft Entra-Multi-Faktor-Authentifizierung integrieren, um sicherzustellen, dass Benutzer*innen beim Herstellen einer Verbindung mit dem virtuellen Port auf dem VPN-Server die zweistufige Verifizierung verwenden. Damit Benutzern Zugriff gewährt wird, müssen sie die von ihnen festgelegte Kombination aus Benutzername und Kennwort und andere Informationen angeben. Diese Informationen müssen vertrauenswürdig und dürfen nicht problemlos duplizierbar sein. Dazu gehören z.B. eine Mobiltelefonnummer, eine Festnetznummer oder eine Anwendung auf einem mobilen Gerät.

Wenn Ihr Unternehmen ein VPN verwendet und die Benutzer*innen für einen TOTP-Code zusammen mit Authenticator-Pushbenachrichtigungen registriert sind, können sie die MFA-Abfrage nicht erfüllen, und die Remoteameldung schlägt fehl. In diesem Fall können Sie OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE festlegen, um Pushbenachrichtigungen mit „Genehmigen“/„Ablehnen“ durch Authenticator als Fallback zu verwenden.

Damit eine NPS-Erweiterung weiterhin für VPN-Benutzer*innen funktioniert, muss dieser Registrierungsschlüssel auf dem NPS-Server erstellt werden. Öffnen Sie auf dem NPS-Server den Registrierungs-Editor. Navigieren Sie zu:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa

Erstellen Sie das folgende Zeichenfolge/Wert-Paar:

Name: OVERRIDE_NUMBER_MATCHING_WITH_OTP

Wert = FALSE

Vor der Verfügbarkeit der NPS-Erweiterung für Azure mussten Kunden, die die zweistufige Überprüfung für integrierte NPS- und MFA-Umgebungen implementieren wollten, einen separaten MFA-Server in einer lokalen Umgebung konfigurieren und verwalten. Dieser Authentifizierungstyp wird vom Remotedesktopgateway- und Azure Multi-Factor Authentication-Server mithilfe von RADIUS zur Verfügung gestellt.

Mit der NPS-Erweiterung für Azure können Organisationen entweder eine lokal basierte oder eine cloudbasierte MFA-Lösung zum Schützen der RADIUS-Clientauthentifizierung bereitstellen.

Authentifizierungsfluss

Wenn Benutzer eine Verbindung mit einem virtuellen Port auf einem VPN-Server herstellen, müssen sie sich zunächst mit verschiedensten Protokollen authentifizieren. Die Protokolle ermöglichen die Verwendung einer Kombination aus Benutzername und Kennwort sowie zertifikatbasierte Authentifizierungsmethoden.

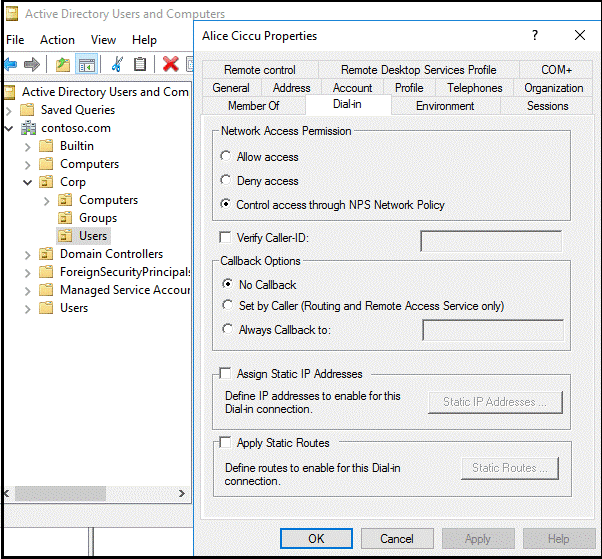

Zusätzlich zur Authentifizierung und Identitätsüberprüfung müssen Benutzer über die entsprechenden Einwahlberechtigungen verfügen. In einfachen Implementierungen werden Einwahlberechtigungen, die Zugriff gewährleisten, direkt in den Active Directory-Benutzerobjekten festgelegt.

In einfachen Implementierungen gewährt oder verweigert jeder VPN-Server den Zugriff basierend auf Richtlinien, die auf jedem lokalen VPN-Server definiert werden.

In größeren und besser skalierbaren Implementierungen befinden sich die Richtlinien, die VPN-Zugriff gewähren oder verweigern, zentral auf RADIUS-Servern. In diesen Fällen fungiert der VPN-Server als Zugriffsserver (RADIUS-Client), der Verbindungsanforderungen und Ressourcenerfassungsnachrichten an einen RADIUS-Server weiterleitet. Um eine Verbindung mit dem virtuellen Port auf dem VPN-Server herzustellen, müssen Benutzer authentifiziert werden und die zentral auf RADIUS-Servern definierten Bedingungen erfüllen.

Wenn die NPS-Erweiterung für Azure im NPS integriert ist, gestaltet sich ein erfolgreicher Authentifizierungsablauf wie folgt:

- Der VPN-Server empfängt von einem VPN-Benutzer eine Authentifizierungsanforderung, die den Benutzernamen und das Kennwort zum Herstellen der Verbindung mit einer Ressource (z.B. einer Remotedesktopsitzung) enthält.

- Als RADIUS-Client fungierend konvertiert der VPN-Server die Anforderung in eine RADIUS-Zugriffsanforderungsnachricht und sendet diese (mit einem verschlüsselten Kennwort) an den RADIUS-Server, auf dem die NPS-Erweiterung installiert ist.

- Die Kombination aus Benutzername und Kennwort wird in Active Directory überprüft. Wenn der Benutzername oder das Kennwort falsch ist, sendet der RADIUS-Server eine Zugriffsverweigerungsnachricht.

- Wenn alle Bedingungen gemäß den Angaben in der NPS-Verbindungsanforderung und in den Netzwerkrichtlinien erfüllt sind (z. B. Uhrzeit- oder Gruppenmitgliedschaftseinschränkungen), löst die NPS-Erweiterung eine Anforderung zur sekundären Authentifizierung über die Microsoft Entra-Multi-Faktor-Authentifizierung aus.

- Die Microsoft Entra-Multi-Faktor-Authentifizierung kommuniziert mit Microsoft Entra ID, ruft die Details des Benutzers oder der Benutzerin ab und führt die sekundäre Authentifizierung mit der vom Benutzer/von der Benutzerin konfigurierten Methode aus (Anruf auf dem Mobiltelefon, Textnachricht oder mobile App).

- Bei erfolgreicher MFA-Überprüfung übermittelt die Microsoft Entra-Multi-Faktor-Authentifizierung das Ergebnis an die NPS-Erweiterung.

- Nach Authentifizierung und Autorisierung des Verbindungsversuchs sendet der Netzwerkrichtlinienserver, auf dem die Erweiterung installiert ist, eine RADIUS-Zugriffsakzeptierungsnachricht an den VPN-Server (RADIUS-Client).

- Der Benutzer erhält Zugriff auf den virtuellen Port des VPN-Servers und richtet einen verschlüsselten VPN-Tunnel ein.

Voraussetzungen

In diesem Abschnitt werden die erforderlichen Voraussetzungen zur Integration von MFA in das VPN ausführlich beschrieben. Bevor Sie beginnen, müssen folgende Voraussetzungen erfüllt und eingerichtet sein:

- VPN-Infrastruktur

- Rolle „Netzwerkrichtlinien- und Zugriffsdienste“

- Lizenz für die Microsoft Entra-Multi-Faktor-Authentifizierung

- Windows Server-Software

- Bibliotheken

- Microsoft Entra ID synchronisiert mit lokalem Active Directory

- Microsoft Entra-GUID-ID

VPN-Infrastruktur

In diesem Artikel wird davon ausgegangen, dass Sie über eine funktionierende VPN-Infrastruktur mit Microsoft Windows Server 2016 verfügen und dass der VPN-Server aktuell nicht zum Weiterleiten von Verbindungsanforderungen an einen RADIUS-Server konfiguriert ist. In diesem Artikel konfigurieren Sie die VPN-Infrastruktur zur Verwendung eines zentralen RADIUS-Servers.

Wenn Sie nicht über eine funktionierende VPN-Infrastruktur verfügen, können Sie sie schnell anhand der Anleitungen in zahlreichen Tutorials zum VPN-Setup erstellen, die Sie auf den Websites von Microsoft und Drittanbietern finden.

Rolle „Netzwerkrichtlinien- und Zugriffsdienste“

Die Rolle „Netzwerkrichtlinien- und Zugriffsdienste“ bietet die RADIUS-Funktionen für Server und Client. In diesem Artikel wird davon ausgegangen, dass Sie die Rolle „Netzwerkrichtlinien- und Zugriffsdienste“ auf einem Mitgliedsserver oder Domänencontroller in Ihrer Umgebung installiert haben. In dieser Anleitung konfigurieren Sie RADIUS für eine VPN-Konfiguration. Installieren Sie die Rolle „Netzwerkrichtlinien- und Zugriffsdienste“ auf einem anderen Server als Ihrem VPN-Server.

Informationen zum Installieren des Rollendiensts „Netzwerkrichtlinien- und Zugriffsdienste“ für Windows Server 2012 oder älter finden Sie unter Install a NAP Health Policy Server (Installieren eines NAP-Integritätsrichtlinienservers). Der Netzwerkzugriffsschutz (NAP) ist in Windows Server 2016 veraltet. Eine Beschreibung der bewährten Methoden für NPS einschließlich der Empfehlung zum Installieren von NPS auf einem Domänencontroller finden Sie unter Best Practices for NPS (Bewährte Methoden für NPS).

Windows Server-Software

Die NPS-Erweiterung erfordert Windows Server 2008 R2 SP1 oder höher mit installierter Rolle „Netzwerkrichtlinien- und Zugriffsdienste“. Alle Schritte in dieser Anleitung wurden unter Windows Server 2016 ausgeführt.

Libraries

Die folgende Bibliothek wird automatisch mit der NPS-Erweiterung installiert:

Sofern das Microsoft Graph PowerShell-Modul nicht bereits vorhanden ist, wird es mit einem Konfigurationsskript installiert, das Sie als Teil des Installationsvorgangs ausführen. Es ist nicht erforderlich, Graph PowerShell im Voraus zu installieren.

Microsoft Entra ID synchronisiert mit lokalem Active Directory

Um die NPS-Erweiterung zu verwenden, müssen lokale Benutzer*innen mit Microsoft Entra ID synchronisiert und für MFA aktiviert werden. In diesem Leitfaden wird davon ausgegangen, dass lokale Benutzer*innen über Microsoft Entra Connect mit Microsoft Entra ID synchronisiert werden. Anweisungen zum Aktivieren von Benutzern für MFA siehe unten.

Informationen zu Microsoft Entra Connect finden Sie unter Integrieren Ihrer lokalen Verzeichnisse in Microsoft Entra ID.

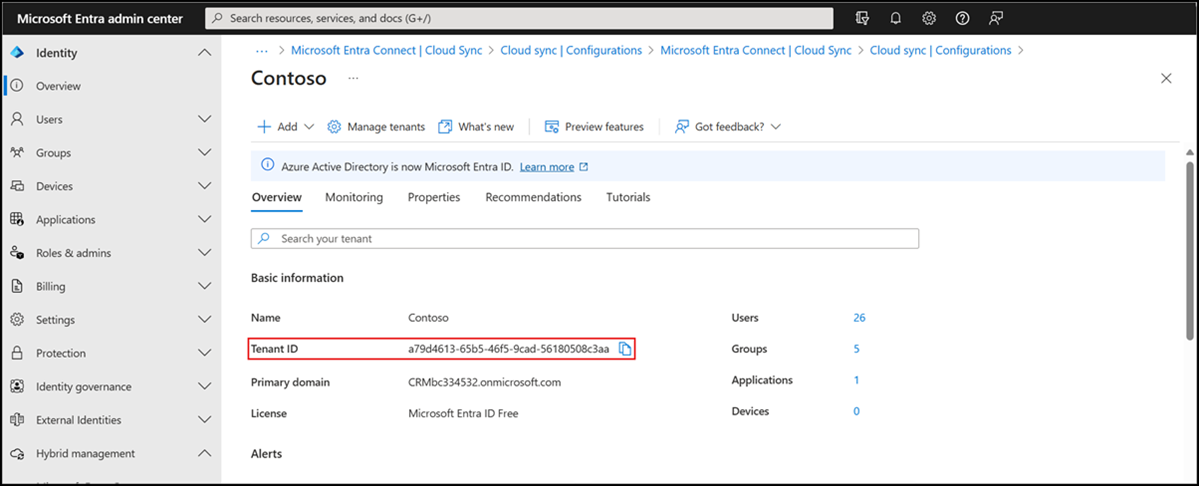

Microsoft Entra-GUID-ID

Um die NPS-Erweiterung zu installieren, müssen Sie die GUID der Microsoft Entra ID-Instanz kennen. Anweisungen zum Ermitteln der GUID der Microsoft Entra ID-Instanz finden Sie im nächsten Abschnitt.

Konfigurieren von RADIUS für VPN-Verbindungen

Wenn Sie die NPS-Rolle auf einem Mitgliedsserver installiert haben, müssen Sie sie zum Authentifizieren und Autorisieren des VPN-Clients, der VPN-Verbindungen anfordert, konfigurieren.

In diesem Abschnitt wird davon ausgegangen, dass Sie die Rolle „Netzwerkrichtlinien- und Zugriffsdienste“ installiert, aber noch nicht für die Verwendung in Ihrer Infrastruktur konfiguriert haben.

Hinweis

Wenn Sie bereits über einen funktionierenden VPN-Server verfügen, der einen zentralisierten RADIUS-Server für die Authentifizierung verwendet, können Sie diesen Abschnitt überspringen.

Registrieren des Servers in Active Directory

Die ordnungsgemäße Funktionsweise des NPS-Servers in diesem Szenario setzt seine Registrierung in Active Directory voraus.

Öffnen Sie den Server-Manager.

Wählen Sie im Server-Manager Extras und dann Netzwerkrichtlinienserver aus.

Klicken Sie in der Netzwerkrichtlinienserver-Konsole mit der rechten Maustaste auf NPS (Lokal) , und wählen Sie dann Server in Active Directory registrieren aus. Wählen Sie zweimal OK aus.

Lassen Sie die Konsole für den nächsten Vorgang geöffnet.

Verwenden des Assistenten zum Konfigurieren des RADIUS-Servers

Sie können eine standardmäßige (assistentenbasierte) oder die erweiterte Konfigurationsoption zum Konfigurieren des RADIUS-Servers verwenden. In diesem Abschnitt wird davon ausgegangen, dass Sie die Option zur assistentenbasierten Standardkonfiguration verwenden.

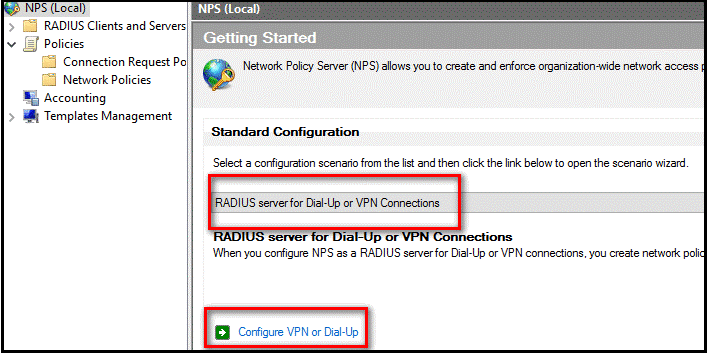

Wählen Sie in der Netzwerkrichtlinienserver-Konsole die Option NPS (Lokal) aus.

Wählen Sie unter Standardkonfiguration die Option RADIUS-Server für Einwähl- oder VPN-Verbindungen und dann VPN oder DFÜ konfigurieren aus.

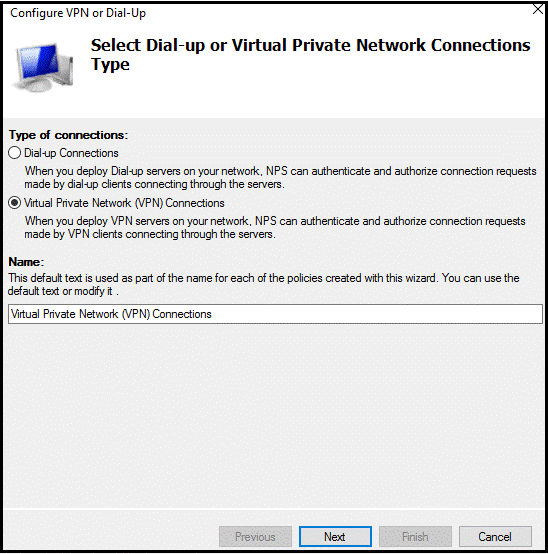

Wählen Sie im Fenster Auswählen des Einwähl- oder VPN-Verbindungstyps die Option Verbindungen für virtuelles privates Netzwerk (VPN) und dann Weiter aus.

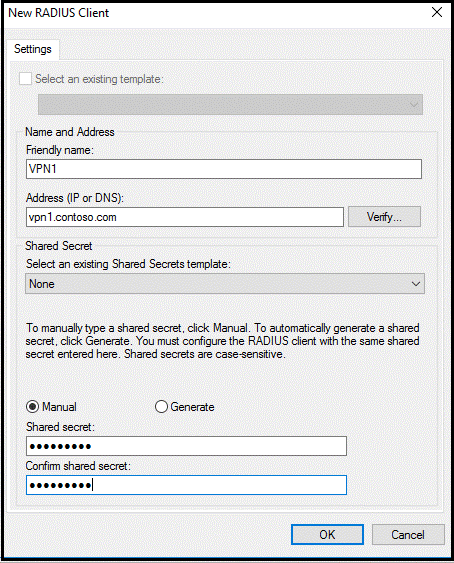

Wählen Sie im Fenster Angeben des Einwähl- oder VPN-Servers die Option Hinzufügen aus.

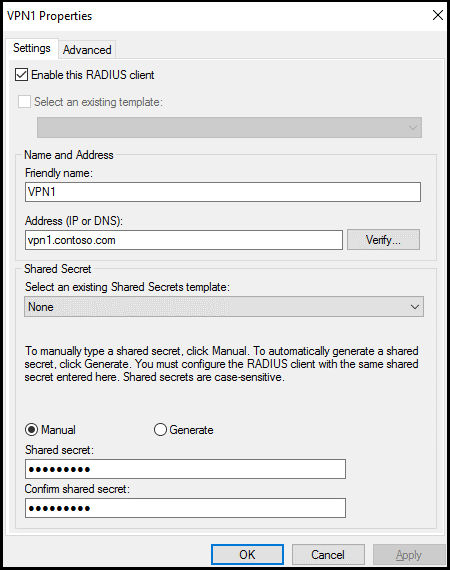

Geben Sie im Fenster Neuer RADIUS-Client einen Anzeigenamen an, und geben Sie den auflösbaren Namen oder die IP-Adresse des VPN-Servers und dann ein gemeinsames geheimes Kennwort ein. Das gemeinsame geheime Kennwort sollte lang und komplex sein. Notieren Sie es, da Sie es im nächsten Abschnitt benötigen.

Wählen Sie OK und anschließend Weiter aus.

Akzeptieren Sie im Fenster Authentifizierungsmethoden konfigurieren die Standardauswahl Microsoft-verschlüsselte Authentifizierung, Version 2 (MS-CHAPv2) , oder wählen Sie eine andere Option aus. Wählen Sie dann Weiter aus.

Hinweis

Wenn Sie das Extensible Authentication-Protokoll (EAP) konfigurieren, müssen Sie entweder das Microsoft Challenge Handshake Authentication-Protokoll (CHAPv2) oder das Protected Extensible Authentication-Protokoll (PEAP) verwenden. Kein anderes EAP wird unterstützt.

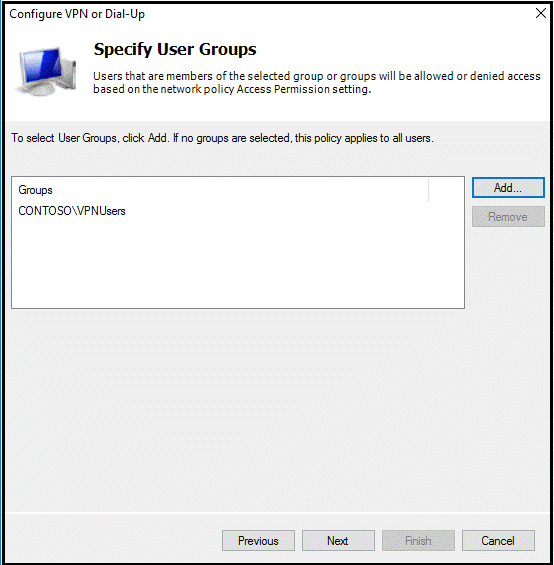

Wählen Sie im Fenster Benutzergruppen angeben die Option Hinzufügen und anschließend eine entsprechende Gruppe aus. Wenn keine Gruppe vorhanden ist, lassen Sie die Auswahl leer, um allen Benutzern Zugriff zu gewähren.

Wählen Sie Weiter aus.

Wählen Sie im Fenster Angeben von IP-Filtern die Option Weiter aus.

Akzeptieren Sie im Fenster Angeben von Verschlüsselungseinstellungen die Standardeinstellungen, und wählen Sie dann Weiter aus.

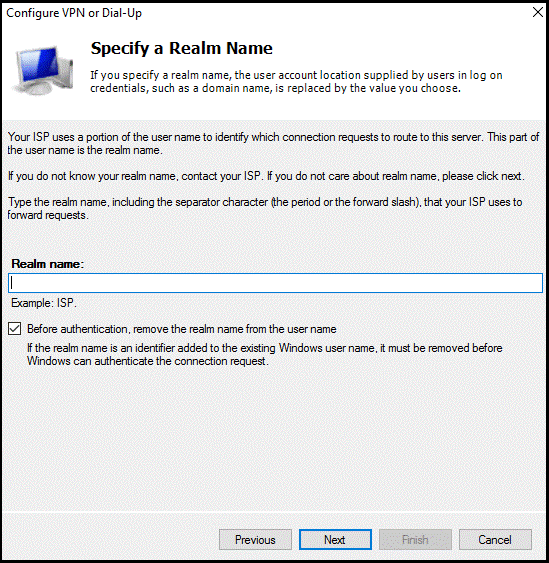

Lassen Sie im Fenster Bereichsname angeben den Bereichsnamen leer, akzeptieren Sie die Standardeinstellung, und wählen Sie Weiter aus.

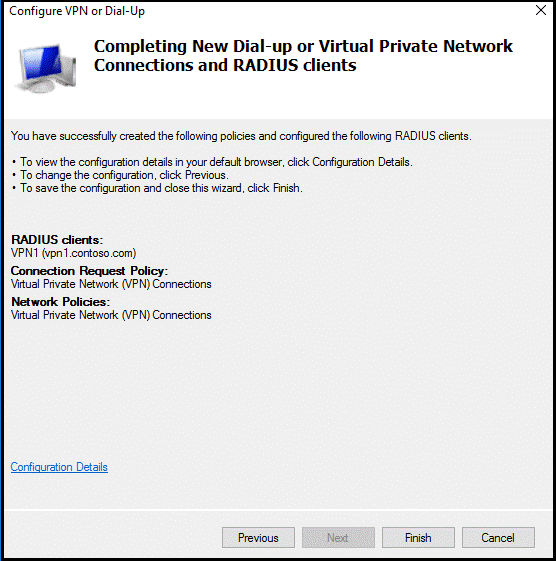

Wählen Sie im Fenster Abschließen der neuen Einwähl- oder VPN-Verbindungen und RADIUS-Clients die Option Fertig stellen aus.

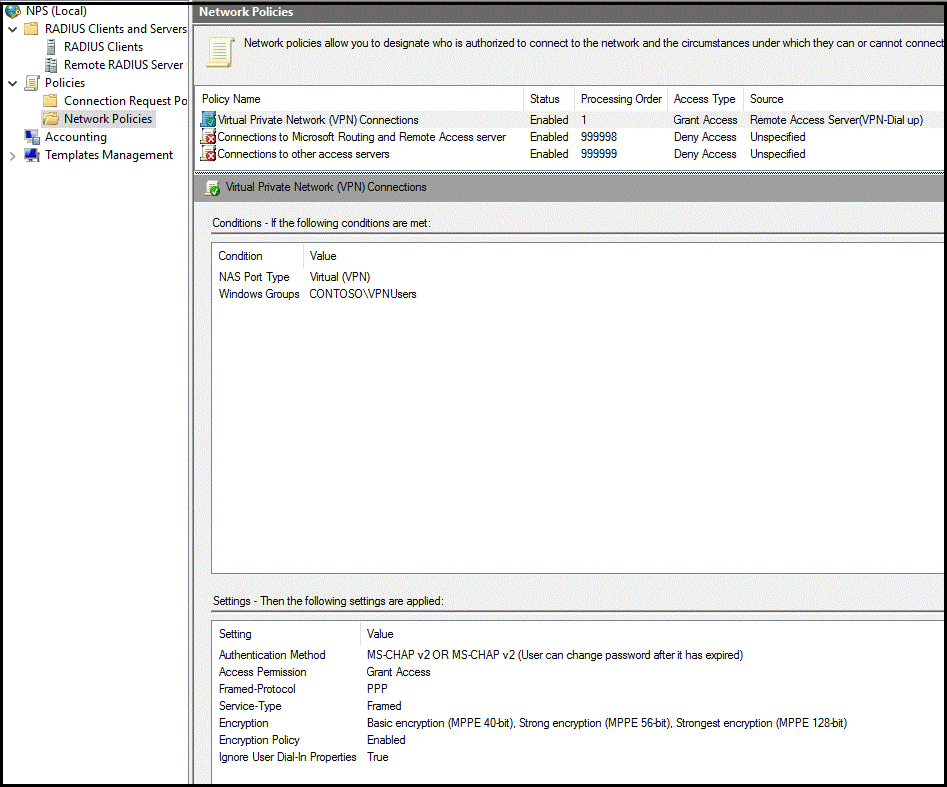

Überprüfen der RADIUS-Konfiguration

In diesem Abschnitt wird die Konfiguration erörtert, die Sie mithilfe des Assistenten erstellt haben.

Erweitern Sie auf dem Netzwerkrichtlinienserver in der Konsole „NPS (Lokal)“ den Eintrag RADIUS-Clients, und wählen Sie RADIUS-Clients aus.

Klicken Sie im Detailbereich mit der rechten Maustaste auf den RADIUS-Client, den Sie erstellt haben, und wählen Sie dann Eigenschaften aus. Die Eigenschaften des RADIUS-Clients (der VPN-Server) sollten denen hier dargestellten entsprechen:

Wählen Sie Abbrechen aus.

Erweitern Sie auf dem Netzwerkrichtlinienserver in der Konsole „NPS (Lokal)“ den Eintrag Richtlinien, und wählen Sie Verbindungsanforderungsrichtlinien aus. Die Richtlinie für VPN-Verbindungen wird angezeigt, wie in der folgenden Abbildung dargestellt:

Wählen Sie unter Richtlinien die Option Netzwerkrichtlinien aus. Eine Richtlinie für VPN-Verbindungen sollte angezeigt werden und der Richtlinie in der folgenden Abbildung ähneln:

Konfigurieren des VPN-Servers zur Verwendung der RADIUS-Authentifizierung

In diesem Abschnitt konfigurieren Sie Ihren VPN-Server zur Verwendung der RADIUS-Authentifizierung. Bei den Anweisungen wird vorausgesetzt, dass Sie über eine funktionsfähige Konfiguration eines VPN-Servers verfügen, ihn jedoch nicht zur Verwendung der RADIUS-Authentifizierung konfiguriert haben. Prüfen Sie nach dem Konfigurieren des VPN-Servers, ob die Konfiguration wie erwartet funktioniert.

Hinweis

Wenn Sie bereits über eine funktionierende VPN-Serverkonfiguration verfügen, die die RADIUS-Authentifizierung verwendet, können Sie diesen Abschnitt überspringen.

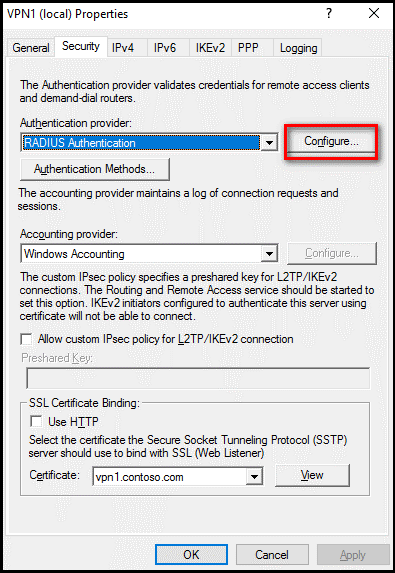

Konfigurieren des Authentifizierungsanbieters

Öffnen Sie auf dem VPN-Server den Server-Manager.

Wählen Sie im Server-Manager die Option Tools und dann Routing und RAS aus.

Klicken Sie im Fenster Routing und Remote Access mit der rechten Maustaste auf <Servername> (Lokal) und wählen Sie dann Eigenschaften aus.

Wählen Sie im Fenster <Servername > (Lokal) Eigenschaften die Registerkarte Sicherheit aus.

Wählen Sie auf der Registerkarte Sicherheit unter Authentifizierungsanbieter die Option RADIUS-Authentifizierung und dann Konfigurieren aus.

Wählen Sie im Fenster RADIUS-Authentifizierung die Option Hinzufügen aus.

Gehen Sie im Fenster RADIUS-Server hinzufügen folgendermaßen vor:

Geben Sie im Feld Servername den Namen oder die IP-Adresse des RADIUS-Servers ein, den Sie im vorherigen Abschnitt konfiguriert haben.

Wählen Sie für Gemeinsamer geheimer Schlüssel die Schaltfläche Ändern aus, und geben Sie das gemeinsame geheime Kennwort ein, das Sie zuvor erstellt und notiert haben.

Geben Sie im Feld Timeout (Sekunden) den Wert 60 ein. Um die Anzahl verworfener Anforderungen zu minimieren, empfiehlt es sich, VPN-Server mit einem Timeout von mindestens 60 Sekunden zu konfigurieren. Wenn es erforderlich ist oder Sie die Anzahl verworfener Anforderungen in den Ereignisprotokollen reduzieren möchten, können Sie den Timeoutwert für VPN-Server auf 90 oder 120 Sekunden erhöhen.

Klicken Sie auf OK.

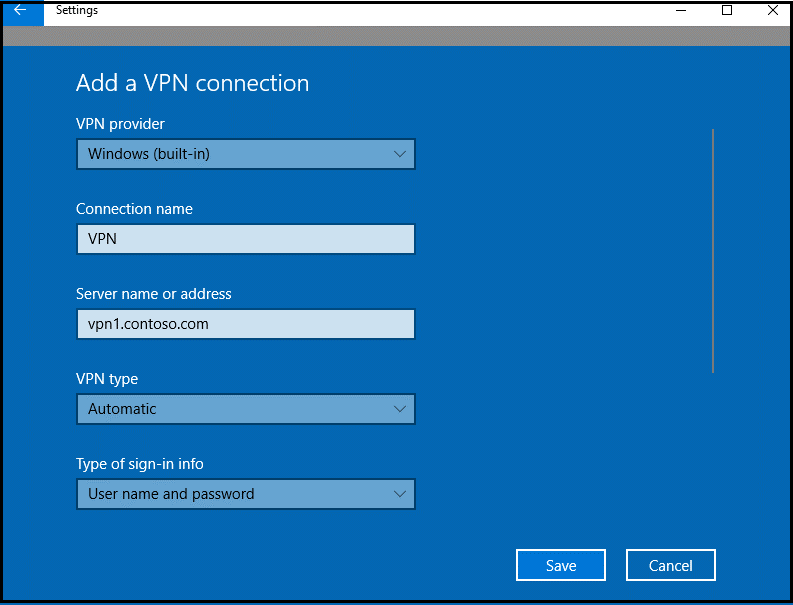

Testen der VPN-Konnektivität

In diesem Abschnitt prüfen Sie, ob der VPN-Client vom RADIUS-Server authentifiziert und autorisiert wird, wenn Sie versuchen, eine Verbindung mit dem virtuellen VPN-Port herzustellen. Bei den Anweisungen wird davon ausgegangen, dass Sie Windows 10 als VPN-Client verwenden.

Hinweis

Wenn Sie bereits einen VPN-Client zum Herstellen einer Verbindung mit dem VPN-Server konfiguriert und die Einstellungen gespeichert haben, können Sie die Schritte zum Konfigurieren und Speichern eines VPN-Verbindungsobjekts überspringen.

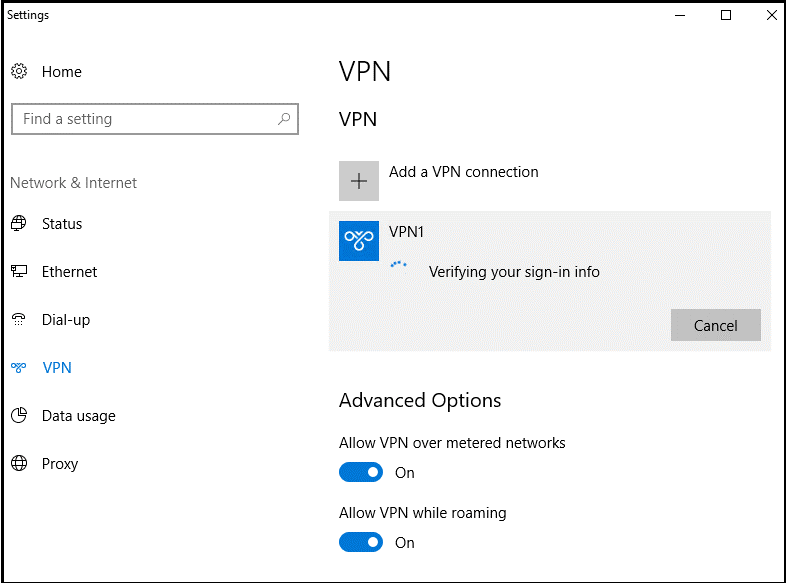

Wählen Sie auf Ihrem VPN-Clientcomputer die Schaltfläche Start und dann die Schaltfläche Einstellungen aus.

Wählen Sie im Fenster Windows-Einstellungen die Option Netzwerk und Internet aus.

Wählen Sie VPN aus.

Wählen Sie VPN-Verbindung hinzufügen aus.

Wählen Sie im Fenster VPN-Verbindung hinzufügen im Feld VPN-Anbieter die Option Windows (integriert) aus, füllen Sie die verbleibenden Felder nach Bedarf aus, und wählen Sie dann Speichern aus.

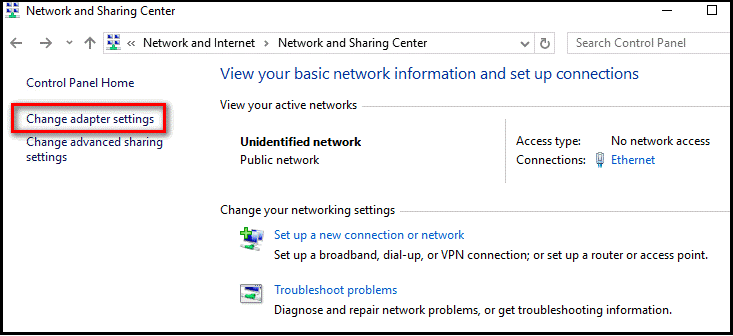

Wechseln Sie zur Systemsteuerung, und wählen Sie Netzwerk- und Freigabecenter aus.

Wählen Sie Adaptereinstellungen ändern aus.

Klicken Sie mit der rechten Maustaste auf die VPN-Netzwerkverbindung, und wählen Sie Eigenschaften aus.

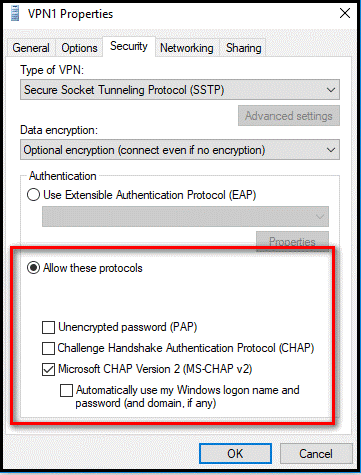

Wählen Sie im Fenster der VPN-Eigenschaften die Registerkarte Sicherheit aus.

Stellen Sie auf der Registerkarte Sicherheit sicher, dass nur Microsoft CHAP, Version 2 (MS-CHAP v2) ausgewählt ist, und wählen Sie dann OK aus.

Klicken Sie mit der rechten Maustaste auf die VPN-Verbindung, und wählen Sie Verbinden aus.

Wählen Sie im Fenster Einstellungen die Option Verbinden aus.

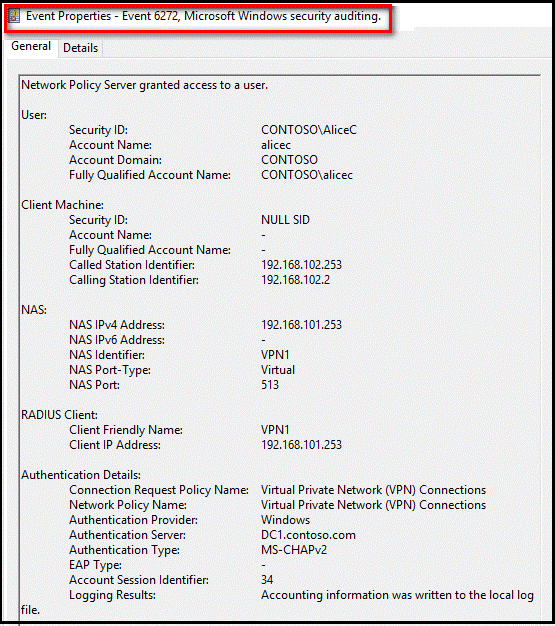

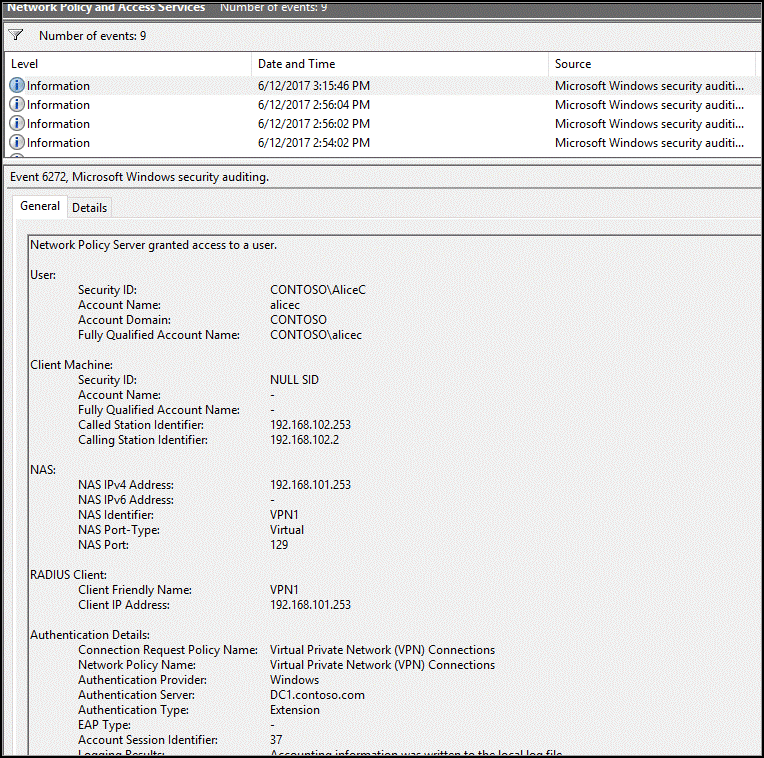

Eine erfolgreiche Verbindung wird im Sicherheitsprotokoll auf dem RADIUS-Server als Ereignis-ID 6272 angezeigt, wie hier dargestellt:

Problembehandlung für RADIUS

Angenommen, Ihre VPN-Konfiguration funktionierte vor der Konfiguration des VPN-Servers zur Verwendung eines zentralisierten RADIUS-Servers für die Authentifizierung und Autorisierung ordnungsgemäß. Wenn die Konfiguration ordnungsgemäß funktioniert, wird das Problem wahrscheinlich durch eine fehlerhafte Konfiguration des RADIUS-Servers oder die Verwendung eines ungültigen Benutzernamens oder Kennworts verursacht. Wenn Sie beispielsweise das alternative UPN-Suffix im Benutzernamen verwenden, kann beim Anmeldeversuch ein Fehler auftreten. Verwenden Sie den gleichen Kontonamen, um beste Ergebnisse zu erzielen.

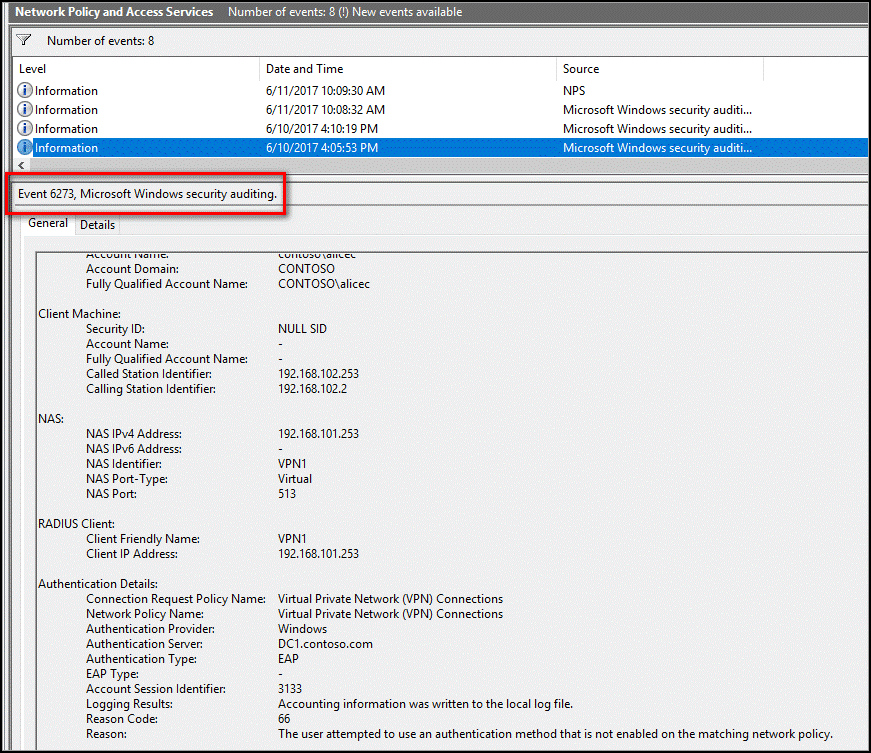

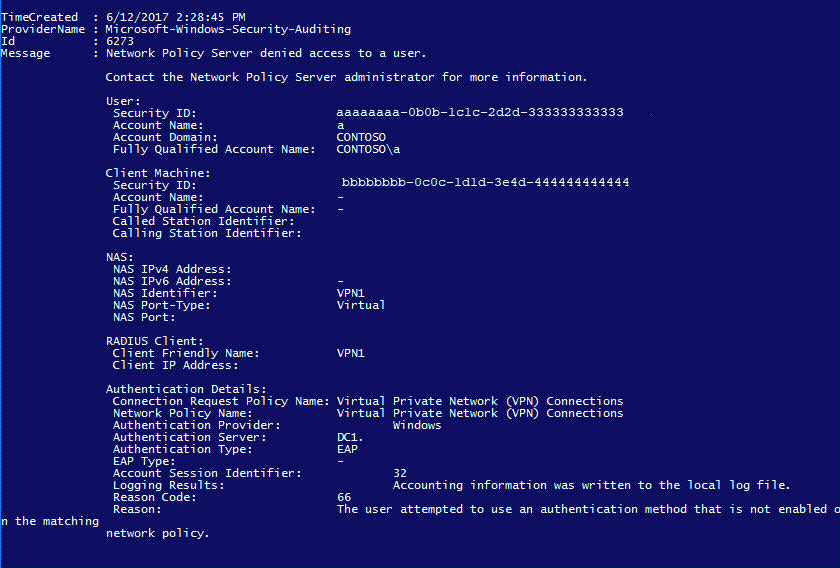

Um diese Probleme zu beheben, ist die Untersuchung der Sicherheitsereignisprotokolle auf dem RADIUS-Server ein idealer Ausgangspunkt. Um bei der Suche nach Ereignissen Zeit zu sparen, können Sie, wie hier gezeigt, die rollenbasierte benutzerdefinierte Netzwerkrichtlinien- und Zugriffsserveransicht in der Ereignisanzeige verwenden. Ereignis-ID 6273 zeigt Ereignisse an, bei denen der Netzwerkrichtlinienserver einem Benutzer den Zugriff verweigert hat.

Konfigurieren der mehrstufigen Authentifizierung

Unterstützung beim Konfigurieren von Benutzer*innen für die Multi-Faktor-Authentifizierung finden Sie in den Artikeln Planen einer cloudbasierten Bereitstellung der Microsoft Entra-Multi-Faktor-Authentifizierung und Einrichten meines Kontos für die zweistufige Überprüfung.

Installieren und Konfigurieren der NPS-Erweiterung

Dieser Abschnitt enthält Anweisungen zum Konfigurieren von VPN zur Verwendung der MFA für die Clientauthentifizierung mit dem VPN-Server.

Hinweis

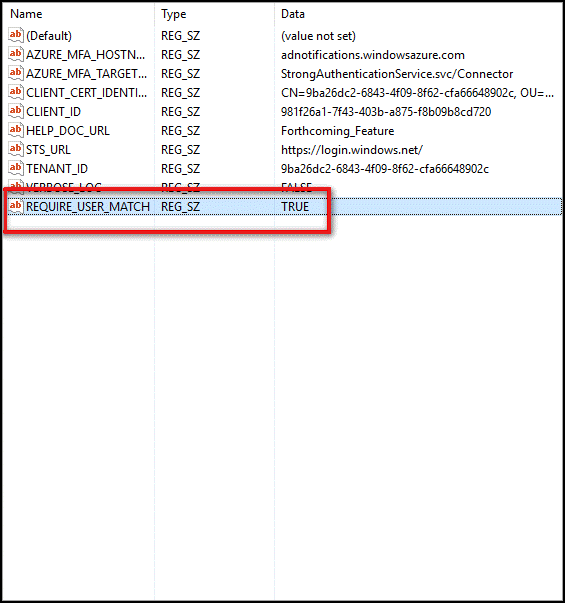

Beim Registrierungsschlüssel REQUIRE_USER_MATCH wird die Groß-/Kleinschreibung beachtet. Alle Werte müssen in GROSSBUCHSTABEN angegeben werden.

Nachdem Sie die NPS-Erweiterung installiert und konfiguriert haben, muss bei jeder von diesem Server verarbeiteten RADIUS-basierten Clientauthentifizierung MFA verwendet werden. Wenn nicht alle VPN-Benutzer*innen bei der Microsoft Entra-Multi-Faktor-Authentifizierung registriert sind, haben Sie folgende Möglichkeiten:

Einrichten eines anderen RADIUS-Servers zum Authentifizieren von Benutzern, die nicht zur Verwendung von MFA konfiguriert sind

Erstellen Sie einen Registrierungseintrag, der den Benutzer*innen die Angabe eines zweiten Authentifizierungsfaktors ermöglicht, wenn sie bei der Microsoft Entra-Multi-Faktor-Authentifizierung registriert sind.

Erstellen Sie einen neuen Zeichenfolgenwert namens REQUIRE_USER_MATCH in HKLM\SOFTWARE\Microsoft\AzureMfa, und legen Sie den Wert auf TRUE oder FALSE fest.

Wenn der Wert auf TRUE festgelegt oder leer ist, unterliegen alle Authentifizierungsanforderungen einer MFA-Überprüfung. Wenn der Wert auf FALSE festgelegt ist, werden MFA-Anforderungen nur für Benutzer*innen ausgegeben, die bei der Microsoft Entra-Multi-Faktor-Authentifizierung registriert sind. Verwenden Sie die Einstellung FALSE nur zu Testzwecken oder in Produktionsumgebungen während des Onboardingzeitraums.

Abrufen der Verzeichnismandanten-ID

Im Rahmen der Konfiguration der NPS-Erweiterung müssen Sie Administratoranmeldeinformationen und die ID Ihres Microsoft Entra-Mandanten angeben. Führen Sie die folgenden Schritte aus, um die Mandanten-ID abzurufen:

Melden Sie sich beim Microsoft Entra Admin Center an.

Navigieren Sie zu Identität>Einstellungen.

Installieren der NPS-Erweiterung

Die NPS-Erweiterung muss auf einem Server installiert sein, auf dem die Rolle „Netzwerkrichtlinien- und Zugriffsdienste“ installiert ist und der in Ihrem Entwurf als RADIUS-Server dient. Installieren Sie die NPS-Erweiterung nicht auf Ihrem VPN-Server.

Laden Sie die NPS-Erweiterung aus dem Microsoft Download Center herunter.

Kopieren Sie die ausführbare Setupdatei (NpsExtnForAzureMfaInstaller.exe) auf den NPS-Server.

Doppelklicken Sie auf dem NPS-Server auf NpsExtnForAzureMfaInstaller.exe, und wählen Sie nach Aufforderung die Option Ausführen aus.

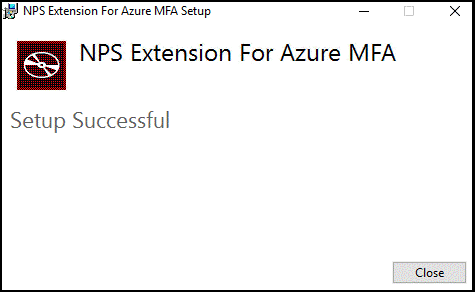

Überprüfen Sie im Fenster NPS-Erweiterung für Microsoft Entra-Multi-Faktor-Authentifizierung einrichten die Softwarelizenzbedingungen, aktivieren Sie das Kontrollkästchen Ich stimme den Lizenzbedingungen zu, und wählen Sie dann Installieren aus.

Wählen Sie im Fenster NPS-Erweiterung für Microsoft Entra Multi-Faktor-Authentifizierung einrichten die Option Schließen aus.

Konfigurieren von Zertifikaten für die Verwendung mit der NPS-Erweiterung mithilfe eines Graph PowerShell-Skripts

Um die sichere Kommunikation zu gewährleisten, konfigurieren Sie Zertifikate für die Verwendung durch die NPS-Erweiterung. Die NPS-Komponenten umfassen ein Graph PowerShell-Skript, das ein selbstsigniertes Zertifikat zur Verwendung mit NPS konfiguriert.

Dieses Skript führt folgende Aktionen aus:

- Erstellen eines selbstsignierten Zertifikats

- Zuordnen des öffentlichen Schlüssels des Zertifikats zum Dienstprinzipal in Microsoft Entra ID

- Speichern des Zertifikats im Speicher des lokalen Computers

- Gewähren des Zugriffs auf den privaten Schlüssel des Zertifikats für den Netzwerkbenutzer

- Neustarten des NPS-Diensts

Wenn Sie Ihre eigenen Zertifikate verwenden möchten, müssen Sie den öffentlichen Schlüssel Ihres Zertifikats dem Dienstprinzipal in Microsoft Entra ID zuordnen usw.

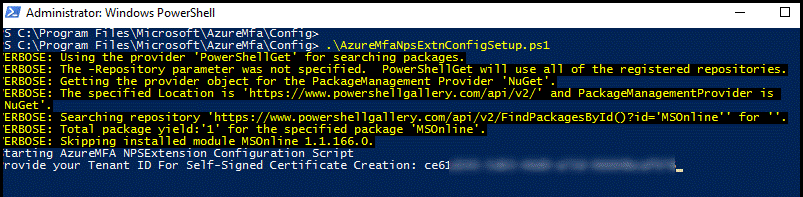

Um das Skript zu verwenden, geben Sie der Erweiterung Ihre Microsoft Entra-Administratoranmeldeinformationen und die zuvor kopierte Microsoft Entra-Mandanten-ID an. Das Konto muss demselben Microsoft Entra-Mandanten angehören, für den Sie die Erweiterung aktivieren möchten. Führen Sie das Skript auf jedem NPS-Server aus, auf dem Sie die NPS-Erweiterung installieren.

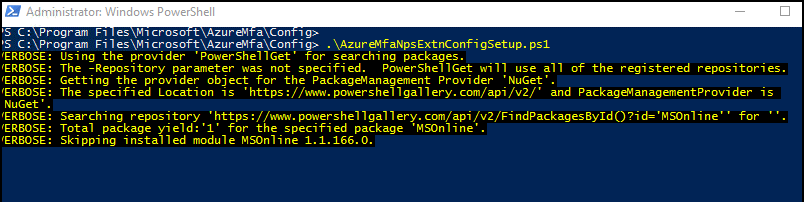

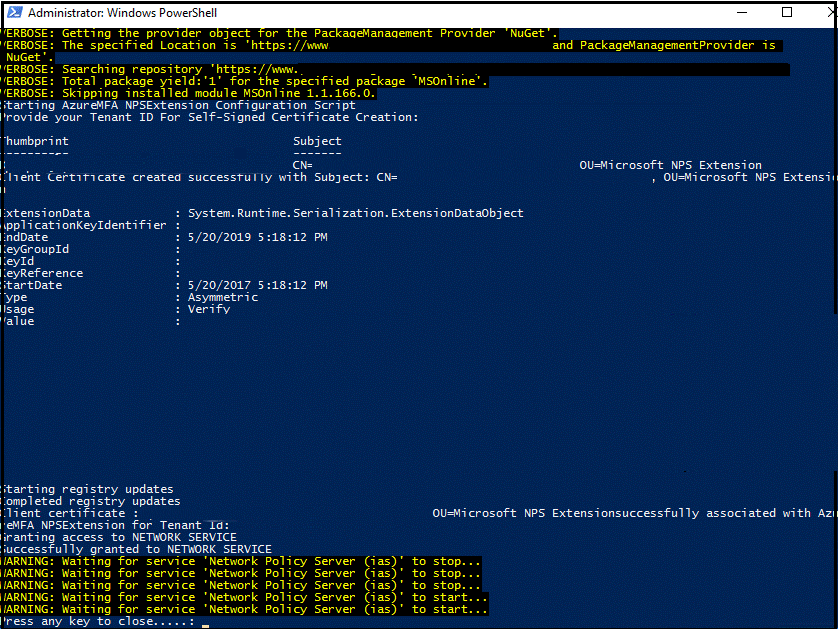

Führen Sie Graph PowerShell als Administrator aus.

Geben Sie an der PowerShell-Eingabeaufforderung cd "c:\Program Files\Microsoft\AzureMfa\Config" ein, und drücken Sie die EINGABETASTE.

Geben Sie an der nächsten Eingabeaufforderung .\AzureMfaNpsExtnConfigSetup.ps1 ein, und drücken Sie die EINGABETASTE. Das Skript überprüft, ob das Graph PowerShell-Modul installiert ist. Wenn es nicht installiert ist, installiert das Skript Graph PowerShell für Sie.

Wenn aufgrund von TLS ein Sicherheitsfehler auftritt, aktivieren Sie TLS 1.2 mithilfe des Befehls

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12in Ihrer PowerShell-Eingabeaufforderung.Nachdem das Skript die Installation des PowerShell-Moduls überprüft hat, wird das Anmeldefenster des Graph PowerShell-Moduls angezeigt.

Geben Sie Ihre Microsoft Entra-Administratoranmeldeinformationen und das entsprechende Kennwort ein, und wählen Sie Anmelden aus.

Fügen Sie an der Eingabeaufforderung die zuvor kopierte Mandanten-ID ein, und drücken Sie die EINGABETASTE.

Das Skript erstellt ein selbstsigniertes Zertifikat und führt andere Änderungen an der Konfiguration durch. Die Ausgabe ähnelt der in der folgenden Abbildung:

Starten Sie den Server neu.

Überprüfen der Konfiguration

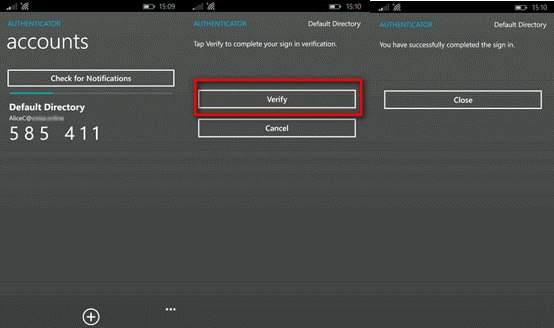

Um die Konfiguration zu überprüfen, müssen Sie eine neue VPN-Verbindung mit dem VPN-Server herstellen. Nach erfolgreicher Eingabe Ihrer Anmeldeinformationen zur primären Authentifizierung wartet die VPN-Verbindung auf die erfolgreiche sekundäre Authentifizierung, bevor die Verbindung hergestellt wird, wie unten dargestellt.

Nach Ihrer erfolgreichen Authentifizierung mit der sekundären Überprüfungsmethode, die Sie zuvor in der Microsoft Entra-Multi-Faktor-Authentifizierung konfiguriert haben, wird eine Verbindung mit der Ressource hergestellt. Wenn die sekundäre Authentifizierung jedoch nicht erfolgreich ist, wird Ihnen der Zugriff auf die Ressource verweigert.

Im folgenden Beispiel wird die sekundäre Authentifizierung über die Microsoft Authenticator-App auf einem Windows Phone bereitgestellt:

Nachdem Sie mit der zweiten Methode erfolgreich authentifiziert wurden, erhalten Sie Zugriff auf den virtuellen Port des VPN-Servers. Da Sie aufgefordert wurden, eine sekundäre Authentifizierungsmethode mit einer mobilen App auf einem vertrauenswürdigen Gerät zu verwenden, ist der Anmeldevorgang sicherer als nur bei Verwendung einer Kombination aus Benutzernamen und Kennwort.

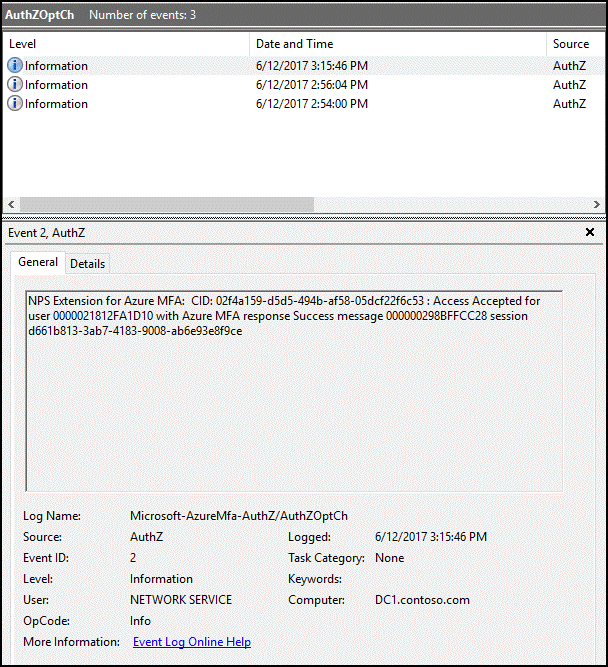

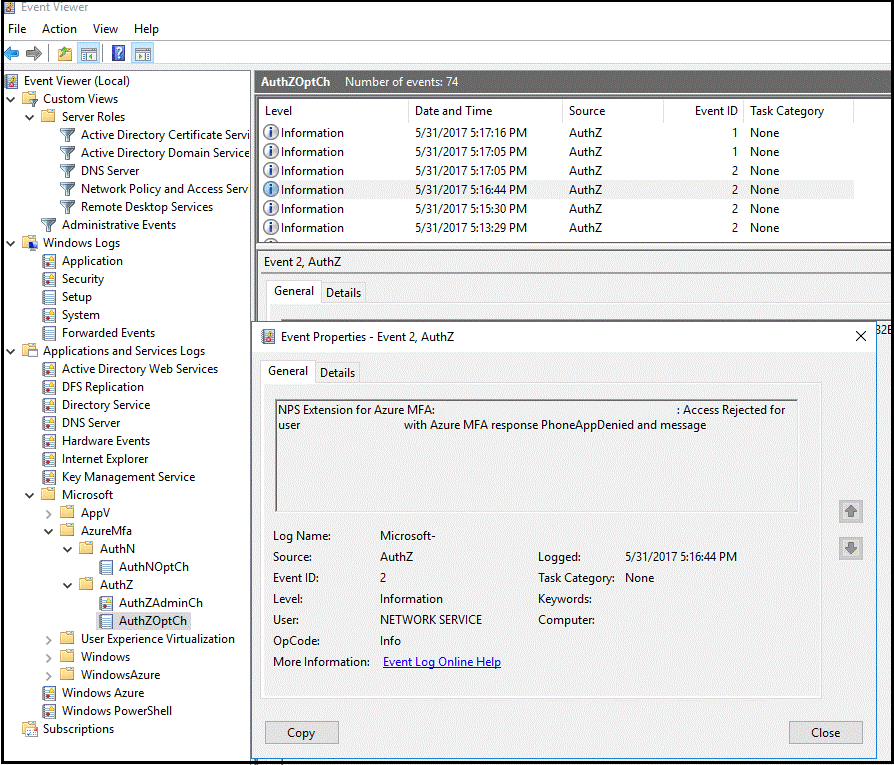

Anzeigen der Protokolle der Ereignisanzeige für erfolgreiche Anmeldeereignisse

Um erfolgreiche Anmeldeereignisse in der Windows Ereignisanzeige anzuzeigen, können Sie das Sicherheitsprotokoll oder die benutzerdefinierte Ansicht "Netzwerkrichtlinie und Access Services" anzeigen, wie in der folgenden Abbildung dargestellt:

Auf dem Server, auf dem Sie die NPS-Erweiterung für die Microsoft Entra-Multi-Faktor-Authentifizierung installiert haben, finden Sie im Verzeichnis Anwendungs- und Dienstprotokolle\Microsoft\AzureMfa spezifische Anwendungsprotokolle der Ereignisanzeige für die Erweiterung.

Handbuch zur Problembehandlung

Wenn die Konfiguration nicht wie erwartet funktioniert, sollten Sie die Problembehandlung mit der Überprüfung beginnen, ob der Benutzer zur Verwendung von MFA konfiguriert ist. Lassen Sie den/die Benutzer*in sich beim Microsoft Entra Admin Center anmelden. Wenn der Benutzer zur sekundären Authentifizierung aufgefordert wird und sich erfolgreich authentifizieren kann, können Sie eine fehlerhafte MFA-Konfiguration ausschließen.

Wenn MFA für den Benutzer funktioniert, prüfen Sie die relevanten Protokolle der Ereignisanzeige. Dazu gehören die Sicherheitsereignis-, Gatewaybetriebs- und Azure AD Multi-Factor Authentication-Protokolle, die im vorherigen Abschnitt erläutert wurden.

Es folgt ein Beispiel für ein Sicherheitsprotokoll mit einem fehlerhaften Anmeldeereignis (Ereignis-ID 6273):

Ein zugehöriges Ereignis aus dem Protokoll der Microsoft Entra-Multi-Faktor-Authentifizierung wird hier gezeigt:

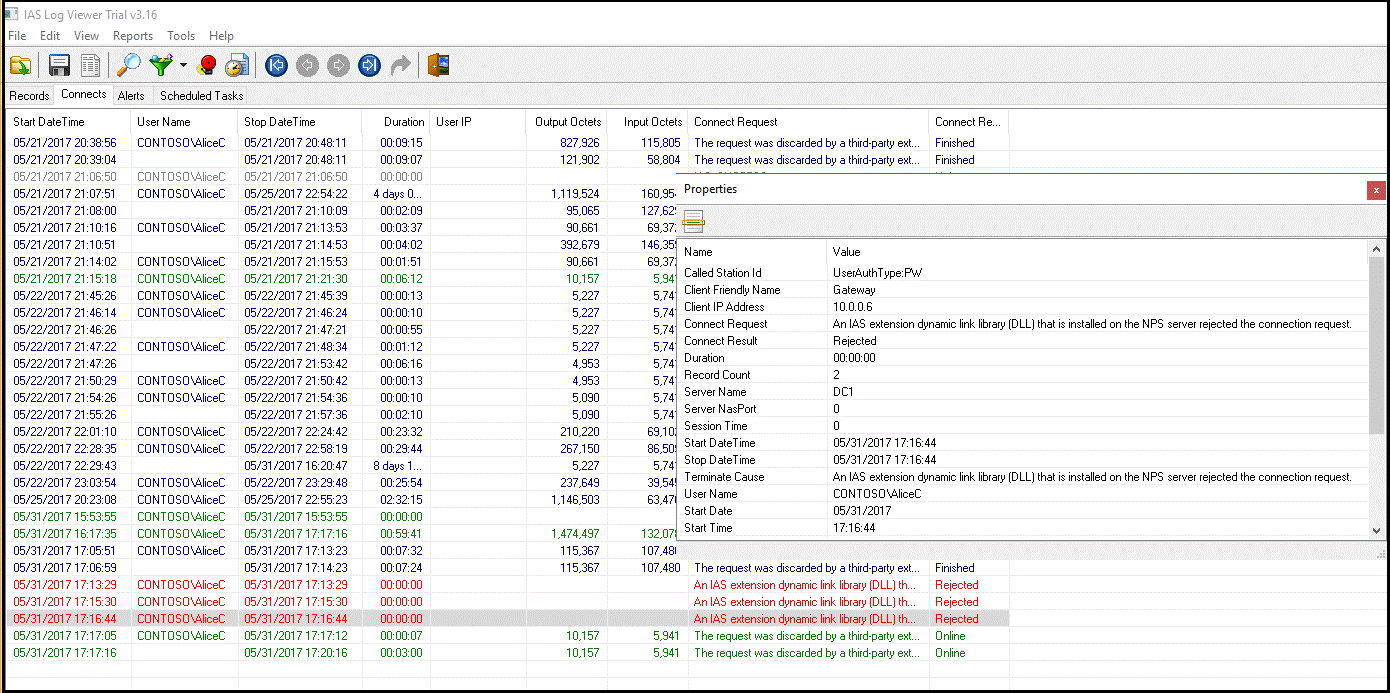

Zur erweiterten Problembehandlung nutzen Sie die NPS-Datenbankformat-Protokolldateien dort, wo der NPS-Dienst installiert ist. Die Protokolldateien werden im Ordner %SystemRoot%\System32\Logs als durch Trennzeichen getrennte Textdateien erstellt. Eine Beschreibung der Protokolldateien finden Sie unter Interpret NPS Database Format Log Files (Interpretieren von NPS-Datenbankformat-Protokolldateien).

Die Einträge in diesen Protokolldateien sind schwierig zu interpretieren, es sei denn, Sie importieren sie in eine Tabelle oder Datenbank. Sie finden online viele IAS-Analysetools (Internet Authentication Service), die Sie zur Interpretation der Protokolldateien verwenden können. Hier ist die Ausgabe einer solchen herunterladbaren Sharewareanwendung abgebildet:

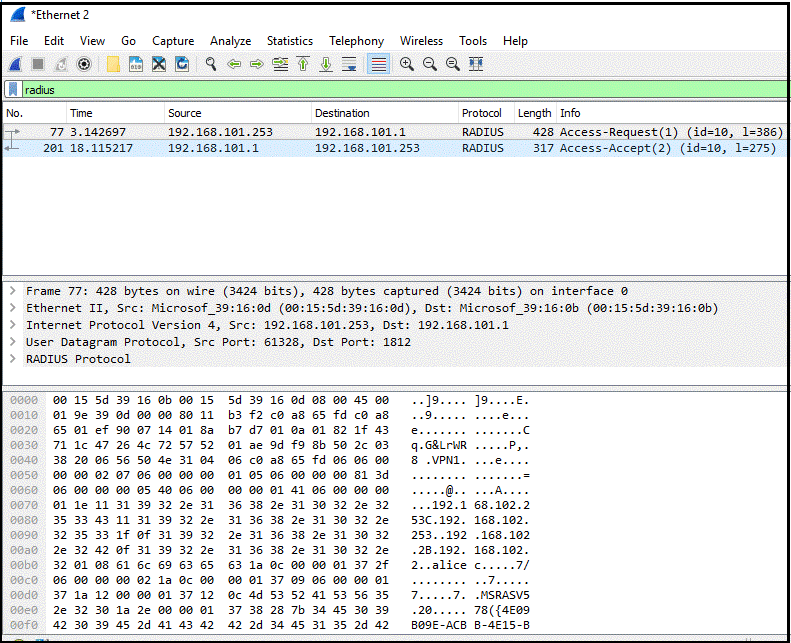

Zur weiteren Problembehandlung können Sie ein Protokollanalyseprogramm wie Wireshark oder Microsoft Message Analyzer verwenden. Die folgende Abbildung aus Wireshark zeigt die zwischen dem VPN-Server und Netzwerkrichtlinienserver gesendeten RADIUS-Nachrichten.

Weitere Informationen finden Sie unter Integrieren Ihrer vorhandenen NPS-Infrastruktur in die Microsoft Entra-Multi-Faktor-Authentifizierung.

Nächste Schritte

Beziehen der Microsoft Entra-Multi-Faktor-Authentifizierung

Remotedesktop-Gateway und Azure Multi-Factor Authentication-Server mithilfe von RADIUS

Integrieren Ihrer lokalen Verzeichnisse in Microsoft Entra ID