Aktivieren der benutzerspezifischen Microsoft Entra-Multi-Faktor-Authentifizierung zum Schutz von Anmeldeereignissen

Zum Schutz von Benutzeranmeldeereignissen in Microsoft Entra ID können Sie eine Multi-Faktor-Authentifizierung (MFA) in Microsoft Entra vorschreiben. Die beste Möglichkeit zum Schutz von Benutzerinnen und Benutzern mit Microsoft Entra MFA besteht darin, eine Richtlinie für bedingten Zugriff zu erstellen. Der bedingte Zugriff ist ein Feature von Microsoft Entra ID P1 oder P2, mit dem Sie Regeln anwenden können, um in bestimmten Szenarien eine Multi-Faktor-Authentifizierung als erforderlich festzulegen. Informationen zu den ersten Schritten für die Verwendung des bedingten Zugriffs finden Sie im Tutorial: Schützen von Benutzeranmeldeereignissen mit Microsoft Entra-Multi-Faktor-Authentifizierung.

Für kostenlose Microsoft Entra ID-Mandanten ohne bedingten Zugriff können Sie Sicherheitsstandards zum Schutz von Benutzer*innen verwenden. Benutzer werden ggf. zur Durchführung von MFA aufgefordert. Sie können jedoch keine eigenen Regeln definieren, um das Verhalten zu steuern.

Bei Bedarf können Sie stattdessen für einzelne Konten die benutzerspezifische Microsoft Entra-MFA aktivieren. Wenn Sie Benutzerinnen und Benutzer einzeln aktivieren, führen sie bei jeder Anmeldung MFA durch. Sie können Ausnahmen aktivieren, z. B. wenn sie sich von vertrauenswürdigen IP-Adressen aus anmelden oder wenn das Feature zum Speichern von MFA auf vertrauenswürdigen Geräten aktiviert ist.

Das Ändern des Benutzerstatus wird nur empfohlen, wenn Ihre Microsoft Entra ID-Lizenzen keinen bedingten Zugriff umfassen und Sie keine Sicherheitsstandards verwenden möchten. Weitere Informationen zu den verschiedenen Möglichkeiten zum Aktivieren der MFA finden Sie unter Features und Lizenzen für die Microsoft Entra-Multi-Faktor-Authentifizierung.

Wichtig

In diesem Artikel wird erläutert, wie Sie den Status für die benutzerspezifische Microsoft Entra-Multi-Faktor-Authentifizierung anzeigen und ändern. Wenn Sie bedingten Zugriff oder Sicherheitsstandardeinstellungen verwenden, führen Sie nicht die folgenden Schritte aus, um Benutzerkonten zu überprüfen oder zu aktivieren.

Wenn Sie die Microsoft Entra-Multi-Faktor-Authentifizierung über eine Richtlinie für bedingten Zugriff aktivieren, wird dadurch der Benutzerstatus nicht geändert. Keine Sorge, falls Benutzer als deaktiviert angezeigt werden. Der Status wird durch bedingten Zugriff nicht geändert.

Aktivieren oder erzwingen Sie keine benutzerspezifische Microsoft Entra-Multi-Faktor-Authentifizierung, wenn Sie Richtlinien für bedingten Zugriff verwenden.

Benutzerstatus für die Microsoft Entra-Multi-Faktor-Authentifizierung

Der Benutzerstatus gibt an, ob der die Benutzerin oder der Benutzer durch eine Authentifizierungsadministratorin oder einen Authentifizierungsadministrator für die benutzerspezifische Microsoft Entra-Multi-Faktor-Authentifizierung registriert wurde. Es gibt für Benutzerkonten bei der Microsoft Entra-Multi-Faktor-Authentifizierung drei verschiedene Status:

| State | BESCHREIBUNG | Legacyauthentifizierung betroffen | Browser-Apps betroffen | Moderne Authentifizierung betroffen |

|---|---|---|---|---|

| Disabled | Der Standardstatus von Benutzer*innen, die nicht für die benutzerspezifische Microsoft Entra-Multi-Faktor-Authentifizierung registriert wurden. | Nein | Nr. | Nein |

| Enabled | Der bzw. die jeweilige Benutzer*in ist für die benutzerspezifische Microsoft Entra-Multi-Faktor-Authentifizierung registriert, kann jedoch für die Legacyauthentifizierung weiterhin sein/ihr Kennwort verwenden. Wenn die Benutzerinnen und Benutzer noch keine MFA-Authentifizierungsmethoden registriert haben, werden sie beim nächsten Anmelden mit moderner Authentifizierung (z. B. über einen Webbrowser) zum Registrieren aufgefordert. | Nein Legacyauthentifizierung wird weiterhin ausgeführt, bis die Registrierung abgeschlossen ist. | Ja. Nach Ablauf der Sitzung ist eine Registrierung für die Microsoft Entra-Multi-Faktor-Authentifizierung erforderlich. | Ja. Nach Ablauf des Tokens ist eine Registrierung für die Microsoft Entra-Multi-Faktor-Authentifizierung erforderlich. |

| Erzwungen | Der bzw. die Benutzer*in wird für die benutzerspezifische Microsoft Entra-Multi-Faktor-Authentifizierung registriert. Wenn die Benutzerin oder der Benutzer noch keine Authentifizierungsmethoden registriert hat, wird er beim nächsten Anmelden mit moderner Authentifizierung (z. B. über einen Webbrowser) zum Registrieren aufgefordert. Benutzerinnen und Benutzern, die beim Durchführen der Registrierung den Status Aktiviert aufweisen, wird automatisch der Status Erzwungen zugewiesen. | Ja. Für Apps sind App-Kennwörter erforderlich. | Ja. Bei der Anmeldung ist eine Microsoft Entra-Multi-Faktor-Authentifizierung erforderlich. | Ja. Bei der Anmeldung ist eine Microsoft Entra-Multi-Faktor-Authentifizierung erforderlich. |

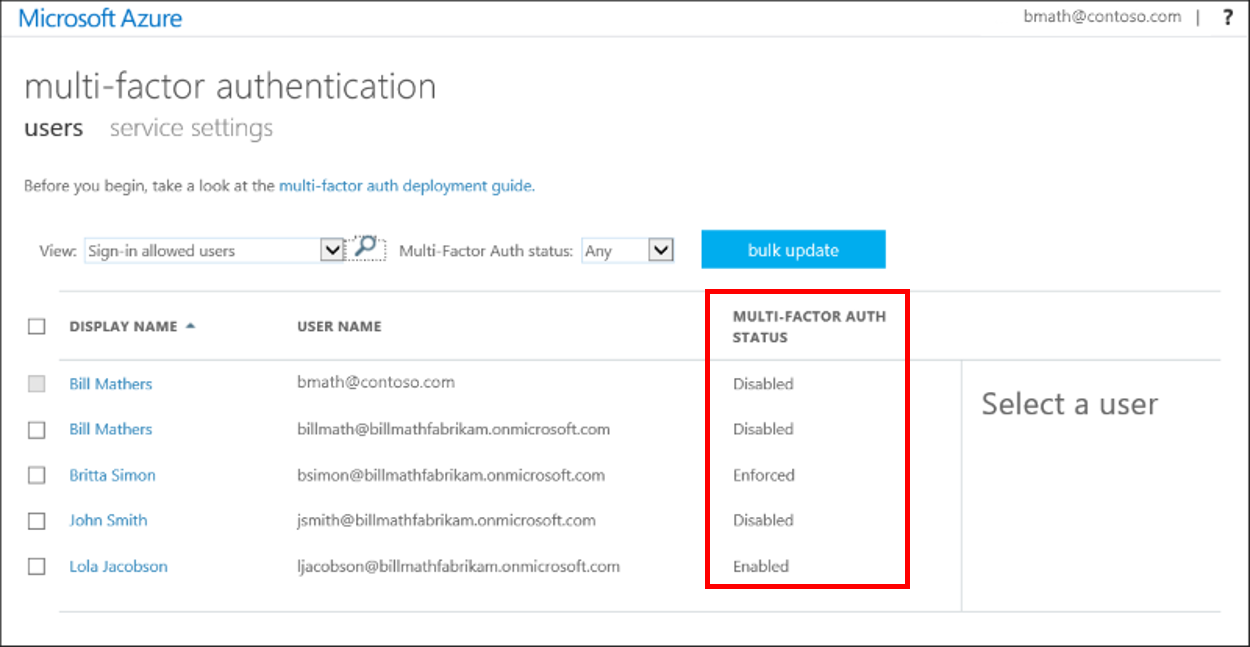

Der Anfangsstatus aller Benutzer lautet Deaktiviert. Wenn Sie Benutzer*innen für die benutzerspezifische Microsoft Entra-Multi-Faktor-Authentifizierung registrieren, ändert sich der Status der Benutzer*innen in Aktiviert. Wenn aktivierte Benutzer sich anmelden und den Registrierungsprozess abschließen, ändert sich ihr Status in Erzwungen. Administratoren können die Status der Benutzer ändern, z. B. von Erzwungen in Aktiviert oder Deaktiviert.

Hinweis

Wenn MFA pro Benutzer für einen Benutzer erneut aktiviert wird und sich der Benutzer nicht erneut registriert, ändert sich der MFA-Status auf der MFA-Verwaltungsoberfläche nicht von Aktiviert in Erzwungen. Der Administrator muss dem Benutzer Erzwungen direkt zuweisen.

Anzeigen des Status eines Benutzers

Die MFA-Verwaltungsoberfläche pro Benutzerin oder Benutzer im Microsoft Entra Admin Center wurde kürzlich verbessert. Um Benutzerstatus anzuzeigen und zu verwalten, führen Sie die folgenden Schritte aus:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

Browsen Sie zu Identität>Benutzer>Alle Benutzer.

Wählen Sie ein Benutzerkonto aus, und klicken Sie auf Benutzer-MFA-Einstellungen".

Nachdem Sie Änderungen vorgenommen haben, klicken Sie auf Speichern.

Wenn Sie versuchen, Tausende von Benutzerinnen und Benutzern zu sortieren, gibt das Ergebnis möglicherweise ordnungsgemäß zurück Es gibt keine Benutzerinnen oder Benutzer, die angezeigt werden können. Versuchen Sie, spezifischere Suchkriterien einzugeben, um die Suche einzugrenzen oder bestimmte Status- oder Ansichtsfilter anzuwenden.

Während des Übergangs zur neuen MFA-Erfahrung pro Benutzerin oder Benutzer können Sie auch auf die Legacy-MFA-Erfahrung pro Benutzerin oder Benutzer zugreifen. Das Format lautet:

https://account.activedirectory.windowsazure.com/usermanagement/multifactorverification.aspx?tenantId=${userTenantID}

Kopieren Sie zum Abrufen der userTenantID die Mandanten-ID auf der Seite Übersicht im Microsoft Entra Admin Center. Führen Sie dann die folgenden Schritte aus, um den Status für eine Benutzerin oder einen Benutzer mit der Legacy-Erfahrung anzuzeigen:

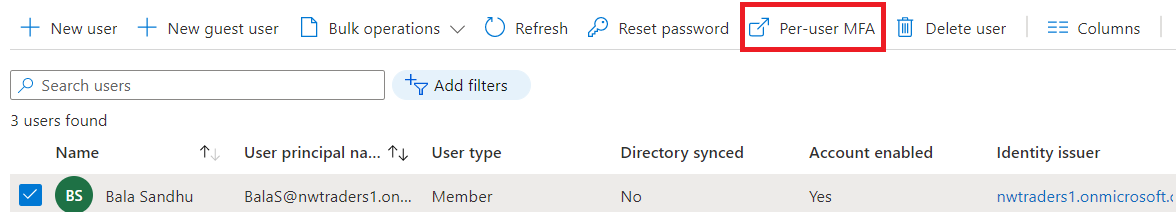

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsadministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie MFA pro Benutzer aus.

- Eine neue Seite wird geöffnet, auf der, wie im folgenden Beispiel gezeigt, der Benutzerstatus angezeigt wird.

Ändern des Status eines Benutzers

Führen Sie die folgenden Schritte aus, um den Status der benutzerspezifischen Microsoft Entra-Multi-Faktor-Authentifizierung für eine*n Benutzer*in zu ändern:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

Browsen Sie zu Identität>Benutzer>Alle Benutzer.

Wählen Sie ein Benutzerkonto aus, und klicken Sie auf MFA aktivieren.

Tipp

Für Benutzer*innen mit dem Status Aktiviert wird dieser automatisch in Erzwungen geändert, wenn sie sich für die Microsoft Entra-Multi-Faktor-Authentifizierung registrieren. Ändern Sie den Benutzerstatus nicht manuell in Erzwungen, es sei denn, der Benutzer ist bereits registriert, oder die Unterbrechung der Verbindung mit den Legacyauthentifizierungsprotokollen ist für den Benutzer akzeptabel.

Bestätigen Sie Ihre Auswahl im Popupfenster, das geöffnet wird.

Nachdem Sie die Benutzerinnen und Benutzer aktiviert haben, benachrichtigen Sie sie per E-Mail. Teilen Sie den Benutzern mit, dass eine Aufforderung angezeigt wird, sich bei der nächsten Anmeldung zu registrieren. Wenn Ihre Organisation Anwendungen verwendet, die nicht in einem Browser ausgeführt werden oder moderne Authentifizierung unterstützen, können Sie Anwendungskennwörter erstellen. Weitere informationen finden Sie unter Erzwingen der Microsoft Entra-Multi-Faktor-Authentifizierung bei älteren Anwendungen mithilfe von App-Kennwörtern.

Verwenden von Microsoft Graph zum Verwalten von der benutzerbasierten MFA

Sie können benutzerbasierte MFA-Einstellungen mithilfe der Beta-REST-API von Microsoft Graph verwalten. Sie können den Authentifizierungsressourcentyp verwenden, um Authentifizierungsmethodenstatus für Benutzer verfügbar zu machen.

Um die benutzerbasierte MFA zu verwalten, verwenden Sie die perUserMfaState-Eigenschaft unter users/id/authentication/requirements. Weitere Informationen finden Sie unter strongAuthenticationRequirements-Ressourcentyp.

Anzeigen des benutzerbasierten MFA-Status

So rufen Sie den benutzerbasierten Multi-Faktor-Authentifizierungsstatus für einen Benutzer ab:

GET /users/{id | userPrincipalName}/authentication/requirements

Zum Beispiel:

GET https://graph.microsoft.com/beta/users/071cc716-8147-4397-a5ba-b2105951cc0b/authentication/requirements

Wenn der Benutzer für die benutzerbasierte MFA aktiviert ist, lautet die Antwort folgendermaßen:

HTTP/1.1 200 OK

Content-Type: application/json

{

"perUserMfaState": "enforced"

}

Weitere Informationen finden Sie unter Abrufen von Authentifizierungsmethodenstatus.

Ändern des MFA-Status für einen Benutzer

Um den Multi-Faktor-Authentifizierungsstatus für einen Benutzer zu ändern, verwenden Sie den Ressourcentyp „strongAuthenticationRequirements“ des Benutzers. Zum Beispiel:

PATCH https://graph.microsoft.com/beta/users/071cc716-8147-4397-a5ba-b2105951cc0b/authentication/requirements

Content-Type: application/json

{

"perUserMfaState": "disabled"

}

Wenn dies erfolgreich ist, lautet die Antwort folgendermaßen:

HTTP/1.1 204 No Content

Weitere Informationen finden Sie unter Aktualisieren von Authentifizierungsmethodenstatus.

Nächste Schritte

Informationen zum Konfigurieren der Einstellungen für die Microsoft Entra-Multi-Faktor-Authentifizierung finden Sie unter Konfigurieren von Einstellungen für die Microsoft Entra-Multi-Faktor-Authentifizierung.

Informationen zum Verwalten von Benutzereinstellungen für die Microsoft Entra-Multi-Faktor-Authentifizierung finden Sie unter Verwalten von Benutzereinstellungen für die Microsoft Entra-Multi-Faktor-Authentifizierung.

Weitere Informationen dazu, warum Benutzer*innen zur Durchführung einer Multi-Faktor-Authentifizierung aufgefordert wurden oder nicht, finden Sie in den Berichten zur Microsoft Entra-Multi-Faktor-Authentifizierung.