Planen und Bereitstellen des lokalen Microsoft Entra-Kennwortschutzes

Benutzer erstellen häufig Kennwörter, in denen gängige Wörter mit regionalem Bezug verwendet werden, z. B. eine Schule, eine Sportmannschaft oder eine prominente Person. Diese Kennwörter sind leicht zu erraten und halten wörterbuchbasierten Angriffen oft nicht stand. Um sichere Kennwörter in Ihrer Organisation zu erzwingen, stellt der Microsoft Entra-Kennwortschutz eine globale und benutzerdefinierte Liste gesperrter Kennwörter bereit. Die Anforderung einer Kennwortänderung ist nicht erfolgreich, wenn sich eine Übereinstimmung mit dieser Liste mit gesperrten Kennwörtern ergibt.

Um Ihre lokale Active Directory Domain Services-Umgebung (AD DS) zu schützen, können Sie den Microsoft Entra-Kennwortschutz installieren und konfigurieren, sodass Ihr lokaler DC verwendet wird. In diesem Artikel erfahren Sie, wie Sie den Microsoft Entra-Kennwortschutz-Proxydienst und den Microsoft Entra-Kennwortschutz-DC-Agent in Ihrer lokalen Umgebung installieren und registrieren.

Weitere Informationen zur Funktionsweise des Microsoft Entra-Kennwortschutzes in einer lokalen Umgebung finden Sie unter Erzwingen des Microsoft Entra-Kennwortschutzes für Windows Server Active Directory.

Bereitstellungsstrategie

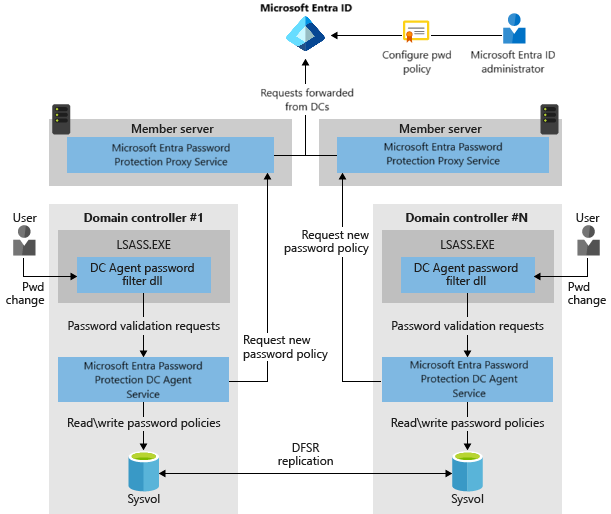

Die folgende Abbildung zeigt, wie die grundlegenden Komponenten des Microsoft Entra-Kennwortschutzes in einer lokalen Active Directory-Umgebung zusammenarbeiten:

Es ist hilfreich, sich vor der Bereitstellung mit der Funktionsweise der Software vertraut zu machen. Weitere Informationen finden Sie unter Konzeptionelle Übersicht über den Microsoft Entra-Kennwortschutz.

Es wird empfohlen, Bereitstellungen im Überwachungsmodus zu starten. Der Überwachungsmodus ist die anfängliche Standardeinstellung, bei der Kennwörter weiterhin festgelegt werden können. Kennwörter, die gesperrt würden, werden im Ereignisprotokoll aufgezeichnet. Nachdem Sie die Proxyserver und DC-Agents im Überwachungsmodus bereitgestellt haben, sollten Sie die Auswirkungen überwachen, die die Kennwortrichtlinie auf Benutzer hat, wenn sie durchgesetzt wird.

Während der Überwachungsphase stellen viele Organisationen fest, dass die folgenden Situationen eintreten:

- Sie müssen bestehende Betriebsprozesse verbessern, um sicherere Kennwörter zu verwenden.

- Benutzer verwenden häufig unsichere Kennwörter.

- Sie müssen Benutzer über bevorstehende Änderungen der Sicherheitsmaßnahmen und deren mögliche Auswirkungen auf sie informieren und aufklären, wie sicherere Kennwörter ausgewählt werden können.

Es ist auch möglich, dass eine stärkere Kennwortüberprüfung die vorhandene Active Directory-Domänencontroller-Bereitstellungsautomatisierung beeinträchtigt. Es wird empfohlen, während der Auswertung des Überwachungszeitraums mindestens eine DC-Heraufstufung und eine DC-Herabstufung durchzuführen, um solche Probleme erkennen zu können. Weitere Informationen finden Sie in den folgenden Artikeln:

- „Ntdsutil.exe“ kann kein unsicheres DSRM-Kennwort festlegen

- Fehler beim Höherstufen des Domänencontrollerreplikats aufgrund eines unsicheren DSRM-Kennworts

- Fehler beim Herabstufen des Domänencontrollers aufgrund eines unsicheren lokalen Administratorkennworts

Nachdem das Feature für einen angemessenen Zeitraum im Überwachungsmodus ausgeführt wurde, können Sie die Konfiguration von Überwachen auf Erzwingen umstellen, um sicherere Kennwörter zu verlangen. Eine zusätzliche Überwachung während dieser Zeit wird empfohlen.

Beachten Sie unbedingt, dass der Microsoft Entra-Kennwortschutz Kennwörter nur bei der Änderung oder Festlegung überprüfen kann. Kennwörter, die vor der Bereitstellung des Microsoft Entra-Kennwortschutzes in Active Directory akzeptiert und gespeichert wurden, werden niemals überprüft und funktionieren unverändert. Im Lauf der Zeit werden alle Benutzer und Konten auf die Verwendung von Kennwörtern umgestellt, die vom Microsoft Entra-Kennwortschutz überprüft wurden, da die bestehenden Kennwörter normal ablaufen. Konten, die mit „Kennwort läuft nie ab“ konfiguriert wurden, sind davon ausgenommen.

Überlegungen zur Gesamtstruktur

Für die Bereitstellung des Microsoft Entra-Kennwortschutzes in mehreren Gesamtstrukturen gibt es keine zusätzlichen Anforderungen.

Jede Gesamtstruktur ist unabhängig konfiguriert, wie im folgenden Abschnitt zum Bereitstellen eines lokalen Microsoft Entra-Kennwortschutzes beschrieben. Jeder Microsoft Entra-Kennwortschutzproxy kann nur Domänencontroller aus der Gesamtstruktur unterstützen, mit der er verknüpft ist.

Unabhängig von der in Active Directory konfigurierten Vertrauensstellung besitzt die Microsoft Entra-Kennwortschutzsoftware in einer bestimmten Gesamtstruktur keine Informationen zu einer Kennwortschutzsoftware, die in einer anderen Gesamtstruktur bereitgestellt ist.

Überlegungen zu Domänencontrollern ohne Schreibzugriff

Ereignisse durch Änderungen oder Festlegungen von Kennwörtern werden auf schreibgeschützten Domänencontrollern (RODCs) nicht verarbeitet und gespeichert. Sie werden stattdessen an nicht schreibgeschützte Domänencontroller weitergeleitet. Sie müssen die DC-Agent-Software für den Microsoft Entra-Kennwortschutz nicht auf den RODCs installieren.

Darüber hinaus wird das Ausführen des Proxydiensts für den Microsoft Entra-Kennwortschutz auf einem schreibgeschützten Domänencontroller nicht unterstützt.

Überlegungen zu Hochverfügbarkeit

Der wichtigste Aspekt beim Kennwortschutz ist die Verfügbarkeit der Proxyserver für den Microsoft Entra-Kennwortschutz, wenn Domänencontroller in einer Gesamtstruktur versuchen, neue Richtlinien oder andere Daten aus Azure herunterzuladen. Jeder DC-Agent für den Microsoft Entra-Kennwortschutz verwendet bei der Entscheidung, welcher Proxyserver aufgerufen werden soll, einen einfachen Roundrobinalgorithmus. Der Agent überspringt Proxyserver, die nicht antworten.

Für die meisten vollständig verbundenen Active Directory-Bereitstellungen, die eine fehlerfreie Replikation des Verzeichnisses und SYSVOL-Ordnerstatus aufweisen, reichen zwei Microsoft Entra-Kennwortschutz-Proxyserver aus, um die Verfügbarkeit sicherzustellen. Diese Konfiguration führt zum rechtzeitigen Download neuer Richtlinien und anderer Daten. Wenn gewünscht, können Sie zusätzliche Microsoft Entra-Kennwortschutz-Proxyserver bereitstellen.

Die üblichen Probleme, die mit Hochverfügbarkeit einhergehen, werden durch den Entwurf der DC-Agent-Software für den Microsoft Entra-Kennwortschutz verringert. Der DC-Agent für den Microsoft Entra-Kennwortschutz verwaltet einen lokalen Cache, in dem sich die zuletzt heruntergeladene Kennwortrichtlinie befindet. Selbst wenn alle registrierten Proxyserver nicht mehr verfügbar sind, setzen die Microsoft Entra-Kennwortschutz-DC-Agents ihre zwischengespeicherten Kennwortrichtlinien durch.

Eine angemessene Aktualisierungshäufigkeit für Kennwortrichtlinien in einer umfangreichen Bereitstellung liegt für gewöhnlich in der Größenordnung von Tagen, nicht Stunden oder weniger. Kurze Ausfälle der Proxyserver haben daher keinen wesentlichen Einfluss auf den Microsoft Entra-Kennwortschutz.

Erforderlich für die Bereitstellung

Weitere Informationen zur Lizenzierung finden Sie unter Microsoft Entra-Kennwortschutz – Lizenzanforderungen.

Es gelten die folgenden zentralen Anforderungen:

Alle Computer (auch Domänencontroller), auf denen Microsoft Entra-Kennwortschutzkomponenten installiert sind, müssen über eine Installation der Universal C-Runtime verfügen.

- Sie können die Runtime abrufen, indem Sie sicherstellen, dass Sie über alle Updates von Windows Update verfügen. Sie können sie auch in einem betriebssystemspezifischen Updatepaket abrufen. Weitere Informationen finden Sie unter Update für die Universal C-Runtime in Windows.

Sie benötigen ein Konto mit Active Directory-Domänenadministratorrechten in der Stammdomäne der Gesamtstruktur, um die Windows Server Active Directory-Gesamtstruktur bei Microsoft Entra ID zu registrieren.

Den Schlüsselverteilungsdienst muss auf allen Domänencontrollern in der Domäne aktiviert sein, auf denen Windows Server 2012 oder eine höhere Version ausgeführt wird. Standardmäßig wird dieser Dienst über das Starten eines manuellen Triggers aktiviert.

Netzwerkkonnektivität muss zwischen mindestens einem Domänencontroller in jeder Domäne und mindestens einem Server bestehen, der den Proxydienst für den Microsoft Entra-Kennwortschutz hostet. Diese Konnektivität muss es dem Domänencontroller gestatten, auf den RPC-Endpunktzuordnungsport 135 und den RPC-Serverport für den Proxydienst zuzugreifen.

- Der RPC-Serverport ist standardmäßig ein dynamischer RPC-Port (Bereich 49152-65535). Er kann jedoch so konfiguriert werden, dass er als statischer Port verwendet wird.

Alle Computer, auf denen der Proxydienst für den Microsoft Entra-Kennwortschutz installiert werden soll, müssen Netzwerkzugriff auf die folgenden Endpunkte besitzen:

Endpunkt Kostenträger https://login.microsoftonline.comAuthentifizierungsanforderungen https://enterpriseregistration.windows.netMicrosoft Entra-Kennwortschutzfunktionalität https://autoupdate.msappproxy.netAutomatische Aktualisierungsfunktionalität für den Microsoft Entra-Kennwortschutz

Hinweis

Einige Endpunkte (z. B. der CRL-Endpunkt) werden in diesem Artikel nicht behandelt. Eine Liste aller unterstützten Endpunkte finden Sie unter Microsoft 365 allgemein und Office Online. Darüber hinaus sind für die Microsoft Entra Admin Center-Authentifizierung weitere Endpunkte erforderlich. Weitere Informationen finden Sie unter Microsoft Entra Admin Center-URLs für die Proxyumgehung.

DC-Agent für den Microsoft Entra-Kennwortschutz

Die folgenden Anforderungen gelten für den DC-Agent für den Microsoft Entra-Kennwortschutz:

- Alle Computer, auf denen die DC-Agent-Software für den Microsoft Entra-Kennwortschutz installiert werden soll, müssen unter Windows Server 2012 R2 oder höher (einschließlich der Windows Server Core-Editionen) ausgeführt werden.

- Die Active Directory-Domäne oder die Gesamtstruktur kann jede unterstützte funktionsbezogene Ebene sein.

- Auf allen Computern, auf denen der DC-Agent für den Microsoft Entra-Kennwortschutz installiert werden soll, muss .NET 4.7.2 installiert sein.

- Wenn .NET 4.7.2 nicht bereits installiert ist, laden Sie das Installationsprogramm unter .NET Framework 4.7.2-Offlineinstallationsprogramm für Windows herunter, und führen Sie es aus.

- Alle Active Directory-Domänen, die den DC-Agent-Dienst für den Microsoft Entra-Kennwortschutz ausführen, müssen DFSR (Distributed File System Replication) für die SYSVOL-Replikation verwenden.

Sollte DFSR von Ihrer Domäne noch nicht verwendet werden, müssen Sie vor der Installation des Microsoft Entra-Kennwortschutzes eine Migration durchführen. Weitere Informationen finden Sie im Migrationshandbuch für die SYSVOL-Replikation: Replikation von FRS zu DFS

Warnung

Die DC-Agent-Software für den Microsoft Entra-Kennwortschutz wird derzeit auf Domänencontrollern in Domänen installiert, von denen noch FRS (die Vorgängertechnologie zu DFSR) für die SYSVOL-Replikation verwendet wird. Die Software funktioniert in dieser Umgebung allerdings NICHT ordnungsgemäß.

Dies macht sich unter anderem durch nicht erfolgreich replizierte Einzeldateien sowie durch scheinbar erfolgreiche SYSVOL-Wiederherstellungsprozeduren bemerkbar, bei denen jedoch nicht alle Dateien repliziert werden.

Migrieren Sie daher die Domäne baldmöglichst für die Verwendung von DFSR, um von den DFSR-Vorteilen zu profitieren und die Blockierung der Bereitstellung des Microsoft Entra-Kennwortschutzes aufzuheben. Zukünftige Versionen der Software werden automatisch deaktiviert, wenn sie in einer Domäne ausgeführt werden, die noch FRS verwendet.

Microsoft Entra-Kennwortschutz-Proxy-Dienst

Die folgenden Anforderungen gelten für den Microsoft Entra-Kennwortschutz-Proxydienst:

Alle Computer, auf denen der Microsoft Entra-Kennwortschutz-Proxydienst installiert werden soll, müssen unter Windows Server 2012 R2 oder höher (einschließlich der Windows Server Core-Editionen) ausgeführt werden.

Hinweis

Die Bereitstellung des Microsoft Entra-Kennwortschutz-Proxydiensts ist eine obligatorische Voraussetzung für die Bereitstellung des Microsoft Entra-Kennwortschutzes, auch wenn der Domänencontroller möglicherweise über eine direkte ausgehende Internetverbindung verfügt.

Auf allen Computern, auf denen der Microsoft Entra-Kennwortschutz-Proxydienst installiert werden soll, muss .NET 4.7.2 installiert sein.

- Wenn .NET 4.7.2 nicht bereits installiert ist, laden Sie das Installationsprogramm unter .NET Framework 4.7.2-Offlineinstallationsprogramm für Windows herunter, und führen Sie es aus.

Alle Computer, auf denen der Proxydienst für den Microsoft Entra-Kennwortschutz gehostet wird, müssen so konfiguriert werden, dass Domänencontrollern die Anmeldung beim Proxydienst ermöglicht wird. Dies wird über die Zuweisung der Berechtigung „Auf diesen Computer vom Netzwerk aus zugreifen“ gesteuert.

Alle Computer, die den Proxydienst für den Microsoft Entra-Kennwortschutz hosten, müssen so konfiguriert sein, dass sie ausgehenden HTTP-Datenverkehr mit TLS 1.2 zulassen.

Für die erstmalige Registrierung des Microsoft Entra-Kennwortschutz-Proxydiensts in einem bestimmten Mandanten ist die Rolle Globaler Administrator erforderlich. Nachfolgende Proxy- und Gesamtstrukturregistrierungen mit der Microsoft Entra-ID können ein Konto mit mindestens der Rolle Sicherheitsadministrator verwenden.

Außerdem müssen Sie Netzwerkzugriff für die Ports und URLs aktivieren, die im Artikel Setupprozeduren für die Anwendungsproxyumgebung angegeben sind. Dies gilt zusätzlich zu den beiden oben beschriebenen Endpunkten.

Voraussetzungen für den Microsoft Entra Connect Agent Updater-Dienst

Der Microsoft Entra Connect Agent Updater-Dienst wird zusammen mit dem Microsoft Entra-Kennwortschutz-Proxydienst installiert. Damit der Microsoft Entra Connect Agent Updater-Dienst funktionieren kann, ist eine zusätzliche Konfiguration erforderlich:

- Wenn in Ihrer Umgebung ein HTTP-Proxyserver verwendet wird, befolgen Sie die im Artikel Verwenden von vorhandenen lokalen Proxyservern angegebenen Richtlinien.

- Der Microsoft Entra Connect Agent Updater-Dienst erfordert auch die TLS 1.2-Schritte, die in den TLS-Anforderungen angegeben werden.

Warnung

Für den Microsoft Entra-Kennwortschutz-Proxy und den Microsoft Entra-Anwendungsproxy werden unterschiedliche Versionen des Microsoft Entra Connect Agent Updater-Diensts installiert. Daher beziehen sich die Anweisungen auf Inhalte für den Anwendungsproxy. Diese verschiedenen Versionen sind nicht kompatibel, wenn sie parallel installiert sind. Eine solche parallele Installation verhindert, dass der Agent Updater-Dienst Azure für Softwareupdates kontaktiert. Sie sollten also nie den Microsoft Entra-Kennwortschutzproxy und den Microsoft Entra-Anwendungsproxy auf demselben Computer installieren.

Herunterladen der erforderlichen Software

Es gibt zwei erforderliche Installationsprogramme für lokale Bereitstellungen des Microsoft Entra-Kennwortschutzes:

- Microsoft Entra-Kennwortschutz-DC-Agent (AzureADPasswordProtectionDCAgentSetup.msi)

- Microsoft Entra-Kennwortschutz-Proxy (AzureADPasswordProtectionProxySetup.exe)

Laden Sie beide Installationsprogramme vom Microsoft Download Center herunter.

Installieren und Konfigurieren des Proxydiensts

Der Microsoft Entra-Kennwortschutz-Proxydienst befindet sich in der Regel auf einem Mitgliedsserver in Ihrer lokalen AD DS-Umgebung. Nach der Installation kommuniziert der Microsoft Entra Kennwortschutz-Proxydienst mit Microsoft Entra ID, um eine Kopie der globalen und kundenseitig gesperrten Kennwortlisten für Ihren Microsoft Entra-Mandanten zu verwalten.

Im nächsten Abschnitt installieren Sie die Microsoft Entra-Kennwortschutz-DC-Agents auf Domänencontrollern in Ihrer lokalen AD DS-Umgebung. Diese DC-Agents kommunizieren mit dem Proxydienst, um die neuesten Listen mit gesperrten Kennwörtern zur Verwendung bei der Verarbeitung von Änderungsereignissen im Zusammenhang mit Kennwörtern in der Domäne zu erhalten.

Wählen Sie mindestens einen Server für das Hosten des Microsoft Entra-Kennwortschutz-Proxydiensts aus. Die folgenden Überlegungen gelten für diese Server:

- Jeder dieser Dienste kann nur Kennwortrichtlinien für eine einzelne Gesamtstruktur bereitstellen. Der Hostcomputer muss einer Domäne in dieser Gesamtstruktur angehören.

- Sie können den Proxydienst entweder in Stammdomänen oder untergeordneten Domänen bzw. in einer Kombination dieser Domänen installieren.

- Sie benötigen eine Netzwerkverbindung zwischen mindestens einem Domänencontroller in jeder Domäne der Gesamtstruktur und einem Kennwortschutz-Proxyserver.

- Sie haben die Möglichkeit, den Microsoft Entra-Kennwortschutz-Proxydienst zu Testzwecken auf einem Domänencontroller auszuführen. Für den Domänencontroller ist dann aber eine Internetverbindung erforderlich. Diese Konnektivität kann ein Sicherheitsproblem darstellen. Es wird empfohlen, diese Konfiguration nur zu Testzwecken zu verwenden.

- Es wird empfohlen, aus Redundanzgründen mindestens zwei Microsoft Entra-Kennwortschutz-Proxyserver pro Gesamtstruktur zu verwenden, wie im vorherigen Abschnitt mit Überlegungen zur Hochverfügbarkeit beschrieben.

- Die Ausführung des Microsoft Entra-Kennwortschutz-Proxydiensts auf einem schreibgeschützten Domänencontroller wird nicht unterstützt.

- Bei Bedarf können Sie den Proxydienst über die Funktion Programme hinzufügen oder entfernen entfernen. Es ist keine manuelle Bereinigung des Zustands erforderlich, den der Proxydienst verwaltet.

Befolgen Sie zum Installieren des Microsoft Entra-Kennwortschutz-Proxydiensts die folgenden Schritte:

Führen Sie zum Installieren des Microsoft Entra-Kennwortschutz-Proxydiensts das Softwareinstallationsprogramm

AzureADPasswordProtectionProxySetup.exeaus.Die Softwareinstallation erfordert keinen Neustart und kann mithilfe von MSI-Standardverfahren automatisiert werden, wie im folgenden Beispiel gezeigt:

AzureADPasswordProtectionProxySetup.exe /quietHinweis

Der Windows-Firewall-Dienst muss vor der Installation des Pakets

AzureADPasswordProtectionProxySetup.exeausgeführt werden, um einen Installationsfehler zu vermeiden.Wenn die Windows-Firewall dafür konfiguriert ist, nicht ausgeführt zu werden, besteht die Problemumgehung im vorübergehenden Aktivieren und Ausführen des Firewalldiensts während des Installationsvorgangs. Die Proxysoftware weist nach der Installation keine Abhängigkeit von der Windows-Firewall auf.

Wenn Sie eine Firewall eines Drittanbieters verwenden, muss auch diese zum Erfüllen der Anforderungen für die Bereitstellung konfiguriert sein. Dazu gehören Zugriff auf Port 135 für eingehenden Datenverkehr und auf den Proxy-RPC-Serverport. Weitere Informationen finden Sie im vorherigen Abschnitt mit den Anforderungen für die Bereitstellung.

Die Software für den Microsoft Entra-Kennwortschutz-Proxy enthält ein neues PowerShell-Modul namens

AzureADPasswordProtection. Die folgenden Schritte führen verschiedene Cmdlets aus diesem PowerShell-Modul aus.Um dieses Modul zu verwenden, öffnen Sie ein PowerShell-Fenster als Administrator, und importieren Sie das neue Modul wie folgt:

Import-Module AzureADPasswordProtectionWarnung

Die 64-Bit-Version von PowerShell muss verwendet werden. Bestimmte Cmdlets funktionieren möglicherweise nicht mit PowerShell (x86).

Verwenden Sie den folgenden PowerShell-Befehl, um zu überprüfen, ob der Microsoft Entra-Kennwortschutz-Proxydienst ausgeführt wird:

Get-Service AzureADPasswordProtectionProxy | flDas Ergebnis sollte als Status den Wert Wird ausgeführt anzeigen.

Der Proxydienst wird auf dem Computer ausgeführt, verfügt aber nicht über die Anmeldeinformationen für die Kommunikation mit Microsoft Entra ID. Registrieren Sie den Microsoft Entra-Kennwortschutz-Proxyserver mit Microsoft Entra ID mithilfe des Cmdlets

Register-AzureADPasswordProtectionProxy.Dieses Cmdlet erfordert Anmeldeinformationen eines globalen Administrators, wenn ein Proxy zum ersten Mal für einen bestimmten Mandanten registriert wird. Bei nachfolgenden Proxyregistrierungen in diesem Mandanten können unabhängig davon, ob sie für denselben oder verschiedene Proxys ausgeführt werden, die Anmeldeinformationen eines Sicherheitsadministrators verwendet werden.

Nachdem dieser Befehl einmal erfolgreich ausgeführt wurde, sind auch weitere Aufrufe erfolgreich, aber unnötig.

Das Cmdlet

Register-AzureADPasswordProtectionProxyunterstützt die folgenden drei Authentifizierungsmodi. Die ersten beiden Modi unterstützen Multi-Faktor-Authentifizierung mit Microsoft Entra, der dritte hingegen nicht.Tipp

Es kann zu einer spürbaren Verzögerung bis zum Abschluss kommen, wenn dieses Cmdlet zum ersten Mal für einen bestimmten Azure-Mandanten ausgeführt wird. Wenn kein Fehler gemeldet wird, müssen Sie sich keine Gedanken über diese Verzögerung machen.

Interaktiver Authentifizierungsmodus:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Hinweis

Dieser Modus funktioniert nicht auf Server Core-Betriebssystemen. Verwenden Sie stattdessen einen der folgenden Authentifizierungsmechanismen. Dieser Modus kann fehlschlagen, wenn verstärkte Sicherheitskonfiguration für Internet Explorer aktiviert ist. Die Problemumgehung besteht darin, diese Konfiguration zu deaktivieren, den Proxy zu registrieren und die Konfiguration dann erneut zu aktivieren.

Wählen Sie den Gerätecode-Authentifizierungsmodus aus:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeVerwenden Sie, wenn Sie dazu aufgefordert werden, den Link zum Öffnen eines Webbrowsers, und geben Sie den Authentifizierungscode ein.

Automatischer (kennwortbasierter) Authentifizierungsmodus:

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionProxy -AzureCredential $globalAdminCredentialsHinweis

Dieser Modus ist nicht erfolgreich, wenn für Ihr Konto eine Multi-Faktor-Authentifizierung mit Microsoft Entra erforderlich ist. Verwenden Sie in diesem Fall einen der beiden vorherigen Authentifizierungsmodi oder ein anderes Konto, für das keine mehrstufige Authentifizierung erforderlich ist.

Eine mehrstufige Authentifizierung kann auch erforderlich sein, wenn der (im Hintergrund durch den Microsoft Entra-Kennwortschutz verwendete) Azure-Geräteregistrierungsdienst so konfiguriert wurde, dass global eine mehrstufige Authentifizierung erzwungen wird. Zur Umgehung dieser Anforderung können Sie ein anderes Konto verwenden, das die mehrstufige Authentifizierung mit einem der beiden vorherigen Authentifizierungsmodi unterstützt, oder die MFA-Anforderung des Azure-Geräteregistrierungsdiensts vorübergehend lockern.

Um diese Änderung vorzunehmen, wählen Sie im Microsoft Entra Admin Center erst Identität und dann Geräte>Geräteeinstellungen aus. Legen Sie Multi-Faktor-Authentifizierung zum Einbinden von Geräten erforderlich auf Nein fest. Denken Sie daran, diese Einstellung nach Abschluss der Registrierung wieder auf Ja zurückzusetzen.

MFA-Anforderungen sollten ausschließlich zu Testzwecken umgangen werden.

Sie müssen zurzeit den Parameter -ForestCredential nicht angeben, der für zukünftige Funktionalität reserviert ist.

Die Registrierung des Microsoft Entra-Kennwortschutz-Proxydiensts ist nur ein Mal während der Lebensdauer des Diensts erforderlich. Danach führt der Microsoft Entra-Kennwortschutz-Proxydienst automatisch alle weiteren notwendigen Wartungen durch.

Führen Sie

Test-AzureADPasswordProtectionProxyHealth -TestAllaus, um sicherzustellen, dass die Änderungen wirksam wurden. Hilfe beim Beheben von Fehlern finden Sie unter Problembehandlung: Lokaler Microsoft Entra-Kennwortschutz.Registrieren Sie nun die lokale Active Directory-Gesamtstruktur mit den erforderlichen Anmeldeinformationen, um unter Verwendung des PowerShell-Cmdlets

Register-AzureADPasswordProtectionForestmit Azure zu kommunizieren.Hinweis

Wenn mehrere Microsoft Entra-Kennwortschutz-Proxyserver in Ihrer Umgebung installiert sind, spielt es keine Rolle, welcher Proxyserver zum Registrieren der Gesamtstruktur verwendet wird.

Das Cmdlet erfordert die Anmeldeinformationen des globalen Administrators oder des Sicherheitsadministrators für Ihren Azure-Mandanten. Es benötigt außerdem lokale Active Directory-Unternehmensadministratorrechte. Sie müssen dieses Cmdlet auch mit einem Konto mit lokalen Administratorrechten ausführen. Das Azure-Konto, das zum Registrieren der Gesamtstruktur verwendet wird, unterscheidet sich möglicherweise vom lokalen Active Directory-Konto.

Dieser Schritt wird pro Gesamtstruktur einmal ausgeführt.

Das Cmdlet

Register-AzureADPasswordProtectionForestunterstützt die folgenden drei Authentifizierungsmodi. Die ersten beiden Modi unterstützen Multi-Faktor-Authentifizierung mit Microsoft Entra, der dritte hingegen nicht.Tipp

Es kann zu einer spürbaren Verzögerung bis zum Abschluss kommen, wenn dieses Cmdlet zum ersten Mal für einen bestimmten Azure-Mandanten ausgeführt wird. Wenn kein Fehler gemeldet wird, müssen Sie sich keine Gedanken über diese Verzögerung machen.

Interaktiver Authentifizierungsmodus:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Hinweis

Dieser Modus funktioniert nicht auf Server Core-Betriebssystemen. Verwenden Sie stattdessen einen der folgenden zwei Authentifizierungsmechanismen. Dieser Modus kann fehlschlagen, wenn verstärkte Sicherheitskonfiguration für Internet Explorer aktiviert ist. Die Problemumgehung besteht darin, diese Konfiguration zu deaktivieren, die Gesamtstruktur zu registrieren und die Konfiguration dann wieder zu aktivieren.

Wählen Sie den Gerätecode-Authentifizierungsmodus aus:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeVerwenden Sie, wenn Sie dazu aufgefordert werden, den Link zum Öffnen eines Webbrowsers, und geben Sie den Authentifizierungscode ein.

Automatischer (kennwortbasierter) Authentifizierungsmodus:

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionForest -AzureCredential $globalAdminCredentialsHinweis

Dieser Modus ist nicht erfolgreich, wenn für Ihr Konto eine Multi-Faktor-Authentifizierung mit Microsoft Entra erforderlich ist. Verwenden Sie in diesem Fall einen der beiden vorherigen Authentifizierungsmodi oder ein anderes Konto, für das keine mehrstufige Authentifizierung erforderlich ist.

Eine mehrstufige Authentifizierung kann auch erforderlich sein, wenn der (im Hintergrund durch den Microsoft Entra-Kennwortschutz verwendete) Azure-Geräteregistrierungsdienst so konfiguriert wurde, dass global eine mehrstufige Authentifizierung erzwungen wird. Zur Umgehung dieser Anforderung können Sie ein anderes Konto verwenden, das die mehrstufige Authentifizierung mit einem der beiden vorherigen Authentifizierungsmodi unterstützt, oder die MFA-Anforderung des Azure-Geräteregistrierungsdiensts vorübergehend lockern.

Um diese Änderung vorzunehmen, wählen Sie im Microsoft Entra Admin Center erst Identität und dann Geräte>Geräteeinstellungen aus. Legen Sie Multi-Faktor-Authentifizierung zum Einbinden von Geräten erforderlich auf Nein fest. Denken Sie daran, diese Einstellung nach Abschluss der Registrierung wieder auf Ja zurückzusetzen.

MFA-Anforderungen sollten ausschließlich zu Testzwecken umgangen werden.

Diese Beispiele funktionieren nur, wenn der aktuell angemeldete Benutzer auch ein Active Directory-Domänenadministrator für die Stammdomäne ist. Wenn dies nicht der Fall ist, können die alternativen Anmeldeinformationen für die Domäne auch über den Parameter -ForestCredential angegeben werden.

Die Registrierung der Active Directory-Gesamtstruktur ist nur ein Mal während der Lebensdauer der Gesamtstruktur erforderlich. Danach führt der Microsoft Entra-Kennwortschutz-DC-Agent in der Gesamtstruktur automatisch alle weiteren notwendigen Wartungen durch. Nachdem

Register-AzureADPasswordProtectionForesterfolgreich für eine Gesamtstruktur ausgeführt wurde, sind weitere Aufrufe des Cmdlets erfolgreich, aber nicht erforderlich.Damit

Register-AzureADPasswordProtectionForesterfolgreich ist, muss mindestens ein Domänencontroller, der auf Windows Server 2012 oder höher ausgeführt wird, in der Domäne des Microsoft Entra-Kennwortschutz-Proxyservers verfügbar sein. Die DC-Agent-Software des Microsoft Entra-Kennwortschutzes muss vor diesem Schritt nicht auf einem Domänencontroller installiert sein.Führen Sie

Test-AzureADPasswordProtectionProxyHealth -TestAllaus, um sicherzustellen, dass die Änderungen wirksam wurden. Hilfe beim Beheben von Fehlern finden Sie unter Problembehandlung: Lokaler Microsoft Entra-Kennwortschutz.

Konfigurieren des Proxydiensts für die Kommunikation über einen HTTP-Proxy

Wenn Ihre Umgebung die Verwendung eines bestimmten HTTP-Proxys für die Kommunikation mit Azure erfordert, führen Sie die folgenden Schritte aus, um denMicrosoft Entra-Kennwortschutzdienst zu konfigurieren.

Erstellen Sie die Datei AzureADPasswordProtectionProxy.exe.config im Ordner %ProgramFiles%\Azure AD Password Protection Proxy\Service. Beziehen Sie die folgenden Inhalte ein:

<configuration>

<system.net>

<defaultProxy enabled="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Wenn Ihr HTTP-Proxy Authentifizierung erfordert, fügen Sie das useDefaultCredentials-Tag hinzu:

<configuration>

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

In beiden Fällen ersetzen Sie http://yourhttpproxy.com:8080 durch die Adresse und den Port Ihres jeweiligen HTTP-Proxyservers.

Wenn Ihr HTTP-Proxy für die Verwendung einer Autorisierungsrichtlinie konfiguriert ist, müssen Sie den Zugriff auf das Active Directory-Computerkonto des Computers gewähren, der den Proxydienst für den Kennwortschutz hostet.

Es wird empfohlen, den Microsoft Entra-Kennwortschutz-Proxydienst zu beenden und neu zu starten, nachdem Sie die Datei AzureADPasswordProtectionProxy.exe.config erstellt oder aktualisiert haben.

Der Proxydienst unterstützt nicht die Verwendung von spezifischen Anmeldeinformationen für das Herstellen einer Verbindung mit einem HTTP-Proxy.

Konfigurieren des Proxydiensts für das Lauschen an einem bestimmten Port

Die DC-Agent-Software für den Microsoft Entra-Kennwortschutz verwendetfür die Kommunikation mit dem Proxydienst RPC über TCP. Standardmäßig lauscht der Microsoft Entra-Kennwortschutz-Proxydienst auf jedem verfügbaren dynamischen RPC-Endpunkt. Sie können den Dienst so konfigurieren, dass er an einem bestimmten TCP-Port lauscht, wenn dies aufgrund von Netzwerktopologie- oder Firewallanforderungen in Ihrer Umgebung erforderlich ist. Wenn Sie einen statischen Port konfigurieren, müssen Sie Port 135 und den statischen Port Ihrer Wahl öffnen.

Verwenden Sie das Cmdlet Set-AzureADPasswordProtectionProxyConfiguration wie folgt, um den Dienst für die Ausführung unter einem statischen Port zu konfigurieren.

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort <portnumber>

Warnung

Sie müssen den Microsoft Entra-Kennwortschutz-Proxydienst beenden und neu starten, damit die Änderungen wirksam werden.

Um den Dienst so zu konfigurieren, dass er unter einem dynamischen Port ausgeführt wird, verwenden Sie die gleiche Prozedur, legen StaticPort dabei aber wieder auf Null fest:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort 0

Warnung

Sie müssen den Microsoft Entra-Kennwortschutz-Proxydienst beenden und neu starten, damit die Änderungen wirksam werden.

Der Microsoft Entra-Kennwortschutz-Proxydienst erfordert einen manuellen Neustart nach jeder Änderung an der Portkonfiguration. Sie müssen jedoch den DC-Agent-Dienst für den Microsoft Entra-Kennwortschutz auf Domänencontrollern nicht neu starten, nachdem Sie diese Konfigurationsänderungen vorgenommen haben.

Um die aktuelle Konfiguration des Diensts abzufragen, verwenden Sie das Cmdlet Get-AzureADPasswordProtectionProxyConfiguration, wie im folgenden Beispiel gezeigt:

Get-AzureADPasswordProtectionProxyConfiguration | fl

Die folgende Beispielausgabe zeigt, dass der Microsoft Entra-Kennwortschutz-Proxydienst einen dynamischen Port verwendet:

ServiceName : AzureADPasswordProtectionProxy

DisplayName : Azure AD password protection Proxy

StaticPort : 0

Installieren des DC-Agent-Diensts

Führen Sie zum Installieren des DC-Agent-Diensts für den Microsoft Entra-Kennwortschutz das Paket AzureADPasswordProtectionDCAgentSetup.msi aus.

Die Softwareinstallation kann mit MSI-Standardverfahren automatisiert werden, wie im folgenden Beispiel gezeigt:

msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart

Sie können das /norestart-Flag auslassen, wenn Sie es vorziehen, dass der Computer vom Installationsprogramm automatisch neu gestartet wird.

Die Installation oder Deinstallation der Software erfordert einen Neustart. Dies liegt daran, dass Kennwortfilter-DLLs nur durch einen Neustart geladen oder entladen werden.

Die Installation des lokalen Microsoft Entra-Kennwortschutzes ist abgeschlossen, nachdem die DC-Agent-Software auf einem Domänencontroller installiert und dieser Computer neu gestartet wurde. Eine andere Konfiguration ist weder erforderlich noch möglich. Bei Kennwortänderungsereignissen für lokale Domänencontroller werden die konfigurierten Listen mit gesperrten Kennwörtern von Microsoft Entra ID verwendet.

Informationen zum Aktivieren des lokalen Microsoft Entra-Kennwortschutzes und zum Konfigurieren von benutzerdefinierten gesperrten Kennwörtern finden Sie unter Aktivieren des lokalen Microsoft Entra-Kennwortschutzes.

Tipp

Sie können den Microsoft Entra-Kennwortschutz-DC-Agent auf einem Computer installieren, der noch kein Domänencontroller ist. In diesem Fall wird der Dienst gestartet und ausgeführt, bleibt aber inaktiv, bis der Computer zum Domänencontroller hochgestuft wird.

Aktualisieren des Proxydiensts

Der Microsoft Entra-Kennwortschutz-Proxydienst unterstützt automatische Upgrades. Für das automatische Upgrade wird der Microsoft Entra Connect Agent Updater-Dienst verwendet, der zusammen mit dem Proxydienst installiert wird. Das automatische Upgrade ist standardmäßig aktiviert und kann mit dem Cmdlet Set-AzureADPasswordProtectionProxyConfiguration aktiviert oder deaktiviert werden.

Die aktuelle Einstellung kann mit dem Cmdlet Get-AzureADPasswordProtectionProxyConfiguration abgefragt werden. Es wird empfohlen, die Einstellung für das automatische Upgrade immer aktiviert zu lassen.

Mit dem Cmdlet Get-AzureADPasswordProtectionProxy kann die Softwareversion aller derzeit installierten Microsoft Entra-Kennwortschutz-Proxyserver in einer Gesamtstruktur abgefragt werden.

Hinweis

Der Proxydienst wird nur automatisch auf eine neuere Version aktualisiert, wenn kritische Sicherheitspatches benötigt werden.

Manueller Aktualisierungsvorgang

Ein manuelles Upgrade erfolgt durch Ausführen der neuesten Version des Softwareinstallationsprogramms AzureADPasswordProtectionProxySetup.exe. Die aktuelle Version der Software ist im Microsoft Download Center verfügbar.

Es ist nicht erforderlich, die aktuelle Version des Microsoft Entra-Kennwortschutz-Proxydiensts zu deinstallieren. Das Installationsprogramm führt ein direktes Upgrade durch. Beim Upgrade des Proxydiensts sollte kein Neustart erforderlich sein. Das Softwareupgrade kann mit MSI-Standardverfahren wie AzureADPasswordProtectionProxySetup.exe /quiet automatisiert werden.

Upgrade des DC-Agents

Wenn eine neuere Version der DC-Agent-Software für den Microsoft Entra-Kennwortschutz verfügbar ist, erfolgt das Upgrade durch Ausführen der neuesten Version des Softwarepakets AzureADPasswordProtectionDCAgentSetup.msi. Die aktuelle Version der Software ist im Microsoft Download Center verfügbar.

Es ist nicht erforderlich, die aktuelle Version der DC-Agent-Software zu deinstallieren. Das Installationsprogramm führt ein direktes Upgrade durch. Beim Upgrade der DC-Agent-Software ist immer ein Neustart erforderlich. Diese Anforderung wird durch das Kernverhalten von Windows verursacht.

Das Softwareupgrade kann mit MSI-Standardverfahren wie msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart automatisiert werden.

Sie können das /norestart-Flag auslassen, wenn Sie es vorziehen, dass der Computer vom Installationsprogramm automatisch neu gestartet wird.

Mit dem Cmdlet Get-AzureADPasswordProtectionDCAgent kann die Softwareversion aller derzeit installierten Microsoft Entra-Kennwortschutz-DC Agents in einer Gesamtstruktur abgefragt werden.

Nächste Schritte

Nachdem Sie jetzt die für den Microsoft Entra-Kennwortschutz erforderlichen Dienste auf Ihren lokalen Servern installiert haben, aktivieren Sie den Microsoft Entra-Kennwortschutz, um die Bereitstellung abzuschließen.