Bedingter Zugriff: Netzwerkzuweisung

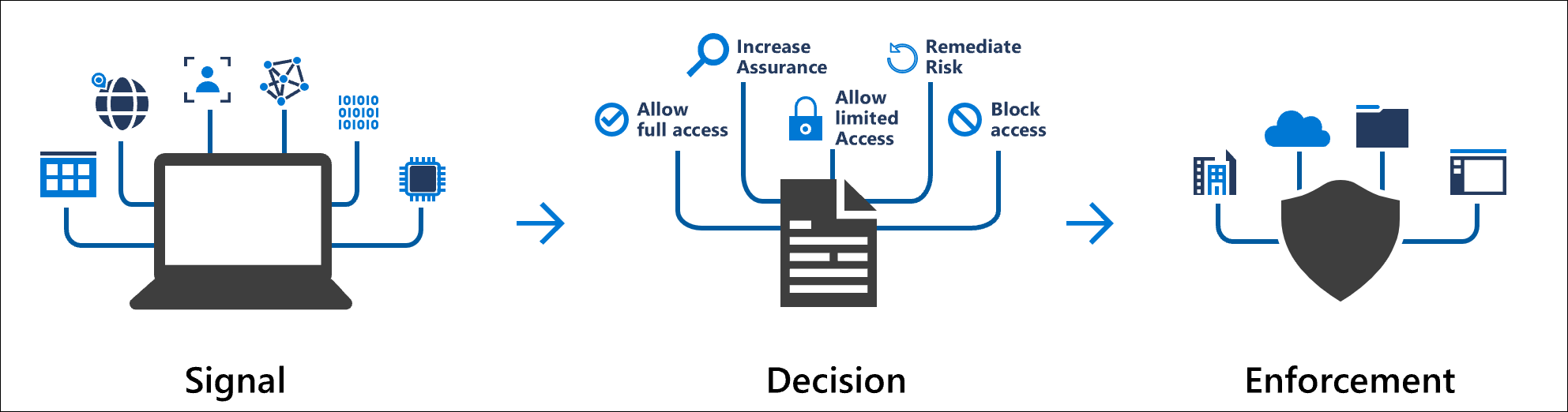

Admins können Richtlinien erstellen, die bestimmte Netzwerkstandorte als Signal zusammen mit anderen Bedingungen in ihrem Entscheidungsprozess ansprechen. Sie können diese Netzwerkstandorte als Teil ihrer Richtlinienkonfiguration einschließen oder ausschließen. Diese Netzwerkadressen können Informationen zum öffentlichen IPv4- oder IPv6-Netzwerk, Ländern, unbekannten Bereichen, die nicht bestimmten Ländern zugeordnet sind, oder Global Secure Access kompatible Netzwerk umfassen.

Hinweis

Richtlinien für den bedingten Zugriff werden durchgesetzt, wenn die First-Factor-Authentifizierung abgeschlossen ist. Der bedingte Zugriff nicht ist als erste Abwehrmaßnahme einer Organisation für Szenarien wie Denial-of-Service-Angriffe (DoS) gedacht, sondern kann Signale von diesen Ereignissen nutzen, um den Zugriff zu bestimmen.

Organisationen könnten diese Adressen für gängige Aufgaben wie die folgenden nutzen:

- Das Vorschreiben von mehrstufiger Authentifizierung für Benutzer beim Zugriff auf einen Dienst, wenn sie sich außerhalb des Unternehmensnetzwerks befinden.

- Blockieren des Zugriffs aus bestimmten Ländern, in denen Ihre Organisation nicht tätig ist.

Der Standort einer Person wird anhand ihrer öffentlichen IP-Adresse oder der GPS-Koordinaten ermittelt, die von der Microsoft Authenticator-App bereitgestellt werden. Die Richtlinien für den bedingten Zugriff gelten standardmäßig für alle Standorte.

Tipp

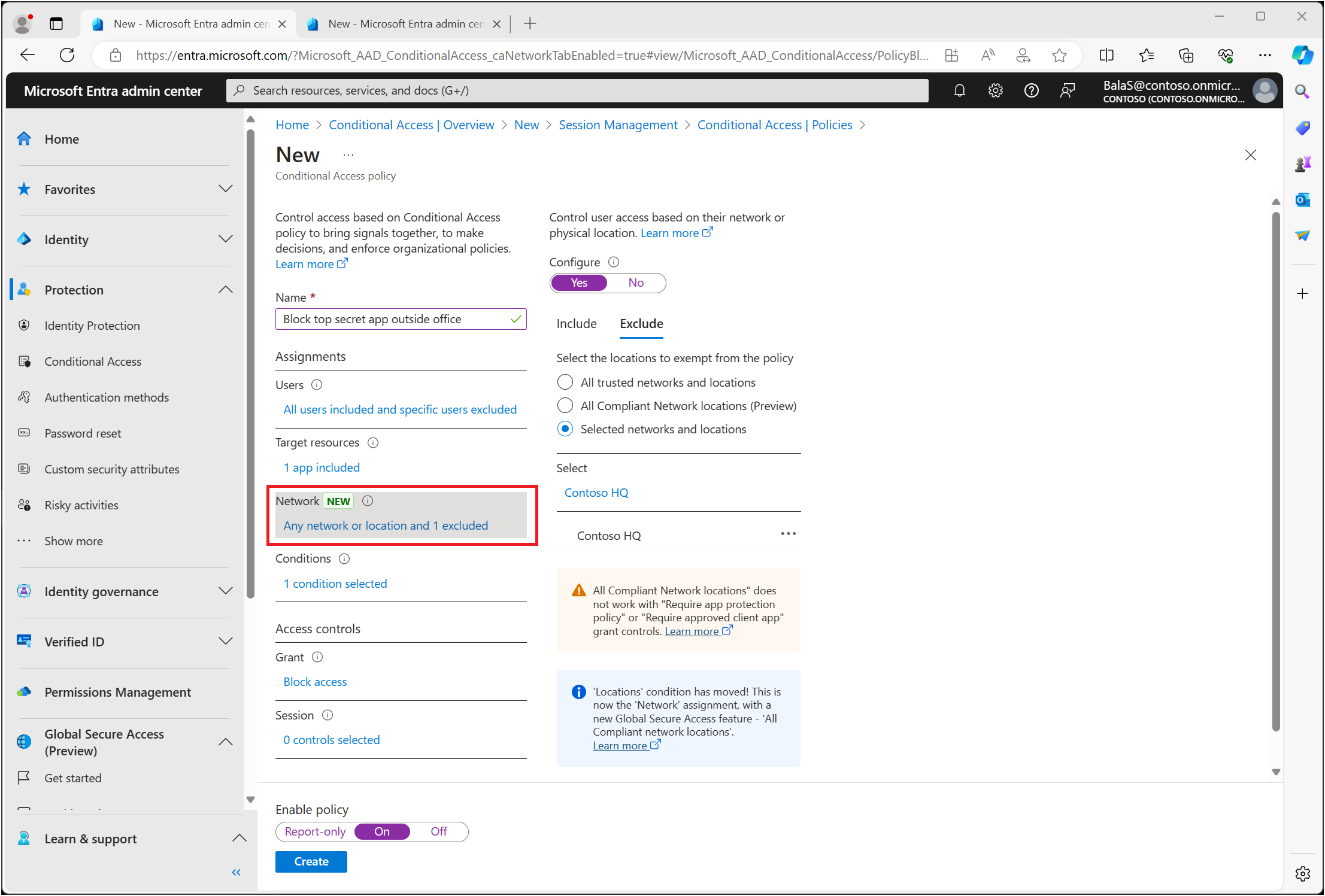

Die Bedingung Standort wurde verschoben und in Netzwerk umbenannt. Zunächst wird diese Bedingung sowohl auf Der Ebene Zuordnung als auch unter Bedingungen angezeigt.

Aktualisierungen oder Änderungen werden an beiden Speicherorten angezeigt. Die Funktionalität bleibt dieselben und vorhandene Richtlinien, die Speicherort verwenden, ohne Änderungen weiterhin funktionieren.

Bei der Konfiguration in der Richtlinie

Beim Konfigurieren der Standortbedingung können Sie zwischen folgenden Elementen unterscheiden:

- Beliebiges Netzwerk oder beliebiger Standort

- Alle vertrauenswürdigen Netzwerke und Speicherorte

- Alle kompatiblen Netzwerkadressen

- Ausgewählte Netzwerke und Standorte

Beliebiges Netzwerk oder beliebiger Standort

Standardmäßig bewirkt das Aktivieren von Alle Standorte, dass eine Richtlinie auf alle IP-Adressen angewendet wird – und das bedeutet jede beliebige Adresse im Internet. Diese Einstellung ist nicht auf IP-Adressen beschränkt, die von Ihnen als benannter Standort konfiguriert wurden. Wenn Sie Alle Standorte aktivieren, können Sie bestimmte Standorte trotzdem noch von einer Richtlinie ausschließen. Beispielsweise können Sie eine Richtlinie auf alle Standorte mit Ausnahme vertrauenswürdiger Standorte anwenden, um den Geltungsbereich auf alle Standorte mit Ausnahme des Unternehmensnetzwerks festzulegen.

Alle vertrauenswürdigen Netzwerke und Speicherorte

Diese Option gilt für:

- Alle als vertrauenswürdig markierten Standorte

- Vertrauenswürdige IP-Adressen für die Multi-Faktor-Authentifizierung, falls diese konfiguriert sind.

Vertrauenswürdige IP-Adressen für Multi-Faktor-Authentifizierung

Die Verwendung des Abschnitts mit vertrauenswürdigen IP-Adressen in den Diensteinstellungen der Multi-Faktor-Authentifizierung wird nicht mehr empfohlen. Dieses Steuerelement akzeptiert nur IPv4-Adressen und sollte nur für bestimmte Szenarien verwendet werden, die im Artikel Konfigurieren von Microsoft-Entra-Multi-Faktor-Authentifizierungseinstellungen erläutert werden

Wenn Sie diese vertrauenswürdige IP-Adressen konfiguriert haben, werden sie in der Liste der Standorte für die Standortbedingung als Durch MFA bestätigte IP-Adressen angezeigt.

Alle kompatiblen Netzwerkadressen

Bei Organisationen mit Zugriff auf die Features des globalen sicheren Zugriffs wird ein weiterer Standort aufgeführt, der aus den Benutzern und Geräten besteht, die den Sicherheitsrichtlinien Ihrer Organisation entsprechen. Weitere Informationen finden Sie im Abschnitt Aktivieren der Global Secure Access-Signalisierung für bedingten Zugriff. Sie kann bei Richtlinien für bedingten Zugriff verwendet werden, um eine konforme Netzwerküberprüfung für den Zugriff auf Ressourcen durchzuführen.

Ausgewählte Netzwerke und Standorte

Mit dieser Option können Sie einen oder mehrere benannte Speicherorte auswählen. Damit eine Richtlinie mit dieser Einstellung gilt, muss ein Benutzer von einem der ausgewählten Standorte aus eine Verbindung herstellen. Wenn Sie Auswählen auswählen, wird eine Liste der definierten Speicherorte geöffnet. Diese Liste zeigt den Namen, den Typ und die Angabe, ob die Netzwerkadresse vertrauenswürdig ist.

Wie werden diese Adressen definiert?

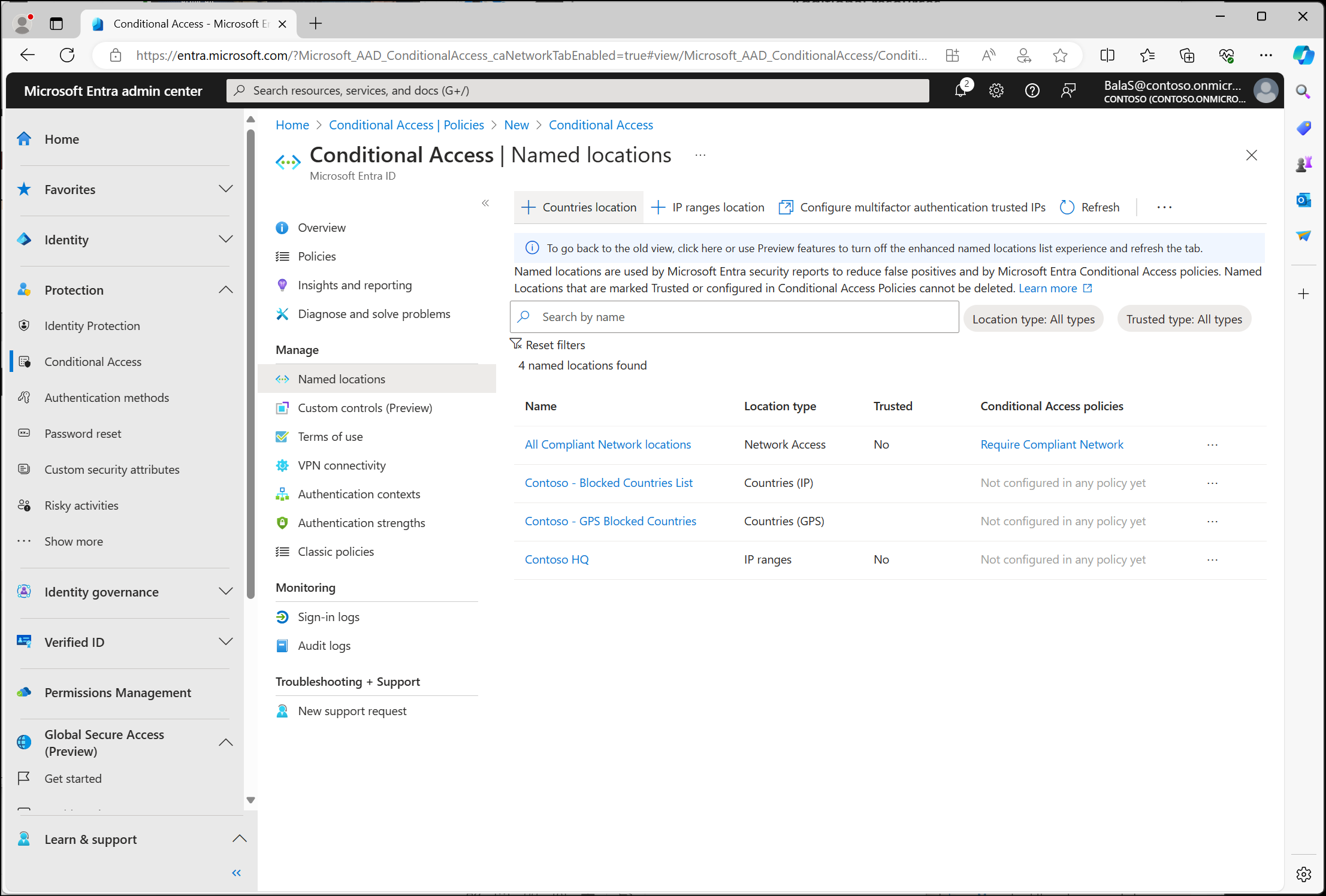

Adressen werden im Microsoft Entra Admin Center unter Schutz>Bedingter Zugriff>Benannte Standorte definiert und sind dort vorhanden. Admins mit mindestens der Rolle Admin für bedingten Zugriff können benannte Standorte erstellen und aktualisieren.

Benannte Standorte können Standorte wie z. B. die Netzwerkbereiche des Hauptsitzes einer Organisation, VPN-Netzwerkbereiche oder Bereiche umfassen, die Sie blockieren möchten. Benannte Standorte enthalten IPv4-Adressbereiche, IPv6-Adressbereiche oder Länder.

IPv4- und IPv6-Adressbereiche

Um einen benannten Standort durch öffentliche IPv4- oder IPv6-Adressbereiche zu definieren, müssen Sie Folgendes angeben:

- Ein Name für den Standort

- Mindestens einen öffentlichen IP-Bereich.

- Als vertrauenswürdigen Standort markieren (optional)

Benannte Speicherorte, die durch IPv4/IPv6-Adressbereiche definiert werden, unterliegen den folgenden Einschränkungen:

- Nicht mehr als 195 benannte Standorte.

- Nicht mehr als 2000 IP-Bereiche pro benanntem Standort.

- Beim Konfigurieren eines IP-Adressbereichs sind nur CIDR-Masken größer als /8 zulässig.

Bei Geräten in einem privaten Netzwerk ist diese IP-Adresse nicht die Client-IP des Geräts des Benutzerkontos im Intranet (wie 10.55.99.3), sondern die vom Netzwerk für das Herstellen der Verbindung mit dem öffentlichen Internet verwendete Adresse (wie 198.51.100.3).

Vertrauenswürdige Standorte

Admins können optional IP-basierte Speicherorte wie die öffentlichen Netzwerkbereiche Ihrer Organisation als vertrauenswürdig markieren. Diese Markierung wird von Features auf verschiedene Arten verwendet.

- Richtlinien für bedingten Zugriff können diese Standorte einschließen oder ausschließen.

- Anmeldungen von vertrauenswürdigen benannten Standorten verbessern die Genauigkeit der Risikoberechnung von Microsoft Entra ID Protection.

Als vertrauenswürdig markierte Standorte können nicht gelöscht werden bevor die Bezeichnug „vertrauenswürdig“ entfernt wird.

Länder

Organisationen können den geografischen Standort des Landes anhand der IP-Adresse oder GPS-Koordinaten bestimmen.

Um einen benannten Standort nach Land zu definieren, müssen Sie:

- Einen Namen für den Standort angeben.

- Auswählen, ob der Standort anhand der IP-Adresse oder GPS-Koordinaten bestimmt werden soll

- Fügen Sie mindestens ein Land oder mindestens eine Region hinzu.

- Auswahl von Unbekannte Länder/Regionen einbeziehen (optional)

Wenn Sie Standort nach IP-Adresse ermitteln auswählen, löst Microsoft Entra ID die IPv4- oder IPv6-Adresse der Benutzerin oder des Benutzers basierend auf einer regelmäßig aktualisierten Zuordnungstabelle in ein Land oder eine Region auf.

Wenn Sie Standort anhand von GPS-Koordinaten bestimmen auswählen, muss die Microsoft Authenticator-App auf dem mobilen Gerät der Benutzerin bzw. des Benutzers installiert sein. Die Microsoft Authenticator-App der Benutzerin bzw. des Benutzers wird vom System stündlich kontaktiert, um den GPS-Standort des mobilen Geräts zu erfassen.

- Wenn die Benutzerin oder der Benutzer den Standort zum ersten Mal über die Microsoft Authenticator-App übermitteln muss, erscheint eine Benachrichtigung in der App. Die Benutzerin bzw. der Benutzer muss die App öffnen und Standortberechtigungen erteilen. Wenn der Benutzer in den nächsten 24 Stunden immer noch auf die Ressource zugreift und der App die Berechtigung erteilt hat, im Hintergrund ausgeführt zu werden, wird der Standort des Geräts einmal pro Stunde automatisch übermittelt.

- Nach 24 Stunden muss der Benutzer die App öffnen und die Benachrichtigung genehmigen.

- Jedes Mal, wenn die Benutzerin oder der Benutzer einen GPS-Standort übermittelt, führt die App die Jailbreakerkennung mit der gleichen Logik wie das Microsoft Intune MAM SDK durch. Wenn das Gerät einen Jailbreak aufweist, wird der Standort nicht als gültig betrachtet, und dem Benutzer wird kein Zugriff gewährt.

- Die Microsoft Authenticator-App für Android verwendet die Google Play Integrity API, um Jailbreaks zu erkennen. Wenn die Google Play Integrity API nicht verfügbar ist, wird die Anforderung abgelehnt, und der Benutzer kann nicht auf die angeforderte Ressource zugreifen, es sei denn, die Richtlinie für bedingten Zugriff ist deaktiviert. Weitere Informationen zur Microsoft Authenticator-App finden Sie unter Häufig gestellte Fragen zur Microsoft Authenticator-App.

- Benutzerinnen und Benutzer können den GPS-Standort, der von iOS- und Android-Geräten gemeldet wird, ändern. Infolgedessen verweigert die Microsoft Authenticator-App Authentifizierungen, bei denen die Benutzerin bzw. der Benutzer möglicherweise einen anderen Ort als die tatsächliche GPS-Position des mobilen Geräts verwendet, auf dem die App installiert ist. Benutzerinnen und Benutzer, die den Standort ihres Geräts ändern, erhalten eine Ablehnungsmeldung für standortbasierte GPS-Richtlinien.

Hinweis

Eine Richtlinie für bedingten Zugriff mit GPS-basierten benannten Standorten im Modus „Nur melden“ fordert Benutzer auf, ihren GPS-Standort zu übermitteln, auch wenn sie nicht von der Anmeldung blockiert sind.

Der GPS-Standort funktioniert nicht mit kennwortlosen Authentifizierungsmethoden.

Benutzer*innen werden möglicherweise von mehreren Richtlinien für bedingten Zugriff zur Mitteilung des GPS-Standorts aufgefordert, bevor alle Richtlinien angewendet werden. Aufgrund der Art der Anwendung von Richtlinien für bedingten Zugriff kann einem bzw. einer Benutzer*in der Zugriff verweigert werden, wenn die Standortprüfung bestanden, eine andere Richtlinie aber nicht bestanden wird. Weitere Informationen zur Richtlinienerzwingung finden Sie im Artikel zum Erstellen einer Richtlinie für bedingten Zugriff.

Wichtig

Benutzer erhalten in der Authenticator-App unter Umständen stündlich Aufforderungen mit dem Hinweis, dass ihr Standort von Microsoft Entra ID überprüft wird. Dieses Feature sollte nur verwendet werden, um sehr vertrauliche Apps zu schützen, bei denen dieses Verhalten akzeptabel ist oder der Zugriff auf ein bestimmtes Land oder eine bestimmte Region beschränkt werden muss.

Unbekannte Länder/Regionen einbeziehen

Manche IP-Adressen lassen sich keinem bestimmten Land und keiner bestimmten Region zuordnen. Aktivieren Sie beim Definieren eines geografischen Standorts das Kontrollkästchen Unbekannte Länder/Regionen einbeziehen, um diese IP-Standorte zu erfassen. Mithilfe dieser Option können Sie auswählen, ob der benannte Standort diese IP-Adressen umfassen soll. Verwenden Sie diese Einstellung, wenn die Richtlinie für den benannten Standort auch für unbekannte Standorte gelten soll.

Häufig gestellte Fragen

Gibt es Graph-API-Unterstützung?

Die Graph-API-Unterstützung für benannte Standorte ist verfügbar. Weitere Informationen finden Sie in der namedLocation-API.

Was geschieht, wenn ich einen Cloudproxy oder ein VPN verwende?

Wenn Sie einen in der Cloud gehosteten Proxy oder eine VPN-Lösung verwenden, ist die von Microsoft Entra ID bei der Auswertung einer Richtlinie verwendete IP-Adresse die IP-Adresse des Proxys. Der XFF-Header (X-Forwarded-For), der die öffentliche IP-Adresse des Benutzers enthält, wird nicht verwendet, da es keine Überprüfung gibt, ob er aus einer vertrauenswürdigen Quelle stammt, sodass er ein Verfahren zum Fälschen einer IP-Adresse darstellen kann.

Wenn ein Cloudproxy eingerichtet ist, ist eine Richtlinie, die ein in Microsoft Entra eingebundenes oder kompatibles Hybridgerät erfordert, u.U. einfacher zu handhaben. Eine Liste der IP-Adressen, die von Ihrem in der Cloud gehosteten Proxy oder der VPN-Lösung verwendet werden, auf dem neuesten Stand zu halten, kann nahezu unmöglich sein.

Wir empfehlen, dass Organisationen Global Secure Access zum Aktivieren der Quell-IP-Wiederherstellung nutzen, um diese Adressänderung zu vermeiden und die Verwaltung zu vereinfachen.

Wann wird ein Standort ausgewertet?

Richtlinien für bedingten Zugriff werden in diesen Situationen ausgewertet:

- Ein Benutzer meldet sich zum ersten Mal an einer Web-App, mobilen Anwendung oder Desktopanwendung an.

- Für eine mobile Anwendung oder Desktopanwendung, für die die moderne Authentifizierung verwendet wird, wird ein Aktualisierungstoken zum Beschaffen eines neuen Zugriffstokens genutzt. Standardmäßig erfolgt diese Überprüfung einmal pro Stunde.

Für mobile Anwendungen und Desktopanwendungen mit moderner Authentifizierung bedeutet diese Überprüfung, dass eine Änderung des Netzwerkstandorts innerhalb von einer Stunde erkannt wird. Wenn für mobile Anwendungen und Desktopanwendungen keine moderne Authentifizierung genutzt wird, wird die Richtlinie bei jeder Tokenanforderung angewendet. Die Häufigkeit der Anforderung kann basierend auf der Anwendung variieren. Ebenso wird die Richtlinie für Webanwendungen bei der ersten Anmeldung angewendet und gilt für die Lebensdauer der Webanwendungssitzung. Aufgrund der unterschiedlichen Sitzungslebensdauern von Anwendungen variiert der Zeitraum zwischen den Richtlinienauswertungen. Die Richtlinie wird jedes Mal angewendet, wenn die Anwendung ein neues Anmeldetoken anfordert.

Standardmäßig stellt Microsoft Entra ID stündlich ein Token aus. Nachdem Benutzer das Unternehmensnetzwerk verlassen haben, wird die Richtlinie für Anwendungen mit moderner Authentifizierung innerhalb einer Stunde erzwungen.

Wann sollten Sie Standorte blockieren?

Eine Richtlinie, die die Standortbedingung verwendet, um den Zugriff zu blockieren, gilt als restriktiv und sollte nach gründlichen Tests mit Sorgfalt durchgeführt werden. Beispiele für die Verwendung der Standortbedingung zum Blockieren der Authentifizierung:

- Blockieren von Ländern/Regionen, in denen Ihr Unternehmen nie tätigt ist.

- Blockieren bestimmter IP-Bereiche wie:

- Bekannte schädliche IP-Adressen, bevor eine Firewallrichtlinie geändert werden kann.

- Hochsensible oder privilegierte Aktionen und Cloudanwendungen.

- Basierend auf dem benutzerspezifischen IP-Bereich wie dem Zugriff auf Buchhaltungs- oder Gehaltsabrechnungsanwendungen.