Ausführliche Informationen zur Funktionsweise der Cloudsynchronisierung

Übersicht der Komponenten

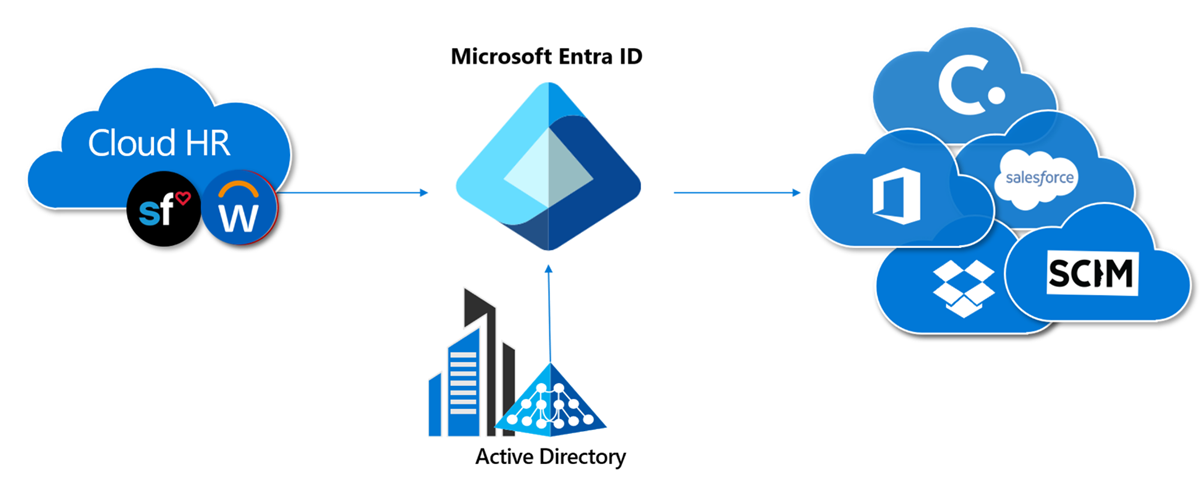

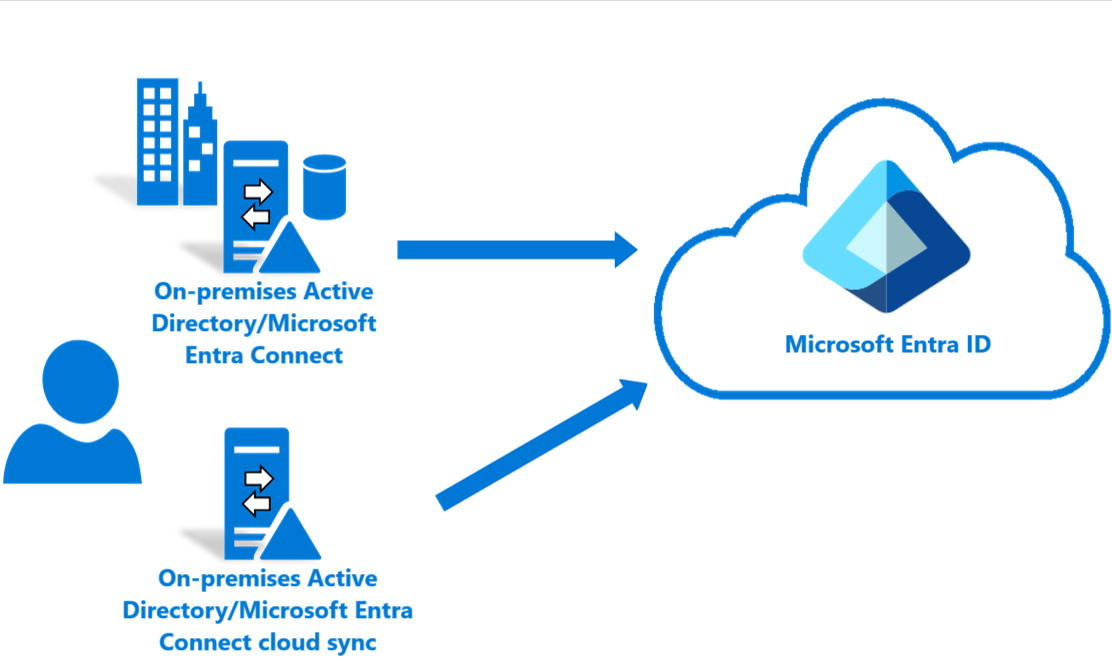

Die Cloudsynchronisierung basiert auf den Microsoft Entra-Diensten und umfasst zwei wichtige Komponenten:

- Bereitstellungs-Agent: Der Microsoft Entra Connect-Cloudbereitstellungs-Agent ist derselbe Agent wie bei der eingehenden Workday-Bereitstellung und basiert auf der gleichen serverseitigen Technologie wie die App-Proxy- und Passthrough-Authentifizierung. Dafür ist nur eine ausgehende Verbindung erforderlich und die Agents werden automatisch aktualisiert.

- Bereitstellungsdienst: Derselbe Bereitstellungsdienst wie bei der ausgehenden Bereitstellung und bei der eingehenden Workday-Bereitstellung, bei der ein planungsbasiertes Modell verwendet wird. Die Cloudsynchronisierungsbestimmungen ändern sich alle zwei Minuten.

Ersteinrichtung

Bei der Ersteinrichtung werden ein paar Aufgaben ausgeführt, um die Cloudsynchronisierung zu ermöglichen.

- Bei der Agent-Installation: Konfigurieren Sie den Agent für die AD-Domänen, die Sie bereitstellen möchten. Diese Konfiguration registriert die Domänen im Hybrididentitätsdienst und stellt eine ausgehende Verbindung mit der Service Bus-Instanz her, die auf Anforderungen lauscht.

- Beim Aktivieren der Bereitstellung: Wählen Sie die AD-Domäne aus, und aktivieren Sie die Bereitstellung, die alle zwei Minuten ausgeführt wird. Optional können Sie die Kennworthashsynchronisierung deaktivieren und Benachrichtigungs-E-Mails definieren. Sie können auch die Attributtransformation mithilfe von Microsoft Graph-APIs verwalten.

Installation des Agenten

Im Folgenden werden die Vorgänge bei der Installation des Cloudbereitstellungs-Agents erläutert.

- Das Installationsprogramm installiert die Agent-Binärdateien und den Agent-Dienst, der unter dem virtuellen Dienstkonto (NETWORK SERVICE\AADProvisioningAgent) ausgeführt wird. Ein virtuelles Dienstkonto ist ein besonderer Kontotyp, der nicht über ein Kennwort verfügt und von Windows verwaltet wird.

- Dann startet das Installationsprogramm den Assistenten.

- Der Assistent fordert Microsoft Entra-Anmeldeinformationen, authentifiziert und ruft ein Token ab.

- Anschließend fordert Sie der Assistent zur Eingabe der Anmeldeinformationen des Domänenadministrators für den aktuellen Computer auf.

- Das allgemeine verwaltete Agent-Dienstkonto (General Managed Service Account, GMSA) für diese Domäne wird entweder erstellt oder gefunden und wiederverwendet, wenn es bereits vorhanden ist.

- Der Agent-Dienst wird jetzt für die Ausführung unter dem GMSA neu konfiguriert.

- Der Assistent fordert Sie jetzt zur Domänenkonfiguration zusammen mit dem Unternehmensadministrator-/Domänenadministratorkonto für jede Domäne auf, die der Agent bedienen soll.

- Das GMSA-Konto wird dann mit Berechtigungen aktualisiert, die den Zugriff auf jede während der Einrichtung eingegebene Domäne ermöglichen.

- Als Nächstes löst der Assistent die Agent-Registrierung aus.

- Der Agent erstellt ein Zertifikat und registriert sich und das Zertifikat mithilfe des Microsoft Entra-Tokens beim Registrierungsdienst des Hybrididentitätsdiensts (Hybrid Identity Service, HIS).

- Der Assistent löst einen AgentResourceGrouping-Aufruf aus. Dieser Aufruf an den HIS-Administrationsdienst dient dazu, den Agent einer oder mehreren AD-Domänen in der HIS-Konfiguration zuzuweisen.

- Der Assistent startet jetzt den Agent-Dienst neu.

- Der Agent ruft beim Neustart (und danach alle 10 Minuten) einen Bootstrap-Dienst auf, um nach Konfigurationsaktualisierungen zu suchen. Der Bootstrap-Dienst überprüft die Identität des Agents. Außerdem aktualisiert er die letzte Bootstrap-Zeit. Dies ist wichtig, weil Agents keine aktualisierten Service Bus-Endpunkte abrufen und möglicherweise keine Anforderungen empfangen können, wenn sie keinen Bootstrap-Vorgang ausführen.

Was ist das System für domänenübergreifendes Identitätsmanagement (SCIM)?

Die SCIM-Spezifikation ist ein Standard, der verwendet wird, um den Austausch von Benutzer- oder Gruppenidentitätsinformationen zwischen Identitätsdomänen wie Microsoft Entra ID zu automatisieren. SCIM wird immer mehr zum De-facto-Standard für die Bereitstellung. Bei Verwendung zusammen mit Standards wie SAML oder OpenID Connect bietet SCIM Administratoren eine auf Standards basierende End-to-End-Lösung für die Zugriffsverwaltung.

Der Microsoft Entra Connect-Cloudbereitstellungs-Agent verwendet SCIM mit Microsoft Entra ID zum Bereitstellen und zum Aufheben der Bereitstellung von Benutzern und Gruppen.

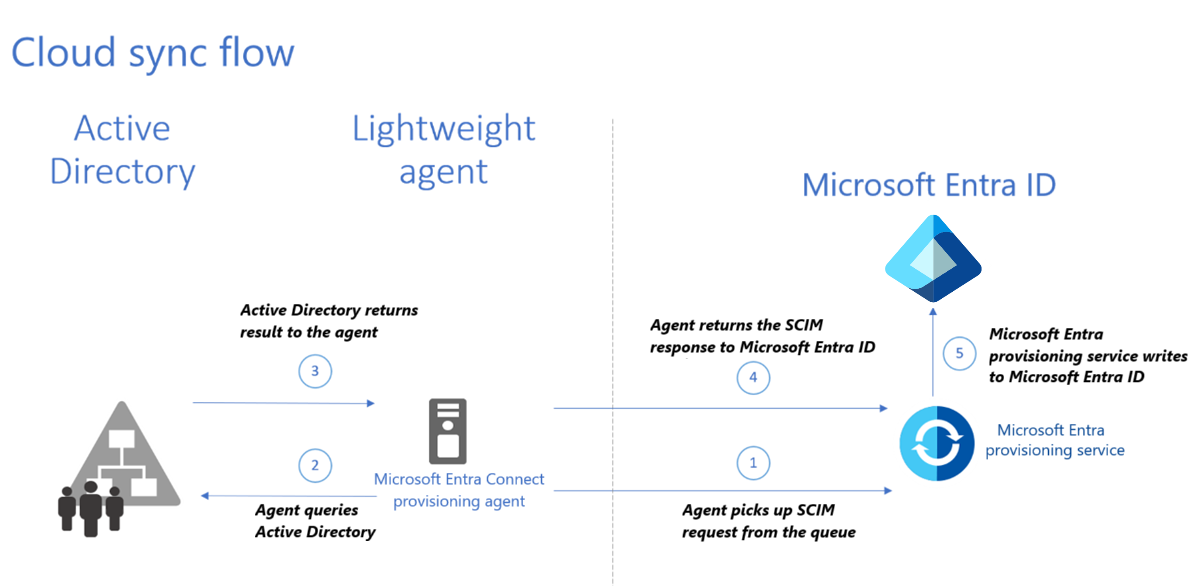

Synchronisierungsflow

Nachdem Sie den Agent installiert und die Bereitstellung aktiviert haben, erfolgt der folgende Flow.

- Nach der Konfiguration ruft der Microsoft Entra-Bereitstellungsdienst den Microsoft Entra-Hybriddienst auf, um dem Service Bus eine Anforderung hinzuzufügen. Der Agent hält ständig eine ausgehende Verbindung mit dem Service Bus aufrecht, der auf Anforderungen lauscht, und ruft sofort die Anforderung des Systems für die domänenübergreifende Identitätsverwaltung (System for Cross-Domain Identity Management, SCIM) ab.

- Der Agent teilt die Anforderung basierend auf dem Objekttyp in separate Abfragen auf.

- AD gibt das Ergebnis an den Agent zurück, und der Agent filtert diese Daten, bevor sie an Microsoft Entra ID gesendet werden.

- Der Agent gibt die SCIM-Antwort an Microsoft Entra ID zurück. Diese Antworten basieren auf der im Agent erfolgten Filterung. Der Agent filtert die Ergebnisse mithilfe von Bereichsdefinitionen.

- Der Bereitstellungsdienst schreibt die Änderungen in Microsoft Entra ID.

- Wenn es sich um eine Deltasynchronisierung und nicht um eine vollständige Synchronisierung handelt, wird ein Cookie/Wasserzeichen verwendet. Neue Abfragen erhalten die Änderungen ab diesem Cookie/Wasserzeichen.

Unterstützte Szenarien:

Für die Cloudsynchronisierung werden die folgenden Szenarien unterstützt.

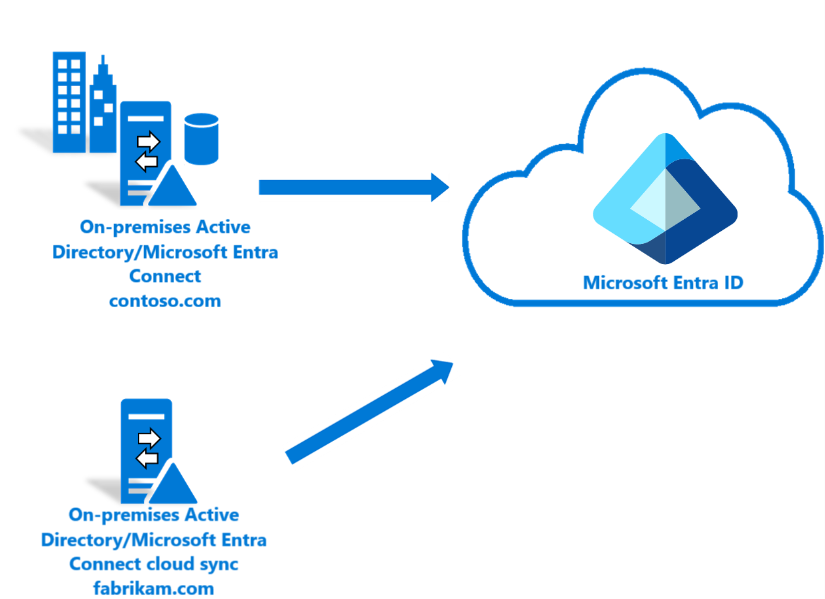

- Bestehender Hybridkunde mit einer neuen Gesamtstruktur: Für primäre Gesamtstrukturen wird die Microsoft Entra Connect-Synchronisierung verwendet. Für die Bereitstellung aus AD-Gesamtstrukturen (einschließlich getrennter AD-Gesamtstrukturen) wird die Cloudsynchronisierung verwendet. Weitere Informationen finden Sie in diesem Tutorial.

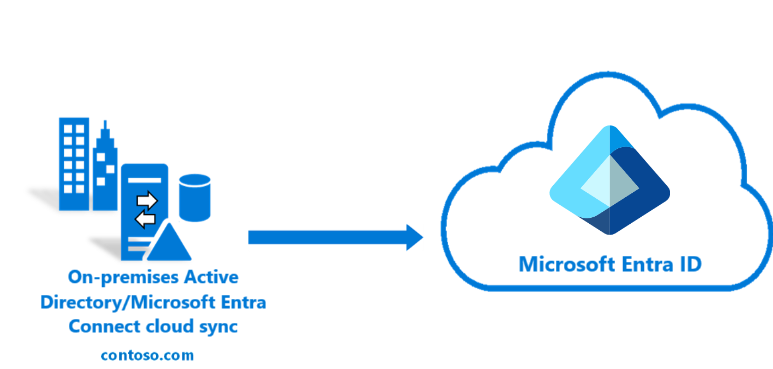

- Neuer Hybridkunde: Die Microsoft Entra Connect-Synchronisierung wird nicht verwendet. Für die Bereitstellung aus einer AD-Gesamtstruktur wird die Cloudsynchronisierung verwendet. Weitere Informationen finden Sie in diesem Tutorial.

- Vorhandener Hybridkunde: Die Microsoft Entra Connect-Synchronisierung wird für die primäre Gesamtstruktur verwendet. Für eine kleine Gruppe von Benutzern in den primären Gesamtstrukturen wird hier eine Pilotcloudsynchronisierung durchgeführt.

Weitere Informationen finden Sie unter Unterstützte Topologien.