Problembehandlung bei der Cloudsynchronisierung

Die Cloudsynchronisierung weist viele verschiedene Abhängigkeiten und Interaktionen auf, die zu verschiedenen Problemen führen können. Dieser Artikel hilft Ihnen, diese Fehler zu beheben. Sie lernen in ihm die typischen Fehlerbereiche kennen, auf die Sie sich konzentrieren sollten, und Sie erfahren, wie Sie zusätzliche Informationen abrufen können. Außerdem werden die verschiedenen Verfahren vorgestellt, mit denen die Fehler behoben werden können.

Agent-Probleme

Bei der Behandlung von Agent-Problemen überprüfen Sie, ob der Agent korrekt installiert wurde, und vergewissern sich, dass er mit Microsoft Entra ID kommuniziert. Zu den ersten Punkten, die Sie beim Agent überprüfen sollten, zählen insbesondere folgende:

- Ist der Agent installiert?

- Wird der Agent lokal ausgeführt?

- Befindet sich der Agent im Portal?

- Ist der Agent als fehlerfrei gekennzeichnet?

Sie können diese Punkte im Portal und auf dem lokalen Server überprüfen, auf dem der Agent ausgeführt wird.

Überprüfung des Microsoft Entra Admin Center-Agents

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob Azure den Agent erkennt und der Agent fehlerfrei ist:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Hybridadministrator an.

- Navigieren Sie zu Identität>Hybridverwaltung>Microsoft Entra Connect>Cloudsynchronisierung.

- Wählen Sie Cloudsynchronisierung aus.

- Die von Ihnen installierten Agents sollten angezeigt werden. Vergewissern Sie sich, dass der Agent vorhanden ist. Wenn alles funktioniert, wird der aktive (grüne) Status für den Agent angezeigt.

Überprüfen Sie die erforderlichen offenen Ports

Vergewissern Sie sich, dass der Microsoft Entra-Bereitstellungsagent erfolgreich mit Azure-Rechenzentren kommunizieren kann. Wenn im Pfad eine Firewall vorhanden ist, stellen Sie sicher, dass die folgenden Ports für ausgehenden Datenverkehr geöffnet sind.

| Portnummer | Wie diese verwendet wird |

|---|---|

| 80 | Herunterladen der Zertifikatsperrlisten (CRLs) bei der Überprüfung des TLS/SSL-Zertifikats. |

| 443 | Behandlung der gesamten ausgehenden Kommunikation mit dem Anwendungsproxy-Dienst. |

Wenn Ihre Firewall Datenverkehr gemäß Ursprungsbenutzern erzwingt, öffnen Sie auch die Ports 80 und 443 für den Datenverkehr aus Windows-Diensten, die als Netzwerkdienst ausgeführt werden.

Zulassen des Zugriffs auf URLs

Lassen Sie den Zugriff auf die folgenden URLs zu:

| URL | Port | Wie diese verwendet wird |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Kommunikation zwischen dem Connector und dem Anwendungsproxy-Clouddienst. |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Der Connector verwendet diese URLs, um Zertifikate zu überprüfen. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | Der Connector verwendet diese URLs während der Registrierung. |

ctldl.windowsupdate.com |

80/HTTP | Der Connector verwendet diese URL während der Registrierung. |

Sie können Verbindungen mit *.msappproxy.net, *.servicebus.windows.net und anderen der vorhergehenden URLs zulassen, wenn Ihre Firewall oder Ihr Proxy die Konfiguration von Zugriffsregeln auf der Grundlage von Domänensuffixen ermöglicht. Andernfalls müssen Sie den Zugriff auf die Datei Azure IP Ranges and Service Tags – Public Cloud (Azure IP-Bereiche und Diensttags – Public Cloud) zulassen. Die IP-Adressbereiche werden wöchentlich aktualisiert.

Wichtig

Vermeiden Sie jegliche Art von Inline-Untersuchung und -Beendigung der ausgehenden TLS-Kommunikation zwischen privaten Microsoft Entra-Netzwerkconnectors und Clouddiensten des Microsoft Entra-Anwendungsproxys.

DNS-Namensauflösung für Microsoft Entra-Anwendungsproxy-Endpunkte

Öffentliche DNS-Einträge für Microsoft Entra-Anwendungsproxy-Endpunkte sind verkettete CNAME-Einträge, die auf einen A-Datensatz verweisen. Das sorgt für Fehlertoleranz und Flexibilität. Es ist sichergestellt, dass der private Microsoft Entra-Netzwerkconnector immer auf Hostnamen mit den Domänensuffixen *.msappproxy.net oder *.servicebus.windows.net zugreift.

Bei der Namensauflösung können die CNAME-Einträge allerdings DNS-Einträge mit anderen Hostnamen und Suffixen enthalten. Daher muss sichergestellt werden, dass das Gerät alle Einträge in der Kette auflösen kann und eine Verbindung mit den aufgelösten IP-Adressen zulässt. Da die DNS-Einträge in der Kette ggf. gelegentlich geändert werden, können wir keine Liste mit DNS-Einträgen bereitstellen.

Auf dem lokalen Server

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob der Agent ausgeführt wird.

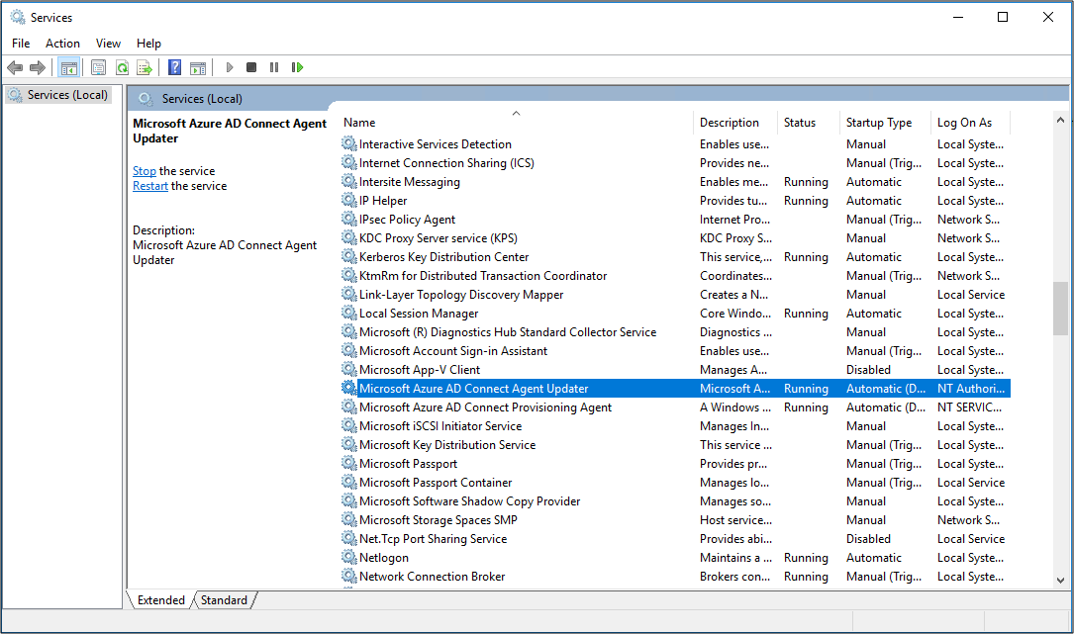

Öffnen Sie Dienste auf dem Server, auf dem der Agent installiert ist. Gehen Sie hierzu zu Start>Ausführen>Services.msc.

Vergewissern Sie sich, dass unter Dienste die Dienste Microsoft Entra Connect-Agent-Updater und Microsoft Entra-Bereitstellungs-Agent aufgelistet sind. Vergewissern Sie sich außerdem, dass ihr Status Wird ausgeführt ist.

Allgemeine Probleme bei der Agent-Installation

In den folgenden Abschnitten werden einige häufiger auftretende Probleme bei der Agent-Installation sowie gängige Lösungsansätze erläutert.

Fehler beim Starten des Agents

Möglicherweise wird eine Fehlermeldung angezeigt, die folgendermaßen lautet:

Der Dienst „Microsoft Entra-Bereitstellungs-Agent“ wurde nicht gestartet. Vergewissern Sie sich, dass Sie über ausreichende Berechtigungen zum Starten der Systemdienste verfügen.

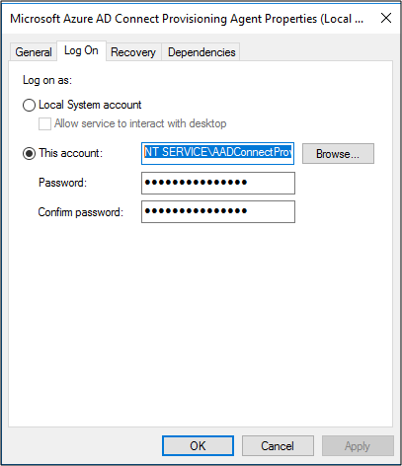

Dieses Problem wird in der Regel durch eine Gruppenrichtlinie verursacht. Die Richtlinie verhinderte die Anwendung von Berechtigungen auf das vom Installationsprogramm (NT SERVICE\AADConnectProvisioningAgent) erstellte lokale NT-Dienst-Anmeldekonto. Diese Berechtigungen sind zum Starten des Diensts erforderlich.

Gehen Sie folgendermaßen vor, um dieses Problem zu beheben:

Melden Sie sich beim Server mit einem Administratorkonto an.

Öffnen Sie Dienste, indem Sie zu Start>Ausführen>Services.msc wechseln.

Doppelklicken Sie unter Dienste auf Microsoft Entra-Bereitstellungs-Agent.

Ändern Sie auf der Registerkarte Anmelden den Eintrag für Dieses Konto in das Konto eines Domänenadministrators. Starten Sie den Dienst dann neu.

Bei der Ausführung des Agents tritt ein Timeout auf, oder das Zertifikat ist ungültig.

Beim Versuch, den Agent zu registrieren, kann die folgende Fehlermeldung angezeigt werden:

Dieses Problem wird normalerweise dadurch verursacht, dass der Agent keine Verbindung mit dem Hybrididentitätsdienst herstellen kann. Konfigurieren Sie zur Problembehebung einen Proxy für den ausgehenden Datenverkehr.

Der Bereitstellungs-Agent unterstützt die Verwendung von Proxys für ausgehenden Datenverkehr. Dies können Sie konfigurieren, indem Sie die folgende CONFIG-Datei des Agent bearbeiten: C:\Programme\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config.

Fügen Sie in der Datei gegen Ende unmittelbar vor dem </configuration>-Tag die folgenden Zeilen ein. Ersetzen Sie die Variablen [proxy-server] und [proxy-port] durch den Namen Ihres Proxyservers und die Portwerte.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Fehler bei der Agent-Registrierung mit Sicherheitsfehler

Möglicherweise erhalten Sie während der Installation des Cloudbereitstellungs-Agent eine Fehlermeldung. Dieses Problem wird in der Regel dadurch verursacht, dass der Agent die PowerShell-Registrierungsskripts aufgrund von lokalen PowerShell-Ausführungsrichtlinien nicht ausführen kann.

Ändern Sie zur Lösung dieses Problems die PowerShell-Ausführungsrichtlinien auf dem Server. Sie müssen die Computer- und Benutzerrichtlinien auf Undefined oder RemoteSigned festlegen. Wenn sie auf Unrestricted festgelegt sind, wird diese Fehlermeldung angezeigt. Weitere Informationen finden Sie unter PowerShell-Ausführungsrichtlinien.

Protokolldateien

Standardmäßig gibt der Agent minimalistische Fehlermeldungen und Überwachungsinformationen aus. Diese Ablaufverfolgungsprotokolle finden Sie im folgenden Ordner: C:\ProgramData\Microsoft\Azure AD Connect Provisioning Agent\Trace.

Führen Sie die folgenden Schritte aus, um weitere Details zur Behandlung von Problemen mit dem Agent zu sammeln.

- Installieren des PowerShell-Moduls AADCloudSyncTools.

- Verwenden Sie das PowerShell-Cmdlet

Export-AADCloudSyncToolsLogs, um die Informationen zu erfassen. Mit den folgenden Optionen können Sie Ihre Datensammlung optimieren.- Verwenden Sie

SkipVerboseTrace, um nur aktuelle Protokolle zu exportieren, ohne ausführliche Protokolle zu erfassen (Standard: false). - Verwenden Sie

TracingDurationMins, um eine andere Erfassungsdauer anzugeben (Standard: 3 Minuten). - Verwenden Sie

OutputPath, um einen anderen Ausgabepfad anzugeben (Standard: Ordner „Dokumente“ des Benutzers).

- Verwenden Sie

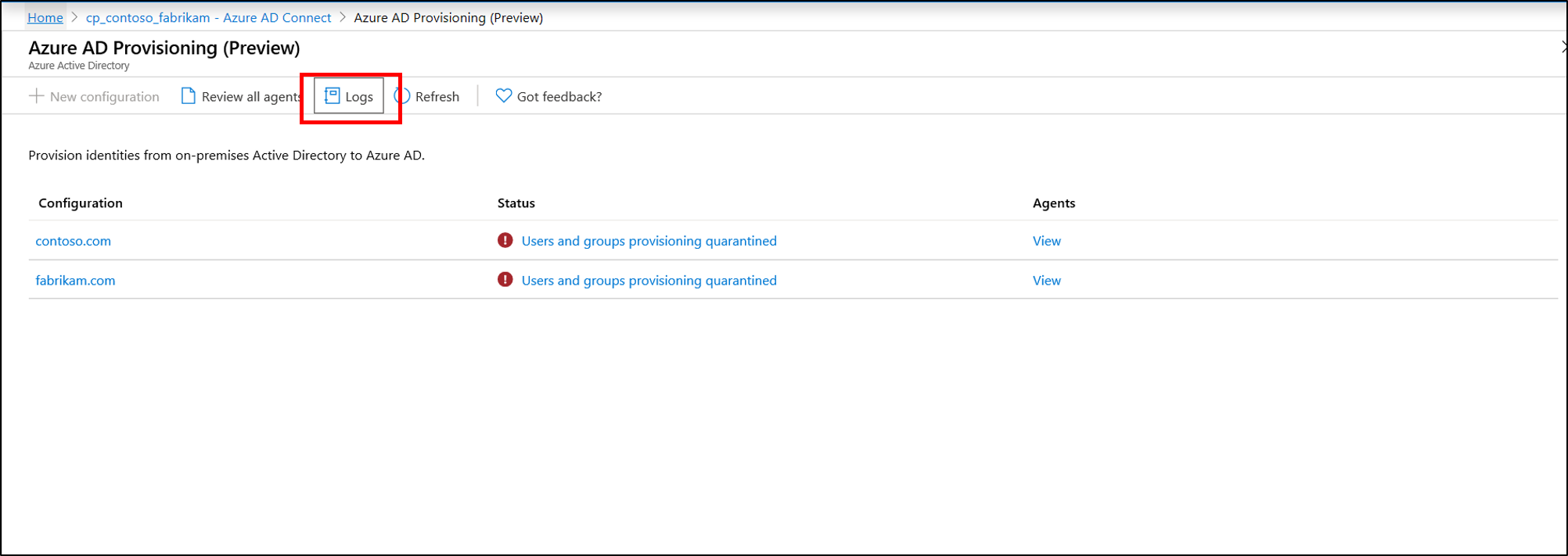

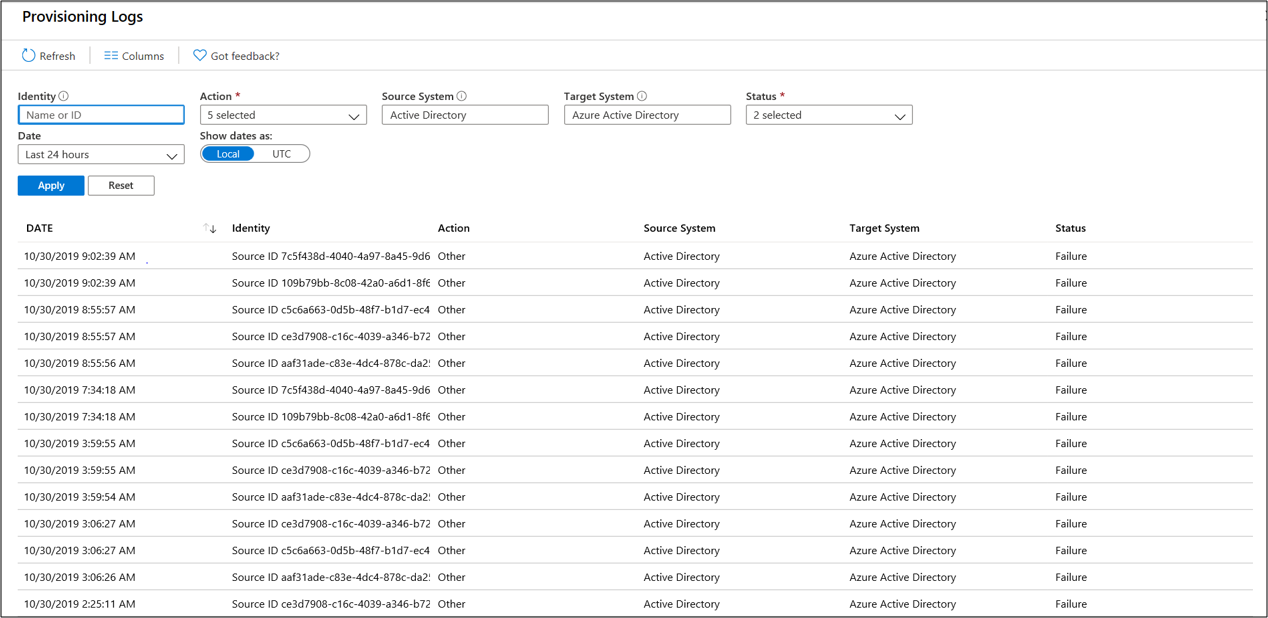

Objektsynchronisierungsprobleme

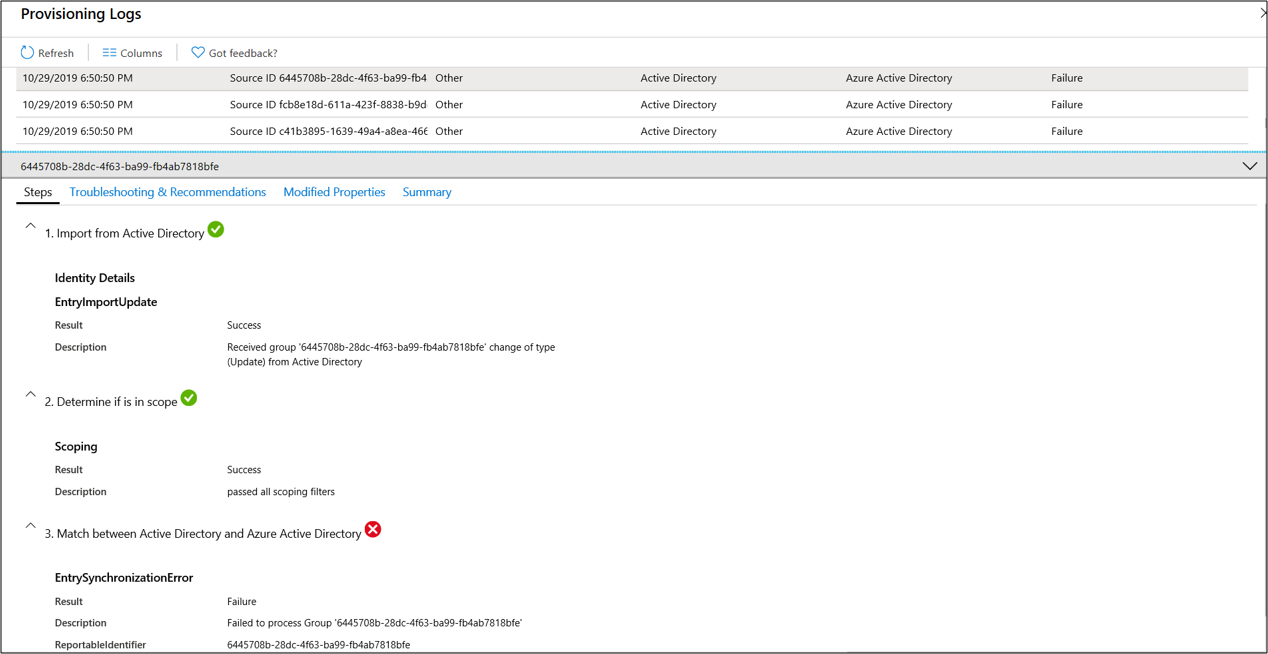

Im Portal können Sie Bereitstellungsprotokolle verwenden, um Probleme bei der Objektsynchronisierung zu ermitteln und zu beheben. Wählen Sie Protokolle aus, um die Protokolle anzuzeigen.

In den Bereitstellungsprotokollen finden Sie sehr viele Informationen zum Status der Objekte, die zwischen der lokalen Active Directory-Umgebung und Azure synchronisiert werden.

Sie können die Ansicht filtern, um sich auf bestimmte Probleme wie z. B. das Datum zu konzentrieren. Sie können die Protokolle auch nach Aktivitäten im Zusammenhang mit einem Active Directory-Objekt mithilfe von Active Directory ObjectGuiddurchsuchen. Doppelklicken Sie auf ein einzelnes Ereignis, damit nähere Informationen angezeigt werden.

Diese Informationen enthalten ausführliche Schritte und geben an, wo das Synchronisierungsproblem auftritt. So können Sie herausfinden, wo genau ein Problem aufgetreten ist.

Übersprungene Objekte

Wenn Sie Benutzer und Gruppen aus Active Directory synchronisiert haben, können Sie möglicherweise eine oder mehrere Gruppen in Microsoft Entra ID nicht finden. Dies kann darauf zurückzuführen sein, dass die Synchronisierung noch nicht abgeschlossen wurde oder die Erstellung des Objekts in Active Directory noch nicht übernommen wurde, einem Synchronisierungsfehler, der das Objekt blockiert, das in Microsoft Entra ID erstellt wird, oder einer möglicherweise angewendeten Synchronisierungsbereichsregel, die das Objekt ausschließt.

Wenn Sie die Synchronisierung neu starten, durchsuchen Sie nach Abschluss des Bereitstellungszyklus das Bereitstellungsprotokoll nach Aktivitäten im Zusammenhang mit einem Objekt, welches das Active Directory ObjectGuid dieses Objekts verwendet. Wenn ein Ereignis mit einer Identität, die nur eine Quell-ID enthält, und ein Status von Skipped im Protokoll vorhanden sind, kann dies darauf hindeuten, dass der Agent das Active Directory-Objekt gefiltert hat, da es außerhalb des Gültigkeitsbereichs war.

Standardmäßig schließen die Bereichsregeln die folgenden Objekte von der Synchronisierung mit Microsoft Entra ID aus:

- Benutzer, Gruppen und Kontakte, bei denen

IsCriticalSystemObjectauf TRUE festgelegt ist, einschließlich vieler der integrierten Benutzer und Gruppen in Active Directory - Replikationsopferobjekte

Zusätzliche Einschränkungen können im Synchronisierungsschema vorhanden sein.

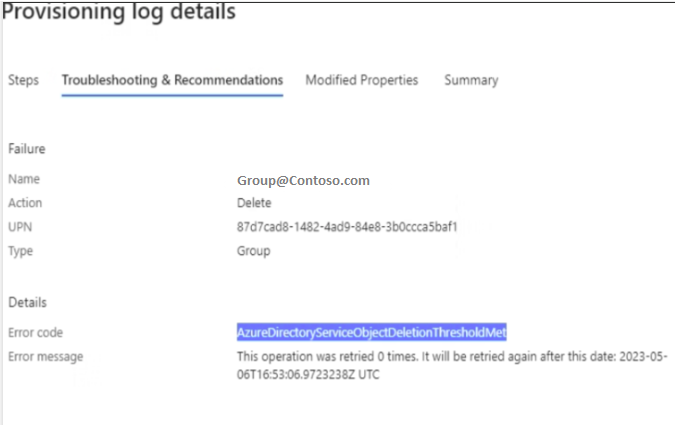

Microsoft Entra Objektlöschschwellenwert

Wenn Sie über eine Implementierungstopologie mit Microsoft Entra Connect und Microsoft Entra Cloud-Synchronisierung verfügen, die beide in denselben Microsoft Entra-Mandanten exportieren, oder wenn Sie vollständig von Microsoft Entra Connect auf Microsoft Entra Cloud-Synchronisierung umgestellt haben, erhalten Sie möglicherweise die folgende Exportfehlermeldung, wenn Sie mehrere Objekte aus dem definierten Bereich löschen oder verschieben:

Dieser Fehler bezieht sich nicht auf das Feature zum Verhindern versehentlicher Löschungen der Microsoft Entra Connect-Cloudsynchronisierung. Er wird durch das Feature zum Verhindern versehentlicher Löschungen ausgelöst, das im Microsoft Entra-Verzeichnis von Microsoft Entra Connect festgelegt wurde. Falls Sie keinen Microsoft Entra Connect-Server installiert haben, auf dem Sie das Feature umschalten können, können Sie das PowerShell-Modul „AADCloudSyncTools“ verwenden, das mit dem Microsoft Entra Connect-Cloudsynchronisierungs-Agent installiert wird, um die Einstellung für den Mandanten zu deaktivieren und den Export der blockierten Löschungen zuzulassen, nachdem Sie bestätigt haben, dass sie erwartet werden und zugelassen werden sollen. Verwenden Sie den folgenden Befehl:

Disable-AADCloudSyncToolsDirSyncAccidentalDeletionPrevention -tenantId "aaaabbbb-0000-cccc-1111-dddd2222eeee"

Während des nächsten Bereitstellungszyklus sollten die zur Löschung markierten Objekte erfolgreich aus dem Microsoft Entra-Verzeichnis gelöscht werden.

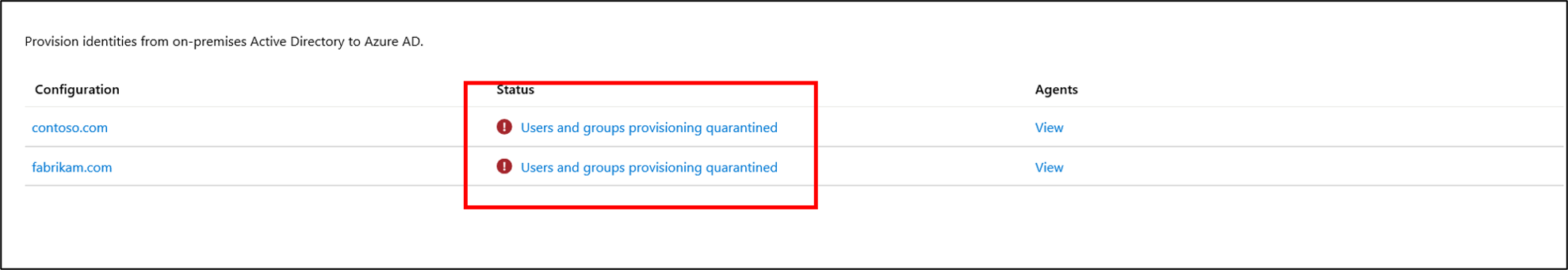

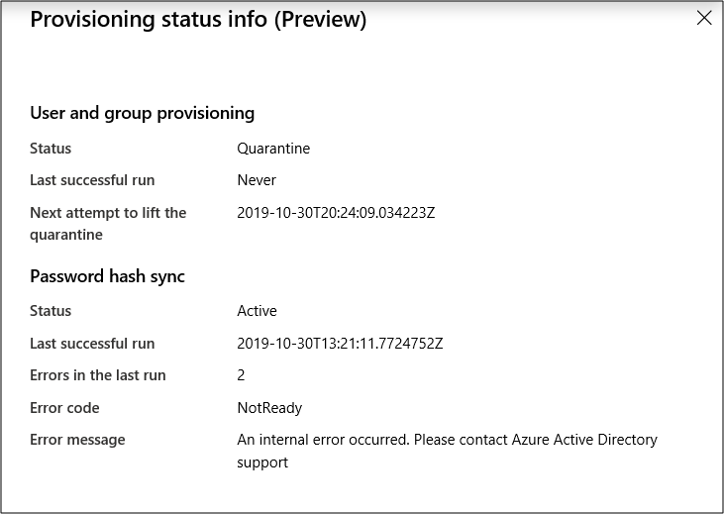

Bereitstellungsprobleme im Status „Quarantäne“

Die Cloudsynchronisierung überwacht die Integrität Ihrer Konfiguration und versetzt fehlerhafte Objekte in den Status „Quarantäne“. Wenn die meisten oder alle Aufrufe an das Zielsystem aufgrund eines Fehlers (z. B. bei ungültigen Administratoranmeldeinformationen) dauerhaft nicht erfolgreich sind, wird der Synchronisierungsauftrag in den Quarantänestatus versetzt.

Durch Klicken auf den Status können Sie zusätzliche Informationen zur Quarantäne anzeigen. Sie können auch den Fehlercode und die Fehlermeldung abrufen.

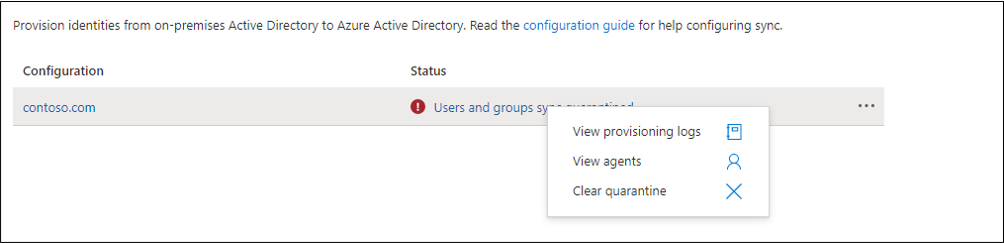

Wenn Sie mit der rechten Maustaste auf den Status klicken, werden zusätzliche Optionen angezeigt:

- Zeigen Sie die Bereitstellungsprotokolle an.

- Zeigen Sie die Agents an.

- Löschen Sie die Quarantäne.

Aufheben einer Quarantäne

Es gibt zwei Möglichkeiten, eine Quarantäne aufzuheben. Sie können die Quarantäne löschen oder den Bereitstellungsauftrag neu starten.

Löschen der Quarantäne

Wenn Sie das Wasserzeichen löschen und eine Deltasynchronisierung für den Bereitstellungsauftrag ausführen möchten, nachdem Sie diesen überprüft haben, klicken Sie einfach mit der rechten Maustaste auf den Status, und wählen Sie Quarantäne löschen aus.

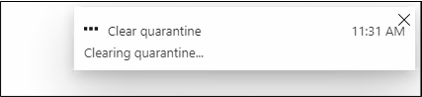

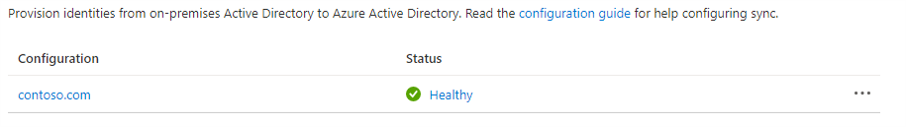

Es sollte ein Hinweis angezeigt werden, dass die Quarantäne aufgehoben wird.

Daraufhin sollte der Status des Agents als fehlerfrei angezeigt werden.

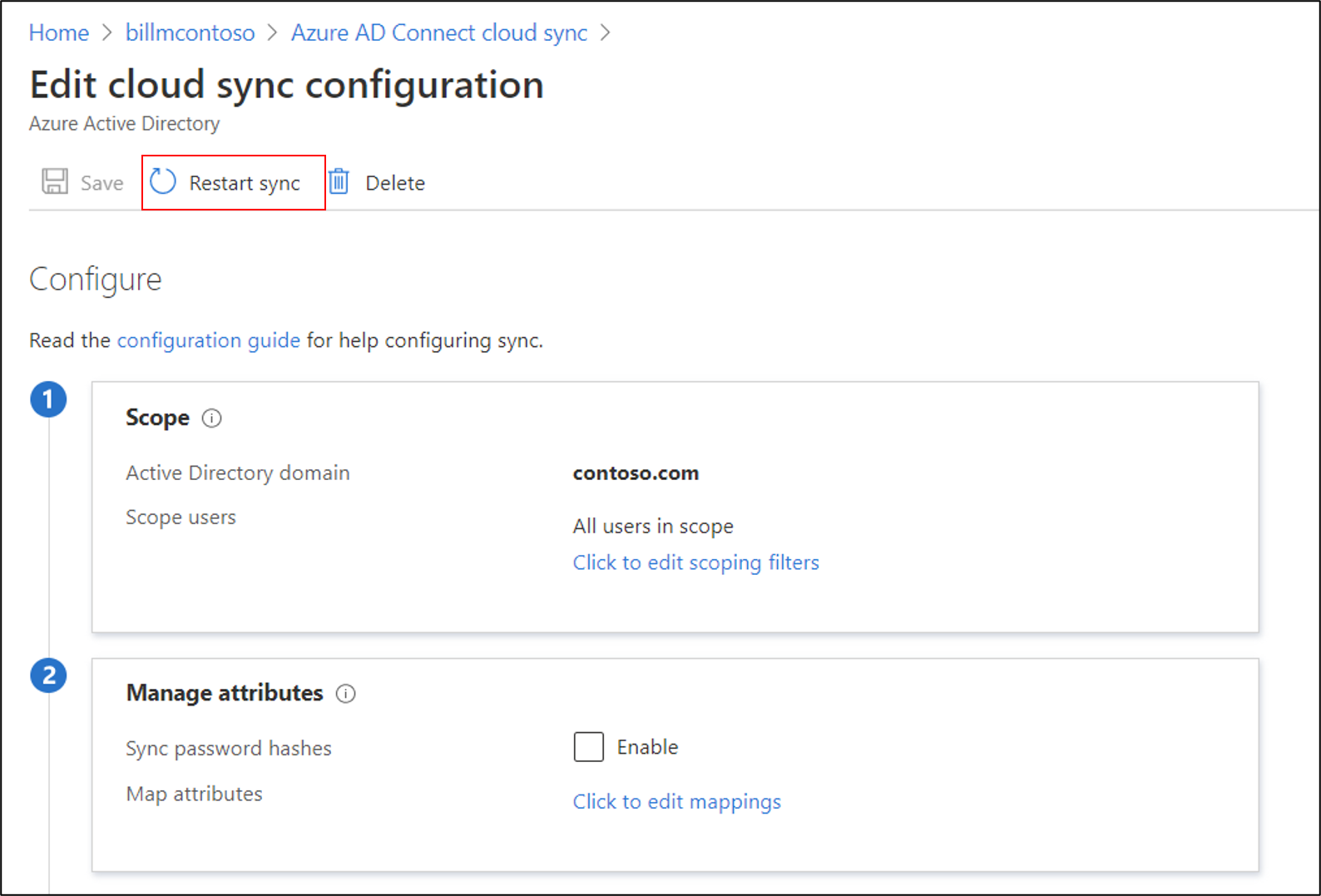

Erneutes Starten des Bereitstellungsauftrags

Verwenden Sie das Portal, um den Bereitstellungsauftrag neu zu starten. Wählen Sie auf der Seite mit der Agent-Konfiguration die Option Synchronisierung neu starten aus.

Alternativ können Sie Microsoft Graph verwenden, um den Bereitstellungsauftrag neu zu starten. Sie haben vollständige Kontrolle über die Elemente, die Sie neu starten. Sie können auswählen, dass Folgendes geschieht:

- Der Zählerwert wird auf 0 zurückgesetzt und steigt wieder an, sobald neue Elemente in Quarantäne verschoben werden.

- Eine Anwendung wird aus der Quarantäne entfernt.

- Grenzwerte werden geändert.

Verwenden Sie die folgende Anforderung:

POST /servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

Reparieren des Cloudsynchronisierungs-Dienstkontos

Wenn Sie das Cloudsynchronisierungs-Dienstkonto reparieren müssen, können Sie das Cmdlet Repair-AADCloudSyncToolsAccount verwenden.

Geben Sie in einer PowerShell-Sitzung mit Administratorrechten den folgenden Befehl ein (Sie können ihn auch kopieren und einfügen):

Connect-AADCloudSyncToolsGeben Sie Ihre Microsoft Entra-Anmeldeinformationen als globale/r Administrator*in ein.

Geben Sie den folgenden Befehl ein (Sie können ihn auch kopieren und einfügen):

Repair-AADCloudSyncToolsAccountNach Abschluss dieses Vorgangs sollten Sie die Meldung erhalten, dass das Konto erfolgreich repariert wurde.

Kennwortrückschreiben

Beachten Sie Folgendes, um das Kennwortrückschreiben mit der Cloudsynchronisierung zu aktivieren und zu verwenden:

- Wenn Sie die Berechtigungen für das gruppenverwaltete Dienstkonto (gMSA) aktualisieren müssen, kann es eine Stunde oder länger dauern, bis diese Berechtigungen auf alle Objekte in Ihrem Verzeichnis repliziert sind. Wenn Sie diese Berechtigungen nicht zuweisen, kann die Rückschreibung ordnungsgemäß konfiguriert erscheinen, aber die Benutzer erhalten möglicherweise Fehlermeldungen, wenn sie ihre lokalen Kennwörter über die Cloud aktualisieren. Berechtigungen müssen für Dieses und alle untergeordneten Objekte angewendet werden, damit Abgelaufenes Kennwort wiederherstellen angezeigt wird.

- Wenn Kennwörter für einige Benutzerkonten nicht in das lokale Verzeichnis zurückgeschrieben werden, stellen Sie sicher, dass die Vererbung für das Konto in der lokalen AD DS-Umgebung (Active Directory Domain Services) nicht deaktiviert ist. Schreibberechtigungen für Kennwörter müssen auf Nachfolgerobjekte angewendet werden, damit die Funktion ordnungsgemäß funktioniert.

- Kennwortrichtlinien in der lokalen AD DS-Umgebung verhindern unter Umständen, dass Kennwortzurücksetzungen ordnungsgemäß verarbeitet werden. Wenn Sie diese Funktion testen und das Kennwort für Benutzer mehr als einmal pro Tag zurücksetzen möchten, muss die Gruppenrichtlinie für das Mindestalter von Kennwörtern auf 0 festgelegt werden. Sie finden diese Einstellung an folgendem Speicherort: Computerkonfiguration>Richtlinien>Windows-Einstellungen>Sicherheitseinstellungen>Kontorichtlinien in gpmc.msc.

- Warten Sie beim Aktualisieren der Gruppenrichtlinie, bis die aktualisierte Richtlinie repliziert wurde, oder verwenden Sie den Befehl

gpupdate /force. - Damit Kennwörter sofort geändert werden können, muss für Mindestalter für Kennwörter die Einstellung „0“ festgelegt werden. Wenn sich Benutzer aber an die lokalen Richtlinien halten und „Minimales Kennwortalter“ auf einen höheren Wert als 0 festgelegt ist, funktioniert das Kennwortrückschreiben nach dem Auswerten der lokalen Richtlinien nicht.

- Warten Sie beim Aktualisieren der Gruppenrichtlinie, bis die aktualisierte Richtlinie repliziert wurde, oder verwenden Sie den Befehl