Verwenden von Microsoft Entra-Gruppen zum Verwalten von Rollenzuweisungen

Mit Microsoft Entra ID P1 oder P2 können Sie Gruppen erstellen, denen Rollen zugewiesen werden können, und diesen Gruppen Microsoft Entra-Rollen zuweisen. Dieses Feature vereinfacht die Rollenverwaltung, stellt konsistenten Zugriff sicher und macht Überprüfungsberechtigungen unkomplizierter. Das Zuweisen von Rollen zu einer Gruppe statt zu Einzelpersonen ermöglicht das einfache Hinzufügen oder Entfernen von Benutzern aus einer Rolle und schafft konsistente Berechtigungen für alle Mitglieder der Gruppe. Sie können auch benutzerdefinierte Rollen mit bestimmten Berechtigungen erstellen und Gruppen zuweisen.

Gründe für das Zuweisen von Rollen zu Gruppen

Betrachten Sie das folgende Beispiel: Contoso hat Personal in verschiedenen geografischen Regionen eingestellt, um Kennwörter für Mitarbeiter*innen in seiner Microsoft Entra-Organisation zu verwalten und zurückzusetzen. Anstatt einen Administrator für privilegierte Rollen zu bitten, jeder Person einzeln die Rolle „Helpdeskadministrator“ zuzuweisen, kann eine Gruppe „Contoso_Helpdesk_Administrators“ erstellt und die Rolle der Gruppe zugewiesen werden. Wenn Benutzer der Gruppe beitreten, wird ihnen die Rolle indirekt zugewiesen. Der vorhandene Governanceworkflow kann dann den Genehmigungsprozess und die Überwachung der Gruppenmitgliedschaft übernehmen, um sicherzustellen, dass nur berechtigte Benutzer Mitglieder der Gruppe sind und somit der Rolle „Helpdeskadministrator“ zugewiesen werden.

Funktionsweise von Rollenzuweisungen für Gruppen

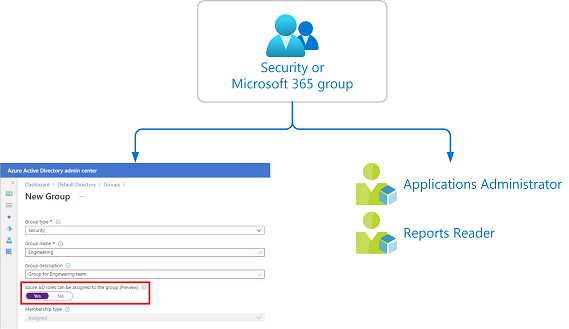

Um einer Gruppe eine Rolle zuzuweisen, müssen Sie eine neue Sicherheits- oder Microsoft 365-Gruppe erstellen, wobei die isAssignableToRole-Eigenschaft auf true festgelegt wird. Im Microsoft Entra Admin Center legen Sie die Option Microsoft Entra-Rollen können der Gruppe zugewiesen werden auf Ja fest. In beiden Fällen können Sie der Gruppe anschließend eine oder mehrere Microsoft Entra-Rollen zuweisen, so wie Sie auch Benutzer*innen Rollen zuweisen.

Einschränkungen für Gruppen, denen Rollen zugewiesen werden können

Für Gruppen, denen Rollen zugewiesen werden können, gelten die folgenden Einschränkungen:

- Für neue Gruppen können Sie nur die Eigenschaft

isAssignableToRoleoder die Option Microsoft Entra-Rollen können der Gruppe zugewiesen werden festlegen. - Die

isAssignableToRole-Eigenschaft istisAssignableToRole. Sobald eine Gruppe mit dieser Eigenschaft erstellt wurde, kann diese nicht mehr geändert werden. - Sie können eine vorhandene Gruppe nicht zu einer Gruppe machen, der Rollen zugewiesen werden können.

- In einer einzelnen Microsoft Entra-Organisation (Mandant) können maximal 500 Gruppen erstellt werden, denen Rollen zugewiesen werden können.

Wie werden Gruppen, denen Rollen zugewiesen werden können, geschützt?

Wenn einer Gruppe eine Rolle zugewiesen wird, kann jeder Administrierende, der dynamische Mitgliedergruppen verwalten kann, indirekt auch die Mitgliedschaft dieser Rolle verwalten. Angenommen, eine Gruppe namens „Contoso_User_Administrators“ wird der Rolle „Benutzeradministrator“ zugewiesen. Exchange-Administrierende, die dynamische Mitgliedergruppen ändern können, könnten sich selbst zur Gruppe „Contoso_User_Administrators“ hinzufügen und auf diese Weise zu einem Benutzeradmin werden. Wie Sie sehen, kann ein Administrator seine Berechtigung auf nicht erwünschte Weise erweitern.

Nur Gruppen, für die bei der Erstellung die isAssignableToRole-Eigenschaft auf true festgelegt wurde, kann eine Rolle zugewiesen werden. Diese Eigenschaft ist unveränderlich. Sobald eine Gruppe mit dieser Eigenschaft erstellt wurde, kann diese nicht mehr geändert werden. Sie können die Eigenschaft nicht für eine vorhandene Gruppe festlegen.

Gruppen, denen Rollen zugewiesen werden können, sollen potenzielle Sicherheitsverletzungen verhindern. Daher gelten die folgenden Einschränkungen:

- Sie müssen mindestens der Rolle „Administrator für privilegierte Rollen“ zugewiesen sein, um eine Gruppe zu erstellen, der Rollen zugewiesen werden können.

- Der Mitgliedschaftstyp für Gruppen, denen eine Rolle zugewiesen werden kann, muss „Zugewiesen“ lauten, und es darf sich nicht um eine dynamische Microsoft Entra-Gruppe handeln. Die automatische Besetzung dynamischer Mitgliedergruppen könnte dazu führen, dass ein unerwünschtes Konto der Gruppe hinzugefügt und somit der Rolle zugewiesen wird.

- Standardmäßig können Administratoren für privilegierte Rollen die Mitgliedschaft in einer Gruppe verwalten, der Rollen zugewiesen werden können. Sie können jedoch die Verwaltung von Gruppen delegieren, denen Rollen zugewiesen werden können, indem Sie Gruppenbesitzer hinzufügen.

- Für Microsoft Graph ist die Berechtigung RoleManagement.ReadWrite.Directory erforderlich, um die Mitgliedschaft von rollenzuweisenden Gruppen zu verwalten. Die Berechtigung Group.ReadWrite.All funktioniert nicht.

- Um Rechteerweiterungen zu verhindern, muss Ihnen mindestens die Rolle „Administrator für privilegierte Authentifizierung“ zugewiesen sein, um für Mitglieder und Besitzer von Gruppen, denen Rollen zugewiesen werden können, die Anmeldeinformationen zu ändern oder MFA zurückzusetzen oder vertrauliche Attribute zu ändern.

- Die Schachtelung von Gruppen wird nicht unterstützt. Eine Gruppe kann nicht als Mitglied einer Gruppe mit Rollenzuweisung hinzugefügt werden.

Verwenden von PIM, um eine Gruppe für eine Rollenzuweisung zu berechtigen

Wenn Sie nicht möchten, dass Mitglieder der Gruppe dauerhaft Zugriff auf eine Rolle haben, können Sie mithilfe von Microsoft Entra Privileged Identity Management (PIM) eine Gruppe für eine Rollenzuweisung berechtigen. Jedes Mitglied der Gruppe ist dann berechtigt, die Rollenzuweisung für einen festen Zeitraum zu aktivieren.

Hinweis

Für Gruppen, die für Rechteerweiterungen unter Verwendung von Microsoft Entra-Rollen genutzt werden, wird empfohlen, einen verpflichtenden Genehmigungsprozess für die Zuweisung berechtigter Mitglieder festzulegen. Zuweisungen, die ohne Genehmigung aktiviert werden können, können Sie anfällig für ein Sicherheitsrisiko durch Administratoren mit geringeren Privilegien machen. Beispielsweise verfügt der Helpdeskadministrator über die Berechtigung zum Zurücksetzen der Kennwörter eines berechtigten Benutzers.

Nicht unterstützte Szenarien

Folgende Szenarios werden nicht unterstützt:

- Zuweisen von Microsoft Entra-Rollen (integriert oder benutzerdefiniert) zu lokalen Gruppen

Bekannte Probleme

Bei Gruppen, denen Rollen zugewiesen werden können, sind folgende Probleme bekannt:

- Nur Kund*innen mit Microsoft Entra ID P2-Lizenz: Auch nach dem Löschen der Gruppe wird diese weiterhin als berechtigtes Mitglied der Rolle auf der PIM-Benutzeroberfläche angezeigt. Funktional gibt es kein Problem; Es handelt sich nur um ein Cacheproblem im Microsoft Entra Admin Center.

- Verwenden Sie das neue Exchange Admin Center für Rollenzuweisungen über dynamische Mitgliedergruppen. Das alte Exchange Admin Center unterstützt dieses Feature nicht. Wenn Zugriff auf das alte Exchange Admin Center erforderlich ist, müssen Sie die berechtigte Rolle dem Benutzer direkt zuweisen (nicht über Gruppen, die Rollen zugewiesen werden können). Exchange PowerShell-Cmdlets funktionieren wie erwartet.

- Wenn eine Administratorrolle anstatt einzelnen Benutzer*innen einer Gruppe zugewiesen wird, der Rollen zugewiesen werden können, können Mitglieder der Gruppe nicht auf Regeln, Organisationselemente oder öffentliche Ordner im neuen Exchange Admin Center zugreifen. Die Problemumgehung besteht darin, die Rolle direkt den Benutzer*innen anstatt der Gruppe zuzuweisen.

- Das Azure Information Protection-Portal (klassisches Portal) erkennt die Rollenmitgliedschaft über eine Gruppe noch nicht. Sie können zur Plattform für einheitliche Vertraulichkeitsbezeichnungen migrieren und dann im Microsoft Purview-Complianceportal Rollen mithilfe von Gruppenzuweisungen verwalten.

Lizenzanforderungen

Für die Verwendung dieses Features wird eine Microsoft Entra ID P1-Lizenz benötigt. Für die Just-In-Time-Rollenaktivierung (JIT) von Privileged Identity Management (PIM) wird eine Microsoft Entra ID P2-Lizenz benötigt. Um die richtige Lizenz für Ihre Anforderungen zu ermitteln, lesen Sie Vergleich der allgemein verfügbaren Features der Editionen Free und Premium.