Auflisten von Microsoft Entra-Rollenzuweisungen

In diesem Artikel wird beschrieben, wie Sie Rollen auflisten, die Sie in Microsoft Entra ID zugewiesen haben. In Microsoft Entra ID können Rollen im organisationsweiten Bereich oder mit einem Einzelanwendungsbereich zugewiesen werden.

- Rollenzuweisungen im organisationsweiten Bereich werden der Liste der Rollenzuweisungen einzelner Anwendungen hinzugefügt und werden dort angezeigt.

- Rollenzuweisungen im Einzelanwendungsbereich werden der Liste der Zuweisungen im organisationsweiten Bereich nicht hinzugefügt und dort nicht angezeigt.

Voraussetzungen

- Microsoft Graph PowerShell-Modul bei Verwendung von PowerShell

- Administratorzustimmung bei Verwendung von Graph-Tester für die Microsoft Graph-API

Weitere Informationen finden Sie unter Voraussetzungen für die Verwendung von PowerShell oder Graph-Tester.

Microsoft Entra Admin Center

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

In diesem Verfahren wird beschrieben, wie organisationsweit geltende Rollenzuweisungen aufgelistet werden.

Melden Sie sich beim Microsoft Entra Admin Center an.

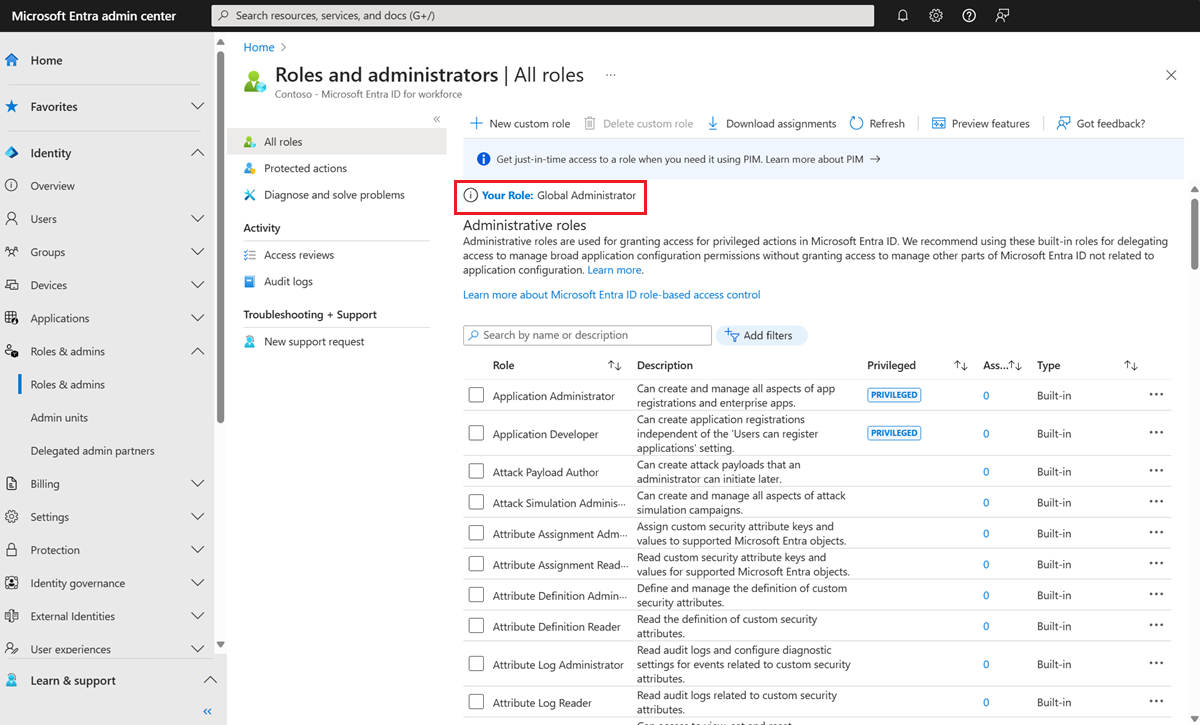

Browsen Sie zu Identität>Rollen und Administratoren>Rollen und Administratoren.

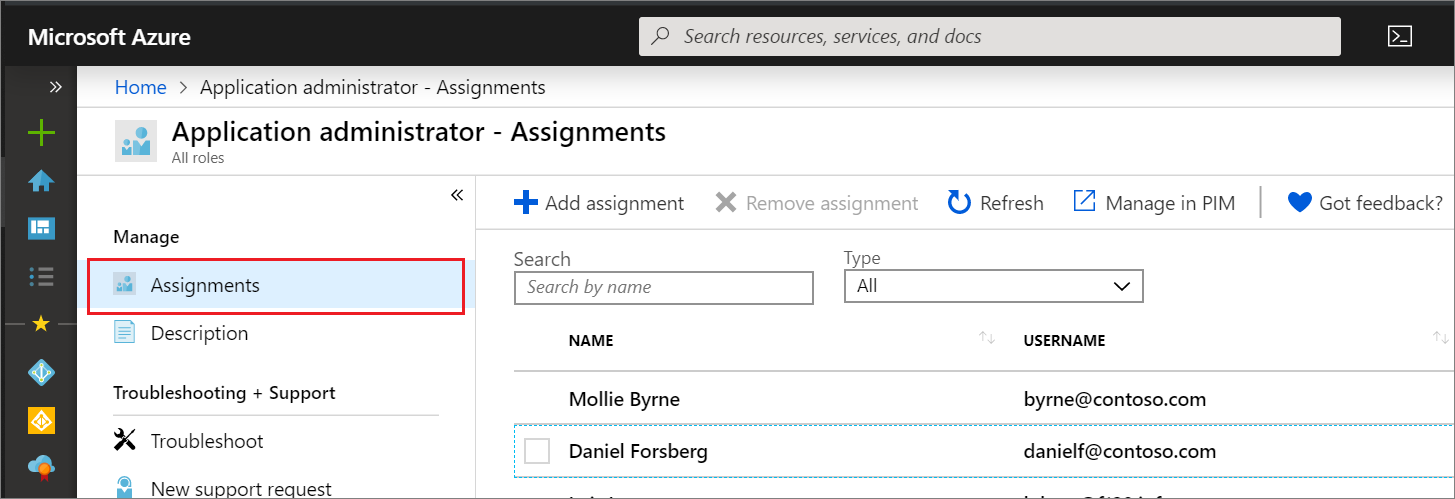

Wählen Sie eine Rolle aus, um sie zu öffnen und ihre Eigenschaften anzuzeigen.

Wählen Sie Zuweisungen aus, um die Rollenzuweisungen aufzulisten.

Auflisten der eigenen Rollenzuweisungen

Sie können auch Ihre eigenen Berechtigungen ohne großen Aufwand auflisten. Wählen Sie auf der Seite Rollen und Administratoren die Option Ihre Rolle, um die Rollen anzuzeigen, die Ihnen derzeit zugewiesen sind.

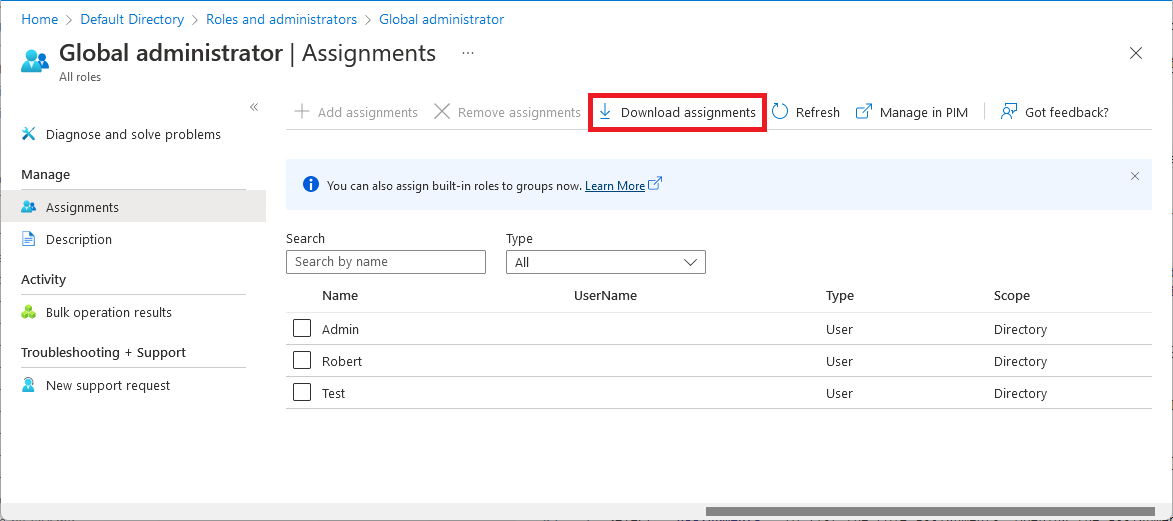

Herunterladen von Rollenzuweisungen

Führen Sie die folgenden Schritte aus (derzeit in der Vorschauphase), um alle aktiven Rollenzuweisungen rollenübergreifend herunterzuladen, einschließlich integrierter und benutzerdefinierter Rollen.

Wählen Sie auf der Seite Rollen und Administratoren die Option Alle Rollen aus.

Wählen Sie Zuweisungen herunterladen aus.

Eine CSV-Datei wird heruntergeladen, die Zuweisungen in allen Bereichen für alle Rollen auflistet.

Führen Sie die folgenden Schritte aus, um alle Zuweisungen für eine bestimmte Rolle herunterzuladen:

Wählen Sie auf der Seite Rollen und Administratoren eine Rolle aus.

Wählen Sie Zuweisungen herunterladen aus.

Es wird eine CSV-Datei heruntergeladen, die Zuweisungen in allen Bereichen für diese Rolle auflistet.

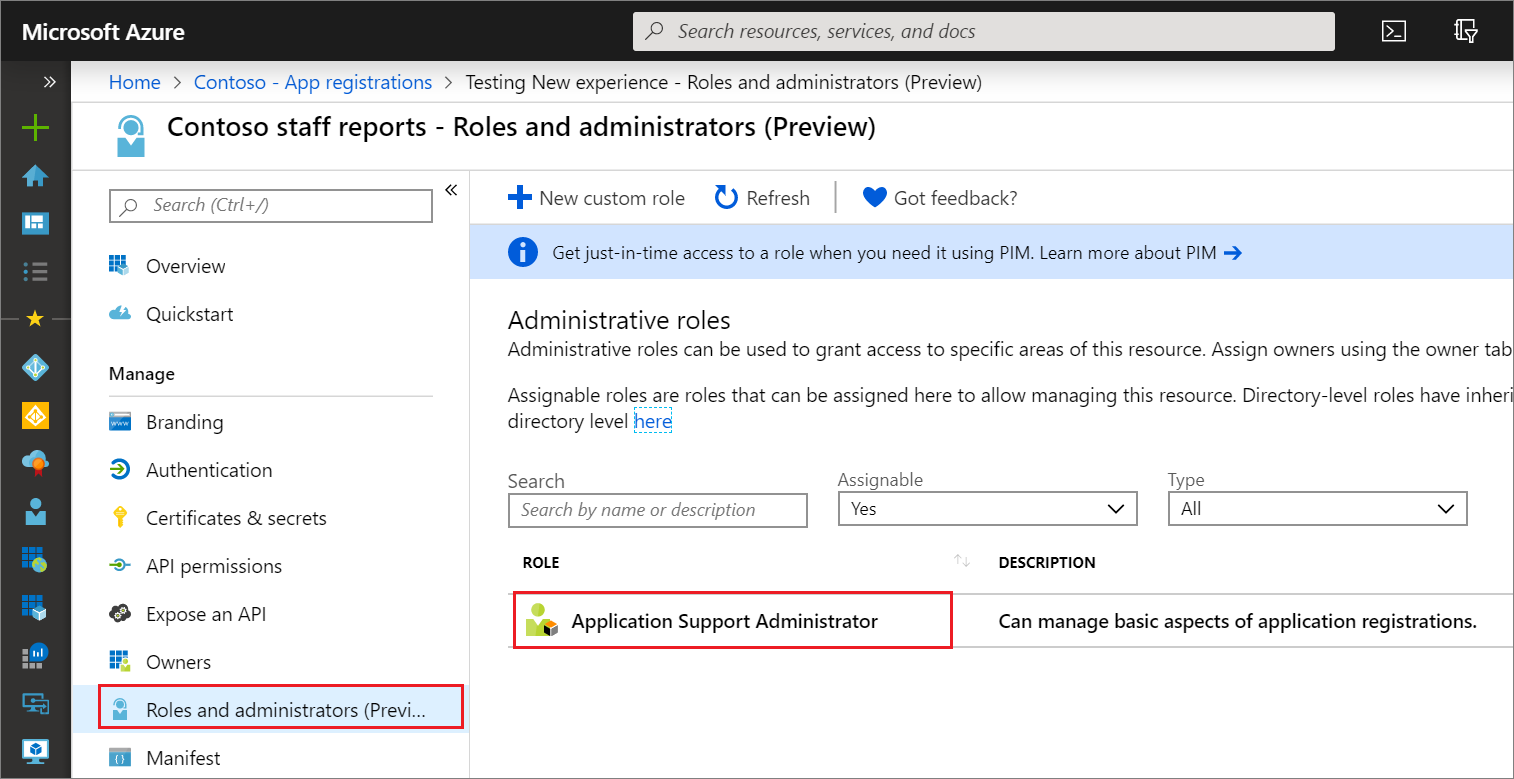

Auflisten von Rollenzuweisungen im Einzelanwendungsbereich

In diesem Abschnitt wird beschrieben, wie Rollenzuweisungen im Einzelanwendungsbereich aufgelistet werden. Dieses Feature ist zurzeit als öffentliche Preview verfügbar.

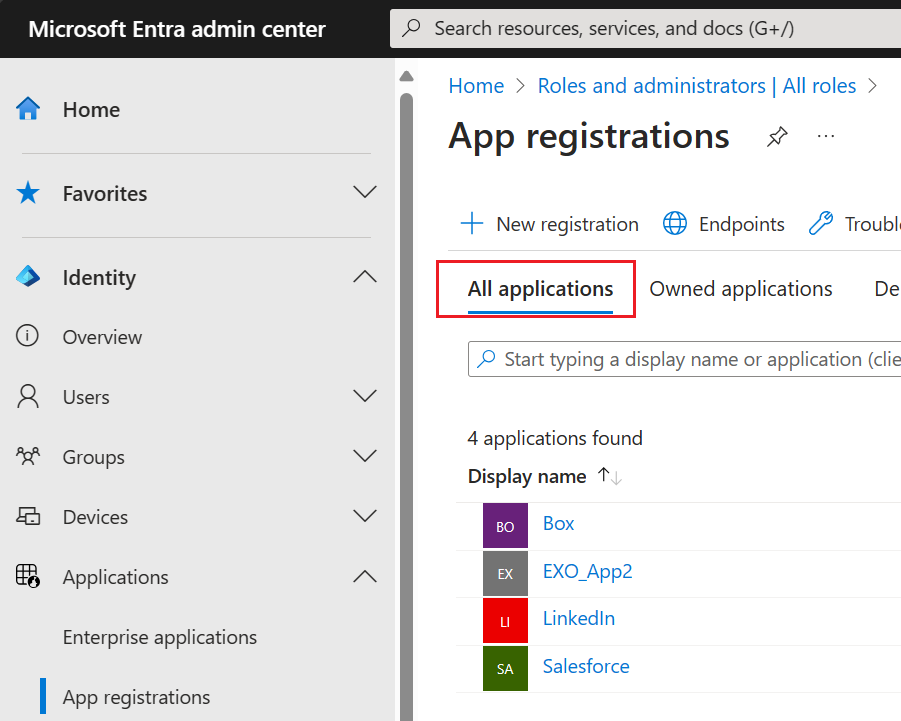

Melden Sie sich beim Microsoft Entra Admin Center an.

Navigieren Sie zu Identität>Anwendungen>App-Registrierungen.

Wählen Sie die App-Registrierung aus, um ihre Eigenschaften anzuzeigen. Möglicherweise müssen Sie die Option Alle Anwendungen auswählen, um die vollständige Liste der App-Registrierungen in Ihrer Microsoft Entra-Organisation anzuzeigen.

Wählen Sie in der App-Registrierung Rollen und Administratoren und anschließend eine Rolle aus, um ihre Eigenschaften anzuzeigen.

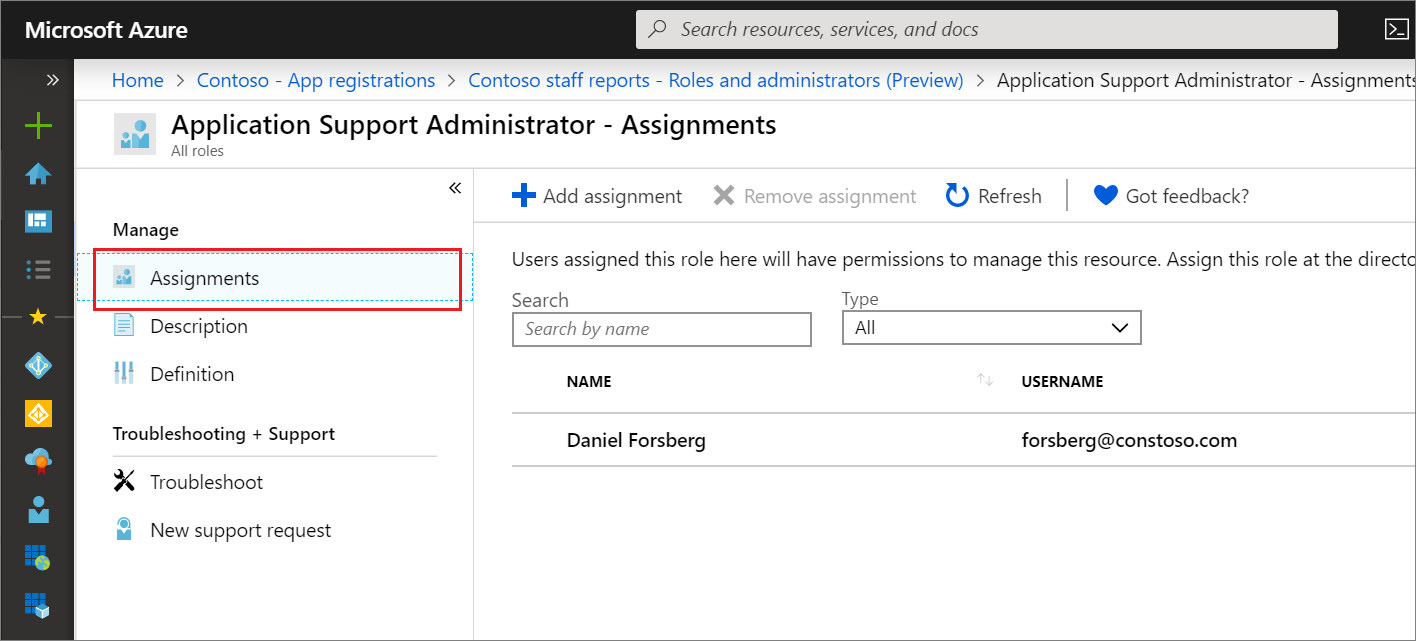

Wählen Sie Zuweisungen aus, um die Rollenzuweisungen aufzulisten. Wenn Sie die Seite „Zuweisungen“ in der App-Registrierung öffnen, werden die Rollenzuweisungen angezeigt, die auf diese Microsoft Entra-Ressource beschränkt sind.

PowerShell

In diesem Abschnitt wird das Anzeigen von Zuweisungen einer Rolle mit einem organisationsweiten Bereich beschrieben. In diesem Artikel wird das PowerShell-Modul von Microsoft Graph verwendet. Zum Anzeigen von Zuweisungen im Einzelanwendungsbereich mithilfe von PowerShell können Sie die Cmdlets in Zuweisen benutzerdefinierter Rollen mit Ressourcengeltungsbereich unter Verwendung von PowerShell in Azure Active Directory verwenden.

Verwenden Sie die Befehle Get-MgRoleManagementDirectoryRoleDefinition und Get-MgRoleManagementDirectoryRoleAssignment zum Auflisten von Rollenzuweisungen.

Im folgenden Beispiel wird gezeigt, wie die Rollenzuweisungen für die Rolle Gruppenadministrator aufgelistet werden.

# Fetch list of all directory roles with template ID

Get-MgRoleManagementDirectoryRoleDefinition

# Fetch a specific directory role by ID

$role = Get-MgRoleManagementDirectoryRoleDefinition -UnifiedRoleDefinitionId fdd7a751-b60b-444a-984c-02652fe8fa1c

# Fetch membership for a role

Get-MgRoleManagementDirectoryRoleAssignment -Filter "roleDefinitionId eq '$($role.Id)'"

Id PrincipalId RoleDefinitionId DirectoryScopeId AppScop

eId

-- ----------- ---------------- ---------------- -------

lAPpYvVpN0KRkAEhdxReEH2Fs3EjKm1BvSKkcYVN2to-1 aaaaaaaa-bbbb-cccc-1111-222222222222 62e90394-69f5-4237-9190-012177145e10 /

lAPpYvVpN0KRkAEhdxReEMdXLf2tIs1ClhpzQPsutrQ-1 bbbbbbbb-cccc-dddd-2222-333333333333 62e90394-69f5-4237-9190-012177145e10 /

Im folgenden Beispiel wird gezeigt, wie alle aktiven Rollenzuweisungen in allen Rollen aufgeführt werden, einschließlich integrierter und benutzerdefinierter Rollen (derzeit in der Vorschauphase).

$roles = Get-MgRoleManagementDirectoryRoleDefinition

foreach ($role in $roles)

{

Get-MgRoleManagementDirectoryRoleAssignment -Filter "roleDefinitionId eq '$($role.Id)'"

}

Id PrincipalId RoleDefinitionId DirectoryScopeId AppScop

eId

-- ----------- ---------------- ---------------- -------

lAPpYvVpN0KRkAEhdxReEH2Fs3EjKm1BvSKkcYVN2to-1 aaaaaaaa-bbbb-cccc-1111-222222222222 62e90394-69f5-4237-9190-012177145e10 /

lAPpYvVpN0KRkAEhdxReEMdXLf2tIs1ClhpzQPsutrQ-1 bbbbbbbb-cccc-dddd-2222-333333333333 62e90394-69f5-4237-9190-012177145e10 /

4-PYiFWPHkqVOpuYmLiHa3ibEcXLJYtFq5x3Kkj2TkA-1 cccccccc-dddd-eeee-3333-444444444444 88d8e3e3-8f55-4a1e-953a-9b9898b8876b /

4-PYiFWPHkqVOpuYmLiHa2hXf3b8iY5KsVFjHNXFN4c-1 dddddddd-eeee-ffff-4444-555555555555 88d8e3e3-8f55-4a1e-953a-9b9898b8876b /

BSub0kaAukSHWB4mGC_PModww03rMgNOkpK77ePhDnI-1 eeeeeeee-ffff-aaaa-5555-666666666666 d29b2b05-8046-44ba-8758-1e26182fcf32 /

BSub0kaAukSHWB4mGC_PMgzOWSgXj8FHusA4iaaTyaI-1 ffffffff-aaaa-bbbb-6666-777777777777 d29b2b05-8046-44ba-8758-1e26182fcf32 /

Microsoft Graph-API

In diesem Abschnitt wird beschrieben, wie organisationsweit geltende Rollenzuweisungen aufgelistet werden. Zum Auflisten von Zuweisungen im Einzelanwendungsbereich mithilfe der Graph-API können Sie die Vorgänge in Zuweisen von benutzerdefinierten Administratorrollen mithilfe der Graph-API in Azure Active Directory verwenden.

Verwenden Sie die API unifiedRoleAssignments auflisten, um die Rollenzuweisungen für eine bestimmte Rollendefinition abzurufen. Das folgende Beispiel zeigt, wie Sie die Rollenzuweisungen für eine bestimmte Rollendefinition mit der ID 00000000-0000-0000-0000-000000000000 auflisten.

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments?$filter=roleDefinitionId eq ‘<template-id-of-role-definition>’

Antwort

HTTP/1.1 200 OK

{

"id": "C2dE3fH4iJ5kL6mN7oP8qR9sT0uV1wIiSDKQoTVJrLE9etXyrY0-1",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "00000000-0000-0000-0000-000000000000",

"directoryScopeId": "/"

}

Nächste Schritte

- Im Forum für Microsoft Entra-Administratorrollen können Sie sich gern mit uns in Verbindung setzen.

- Weitere Informationen zu Rollenberechtigungen finden Sie unter Integrierte Microsoft Entra-Rollen.

- Informationen zu Standardbenutzerberechtigungen finden Sie unter Vergleich von Standardbenutzerberechtigungen für Gäste und Mitglieder.