Tutorial: Integration des einmaligen Anmeldens (Single Sign-On, SSO) von Microsoft Entra mit Alibaba Cloud Service (rollenbasiertes SSO)

In diesem Tutorial erfahren Sie, wie Sie Alibaba Cloud Service (rollenbasiertes SSO) in Microsoft Entra ID integrieren. Die Integration von Alibaba Cloud Service (rollenbasiertes SSO) in Microsoft Entra ID ermöglicht Folgendes:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf Alibaba Cloud Service (rollenbasiertes SSO) hat.

- Ermöglichen Sie es Ihren Benutzern, sich mit ihrem Microsoft Entra-Konto automatisch bei Alibaba Cloud Service (rollenbasiertes SSO) anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Voraussetzungen

Für die ersten Schritte benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- Alibaba Cloud Service-Abonnement (rollenbasiertes SSO), für das einmaliges Anmelden (Single Sign-On, SSO) aktiviert ist

Beschreibung des Szenarios

In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

- Alibaba Cloud Service (rollenbasiertes SSO) unterstützt IDP-initiiertes SSO.

Hinzufügen von Alibaba Cloud Service (rollenbasiertes SSO) über den Katalog

Um die Integration von Alibaba Cloud Service (rollenbasiertes SSO) in Microsoft Entra ID zu konfigurieren, müssen Sie Alibaba Cloud Service (rollenbasiertes SSO) über den Katalog Ihrer Liste mit den verwalteten SaaS-Apps hinzufügen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff Alibaba Cloud Service (rollenbasiertes SSO) in das Suchfeld ein.

Wählen Sie im Ergebnisbereich Alibaba Cloud Service (rollenbasiertes SSO) aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Klicken Sie auf der Seite Alibaba Cloud Service (rollenbasiertes SSO) im linken Navigationsbereich auf Eigenschaften, kopieren die Objekt-ID, und speichern Sie sie auf Ihrem Computer für die spätere Verwendung.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen Microsoft Entra einmaliges Anmelden für Alibaba Cloud Service (rollenbasiertes einmaliges Anmelden)

Konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra mit Alibaba Cloud Service (rollenbasiertes SSO) mithilfe einer Testbenutzerin mit dem Namen B. Simon. Damit einmaliges Anmelden funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in Alibaba Cloud Service (rollenbasiertes SSO) eingerichtet werden.

Führen Sie die folgenden Schritte aus, um das einmalige Anmelden von Microsoft Entra mit Alibaba Cloud Service (rollenbasiertes SSO) zu konfigurieren und zu testen:

- Konfigurieren des einmaligen Anmeldens von Microsoft Entra, um Ihren Benutzer*innen die Verwendung dieses Features zu ermöglichen

- Erstellen von Microsoft Entra-Testbenutzer*in, um das einmalige Anmelden von Microsoft Entra mit der Testbenutzerin Britta Simon zu testen.

- Zuweisen von Microsoft Entra-Testbenutzerin, um Britta Simon die Verwendung des einmaligen Anmeldens von Microsoft Entra zu ermöglichen.

- Konfigurieren des rollenbasierten SSOs in Alibaba Cloud Service , um Ihre Benutzer verwenden dieses Feature zu aktivieren.

- Konfigurieren des einmaligen Anmeldens für Alibaba Cloud Service (rollenbasiertes SSO) , um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren

- Erstellen eines Testbenutzers für Alibaba Cloud Service (rollenbasiertes SSO), um in Alibaba Cloud Service (rollenbasiertes SSO) ein Pendant von Britta Simon zu erhalten, das mit ihrer Benutzerdarstellung in Microsoft Entra verknüpft ist.

- Testen des einmaligen Anmeldens , um zu überprüfen, ob die Konfiguration funktioniert

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

Gehen Sie wie folgt vor, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Alibaba Cloud Service (rollenbasiertes SSO)>Einmaliges Anmelden.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

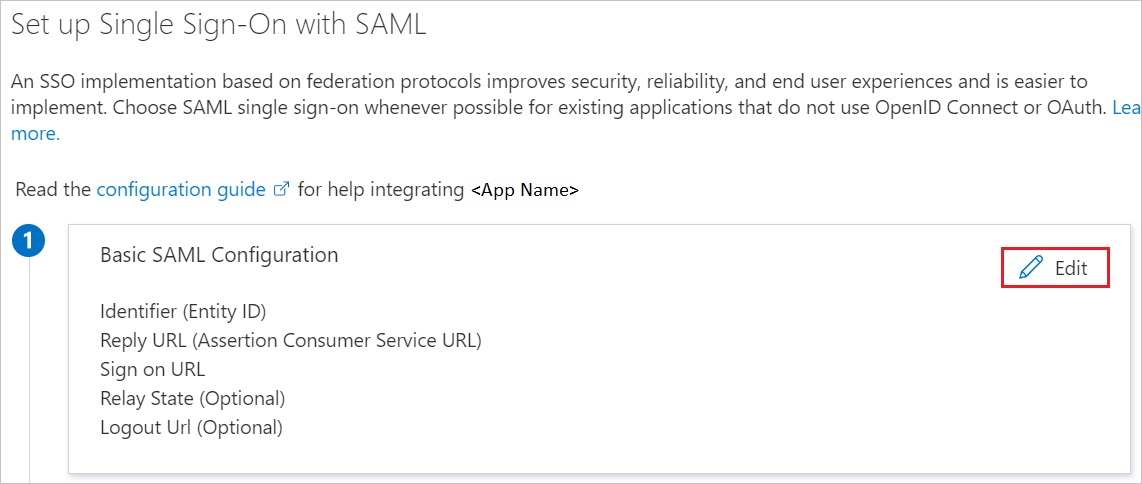

Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten auf das Bearbeitungs- bzw. Stiftsymbol für Grundlegende SAML-Konfiguration, um die Einstellungen zu bearbeiten.

Führen Sie im Abschnitt Grundlegende SAML-Konfiguration die folgenden Schritte aus, wenn Sie über eine Dienstanbieter-Metadatendatei verfügen:

a. Klicken Sie auf Metadatendatei hochladen.

b. Klicken Sie auf das Ordnerlogo, wählen Sie die Metadatendatei aus, und klicken Sie auf Hochladen.

Hinweis

- Laden Sie für die internationale Alibaba Cloud-Website die Dienstanbietermetadaten unter diesem Link herunter.

- Verwenden Sie diesen Link, um die Dienstanbietermetadaten für die Alibaba Cloud Service-Website (CN) herunterzuladen.

c. Nach dem erfolgreichen Upload der Metadatendatei werden die Werte Bezeichner und Antwort-URL im Abschnitt „Alibaba Cloud Service (rollenbasiertes SSO)“ automatisch aufgefüllt:

Hinweis

Sollten die Werte Bezeichner und Antwort-URL nicht automatisch aufgefüllt werden, geben Sie die erforderlichen Werte manuell ein.

Für Alibaba Cloud Service (rollenbasiertes SSO) müssen Rollen in Microsoft Entra ID konfiguriert werden. Der Rollenanspruch ist vorkonfiguriert und muss nicht von Ihnen konfiguriert werden, Sie müssen ihn aber dennoch in Microsoft Entra ID erstellen. Informationen dazu finden Sie in diesem Artikel.

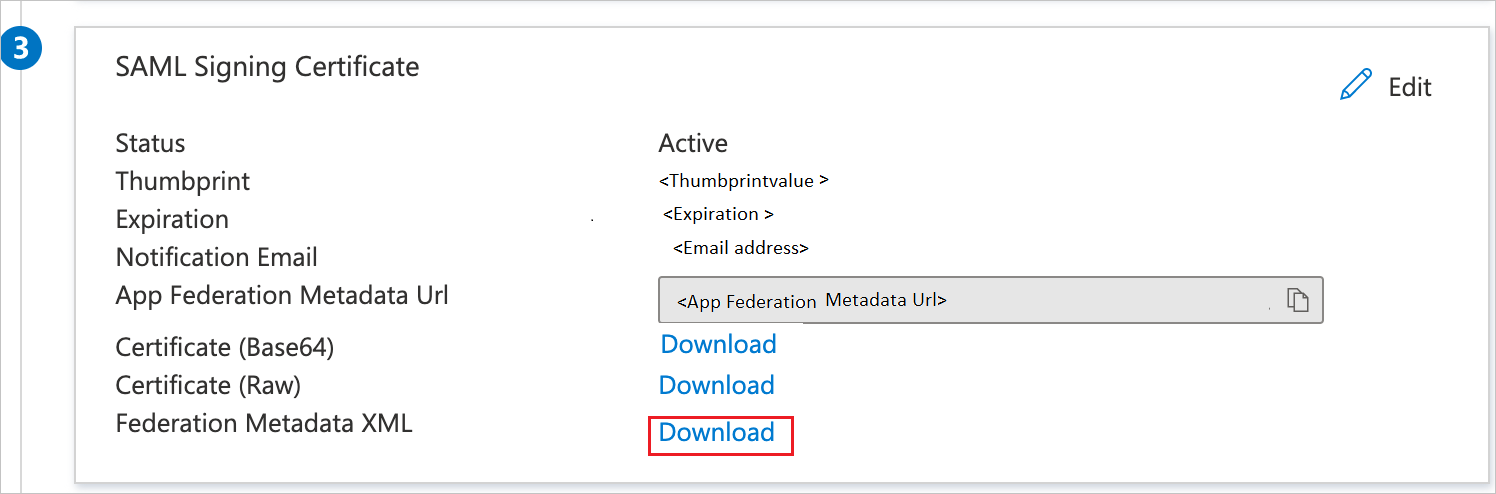

Navigieren Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat zu Verbundmetadaten-XML, und wählen Sie Herunterladen aus, um das Zertifikat herunterzuladen und auf Ihrem Computer zu speichern.

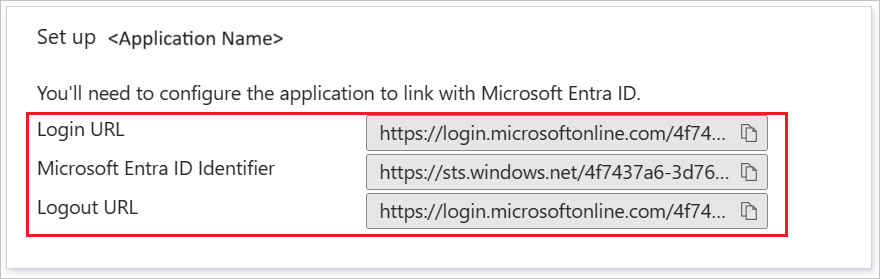

Kopieren Sie im Abschnitt Alibaba Cloud Service (rollenbasiertes SSO) einrichten die entsprechenden URLs gemäß Ihren Anforderungen.

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie einen Testbenutzer mit dem Namen B. Simon.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Zuweisen der Microsoft Entra-Testbenutzerin

In diesem Abschnitt ermöglichen Sie B. Simon das Verwenden des einmaligen Anmeldens, indem Sie ihr Zugriff auf Alibaba Cloud Service (rollenbasiertes SSO) gewähren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Alibaba Cloud Service (rollenbasiertes SSO).

Navigieren Sie auf der Übersichtsseite der App zum Abschnitt Verwalten, und wählen Sie Benutzer und Gruppen aus.

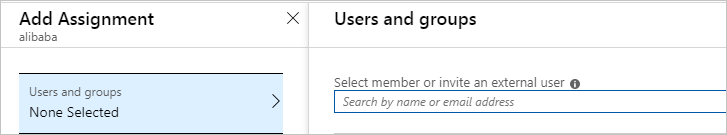

Wählen Sie Benutzer hinzufügen und anschließend im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

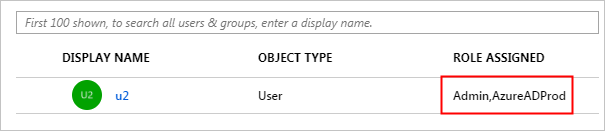

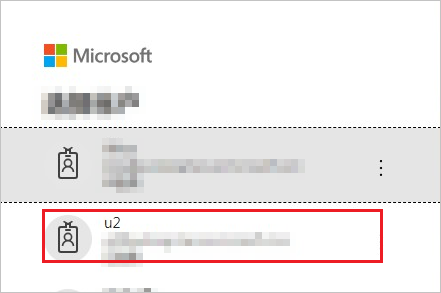

Wählen Sie auf der Registerkarte Benutzer und Gruppen „u2“ aus der Benutzerliste aus, und klicken Sie auf Auswählen. Klicken Sie dann auf Zuweisen.

Zeigen Sie die zugewiesene Rolle an, und testen Sie „Alibaba Cloud Service (rollenbasiertes SSO)“.

Hinweis

Nach der Zuordnung des Benutzers (u2) wird die erstellte Rolle automatisch an den Benutzer angefügt. Wenn Sie mehrere Rollen erstellt haben, müssen Sie nach Bedarf die geeignete Rolle an den Benutzer anfügen. Wenn Sie rollenbasiertes SSO von Microsoft Entra ID für mehrere Alibaba Cloud-Konten implementieren möchten, wiederholen Sie die vorherigen Schritte.

Konfigurieren des rollenbasierten SSOs in Alibaba Cloud Service

Melden Sie sich mit Konto1 bei der Alibaba Cloud RAM-Konsole an.

Wählen Sie im linken Navigationsbereich die Option SSO aus.

Klicken Sie auf der Registerkarte Rollenbasiertes SSO auf IdP erstellen.

Geben Sie auf der angezeigten Seite

AADin das Feld „IdP-Name“ ein, geben Sie eine Beschreibung in das Feld Notiz ein, klicken Sie auf Hochladen, um die zuvor heruntergeladene Verbundmetadatendatei hochzuladen, und klicken Sie auf OK.Nachdem der IdP erfolgreich erstellt wurde, klicken Sie auf RAM-Rolle erstellen.

Geben Sie im Feld Name der RAM Rolle

AADroleein, wählen SieAADaus der Dropdownliste IdP auswählen aus, und klicken Sie auf „OK“.Hinweis

Sie können der Rolle bei Bedarf die Berechtigung erteilen. Nach dem Erstellen des IdPs und der entsprechenden Rolle empfehlen wir, die ARNs des IdPs und der Rolle zur späteren Verwendung zu speichern. Die ARNs finden Sie auf der Seite mit den IdP-Informationen und auf der Seite mit den Rolleninformationen.

Ordnen Sie die Alibaba Cloud RAM-Rolle (AADrole) dem Microsoft Entra-Benutzer (u2) zu:

Um dem*r Microsoft Entra-Benutzer*in eine RAM-Rolle zuzuordnen, müssen Sie eine Rolle in Microsoft Entra ID erstellen, indem Sie die folgenden Schritte ausführen:

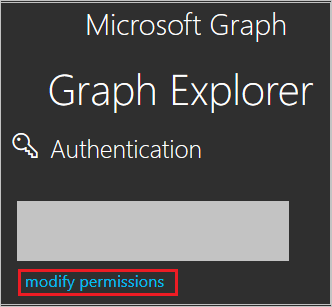

Melden Sie sich beim Microsoft Graph-Tester an.

Klicken Sie auf Berechtigungen ändern , um die erforderlichen Berechtigungen zum Erstellen einer Rolle zu erhalten.

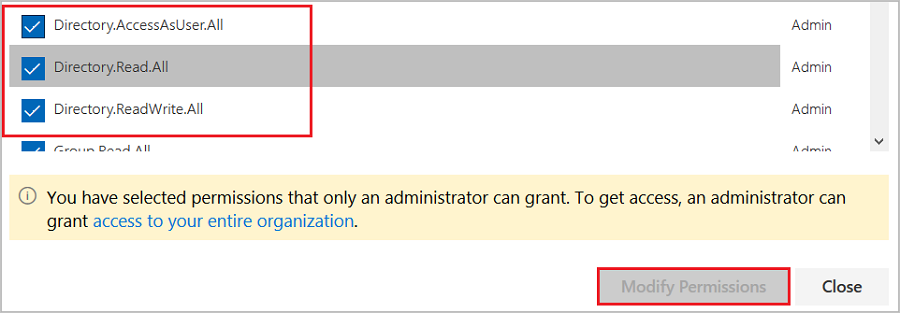

Wählen Sie die folgenden Berechtigungen aus der Liste aus, und klicken Sie auf Berechtigungen ändern, wie in der folgenden Abbildung dargestellt.

Hinweis

Nach dem Zuweisen der Berechtigungen melden Sie sich wieder beim Graph-Tester an.

Wählen Sie auf die Graph-Tester Seite aus der ersten Dropdownliste GET und aus der zweiten Dropdownliste beta aus. Geben Sie dann

https://graph.microsoft.com/beta/servicePrincipalsin das Feld neben den Dropdownlisten ein, und klicken Sie auf Abfrage ausführen.

Hinweis

Wenn Sie mehrere Verzeichnisse verwenden, können Sie

https://graph.microsoft.com/beta/contoso.com/servicePrincipalsin das Feld der Abfrage eingeben.Extrahieren Sie im Abschnitt Antwortvorschau die appRoles-Eigenschaft aus „Dienstprinzipal“ für die zukünftige Verwendung.

Hinweis

Die appRoles-Eigenschaft finden Sie durch Eingabe von

https://graph.microsoft.com/beta/servicePrincipals/<objectID>in das Feld der Abfrage. Beachten Sie, dassobjectIDdie Objekt-ID ist, die Sie auf der Microsoft Entra ID-Seite Eigenschaften kopiert haben.Wechseln Sie zurück zum Graph-Tester, ändern Sie die Methode von GET zu PATCH, fügen Sie den folgenden Inhalt in den Abschnitt Anforderungstext ein und klicken Sie auf Abfrage ausführen:

{ "appRoles": [ { "allowedMemberTypes": [ "User" ], "description": "msiam_access", "displayName": "msiam_access", "id": "41be2db8-48d9-4277-8e86-f6d22d35****", "isEnabled": true, "origin": "Application", "value": null }, { "allowedMemberTypes": [ "User" ], "description": "Admin,AzureADProd", "displayName": "Admin,AzureADProd", "id": "68adae10-8b6b-47e6-9142-6476078cdbce", "isEnabled": true, "origin": "ServicePrincipal", "value": "acs:ram::187125022722****:role/aadrole,acs:ram::187125022722****:saml-provider/AAD" } ] }Hinweis

valuegibt die ARNs des IdPs und die in der RAM-Konsole erstellte Rolle an. Hier können Sie bei Bedarf mehrere Rollen hinzufügen. Microsoft Entra ID sendet den Wert dieser Rollen als Anspruchswert in der SAML-Antwort. Neue Rollen können Sie jedoch nur nach demmsiam_access-Teil für den Patchvorgang hinzufügen. Um den Erstellungsprozess zu optimieren, empfehlen wir Ihnen, einen ID-Generator, wie beispielsweise den GUID-Generator, zu verwenden, um IDs in Echtzeit zu generieren.Nachdem der Dienstprinzipal mit der erforderlichen Rolle gepatcht wurde, fügen Sie die Rolle mit der Microsoft Entra-Benutzerin (B. u2) hinzu, indem Sie die Schritte im Abschnitt Zuweisen der Microsoft Entra-Testbenutzerin des Tutorials ausführen.

Konfigurieren des einmaligen Anmeldens für Alibaba Cloud Service (rollenbasiertes SSO)

Um das einmalige Anmelden auf der Seite von Alibaba Cloud Service (rollenbasiertes SSO) zu konfigurieren, müssen Sie die heruntergeladene Verbundmetadaten-XML und die entsprechenden kopierten URLs aus der Anwendungskonfiguration an das Supportteam von Alibaba Cloud Service (rollenbasiertes SSO) senden. Es führt die Einrichtung durch, damit die SAML-SSO-Verbindung auf beiden Seiten richtig festgelegt ist.

Erstellen eines Testbenutzers für Alibaba Cloud Service (rollenbasiertes SSO)

In diesem Abschnitt erstellen Sie in Alibaba Cloud Service (rollenbasiertes SSO) einen Benutzer namens Britta Simon. Lassen Sie sich beim Hinzufügen der Benutzer zur Plattform für Alibaba Cloud Service (rollenbasiertes SSO) ggf. vom Supportteam für Alibaba Cloud Service (rollenbasiertes SSO) unterstützen. Benutzer müssen erstellt und aktiviert werden, damit Sie einmaliges Anmelden verwenden können.

Testen des einmaligen Anmeldens

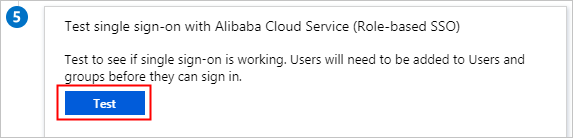

Nach Abschluss die vorherigen Konfigurationen testen Sie Alibaba Cloud Service (rollenbasiertes SSO) mit folgenden Schritten:

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Alibaba Cloud Service (rollenbasiertes SSO).

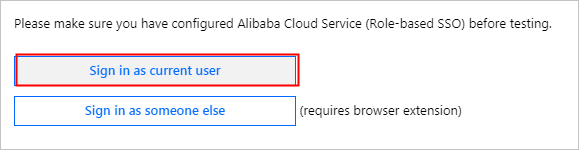

Wählen Sie Einmaliges Anmelden aus, und klicken Sie auf Testen.

Klicken Sie auf Als aktueller Benutzer anmelden.

Wählen Sie auf der Kontoauswahlseite „u2“ aus.

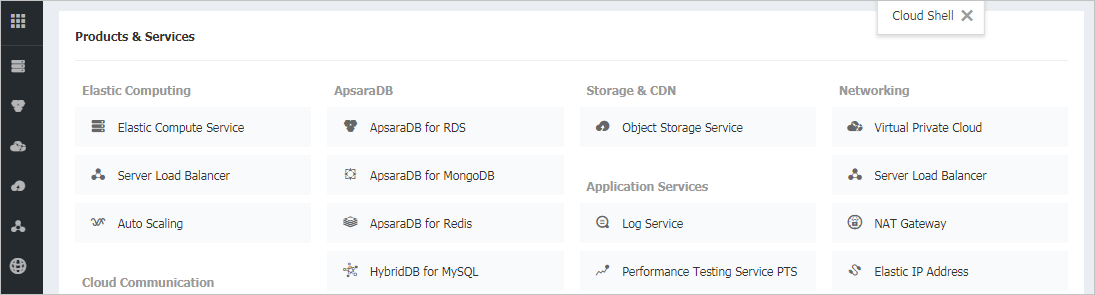

Die folgende Seite wird angezeigt und zeigt an, dass das rollenbasierte SSO erfolgreich ausgeführt wurde.

Nächste Schritte

Nach dem Konfigurieren des einmaligen Anmeldens von Alibaba Cloud Service (rollenbasiertes SSO) können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.