Konfigurieren von Microsoft Defender für Endpunkt in Intune

Verwenden Sie die Informationen und Verfahren in diesem Artikel bei der Konfiguration der Integration von Microsoft Defender für Endpunkt und Intune. Die Konfiguration umfasst die folgenden allgemeinen Schritte:

- Richten Sie eine Dienst-zu-Dienst-Verbindung zwischen Intune und Microsoft Defender für Endpunkt ein. Diese Verbindung ermöglicht Microsoft Defender für Endpunkt das Sammeln von Daten zu Computerrisiken auf unterstützten Geräten, die Sie mit Intune verwalten. Weitere Informationen finden Sie unter Voraussetzungen für die Verwendung von Microsoft Defender for Endpoint mit Intune.

- Verwenden Sie Intune Richtlinie, um Geräte mit Microsoft Defender for Endpoint zu integrieren. Sie führen das Onboarding von Geräten durch, um sie für die Kommunikation mit Microsoft Defender für Endpunkt zu konfigurieren und Daten bereitzustellen, mit deren Hilfe Sie ihre Risikostufe bewerten können.

- Verwenden Sie Intune Gerätekonformitätsrichtlinien, um die Risikostufe festzulegen, die Sie zulassen möchten. Microsoft Defender for Endpoint meldet eine Geräterisikostufe. Geräte, die die zulässige Risikostufe überschreiten, werden als nicht konform eingestuft.

- Verwenden Sie eine Richtlinie für bedingten Zugriff, um den Zugriff von Benutzern auf Unternehmensressourcen mit nicht konformen Geräten zu blockieren.

- Verwenden SieApp-Schutzrichtlinien für Android und iOS/iPadOS, um Geräterisikostufen festzulegen. App-Schutz Richtlinien funktionieren sowohl für registrierte als auch für nicht registrierte Geräte.

Zusätzlich zur Verwaltung von Einstellungen für Microsoft Defender for Endpoint auf Geräten, die sich bei Intune registrieren, können Sie Defender für Endpunkt-Sicherheitskonfigurationen auf Geräten verwalten, die nicht bei Intune registriert sind. Dieses Szenario wird als Sicherheitsverwaltung für Microsoft Defender für Endpunkt bezeichnet und erfordert die Konfiguration der Umschaltfläche Zulassen, dass Microsoft Defender für Endpunkt die Endpunkt-Sicherheitskonfigurationen erzwingt auf Ein. Weitere Informationen finden Sie unter MDE-Sicherheitskonfigurationsverwaltung.

Wichtig

Microsoft Intune beendet den Support für die Android-Geräteadministratorverwaltung auf Geräten mit Zugriff auf Google Mobile Services (GMS) am 31. Dezember 2024. Nach diesem Datum sind die Geräteregistrierung, der technische Support sowie Behebungen von Programmfehlern und Sicherheitslücken nicht mehr verfügbar. Wenn Sie zurzeit die Verwaltung per Geräteadministrator verwenden, empfiehlt es sich, vor dem Ende des Supports zu einer anderen Android-Verwaltungsoption in Intune zu wechseln. Weitere Informationen finden Sie unter Beenden der Unterstützung für Android-Geräteadministratoren auf GMS-Geräten.

Verbinden von Microsoft Defender for Endpoint mit Intune

Der erste Schritt ist das Einrichten einer Dienst-zu-Dienst-Verbindung zwischen Intune und Microsoft Defender für Endpunkt. Richten Sie Administratorzugriff auf Microsoft Defender Security Center und Intune ein.

Sie müssen Microsoft Defender für Endpunkt pro Mandant nur einmal aktivieren.

So aktivieren Sie Microsoft Defender für Endpunkt

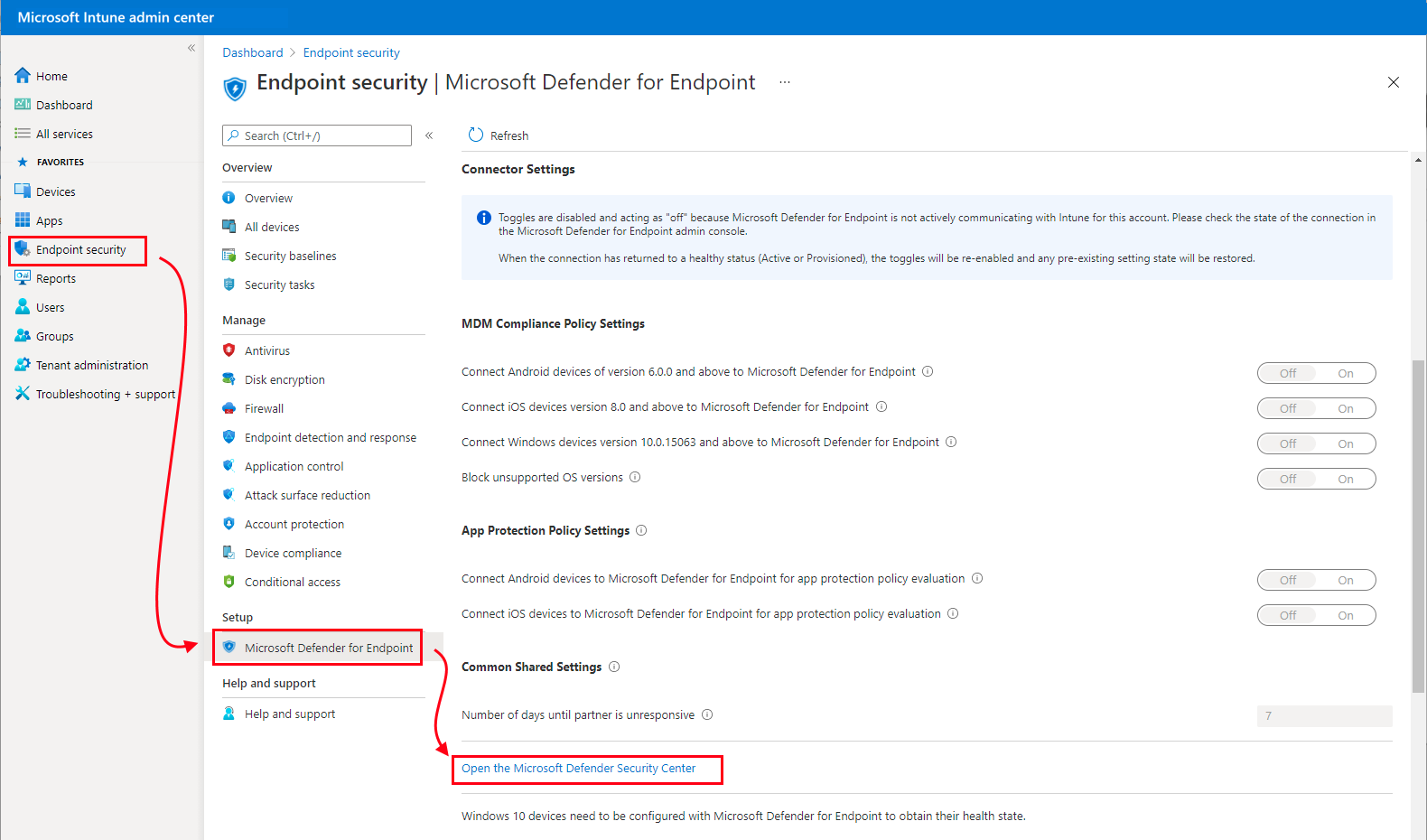

Öffnen Sie das Microsoft Defender for Endpoint-Portal unter security.microsoft.com. Das Intune Admin Center enthält auch einen Link zum Defender für Endpunkt-Portal.

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Endpunktsicherheit>Microsoft Defender für Endpunkt und dann Microsoft Defender Security Center öffnen aus.

Tipp

Wenn im Intune Admin Center der status Verbindung oben auf der Seite Microsoft Defender for Endpoint bereits auf Aktiviert festgelegt ist, ist die Verbindung mit Intune bereits aktiv, und das Admin Center zeigt einen anderen Benutzeroberflächentext für den Link an. Wählen Sie in diesem Fall die Option Microsoft Defender for Endpoint-Verwaltungskonsole öffnen aus, um die Microsoft Defender für das Portal zu öffnen. Anschließend können Sie anhand der Anleitung im folgenden Schritt bestätigen, dass die Microsoft Intune Verbindung auf Ein festgelegt ist.

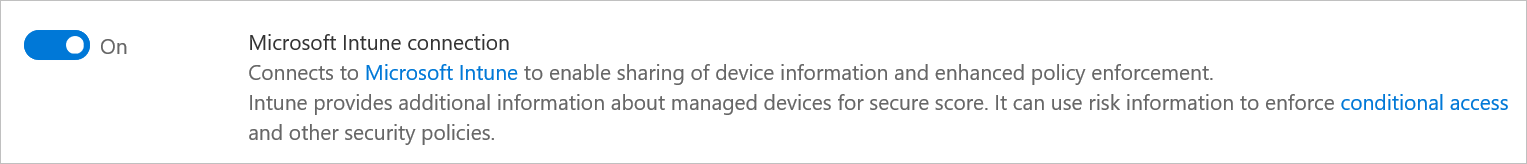

In Microsoft Defender Portal (zuvor Microsoft Defender Security Center):

Wählen Sie Einstellungen>Endpunkte>Erweiterte Features aus.

Wählen Sie für Microsoft Intune-Verbindung die Option Ein aus:

Wählen Sie Voreinstellungen speichern aus.

Hinweis

Sobald die Verbindung hergestellt wurde, wird erwartet, dass die Dienste mindestens einmal alle 24 Stunden synchronisiert werden. Die Anzahl der Tage ohne Synchronisierung, bis die Verbindung als nicht reagiert, kann im Microsoft Intune Admin Center konfiguriert werden. Wählen Sie Endpunktsicherheit>Microsoft Defender für Endpunkt>Anzahl von Tagen, bis Partner als nicht reaktionsfähig gilt aus.

Kehren Sie zur Seite Microsoft Defender for Endpoint im Microsoft Intune Admin Center zurück.

Um Defender für Endpunkt mit Konformitätsrichtlinien zu verwenden, konfigurieren Sie unter Konformitätsrichtlinienauswertung für die von Ihnen unterstützten Plattformen Folgendes:

- Legen Sie Connect Android devices (Android-Geräte verbinden) für Microsoft Defender für Endpunkt auf Ein fest

- Legen Sie iOS-/iPadOS-Geräte verbinden auf Microsoft Defender for Endpoint auf Ein fest.

- Legen Sie Connect Windows devices (Windows-Geräte verbinden) für Microsoft Defender für Endpunkt auf Ein fest.

Bei Aktivierung dieser Konfigurationen werden anwendbare Geräte, die Sie mit Intune verwalten, und Geräte, die Sie zukünftig registrieren, zu Konformitätszwecken mit Microsoft Defender für Endpunkt verbunden.

Für iOS-Geräte unterstützt Defender für Endpunkt auch die folgenden Einstellungen, die die Sicherheitsrisikobewertung von Apps auf Microsoft Defender for Endpoint für iOS bereitstellen. Weitere Informationen zur Verwendung der folgenden beiden Einstellungen finden Sie unter Konfigurieren der Sicherheitsrisikobewertung von Apps.

Aktivieren der App-Synchronisierung für iOS-Geräte: Legen Sie diese Einstellung auf Ein fest, damit Defender für Endpunkt Metadaten von iOS-Anwendungen von Intune anfordern kann, die für Bedrohungsanalysezwecke verwendet werden sollen. Das iOS-Gerät muss MDM-registriert sein und aktualisierte App-Daten während des Eincheckens des Geräts bereitstellen.

Senden vollständiger Anwendungsinventurdaten auf persönlichen iOS-/iPadOS-Geräten: Diese Einstellung steuert die Anwendungsinventurdaten, die Intune mit Defender für Endpunkt freigeben, wenn Defender für Endpunkt App-Daten synchronisiert und die App-Bestandsliste anfordert.

Wenn diese Einstellung auf Ein festgelegt ist, kann Defender für Endpunkt eine Liste von Anwendungen von Intune für persönliche iOS-/iPadOS-Geräte anfordern. Diese Liste enthält nicht verwaltete Apps und Apps, die über Intune bereitgestellt wurden.

Wenn die Option auf Aus festgelegt ist, werden keine Daten zu nicht verwalteten Apps bereitgestellt. Intune gibt Daten zu den Apps weiter, die über Intune bereitgestellt wurden.

Weitere Informationen finden Sie unter Mobile Threat Defense-Umschaltoptionen.

Um Defender für Endpunkt mit App-Schutzrichtlinien für Android und iOS/iPadOS zu verwenden, konfigurieren Sie Folgendes unter App-Schutz Richtlinienauswertung für die von Ihnen verwendeten Plattformen:

- Legen Sie Android-Geräte verbinden auf Microsoft Defender für Endpunkt auf Ein fest.

- Legen Sie Connect iOS/iPadOS devices (iOS-/iPadOS-Geräte verbinden) auf Microsoft Defender for Endpoint on (Ein) fest.

Um eine Integration Microsoft Defender for Endpoint für die Auswertung von Compliance- und App-Schutzrichtlinien einzurichten, müssen Sie über eine Rolle verfügen, die Lesen und Ändern für die Mobile Threat Defense-Berechtigung in Intune umfasst. Die integrierte Administratorrolle von Endpoint Security Manager für Intune enthält diese Berechtigungen. Weitere Informationen zu MDM Compliance-Richtlinieneinstellungen und Anwendungsschutz-Richtlinieneinstellungen finden Sie unter Umschaltoptionen für Mobile Threat Defense.

Wählen Sie Speichern.

Tipp

Ab august 2023 Intune Service Release (2308) werden klassische Richtlinien für bedingten Zugriff (Ca) nicht mehr für den Microsoft Defender for Endpoint Connector erstellt. Wenn Ihr Mandant über eine klassische Zertifizierungsstellenrichtlinie verfügt, die zuvor für die Integration mit Microsoft Defender for Endpoint erstellt wurde, kann sie gelöscht werden. Um klassische Richtlinien für bedingten Zugriff anzuzeigen, wechseln Sie in Azure zu Microsoft Entra ID> KlassischeRichtlinienfür bedingten Zugriff>.

Onboarding von Geräten

Wenn Sie die Unterstützung für Microsoft Defender for Endpoint in Intune aktivieren, haben Sie eine Dienst-zu-Dienst-Verbindung zwischen Intune und Microsoft Defender for Endpoint hergestellt. Anschließend können Sie für mit Intune verwaltete Geräte ein Onboarding in Microsoft Defender für Endpunkt durchführen. Das Onboarding ermöglicht das Sammeln von Daten zu Geräterisikostufen.

Achten Sie beim Onboarding von Geräten darauf, die neueste Version von Microsoft Defender for Endpoint für jede Plattform zu verwenden.

Onboarding von Windows-Geräten

Richtlinie für Endpunkterkennung und -antwort (EDR). Die Seite Microsoft Defender for Endpoint im Intune Admin Center enthält einen Link, über den direkt der Workflow zum Erstellen von EDR-Richtlinien geöffnet wird, der Teil der Endpunktsicherheit in Intune ist.

Verwenden Sie EDR-Richtlinien, um die Gerätesicherheit ohne den Mehraufwand durch die größere Menge an Einstellungen in Gerätekonfigurationsprofilen zu konfigurieren. Sie können die EDR-Richtlinie auch für an Mandanten angefügte Geräte verwenden. Dabei handelt es sich um Geräte, die Sie mit Configuration Manager verwalten.

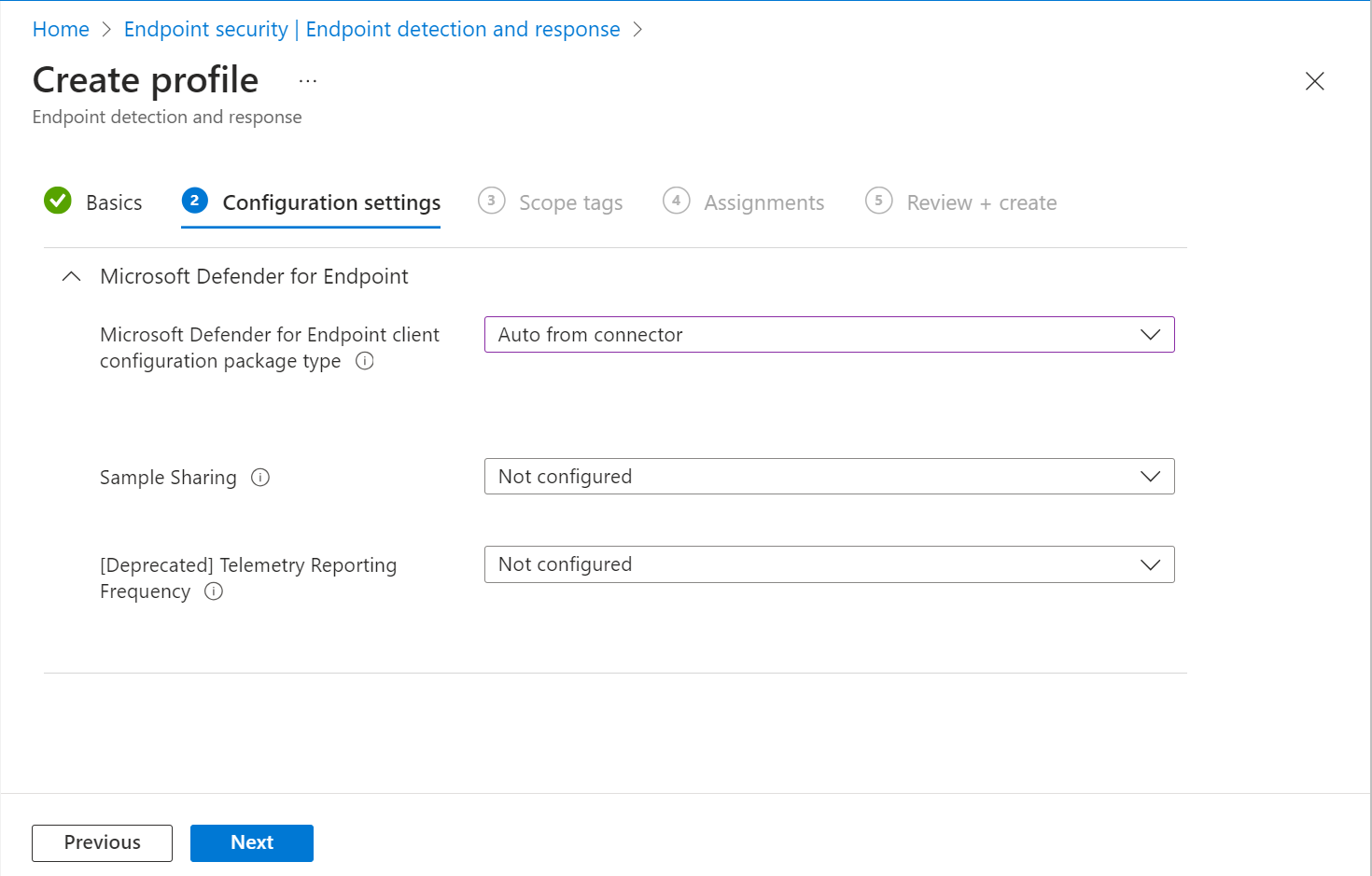

Wenn Sie die EDR-Richtlinie konfigurieren, nachdem Sie Intune mit Defender verbunden haben, verfügt die Richtlinieneinstellung Microsoft Defender for Endpoint Typ des Clientkonfigurationspakets über eine neue Konfigurationsoption: Automatisch vom Connector. Mit dieser Option ruft Intune automatisch das Onboardingpaket (Blob) aus Ihrer Defender für Endpunkt-Bereitstellung ab und ersetzt die Notwendigkeit, ein Onboarding-Paket manuell zu konfigurieren.

Gerätekonfigurationsrichtlinie. Wählen Sie beim Erstellen einer Gerätekonfigurationsrichtlinie zum Integrieren von Windows-Geräten die vorlage Microsoft Defender for Endpoint aus. Als Sie Intune mit Defender verbunden haben, Intune ein Onboardingkonfigurationspaket von Defender erhalten. Dieses Paket wird von der Vorlage verwendet, um Geräte für die Kommunikation mit Microsoft Defender for Endpoint Diensten zu konfigurieren und Dateien zu überprüfen und Bedrohungen zu erkennen. Die integrierten Geräte melden auch ihre Risikostufe an Microsoft Defender for Endpoint basierend auf Ihren Konformitätsrichtlinien. Nach dem Onboarding eines Geräts mithilfe des Konfigurationspakets müssen Sie diesen Schritt nicht noch mal ausführen.

Gruppenrichtlinie oder Microsoft Configuration Manager. Onboarding von Windows-Computern mit Microsoft Configuration Manager enthält weitere Details zu den Microsoft Defender for Endpoint Einstellungen.

Tipp

Bei Verwendung mehrerer Richtlinien oder Richtlinientypen wie Richtlinien für die Gerätekonfiguration oder Endpunkterkennung und -antwort zum Verwalten derselben Geräteeinstellungen (z. B. das Onboarding in Defender for Endpoint) können Sie Richtlinienkonflikte für Geräte erstellen. Weitere Informationen über Konflikte finden Sie unter Verwalten von Konflikten im Artikel Verwalten von Sicherheitsrichtlinien.

Erstellen des Gerätekonfigurationsprofils zum Integrieren von Windows-Geräten

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Endpunktsicherheit>Endpunkterkennung und -reaktion>Richtlinie erstellen aus.

Wählen Sie unter Plattformdie Option Windows 10, Windows 11 und Windows Server aus.

Wählen Sie als Profiltyp die Option Endpunkterkennung und -antwort aus, und klicken Sie dann auf Erstellen.

Geben Sie auf der Seite Grundeinstellungen einen Namen und eine Beschreibung (optional) für das Profil ein, und wählen Sie dann Weiter aus.

Konfigurieren Sie auf der Seite Konfigurationseinstellungen die folgenden Optionen für Endpunkterkennung und -reaktion:

- Microsoft Defender for Endpoint Typ des Clientkonfigurationspakets: Wählen Sie Automatisch vom Connector aus, um das Onboardingpaket (Blob) aus Ihrer Defender für Endpunkt-Bereitstellung zu verwenden. Wenn Sie das Onboarding in eine andere oder nicht verbundene Defender für Endpunkt-Bereitstellung durchführen, wählen Sie Onboarding aus, und fügen Sie den Text aus der Blobdatei WindowsDefenderATP.onboarding in das Feld Onboarding (Gerät) ein.

- Beispielfreigabe: Gibt den konfigurationsparameter Microsoft Defender for Endpoint Sample Sharing zurück oder legt diese fest.

- [Veraltet] Telemetrieberichtshäufigkeit: Aktivieren Sie diese Einstellung für Geräte mit hohem Risiko, damit telemetriedaten häufiger an den Microsoft Defender for Endpoint-Dienst gemeldet werden.

Hinweis

Der obige Screenshot zeigt Ihre Konfigurationsoptionen, nachdem Sie eine Verbindung zwischen Intune und Microsoft Defender für Endpunkt konfiguriert haben. Wenn eine Verbindung hergestellt ist, werden die Details für das Onboarding und das Offboarding von Blobs automatisch generiert und an Intune übertragen.

Wenn Sie diese Verbindung nicht erfolgreich konfiguriert haben, enthält die Einstellung Microsoft Defender for Endpoint Clientkonfigurationspakettyp nur Optionen zum Angeben von Onboard- und Offboard-Blobs.

Wählen Sie Weiter aus, um die Seite Bereichstags zu öffnen. Bereichstags sind optional. Wählen Sie Weiter aus, um fortzufahren.

Wählen Sie auf der Seite Zuweisungen die Gruppen aus, die dieses Profil erhalten sollen. Weitere Informationen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen.

Wenn Sie die Bereitstellung in Benutzergruppen durchführen, muss sich ein Benutzer auf einem Gerät anmelden, bevor die Richtlinie angewendet wird und das Gerät das Onboarding in Defender für Endpunkt durchführen kann.

Wählen Sie Weiter aus.

Klicken Sie, wenn Sie fertig sind, auf der Seite Bewerten + erstellen auf Erstellen. Das neue Profil wird in der Liste angezeigt, wenn Sie den Richtlinientyp für das Profil auswählen, das Sie erstellt haben. OK, und dann Erstellen, um Ihre Änderungen zu speichern. Dadurch wird das Profil erstellt.

Onboarding von macOS-Geräten

Nachdem Sie die Dienst-zu-Dienst-Verbindung zwischen Intune und Microsoft Defender für Endpunkt eingerichtet haben, können Sie macOS-Geräte per Onboarding in Microsoft Defender für Endpunkt integrieren. Beim Onboarding werden Geräte für die Kommunikation mit Microsoft Defender für Endpunkt konfiguriert, womit dann Daten zur Risikostufe von Geräten erfasst werden.

Eine Anleitung für die Konfiguration von Intune finden Sie unter Microsoft Defender für Endpunkt für macOS.

Weitere Informationen zu Microsoft Defender for Endpoint für Mac, einschließlich der Neuerungen in der neuesten Version, finden Sie unter Microsoft Defender for Endpoint für Mac in der Microsoft 365-Sicherheitsdokumentation.

Durchführen des Onboardings für Android-Geräte

Nachdem Sie die Dienst-zu-Dienst-Verbindung zwischen Intune und Microsoft Defender für Endpunkt eingerichtet haben, können Sie Android-Geräte per Onboarding in Microsoft Defender für Endpunkt integrieren. Beim Onboarding werden Geräte für die Kommunikation mit Defender für Endpunkt konfiguriert, womit dann Daten zur Risikostufe der Geräte erfasst werden.

Es gibt kein Konfigurationspaket für Geräte unter Android. Informationen zu Voraussetzungen und Onboardinganweisungen für Android finden Sie in der Dokumentation zu Microsoft Defender für Endpunkt unter Microsoft Defender für Endpunkt unter Android.

Bei Android-Geräten können Sie auch eine Intune-Richtlinie verwenden, um Microsoft Defender für Endpunkt unter Android zu ändern. Weitere Informationen finden Sie unter Webschutz in Microsoft Defender für Endpunkt.

Onboarding von iOS-/iPadOS-Geräten

Nachdem Sie die Dienst-zu-Dienst-Verbindung zwischen Intune und Microsoft Defender für Endpunkt eingerichtet haben, können Sie iOS-/iPadOS-Geräte per Onboarding in Microsoft Defender für Endpunkt integrieren. Beim Onboarding werden Geräte für die Kommunikation mit Defender für Endpunkt konfiguriert, womit dann Daten zur Risikostufe der Geräte erfasst werden.

Es gibt kein Konfigurationspaket für Geräte unter iOS/iPadOS. Informationen zu Voraussetzungen und Onboardinganweisungen für iOS/iPadOS finden Sie in der Dokumentation zu Microsoft Defender für Endpunkt unter Übersicht über Microsoft Defender für Endpunkt für iOS.

Für Geräte, die iOS/iPadOS (im überwachten Modus) ausführen, gibt es aufgrund der erweiterten Verwaltungsfunktionen der Plattform auf diesen Gerätetypen spezielle Möglichkeiten. Damit diese Funktionen verwendet werden können, muss die Defender-App wissen, ob Geräte sich im überwachten Modus befinden. Intune ermöglicht Ihnen die Konfiguration der Defender-App für iOS über eine App Configuration-Richtlinie (für verwaltete Geräte), die als bewährte Methode für alle iOS-Geräte verwendet werden sollte. Weitere Informationen finden Sie unter Abschließen der Bereitstellung für überwachte Geräte.

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Apps>App-Konfigurationsrichtlinien>+ Hinzufügen und dann in der DropdownlisteVerwaltete Geräte aus.

Geben Sie auf der Seite Grundeinstellungen einen Namen und eine Beschreibung (optional) für das Profil ein, wählen Sie unter Plattform die Option iOS/iPadOS auf, und klicken Sie dann auf Weiter.

Wählen Sie unter Ziel-App die Option Microsoft Defender for iOS (Microsoft Defender für iOS) aus.

Legen Sie issupervised auf der Seite Einstellungen als Konfigurationsschlüssel und dann den WerttypZeichenfolge mit {{issupervised}} als Konfigurationswert fest.

Wählen Sie Weiter aus, um die Seite Bereichstags zu öffnen. Bereichstags sind optional. Wählen Sie Weiter aus, um fortzufahren.

Wählen Sie auf der Seite Zuweisungen die Gruppen aus, die dieses Profil erhalten sollen. Für dieses Szenario besteht die bewährte Methode darin, Alle Geräte als Ziel zu verwenden. Weitere Informationen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen.

Beim Bereitstellen einer Richtlinie für Benutzergruppen muss sich ein Benutzer auf einem Gerät anmelden, bevor die Richtlinie angewendet wird.

Wählen Sie Weiter aus.

Klicken Sie, wenn Sie fertig sind, auf der Seite Bewerten + erstellen auf Erstellen. Das neue Profil wird in der Liste der Konfigurationsprofile angezeigt.

Außerdem hat das Team hinter der Defender-App für iOS ein benutzerdefiniertes MOBILECONFIG-Profil für die Bereitstellung auf iPad/iOS-Geräten für iOS-/iPadOS-Geräte (im überwachten Modus) zur Verfügung gestellt. Das Profil ".mobileconfig" wird verwendet, um Netzwerkdatenverkehr zu analysieren, um ein sicheres Browsen zu gewährleisten – ein Feature von Defender für iOS.

Laden Sie das MOBILECONFIG-Profil herunter, das hier gehostet wird: https://aka.ms/mdatpiossupervisedprofile.

Melden Sie sich beim Microsoft Intune Admin Center an.

> Gerätegeräte verwalten>Konfiguration> Wählen Sie auf der Registerkarte Richtliniendie Option + Erstellen aus.

Wählen Sie als Plattform die Option iOS/iPadOS aus.

Wählen Sie als Profiltyp die Option Benutzerdefiniert aus, und klicken Sie dann auf Erstellen.

Geben Sie auf der Seite Grundeinstellungen einen Namen und eine Beschreibung (optional) für das Profil ein, und wählen Sie dann Weiter aus.

Geben Sie einen Konfigurationsprofilnamenein, und wählen Sie eine

.mobileconfighochzuladende Datei aus.Wählen Sie Weiter aus, um die Seite Bereichstags zu öffnen. Bereichstags sind optional. Wählen Sie Weiter aus, um fortzufahren.

Wählen Sie auf der Seite Zuweisungen die Gruppen aus, die dieses Profil erhalten sollen. Für dieses Szenario besteht die bewährte Methode darin, Alle Geräte als Ziel zu verwenden. Weitere Informationen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen.

Wenn Sie die Bereitstellung in Benutzergruppen durchführen, muss sich ein Benutzer auf einem Gerät anmelden, bevor die Richtlinie angewendet wird.

Wählen Sie Weiter aus.

Klicken Sie, wenn Sie fertig sind, auf der Seite Bewerten + erstellen auf Erstellen. Das neue Profil wird in der Liste der Konfigurationsprofile angezeigt.

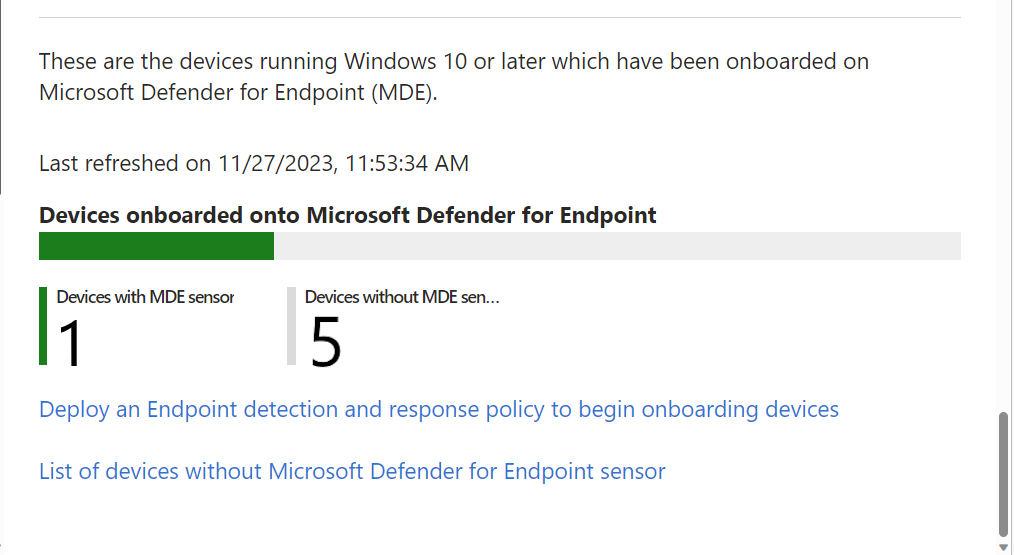

Anzeigen der Anzahl von Geräten, die in Microsoft Defender for Endpoint integriert sind

Um die integrierten Geräte von Microsoft Defender for Endpoint auf der Microsoft Defender for Endpoint-Connectorseite anzuzeigen, benötigen Sie eine Intune Rolle, die Lesen für die Microsoft Defender Advanced Threat Protection enthält. Erlaubnis.

Erstellen und Zuweisen von Konformitätsrichtlinien zum Festlegen der Risikostufe für Geräte

Für Android-, iOS-/iPadOS- und Windows-Geräte bestimmt die Konformitätsrichtlinie die Risikostufe, die Sie für ein Gerät als akzeptabel einstufen.

Wenn Sie mit dem Erstellen von Konformitätsrichtlinien nicht vertraut sind, lesen Sie den Abschnitt Erstellen der Richtlinie im Artikel Erstellen einer Konformitätsrichtlinie in Microsoft Intune. Die folgenden Informationen beziehen sich speziell auf die Konfiguration von Microsoft Defender für Endpunkt im Rahmen einer Konformitätsrichtlinie.

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen SieGerätekonformität> aus. Wählen Sie auf der Registerkarte Richtliniendie Option + Richtlinie erstellen aus.

Verwenden Sie das Dropdownfeld, um eine der folgenden Optionen für Plattform auszuwählen:

- Android-Geräteadministrator

- Android für Unternehmen

- iOS/iPadOS

- Windows 10 und höher

Wählen Sie als Nächstes Erstellen aus.

Geben Sie auf der Registerkarte Grundlagen einen Namen an, mit dem Sie diese Richtlinie später identifizieren können. Sie können auch eine Beschreibung angeben.

Erweitern Sie auf der Registerkarte Kompatibilitätseinstellungen die Kategorie Microsoft Defender for Endpoint, und legen Sie die Option Gerät muss sich auf der Computerrisikobewertung oder unter der Computerrisikobewertung befinden auf Ihre bevorzugte Stufe fest.

Bedrohungsstufenklassifizierungen werden von Microsoft Defender für Endpunkt bestimmt.

- Löschen: Diese Stufe ist die sicherste Einstellung. Solange auf einem Gerät Bedrohungen vorhanden sind, ist kein Zugriff auf Unternehmensressourcen möglich. Wenn Bedrohungen gefunden werden, wird das Gerät als nicht kompatibel bewertet. (Microsoft Defender für Endpunkt verwendet den Wert Sicher.)

- Niedrig: Das Gerät ist konform, wenn nur Bedrohungen auf niedriger Stufe vorliegen. Geräte mit mittleren oder hohen Bedrohungsstufen sind nicht konform.

- Mittel: Das Gerät ist konform, wenn auf dem Gerät Bedrohungen niedriger oder mittlerer Stufe gefunden werden. Wenn auf dem Gerät Bedrohungen hoher Stufen erkannt werden, wird es als nicht kompatibel bewertet.

- Hoch: Dies ist die unsicherste Stufe, die alle Bedrohungsstufen zulässt. Geräte mit hohen, mittleren oder niedrigen Bedrohungsstufen werden als konform angesehen.

Vervollständigen Sie die Konfiguration der Richtlinie einschließlich der Zuweisung der Richtlinie zu den entsprechenden Gruppen.

Erstellen und Zuweisen von App-Schutzrichtlinien zum Festlegen der Risikostufe für Geräte

Verwenden Sie die Prozedur, um eine iOS-/iPadOS- oder Android-App-Schutzrichtlinie zu erstellen, und verwenden Sie die folgenden Informationen auf den Seiten Apps, Bedingter Start und Zuweisungen:

Apps: Wählen Sie die Apps aus, für welche die App-Schutzrichtlinien gelten sollen. Für diese Featuregruppe werden diese Apps blockiert oder basierend auf der Geräterisikobewertung des Mobile Threat Defense-Anbieters selektiv zurückgesetzt.

Bedingter Start: Verwenden Sie unter Gerätebedingungen das Dropdownfeld, um maximal zulässige Gerätebedrohungsstufe auszuwählen.

Optionen für den Wert der Bedrohungsstufe:

- Geschützt: Diese Stufe ist die sicherste Einstellung. Solange auf einem Gerät Bedrohungen vorhanden sind, ist kein Zugriff auf Unternehmensressourcen möglich. Wenn Bedrohungen gefunden werden, wird das Gerät als nicht kompatibel bewertet.

- Niedrig: Das Gerät ist kompatibel, wenn nur Bedrohungen auf niedriger Stufe vorliegen. Durch Bedrohungen höherer Stufen wird das Gerät in einen nicht kompatiblen Status versetzt.

- Mittel: Das Gerät ist kompatibel, wenn die auf dem Gerät gefundenen Bedrohungen niedriger oder mittlerer Stufe sind. Wenn auf dem Gerät Bedrohungen hoher Stufen erkannt werden, wird es als nicht kompatibel bewertet.

- Hoch: Diese Stufe bietet die geringste Sicherheit. Es werden alle Bedrohungsstufen zugelassen, und Mobile Threat Defense wird nur zu Berichtszwecken verwendet. Auf Geräten muss mit dieser Einstellung die MTD-App aktiviert sein.

Optionen für Aktion:

- Zugriff blockieren

- Daten löschen

Zuweisungen: Weisen Sie die Richtlinie Benutzergruppen zu. Die von den Gruppenmitgliedern verwendeten Geräte werden für den Zugriff auf Unternehmensdaten in Ziel-Apps über den Intune-App-Schutz ausgewertet.

Wichtig

Wenn Sie eine App-Schutzrichtlinie für eine beliebige geschützte App erstellen, wird die Bedrohungsstufe des Geräts bewertet. Abhängig von der Konfiguration werden Geräte, die keiner akzeptablen Ebene entsprechen, entweder blockiert oder selektiv über den bedingten Start zurückgesetzt. Wenn sie blockiert werden, werden sie so lange daran gehindert, auf Unternehmensressourcen zuzugreifen, bis die Bedrohung auf dem Gerät aufgelöst und vom ausgewählten MTD-Anbieter an Intune gemeldet wird.

Erstellen einer Richtlinie für bedingten Zugriff

Richtlinien für bedingten Zugriff können Daten aus Microsoft Defender für Endpunkt verwenden, um den Zugriff auf Ressourcen für Geräte zu blockieren, die die von Ihnen in der Konformitätsrichtlinie festgelegte Bedrohungsstufe überschreiten. Sie können den Zugriff des Geräts auf Unternehmensressourcen wie SharePoint oder Exchange Online blockieren.

Tipp

Bedingter Zugriff ist eine Microsoft Entra Technologie. Der Knoten für bedingten Zugriff im Microsoft Intune Admin Center ist der Knoten aus Microsoft Entra.

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Endpunktsicherheit>Bedingter Zugriff>Neue Richtlinie erstellen aus. Da Intune die Benutzeroberfläche für die Richtlinienerstellung für bedingten Zugriff aus dem Azure-Portal darstellt, unterscheidet sich die Schnittstelle von dem Workflow zur Richtlinienerstellung, mit dem Sie möglicherweise vertraut sind.

Geben Sie einen Richtliniennamen ein.

Verwenden Sie für Benutzer die Registerkarten Einschließen und Ausschließen , um Gruppen zu konfigurieren, die diese Richtlinie erhalten sollen.

Legen Sie für Zielressourcen auswählen fest, wofür diese Richtlinie fürCloud-Apps gilt, und wählen Sie dann die zu schützenden Apps aus. Wählen Sie z. B. Apps auswählen und dann für Auswählen nach Office 365 SharePoint Online und Office 365 Exchange Online aus.

Wählen Sie unter Bedingungendie Option Client-Apps aus, und legen Sie dann Konfigurieren auf Ja fest. Aktivieren Sie als Nächstes die Kontrollkästchen für Browser - und mobile Apps und Desktopclients. Wählen Sie dann Fertig aus, um die Client-App-Konfiguration zu speichern.

Konfigurieren Sie für Grant diese Richtlinie so, dass sie basierend auf Gerätekonformitätsregeln angewendet wird. Zum Beispiel:

- Wählen Sie Zugriff gewähren aus.

- Aktivieren Sie das Kontrollkästchen Gerät muss als konform gekennzeichnet werden.

- Wählen Sie Alle ausgewählten Steuerelemente erforderlich aus. Wählen Sie Auswählen aus, um die Konfiguration der Gewährung zu speichern.

Wählen Sie unter Richtlinie aktivieren die Option Ein und dann Erstellen aus, um Ihre Änderungen zu speichern.

Nächste Schritte

- Konfigurieren von Microsoft Defender für Endpunkt-Einstellungen unter Android

- Überwachen der Konformität für Risikostufen

In der Intune-Dokumentation erhalten Sie weitere Informationen:

- Verwenden von Intune zum Korrigieren von mit Microsoft Defender für Endpunkt identifizierten Sicherheitsrisiken

- Erste Schritte mit den Gerätekonformitätsrichtlinien in Intune

- Übersicht über App-Schutzrichtlinien

Weitere Informationen finden Sie in der Dokumentation zu Microsoft Defender für Endpunkt: