Erstellen einer gerätebasierten Richtlinie für bedingten Zugriff

Microsoft Intune Gerätekonformitätsrichtlinien können die status verwalteter Geräte auswerten, um sicherzustellen, dass diese Ihre Anforderungen erfüllen, bevor Sie ihnen Zugriff auf die Apps und Dienste Ihrer organization gewähren. Die status Ergebnisse Ihrer Gerätekonformitätsrichtlinien können von Microsoft Entra Richtlinien für bedingten Zugriff verwendet werden, um Sicherheit und Compliancestandards zu erzwingen. Diese Kombination wird als gerätebasierter bedingter Zugriff bezeichnet.

Tipp

Zusätzlich zu gerätebasierten Richtlinien für bedingten Zugriff können Sie appbasierten bedingten Zugriff mit Intune verwenden.

Im Intune Admin Center können Sie auf die Benutzeroberfläche der Richtlinie für bedingten Zugriff zugreifen, wie in Microsoft Entra ID. Dieser Zugriff umfasst alle Optionen für bedingten Zugriff, die Sie hätten, wenn Sie die Richtlinie innerhalb der Azure-Portal konfigurieren würden. Die Richtlinien, die Sie erstellen, können die Apps oder Dienste angeben, die Sie schützen möchten, die Bedingungen, unter denen auf die Apps oder Dienste zugegriffen werden kann, und die Benutzer, für die die Richtlinie gilt.

Um eine gerätebasierte Richtlinie für bedingten Zugriff zu erstellen, muss Ihr Konto über eine der folgenden Berechtigungen in Microsoft Entra verfügen:

- Sicherheitsadministrator

- Administrator für bedingten Zugriff

Um den Gerätekompatibilitätsstatus zu nutzen, konfigurieren Sie Richtlinien für bedingten Zugriff so, dassMarkieren des Geräts als kompatibel erforderlich ist. Diese Option wird beim Konfigurieren des Zugriffs Gewähren in Schritt 6 des folgenden Verfahrens festgelegt.

Wichtig

Bevor Sie den bedingten Zugriff einrichten, müssen Sie Intune-Gerätekonformitätsrichtlinien festlegen, um Geräte danach zu bewerten, ob sie bestimmte Voraussetzungen erfüllen. Informationen dazu finden Sie unter Erste Schritte mit den Gerätekonformitätsrichtlinien in Intune.

Erstellen der Richtlinie für bedingten Zugriff

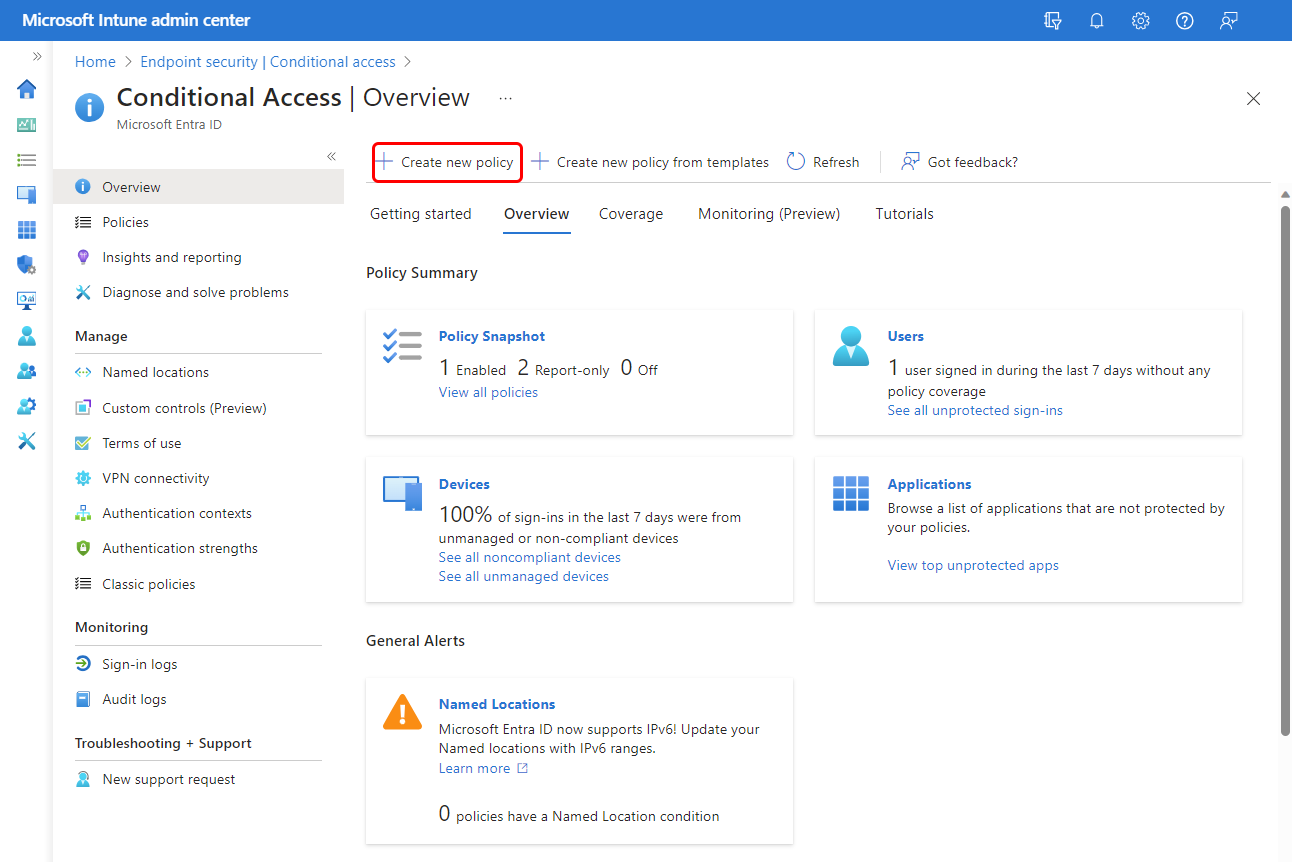

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Endpunktsicherheit>Bedingter Zugriff>Neue Richtlinie erstellen aus.

Der Bereich Neu wird geöffnet. Dabei handelt es sich um den Konfigurationsbereich aus Microsoft Entra. Die Richtlinie, die Sie erstellen, ist eine Microsoft Entra Richtlinie für bedingten Zugriff. Weitere Informationen zu diesem Bereich und richtlinien für bedingten Zugriff finden Sie unter Richtlinienkomponenten für bedingten Zugriff im Microsoft Entra Inhalt.

Konfigurieren Sie unter Zuweisungendie Option Benutzer , um die Identitäten in dem Verzeichnis auszuwählen, für das die Richtlinie gilt. Weitere Informationen finden Sie unter Benutzer und Gruppen in der Microsoft Entra-Dokumentation.

- Konfigurieren Sie auf der Registerkarte Einschließen die Benutzer und Gruppen, die Sie einschließen möchten.

- Verwenden Sie die Registerkarte Ausschließen, wenn Benutzer, Rollen oder Gruppen von dieser Richtlinie ausgeschlossen werden sollen.

Tipp

Testen Sie die Richtlinie mit einer kleineren Gruppe von Benutzern, um sicherzustellen, dass sie wie erwartet funktioniert, bevor Sie sie in größeren Gruppen bereitstellen.

Konfigurieren Sie als Nächstes Zielressourcen, die sich ebenfalls unter Zuweisungen befindet. Verwenden Sie die Dropdownliste für Auswählen, wofür diese Richtlinie gilt , um Cloud-Apps auszuwählen.

Verwenden Sie auf der Registerkarte Einschließen die verfügbaren Optionen, um die Apps und Dienste zu identifizieren, die Sie mit dieser Richtlinie für bedingten Zugriff schützen möchten.

Wenn Sie Apps auswählen auswählen, verwenden Sie die verfügbare Benutzeroberfläche, um Apps und Dienste auszuwählen, die mit dieser Richtlinie geschützt werden sollen.

Achtung

Sperren Sie sich nicht aus. Wenn Sie Alle Cloud-Apps auswählen, überprüfen Sie unbedingt die Warnung, und schließen Sie dann Ihr Benutzerkonto oder andere relevante Benutzer und Gruppen von dieser Richtlinie aus, die den Zugriff behalten sollen, um das Azure-Portal oder Microsoft Intune Admin Center zu verwenden, nachdem diese Richtlinie wirksam wird.

Verwenden Sie die Registerkarte Ausschließen, um ggf. Apps oder Dienste von dieser Richtlinie auszuschließen.

Weitere Informationen finden Sie unter Cloud-Apps oder -Aktionen in der Microsoft Entra Dokumentation.

Konfigurieren Sie als Nächstes Bedingungen. Wählen Sie die Signale aus, die Sie als Bedingungen für diese Richtlinie verwenden möchten. Die folgenden Optionen stehen zur Verfügung:

- Benutzerrisiko

- Anmelderisiko

- Geräteplattformen

- Speicherorte

- Client-Apps

- Nach Geräten filtern

Informationen zu diesen Optionen finden Sie unter Bedingungen in der Microsoft Entra-Dokumentation.

Tipp

Wenn Sie sowohl Clients mit moderner Authentifizierung als auch Exchange ActiveSync-Clients schützen möchten, erstellen Sie zwei separate Richtlinien für bedingten Zugriff – eine für jeden Clienttyp. Exchange Active Sync unterstützt zwar die moderne Authentifizierung, ist die einzige von Exchange Active Sync unterstützte Bedingung die Plattform. Andere Bedingungen wie z. B. die mehrstufige Authentifizierung werden nicht unterstützt. Um den Zugriff von Exchange ActiveSync auf Exchange Online effektiv zu schützen, erstellen Sie eine Richtlinie für bedingten Zugriff, die die Cloud-App „Microsoft 365 Exchange Online“ und die Client-App „Exchange ActiveSync“ mit aktivierter Einstellung „Richtlinie nur auf unterstützte Plattformen anwenden“ festlegt.

Konfigurieren Sie unter Zugriffssteuerungendie Option Gewähren , um eine oder mehrere Anforderungen auszuwählen. Informationen zu den Optionen für die Gewährung finden Sie unter Grant in der Microsoft Entra-Dokumentation.

Wichtig

Damit diese Richtlinie gerätekonform status verwendet, müssen Sie für Zugriff gewähren die Option Gerät als konform kennzeichnen auswählen.

Zugriff blockieren: Den in dieser Richtlinie angegebenen Benutzern wird der Zugriff auf die Apps oder Dienste unter den von Ihnen angegebenen Bedingungen verweigert.

Zugriff gewähren: Den in dieser Richtlinie angegebenen Benutzern wird Zugriff gewährt, aber Sie können eine der folgenden weiteren Aktionen erfordern:

- Anfordern mehrstufiger Authentifizierung

- Authentifizierungsstärke erforderlich

- Gerät muss als konform gekennzeichnet werden: Diese Option ist erforderlich, damit die Richtlinie Gerätekonformität status verwenden kann.

- Anfordern Microsoft Entra hybrid eingebundenen Geräts

- Genehmigte Client-App erforderlich

- Erfordert eine App-Schutzrichtlinie

- Kennwortänderung erforderlich

Klicken Sie unter Richtlinie aktivieren auf Ein. Standardmäßig ist die Richtlinie auf Nur Bericht festgelegt.

Wählen Sie Erstellen aus.