Verwalten von Microsoft 365-Endpunkten

Die meisten Unternehmensorganisationen, die über mehrere Bürostandorte und ein verbindendes WAN verfügen, benötigen eine Konfiguration für die Microsoft 365-Netzwerkkonnektivität. Sie können Ihr Netzwerk optimieren, indem Sie alle vertrauenswürdigen Microsoft 365-Netzwerkanforderungen direkt über Ihre Firewall senden und dabei alle zusätzlichen Überprüfungen oder Verarbeitungen auf Paketebene umgehen. Dadurch werden die Latenz und die Anforderungen an die Umkreiskapazität reduziert. Das Identifizieren des Microsoft 365-Netzwerkdatenverkehrs ist der erste Schritt zur Bereitstellung einer optimalen Leistung für Ihre Benutzer. Weitere Informationen finden Sie unter Microsoft 365-Netzwerkkonnektivitätsprinzipien.

Microsoft empfiehlt, auf die Microsoft 365-Netzwerkendpunkte zuzugreifen und diese mithilfe des Microsoft 365-IP-Adress- und URL-Webdiensts zu ändern.

Unabhängig davon, wie Sie den wichtigen Microsoft 365-Netzwerkdatenverkehr verwalten, erfordert Microsoft 365 Eine Internetverbindung. Andere Netzwerkendpunkte, für die Konnektivität erforderlich ist, sind unter Zusätzliche Endpunkte aufgeführt, die nicht im Microsoft 365-IP-Adress- und URL-Webdienst enthalten sind.

Wie Sie die Microsoft 365-Netzwerkendpunkte verwenden, hängt von der Netzwerkarchitektur Ihrer Unternehmensorganisation ab. In diesem Artikel werden verschiedene Möglichkeiten beschrieben, wie Unternehmensnetzwerkarchitekturen in Microsoft 365-IP-Adressen und URLs integriert werden können. Die einfachste Möglichkeit, zu wählen, welche Netzwerkanforderungen als vertrauenswürdig eingestuft werden sollen, ist die Verwendung von SD-WAN-Geräten, die die automatisierte Microsoft 365-Konfiguration an jedem Ihrer Bürostandorte unterstützen.

SD-WAN für ausgehenden lokalen Branch von wichtigem Microsoft 365-Netzwerkdatenverkehr

An jedem Zweigstellenstandort können Sie ein SD-WAN-Gerät bereitstellen, das so konfiguriert ist, dass Datenverkehr für die Microsoft 365 Optimize-Kategorie von Endpunkten oder die Kategorien Optimieren und Zulassen direkt an das Netzwerk von Microsoft weitergeleitet wird. Anderer Netzwerkdatenverkehr, einschließlich des datenverkehrsbasierten lokalen Rechenzentrums, des allgemeinen Datenverkehrs von Internetwebsites und des Datenverkehrs an Endpunkte der Microsoft 365-Standardkategorie, wird an einen anderen Standort gesendet, an dem Sie über einen größeren Netzwerkperimeter verfügen.

Microsoft arbeitet mit SD-WAN-Anbietern zusammen, um die automatisierte Konfiguration zu ermöglichen. Weitere Informationen finden Sie unter Microsoft 365-Netzwerkpartnerprogramm.

Verwenden einer PAC-Datei für das direkte Routing wichtiger Microsoft 365-Datenverkehr

Verwenden Sie PAC- oder WPAD-Dateien, um Netzwerkanforderungen zu verwalten, die Microsoft 365 zugeordnet sind, aber keine IP-Adresse haben. In der Regel erhöhen Netzwerkanfragen, die über ein Proxy- oder Umkreisgerät gesendet werden, die Latenz. Während TLS Break and Inspect die größte Latenz verursacht, können andere Dienste wie Proxyauthentifizierung und Reputationssuche zu einer schlechten Leistung und einer schlechten Benutzererfahrung führen. Darüber hinaus benötigen diese Umkreisnetzwerkgeräte ausreichend Kapazität, um alle Netzwerkanfragen zu verarbeiten. Es wird empfohlen, Ihre Proxy- oder Inspektionsgeräte für direkte Microsoft 365-Netzwerkanforderungen zu umgehen.

Get-PacFile im PowerShell-Katalog ist ein PowerShell-Skript , das die neuesten Netzwerkendpunkte aus dem Microsoft 365-IP-Adress- und URL-Webdienst liest und eine PAC-Beispieldatei erstellt. Sie können das Skript so ändern, dass es in Ihre vorhandene PAC-Dateiverwaltung integriert werden kann.

Hinweis

Weitere Informationen zu den Sicherheits- und Leistungsaspekten der direkten Konnektivität mit Microsoft 365-Endpunkten finden Sie unter Microsoft 365-Netzwerkkonnektivitätsprinzipien.

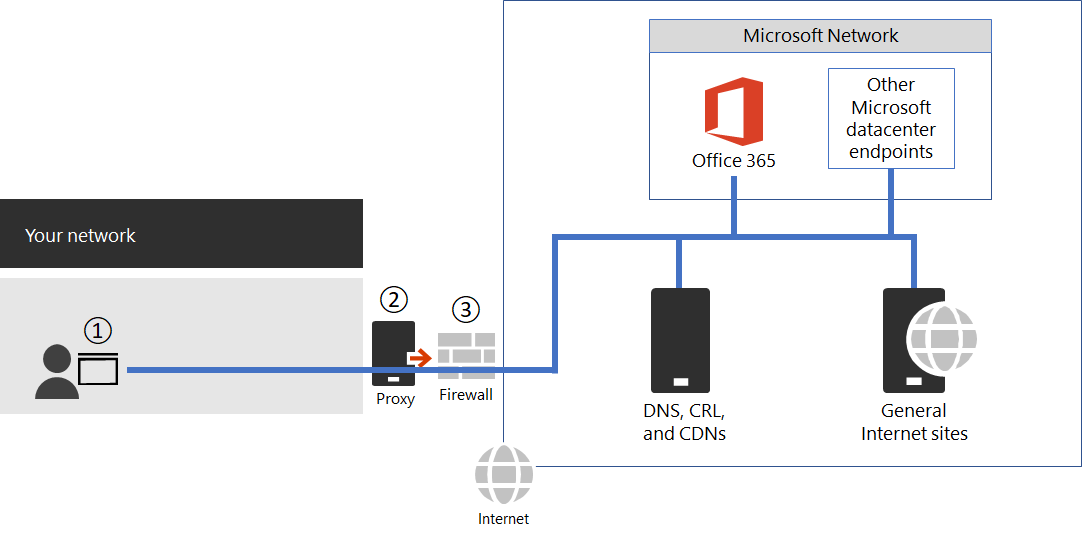

Abbildung 1: Einfaches Unternehmensumkreisnetzwerk

Die PAC-Datei wird für Webbrowser in Punkt 1 in Abbildung 1 bereitgestellt. Wenn Sie eine PAC-Datei für den direkten Ausgehenden wichtigen Microsoft 365-Netzwerkdatenverkehr verwenden, müssen Sie auch die Konnektivität mit den IP-Adressen hinter diesen URLs in Ihrer Netzwerkperimeterfirewall zulassen. Dies erfolgt durch Abrufen der IP-Adressen für die gleichen Microsoft 365-Endpunktkategorien, die in der PAC-Datei angegeben sind, und erstellen Firewall-ACLs basierend auf diesen Adressen. Die Firewall ist Punkt 3 in Abbildung 1.

Wenn Sie sich dafür entscheiden, nur direktes Routing für die Optimierungskategorieendpunkte durchzuführen, müssen alle erforderlichen Endpunkte der Kategorie Zulassen, die Sie an den Proxyserver senden, auf dem Proxyserver aufgeführt werden, um die weitere Verarbeitung zu umgehen. Tls-Unterbrechung und Überprüfung und Proxyauthentifizierung sind beispielsweise nicht mit den Endpunkten der Kategorie Optimieren und Zulassen kompatibel. Der Proxy Server ist Punkt 2 in Abbildung 1.

Die allgemeine Konfiguration besteht darin, den gesamten ausgehenden Datenverkehr vom Proxyserver für die Ziel-IP-Adressen für Microsoft 365-Netzwerkdatenverkehr, der auf den Proxyserver trifft, zuzulassen. Informationen zu Problemen mit TLS-Unterbrechungen und -Überprüfungen finden Sie unter Verwenden von Netzwerkgeräten oder Lösungen von Drittanbietern für Microsoft 365-Datenverkehr.

Es gibt zwei Arten von PAC-Dateien, die das Get-PacFile Skript generiert.

| Typ | Beschreibung |

|---|---|

| 1 |

Senden des Endpunktdatenverkehrs der Kategorie „Optimize“ direkt und des sonstigen Datenverkehrs an den Proxyserver. |

| 2 |

Senden des Endpunktdatenverkehrs der Kategorien „Optimize“ und „Allow“ direkt und des sonstigen Datenverkehrs an den Proxyserver. Dieser Typ kann auch verwendet werden, um den gesamten unterstützten ExpressRoute-Datenverkehr für Microsoft 365 an ExpressRoute-Netzwerksegmente und alles andere an den Proxyserver zu senden. |

Hier ein einfaches Beispiel für das Aufrufen des PowerShell-Skripts:

Get-PacFile -ClientRequestId b10c5ed1-bad1-445f-b386-b919946339a7

Es gibt viele Parameter, die Sie an das Skript übergeben können:

| Parameter | Beschreibung |

|---|---|

| ClientRequestId |

Dies ist erforderlich, und es handelt sich um einen GUID, der an den Webdienst übergeben wird, der den Clientcomputer darstellt, der den Anruf macht. |

| Instanz |

Die Microsoft 365-Dienstinstanz, die standardmäßig Weltweit verwendet wird. Dies wird auch an den Webdienst übergeben. |

| TenantName |

Ihr Microsoft 365-Mandantenname. Wird an den Webdienst übergeben und als ersetzbarer Parameter in einigen Microsoft 365-URLs verwendet. |

| Typ |

Der Typ der Proxy-PAC-Datei, die Sie generieren möchten. |

Hier sehen Sie ein weiteres Beispiel für das Aufrufen des PowerShell-Skripts mit weiteren Parametern:

Get-PacFile -Type 2 -Instance Worldwide -TenantName Contoso -ClientRequestId b10c5ed1-bad1-445f-b386-b919946339a7

Proxyserverumgehung verarbeitung von Microsoft 365-Netzwerkdatenverkehr

Wenn PAC-Dateien nicht für direkten ausgehenden Datenverkehr verwendet werden, möchten Sie die Verarbeitung in Ihrem Netzwerkperimeter trotzdem umgehen, indem Sie Ihren Proxyserver konfigurieren. Einige Anbieter von Proxyservern haben die automatisierte Konfiguration aktiviert, wie im Microsoft 365-Netzwerkpartnerprogramm beschrieben.

Wenn Sie dies manuell tun, müssen Sie die Endpunktkategoriedaten optimieren und zulassen aus dem Microsoft 365-IP-Adress- und URL-Webdienst abrufen und Ihren Proxyserver so konfigurieren, dass die Verarbeitung für diese Daten umgangen wird. Es ist wichtig, TLS-Unterbrechung und -Überprüfung und Proxyauthentifizierung für die Endpunkte der Kategorie Optimieren und Zulassen zu vermeiden.

Änderungsverwaltung für Microsoft 365-IP-Adressen und URLs

Neben der Auswahl einer geeigneten Konfiguration für Ihren Netzwerkperimeter ist es wichtig, dass Sie einen Änderungsverwaltungsprozess für Microsoft 365-Endpunkte einführen. Diese Endpunkte ändern sich regelmäßig. Wenn Sie die Änderungen nicht verwalten, können Benutzer blockiert werden oder eine schlechte Leistung aufweisen, nachdem eine neue IP-Adresse oder URL hinzugefügt wurde.

Änderungen an den Microsoft 365-IP-Adressen und -URLs werden in der Regel am letzten Tag jedes Monats veröffentlicht. Manchmal wird eine Änderung aufgrund von Betriebs-, Support- oder Sicherheitsanforderungen außerhalb dieses Zeitplans veröffentlicht.

Wenn eine Änderung veröffentlicht wird, bei der Sie handeln müssen, weil eine IP-Adresse oder URL hinzugefügt wurde, sollten Sie damit rechnen, dass Sie 30 Tage nach der Veröffentlichung der Änderung benachrichtigt werden, bis ein Microsoft 365-Dienst auf diesem Endpunkt vorhanden ist. Dies wird als Gültigkeitsdatum angezeigt. Obwohl wir diesen Benachrichtigungszeitraum anstreben, ist dies aufgrund von Betriebs-, Support- oder Sicherheitsanforderungen möglicherweise nicht immer möglich. Änderungen, die keine sofortigen Maßnahmen zur Aufrechterhaltung der Konnektivität erfordern, z. B. entfernte IP-Adressen oder URLs oder weniger wichtige Änderungen, enthalten keine Vorabbenachrichtigung. In diesen Fällen wird kein Gültigkeitsdatum angegeben. Unabhängig davon, welche Benachrichtigung bereitgestellt wird, wird für jede Änderung der Termin der Aktivierung des Dienstes aufgelistet.

Änderungsbenachrichtigungen mithilfe des Webdiensts

Sie können den Microsoft 365-IP-Adress- und URL-Webdienst verwenden, um änderungsbenachrichtigungen zu erhalten. Es wird empfohlen, die /version-Webmethode einmal pro Stunde aufzurufen, um die Version der Endpunkte zu überprüfen, die Sie zum Herstellen einer Verbindung mit Microsoft 365 verwenden. Wenn sich diese Version im Vergleich zu der von Ihnen verwendeten Version ändert, sollten Sie die neuesten Endpunktdaten aus der /endpoints-Webmethode und optional die Unterschiede aus der /changes-Webmethode abrufen. Es ist nicht erforderlich, die Webmethoden /endpoints oder /changes aufzurufen, wenn keine Änderung an der gefundenen Version vorgenommen wurde.

Weitere Informationen finden Sie unter Microsoft 365 IP-Adresse und URL-Webdienst.

Änderungsbenachrichtigungen mithilfe von RSS-Feeds

Die Microsoft 365-IP-Adresse und der URL-Webdienst stellen einen RSS-Feed bereit, den Sie in Outlook abonnieren können. Es gibt Links zu den RSS-URLs auf jeder der Für Microsoft 365-Dienstinstanzen spezifischen Seiten für die IP-Adressen und URLs. Weitere Informationen finden Sie unter Microsoft 365 IP-Adresse und URL-Webdienst.

Änderungsbenachrichtigung und Genehmigungsprüfung mit Power Automate

Uns ist bewusst, dass Sie möglicherweise weiterhin die monatlichen Änderungen an Netzwerkendpunkten manuell vornehmen müssen. Sie können Power Automate verwenden, um einen Flow zu erstellen, der Sie per E-Mail benachrichtigt und optional einen Genehmigungsprozess für Änderungen ausführt, wenn Microsoft 365-Netzwerkendpunkte Änderungen aufweisen. Nach Abschluss der Überprüfung können Sie den Workflow per E-Mail automatisch an Ihr Firewall- und das Proxyserver-Managementteam senden.

Informationen zu einem Power Automate-Beispiel und einer Vorlage finden Sie unter Verwenden von Power Automate zum Empfangen einer E-Mail für Änderungen an Microsoft 365-IP-Adressen und URLs.

Häufig gestellte Fragen zu Microsoft 365-Netzwerkendpunkten

Lesen Sie diese häufig gestellten Fragen zur Microsoft 365-Netzwerkkonnektivität.

Wie übermittle ich eine Frage?

Wählen Sie den Link unten aus, um anzugeben, ob der Artikel hilfreich war oder nicht, und senden Sie weitere Fragen. Wir überwachen das Feedback und aktualisieren die Liste der am häufigsten gestellten Fragen.

Wie kann ich den Standort meines Mandanten ermitteln?

Der Mandantenstandort lässt sich am besten mit unserer Karte der Rechenzentren ermitteln.

Bin ich in geeigneter Weise über Peering mit Microsoft verbunden?

Die Peeringstandorte werden unter Peering mit Microsoft im Detail beschrieben.

Mit mehr als 2500 ISP-Peeringbeziehungen weltweit und 70 Präsenzpunkten sollte der Zugang aus Ihrem Netzwerk in unseres nahtlos möglich sein. Es lohnt sich, ein paar Minuten zu investieren, um sicherzustellen, dass die Peeringbeziehung Ihres ISPs optimal ist. Hier finden Sie ein paar Beispiele guter und weniger guter Peeringübergaben an Ihr Netzwerk.

Ich sehe Netzwerkanforderungen an IP-Adressen, die nicht in der Liste "Veröffentlicht" angezeigt werden. Muss ich Zugriff auf diese Netzwerkanforderungen zulassen?

Wir stellen nur IP-Adressen für die Microsoft 365-Server bereit, an die Sie direkt weiterleiten sollten. Es handelt sich nicht um eine vollständige Liste aller IP-Adressen, für die Netzwerkanforderungen angezeigt werden. Es werden Netzwerkanforderungen an Microsoft und ip-Adressen von Drittanbietern angezeigt, die nicht veröffentlicht wurden. Diese IP-Adressen werden dynamisch generiert oder auf eine Weise verwaltet, die bei Änderungen eine rechtzeitige Benachrichtigung verhindert. Wenn Ihre Firewall den Zugriff für diese Netzwerkanforderungen nicht basierend auf den FQDNs zulassen kann, verwenden Sie zum Verwalten der Anforderungen eine PAC- oder WPAD-Datei.

Sehen Sie sich eine ip-Adresse an, die Microsoft 365 zugeordnet ist und zu der Sie weitere Informationen benötigen?

- Überprüfen Sie mithilfe eines CIDR-Rechners, ob die IP-Adresse in einem größeren veröffentlichten Bereich enthalten ist, z. B. dem für IPv4 oder IPv6.. Beispielsweise enthält 40.96.0.0/13 die IP-Adresse 40.103.0.1, obwohl 40.96 nicht mit 40.103 übereinstimmt.

- Überprüfen Sie mithilfe einer Whois-Abfrage, ob die IP-Adresse einem Partner gehört. Wenn es sich im Besitz von Microsoft befindet, ist es möglicherweise ein interner Partner. Viele Partnernetzwerkendpunkte werden als zur Standardkategorie gehören aufgeführt, für die IP-Adressen nicht veröffentlicht werden.

- Die IP-Adresse ist möglicherweise nicht Teil von Microsoft 365 oder einer Abhängigkeit. Die Veröffentlichung von Microsoft 365-Netzwerkendpunkten umfasst nicht alle Microsoft-Netzwerkendpunkte.

- Überprüfen Sie das Zertifikat. Stellen Sie in einem Browser mithilfe von HTTPS://< eine Verbindung mit der IP-Adresse her IP_ADDRESS> und überprüfen Sie die im Zertifikat aufgeführten Domänen, um zu verstehen, welche Domänen der IP-Adresse zugeordnet sind. Wenn es sich um eine IP-Adresse im Besitz von Microsoft handelt und nicht in der Liste der Microsoft 365-IP-Adressen enthalten ist, ist die IP-Adresse wahrscheinlich einem Microsoft CDN wie MSOCDN.NET oder einer anderen Microsoft-Domäne ohne veröffentlichte IP-Informationen zugeordnet. Wenn Sie feststellen, dass es sich bei der Domäne auf dem Zertifikat um eine Domäne handelt, für die die IP-Adresse aufgelistet sein sollte, teilen Sie uns dies bitte mit.

Einige Microsoft 365-URLs verweisen auf CNAME-Einträge anstelle von A-Einträgen im DNS. Was muss ich mit den CNAME-Einträgen tun?

Clientcomputer benötigen einen DNS-A- oder AAAA-Eintrag, der mindestens eine IP-Adresse(n) enthält, um eine Verbindung mit einem Clouddienst herzustellen. Einige in Microsoft 365 enthaltene URLs zeigen CNAME-Einträge anstelle von A- oder AAAA-Einträgen an. Diese CNAME-Einträge sind zwischengeschaltet, und es können mehrere in einer Kette vorhanden sein. Sie werden schließlich immer in einen A- oder AAAA-Eintrag für eine IP-Adresse aufgelöst. Betrachten Sie beispielsweise die folgende Reihe von DNS-Einträgen, die letztendlich in die IP-Adresse IP_1 aufgelöst werden:

serviceA.office.com -> CNAME: serviceA.domainA.com -> CNAME: serviceA.domainB.com -> A: IP_1

Diese CNAME-Umleitungen sind ein normaler Bestandteil des DNS, und für den Clientcomputer wie für den Proxyserver transparent. Sie werden für lastenausgleich, content delivery networks, high availability und service incident mitigation verwendet. Microsoft veröffentlicht die zwischengeschalteten CNAME-Einträge nicht, sie können jederzeit geändert werden, und Sie sollten sie nicht als auf Ihrem Proxyserver zulässig konfigurieren müssen.

Ein Proxyserver überprüft die ursprüngliche URL, die im obigen Beispiel serviceA.office.com ist, und diese URL wird in die Microsoft 365-Veröffentlichung eingeschlossen. Der Proxyserver fordert die DNS-Auflösung dieser URL an eine IP-Adresse an und empfängt IP_1 zurück. Die zwischengeschalteten CNAME-Umleitungsdatensätze werden nicht überprüft.

Hartcodierte Konfigurationen oder die Verwendung einer Zulassungsliste, die auf indirekten Microsoft 365-FQDNs basiert, werden nicht empfohlen und von Microsoft nicht unterstützt. Es ist bekannt, dass sie Kundenkonnektivitätsprobleme verursachen. DNS-Lösungen, die die CNAME-Umleitung blockieren oder die Microsoft 365-DNS-Einträge falsch auflösen, können über DNS-Weiterleitungen mit aktivierter DNS-Rekursion oder mithilfe von DNS-Stammhinweisen aufgelöst werden. Viele Netzwerkumgrenzungsprodukte von Drittanbietern integrieren nativ den empfohlenen Microsoft 365-Endpunkt, um eine Positivliste in ihre Konfiguration mithilfe des Microsoft 365-IP-Adress- und URL-Webdiensts aufzunehmen.

Warum enthalten Microsoft-Domänennamen Namen wie "nsatc.net" oder "akadns.net"?

Microsoft 365 und andere Microsoft-Dienste verwenden mehrere Drittanbieterdienste wie Akamai und MarkMonitor, um Ihre Microsoft 365-Erfahrung zu verbessern. Um Ihnen weiterhin die bestmögliche Erfahrung zu bieten, können wir diese Dienste in Zukunft ändern. Drittanbieterdomänen hosten möglicherweise Inhalte, z. B. ein CDN, oder sie hosten einen Dienst, z. B. einen geografischen Datenverkehrsverwaltungsdienst. Zu den derzeit genutzten Dienste gehören unter anderem:

MarkMonitor wird verwendet, wenn Anforderungen angezeigt werden, die *.nsatc.net enthalten. Dieser Dienst bietet Schutz und Überwachung von Domänennamen zum Schutz vor böswilligem Verhalten.

ExactTarget wird verwendet, wenn Anforderungen an *.exacttarget.com angezeigt werden. Dieser Dienst bietet E-Mail-Linkverwaltung und Überwachung vor böswilligem Verhalten.

Akamai wird verwendet, wenn Sie Anforderungen sehen, die einen der folgenden vollqualifizierten Domänennamen enthalten. Dieser Dienst stellt Geo-DNS- und CDN-Dienste (Content Delivery Network) bereit.

*.akadns.net

*.akam.net

*.akamai.com

*.akamai.net

*.akamaiedge.net

*.akamaihd.net

*.akamaized.net

*.edgekey.net

*.edgesuite.net

Ich muss über die mindest mögliche Konnektivität für Microsoft 365 verfügen.

Da Microsoft 365 eine Reihe von Diensten ist, die für die Funktion über das Internet entwickelt wurden, basieren die Zuverlässigkeits- und Verfügbarkeitszusagen darauf, dass viele Standard-Internetdienste verfügbar sind. Beispielsweise müssen Standard-Internetdienste wie DNS, CRL und CDNs erreichbar sein, um Microsoft 365 verwenden zu können, genauso wie sie erreichbar sein müssen, um die meisten modernen Internetdienste nutzen zu können.

Die Microsoft 365-Suite ist in vier Hauptdienstbereiche unterteilt, die die drei primären Workloads und eine Reihe gemeinsamer Ressourcen darstellen. Diese Dienstbereiche können verwendet werden, um Datenverkehrsflüsse einer bestimmten Anwendung zuzuordnen. Da Features jedoch häufig Endpunkte über mehrere Workloads hinweg nutzen, können diese Dienstbereiche nicht effektiv zum Einschränken des Zugriffs verwendet werden.

| Dienstbereich | Beschreibung |

|---|---|

| Exchange |

Exchange Online und Exchange Online Protection |

| SharePoint |

SharePoint Online und OneDrive for Business |

| Skype for Business Online und Microsoft Teams |

Skype for Business auf Microsoft Teams |

| Standard |

Microsoft 365 Pro Plus, Office in einem Browser, Microsoft Entra ID und andere gängige Netzwerkendpunkte |

Zusätzlich zu diesen grundlegenden Internetdiensten gibt es Drittanbieterservices, die nur zur Integration zusätzlicher Funktionalitäten dienen. Obwohl diese Dienste für die Integration erforderlich sind, werden sie im Artikel Microsoft 365-Endpunkte als optional markiert. Dies bedeutet, dass die Kernfunktionalität des Diensts weiterhin funktioniert, wenn auf den Endpunkt nicht zugegriffen werden kann. Für jeden erforderlichen Netzwerkendpunkt ist das erforderliche Attribut auf true festgelegt. Für jeden optionalen Netzwerkendpunkt ist das erforderliche Attribut auf false festgelegt, und das Notes-Attribut enthält details zu den fehlenden Funktionen, die Sie erwarten sollten, wenn die Konnektivität blockiert wird.

Wenn Sie versuchen, Microsoft 365 zu verwenden und feststellen, dass Drittanbieterdienste nicht zugänglich sind, sollten Sie sicherstellen, dass alle FQDNs, die in diesem Artikel als erforderlich oder optional gekennzeichnet sind, über den Proxy und die Firewall zugelassen werden.

Wie blockiere ich den Zugriff auf Microsoft-Services für Endverbraucher?

Das Feature "Mandanteneinschränkungen" unterstützt jetzt das Blockieren der Verwendung aller Microsoft-Consumeranwendungen (MSA-Apps) wie OneDrive, Hotmail und Xbox.com. Dieses Feature verwendet einen separaten Header für den login.live.com-Endpunkt. Weitere Informationen finden Sie unter Verwenden von Mandanteneinschränkungen zum Verwalten des Zugriffs auf SaaS-Cloudanwendungen.

Meine Firewall benötigt IP-Adressen und kann keine URLs verarbeiten. Wie konfiguriere ich es für Microsoft 365?

Microsoft 365 stellt nicht die IP-Adressen aller erforderlichen Netzwerkendpunkte bereit. Einige werden nur als URLs bereitgestellt und sind als Standard kategorisiert. Erforderliche URLs in der Standardkategorie sollten über einen Proxyserver zugelassen werden. Wenn Sie keinen Proxyserver haben, sehen Sie sich an, wie Sie Webanforderungen für URLs konfiguriert haben, die Benutzer in die Adressleiste eines Webbrowsers eingeben. Der Benutzer gibt auch keine IP-Adresse an. Die URLs der Microsoft 365-Standardkategorie, die keine IP-Adressen bereitstellen, sollten auf die gleiche Weise konfiguriert werden.

Verwandte Artikel

Microsoft 365-IP-Adresse und -URL-Webdienst

IP-Bereiche von Microsoft Azure-Rechenzentren

Öffentlicher Microsoft IP-Bereich

Anforderungen an die Netzwerkinfrastruktur für Microsoft Intune