Selektieren und Untersuchen von Vorfällen mit angeleiteten Reaktionen von Microsoft Copilot in Microsoft Defender

Gilt für:

- Microsoft Defender XDR

- Microsoft Defender Unified Security Operations Center (SOC)-Plattform

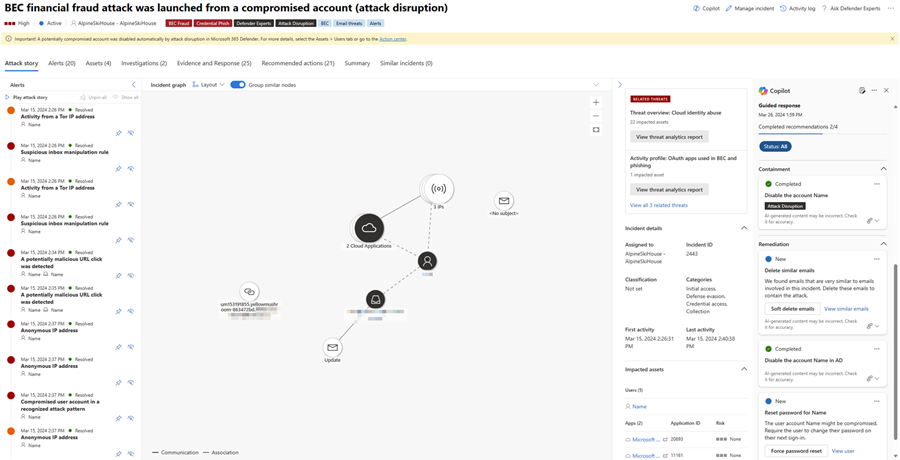

Microsoft Copilot for Security im Microsoft Defender-Portal unterstützt Teams zur Reaktion auf Vorfälle bei der sofortigen Behebung von Vorfällen mit angeleiteten Reaktionen. Copilot in Defender nutzen KI und maschinelles Lernen, um einen Vorfall zu kontextualisieren und aus früheren Untersuchungen zu lernen, um angemessene Reaktionsmaßnahmen zu generieren.

Um auf Vorfälle im Microsoft Defender-Portal zu reagieren, ist es häufig erforderlich, mit den verfügbaren Aktionen des Portals vertraut zu sein, um Angriffe zu stoppen. Darüber hinaus haben neue Mitglieder von Teams für die Reaktion auf Vorfälle möglicherweise unterschiedliche Vorstellungen davon, wo und wie sie auf Vorfälle reagieren können. Die Fähigkeit zur angeleiteten Reaktion von Copilot in Defender ermöglicht es Incident Response Teams auf Vorfälle auf allen Ebenen Reaktionsaktionen sicher und schnell anzuwenden, um Vorfälle problemlos zu beheben.

Angeleitete Reaktionen sind im Microsoft Defender-Portal über die Copilot for Security-Lizenz verfügbar. Angeleitete Reaktionen sind auch in der eigenständigen Erfahrung von Copilot für Security über das Defender XDR Plug-In verfügbar.

In diesem Leitfaden wird beschrieben, wie Sie auf die Funktion für angeleitete Reaktionen zugreifen, einschließlich Info zum Bereitstellen von Feedback zu den Reaktionen.

Anwenden von angeleiteten Reaktionen zum Beheben von Incidents

Angeleitete Reaktionen empfehlen Aktionen in den folgenden Kategorien:

- Selektierung: Enthält eine Empfehlung, Vorfälle als informativ, richtig positiv oder falsch positiv zu klassifizieren.

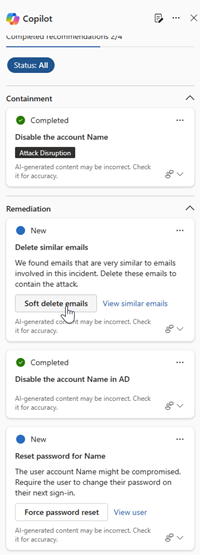

- Eindämmung: Enthält empfohlene Aktionen zum Eindämmen eines Vorfalls.

- Untersuchung: Enthält empfohlene Maßnahmen zur weiteren Untersuchung

- Abhilfe: Enthält empfohlene Reaktionsmaßnahmen, die auf bestimmte an einem Vorfall beteiligte Entitäten angewendet werden.

Jede Karte enthält Informationen zur empfohlenen Aktion, einschließlich der Entität, in der die Aktion angewendet werden muss und warum die Aktion empfohlen wird. Die Karten betonen auch, wann eine empfohlene Aktion durch eine automatisierte Untersuchung wie Angriffsunterbrechung oder automatisierte Untersuchungsreaktion durchgeführt wurde.

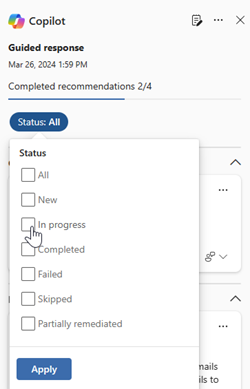

Die geführten Antwortkarten können basierend auf dem verfügbaren Status für jede Karte sortiert werden. Sie können einen bestimmten Status auswählen, wenn Sie die geführten Antworten anzeigen, indem Sie auf Status klicken und den entsprechenden Status auswählen, den Sie anzeigen möchten. Alle geführten Antwortkarten werden unabhängig vom Status standardmäßig angezeigt.

Führen Sie die folgenden Schritte aus, um geführte Antworten zu verwenden:

Öffnen Sie eine Vorfallsseite. Copilot generiert beim Öffnen einer Incidentseite automatisch geführte Antworten. Der Copilot-Bereich erscheint auf der rechten Seite der Vorfallseite und zeigt die Karten für angeleitete Reaktion.

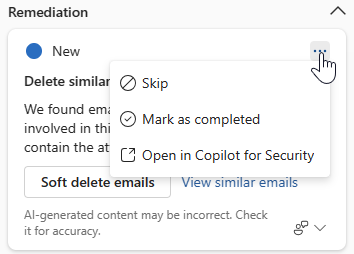

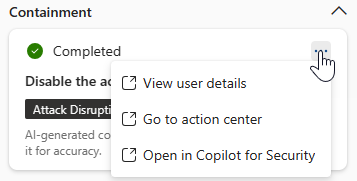

Überprüfen Sie jede Karte, bevor Sie die Empfehlungen anwenden. Wählen Sie die Auslassungspunkte weitere Aktionen (...) auf einer Antwortkarte aus, um die für jede Empfehlung verfügbaren Optionen anzuzeigen. Nun folgen einige Beispiele.

Um eine Aktion anzuwenden, wählen Sie die gewünschte Aktion auf jeder Karte aus. Die geführte Reaktionsaktion auf jeder Karte ist auf den Typ des Incidents und die jeweilige involvierte Entität zugeschnitten.

Sie können Feedback zu jeder Reaktionskarte bereitstellen, um zukünftige Antworten von Copilot kontinuierlich zu verbessern. Um Feedback zu geben, wählen Sie das Feedbacksymbol

unten rechts auf jeder Karte zeigt.

unten rechts auf jeder Karte zeigt.

Hinweis

Abgeblente Aktionsschaltflächen bedeuten, dass diese Aktionen durch Ihre Berechtigung eingeschränkt werden. Weitere Informationen finden Sie auf der Seite mit den Berechtigungen für einheitliche rollenbasierte Zugriffsberechtigungen (Unified Role-Based Access, RBAC).

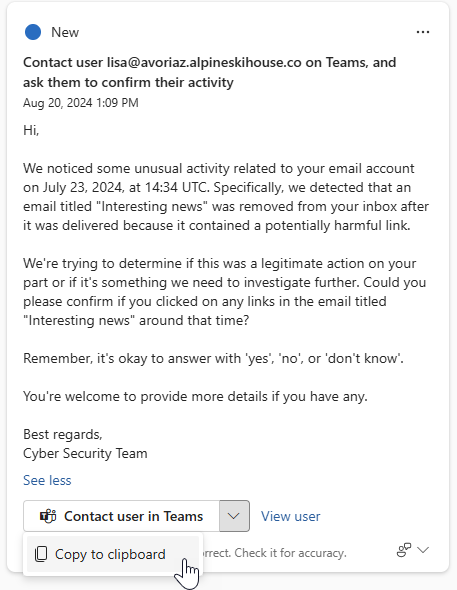

Copilot hilft dabei, die Untersuchungsaufgaben von Analysten zu beschleunigen. Wenn ein Incident eine weitere Untersuchung einer Benutzeraktivität erfordert, schlägt Copilot Text vor, den Analysten für die Kommunikation mit einem Benutzer verwenden können. Die geführte Antwortkarte enthält einen Kontaktbenutzer in Teams oder eine Aktion In Zwischenablage kopieren , die den vorgeschlagenen Text in die Zwischenablage kopiert. Analysten können den Text dann in eine E-Mail oder ein anderes Kommunikationstool einfügen. Der Analyst kann auch durch die Aktion Benutzer anzeigen mehr Kontext zum Benutzer gewinnen.

Copilot unterstützt auch Teams zur Reaktion auf Vorfälle, indem es Analysten ermöglicht, mehr Kontext zu Reaktionsaktionen mit zusätzlichen Erkenntnissen zu erhalten. Für Abhilfemaßnahmen können Teams für die Reaktion auf Vorfälle zusätzliche Informationen mit Optionen wie Ähnliche Vorfälle anzeigen oder Ähnliche E-Mails anzeigen anzeigen.

Die Aktion Ähnliche Vorfälle anzeigen wird verfügbar, wenn innerhalb der Organisation andere Vorfälle vorhanden sind, die dem aktuellen Vorfall ähneln. Auf der Registerkarte Ähnliche Vorfälle werden ähnliche Vorfälle aufgelistet, die Sie überprüfen können. Microsoft Defender erkennt ähnliche Vorfälle innerhalb der Organisation automatisch durch maschinelles Lernen. Teams für die Reaktion auf Vorfälle können die Informationen aus diesen ähnlichen Vorfällen verwenden, um Vorfälle zu klassifizieren und die Aktionen in diesen ähnlichen Vorfällen weiter zu überprüfen.

Die Aktion Ähnliche E-Mails anzeigen, die speziell für Phishing-Vorfälle gilt, führt Sie zur Seite Erweiterte Bedrohungssuche, auf der automatisch eine KQL-Abfrage zum Auflisten ähnlicher E-Mails innerhalb der Organisation generiert wird. Diese automatische Abfragegenerierung im Zusammenhang mit einem Vorfall hilft Teams bei der weiteren Untersuchung anderer E-Mails, die sich auf den Vorfall beziehen können. Sie können die Abfrage überprüfen und nach Bedarf ändern.

Siehe auch

- Zusammenfassen eines Vorfalls

- Dateien analysieren

- Ausführen der Skriptanalyse

- Erstellen eines Schadensberichts

- Generieren von KQL-Abfragen

- Erste Schritte mit Microsoft Copilot für Security

- Weitere Informationen zu anderen eingebetteten Copilot für Security-Umgebungen

- Weitere Informationen zu vorinstallierten Plug-Ins in Copilot für Security

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.