Migrieren von Verwaltungstoolressourcen zu Azure weltweit

Wichtig

Seit August 2018 haben wir keine neuen Kunden akzeptiert und keine neuen Features und Dienste an den ursprünglichen Microsoft Cloud Germany-Standorten bereitgestellt.

Aufgrund der Weiterentwicklung der Kundenbedürfnisse haben wir vor Kurzem zwei neue Rechenzentrumsregionen in Deutschland gestartet, die Datenresidenz für Kundendaten, umfassende Konnektivität mit dem globalen Cloudnetzwerk von Microsoft sowie wettbewerbsfähige Preise bieten.

Darüber hinaus haben wir am 30. September 2020 angekündigt, dass die Microsoft Cloud Deutschland am 29. Oktober 2021 geschlossen wird. Weitere Details finden Sie hier: https://www.microsoft.com/cloud-platform/germany-cloud-regions.

Profitieren Sie von der Vielfalt der Funktionen, Sicherheit auf Unternehmensniveau und den umfangreichen Features, die in unseren neuen deutschen Rechenzentrumsregionen zur Verfügung stehen, und migrieren Sie noch heute.

Dieser Artikel enthält Informationen dazu, wie Sie Azure-Verwaltungstools von Azure Deutschland zu Azure weltweit migrieren können.

Traffic Manager

Azure Traffic Manager kann Sie beim Ausführen einer reibungslosen Migration unterstützen. E ist aber nicht möglich, Traffic Manager-Profile, die Sie in Azure Deutschland erstellt haben, nach Azure weltweit zu migrieren. (Während einer Migration migrieren Sie Traffic Manager-Endpunkte zur Zielumgebung, so dass Sie das Traffic Manager-Profil ohnehin aktualisieren müssen.)

Sie können zusätzliche Endpunkte in der Zielumgebung definieren, indem Sie den Traffic Manager verwenden, während er noch in der Quellumgebung ausgeführt wird. Wenn Traffic Manager in der neuen Umgebung ausgeführt wird, können Sie in der Quellumgebung weiterhin Endpunkte definieren, die Sie noch nicht migriert haben. Dieses Szenario wird als das Blau-Grün-Szenario bezeichnet. Dieses Szenario umfasst die folgenden Schritte:

- Erstellen Sie ein neues Traffic Manager-Profil in Azure weltweit.

- Definieren Sie die Endpunkte in Azure Deutschland.

- Ändern Sie Ihren DNS CNAME-Eintrag in das neue Traffic Manager-Profil.

- Deaktivieren Sie das alte Traffic Manager-Profil.

- Migrieren und konfigurieren Sie Endpunkte. Für jeden Endpunkt in Azure Deutschland:

- Migrieren Sie den Endpunkt zu Azure weltweit.

- Ändern Sie das Traffic Manager-Profil, um den neuen Endpunkt zu verwenden.

Weitere Informationen finden Sie unter:

- Frischen Sie Ihre Kenntnisse auf, indem Sie die Traffic Manager-Tutorials durcharbeiten.

- Lesen Sie Was ist Traffic Manager?

- Informieren Sie sich über das Erstellen eines Traffic Manager-Profils.

- Erfahren Sie mehr über das Blau-Grün-Szenario.

Azure Backup

Der Azure Backup-Dienst bietet einfache, sichere und kostengünstige Lösungen, um Ihre Daten zu sichern und aus der Microsoft Azure-Cloud wiederherzustellen. Das Verschieben von Sicherungsdaten ist jetzt über PowerShell-Cmdlets von „Deutschland, Mitte“ (GEC) und „Deutschland, Nordosten“ (GNE) nach „Deutschland, Westen-Mitte“ (GWC) aktiviert.

Voraussetzungen für das Verschieben von Hybridworkloads

Sobald der Verschiebevorgang gestartet wird, werden Sicherungen in den vorhandenen Tresoren beendet. Daher ist es wichtig, Ihre Daten in einem neuen Tresor in GWC für Hybridworkloads (DPM-Server(Data Protection Manager), Azure Backup Server (MABS), Microsoft Azure Recovery Services (MARS)) zu schützen, bevor Sie mit dem Verschieben von Sicherungsdaten aus den Regionen beginnen. So beginnen Sie mit dem Schützen in einem neuen Tresor:

- Erstellen Sie einen neuen Tresor (VaultN) in GWC.

- Registrieren Sie Ihren DPM-Server/MABS-/MARS-Agent erneut bei VaultN.

- Weisen Sie die Richtlinie zu, und beginnen Sie mit dem Erstellen von Sicherungen.

Die erste Sicherung ist eine vollständige Kopie, gefolgt von inkrementellen Sicherungen.

Wichtig

- Stellen Sie vor dem Initiieren der Verschiebung von Sicherungsdaten sicher, dass die erste vollständige Sicherung in VaultN abgeschlossen wurde.

- Verwalten Sie für DPM/MABS die Passphrase aus dem ursprünglichen Tresor an einem sicheren Speicherort, da Sie die gleiche Passphrase zum Wiederherstellen von Daten aus dem Zieltresor benötigen. Ohne die ursprüngliche Passphrase ist die Wiederherstellung aus dem Quelltresor nicht möglich.

Schritt 1: Herunterladen der Ressourcen

Laden Sie die erforderlichen Ressourcen herunter, und installieren Sie sie.

- Laden Sie die neueste Version von PowerShell (PowerShell 7) herunter.

- Verwenden Sie Version 4.2.0 des Az.RecoveryServices-Moduls, die in Azure Cloud Shell verfügbar ist.

- Aktualisieren Sie alle MARS-Agents auf die neueste Version.

- Überprüfen Sie Ihre Passphrase. Wenn Sie sie neu generieren müssen, befolgen Sie die Validierungsschritte.

Schritt 2: Erstellen eines Zieltresors in GWC

Erstellen Sie einen Zieltresor (Vault 2) in GWC. Informationen zum Erstellen eines Tresors finden Sie unter Erstellen und Konfigurieren eines Recovery Services-Tresors.

Hinweis

- Stellen Sie sicher, dass der Tresor keine geschützten Elemente enthält.

- Stellen Sie sicher, dass der Zieltresor über die erforderliche Redundanz verfügt: lokal redundanter Speicher (LRS) oder georedundanten Speicher (GRS).

Schritt 3: Verwenden von PowerShell zum Auslösen des Verschiebens von Sicherungsdaten

Abrufen des Quelltresors aus GNE oder GEC

Führen Sie die folgenden Cmdlets aus:

Connect-AzAccount -Environment AzureGermanCloudSet-AzContext -Subscription "subscriptionName"$srcVault = Get-AzRecoveryServicesVault -name “srcVault” -ResourceGroupName “TestSourceRG”

Hinweis

srcVault= QuelltresorTestSourceRG= Quellressourcengruppe

Abrufen des Zieltresors in GWC

Führen Sie die folgenden Cmdlets aus:

Connect-AzAccountSet-AzContext -Subscription "subscriptionName"$trgVault = Get-AzRecoveryServicesVault -name “targetVault” -ResourceGroupName “TestTargetRG”

Hinweis

targetVault= ZieltresorTestTargetRG= Testressourcengruppe

Ausführen der Überprüfung

Führen Sie die folgenden Cmdlets aus:

$validated = $false$validated = Test-AzRecoveryServicesDSMove -SourceVault $srcVault -TargetVault $trgVault

Initialisieren/Vorbereiten der DS-Verschiebung

Führen Sie die folgenden Cmdlets aus:

Connect-AzAccount -Environment AzureGermanCloudSet-AzContext -SubscriptionName $srcSub-

if($validated) { $corr = Initialize-AzRecoveryServicesDSMove -SourceVault $srcVault -TargetVault $trgVault } $corr

Auslösen der DS-Verschiebung

Führen Sie die folgenden Cmdlets aus:

Connect-AzAccountSet-AzContext -SubscriptionName $trgSubCopy-AzRecoveryServicesVault - CorrelationIdForDataMove $corr -SourceVault $srcVault -TargetVault $trgVault -Force

Sie können den Vorgangs mit dem Cmdlet Get-AzRecoveryServicesBackupJob überwachen.

Hinweis

- Während des Verschiebens von Sicherungsdaten werden alle Sicherungselemente in einen vorübergehenden Zustand verschoben. In diesem Zustand werden die neuen Wiederherstellungspunkte (RPs) nicht erstellt, und alte RPs werden nicht bereinigt.

- Da dieses Feature in GEC und GNE aktiviert ist, wird empfohlen, diese Schritte für einen kleinen Tresor durchzuführen und die Verschiebung zu überprüfen. Führen Sie bei Erfolg diese Schritte für alle Tresore aus.

- Neben der Verschiebung der Sicherungsdaten für den gesamten Tresor wird die Verschiebung pro Container (VMs, DPM- und MABS-Server und MARS-Agents) ausgelöst. Verfolgen Sie den Fortschritt der Verschiebungen pro Container im Abschnitt Aufträge nach.

Während des Verschiebens werden die folgenden Aktionen für den Quelltresor blockiert:

- Neue geplante Sicherungen

- Beenden Sie die Sicherung mit dem Löschen von Daten.

- Löschen von Daten

- Sicherung fortsetzen

- Richtlinie ändern

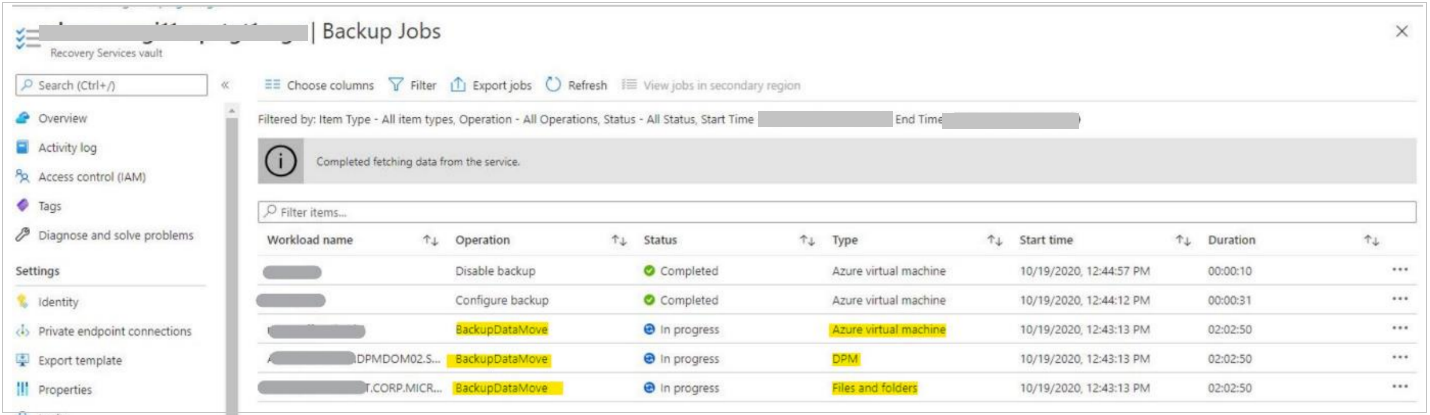

Schritt 4: Überprüfen des Verschiebeauftrags

Der Vorgang zum Verschieben von Sicherungsdaten erfolgt pro Container. Bei Azure-VM-Sicherungen werden die VM-Sicherungen als Container betrachtet. Um den Fortschritt des Vorgangs zum Verschieben von Sicherungsdaten anzugeben, wird für jeden Container ein Auftrag erstellt.

Führen Sie zum Überwachen der Aufträge die folgenden Cmdlets aus:

Get-AzRecoveryServicesBackupJob -Operation BackupDataMove -VaultId $trgVault.ID$Jobs = Get-AzRecoveryServicesBackupJob -Operation BackupDataMove -VaultId $trgVault.IDGet-AzRecoveryServicesBackupJobDetail -Job $Jobs[0] -VaultId $trgVault.ID$JobDetails.ErrorDetails

Schritt 5: Vorgänge nach dem Verschieben

Nachdem der Vorgang zum Verschieben von Sicherungsdaten für alle Container in den Zieltresor abgeschlossen ist, ist keine weitere Aktion für VM-Sicherungen erforderlich.

Überprüfen, dass die Containerbewegung abgeschlossen ist

Um zu überprüfen, ob alle Container aus dem Quelltresor in den Zieltresor verschoben wurden, navigieren Sie zum Zieltresor, und überprüfen Sie, ob alle Container in diesem Tresor vorhanden sind.

Führen Sie das folgende Cmdlet aus, um alle VMs aufzulisten, die aus dem Quelltresor in den Zieltresor verschoben wurden:

Get-AzRecoveryServicesBackupContainer -BackupManagementType “AzureVM” -VaultId $trgVault.ID

Überprüfen, ob das Verschieben von Richtlinien abgeschlossen wurde

Nachdem die Sicherungsdaten erfolgreich in die neue Region verschoben wurden, werden alle Richtlinien, die auf Azure-VM-Sicherungselemente im Quelltresor angewendet wurden, auf den Zieltresor angewendet.

Um zu überprüfen, ob alle Richtlinien aus dem Quelltresor in den Zieltresor verschoben wurden, navigieren Sie zum Zieltresor, und führen Sie das folgende Cmdlet aus, um die Liste aller verschobenen Richtlinien abzurufen:

Get-AzRecoveryServicesBackupProtectionPolicy -VaultId $trgVault.ID

Diese Richtlinien gelten auch nach dem Verschieben weiterhin für Ihre Sicherungsdaten, sodass die Lebenszyklusverwaltung der verschobenen Wiederherstellungspunkte fortgesetzt wird.

Um eine plötzliche Bereinigung mehrerer Wiederherstellungspunkte zu vermeiden (die möglicherweise während des Verschiebens abgelaufen sind oder unmittelbar nach dem Verschieben ablaufen), wird die Bereinigung älterer Wiederherstellungspunkte (RPs) für einen Zeitraum von 10 Tagen nach dem Verschieben angehalten. Während dieses Zeitraums werden Ihnen die zusätzlichen Daten, die durch die alten RPs anfallen, nicht in Rechnung gestellt.

Wichtig

Wenn Sie diese älteren RPs wiederherstellen müssen, stellen Sie sie sofort nach dem Verschieben von Sicherungsdaten innerhalb dieses 10-tägigen Zeitraums wieder her. Sobald dieser Sicherheitszeitraum abgeschlossen ist, werden die auf jedes Sicherungselement angewendeten Richtlinien wirksam und erzwingen die Bereinigung der alten RPs.

Wiederherstellungsvorgänge

Wiederherstellen virtueller Azure-Computer

Für virtuelle Azure-Computer können Sie die Wiederherstellung von den Wiederherstellungspunkten im Zieltresor ausführen.

Konfigurieren des MARS-Agents

- Registrieren Sie sich erneut beim Zieltresor.

- Führen Sie die Wiederherstellung von den Wiederherstellungspunkten aus.

- Registrieren Sie sich nach der Wiederherstellung erneut beim neuen Tresor (VaultN), und setzen Sie Sicherungen fort.

Hinweis

Während der MARS-Agent beim Zieltresor registriert ist, werden keine neuen Sicherungen durchgeführt.

Konfigurieren von DPM/MABS

Empfohlen

Verwenden Sie die externe DPM-Methode, um die Wiederherstellung durchzuführen. Weitere Informationen finden Sie unter Wiederherstellen von Daten aus Azure Backup Server.

Hinweis

- OLR (Original-Location Recovery) wird nicht unterstützt.

- Sicherungen werden in VaultN für alle registrierten Computer fortgesetzt.

Andere Option

Für OLR (Original-Location Recovery):

- Registrieren Sie den DPM-Server/MABS erneut beim Zieltresor.

- Führen Sie den Wiederherstellungsvorgang aus.

- Registrieren Sie den DPM-Server/MABS erneut beim neuen Tresor.

Hinweis

Einschränkungen der Verwendung von DPM:

- Der Sicherungsvorgang für alle Computer, die beim DPM-Server registriert sind, wird beendet, wenn Sie den DPM-Server mit dem Zieltresor verbinden.

- Nachdem der DPM-Server nach der Wiederherstellung erneut beim neuen Tresor registriert wurde, werden Konsistenzprüfungen durchgeführt (die Zeit, die zum Abschließen dieses Vorgangs benötigt wird, hängt von der Datenmenge ab), bevor Sicherungen fortgesetzt werden.

Fehlercodes

UserErrorConflictingDataMoveOnVault

Meldung: Zurzeit wird ein weiterer Vorgang zum Verschieben für den Tresor ausgeführt.

Szenario: Sie versuchen, den Datenverschiebevorgang für einen Quelltresor auszuführen, während ein anderer Datenverschiebevorgang bereits für den gleichen Quelltresor ausgeführt wird.

Empfohlene Aktion: Warten Sie, bis der aktuelle Vorgang zum Verschieben von Daten abgeschlossen ist, und versuchen Sie es noch mal.

UserErrorOperationNotAllowedDuringDataMove

Meldung: Dieser Vorgang ist unzulässig, weil zurzeit ein Vorgang zum Verschieben von Daten durchgeführt wird.

Szenarien: Während des Datenverschiebevorgangs sind die folgenden Vorgänge im Quelltresor unzulässig:

- Beenden der Sicherung unter Beibehaltung der Daten

- Beenden Sie die Sicherung mit dem Löschen von Daten.

- Löschen von Sicherungsdaten.

- Sicherung fortsetzen

- Ändern der Richtlinie.

Empfohlene Aktion: Warten Sie, bis der Vorgang zum Verschieben von Daten abgeschlossen ist, und versuchen Sie es noch mal. Weitere Informationen zu den unterstützten Vorgängen.

UserErrorNoContainersFoundForDataMove

Meldung: In diesem Tresor sind keine Container vorhanden, die für den Vorgang zum Verschieben von Daten unterstützt werden.

Szenarien: Diese Meldung wird angezeigt, wenn Folgendes zutrifft:

- Der Quelltresor verfügt über gar keine Container.

- Der Quelltresor verfügt nur über nicht unterstützte Container.

- Der Quelltresor enthält alle Container, die zuvor in einen Zieltresor verschoben wurden, und Sie haben IgnoreMoved = true in der API übergeben.

Empfohlene Aktion: Informieren Sie sich über die unterstützten Container für die Datenverschiebung.

UserErrorDataMoveNotSupportedAtContainerLevel

Meldung: Der Vorgang zum Verschieben von Daten wird auf Containerebene nicht unterstützt.

Szenario: Sie haben einen Datenschiebevorgang auf Containerebene ausgewählt.

Empfohlene Aktion: Versuchen Sie den Vorgang der Datenverschiebung auf Tresorebene.

UserErrorDataMoveNotAllowedContainer RegistrationInProgress

Meldung: Der Vorgang zum Verschieben von Daten ist unzulässig, weil zurzeit ein Containerregistrierungsvorgang im Quelltresor durchgeführt wird.

Szenario: Ein Containerregistrierungsvorgang wird im Quelltresor ausgeführt, als Sie versucht haben, Daten zu verschieben.

Empfohlene Aktion: Versuchen Sie den Datenschiebevorgang nach einiger Zeit.

UserErrorDataMoveNotAllowedTargetVaultNotEmpty

Meldung: Der Vorgang zum Verschieben von Daten ist unzulässig, weil im Zieltresor bereits einige Container registriert sind.

Szenario: Für den ausgewählten Zieltresor sind bereits einige Container registriert.

Empfohlene Aktion: Versuchen Sie den Datenschiebevorgang für einen leeren Zieltresor.

UserErrorUnsupportedSourceRegionForDataMove

Meldung: Der Vorgang zum Verschieben von Daten wird für diese Region nicht unterstützt.

Szenario: Die Zielregion ist ungültig.

Empfohlene Aktion: Überprüfen Sie die Liste der unterstützten Regionen für die Verschiebung von Daten.

UserErrorUnsupportedTargetRegionForDataMove

Meldung: Der Vorgang zum Verschieben von Daten in diese Region wird nicht unterstützt.

Szenario: Die Zielregion-ID ist ungültig.

Empfohlene Aktion: Überprüfen Sie die Liste der unterstützten Regionen für die Verschiebung von Daten.

UserErrorDataMoveTargetVaultWithPrivate EndpointNotSupported

Meldung: Die Daten können nicht verschoben werden, weil der ausgewählte Quelltresor private Endpunkte enthält.

Szenario: Private Endpunkte sind im Zieltresor aktiviert.

Empfohlene Aktion: Löschen Sie die privaten Endpunkte, und wiederholen Sie den Verschiebevorgang. Weitere Informationen zu den unterstützten Vorgängen.

UserErrorDataMoveSourceVaultWithPrivate EndpointNotSupported

Meldung: Die Daten können nicht verschoben werden, weil der ausgewählte Quelltresor private Endpunkte enthält.

Szenario: Private Endpunkte sind im Quelltresor aktiviert.

Empfohlene Aktion: Löschen Sie die privaten Endpunkte, und wiederholen Sie den Verschiebevorgang. Weitere Informationen zu den unterstützten Vorgängen.

UserErrorDataMoveSourceVaultWithCMK NotSupported

Meldung: Die Daten können nicht verschoben werden, weil für den ausgewählten Quelltresor Verschlüsselung aktiviert ist.

Szenario: Kundenseitig verwaltete Schlüssel (Customer-Managed Keys, CMK) sind im Quelltresor aktiviert.

Empfohlene Aktion: Informieren Sie sich über die unterstützten Vorgänge.

UserErrorDataMoveTargetVaultWithCMKNotSupported

Meldung: Die Daten können nicht verschoben werden, weil für den ausgewählten Zieltresor die Verschlüsselung aktiviert ist.

Szenario: Kundenseitig verwaltete Schlüssel (Customer-Managed Keys, CMK) sind im Zieltresor aktiviert.

Empfohlene Aktion: Informieren Sie sich über die unterstützten Vorgänge.

Azure Planer

Azure Scheduler wurde am 31. Januar 2022 vollständig eingestellt. Wenn Sie Planungsaufträge erstellen möchten, verwenden Sie stattdessen Azure Logic Apps im globalen Azure.

Weitere Informationen finden Sie unter:

- Erfahren Sie mehr, indem Sie die Tutorials zu Azure Logic Apps durcharbeiten.

- Lesen Sie Was ist Azure Logic Apps?

Network Watcher

Das Migrieren einer Azure Network Watcher-Instanz von Azure Deutschland zu Azure weltweit wird derzeit nicht unterstützt. Es wird empfohlen, eine neue Network Watcher-Instanz in Azure weltweit zu erstellen und zu konfigurieren. Vergleichen Sie dann die Ergebnisse zwischen der alten und der neuen Umgebung.

Weitere Informationen finden Sie unter:

- Frischen Sie Ihre Kenntnisse auf, indem Sie die Network Watcher-Tutorials durcharbeiten.

- Im Artikel Übersicht über Azure Network Watcher finden Sie weitere Informationen zu diesem Thema.

- Erfahren Sie mehr über Datenflussprotokolle für Netzwerksicherheitsgruppen.

- Erfahren Sie mehr über Verbindungsmonitor.

Site Recovery

Sie können Ihr aktuelles Azure Site Recovery-Setup nicht zu Azure weltweit migrieren. Sie müssen eine neue Site Recovery-Lösung in Azure weltweit einrichten.

Weitere Informationen zu Site Recovery und Informationen dazu, wie Sie virtuelle Computer von Azure Deutschland zu Azure weltweit migrieren, finden Sie unter Migration von Compute-Ressourcen von Azure Deutschland zu Azure weltweit.

Frischen Sie Ihre Kenntnisse auf, indem Sie die folgenden Schritt-für-Schritt-Tutorials durcharbeiten:

- Azure zu Azure: Notfallwiederherstellung

- VMware zu Azure: Notfallwiederherstellung

- Hyper-V zu Azure: Notfallwiederherstellung

Azure-Richtlinien

Sie können Richtlinien nicht direkt von Azure Deutschland zu Azure weltweit migrieren. Während einer Migration wird der Gültigkeitsbereich von zugewiesenen Richtlinien üblicherweise geändert. Dies trifft insbesondere zu, wenn sich das Abonnement in der Zielumgebung unterscheidet, wie in diesem Szenario. Sie haben aber die Möglichkeit, Richtliniendefinitionen beizubehalten und sie in Azure weltweit wiederzuverwenden.

Führen Sie in der Azure CLI den folgenden Befehl aus, um alle Richtlinien in Ihrer aktuellen Umgebung aufzulisten.

Hinweis

Wechseln Sie in der Azure CLI unbedingt in die Umgebung „AzureGermanCloud“, bevor Sie die folgenden Befehle ausführen.

az policy definition list --query '[].{Type:policyType,Name:name}' --output table

Exportieren Sie nur Richtlinien, für die PolicyType den Wert Custom hat. Exportieren Sie policyRule in eine Datei. Im folgenden Beispiel wird die benutzerdefinierte Richtlinie „Allow Germany Central Only“ (Kurzversion allowgconly) in eine Datei im aktuellen Ordner exportiert:

az policy definition show --name allowgconly --output json --query policyRule > policy.json

Ihre Exportdatei entspricht etwa dem folgenden Beispiel:

{

"if": {

"not": {

"equals": "germanycentral",

"field": "location"

}

},

"then": {

"effect": "Deny"

}

}

Wechseln Sie nun in Umgebung von Azure weltweit. Ändern Sie die Richtlinienregel, indem Sie die Datei bearbeiten. Sie können z. B. germanycentral in westeurope ändern.

{

"if": {

"not": {

"equals": "westeurope",

"field": "location"

}

},

"then": {

"effect": "Deny"

}

}

Erstellen Sie die neue Richtlinie:

cat policy.json |az policy definition create --name "allowweonly" --rules @-

Sie haben nun eine neue Richtlinie namens allowweonly. Die Richtlinie lässt nur „Europa, Westen“ als Region zu.

Weisen Sie die Richtlinie den Bereichen in Ihrer neuen Umgebung entsprechend zu. Sie können die alten Zuordnungen in Azure Deutschland dokumentieren, indem Sie den folgenden Befehl ausführen:

az policy assignment list

Weitere Informationen finden Sie unter:

- Frischen Sie Ihre Kenntnisse auf, indem Sie das Tutorial zu Azure-Richtlinien durcharbeiten.

- Erfahren Sie, wie Sie Richtlinien über die Azure CLI anzeigen oder Richtlinien über PowerShell anzeigen.

- Erfahren Sie, wie Sie eine Richtliniendefinition über die Azure CLI erstellen oder eine Richtliniendefinition über PowerShell erstellen.

Häufig gestellte Fragen

Wo kann ich die Sicherungsdaten verschieben?

Sie können Ihre Sicherungsdaten aus Recovery Services-Tresoren (RSVs) in „Deutschland, Mitte“ (GEC) und „Deutschland, Nordosten“ (GNE) nach „Deutschland, Westen-Mitte“ (GWC) verschieben.

Welche Sicherungsdaten kann ich verschieben?

Ab dem 21. Juni 2021 können Sie die Sicherungsdaten für die folgenden Workloads aus einer Region in eine andere verschieben:

- Azure Virtual Machines

- Hybridworkloads

- Datei-/Ordnersicherung mit dem MARS-Agent (Microsoft Azure Recovery Services)

- DPM-Server (Data Protection Manager)

- Azure Backup Server (MABS)

Wie kann ich Sicherungsdaten in eine andere Region verschieben?

Um sicherzustellen, dass Daten in den vorhandenen Regionen nicht verloren gehen, ist für Azure Backup das Verschieben von Sicherungsdaten aus GEC und GNE in GWC aktiviert.

Während der Migration werden Sicherungen in GEC und GNE beendet. Daher ist es wichtig, die Workloads in der neuen Region zu schützen, bevor Sie den Migrationsvorgang starten.

Was ist zu tun, wenn beim Verschieben der Sicherungsdaten ein Fehler auftritt?

Für die Sicherungsdaten können die folgenden Fehlerszenarien auftreten:

| Fehlermeldungen | Ursachen |

|---|---|

| Geben Sie einen leeren Zieltresor an. Der Zieltresor sollte keine Sicherungselemente oder Sicherungscontainer enthalten. | Sie haben einen Zieltresor ausgewählt, der bereits über einige geschützte Elemente verfügt. |

| Azure Backup-Daten dürfen nur in unterstützte Zielregionen verschoben werden. | Sie haben einen Zieltresor aus einer Region ausgewählt, die keine der unterstützten Regionen für das Verschieben ist. |

Sie müssen die Sicherung von Grund auf wiederholen, indem Sie den gleichen Befehl (unten angegeben) mit einem neuen leeren Zieltresor ausführen, oder Sie können versuchen, fehlerhafte Elemente erneut aus dem Quelltresor zu verschieben, indem Sie sie mit einem Flag angeben.

if($validated) {

$corr = Initialize-AzRecoveryServicesDSMove -SourceVault $srcVault -TargetVault $trgVault -RetryOnlyFailed

}

Sind Kosten mit dem Verschieben dieser Sicherungsdaten verbunden?

Nein Es sind keine zusätzlichen Kosten für das Verschieben Ihrer Sicherungsdaten aus einer Region in eine andere verbunden. Azure Backup trägt die Kosten für das regionsübergreifende Verschieben von Daten. Nach Abschluss des Verschiebevorgangs gilt nur ein 10-tägiger Zeitraum, in dem keine Kosten anfallen. Nach diesem Zeitraum beginnt die Abrechnung im Zieltresor.

An wen sollte ich mich wenden, wenn beim Verschieben von Sicherungsdaten Probleme auftreten?

Wenn Sie Probleme mit dem Verschieben von Sicherungsdaten aus GEC oder GNE in GWC haben, schreiben Sie uns unter GESupportAzBackup@microsoft.com.

Nächste Schritte

Erfahren Sie mehr über Tools, Techniken und Empfehlungen zum Migrieren von Ressourcen in den folgenden Dienstkategorien: