Verwenden eines verwalteten virtuellen Netzwerks mit Ihrem Microsoft Purview-Konto

In diesem Artikel werden verwaltete virtuelle Netzwerke und verwaltete private Endpunkte in Microsoft Purview beschrieben.

Hinweis

Microsoft Purview hat Mitte November 2023 eine neue Version von Managed Virtual Network-Support hinzugefügt. Neue verwaltete private Endpunkte unterstützen das alte verwaltete virtuelle Netzwerk nicht mehr. Erstellen Sie ein neues verwaltetes virtuelles Netzwerk, und alle neu erstellten Ressourcen verwenden die neueste Version. Hier erfahren Sie mehr über den Unterschied.

Microsoft Purview-Konten, die vor dem 15. Dezember 2023 bereitgestellt wurden, enthalten ein verwaltetes Speicherkonto. Microsoft Purview-Konten, die nach bereitgestellt werden (oder die mit api-Version 2023-05-01-preview bereitgestellt werden), verfügen nicht über verwaltete Speicherkonten, die im Azure-Abonnement bereitgestellt werden. Stattdessen enthalten diese Konten ein Erfassungsspeicherkonto, das in den internen Azure-Abonnements von Microsoft bereitgestellt wird.

Verwaltete Virtual Network

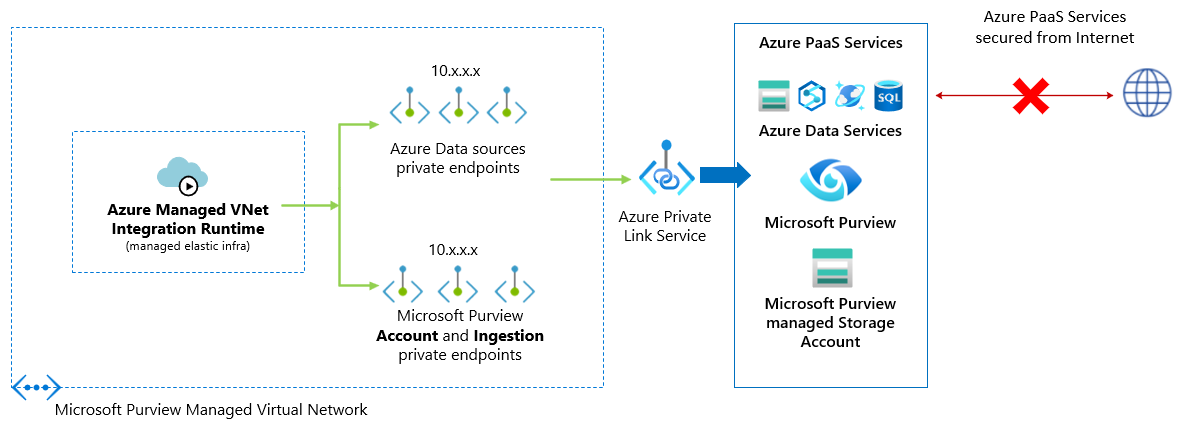

Ein verwaltetes Virtual Network (virtuelles Netzwerk) ist ein virtuelles Netzwerk, das von Microsoft Purview bereitgestellt und verwaltet wird, um das Überprüfen von Datenquellen in einem privaten Netzwerk zu ermöglichen, ohne dass vom Kunden in Azure selbstgehostete Integration Runtime-Computer bereitgestellt und verwaltet werden müssen.

Sie können Azure Managed Virtual Network Integration Runtimes (IR) in verwalteten virtuellen Microsoft Purview-Netzwerken in jeder verfügbaren Microsoft Purview-Region bereitstellen. Von dort aus kann die IR des verwalteten virtuellen Netzwerks private Endpunkte verwenden, um eine sichere Verbindung mit den unterstützten Datenquellen herzustellen und diese zu überprüfen.

Durch das Erstellen einer IR für verwaltete virtuelle Netzwerke in managed Virtual Network wird sichergestellt, dass der Datenintegrationsprozess isoliert und sicher ist.

Vorteile der Verwendung von Managed Virtual Network:

- Mit einem verwalteten Virtual Network können Sie den Aufwand für die Verwaltung der Virtual Network auf Microsoft Purview ablagern. Sie müssen keine VNETs oder Subnetze für Azure Integration Runtime erstellen und verwalten, die zum Überprüfen von Azure-Datenquellen verwendet werden können.

- Es sind keine umfassenden Azure-Netzwerkkenntnisse erforderlich, um Datenintegrationen sicher durchführen zu können. Die Verwendung eines verwalteten Virtual Network ist für Datentechniker wesentlich vereinfacht.

- Verwaltete Virtual Network und verwaltete private Endpunkte schützen vor Datenexfiltration.

Ein verwaltetes virtuelles Netzwerk wird für Ihr Microsoft Purview-Konto erstellt, wenn Sie zum ersten Mal eine verwaltete Virtual Network Integration Runtime in Ihrem Microsoft Purview-Konto erstellen. Sie können die virtuellen Netzwerke außerhalb von Microsoft Purview nicht anzeigen oder verwalten.

Verwaltete private Endpunkte

Verwaltete private Endpunkte sind private Endpunkte, die im von Microsoft Purview verwalteten Virtual Network erstellt werden, um eine private Verbindung mit Microsoft Purview- und Azure-Ressourcen herzustellen. Microsoft Purview verwaltet diese privaten Endpunkte in Ihrem Namen.

Microsoft Purview unterstützt private Links. Private Link ermöglicht Ihnen den Zugriff auf Azure-Dienste wie Azure Storage, Azure SQL Database, Azure Cosmos DB Azure Synapse Analytics.

Wenn Sie eine private Verbindung verwenden, wird der Datenverkehr zwischen Ihren Datenquellen und der verwalteten Virtual Network vollständig über das Microsoft-Backbonenetzwerk geleitet. Private Link schützt vor Risiken der Datenexfiltration. Sie richten eine private Verbindung mit einer Ressource ein, indem Sie einen privaten Endpunkt erstellen.

Der private Endpunkt verwendet eine private IP-Adresse im verwalteten Virtual Network, um den Dienst effektiv darin zu integrieren. Private Endpunkte werden einer bestimmten Ressource in Azure und nicht dem gesamten Dienst zugeordnet. Kunden können die Konnektivität auf eine bestimmte Ressource beschränken, die von ihren organization genehmigt wurde. Erfahren Sie mehr über private Links und private Endpunkte.

Warnung

Wenn ein Azure PaaS-Datenspeicher (Blob, Azure Data Lake Storage Gen2, Azure Synapse Analytics) bereits einen privaten Endpunkt für ihn erstellt hat und selbst wenn er den Zugriff aus allen Netzwerken zulässt, kann Microsoft Purview nur über einen verwalteten privaten Endpunkt darauf zugreifen. Wenn noch kein privater Endpunkt vorhanden ist, müssen Sie in solchen Szenarien einen erstellen.

Eine private Endpunktverbindung wird im Zustand "Ausstehend" erstellt, wenn Sie einen verwalteten privaten Endpunkt in Microsoft Purview erstellen. Ein Genehmigungsworkflow wird initiiert. Der Private Link-Ressourcenbesitzer ist dafür verantwortlich, die Verbindung zu genehmigen oder abzulehnen.

Wenn der Besitzer die Verbindung genehmigt, wird die private Verbindung hergestellt. Andernfalls wird die private Verbindung nicht hergestellt. In beiden Fällen wird der verwaltete private Endpunkt mit dem status der Verbindung aktualisiert.

Nur ein verwalteter privater Endpunkt im genehmigten Zustand kann Datenverkehr an eine bestimmte Private Link-Ressource senden.

Unterstützte Regionen und Datenquellen

Unterstützte Regionen: Verwaltete Virtual Network ist in allen von Microsoft Purview unterstützten Regionen verfügbar. In einem einzelnen Microsoft Purview-instance können bis zu fünf verwaltete virtuelle Netzwerke in verschiedenen Regionen bereitgestellt werden.

Unterstützte Datenquellen für die Überprüfung: Sie können die verwaltete Virtual Network Integration Runtime verwenden, um viele Arten von Datenquellen zu überprüfen. Weitere Informationen finden Sie in den unterstützten Datenquellen.

Unterstützte Systeme mit verwaltetem privaten Endpunkt: Die folgenden Dienste unterstützen native private Endpunkte. Sie können über private Verbindungen über die verwaltete Virtual Network von Microsoft Purview verbunden werden:

- Azure Blob Storage

- Azure Cosmos DB

- Azure Data Lake Storage Gen 2

- Azure-Datenbank für MySQL

- Azure-Datenbank für PostgreSQL

- Azure Databricks

- Azure Dedicated SQL-Pool (ehemals SQL DW)

- Azure Files

- Azure Key Vault

- Azure SQL-Datenbank

- Azure SQL Managed Instance

- Azure Synapse Analytics

- Schneeflocke

Preisdetails

Wenn Sie das Feature verwaltete Virtual Network verwenden, werden Ihnen zwei Teile in Rechnung gestellt:

- Gebühr pro Scanausführung (nutzungsbasierte Bezahlung): Basierend auf der Überprüfungsdauer * verwendeter V-Kern-Stunden * Stückpreis pro V-Kern-Stunde. Dies ist die allgemeine Gebühr für die Überprüfung, die auf allen Integration Runtime-Typen ausgeführt wird.

- Gebühr für die Betriebszeit der verwalteten VNet-IR (always on): Basierend auf der Lebensdauer der verwalteten VNet-IR * 1/8 vCore Stunde * Preis pro V-Kern pro V-Kernstunde. Die Ir-Lebensdauer des verwalteten virtuellen Netzwerks bedeutet, dass die IR-instance erfolgreich erstellt wird, bis sie gelöscht wird. Die Gebühr gilt unabhängig davon, ob Sie einen Scan ausgeführt haben oder nicht.

Details zu den Preisen für "Automatisiertes Scannen, Erfassung & Klassifizierung" finden Sie auf der Microsoft Purview-Preisseite.

Beispielsweise scannen Sie für einen bestimmten Monat verschiedene Datenquellen, und die Ausführung verbraucht x vCore-Stunden von "Scanning Ingestion and Classification - Standard vCore" insgesamt, und die verwaltete VNet-Runtime wird für die Ausführung für den ganzen Monat bereitgestellt. Die Gebühr beträgt: X vCore-Stunden * 0,63 USD pro V-Kern-Stunde für Scanausführungen + 1/8 * 0,63 USD pro V-Kern-Stunde * 730 Stunden für die Ir-Betriebszeit des verwalteten virtuellen Netzwerks.

Bereitstellungsschritte

Voraussetzungen

Stellen Sie vor dem Bereitstellen eines verwalteten virtuellen Netzwerks und einer verwalteten Virtual Network Integration Runtime für ein Microsoft Purview-Konto sicher, dass die folgenden Voraussetzungen erfüllt sind:

- Von Microsoft Purview-Rollen benötigen Sie die Berechtigung Datenquellenadministrator für jede Sammlung in Ihrem Microsoft Purview-Konto.

- Über Azure RBAC-Rollen müssen Sie über das Microsoft Purview-Konto und die Datenquelle Mitwirkender werden, um private Links zu genehmigen.

Erstellen eines verwalteten Virtual Network Integration Runtime

Öffnen Sie das Microsoft Purview-Governanceportal wie folgt:

- Navigieren Sie direkt zu https://web.purview.azure.com Ihrem Microsoft Purview-Konto, und wählen Sie es aus.

- Öffnen Sie die Azure-Portal, suchen Sie nach dem Microsoft Purview-Konto, und wählen Sie es aus. Wählen Sie die Schaltfläche Microsoft Purview-Governanceportal aus.

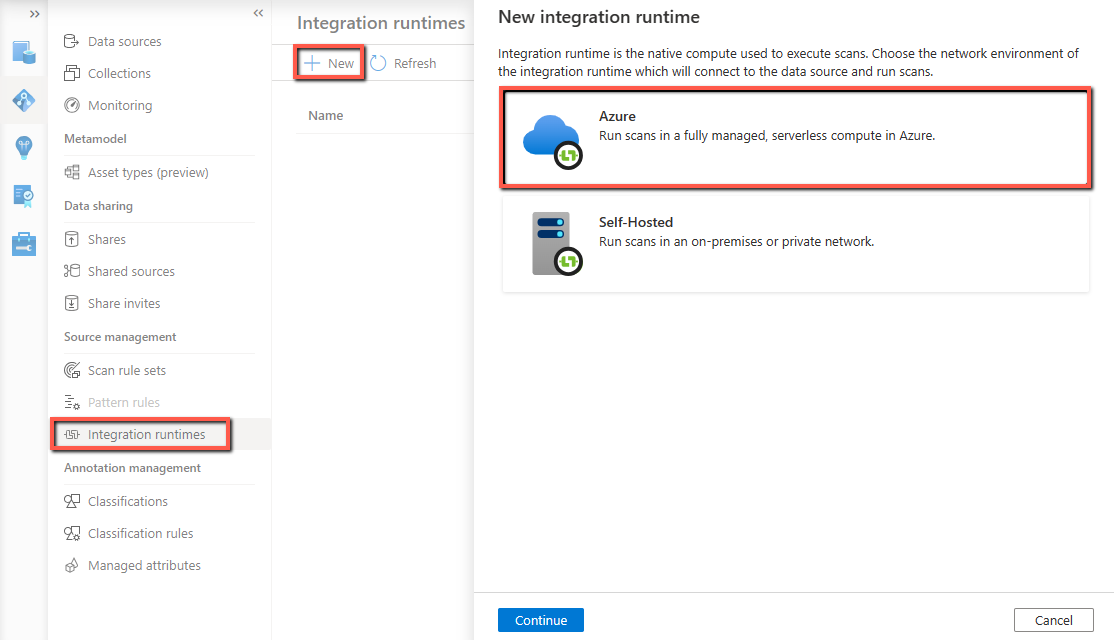

Navigieren Sie zu Data Map –> Integration Runtimes.

Wählen Sie auf der Seite Integration Runtimesdie Option + Neues Symbol aus, um eine neue Runtime zu erstellen. Wählen Sie Azure und dann Weiter aus.

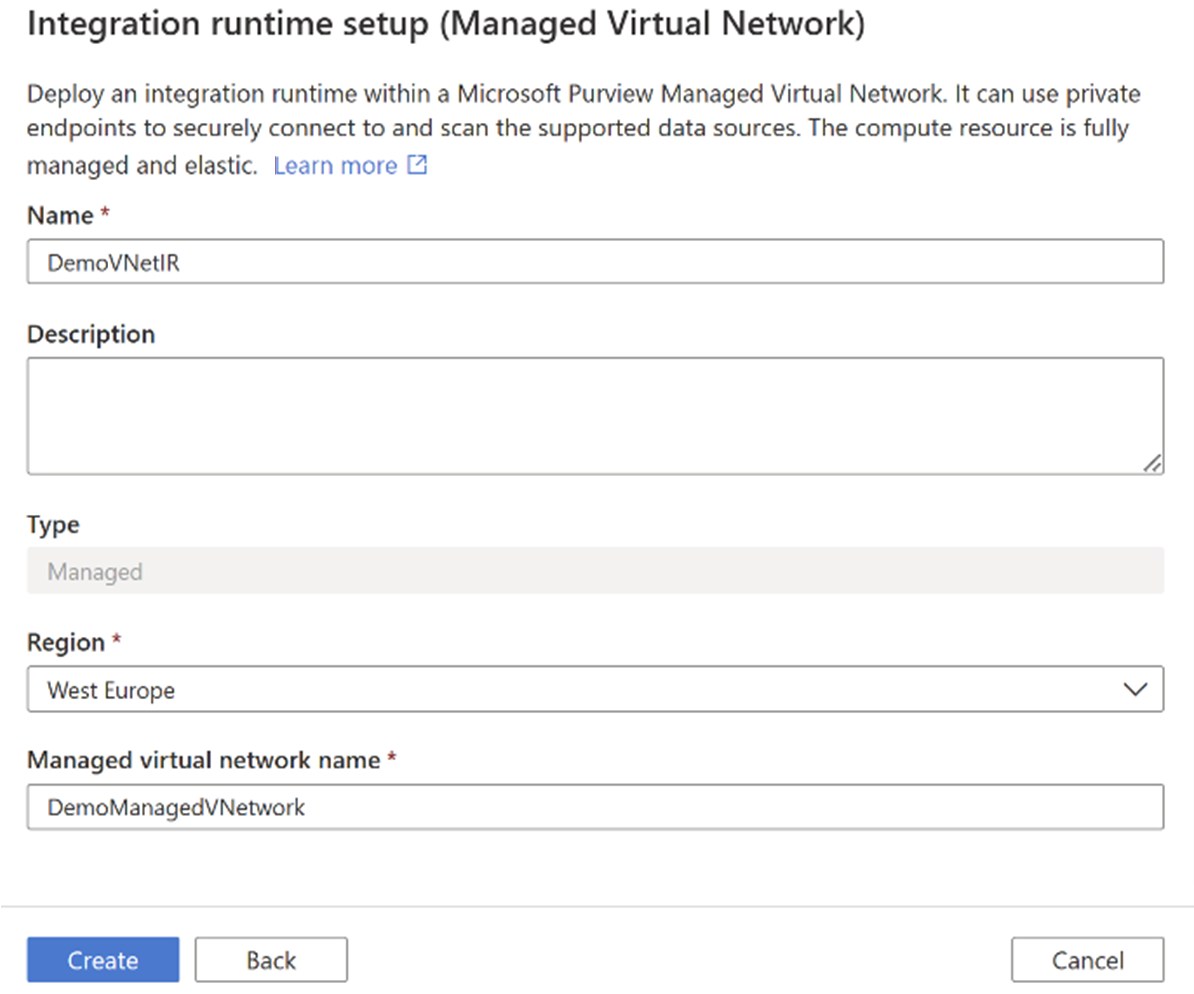

Geben Sie einen Namen für Ihre verwaltete Virtual Network Integration Runtime an, wählen Sie eine Region aus, und geben Sie Ihrem verwalteten virtuellen Netzwerk einen Namen.

Wählen Sie Erstellen aus.

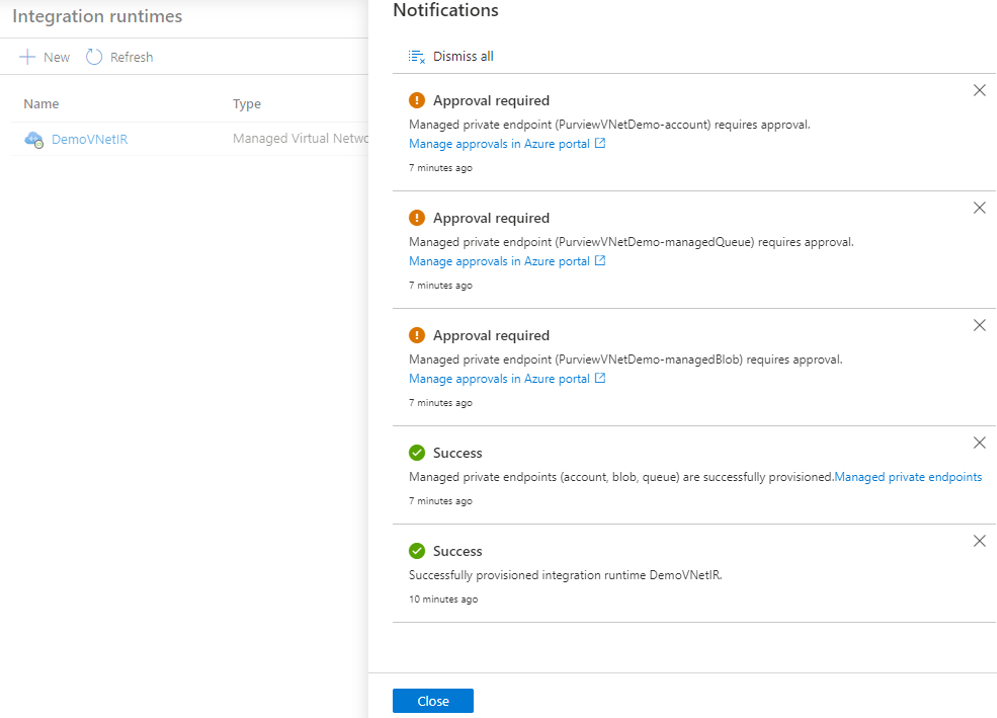

Durch die Bereitstellung der verwalteten Virtual Network Integration Runtime werden mehrere Workflows im Microsoft Purview-Governanceportal zum Erstellen verwalteter privater Endpunkte für Microsoft Purview und das zugehörige verwaltete Speicherkonto ausgelöst. Wählen Sie jeden Workflow aus, um den privaten Endpunkt für die entsprechende Azure-Ressource zu genehmigen.

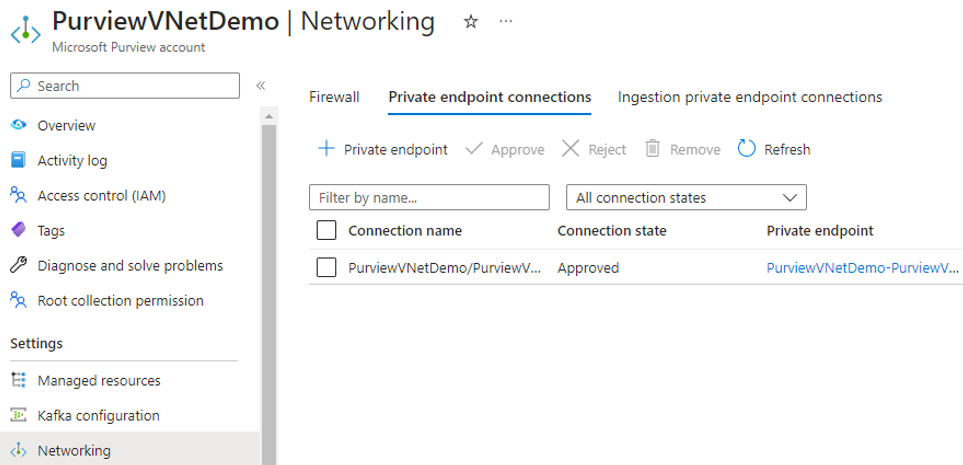

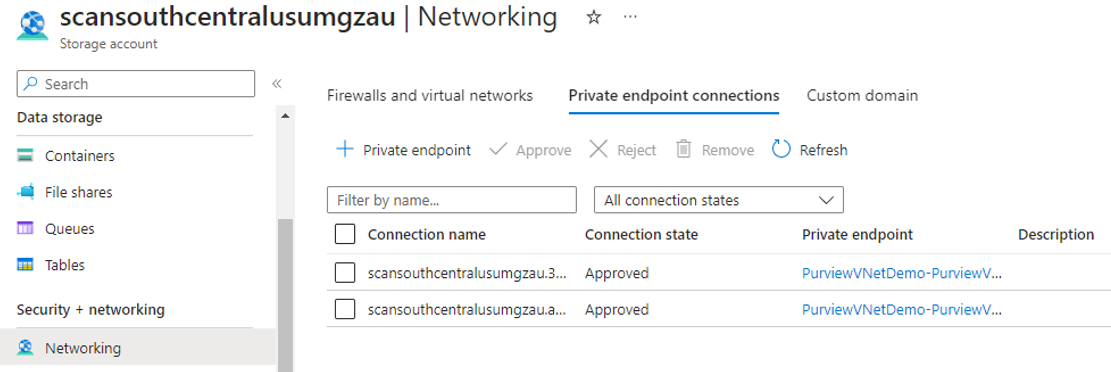

Genehmigen Sie Azure-Portal im Ressourcenfenster Ihres Microsoft Purview-Kontos den verwalteten privaten Endpunkt. Genehmigen Sie auf der Seite verwaltetes Speicherkonto die verwalteten privaten Endpunkte für Blob- und Warteschlangendienste:

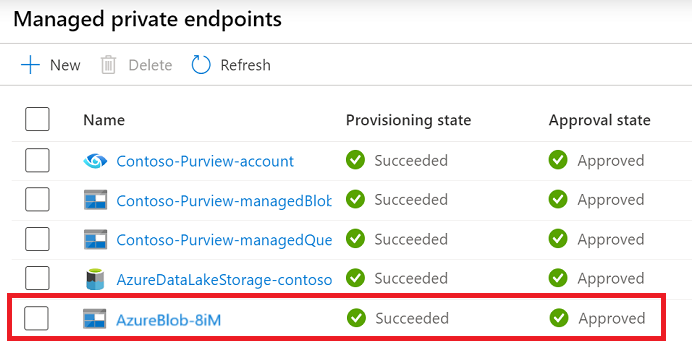

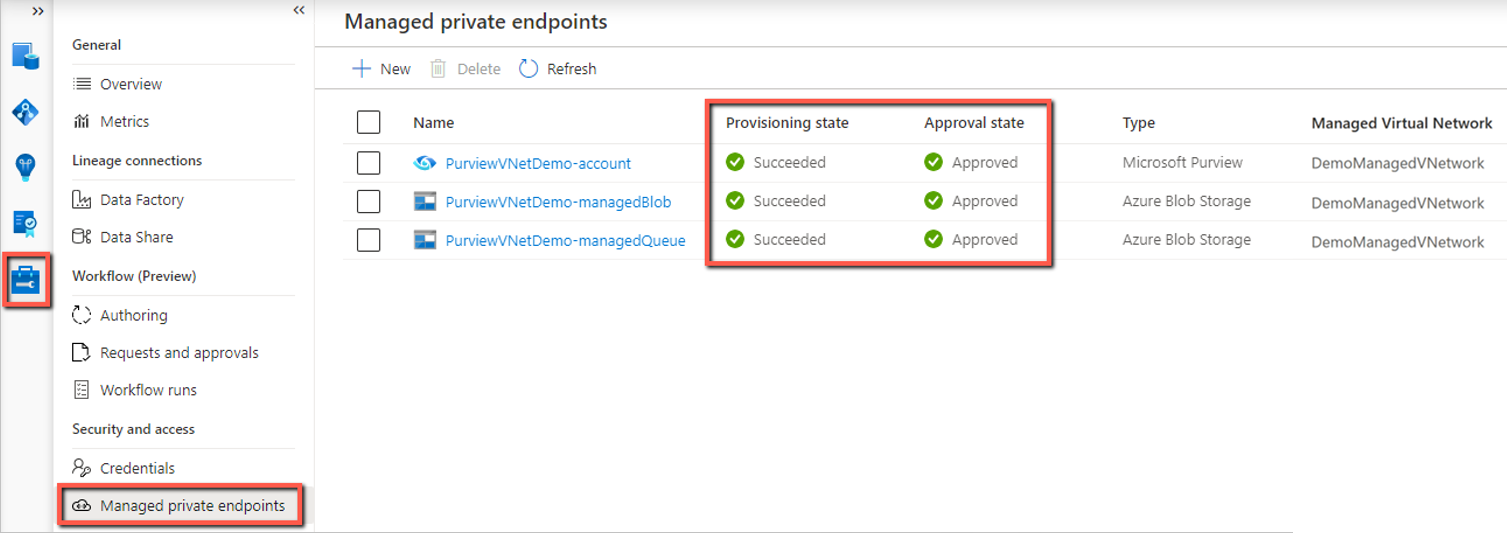

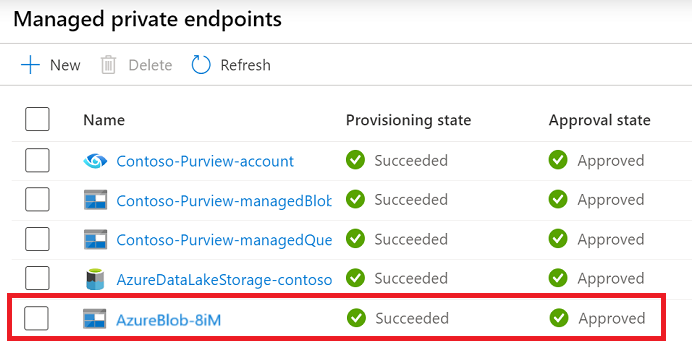

Wählen Sie unter Verwaltung die Option Verwalteter privater Endpunkt aus, um zu überprüfen, ob alle verwalteten privaten Endpunkte erfolgreich bereitgestellt und genehmigt wurden.

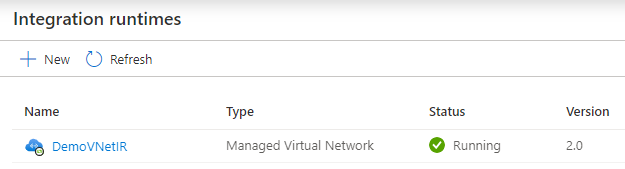

Wechseln Sie zur Seite Integration Runtimes. Die IR-status bei der Erstellung als "Initialisieren" angezeigt. Warten Sie, bis sie in den Status "Wird ausgeführt" umgestellt wird, um sie bei der Überprüfung zu verwenden. Dies dauert in der Regel einige Minuten.

Tipp

Sie können mehrere verwaltete virtuelle Netzwerke in verschiedenen Regionen in Ihrem Microsoft Purview-Konto erstellen, um regionsübergreifend sicher auf Ressourcen zuzugreifen.

Erstellen verwalteter privater Endpunkte für Datenquellen

Sie können verwaltete private Endpunkte verwenden, um Ihre Datenquellen zu verbinden, um die Datensicherheit während der Übertragung sicherzustellen.

Tipp

Wenn Ihre Datenquelle den öffentlichen Zugriff zulässt und Sie eine Verbindung über ein öffentliches Netzwerk herstellen möchten, können Sie diesen Schritt überspringen. Scanausführungen können ausgeführt werden, solange die Integration Runtime eine Verbindung mit Ihrer Datenquelle herstellen kann.

Führen Sie die folgenden Schritte aus, um einen verwalteten privaten Endpunkt für eine Datenquelle bereitzustellen und zu genehmigen:

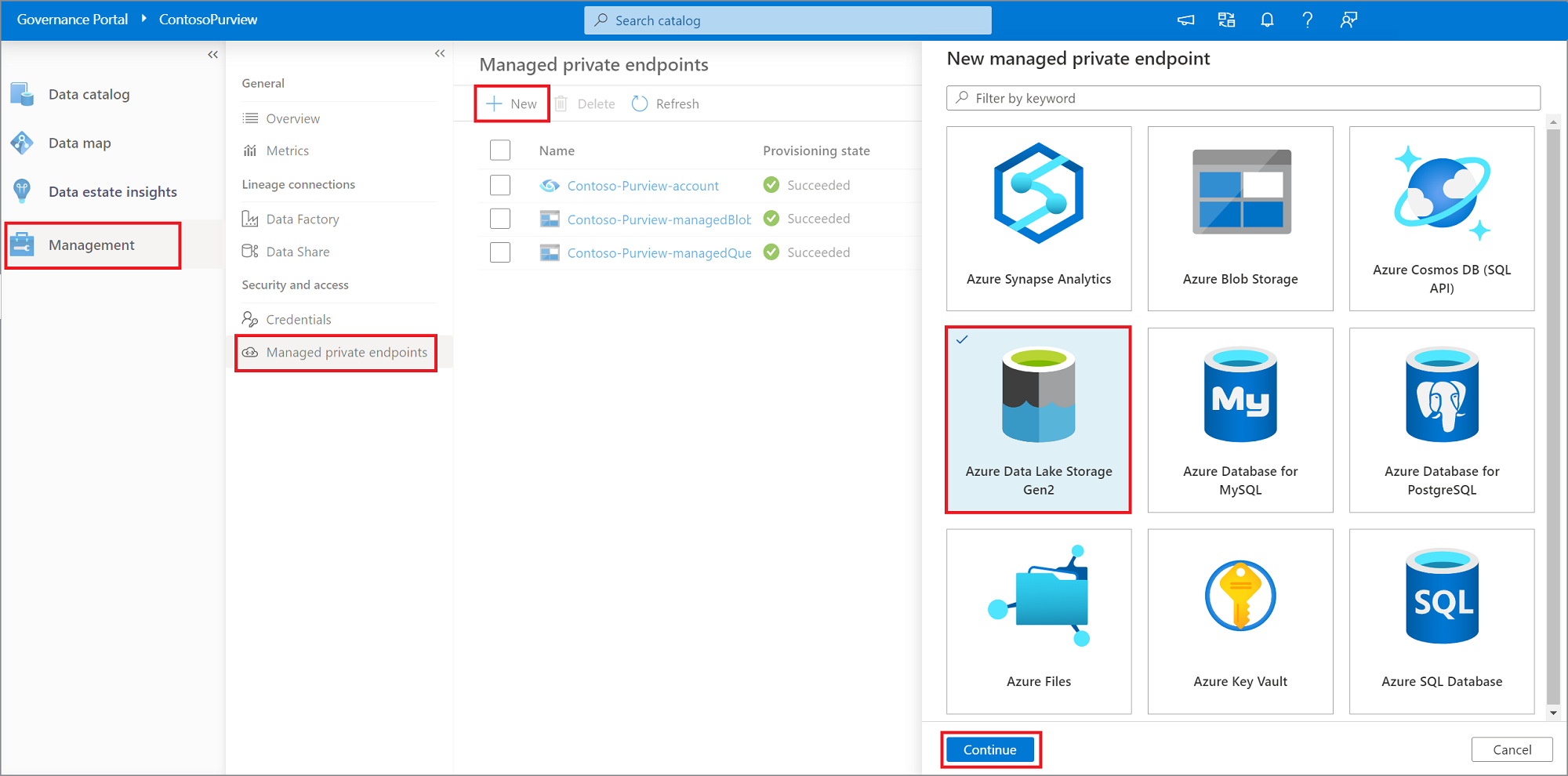

Navigieren Sie zu Verwaltung, und wählen Sie Verwaltete private Endpunkte aus.

Wählen Sie + Neu aus.

Wählen Sie in der Liste der unterstützten Datenquellen den Typ aus, der der Datenquelle entspricht, die Sie mithilfe von Managed Virtual Network Integration Runtime überprüfen möchten.

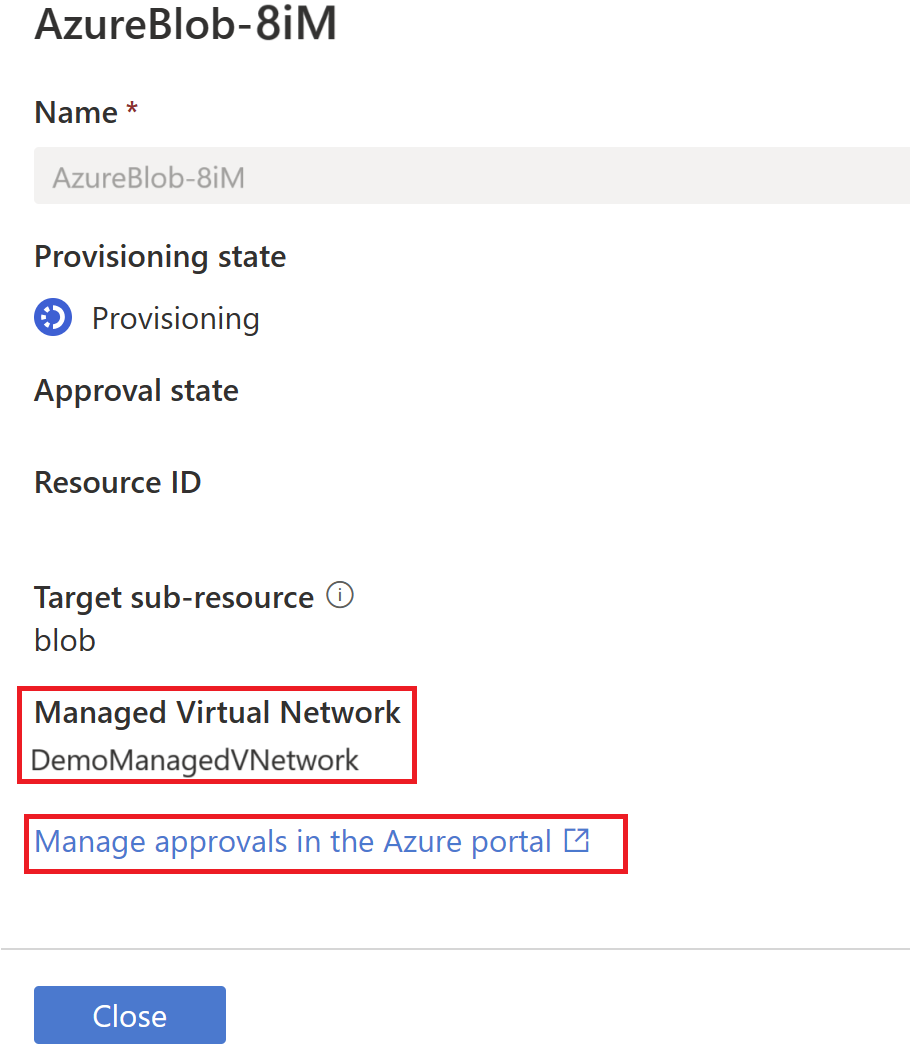

Geben Sie einen Namen für den verwalteten privaten Endpunkt an, und wählen Sie in den Dropdownlisten das Azure-Abonnement, die Datenquelle und die verwaltete Virtual Network aus. Wählen Sie Erstellen aus.

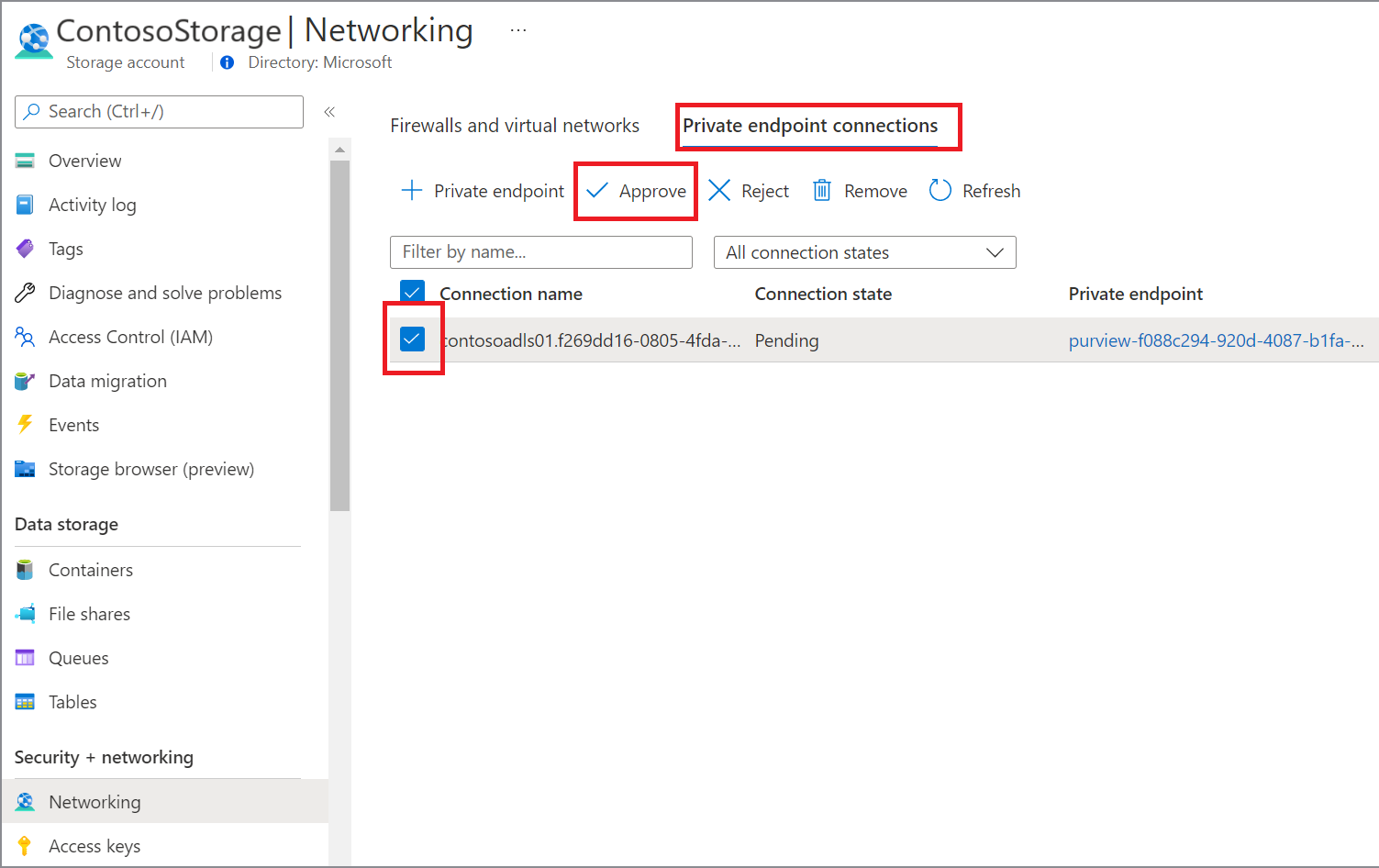

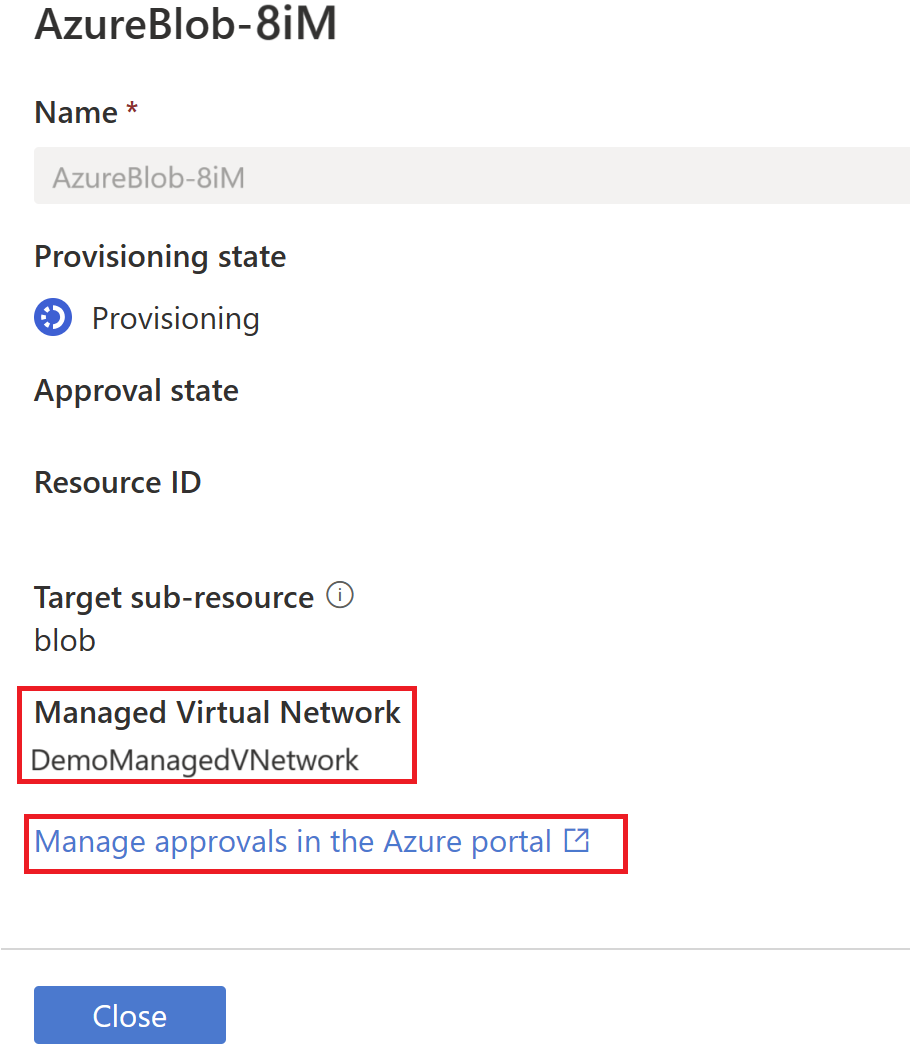

Wählen Sie in der Liste der verwalteten privaten Endpunkte den neu erstellten verwalteten privaten Endpunkt für Ihre Datenquelle aus, und wählen Sie dann genehmigungen verwalten im Azure-Portal aus, um den privaten Endpunkt in Azure-Portal zu genehmigen.

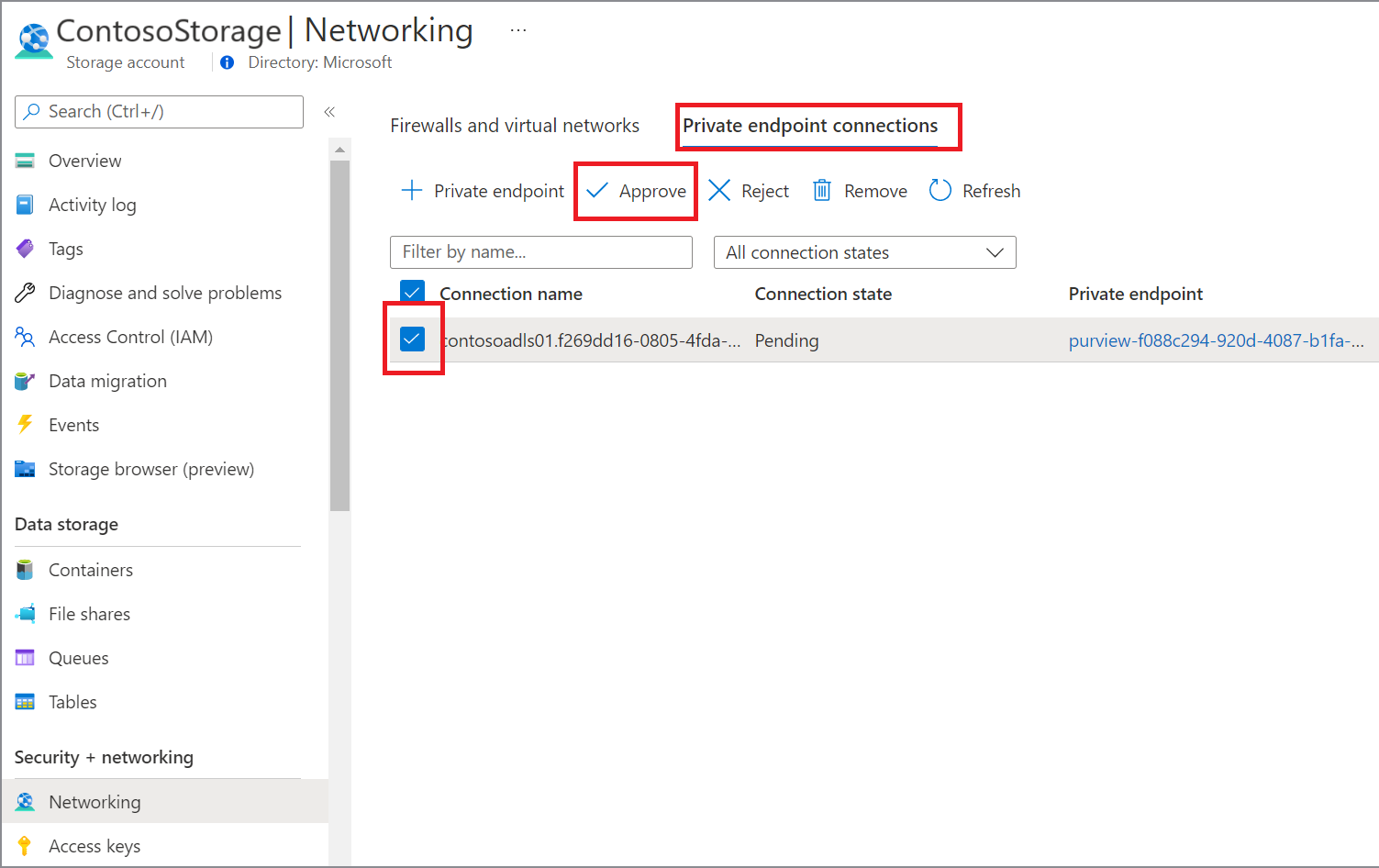

Wenn Sie den Link auswählen, werden Sie zu Azure-Portal weitergeleitet. Wählen Sie unter der Verbindung mit privaten Endpunkten den neu erstellten privaten Endpunkt und dann Genehmigen aus.

Im Microsoft Purview-Governanceportal muss auch der verwaltete private Endpunkt als genehmigt angezeigt werden.

Einrichten der Überprüfung zur Verwendung der IR für verwaltete virtuelle Netzwerke

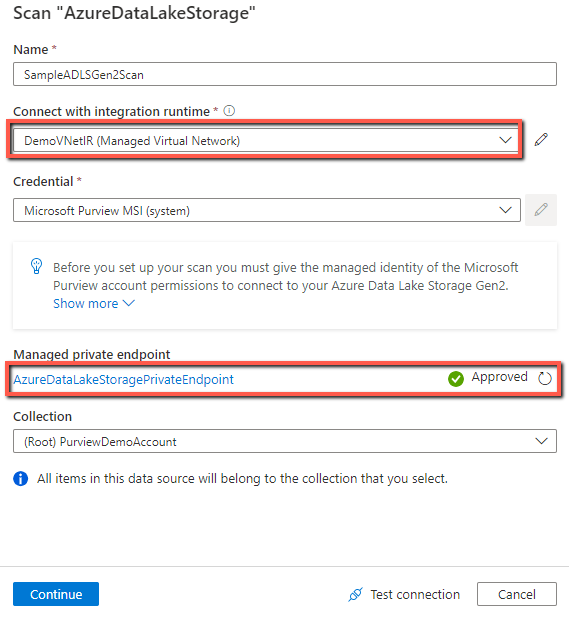

Wechseln Sie zu Data map ->Sources, und registrieren Sie die Quelle, die Sie überprüfen möchten, falls noch nicht geschehen.

Wechseln Sie zu Ihrer Quelle ->+ Neuer Scan.

Wählen Sie unter Connect via Integration Runtime (Über Integration Runtime verbinden) die ir für verwaltetes virtuelles Netzwerk aus, die Sie erstellt haben. Konfigurieren Sie die anderen Scaneinstellungen wie gewohnt, und lösen Sie eine Ausführung aus.

Frühere Version von Managed Virtual Network

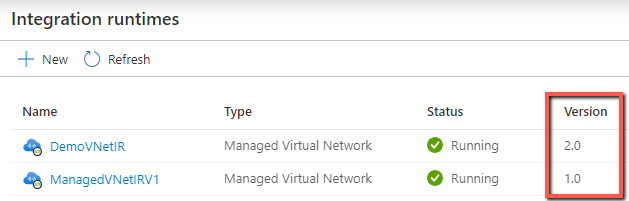

Um die Version der verwalteten ir für virtuelle Netzwerke zu überprüfen, die Sie verwenden, wechseln Sie zu Data Map ->Integration Runtimes, und sehen Sie sich die Spalte Version an.

Das Konzept und die Architektur des verwalteten Virtual Network und des verwalteten privaten Endpunkts gelten für beide Versionen. In der folgenden Tabelle sind die Unterschiede in einigen Aspekten der beiden Versionen aufgeführt. Die Version 2 bietet auch eine bessere Scanleistung.

| Bereich | Version 1 | Version 2 (aktuell) |

|---|---|---|

| Unterstützte Regionen | Nur verfügbar in "Australien, Osten", "Kanada, Mitte", "USA, Osten", "USA, Osten 2", "Europa, Norden" und "Europa, Westen". | Verfügbar in allen von Microsoft Purview unterstützten Regionen. |

| Multi-VNET-& mehrere Regionen | Es wird jeweils nur ein virtuelles Netzwerk unterstützt. | Bis zu fünf virtuelle Netzwerke werden in mehreren Regionen unterstützt. |

| Unterstützte Datenquellentypen für die Überprüfung | Unterstützt nur das Überprüfen der folgenden Azure-Datenquellen. - Azure Blob Storage – Azure Cosmos DB – Azure Data Lake Storage Gen 2 - Azure Database for MySQL - Azure Database for PostgreSQL – Dedizierter Azure SQL-Pool (früher SQL DW) – Azure Files – Azure SQL-Datenbank - Azure SQL Managed Instance – Azure Synapse Analytics |

Erweitert, um das Scannen weiterer Datenquellen zu unterstützen. Die vollständige Liste finden Sie hier. |

| Interaktive Erstellung über das Microsoft Purview-Portal (Verbindung testen, Quelle während der Einrichtung der Überprüfung durchsuchen) | Aktivieren Sie die Ir-Einstellungen für verwaltetes virtuelles Netzwerk. | Immer verfügbar |

| Name des verwalteten virtuellen Netzwerks | Standard (automatisch generiert) | Konfigurierbar |

| Preise | Laden sie für Scan- und Erfassungsaufträge. | Belastung für Scan- und Erfassungsaufträge sowie den Ausführungszeitraum der IR für verwaltetes virtuelles Netzwerk. Weitere Informationen finden Sie unter Preisdetails. |

Update auf die neueste Version

Microsoft Purview hat Mitte November 2023 eine neue Version von Managed Virtual Network-Unterstützung hinzugefügt. Alle neu erstellten Ressourcen verwenden das neue Angebot. Wenn Sie die frühere Version verwenden (die Sie überprüfen können), können Sie auf die neueste Version des verwalteten virtuellen Netzwerks aktualisieren.

Die Verwendung der neuen Version von Managed Virtual Network hat mehrere Vorteile:

- Allgemein verfügbar in allen von Microsoft Purview unterstützten Regionen.

- Erweiterte Datenquellenunterstützung, einschließlich Databricks, Snowflake, Fabric und aller Quellen, die von der Standardmäßigen Azure Integration Runtime unterstützt werden.

- Bessere Scanleistung.

- Interaktive Vorgänge im Purview-Portal sind immer verfügbar (Verbindung testen, Quelle während der Einrichtung der Überprüfung durchsuchen usw.)

Um ein Upgrade durchzuführen, können Sie die Anweisungen auf dieser Seite befolgen: Upgrade auf die neue Integration Runtime für verwaltete virtuelle Netzwerke.