Schritt 1: SaaS-Apps zur Microsoft Entra ID und zum Richtlinienumfang hinzufügen

Microsoft Entra ID ist der cloudbasierte Identitäts- und Zugriffsverwaltungsdienst von Microsoft. Microsoft Entra ID bietet sichere Authentifizierungs- und Autorisierungslösungen, damit Kunden, Partner und Mitarbeiter auf die Anwendungen zugreifen können, die sie benötigen. Mit Microsoft Entra ID ist die Identitäts- und Zugriffsverwaltung durch Features wie bedingter Zugriff, mehrstufige Authentifizierung, einmaliges Anmelden (Single Sign-On, SSO) und automatische Benutzerbereitstellung einfach und sicher.

Integrieren Sie Ihre SaaS-Apps in Microsoft Entra ID, um den Zugriff auf sie zu überwachen und zu konfigurieren. Microsoft Entra ID verfügt über einen Anwendungskatalog, eine Sammlung von SaaS-Apps, die bereits in Microsoft Entra ID integriert wurden. Sie können auch eigene benutzerdefinierte Apps hinzufügen. Weitere Informationen erhalten Sie unter Fünf Schritte zur Integration all Ihrer Apps mit Microsoft Entra ID.

Nachdem Sie Apps zu Microsoft Entra ID hinzugefügt haben, können Sie konfigurieren, wie auf Apps zugegriffen wird und welchen bestimmten Bedingungen sie unterliegen, indem Sie sie in den Bereich Ihrer Zero Trust-Identitäts- und Gerätezugriffsrichtlinien einschließen.

Wenn Sie bereits Microsoft Defender for Cloud-Apps bereitgestellt haben, können Sie SaaS-Apps entdecken, die in Ihrer Organisation verwendet werden. Weitere Informationen finden Sie unter Schritt 2 dieser Lösung sowie im Artikel Entdecken und Verwalten von Schatten-IT in Ihrem Netzwerk.

Hinzufügen von Apps in Microsoft Entra ID

Das Hinzufügen von Apps zu Microsoft Entra ID unterstützt Sie bei der Nutzung der bereitgestellten Dienste, einschließlich:

- Authentifizierung und Autorisierung von Anwendungen

- Authentifizierung und Autorisierung von Benutzern

- SSO mithilfe von Verbund oder Kennwörtern

- Bereitstellung und Synchronisierung von Benutzern

- Rollenbasierter Zugriffssteuerung, die Microsoft Entra verwendet, um Anwendungsrollen zu definieren und rollenbasierte Autorisierungsprüfungen in einer Anwendung durchzuführen

- OAuth-Autorisierungsdienste, die von Microsoft 365 und anderen Microsoft-Anwendungen zum Autorisieren des Zugriffs auf APIs und Ressourcen verwendet werden

- Anwendungsveröffentlichung und Proxy zum Veröffentlichen einer Anwendung aus Ihrem privaten Netzwerk im Internet

- Verzeichnisschemaerweiterungsattribute zum Speichern weiterer Daten in Microsoft Entra ID

Es gibt mehrere Möglichkeiten, Apps in Microsoft Entra ID hinzuzufügen. Der einfachste Weg, mit der Verwaltung von Apps zu beginnen, ist die Verwendung der Anwendungsgalerie. Sie haben auch die Möglichkeit, benutzerdefinierte Apps hinzuzufügen. Dieser Abschnitt führt Sie durch beide Möglichkeiten.

Fügen Sie Apps aus der Anwendungsgalerie hinzu

Microsoft Entra ID verfügt über einen Anwendungskatalog, der eine Sammlung von SaaS-Apps enthält, die bereits in Microsoft Entra ID integriert wurden. Melden Sie sich einfach beim Microsoft Entra Admin Center an und wählen Sie die Anwendungen von bestimmten Cloudplattformen oder ausgewählte Anwendungen aus, oder suchen Sie nach der gewünschten Anwendung.

Weitere Informationen finden Sie unter Hinzufügen einer Unternehmensanwendung und Übersicht über den Microsoft Entra-Anwendungskatalog.

Hinzufügen benutzerdefinierter Apps zur Microsoft Entra-App-Galerie

Sie können eigene benutzerdefinierte Cloud-Apps entwickeln und in Microsoft Entra ID registrieren. Wenn Sie sie in Microsoft Entra ID registrieren, können Sie die Sicherheitsfunktionen nutzen, die von Ihrem Microsoft 365-Mandanten bereitgestellt werden. Sie können Ihre Anwendung im Microsoft Entra Admin Center in App-Registrierungen registrieren oder den Link Eigene Anwendung erstellen verwenden, wenn Sie unter Unternehmensanwendungen eine neue Anwendung hinzufügen möchten.

Weitere Informationen finden Sie unter Was ist die Anwendungsverwaltung in Microsoft Entra ID? und Anfordern des Veröffentlichens Ihrer Anwendung im Microsoft Entra-Anwendungskatalog.

Hinzufügen von Apps zum Bereich Ihrer Zero Trust-Identitäts- und Gerätezugriffsrichtlinien

Richtlinien für bedingten Zugriff ermöglichen Administratoren das Zuweisen von Steuerelementen zu bestimmten Anwendungen, Aktionen oder Authentifizierungskontexten. Sie können Bedingungen definieren, z. B. welcher Gerätetyp auf eine Ressource zugreifen kann, Benutzerrisikostufen, vertrauenswürdige Speicherorte und andere Bedingungen wie starke Authentifizierung. Die Multifaktor-Authentifizierung (MFA) unterstützt beispielsweise dabei, den Zugriff auf Daten und Anwendungen zusätzlich zu schützen, indem sie eine weitere Sicherheitsebene hinzufügt, die eine zweite Form der Authentifizierung erforderlich macht.

Nachdem Sie Apps in Microsoft Entra ID hinzugefügt haben, müssen Sie sie zum Bereich Ihrer Zero Trust-Identitäts- und Gerätezugriffsrichtlinien hinzufügen.

Gemeinsame Richtlinien aktualisieren

Das folgende Diagramm zeigt die Zero Trust-Identitäts- und Gerätezugriffsrichtlinien für SaaS- und PaaS-Apps, wobei die Gruppe allgemeiner Richtlinien für bedingten Zugriff hervorgehoben ist, deren Bereiche geändert werden müssen, um Ihre SaaS-Apps einzuschließen.

Stellen Sie sicher, dass Ihre Apps und ihre abhängigen Dienste in die Zuweisung von Cloud-Apps einbezogen werden, damit jede Richtlinie aktualisiert wird.

In dieser Tabelle sind die Richtlinien inklusive Links zu den einzelnen Richtlinien in der Gruppe gängiger Identitäts- und Gerätezugriffsrichtlinien aufgeführt, die überprüft werden müssen.

| Schutzebene | Richtlinien | Beschreibung |

|---|---|---|

| Startpunkt | rfordern Sie MFA, wenn das Anmelderisiko mittel oder hoch ist | Stellen Sie sicher, dass Ihre Cloud-Apps und abhängigen Dienste in der Liste der Apps enthalten sind. |

| Blockieren Sie Clients, die die moderne Authentifizierung nicht unterstützen | Schließen Sie Ihre Apps und abhängigen Dienste in die Zuweisung von Cloud-Apps ein. | |

| Benutzer mit hohem Risiko müssen das Kennwort ändern | Zwingt App-Benutzer, ihr Passwort bei der Anmeldung zu ändern, wenn für ihr Konto eine Aktivität mit hohem Risiko festgestellt wird. | |

| Wenden Sie die APP-Datenschutzrichtlinien an | Stellen Sie sicher, dass Ihre Cloud-Apps und abhängigen Dienste in der Liste der Apps enthalten sind. Aktualisieren Sie die Richtlinie für jede Plattform (iOS, Android, Windows). | |

| Enterprise | Festlegen, dass bei niedrigem, mittlerem oder hohem Anmelderisiko MFA verwendet werden muss | Stellen Sie sicher, dass Ihre Cloud-Apps und abhängigen Dienste in der Liste der Apps enthalten sind. |

| Erfordert kompatible PCs und Mobilgeräte | Stellen Sie sicher, dass Ihre Cloud-Apps und abhängigen Dienste in der Liste der Apps enthalten sind. | |

| Spezialisierte Sicherheit | Erfordern Sie immer MFA | Ihre Organisation verwendet unabhängig von der Benutzeridentität MFA. |

Weitere Informationen finden Sie unter Empfohlene Microsoft Defender für Cloud Apps-Richtlinien für SaaS-Apps.

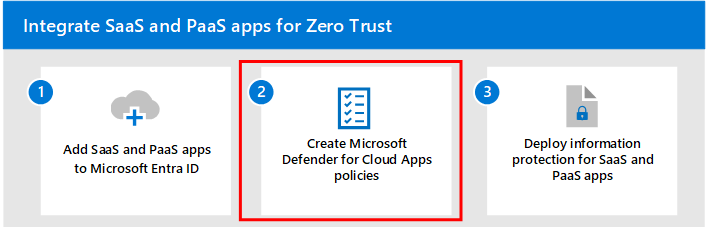

Nächster Schritt

Fahren Sie mit Schritt 2 fort um Defender für Cloud Apps-Richtlinien zu erstellen.