Integrieren von Anwendungen mit Microsoft Entra ID und der Microsoft Identity Platform

Als Entwickler können Sie Apps erstellen und integrieren, die IT-Spezialisten im Unternehmen sichern können. Dieser Artikel hilft Ihnen zu verstehen, wie Sie Zero Trust-Prinzipien verwenden, um Ihre App sicher mit Microsoft Entra ID und der Microsoft Identity Platform zu integrieren.

Der cloudbasierte Microsoft-Dienst für Identitäts- und Zugriffsverwaltung, Microsoft Entra ID, bietet Entwicklern die folgenden Vorteile der Anwendungsintegration:

- Anwendungsauthentifizierung und -autorisierung

- Benutzerauthentifizierung und -autorisierung

- Einmaliges Anmelden (SSO) über Verbund oder Kennwort

- Benutzerbereitstellung und -synchronisierung

- Rollenbasierte Zugriffssteuerung

- OAuth-Autorisierungsdienste

- Anwendungsveröffentlichung und Proxy

- Verzeichnisschemaerweiterungsattribute

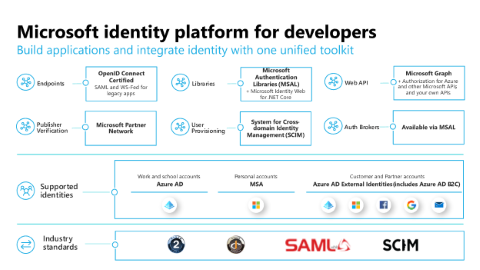

Das obige Diagramm veranschaulicht das einheitliche Toolkit der Microsoft Identity Platform für Entwickler, das mehrere Identitäten und Branchenstandards unterstützt. Sie können Anwendungen erstellen und Identitäten in Endpunkte, Bibliotheken, Web-APIs, Herausgeberüberprüfung, Benutzerbereitstellung und Authentifizierungsbroker integrieren.

Erste Schritte bei der App-Integration

Die Microsoft Identity Platform-Dokumentationswebsite ist der beste Ausgangspunkt, um zu erfahren, wie Sie Ihre Anwendungen in die Microsoft Identity Platform integrieren. Sie finden Entwicklerworkshops, Workshopmaterialien, Links zu Workshop-Aufzeichnungen und Informationen zu bevorstehenden Live-Veranstaltungen unter https://aka.ms/UpcomingIDLOBDev.

Beim Entwerfen Ihrer App müssen Sie Folgendes tun:

- Identifizieren Sie Ressourcen, auf die Ihre App zugreifen muss.

- Überlegen Sie, ob Ihre App über interaktive Benutzer und Workloadkomponenten verfügt.

- Greifen Sie auf Ressourcen zu, die von Microsoft Entra ID gesichert werden, indem Sie Apps erstellen, die die Identität über Berechtigungen und Zugriff sichern.

App-Typen, die Sie integrieren können

Die Microsoft Identity Platform führt IAM-Aktionen (Identity & Access Management) nur für registrierte und unterstützte Anwendungen aus. Zur Integration in die Microsoft Identity Platform muss Ihre App eine browserbasierte Komponente bereitstellen können, die eine Verbindung mit den Autorisierungsendpunkten der Microsoft Identity Platform unter der https://login.microsoftonline.com Adresse herstellen kann. Ihre App ruft den Tokenendpunkt unter derselben Adresse auf.

Eine integrierte App kann von jedem Ort aus ausgeführt werden, einschließlich der folgenden Beispiele:

- Microsoft Azure

- Weitere Cloudanbieter

- Ihre eigenen Rechenzentren und Server

- Desktopcomputer

- Mobile Geräte

- IoT-Geräte (Internet of Things, Internet der Dinge)

Die App oder das Gerät, z. B. eine Webbrowser-App, die auf den Autorisierungsendpunkt zugreift, kann systemeigene Anforderungen bereitstellen. Die Zusammenarbeit zwischen einem getrennten Browser und der Anwendung erfüllt die Anforderungen. Beispielsweise können Apps, die auf TV-Geräten ausgeführt werden, die anfängliche Authentifizierung mit einem Browser auf einem Desktop- oder mobilen Gerät durchführen.

Sie registrieren Ihre Clientanwendung (Web- oder systemeigene App) oder Web-API, um eine Vertrauensstellung zwischen Ihrer Anwendung und der Microsoft Identity Platform herzustellen. Die Anwendungsregistrierung in Microsoft Entra ist wichtig, da eine falsche Konfiguration oder eine unsaubere Anwendung zu Ausfallzeiten oder Kompromittierungen führen kann. Befolgen Sie die bewährten Sicherheitsmethoden für Anwendungseigenschaften in Microsoft Entra ID.

Veröffentlichen im Microsoft Entra-Anwendungskatalog

Der Microsoft Entra-Anwendungskatalog ist eine Sammlung von Software as a Service (SaaS)-Anwendungen in Microsoft Entra ID, die mit Microsoft Entra ID vorintegriert sind. Die Sammlung enthält Tausende von Anwendungen, die das Bereitstellen und Konfigurieren von SSO (Single Sign-On, einmaliges Anmelden) und der automatisierten Benutzerbereitstellung erleichtern.

Die automatische Benutzerbereitstellung bezieht sich auf das Erstellen von Benutzeridentitäten und -rollen in den Cloudanwendungen, auf die Benutzer*innen Zugriff benötigen. Die automatische Bereitstellung umfasst das Beibehalten und Entfernen von Benutzeridentitäten, wenn sich Status oder Rollen ändern. Um Benutzer in SaaS-Apps oder anderen Systemen bereitzustellen, stellt der Microsoft Entra-Bereitstellungsdienst eine Verbindung mit einem System für die domänenübergreifende Identity Management (SCIM) 2.0-Benutzerverwaltungs-API her, die vom Anwendungsanbieter zur Verfügung gestellt wird. Dieser SCIM-Endpunkt ermöglicht Microsoft Entra das programmgesteuerte Erstellen, Aktualisieren und Entfernen von Benutzern.

Wenn Sie Apps für Microsoft Entra ID entwickeln, können Sie die SCIM 2.0-Benutzerverwaltungs-API verwenden, um einen SCIM-Endpunkt zu erstellen, der Microsoft Entra ID für die Bereitstellung integriert. Ausführliche Informationen finden Sie im Lernprogramm „Entwickeln und Planen der Bereitstellung für einen SCIM-Endpunkt“ in Microsoft Entra ID.

Veröffentlichen Sie Ihre Anwendung im Microsoft Entra-Anwendungskatalog, und stellen Sie sie für Benutzer öffentlich zur Verfügung, um sie ihren Mandanten hinzuzufügen, indem Sie diese Aufgaben ausführen:

- Erfüllen der Voraussetzungen.

- Erstellen und veröffentlichen Sie die Dokumentation.

- Übermitteln Sie Ihre Anwendung.

- Werden Sie Mitglied im Microsoft Partner Network.

Verifizierter Herausgeber werden

Über die Herausgeberüberprüfung erhalten App-Benutzer und Organisationsadministratoren Informationen zur Authentizität von Entwicklern, die Apps veröffentlichen, die in die Microsoft Identity Platform integriert sind. Wenn Sie ein bestätigter Herausgeber sind, können Benutzer einfacher entscheiden, ob sie ihrer Anwendung erlauben möchten, sie anzumelden und auf ihre Profilinformationen zuzugreifen. Sie können ihre Entscheidung auf die Informationen und den Zugriff stützen, die Ihre App in Token anfordert.

App-Herausgeber überprüfen ihre Identität mit Microsoft, indem sie ihre App-Registrierung mit ihrem bestätigten Microsoft Partner Network (MPN)-Konto verknüpfen. Während der Überprüfung fordert Microsoft die Überprüfungsdokumentation an. Nachdem Sie ein bestätigter Herausgeber geworden sind, wird in den Microsoft Entra-Zustimmungsaufforderungen und Webseiten Ihrer App ein blaues überprüftes Badge angezeigt.

Nächste Schritte

- Erstellen von Apps mit einem Zero Trust-Ansatz für Identität bietet eine Übersicht über Berechtigungen und bewährte Methoden für den Zugriff.

- Bewährte Methoden zur Autorisierung helfen Ihnen, die besten Autorisierungs-, Berechtigungs- und Zustimmungsmodelle für Ihre Anwendungen zu implementieren.

- Konfigurieren der Herausgeberdomäne einer App hilft Ihnen, mehrinstanzfähige Apps und Standardherausgeberwerte zu verstehen.

- Tutorials zur Integration von SaaS-App für die Verwendung mit Microsoft Entra ID hilft Ihnen, Ihre cloudfähigen SaaS-Anwendungen mit Microsoft Entra ID zu integrieren.

- Sehen Sie sich die Tipps unter Problembehandlung bei der Herausgeberüberprüfung, wenn Fehler angezeigt werden oder wenn Sie unerwartetes Verhalten während der Veröffentlichung sehen.