Endpunktintegrationen

![]()

Endpunkte sind Geräte, die auf die Ressourcen und Anwendungen einer Organisation zugreifen. An modernen Arbeitsplätzen werden viele verschiedene Geräte verwendet, die Zugriff von inner- und außerhalb des Unternehmensnetzwerks anfordern.

Bei Zero Trust-Lösungen für Endpunkte geht es um die Überprüfung der Sicherheit von Geräten (einschließlich der darauf ausgeführten Anwendungen), die auf Arbeitsdaten zugreifen. Partner können die Integration mit den Endpunktlösungen von Microsoft durchführen, um die Sicherheit von Geräten und Apps zu überprüfen, Richtlinien zur Gewährung der geringstmöglichen Rechte zu erzwingen und für eine gute Vorbereitung auf Sicherheitsverletzungen zu sorgen.

Dieser Leitfaden richtet sich an Softwareanbieter und Technologiepartner, die ihre Lösungen für die Endpunktsicherheit durch die Integration mit Microsoft-Produkten erweitern möchten.

Leitfaden zur Zero Trust-Integration für Endpunkte

Dieser Leitfaden zur Integration enthält eine Anleitung für die Integration mit den folgenden Produkten:

- Microsoft Defender für Endpunkt: Ermöglicht für Unternehmensnetzwerke die Verhinderung, Erkennung, Untersuchung und Reaktion auf erweiterte Bedrohungen.

- Microsoft Endpoint Manager: Dient der Sicherstellung des Schutzes und der Sicherheit für die von Mitarbeitern genutzten Geräte und die darauf ausgeführten Anwendungen.

- Microsoft Defender for IoT: sorgt für Sicherheit in Ihren OT(Operational Technology)-Netzwerken.

Microsoft Defender für den Endpunkt

Microsoft Defender für Endpunkt (Microsoft Defender Advanced Threat Protection, MDATP) ist eine Endpunktsicherheitsplattform für Unternehmen, die helfen soll, komplexe Bedrohungen zu vermeiden, zu erkennen, zu untersuchen und darauf zu reagieren. Hierbei wird eine Kombination aus Sensoren zur Ermittlung des Endpunktverhaltens, Cloudsicherheitsanalysen und Threat Intelligence genutzt.

Defender für Endpunkt unterstützt Drittanbieteranwendungen, um die Funktionen für die Erkennung, Untersuchung und Threat Intelligence für die Plattform zu erweitern. Darüber hinaus können Partner ihre vorhandenen Sicherheitsangebote basierend auf dem offenen Framework und einem umfassenden API-Satz erweitern, um mit Defender für Endpunkt Erweiterungen und Integrationen zu entwickeln.

Auf der Seite Möglichkeiten und Szenarien für Microsoft Defender für Endpunkt-Partner werden mehrere Kategorien von unterstützten Integrationen beschrieben. Beispiele für andere mögliche Integrationsszenarien sind:

- Optimierung der Entschärfung von Bedrohungen: Bei Microsoft Defender für Endpunkt können sofortige oder vom Operator begleitete Reaktionen erfolgen, wenn Warnungen auftreten. Partner können Antwortaktionen von Endpunkten, z. B. Isolation von Computern oder Quarantäne für Dateien, nutzen, um für den gesamten verwalteten Endpunkt eine IoC-Blockierung durchzuführen.

- Kombination von Netzwerkzugriffssteuerung mit Gerätesicherheit: Risiko- oder Gefährdungsbewertungen können verwendet werden, um Richtlinien für den Netzwerk- und Anwendungszugriff zu implementieren und zu erzwingen.

Um ein Partner für Defender für Endpunkt-Lösungen zu werden, müssen Sie die Schritte unter Werden Sie Microsoft Defender für Endpunkt-Partner befolgen und ausführen.

Microsoft Endpoint Manager

Die Lösung „Microsoft Endpoint Manager“, in der Microsoft Intune und Microsoft Configuration Manager enthalten sind, sorgt für den Schutz und die Sicherheit der von Mitarbeitern genutzten Geräte und der darauf ausgeführten Anwendungen. Endpoint Manager umfasst Richtlinien zur Gerätekonformität, mit denen sichergestellt wird, dass Mitarbeiter auf Anwendungen und Daten mit Geräten zugreifen, die die Sicherheitsrichtlinien des Unternehmens erfüllen. Darüber hinaus enthält die Lösung Richtlinien für den Anwendungsschutz, mit denen anwendungsbasierte Sicherheitskontrollen sowohl für vollständig verwaltete als auch für die eigenen Geräte der Mitarbeiter bereitgestellt werden.

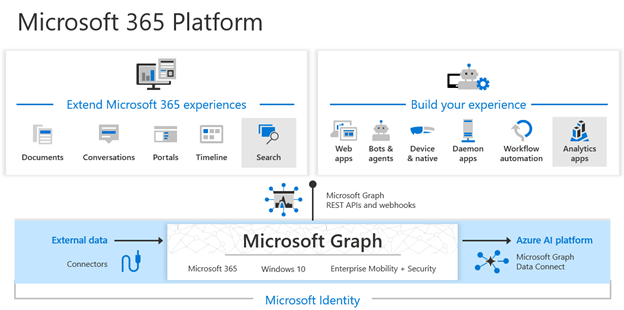

Für die Integration mit Microsoft Endpoint Manager nutzen ISVs Microsoft Graph und das Microsoft Endpoint Manager SDK für die Anwendungsverwaltung. Die Integration von Endpoint Manager mit der Graph-API ermöglicht die gleiche Funktionalität, die über die Administratorkonsole für Endpoint Manager (Intune) verfügbar ist. Auf Informationen wie Gerätekonformitätszustand, Konfiguration von Konformitätsrichtlinien, Einstellungen für Anwendungsschutzrichtlinien und mehr kann über die Graph-API zugegriffen werden. Darüber hinaus können Sie Aufgaben in Endpoint Manager automatisieren, um Zero Trust für Ihren Kunden noch benutzerfreundlicher zu machen. Eine allgemeine Anleitung zum Arbeiten mit Intune in Microsoft Graph finden Sie im Repository mit der Microsoft Graph-Dokumentation. In diesem Artikel werden Zero Trust-Szenarien beschrieben.

Überprüfen, ob für Geräte Sicherheits- und Konformitätsstandards eingehalten werden

Für ISV-Lösungen können Informationen zur Gerätekonformität und zu Richtlinien von Endpoint Manager genutzt werden, um das Zero Trust-Prinzip „Explizite Überprüfung“ zu unterstützen. Mit den Konformitätsdaten zu Benutzern und Geräten aus Endpoint Manager kann von der Anwendung des ISV der Risikostatus eines Geräts ermittelt werden, da diese auf der Nutzung der Anwendung basieren. Anhand dieser Überprüfungen stellt der ISV sicher, dass Geräte, von denen der Dienst genutzt wird, mit den Kundenstandards und -richtlinien zur Sicherheit und Konformität konform sind.

Mit der Microsoft Graph-API können ISVs die Integration mit Endpoint Manager (Intune) mithilfe von RESTful-APIs durchführen. Diese APIs sind mit denen identisch, die für die Endpoint Manager-Konsole zum Anzeigen, Erstellen, Verwalten, Bereitstellen und Melden aller Aktionen, Daten und Aktivitäten in Intune verwendet werden. Besonders interessant sind für ISVs, die Zero Trust-Initiativen unterstützen, das Anzeigen des Konformitätszustands für Geräte und das Konfigurieren von Konformitätsregeln und -richtlinien. Informationen zur Verwendung von Microsoft Entra ID und Endpoint Manager für die Zero Trust-Konfiguration und -Konformität finden Sie in den Empfehlungen von Microsoft unter Endpunkte mit dem Zero Trust-Ansatz schützen. Die Konformitätsregeln von Endpoint Manager sind für die Unterstützung des gerätebasierten bedingten Zugriffs über Microsoft Entra ID von grundlegender Bedeutung. ISVs sollten sich das Feature für bedingten Zugriff und die APIs auch deshalb ansehen, weil sie dann ein besseres Verständnis dafür entwickeln können, wie Szenarien für die Benutzer- und Gerätekonformität und den bedingten Zugriff bewältigt werden können.

Idealerweise sollte Ihre Anwendung für Sie als ISV eine Verbindung mit den Microsoft Graph-APIs als Cloudanwendung herstellen und eine Dienst-zu-Dienst-Verbindung einrichten. Bei mehrinstanzenfähigen Anwendungen können ISVs eine zentralisierte Anwendungsdefinition und -steuerung nutzen und es Kunden ermöglichen, einzeln ihre Einwilligung für die ISV-Anwendung zu erteilen, die für ihre Mandantendaten verwendet wird. Überprüfen Sie die Informationen zu Mandanten in Microsoft Entra ID zum Registrieren und Erstellen von Microsoft Entra-Anwendungen mit einem oder mehreren Mandanten. Zur Authentifizierung Ihrer Anwendung kann Microsoft Entra ID für einmaliges Anmelden genutzt werden.

Nachdem Sie Ihre Anwendung erstellt haben, müssen Sie mit der Microsoft Graph-API auf die Geräte- und Konformitätsinformationen zugreifen. Die Dokumentation zur Verwendung von Microsoft Graph finden Sie im Microsoft Graph Dev Center. Die Graph-API ist ein Satz mit RESTful-APIs, für die die ODATA-Standards für Datenzugriff und -abfragen eingehalten werden.

Abrufen des Konformitätszustands von Geräten

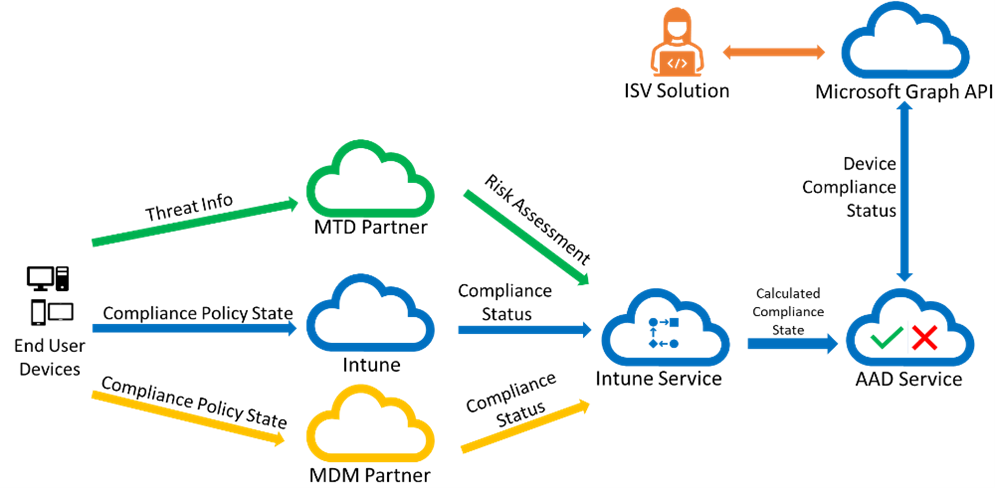

In diesem Diagramm ist dargestellt, wie Informationen zur Gerätekonformität vom Gerät zur Lösung des ISV fließen. Endbenutzergeräte erhalten Richtlinien von Intune, einem Mobile Threat Defense-Partner (MTD) oder einem Partner zur Sicherstellung der Konformität der Verwaltung mobiler Geräte (Mobile Device Management, MDM). Nachdem die Konformitätsinformationen von den Geräten gesammelt wurden, berechnet Intune den gesamten Konformitätszustand jedes Geräts und speichert diesen in Microsoft Entra ID. Über die Microsoft Graph-API kann Ihre Lösung den Gerätekonformitätszustand lesen und darauf reagieren, indem die Zero Trust-Prinzipien angewendet werden.

Bei einer Registrierung bei Intune wird darin ein Gerätedatensatz mit zusätzlichen Gerätedetails, einschließlich des Gerätekonformitätszustands, erstellt. Von Intune wird der Gerätekonformitätszustand an Microsoft Entra ID weitergeleitet, und in Microsoft Entra ID wird der Konformitätszustand ebenfalls für jedes Gerät gespeichert. Wenn Sie per GET auf https://graph.microsoft.com/v1.0/deviceManagement/managedDevices zugreifen, werden alle registrierten Geräte eines Mandanten und der jeweilige Konformitätszustand angezeigt. Alternativ können Sie https://graph.microsoft.com/v1.0/devices abfragen, um eine Liste mit den bei Microsoft Entra registrierten Geräten und dem Konformitätszustand abzurufen.

Betrachte beispielsweise die folgende Anforderung:

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

Rückgabe:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

Sie können auch eine Liste mit den Konformitätsrichtlinien, den zugehörigen Bereitstellungen und dem Status von Benutzern und Geräten für diese Konformitätsrichtlinien abrufen. Beginnen Sie mit dem folgenden Artikel, um Informationen zum Aufrufen von Graph für die Anzeige von Informationen zu Konformitätsrichtlinien zu erhalten: deviceCompliancePolicy abrufen (Microsoft Graph v1.0). Hilfreiche Hintergrundinformationen zu den Richtlinien zur Gerätekonformität und deren Verwendung finden Sie hier: Verwenden von Konformitätsrichtlinien zum Festlegen von Regeln für Geräte, die Sie mit Intune verwalten.

Nachdem Sie eine bestimmte Richtlinie identifiziert haben, können Sie per Abfrage den Zustand eines Geräts für eine bestimmte Konformitätsrichtlinieneinstellung abrufen. Angenommen, eine Konformitätsrichtlinie wurde bereitgestellt, um bei einer Sperrung die Verwendung eines Passcodes zu erzwingen. Verwenden Sie in diesem Fall die Abfrage, die unter deviceComplianceSettingState abrufen beschrieben ist, um den Status dieser Einstellung zu erhalten. Hiermit wird angegeben, ob das Gerät mit der Einstellung für den Passcode zur Entsperrung konform ist. Dieser Ansatz kann auch für andere Gerätekonformitätsrichtlinien verwendet werden, die von Kunden bereitgestellt werden.

Informationen zur Konformität sind für das Feature „Bedingter Zugriff“ von Microsoft Entra ID von grundlegender Bedeutung. Intune ermittelt die Gerätekonformität basierend auf Konformitätsrichtlinien und schreibt den Konformitätszustand in Microsoft Entra ID. Anschließend ermitteln Kunden anhand der Richtlinien für bedingten Zugriff, ob Maßnahmen aufgrund von Konformitätslücken ergriffen werden müssen, z. B. Blockieren des Zugriffs auf Unternehmensdaten mit einem nicht konformen Gerät für Benutzer.

Weitere Informationen zur Integration der Gerätekonformität mit dem bedingten Zugriff finden Sie im Abschnitt zu den Gerätekonformitätsrichtlinien in Microsoft Intune.

Verwenden des Prinzips der geringstmöglichen Zugriffsberechtigungen

Ein ISV, der in Endpoint Manager integriert ist, sollte außerdem sicherstellen, dass seine Anwendung das Zero Trust-Prinzip unterstützt, um den Zugriff mit den geringsten Rechten anzuwenden. Für die Endpoint Manager-Integration werden zwei wichtige Methoden für die Zugriffssteuerung unterstützt: delegierte Berechtigungen und Anwendungsberechtigungen. Für die Anwendung des ISV muss eines der Berechtigungsmodelle verwendet werden. Bei delegierten Berechtigungen können Sie präzise steuern, auf welche einzelnen Objekte in Endpoint Manager die Anwendung Zugriff hat. Hierfür ist es aber erforderlich, dass sich ein Administrator mit seinen Anmeldeinformationen anmeldet. Bei Anwendungsberechtigungen hat die App des ISV dagegen keinen Zugriff auf bestimmte einzelne Objekte, sondern kann nur auf Daten- und Objektklassen zugreifen und diese steuern. Hierfür ist es aber nicht erforderlich, dass sich ein Benutzer anmeldet.

Zusätzlich zur Erstellung Ihrer Anwendung als einzel- oder mehrinstanzenfähige Anwendung (Mehrinstanzenfähigkeit bevorzugt) müssen Sie die delegierten oder Anwendungsberechtigungen deklarieren, die von Ihrer Anwendung benötigt werden, um auf Endpoint Manager-Informationen zuzugreifen und Aktionen für Endpoint Manager durchzuführen. Informationen zu den ersten Schritten für die Nutzung von Berechtigungen finden Sie unter Schnellstart: Konfigurieren einer Clientanwendung für den Zugriff auf eine Web-API.

Microsoft Defender für IoT

OT(Operational Technology)-Netzwerkarchitekturen unterscheiden sich häufig von der herkömmlichen IT-Infrastruktur, da eine individuelle Technologie mit proprietären Protokollen verwendet wird. OT-Geräte verfügen möglicherweise auch über veraltete Plattformen mit eingeschränkter Konnektivität und Leistung oder über spezifische Sicherheitsanforderungen und sind einzigartigen Gefährdungen gegenüber physischen Angriffen ausgesetzt.

Stellen Sie Microsoft Defender for IoT bereit, um Zero Trust-Prinzipien auf Ihr OT-Netzwerk anzuwenden, den Datenverkehr zwischen Websites und Zonen auf anomale oder nicht autorisierte Verhaltensweisen zu überwachen. Identifizieren Sie Bedrohungen und Sicherheitsrisiken, die spezifisch für OT-Geräte sind, und mindern Sie die ermittelten Risiken.

Beschleunigen Sie Vorgänge, indem Sie Defender for IoT-Daten für Ihr Security Operations Center (SOC) und andere Teile Ihrer Organisation freigeben. Integrieren Sie mit Microsoft-Diensten wie Microsoft Sentinel, Defender for Endpoint oder anderen Partnerdiensten, einschließlich SIEM- und Ticketingsystemen. Zum Beispiel:

Leiten Sie lokale Warnungsdaten direkt an SIEMs wie Splunk, IBM QRadar und andere Systeme weiter. Splunk und IBM QRadar unterstützen auch die Event Hub-Erfassung, die Sie verwenden können, um Cloudwarnungen von Defender for IoT weiterzuleiten.

Integrieren Sie mit dem Operational Technology Manager von ServiceNow, um Defender for IoT-Daten in ServiceNow zu importieren und risikobasierte Aktionen im Produktionsprozesskontext durchzuführen.

Weitere Informationen finden Sie unter:

- Erste Schritte mit der OT-Sicherheitsüberwachung

- Zero Trust und Ihre OT-Netzwerke

- Überwachen mit Zero Trust

- Katalog zur Durchführung des Onboardings mit Defender for IoT