Operations Manager-Agents

In System Center Operations Manager ist ein Agent ein Dienst, der auf einem Computer installiert ist, der nach Konfigurationsdaten sucht und proaktiv Informationen zur Analyse und Berichterstellung sammelt, den Integritätsstatus überwachter Objekte wie einer SQL-Datenbank oder eines logischen Datenträgers misst und Aufgaben bei Bedarf von einem Operator oder als Reaktion auf eine Bedingung ausführt. Es ermöglicht Operations Manager, Windows-, Linux- und UNIX-Betriebssysteme und die Komponenten eines IT-Diensts zu überwachen, der auf ihnen wie eine Website oder einen Active Directory-Domänencontroller installiert ist.

Windows-Agent

Auf einem überwachten Windows-Computer wird der Operations Manager-Agent als MMA-Dienst (Microsoft Monitoring Agent) aufgelistet. Der Microsoft Monitoring Agent-Dienst erfasst Ereignis- und Leistungsdaten und führt Tasks und andere Workflows aus, die in einem Management Pack definiert sind. Selbst wenn der Dienst nicht mit dem Verwaltungsserver kommunizieren kann, an den er berichtet, läuft der Dienst weiter und stellt die gesammelten Daten und Ereignisse auf der Festplatte des überwachten Computers in eine Warteschlange. Wenn die Verbindung wiederhergestellt ist, sendet der Microsoft Monitoring Agent-Dienst gesammelte Daten und Ereignisse an den Verwaltungsserver.

Hinweis

- Der Microsoft Monitoring Agent-Dienst wird manchmal als Integritätsdienst bezeichnet.

Der Microsoft Monitoring Agent-Dienst wird auch auf Verwaltungsservern ausgeführt. Auf einem Verwaltungsserver führt der Dienst Überwachungsworkflows aus und verwaltet Anmeldeinformationen. Zum Ausführen von Workflows initiiert der Dienst MonitoringHost.exe Prozesse mit angegebenen Anmeldeinformationen. Diese Prozesse überwachen und sammeln Ereignisprotokolldaten, Leistungsindikatordaten, WMI-Daten (Windows Management Instrumentation) und Ausführen von Aktionen wie Skripts.

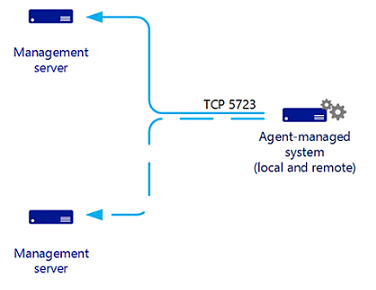

Kommunikation zwischen Agents und verwalteten Servern

Der Operations Manager-Agent sendet Warnungs- und Ermittlungsdaten an den zugewiesenen primären Verwaltungsserver, der die Daten in die Betriebsdatenbank schreibt. Der Agent sendet außerdem Ereignisse, Leistung und Zustandsdaten an den primären Verwaltungsserver für diesen Agent, der die Daten gleichzeitig in die Betriebs- und Data Warehouse-Datenbanken schreibt.

Der Agent sendet Daten gemäß den Zeitplanparametern für jede Regel und jeden Überwachungsvorgang. Bei optimierten Erfassungsregeln werden Daten nur dann übertragen, wenn eine Stichprobe eines Zählers um eine bestimmte Toleranz, z. B. 10 %, von der vorherigen Stichprobe abweicht. Dies trägt dazu bei, den Netzwerkverkehr und die in der operativen Datenbank gespeicherte Datenmenge zu reduzieren.

Darüber hinaus senden alle Agents ein Datenpaket, das als Takt bezeichnet wird, standardmäßig alle 60 Sekunden an den Verwaltungsserver. Der Zweck des Heartbeat ist die Überprüfung der Verfügbarkeit des Agenten und der Kommunikation zwischen dem Agenten und dem Verwaltungsserver. Weitere Informationen über Heartbeats finden Sie unter Wie Heartbeats in Operations Manager funktionieren.

Für jeden Agent führt Operations Manager einen Integritätsdienstüberwachung aus, der den Status der Remote-Integritätsdienst aus der Perspektive des Verwaltungsservers überwacht. Der Agent kommuniziert mit einem Verwaltungsserver über TCP-Port 5723.

Linux/UNIX-Agent

Die Architektur des UNIX- und Linux-Agents unterscheidet sich erheblich von einem Windows-Agent. Der Windows-Agent verfügt über eine Integritätsdienst, die für die Bewertung des Zustands des überwachten Computers verantwortlich ist. Der UNIX- und Linux-Agent führt keinen Integritätsdienst aus. Stattdessen werden Informationen an die Integritätsdienst auf einem Verwaltungsserver übergeben, um ausgewertet zu werden. Der Verwaltungsserver führt alle Workflows aus, um die Integrität des Betriebssystems zu überwachen, die in unserer Implementierung der UNIX- und Linux-Management Packs definiert sind:

- Datenträger

- Prozessor

- Arbeitsspeicher

- Netzwerkadapter

- Betriebssystem

- Prozesse

- Protokolldateien

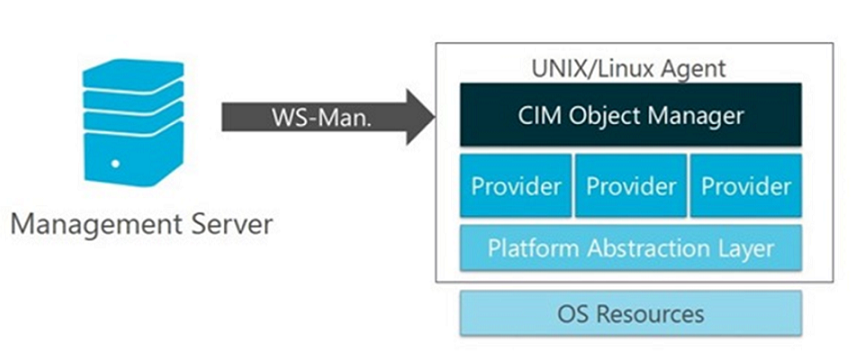

Die UNIX- und Linux-Agents für Operations Manager bestehen aus einem CIM Object Manager (d. h. CIM Server) und einer Reihe von CIM-Anbietern. Der CIM-Objekt-Manager ist die „Serverkomponente“, die die Kommunikation, Authentifizierung und Autorisierung für WS-Management sowie die Verteilung von Anforderungen an die Anbieter implementiert. Die Anbieter sind der Schlüssel zur CIM-Implementierung im Agent, definieren die CIM-Klassen und -Eigenschaften, interfacing mit den Kernel-APIs zum Abrufen von Rohdaten, Formatieren der Daten (z. B. Berechnen von Deltas und Mittelwerten) und Wartung der vom CIM-Objekt-Manager verteilten Anforderungen. Von System Center Operations Manager 2007 R2 bis System Center 2012 SP1 ist der CIM Object Manager, der in Operations Manager UNIX und Linux Agents verwendet wird, der OpenPegasus-Server. Die Anbieter, die zum Sammeln und Melden von Überwachungsdaten verwendet werden, werden von Microsoft entwickelt und open-sourced bei CodePlex.com.

Dies änderte sich in System Center 2012 R2 Operations Manager, wo UNIX- und Linux-Agents nun auf einer vollständig konsistenten Implementierung von Open Management Infrastructure (OMI) als CIM Object Manager basieren. Im Falle der Operations Manager UNIX/Linux Agents ersetzt OMI OpenPegasus. Wie OpenPegasus ist OMI eine Open Source-, lightweight- und portable CIM Object Manager-Implementierung – obwohl es leichter und portierbarer als OpenPegasus ist. Diese Implementierung wird weiterhin in System Center 2016 – Operations Manager und höher angewendet.

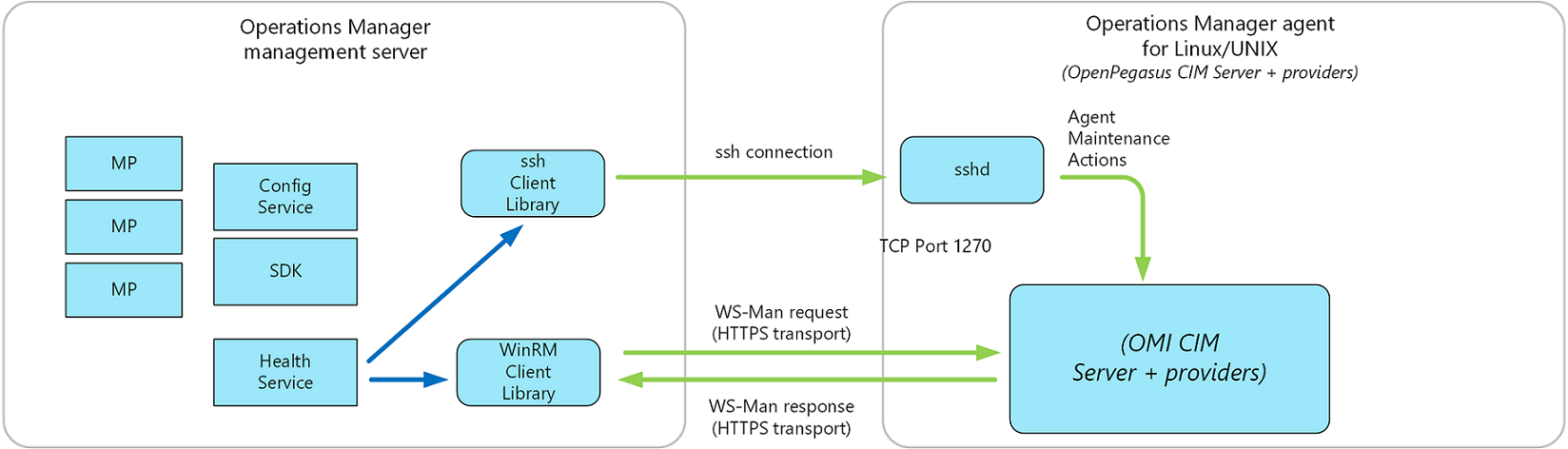

Die Kommunikation zwischen dem Verwaltungsserver und dem UNIX- und Linux-Agent ist in zwei Kategorien unterteilt: Agent-Wartung und Integritätsüberwachung. Der Verwaltungsserver verwendet zwei Protokolle für die Kommunikation mit dem UNIX- oder Linux-Computer:

Secure Shell (SSH) und Secure Shell File Transfer Protocol (SFTP)

Wird für Agent-Wartungsaufgaben wie Installieren, Aktualisieren und Entfernen von Agents verwendet.

Web Services for Management (WS-Management)

Wird für alle Überwachungsvorgänge verwendet und enthält die Ermittlung von Agents, die bereits installiert wurden.

Die Kommunikation zwischen dem Operations Manager-Verwaltungsserver und UNIX- und Linux-Agent verwendet WS-Man über HTTPS und die WinRM-Schnittstelle. Alle Agent-Wartungsaufgaben werden über SSH auf Port 22 ausgeführt. Die gesamte Integritätsüberwachung erfolgt über WS-MAN am Port 1270. Der Verwaltungsserver fordert Leistungs- und Konfigurationsdaten über WS-MAN an, bevor die Daten ausgewertet werden, um den Integritätsstatus bereitzustellen. Alle Aktionen, z. B. Agentwartung, Monitore, Regeln, Aufgaben und Wiederherstellungen, werden so konfiguriert, dass vordefinierte Profile entsprechend ihrer Anforderung für ein nicht privilegiertes oder privilegiertes Konto verwendet werden.

Hinweis

Alle in diesem Artikel genannten Anmeldeinformationen beziehen sich auf Konten, die auf dem UNIX- oder Linux-Computer eingerichtet wurden, nicht auf die Operations Manager-Konten, die während der Installation von Operations Manager konfiguriert sind. Wenden Sie sich an Ihren Systemadministrator, um Anmeldeinformationen und Authentifizierungsinformationen zu erhalten.

Um die neuen Skalierbarkeitsverbesserungen mit der Anzahl der UNIX- und Linux-Systeme System Center 2016 – Operations Manager und höher zu unterstützen, können die neuen Async Windows Management Infrastructure (MI)-APIs anstelle von WSMAN-Synchronisierungs-APIs verfügbar sein, die standardmäßig verwendet werden. Um diese Änderung zu aktivieren, müssen Sie den neuen Registrierungsschlüssel UseMIAPI erstellen, damit Operations Manager die neuen Async MI-APIs auf Verwaltungsservern verwenden kann, die Linux/Unix-Systeme überwachen.

- Öffnen Sie den Registrierungs-Editor über eine Eingabeaufforderung mit erhöhten Rechten.

- Erstellen Sie den Registrierungsschlüssel UseMIAPI unter

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft Operations Manager\3.0\Setup.

Wenn Sie die ursprüngliche Konfiguration mithilfe der WSMAN-Synchronisierungs-APIs wiederherstellen müssen, können Sie den UseMIAPI-Registrierungsschlüssel löschen.

Agentsicherheit

Authentifizierung auf UNIX/Linux-Computern

In Operations Manager ist der Systemadministrator nicht mehr erforderlich, um das Stammkennwort des UNIX- oder Linux-Computers auf dem Verwaltungsserver bereitzustellen. Jetzt kann ein nicht privilegiertes Konto die Identität eines privilegierten Kontos auf dem UNIX- oder Linux-Computer annehmen. Der Erhöhungsprozess wird von unix su (superuser) und sudo-Programmen durchgeführt, die die vom Verwaltungsserver bereitgestellten Anmeldeinformationen verwenden. Für Privilegierte Agent-Wartungsvorgänge, die SSH (z. B. Ermittlung, Bereitstellung, Upgrades, Deinstallation und Agentwiederherstellung) verwenden, wird Unterstützung für su, sudo elevation und Support für die SSH-Schlüsselauthentifizierung (mit oder ohne Passphrase) bereitgestellt. Für privilegierte WS-Management-Vorgänge (z. B. das Anzeigen sicherer Protokolldateien) wird unterstützung für die Sudo-Rechteerweiterung (ohne Kennwort) hinzugefügt.

Ausführliche Anweisungen zum Angeben von Anmeldeinformationen und zum Konfigurieren von Konten finden Sie unter Festlegen von Anmeldeinformationen für den Zugriff auf UNIX- und Linux-Computer.

Authentifizierung mit Gatewayserver

Gatewayserver werden verwendet, um die Agentverwaltung von Computern zu aktivieren, die sich außerhalb der Kerberos-Vertrauensgrenze einer Verwaltungsgruppe befinden. Da sich der Gatewayserver in einer Domäne befindet, die von der Domäne, in der sich die Verwaltungsgruppe befindet, nicht vertrauenswürdig ist, müssen Zertifikate zum Einrichten der Identität, des Agents, des Gatewayservers und des Verwaltungsservers verwendet werden. Diese Anordnung erfüllt die Anforderung von Operations Manager für die gegenseitige Authentifizierung.

Dazu müssen Sie Zertifikate für jeden Agent anfordern, der an einen Gatewayserver meldet und diese Zertifikate mithilfe des tools MOMCertImport.exe auf dem Zielcomputer importiert, das sich im Verzeichnis "SupportTools\ " (amd64 oder x86) befindet. Sie müssen Zugriff auf eine Zertifizierungsstelle haben, die eine öffentliche Zertifizierungsstelle wie VeriSign sein kann, oder Sie können Microsoft-Zertifikatdienste verwenden.

Agent-Bereitstellung

System Center Operations Manager-Agents können mithilfe einer der folgenden drei Methoden installiert werden. Bei den meisten Installationen wird zum Installieren verschiedener Gruppen von Computern je nach Bedarf eine Kombination dieser Methoden verwendet.

Hinweis

- Sie können MMA nicht auf einem Computer installieren, auf dem Operations Manager-Verwaltungsserver, -Gatewayserver, -Betriebskonsole, -Betriebsdatenbank, -Webkonsole, System Center Essentials oder System Center Service Manager installiert ist, weil in diesem Fall bereits die integrierte Version von MMA installiert ist.

- Sie können nur MMA oder den Log Analytics-Agent (Version der VM-Erweiterung) verwenden.

- Die Erkennung und Installation von einem oder mehreren Agenten über die Operations-Konsole. Dies ist die häufigste Form der Installation. Ein Verwaltungsserver muss in der Lage sein, den Computer mit RPC zu verbinden, und entweder das Aktionskonto des Verwaltungsservers oder andere bereitgestellte Anmeldeinformationen müssen administrativen Zugriff auf den Zielcomputer haben.

- Einbindung in das Installations-Image. Dies ist eine manuelle Installation auf einem Basis-Image, das für die Vorbereitung anderer Computer verwendet wird. In diesem Fall kann die Active Directory-Integration verwendet werden, um den Computer beim ersten Start automatisch einem Verwaltungsserver zuzuweisen.

- Manuelle Installation: Diese Methode wird verwendet, wenn der Agent nicht mit einer der anderen Methoden installiert werden kann. Dies ist beispielsweise dann der Fall, wenn ein Remoteprozeduraufruf aufgrund einer Firewall nicht verfügbar ist. Das Setup wird manuell auf dem Agenten ausgeführt oder über ein vorhandenes Softwareverteilungsprogramm bereitgestellt.

Agents, die mit dem Ermittlungs-Assistenten installiert sind, können über die Betriebskonsole verwaltet werden, z. B. über das Aktualisieren von Agent-Versionen, Anwenden von Patches und Konfigurieren des Verwaltungsservers, an den der Agent berichtet.

Wenn Sie den Agent mit einer manuellen Methode installieren, müssen Updates für den Agent auch manuell ausgeführt werden. Sie können die Active Directory-Integration verwenden, um Agents Verwaltungsgruppen zuzuweisen. Weitere Informationen finden Sie unter Integrieren von Active Directory und Operations Manager.

Wählen Sie die gewünschte Registerkarte, um mehr über die Bereitstellung von Agenten auf Windows-, UNIX- und LINUX-Systemen zu erfahren:

Die Ermittlung eines Windows-Systems erfordert, dass die TCP 135 (RPC),RPC-Bereich und TCP 445 (SMB)-Ports geöffnet bleiben und dass der SMB-Dienst auf dem Agentcomputer aktiviert ist.

- Nachdem ein Zielgerät erkannt wurde, kann ein Agent darauf bereitgestellt werden. Für die Agentinstallation ist Folgendes erforderlich:

- Öffnen von RPC-Ports beginnend mit Endpunktzuordnung TCP 135 und dem SMB-Port TCP/UDP 445 (Server Message Block).

- Aktivieren der Datei- und Druckerfreigabe für Microsoft-Netzwerke und den Client für Microsoft Networks-Dienste. (Dadurch wird sichergestellt, dass der SMB-Port aktiv ist.)

- Wenn diese Option aktiviert ist, müssen die Gruppenrichtlinieneinstellungen für die Windows-Firewall für die Ausnahme "Remoteverwaltung zulassen" und "Datei- und Druckerfreigabe zulassen" auf "Nicht angeforderte eingehende Nachrichten von der IP-Adresse und den Subnetzen für die primären und sekundären Verwaltungsserver für den Agent zulassen" festgelegt werden.

- Ein Konto mit lokalen Administratorrechten auf dem Zielcomputer.

- Windows Installer 3.1. Informationen zur Installation finden Sie im Artikel 893803 in der Microsoft Knowledge Base https://go.microsoft.com/fwlink/?LinkId=86322

- Microsoft Core XML Services (MSXML) 6 auf dem Operations Manager-Produktinstallationsmedium im Unterverzeichnis "\msxml". Bei der Installation des Push-Agents wird MSXML 6 auf dem Zielgerät installiert, wenn sie noch nicht installiert ist.

Active Directory-Agent-Zuweisung

Mit System Center Operations Manager können Sie Ihre Investition in Active Directory-Domäne Services (AD DS) nutzen, indem Sie sie verwenden können, um agentverwaltete Computer Verwaltungsgruppen zuzuweisen. Dieses Feature wird häufig zusammen mit dem Agent verwendet, der als Teil eines Serverbereitstellungsbuildprozesses bereitgestellt wird. Wenn der Computer zum ersten Mal online ist, fragt der Operations Manager-Agent Active Directory nach seiner primären und Failoververwaltungsserverzuweisung ab und startet automatisch die Überwachung des Computers.

So weisen Sie Mithilfe von AD DS Computer verwaltungsgruppen zu:

- Die Funktionale Ebene von AD DS-Domänen muss Windows 2008 native oder höher sein.

- Vom Agent verwaltete Computer und alle Verwaltungsserver müssen sich in derselben Domäne oder in bidirektionale vertrauenswürdigen Domänen befinden.

Hinweis

Ein Agent, der bestimmt, dass er auf einem Domänencontroller installiert ist, fragt Active Directory nicht nach Konfigurationsinformationen ab. Dies liegt aus Sicherheitsgründen. Die Active Directory-Integration ist standardmäßig auf Domänencontrollern deaktiviert, da der Agent unter dem lokalen Systemkonto ausgeführt wird. Das lokale Systemkonto auf einem Domänencontroller verfügt über Domänenadministratorrechte; Daher erkennt er alle Verwaltungsserver-Dienstverbindungspunkte, die in Active Directory registriert sind, unabhängig von der Sicherheitsgruppenmitgliedschaft des Domänencontrollers. Daher versucht der Agent, eine Verbindung mit allen Verwaltungsservern in allen Verwaltungsgruppen herzustellen. Die Ergebnisse können unvorhersehbar sein und somit ein Sicherheitsrisiko darstellen.

Die Agentzuweisung erfolgt mit einem Dienstverbindungspunkt (Service Connection Point, SCP), einem Active Directory-Objekt zum Veröffentlichen von Informationen, die Clientanwendungen zum Binden an einen Dienst verwenden können. Dies wird von einem Domänenadministrator erstellt, der das Befehlszeilentool MOMADAdmin.exe ausführt, um einen AD DS-Container für eine Operations Manager-Verwaltungsgruppe in den Domänen der verwalteten Computer zu erstellen. Die AD DS-Sicherheitsgruppe, die beim Ausführen von MOMADAdmin.exe angegeben wird, erhält lese- und delete Child-Berechtigungen für den Container. Der SCP enthält Verbindungsinformationen zum Verwaltungsserver, einschließlich des FQDN und der Portnummer des Servers. Operations Manager-Agents können Verwaltungsserver automatisch ermitteln, indem sie SCPs abfragen. Die Vererbung ist nicht deaktiviert, und da ein Agent die in AD registrierten Integrationsinformationen lesen kann, wenn Sie die Vererbung für die Gruppe "Jeder" erzwingen, alle Objekte auf der Stammebene in Active Directory zu lesen, wirkt sich dies erheblich auf die AD-Integrationsfunktionalität aus und unterbricht sie im Wesentlichen. Wenn Sie explizit die Vererbung innerhalb des gesamten Verzeichnisses erzwingen, indem Sie der Gruppe „Jeder“ Leseberechtigung erteilen, müssen Sie diese Vererbung im AD-Integrationscontainer auf oberster Ebene, OperationsManager, und für alle untergeordneten Objekte blockieren. Wenn Sie dies nicht tun, funktioniert die AD-Integration nicht wie geplant, und Sie haben keine zuverlässige und konsistente primäre und Failoverzuweisung für Agents bereitgestellt. Wenn Sie über mehr als eine Verwaltungsgruppe verfügen, werden außerdem alle Agents in beiden Verwaltungsgruppen verwaltet.

Dieses Feature eignet sich gut für die Steuerung der Agentzuweisung in einer bereitstellung einer verteilten Verwaltungsgruppe, um zu verhindern, dass Agents berichte an Verwaltungsserver senden, die ressourcenpools oder Verwaltungsservern in einem sekundären Rechenzentrum in einer Warm-Standby-Konfiguration zugeordnet sind, um das Failover des Agents während des normalen Betriebs zu verhindern.

Die Konfiguration der Agentzuweisung wird von einem Operations Manager-Administrator mithilfe des Agentzuweisungs- und Failover-Assistenten verwaltet, um Computer einem primären Verwaltungsserver und einem sekundären Verwaltungsserver zuzuweisen.

Hinweis

Die Active Directory-Integration ist für Agents deaktiviert, die über die Operations-Konsole installiert wurden. Standardmäßig ist die Active Directory-Integration für Agents aktiviert, die manuell mithilfe von MOMAgent.msi installiert werden.

Nächste Schritte

Informationen zum Installieren des Windows-Agents über die Operations-Konsole finden Sie unter Installieren des Agents unter Windows mithilfe des Ermittlungs-Assistenten oder zum Installieren des Agents über die Befehlszeile unter Manuelles Installieren von Windows-Agent mithilfe von MOMAgent.msi.

Informationen zum Installieren von Linux und UNIX über die Operations-Konsole finden Sie unter Install agent on UNIX and Linux using the Discovery Wizard.

Informationen zum Erstellen des Containers in Active Directory, zum Konfigurieren der Agentfailoverzuweisung und zum Verwalten der Konfiguration finden Sie unter "Konfigurieren und Verwenden der Active Directory-Integration für die Agentzuweisung".